Port dans réseaux informatiques est le point de terminaison de la communication dans le système d'exploitation. Ce terme s'applique également aux périphériques matériels, mais dans le logiciel, il fait référence à une construction logique qui identifie un type particulier de service ou de processus. Le port est toujours associé à l'adresse IP de l'hôte ou au type de protocole de communication. Il termine l'attribution de l'adresse de session. Le port est identifié pour chaque protocole et adresse à l'aide d'un numéro de 16 bits, également appelé numéro de port. Souvent, des numéros de port spécifiques sont utilisés pour identifier des services spécifiques. Sur les quelques milliers répertoriés, 1 024 numéros connus sont protégés par une convention particulière. Ils définissent des types spécifiques de services sur l'hôte. Les protocoles qui utilisent principalement des ports sont utilisés pour contrôler les processus. Les exemples incluent le protocole de contrôle de transmission TCP ou le protocole de datagramme utilisateur de la suite de protocoles Internet.

Sens

Les ports TCP ne sont pas nécessaires pour les liaisons point à point directes où les ordinateurs ne peuvent exécuter qu'un programme à la fois à chaque extrémité. Leur besoin est apparu après que ces machines aient été capables d'exécuter plus d'un programme en même temps. Ils ont fini par se connecter à des réseaux modernes à commutation de paquets. Dans le modèle d'architecture client-serveur, les ports, les applications et les clients réseau sont tous connectés pour lancer le service. Ils fournissent des services de multiplexage une fois que l'échange initial d'informations est associé à un numéro de port. Elle est libérée en basculant chaque instance de demande de service vers une ligne dédiée. La connexion à un numéro spécifique est en cours. Cela permet de servir des clients supplémentaires sans aucune attente.

Des détails

UDP et TCP sont utilisés pour spécifier le numéro de port de destination et la source dans leurs en-têtes de segment. Le numéro de port est un numéro 16 bits non signé. Il peut aller de 0 à 65535. Les ports TCP, cependant, ne peuvent pas utiliser le numéro 0. Pour UDP, le port source est facultatif. Une valeur égale à zéro signifie son absence. Ce processus lie les canaux d'entrée ou de sortie à l'aide du protocole de transport, du numéro de port et de l'adresse IP sur le socket Internet. Ce processus est également connu sous le nom de liaison. Il permet de recevoir et de transmettre des informations sur le réseau. Logiciel réseau système opérateur utilisé pour transférer les données sortantes de tous les ports d'application vers le réseau. Il redirige également les paquets réseau entrants en faisant correspondre les numéros et les adresses IP. Vers une combinaison d'adresse IP et de port spécifique en utilisant le même protocole de transport, un seul processus peut être lié. Les échecs d'application, également appelés conflits, se produisent lorsque plusieurs programmes tentent de communiquer avec les mêmes numéros de port sur la même adresse IP en utilisant le même protocole.

Comment ils sont appliqués

Il est assez courant que les applications qui implémentent des services communs utilisent une liste de ports UDP et TCP spécialement réservée et connue pour recevoir les demandes de service client. Ce processus est également connu sous le nom d'écoute électronique. Il s'agit de recevoir une requête d'un port connu et d'établir un dialogue entre le client et le serveur à l'aide du même numéro de port local. Les autres clients peuvent continuer à se connecter. Ceci est possible car une connexion TCP est identifiée comme une chaîne de ports et d'adresses locaux et distants. Ports standards UDP et TCP peuvent être définis par convention supervisée par l'IANA ou l'Internet Assigned Numbers Authority. En règle générale, le cœur des services réseau est principalement À l'échelle mondiale Web utilise de petits numéros de port, inférieurs à 1024. Dans de nombreux systèmes d'exploitation, les applications nécessitent des privilèges spéciaux pour s'y lier. Pour cette raison, ils sont souvent considérés comme essentiels au fonctionnement des réseaux IP. Le client final de la connexion a en revanche tendance à en utiliser davantage, alloués à une utilisation de courte durée. Pour cette raison, il existe des ports dits éphémères.

Structure

Les ports TCP sont codés dans l'en-tête du paquet de transport. Ils peuvent être facilement interprétés non seulement par les PC récepteurs et émetteurs, mais également par d'autres composants de l'infrastructure réseau. Les pare-feu en particulier sont généralement configurés pour distinguer les paquets en fonction des numéros de port de destination et de leur source. Un exemple classique de ceci est la redirection. Les tentatives de connexion en guirlande d'une plage de ports sur le même ordinateur sont également appelées analyse. De telles procédures sont généralement associées soit à des tentatives d'échec malveillantes, soit au fait que les administrateurs réseau recherchent spécifiquement d'éventuelles vulnérabilités afin d'empêcher de telles attaques. Les actions visant à ouvrir un port TCP sont enregistrées et surveillées par des ordinateurs. Cette technique utilise un certain nombre de connexions redondantes afin d'assurer une communication ininterrompue avec le serveur.

Exemples d'utilisation

Le principal exemple dans lequel les ports UDP et TCP sont activement utilisés est le système de messagerie Internet. Le serveur est utilisé pour travailler avec le courrier électronique. En général, il a besoin de deux services. Le premier service est utilisé pour le transport par email et depuis d'autres serveurs. Ceci est réalisé en utilisant le protocole SMTP (Simple Mail Transfer Protocol). L'application de service SMTP écoute généralement sur le port TCP 25 afin de traiter les requêtes entrantes. Un autre service est POP ou IMAP. Ils sont requis pour les applications clientes dans la messagerie électronique sur les machines des utilisateurs afin de recevoir les messages électroniques du serveur. Les services POP écoutent les numéros du port TCP 110. Tous les services ci-dessus peuvent s'exécuter sur le même ordinateur hôte. Le numéro de port, lorsque cela se produit, distingue le service demandé par l'appareil distant. Si le numéro de port d'écoute du serveur est défini correctement, ce paramètre pour le client est déterminé à partir de la plage dynamique. Dans certains cas, les clients et le serveur utilisent séparément des ports TCP spécifiques attribués par l'IANA. DHCP est un bon exemple. Ici, le client utilise de toute façon UDP 68 et le serveur utilise UDP 67.

Utilisation dans les URL

Parfois, les numéros de port sont clairement visibles sur Internet ou sur d'autres panneaux de signalisation uniformes ressources d'information comme une URL. HTTP par défaut sur le port TCP 80 et HTTPS par défaut sur le port 443. Il existe également d'autres variantes. Ainsi, par exemple, l'URL http://www.example.com:8080/path indique que le navigateur Web est serveur HTTP se connecte au 8080.

Liste des ports UDP et TCP

Comme indiqué précédemment, l'IANA, ou InternetA ssigned Numbers Authority, est responsable de la coordination mondiale de la racine DNS, de l'adressage IP et des autres ressources du protocole Internet. Ces procédures incluent l'enregistrement des ports fréquemment utilisés pour des services Internet bien connus. Tous les numéros de port sont divisés en trois plages : connus, enregistrés et privés ou dynamiques. Les ports connus sont ceux dont les numéros vont de 0 à 1023. Ils sont également appelés ports système. Les exigences pour les nouvelles valeurs dans cette plage sont plus strictes que pour les autres enregistrements.

Exemples de

Voici des exemples de ports sur la liste connue :

- port TCP 443 - HTTPS ;

- 21 - Protocole de transfert de fichiers ;

- 22- Shell sécurisé ;

- 25 - Protocole de transfert de courrier simple STMP ;

- 53 - DNS du système de noms de domaine ;

- 119 - Network News Transfer Protocol ou NNTP ;

- 80 - Protocole de transfert hypertexte HTTP ;

- 143 - Protocole d'accès aux messages Internet ;

- 123 - Protocole d'heure réseau NTP ;

- 161 est un protocole de gestion de réseau simple SNMP.

Les ports enregistrés sont nécessairement numérotés de 1024 à 49151. L'Internet Assigned Numbers Authority tient à jour une liste officielle de toutes les plages connues et enregistrées. La fréquence ou les ports dynamiques vont de 29152 à 65535. Une utilisation de cette plage est les ports temporaires.

Histoire de la création

Le concept de numéros de port a été développé par les premiers créateurs de l'ARPANET. Il a été développé grâce à une collaboration informelle entre les auteurs de logiciels et les administrateurs système. A cette époque, le terme "numéro de port" n'était pas encore utilisé. Le numéro de l'hôte distant était un nombre de 40 bits. Les 32 premiers bits ressemblaient à l'adresse IPv4 actuelle. Les plus significatifs étaient les 8 premiers bits. La partie la moins significative du nombre (ce sont les bits 33 à 40) dénotait un objet appelé AEN. C'était un prototype du numéro de port moderne. La création d'un répertoire de numéros de socket a été proposée pour la première fois le 26 mars 1972. Les administrateurs de réseau ont ensuite été encouragés à décrire chaque numéro permanent en termes de services réseau et de ses fonctions. Ce répertoire a ensuite été publié dans la RFC 433 à l'hiver 1972. Il comprend une liste d'hôtes, leurs numéros de port et la fonction correspondante utilisée par chaque nœud du réseau. Les numéros de port officiels ont été documentés pour la première fois en mai 1972. Parallèlement, une fonction administrative spéciale a été proposée pour maintenir de ce registre... La première liste de ports TCP comprenait 256 valeurs AEN, réparties dans les plages suivantes :

- de 0 à 63 - fonctions standards de tout le réseau ;

- de 64 à 127 - fonctions spécifiques à l'hôte ;

- de 128 à 239 - fonctions réservées pour une utilisation future ;

- de 240 à 255 - toute fonction expérimentale.

Au début d'ARPANET, le terme AEN faisait également référence au nom de socket utilisé avec le protocole de connexion d'origine et le composant de programme de contrôle de réseau, ou NCP. Dans ce cas, NCP était le précurseur des protocoles Internet modernes qui utilisent des ports TCP/IP.

APPLICATIONS UDP

UDP, parmi de nombreuses autres applications, prend également en charge le protocole TFTP (Trivial File Transfer Protocol), le protocole SNMP (Simple Network Management Protocol) et le protocole RIP (Routing Information Protocol).

TFTP (protocole simple de transfert de fichiers). Il est principalement utilisé pour copier et installer le système d'exploitation sur un ordinateur à partir d'un serveur de fichiers,

TFTP. TFTP est une application plus petite que le protocole de transfert de fichiers (FTP). En règle générale, TFTP est utilisé sur les réseaux pour un simple transfert de fichiers. TFTP comprend son propre mécanisme de contrôle des erreurs et de numérotation séquentielle et, par conséquent, ce protocole n'a pas besoin de services supplémentaires au niveau de la couche de transport.

SNMP (Simple Network Management Protocol) surveille et gère les réseaux et les périphériques qui leur sont connectés, et collecte des informations sur les performances du réseau. SNMP envoie des messages de bloc de données de protocole qui permettent au logiciel de gestion de réseau de surveiller les périphériques sur le réseau.

RIP (Routing Information Protocol) est un protocole de routage interne, ce qui signifie qu'il est utilisé au sein d'une organisation, mais pas sur Internet.

APPLICATIONS TCP

TCP, parmi de nombreuses autres applications, prend également en charge FTP, Telnet et SMTP (Simple Mail Transfer Protocol).

FTP (File Transfer Protocol) est une application complète qui est utilisée pour copier des fichiers à l'aide d'une application cliente en cours d'exécution sur un ordinateur, liée à une application de serveur FTP sur un autre ordinateur distant... Avec cette application, les fichiers peuvent être reçus et envoyés.

Telnet vous permet d'établir des sessions de terminal avec un périphérique distant, généralement un hôte, un routeur ou un commutateur UNIX. Cela donne à l'administrateur réseau la possibilité de contrôler le périphérique réseau comme s'il était à proximité, en utilisant le port série de l'ordinateur pour le contrôle. L'utilité de Telnet est limitée aux systèmes qui utilisent la syntaxe de commande en mode caractère. Telnet ne prend pas en charge la gestion de l'environnement graphique de l'utilisateur.

SMTP (Simple Mail Transfer Protocol) est un protocole de transfert de courrier pour Internet. Il prend en charge le transfert de messages électroniques entre clients de messagerie et serveurs de messagerie.

PORTS BIEN CONNUS

Les ports bien connus sont attribués par l'IANA et vont de 1023 et moins. Ils sont affectés à des applications essentielles pour Internet.

PORTS ENREGISTRÉS

Les ports enregistrés sont catalogués par l'IANA et vont de 1024 à 49151. Ces ports sont utilisés par des applications sous licence telles que Lotus Mail.

PORTS ASSIGNABLES DYNAMIQUEMENT

Les ports attribués dynamiquement se voient attribuer des numéros de 49152 à 65535. Les numéros de ces ports sont attribués dynamiquement pour la durée d'une session spécifique.

Sources : Wikipédia, Microsoft, portscan.ru

Comment savoir quels ports sont ouverts sur mon ordinateur ?

- Pour Windows : Démarrer → "cmd" → Exécuter en tant qu'administrateur → "netstat -bn"

- Dans un programme antivirus comme Avast, il est possible de voir les ports actifs dans le pare-feu : Outils -> Pare-feu -> Connexions réseau.

Aussi commandes utiles netstat :

Pour afficher à la fois les statistiques Ethernet et les statistiques de tous les protocoles, saisissez la commande suivante :

netstat -e -s

Pour afficher les statistiques uniquement pour les protocoles TCP et UDP, tapez la commande suivante :

netstat -s -p tcp udp

Pour afficher les connexions TCP actives et les ID de processus toutes les 5 secondes, tapez la commande suivante :

nbtstat -o 5

Pour afficher les connexions TCP actives et les ID de processus sous forme numérique, tapez la commande suivante :

nbtstat -n -o

Les valeurs d'état suivantes sont valides pour les sockets TCP :

| FERMÉ | Fermé. La prise n'est pas utilisée. |

| ÉCOUTER (ÉCOUTER) | En attente de connexions entrantes. |

| SYN_SENT | Il essaie activement d'établir une connexion. |

| SYN_REÇU | La synchronisation initiale de la connexion est en cours. |

| ÉTABLI | La connexion a été établie. |

| CLOSE_WAIT | L'extrémité distante s'est déconnectée ; en attendant que la prise se ferme. |

| FIN_WAIT_1 | La prise est fermée ; déconnecter la connexion. |

| FERMETURE | La prise est fermée, puis le côté distant déconnecté ; En attente de confirmation. |

| LAST_ACK | Le côté distant déconnecté, puis la prise est fermée ; En attente de confirmation. |

| FIN_WAIT_2 | La prise est fermée ; en attendant que le côté distant se déconnecte. |

| TEMPS D'ATTENTE | Le socket est fermé, mais en attente de paquets encore sur le réseau pour traitement |

Liste des ports les plus couramment utilisés

| № | Port | Protocole | La description | |

|---|---|---|---|---|

| 1 | 20 | Données FTP | Protocole de transfert de fichiers - protocole de transfert de fichiers. Port de données. | |

| 2 | 21 | Contrôle FTP | Protocole de transfert de fichiers - protocole de transfert de fichiers. Port pour les équipes. | |

| 3 | 22 | SSH | Secure SHell est un "shell sécurisé". Protocole télécommande système opérateur. | |

| 4 | 23 | telnet | RÉSEAU DE TERMINAUX. Protocole d'implémentation d'une interface texte sur un réseau. | |

| 5 | 25 | SMTP | Simple Mail Transfer Protocol est un protocole de transfert de courrier simple. | |

| 6 | 42 | GAGNE | Service de noms Internet Windows. Service de mappage des noms d'ordinateurs NetBIOS aux adresses IP des hôtes. | |

| 7 | 43 | Qui est | "Qui est". Un protocole pour obtenir des données d'enregistrement sur les propriétaires de noms de domaine et d'adresses IP. | |

| 8 | 53 | DNS | Système de nom de domaine - système de nom de domaine. | |

| 9 | 67 | DHCP | Protocole de configuration d'hôte dynamique - protocole réglage dynamique nœud. Obtenir une IP dynamique. | |

| 10 | 69 | TFTP | Trivial File Transfer Protocol est un protocole de transfert de fichiers simple. | |

| 11 | 80 | HTTP/Web | Protocole de transfert hypertexte - Protocole de transfert hypertexte. | |

| 12 | 110 | POP3 | Post Office Protocol Version 3 - Protocole de réception d'e-mails, version 3. | |

| 13 | 115 | SFTP | Protocole de transfert de fichiers SSH. Protocole de transfert de données sécurisé. | |

| 14 | 123 | NTP | Protocole de temps réseau. Protocole de synchronisation de l'horloge interne d'un ordinateur. | |

| 15 | 137 | NetBIOS | Système d'entrée/sortie de base du réseau. Un protocole pour fournir des opérations d'entrée/sortie de réseau. Service de nom. | |

| 16 | 138 | NetBIOS | Système d'entrée/sortie de base du réseau. Un protocole pour fournir des opérations d'entrée/sortie de réseau. Service de connexion. | |

| 17 | 139 | NetBIOS | Système d'entrée/sortie de base du réseau. Un protocole pour fournir des opérations d'entrée/sortie de réseau. Service de séances. | |

| 18 | 143 | IMAP | Protocole d'accès aux messages Internet. Un protocole de couche d'application pour accéder au courrier électronique. | |

| 19 | 161 | SNMP | Le protocole de gestion de réseau simple est un protocole de gestion de réseau simple. Gestion d'appareils. | |

| 20 | 179 | BGP | Border Gateway Protocol, protocole de passerelle frontière. Protocole de routage dynamique. | |

| 21 | 443 | HTTPS | HyperText Transfer Protocol Secure) est un protocole HTTP qui prend en charge le cryptage. | |

| 22 | 445 | PME | Bloc de message du serveur. Protocole d'accès à distance pour les fichiers, les imprimantes et les ressources réseau. | |

| 23 | 514 | Syslog | Journal du système. Protocole d'envoi et d'enregistrement de messages sur les événements système en cours. | |

| 24 | 515 | LPD | Démon d'imprimante en ligne. Protocole d'impression à distance sur l'imprimante. | |

| 25 | 993 | SSL IMAP | Protocole IMAP qui prend en charge le cryptage SSL. | |

| 26 | 995 | SSL POP3 | Protocole POP3 prenant en charge le cryptage SSL. | |

| 27 | 1080 | DES CHAUSSETTES | SOCKet sécurisé. Un protocole pour obtenir un accès anonyme sécurisé. | |

| 28 | 1194 | OpenVPN | Implémentation open source de la technologie Virtual Private Network (VPN). | |

| 29 | 1433 | MSSQL | Microsoft SQL Server est un système de gestion de base de données. Port d'accès à la base. | |

| 30 | 1702 | L2TP (IPsec) | Protocole de prise en charge des réseaux privés virtuels. Ainsi qu'un ensemble de protocoles pour assurer la protection des données. | |

| 31 | 1723 | PPTP | Un protocole de tunnel pour une connexion sécurisée avec un serveur point à point. | |

| 32 | 3128 | Procuration | À l'heure actuelle, le port est souvent utilisé par des serveurs proxy. | |

| 33 | 3268 | LDAP | Protocole d'accès au répertoire léger - protocole d'accès au répertoire léger (service d'annuaire). | |

| 34 | 3306 | MySQL | Accès à Bases de données MySQL Les données. | |

| 35 | 3389 | RDP | Remote Desktop Protocol est un protocole de bureau à distance pour Windows. | |

| 36 | 5432 | PostgreSQL | Accès aux bases de données PostgreSQL. | |

| 37 | 5060 | siroter | Protocole d'établissement d'une session et de transfert de contenu multimédia. | |

| 38 | 5900 | VNC | Virtual Network Computing est un système d'accès à distance à un ordinateur de bureau. | |

| 39 | 5938 | TeamViewer | TeamViewer - système d'assistance télécommande informatique et échange de données. | |

| 40 | 8080 | HTTP/Web | Port alternatif pour le protocole HTTP. Parfois utilisé par les serveurs proxy. | |

| 41 | 10000 | NDMP | Port populaire : Webmin, SIP Voice, VPN IPSec sur TCP. | |

| 42 | 20000 | DNP |

| Figure 1 : Une session d'analyse Nmap de base |

- Le port 135 est utilisé par la fonctionnalité de mappage de point de terminaison RPC de nombreuses technologies Windows, par exemple, les applications COM/DCOM, DFS, les journaux d'événements, les mécanismes de réplication de fichiers, la mise en file d'attente des messages et Microsoft Outlook. Ce port doit être bloqué dans le pare-feu de périmètre, mais il est difficile de le fermer tout en conservant les fonctionnalités de Windows.

- Le port 139 est utilisé par le service de session NetBIOS, qui active le navigateur Rechercher d'autres ordinateurs, le service de partage de fichiers, l'ouverture de session réseau et le service serveur. Il est difficile à fermer, tout comme le port 135.

- Le port 445 est utilisé par Windows pour travailler ensemble avec des fichiers. Pour fermer ce port, vous devez bloquer le partage de fichiers et d'imprimantes pour les réseaux Microsoft. La fermeture de ce port n'empêche pas l'ordinateur de se connecter à d'autres ressources distantes ; cependant, d'autres ordinateurs ne pourront pas se connecter à ce système.

- Les ports 1025 et 1026 sont ouverts dynamiquement et utilisés par un autre système Processus Windows, notamment par divers services.

- Le port 3389 est utilisé par Remote Desktop, qui n'est pas activé par défaut, mais est actif sur mon ordinateur de test. Pour fermer le port, accédez à l'onglet Distant dans la boîte de dialogue Propriétés système et décochez la case Autoriser les utilisateurs à se connecter à distance à cet ordinateur.

Assurez-vous de rechercher les ports UDP ouverts et de fermer les ports inutiles. Le logiciel de numérisation affiche ports ouverts ordinateurs visibles depuis le réseau. Des résultats similaires peuvent être obtenus en utilisant les outils situés sur le système hôte.

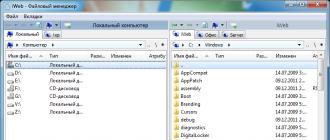

Analyse de l'hôte

Outre l'utilisation d'un scanner de ports réseau, les ports ouverts sur le système hôte peuvent être détectés à l'aide de la commande suivante (exécutée sur le système hôte) :

Netstat -an

Cette commande fonctionne à la fois sous Windows et UNIX. Netstat répertorie les ports actifs sur l'ordinateur. Sous Windows 2003 Windows XP, ajoutez le paramètre -o pour obtenir l'identificateur de programme (PID) correspondant. La figure 2 montre la sortie Netstat pour le même ordinateur qui a été précédemment analysé pour les ports. Veuillez noter que plusieurs ports qui étaient auparavant actifs sont fermés.

Audit du journal du pare-feu

Un autre moyen utile de détecter les applications réseau qui envoient ou reçoivent des données sur le réseau consiste à collecter et à analyser davantage de données dans le journal du pare-feu. Les entrées de refus qui fournissent des informations à partir de l'interface externe du pare-feu sont peu susceptibles d'être utiles en raison du "trafic bruyant" (par exemple, vers, scanners, tests de ping) encombrant Internet. Mais si vous enregistrez les paquets autorisés à partir de l'interface interne, vous pouvez voir tout le trafic réseau entrant et sortant.

Pour voir les données de trafic brutes sur le réseau, vous pouvez installer un analyseur de réseau qui se connecte au réseau et enregistre tous les paquets réseau détectés. L'analyseur de réseau gratuit le plus utilisé est Tcpdump pour UNIX (la version Windows s'appelle Windump), qui est facile à installer sur votre ordinateur. Après avoir installé le logiciel, configurez-le pour accepter tous les paquets réseau afin de capturer tout le trafic, puis connectez-le à un moniteur de port sur le commutateur réseau et surveillez tout le trafic passant par le réseau. Les paramètres du moniteur de port seront discutés ci-dessous. Tcpdump est un programme extrêmement flexible qui vous permet de visualiser le trafic réseau à l'aide de filtres spécialisés et d'afficher uniquement les informations sur les adresses IP et les ports, ou sur tous les paquets. Il est difficile de visualiser les vidages réseau sur de grands réseaux sans filtres appropriés, mais il faut faire attention à ne pas perdre de données importantes.

Combinaison de composants

Jusqu'à présent, nous avons examiné les différentes méthodes et outils pouvant être utilisés pour détecter les applications utilisant le réseau. Il est temps de les combiner et de vous montrer comment identifier les ports réseau ouverts. C'est incroyable à quel point les ordinateurs du réseau sont bavards ! Tout d'abord, il est recommandé de lire le document Microsoft « Présentation du service et exigences de port réseau pour le Serveur Windows système "( http://support.microsoft.com/default.aspx?scid=kb;en-us;832017), qui répertorie les protocoles (TCP et UDP) et les numéros de port utilisés par les applications et la plupart des Services Windows Serveur. Ce document décrit ces services et les ports réseau associés qu'ils utilisent. Il est recommandé de télécharger et d'imprimer ceci utile pour les administrateurs Réseaux Windows guide de référence.

Configuration de l'analyseur de réseau

Comme indiqué précédemment, une façon de déterminer quels ports sont utilisés par les applications consiste à utiliser un analyseur de réseau pour surveiller le trafic entre les ordinateurs. Pour voir tout le trafic, vous devez connecter un analyseur de réseau à un concentrateur ou à un moniteur de port sur le commutateur. Chaque port d'un hub voit tout le trafic de chaque ordinateur connecté à ce hub, mais les hubs sont une technologie obsolète et la plupart des entreprises les remplacent par des commutateurs qui fournissent bonne performance, mais peu pratique pour l'analyse : chaque port du commutateur n'accepte que le trafic dirigé vers un ordinateur connecté à ce port. Pour analyser l'ensemble du réseau, vous devez surveiller le trafic qui est dirigé vers chaque port du commutateur.

Cela nécessite la configuration d'un moniteur de port (différents fournisseurs l'appellent un port span ou un port en miroir) sur le commutateur. L'installation d'un moniteur de port sur un commutateur Cisco Catalyst de Cisco Systems est simple. Vous devez vous inscrire sur le commutateur et activer le mode Activer, puis accéder au mode de configuration du terminal et saisir le numéro d'interface du port du commutateur vers lequel tout le trafic surveillé doit être envoyé. Enfin, vous devez spécifier tous les ports surveillés. Par exemple, les commandes suivantes surveillent trois ports Fast Ethernet et transmettent une copie du trafic au port 24.

Interface FastEthernet0 / moniteur 24 ports FastEthernet0 / moniteur 1 port FastEthernet0 / moniteur 2 ports FastEthernet0 / 3 extrémités

V cet exemple Un analyseur de réseau connecté au port 24 affichera tout le trafic sortant et entrant des ordinateurs connectés aux trois premiers ports du commutateur. Pour visualiser la configuration créée, entrez la commande

Écrire la mémoire

Analyse initiale

Regardons un exemple d'analyse de données transitant par un réseau. Si l'analyse de réseau utilise ordinateur Linux, vous pouvez obtenir une compréhension globale du type et de la fréquence des paquets sur le réseau à l'aide d'un programme tel que IPTraf en mode statistique. Les détails du trafic peuvent être trouvés à l'aide du programme Tcpdump.

TCP / IP est le fondement d'Internet, à travers lequel les ordinateurs envoient et reçoivent des informations de n'importe où dans le monde, quelle que soit leur situation géographique. Accéder à un ordinateur TCP/IP dans un autre pays est aussi simple que d'accéder à un ordinateur dans la pièce voisine. La procédure d'accès est identique dans les deux cas, même si la connexion à une machine dans un autre pays peut prendre quelques millisecondes de plus. En conséquence, les citoyens de n'importe quel pays peuvent facilement acheter sur Amazon.com ; cependant, en raison de la proximité logique, la tâche devient plus compliquée protection des informations: Tout propriétaire d'un ordinateur connecté à Internet n'importe où dans le monde peut tenter d'établir une connexion non autorisée avec n'importe quelle autre machine.

Il est de la responsabilité du professionnel de l'informatique d'installer des pare-feux et des systèmes de détection de trafic suspect. L'analyse des paquets extrait des informations sur les adresses IP source et de destination et les ports réseau impliqués. La valeur des ports réseau n'est pas inférieure aux adresses IP ; ce sont les critères les plus importants pour séparer le trafic utile des messages faux et nuisibles entrant et sortant du réseau. La majeure partie du trafic réseau Internet se compose de paquets TCP et UDP, qui contiennent des informations sur les ports réseau utilisés par les ordinateurs pour acheminer le trafic d'une application à une autre. Une condition préalable pour un pare-feu et un réseau sécurisés est que l'administrateur ait une compréhension approfondie de la façon dont ces ports sont utilisés par les ordinateurs et les périphériques réseau.

Explorer les ports

Connaître les principes de base des ports réseau sera utile pour tout administrateur système. Avec une compréhension de base des ports TCP et UDP, un administrateur peut diagnostiquer une application réseau défaillante ou protéger un ordinateur pour accéder à Internet sans appeler un ingénieur réseau ou un consultant en pare-feu.

La première partie de cet article (qui est en deux parties) décrit les concepts de base nécessaires pour prendre en compte les ports réseau. L'emplacement des ports réseau dans le total modèle de réseau et le rôle des ports réseau et du NAT (Network Address Translation) adresses réseau) un pare-feu dans les ordinateurs de l'entreprise qui se connectent à Internet. Enfin, les points du réseau seront indiqués là où il convient d'identifier et de filtrer le trafic réseau sur les ports réseau correspondants. La partie 2 examine certains des ports utilisés par les applications et les systèmes d'exploitation courants, et présente certains des outils permettant de trouver des ports ouverts sur un réseau.

Bref aperçu des protocoles réseau

TCP/IP est un ensemble de protocoles réseau à travers lesquels les ordinateurs communiquent entre eux. Un ensemble TCP/IP n'est rien de plus que des fragments de code de programme installés dans le système d'exploitation et donnant accès à ces protocoles. TCP/IP est un standard, donc les applications TCP/IP sur une machine Windows doivent communiquer avec succès avec une application similaire sur une machine UNIX. Au début de la mise en réseau, en 1983, les ingénieurs ont développé un modèle d'interopérabilité OSI à sept couches pour décrire comment les ordinateurs communiquent sur les réseaux, du câble à l'application. Le modèle OSI se compose de couches physiques, de liaison de données, de réseau, de transport, de données de session et d'application. Les administrateurs Internet et TCP/IP sont principalement concernés par les couches réseau, transport et application, mais il existe d'autres couches qui doivent être connues pour des diagnostics réussis. Malgré l'âge considérable du modèle OSI, de nombreux spécialistes l'utilisent encore. Par exemple, lorsqu'un ingénieur réseau parle de commutateurs de couche 1 ou de couche 2 et qu'un fournisseur de pare-feu parle de contrôle de couche 7, il fait référence aux couches définies dans le modèle OSI.

Cet article décrit les ports réseau situés à la couche 4 - transport. Dans l'ensemble TCP/IP, ces ports sont utilisés par les protocoles TCP et UDP. Mais avant d'aller à Description détaillée un niveau, vous devez vous familiariser brièvement avec les sept couches OSI et le rôle qu'elles jouent dans réseaux modernes TCP/IP.

Couches 1 et 2 : câbles physiques et adresses MAC

La couche 1, physique, représente le support réel dans lequel le signal se propage - par exemple, un câble en cuivre, un câble en fibre optique ou des signaux radio (dans le cas du Wi-Fi). La couche 2, liaison de données, décrit le format de données à transmettre sur un support physique. Au niveau de la couche 2, les paquets sont organisés en trames et un contrôle de flux de base et une gestion des erreurs peuvent être mis en œuvre. La norme IEEE 802.3, mieux connue sous le nom d'Ethernet, est la norme de couche 2 la plus courante pour les réseaux locaux modernes. Un commutateur réseau typique est un périphérique de couche 2 qui connecte physiquement plusieurs ordinateurs et communique entre eux. Parfois, deux ordinateurs ne peuvent pas se connecter même si les adresses IP semblent être correctes : le problème peut être dû à des erreurs dans le cache ARP (Address Resolution Protocol), ce qui indique un problème de couche 2. De plus, certains points d'accès sans fil ( Point d'accès, AP) fournissent un filtrage d'adresse MAC pour autoriser uniquement l'AP sans fil à se connecter adaptateurs réseau avec une adresse MAC spécifique.

Couches 3 et 4 : adresses IP et ports réseau

La couche 3, en réseau, prend en charge le routage. En TCP/IP, le routage est implémenté en IP. L'adresse IP d'un paquet appartient à la couche 3. Les routeurs réseau sont des périphériques de couche 3 qui analysent les adresses IP des paquets et transmettent les paquets à un autre routeur ou délivrent des paquets aux ordinateurs locaux. Si un paquet suspect est trouvé sur le réseau, la première étape consiste à vérifier l'adresse IP du paquet pour déterminer d'où provient le paquet.

Avec la couche réseau, la couche 4 (transport) est un bon point de départ pour diagnostiquer les problèmes de réseau. Sur Internet, la couche 4 contient les protocoles TCP et UDP et les informations de port réseau qui associent un paquet à une application particulière. Pile réseau L'ordinateur utilise une communication de port réseau TCP ou UDP avec une application pour acheminer le trafic réseau vers cette application. Par exemple, le port TCP 80 est associé à une application serveur Web. Ce mappage de port aux applications est appelé service.

TCP et UDP sont différents. Fondamentalement, TCP fournit une connexion fiable pour l'échange de données entre deux applications. Avant de communiquer, les deux applications doivent établir la communication en effectuant un processus de négociation TCP en trois étapes. UDP est plus une approche du feu et de l'oubli. La fiabilité de la communication pour les applications TCP est assurée par le protocole, et l'application UDP doit vérifier de manière indépendante la fiabilité de la connexion.

Le port réseau est un nombre compris entre 1 et 65535, spécifié et connu par les deux applications qui communiquent entre elles. Par exemple, un client envoie généralement une requête non cryptée au serveur à l'adresse cible sur le port TCP 80. En règle générale, l'ordinateur envoie une requête DNS au serveur DNS à l'adresse cible sur le port UDP 53. Le client et le serveur ont une source et l'adresse IP de destination, ainsi que le port réseau source et de destination, qui peuvent être différents. Historiquement, tous les numéros de port inférieurs à 1024 ont été appelés « numéros de port bien connus » et sont enregistrés auprès de l'Internet Assigned Numbers Authority (IANA). Sur certains systèmes d'exploitation, seuls processus système peut utiliser des ports dans cette plage. De plus, les organisations peuvent enregistrer les ports 1024 à 49151 auprès de l'IANA pour lier le port à leur application. Cet enregistrement fournit une structure qui permet d'éviter les conflits entre les applications cherchant à utiliser un seul numéro de port. Cependant, en général, rien n'empêche une application de demander un port spécifique s'il n'est pas occupé par un autre programme actif.

Historiquement, le serveur peut écouter sur les ports à faible numéro et le client peut initier une connexion à partir d'un port à numéro élevé (au-dessus de 1024). Par exemple, un client Web peut ouvrir une connexion à un serveur Web sur le port de destination 80, mais associer un port source arbitraire, tel que le port TCP 1025. En réponse au client, le serveur Web adresse un paquet au client avec une source port de 80 et un port de destination de 1025. La combinaison de l'adresse IP et du port est appelée socket et doit être unique sur l'ordinateur. Pour cette raison, lors de la configuration d'un serveur Web avec deux sites Web distincts sur le même ordinateur, vous devez utiliser plusieurs adresses IP, telles que adresse1 : 80 et adresse2 : 80, ou configurer le serveur Web pour écouter sur plusieurs ports réseau, tels que comme adresse1 : 80 et adresse1 : 81. Certains serveurs Web permettent à plusieurs sites Web de s'exécuter sur un seul port en demandant l'en-tête de l'hôte, mais en réalité, cette fonction est exécutée par une application de serveur Web pendant plus haut niveau 7.

Au fur et à mesure que les fonctions réseau sont devenues disponibles dans les systèmes d'exploitation et les applications, les programmeurs ont commencé à utiliser des ports supérieurs à 1024, sans enregistrer toutes les applications auprès de l'IANA. En recherchant sur Internet n'importe quel port réseau, vous pouvez généralement trouver rapidement des informations sur les applications qui utilisent ce port. Alternativement, vous pouvez rechercher des ports bien connus et trouver de nombreux sites répertoriant les ports les plus courants.

Lors du blocage d'applications réseau sur un ordinateur ou de la correction de failles dans un pare-feu, la plupart du travail est effectué en classant et en filtrant les adresses IP de couche 3 et les protocoles et ports réseau de couche 4. Ports TCP et UDP.

Connaître et se familiariser avec les ports réseau ne se limite pas à attribuer des règles au pare-feu. Par exemple, dans certains correctifs système Sécurité Microsoft décrit la procédure de fermeture des ports NetBIOS. Cette mesure permet de limiter la propagation des « vers » qui pénètrent à travers les vulnérabilités du système d'exploitation. En sachant comment et où fermer ces ports, vous pouvez atténuer la menace pesant sur votre réseau tout en vous préparant à déployer un correctif important.

Et directement au niveau 7

Il est rare d'entendre parler de la couche 5 (session) et de la couche 6 (présentation) de nos jours, mais la couche 7 (application) est un sujet brûlant parmi les fournisseurs de pare-feu. La dernière tendance dans le développement des pare-feux réseau est le contrôle de couche 7, qui décrit les méthodes utilisées pour analyser le fonctionnement d'une application avec des protocoles réseau. En analysant les informations utiles d'un paquet réseau, un pare-feu peut déterminer la légitimité du trafic qui le traverse. Par exemple, une requête Web contient une instruction GET dans un paquet de couche 4 (port TCP 80). Si votre pare-feu implémente des fonctionnalités de couche 7, vous pouvez valider l'instruction GET. Un autre exemple est que de nombreux programmes de partage de fichiers peer-to-peer (P2P) peuvent détourner le port 80. En conséquence, une personne non autorisée peut configurer le programme pour utiliser le port de son choix - très probablement un port qui devrait rester ouvert sur un pare-feu donné. Le port 80 doit être ouvert si les employés de l'entreprise ont besoin d'un accès Internet, mais pour distinguer le trafic Web légitime du trafic P2P dirigé par quelqu'un vers le port 80, le pare-feu doit fournir un contrôle de couche 7.

Le rôle du pare-feu

Après avoir décrit les couches réseau, nous pouvons passer à la description du mécanisme de communication entre applications réseauà travers des pare-feux, en accordant une attention particulière aux ports réseau utilisés. Dans l'exemple suivant, un navigateur client communique avec un serveur Web de l'autre côté du pare-feu, tout comme un employé de l'entreprise accède à un serveur Web sur Internet.

La plupart des pare-feu Internet fonctionnent aux couches 3 et 4 pour inspecter puis autoriser ou bloquer le trafic réseau entrant et sortant. En général, un administrateur crée des listes de contrôle d'accès (ACL) qui définissent les adresses IP et les ports réseau du trafic à bloquer ou à autoriser. Par exemple, pour accéder au Web, vous lancez un navigateur et le pointez vers un site Web. L'ordinateur initie une connexion sortante en envoyant une séquence de paquets IP constituée d'un en-tête et d'une charge utile. L'en-tête contient des informations sur la route et d'autres attributs du paquet. Les règles de pare-feu sont souvent formulées en tenant compte des informations de route et contiennent généralement les adresses IP source et de destination (couche 3) et le protocole de paquet (couche 4). Lors de la navigation sur le Web, l'adresse IP de destination appartient au serveur Web et le protocole et le port de destination (par défaut) sont TCP 80. L'adresse IP source est l'adresse de l'ordinateur à partir duquel l'utilisateur navigue sur le Web, et la source port est généralement un numéro attribué dynamiquement, dépassant 1024. Informations utiles ne dépend pas de l'en-tête et est généré par l'application utilisateur ; dans ce cas, il s'agit d'une demande au serveur Web de fournir une page Web.

Le pare-feu analyse le trafic sortant et l'autorise selon les règles du pare-feu. De nombreuses entreprises autorisent tout le trafic sortant de leur réseau. Cette approche simplifie la configuration et le déploiement, mais manque de contrôle sur les données quittant le réseau, ce qui compromet la sécurité. Par exemple, un cheval de Troie peut infecter un ordinateur sur un réseau d'entreprise et envoyer des informations de cet ordinateur à un autre ordinateur sur Internet. Il est logique de créer des listes de contrôle d'accès pour bloquer ces informations sortantes.

Contrairement à l'approche sortante adoptée par de nombreux pare-feu, la plupart sont configurés pour bloquer le trafic entrant. En règle générale, les pare-feu n'autorisent le trafic entrant que dans deux cas. Le premier est le trafic entrant en réponse à une requête sortante préalablement envoyée par l'utilisateur. Par exemple, si vous spécifiez l'adresse d'une page Web dans un navigateur, le pare-feu autorise le HTML et d'autres composants de la page Web dans le réseau. Le deuxième cas est l'hébergement d'un service interne sur Internet, tel que serveur de courrier, site Web ou FTP. L'hébergement d'un tel service est communément appelé traduction de port ou publication de serveur. La mise en œuvre de la traduction de port diffère d'un fournisseur de pare-feu à un autre, mais le principe sous-jacent est le même. L'administrateur définit un service tel que le port TCP 80 pour le serveur Web et un serveur interne pour héberger le service. Si des paquets entrent dans le pare-feu via une interface externe qui correspond à ce service, le mécanisme de traduction de port les transmet à un ordinateur spécifique du réseau, caché derrière le pare-feu. La traduction de port est utilisée en conjonction avec le service NAT décrit ci-dessous.

Notions de base sur le NAT

Le NAT permet à plusieurs ordinateurs d'une entreprise de partager un petit espace d'adressage IP public. Le serveur DHCP d'une entreprise peut allouer une adresse IP à partir de l'un des blocs d'adresses IP privées non routables sur Internet définis dans la demande de commentaires (RFC) n° 1918. Plusieurs entreprises peuvent également partager le même espace d'adressage IP privé. Des exemples de sous-réseaux IP privés sont 10.0.0.0/8, 172.16.0.0/12 et 192.168.0.0/16. Les routeurs Internet bloquent tous les paquets dirigés vers l'une des adresses privées. NAT est une fonction de pare-feu qui permet aux entreprises utilisant des adresses IP privées de communiquer avec d'autres ordinateurs sur Internet. Le pare-feu sait comment diffuser le trafic entrant et sortant pour les adresses IP internes privées afin que chaque ordinateur puisse accéder à Internet.