De nombreux hommes d'affaires essaient de garder le secret de leur entreprise en secret. Comme il est assez difficile de le faire dans la cour de la paupière. Presque tout le monde essaie de se protéger des fuites d'informations personnelles et personnelles, mais il n'est pas secret qu'un professionnel ne soit pas difficile de trouver les données nécessaires. Pour le moment, il y a plusieurs méthodes renfermant de telles attaques. Mais pour vérifier l'efficacité d'un tel système de sécurité, il est nécessaire de procéder à une vérification de la sécurité de l'information.

Qu'est-ce qu'un audit?

Selon la loi fédérale "sur l'activité d'audit", l'audit comprend diverses méthodes et des méthodes, ainsi que des contrôles pratiques. En ce qui concerne la sécurité de l'information de l'entreprise, il s'agit d'une évaluation indépendante de l'état du système, ainsi que du niveau de conformité aux exigences établies. L'examen est tenu en ce qui concerne les rapports comptables et fiscaux, l'appui économique et les activités financières et économiques.

Pourquoi un tel contrôle a-t-il besoin?

Certains considèrent un tel gaspillage de gaspillage de fonds. Cependant, définir en temps opportun les problèmes de ce secteur, vous pouvez prévenir plus de pertes économiques. Les objectifs de l'audit de la sécurité de l'information sont les suivants:

- déterminer le niveau de protection et l'amener au nécessaire;

- le règlement de la question financière en termes de confidentialité de l'organisation;

- démonstration de l'opportunité des investissements dans ce secteur;

- obtenir un maximum d'avantages des coûts de sécurité;

- confirmation de l'efficacité des forces internes, des contrôles et de leur réflexion sur la conduite de l'activité entrepreneuriale.

Comment l'inspection de la sécurité de l'information dans l'entreprise?

Un audit de sécurité de l'information complète a lieu à plusieurs étapes. Le processus est divisé en organisation et instrumental. Dans le cadre des deux parties du complexe, la protection du système d'information sur les sociétés du client étudie, puis la définition du respect des normes et des exigences établies. L'audit de la sécurité de l'information est divisé en étapes suivantes:

- Déterminer les exigences du client et du travail effectué.

- Étude matériaux essentiels et faire des conclusions.

- Analyse des risques possibles.

- Conclusion d'experts sur le travail effectué et en faisant le verdict approprié.

Qu'est-ce qui est inclus dans la première étape de la vérification de la sécurité de l'information?

Qu'est-ce qui est inclus dans la première étape de la vérification de la sécurité de l'information?

Le programme d'audit de la sécurité de l'information commence avec précision de clarifier la portée des travaux requis par le client. Le client exprime son opinion et l'objectif, la poursuivant et a fait appel à une évaluation d'experts.

À ce stade, la vérification des données générales commence déjà, ce qui fournit au client. Il décrit les méthodes qui seront utilisées et l'ensemble des activités prévues.

La tâche principale à ce stade est la définition d'un objectif spécifique. Le client et l'organisation menée par l'audit doivent se comprendre pour se réunir dans un seul avis. Après la création d'une commission, les experts correspondants sont sélectionnés. La tâche technique requise est également convenue avec le client séparément.

Il semblerait que cet événement ne devrait décrire que l'état du système qui protège contre les attaques d'informations. Mais les résultats du test final peuvent être différents. Certains sont intéressés par des informations complètes sur le travail des installations de protection du client, et d'autres ne sont que l'efficacité des lignes de technologie de l'information individuelles. Il ressort des exigences que le choix des méthodes et des moyens d'évaluation dépend. Le but de l'objectif affecte également les autres travaux de la Commission d'experts.

D'ailleurs, groupe de travail Il consiste en des spécialistes de deux organisations - une entreprise exécutante et des employés de l'organisation vérifiable. Après tout, c'est le dernier, comme aucun autre, connaît les subtilités de leur institution et peut fournir toutes les informations nécessaires à une évaluation complète. En outre, ils comportent une sorte de contrôle du travail de l'exécuteur exécutif. Leur point de vue est pris en compte lors de la délivrance des résultats de test.

Les experts de la société menés par l'audit de la sécurité de l'information de l'entreprise sont engagés dans la recherche régions de sujet. Ils ayant un niveau de qualification approprié, ainsi qu'un avis indépendant et impartial, sont en mesure d'évaluer avec précision l'état du travail des fonds de protection. Les experts mènent leurs activités en fonction du plan de travail prévu et des tâches. Ils développent des processus techniques et sont d'accord entre eux les résultats.

La tâche technique enregistre clairement les objectifs des travaux du vérificateur, détermine les méthodes de sa mise en œuvre. Il a également exprimé le calendrier de l'inspection, il est même possible que chaque étape aura sa propre période.

À ce stade, le contact et le service de sécurité de l'établissement audité a lieu. L'auditeur s'est engagé à la non-divulgation des résultats de test obtenus.

Comment est la mise en œuvre de la deuxième étape?

Un audit de la sécurité des informations de l'entreprise à la deuxième étape est une collection détaillée nécessaire pour évaluer les informations. Pour commencer, une gamme générale de mesures visant à mettre en œuvre des politiques de confidentialité.

Depuis lors, la plupart des données sont dupliquées dans la version électronique, ou du tout, la société est effectuée uniquement avec l'aide. technologies de l'information, alors vérifiant et logiciel. La fourniture de la sécurité physique est analysée.

À ce stade, des experts sont engagés à envisager et à évaluer comment assurer et audit la sécurité des informations au sein d'une installation. À cette fin, l'organisation est susceptible d'organiser les travaux du système de protection, ainsi que des capacités techniques et des conditions de sa disposition. Une attention particulière est accordée au dernier point, car les fraudeurs trouvent le plus souvent des trous en défense par la partie technique. Pour cette raison, les points suivants sont considérés séparément:

- structure logiciel;

- configuration du serveur I. périphériques réseau;

- mécanismes de confidentialité.

L'audit de la sécurité de l'information de l'entreprise à ce stade est terminé en résumant et en exprimant les résultats des travaux effectués sous la forme d'un rapport. Ce sont les conclusions documentées fondées sur la mise en œuvre des étapes suivantes de l'audit.

Comment sont les risques possibles?

L'audit de la sécurité de l'information des organisations est également réalisée afin d'identifier les menaces réelles et leurs conséquences. À la fin de cette étape, une liste d'activités qui évitera ou au moins minimiser la possibilité d'attaquer des informations devraient être formées.

Pour prévenir les violations liées à la confidentialité, il est nécessaire d'analyser le rapport obtenu à la fin de la phase précédente. Pour cela, il est possible de déterminer si la réelle invasion de la société est possible. Le verdict est fait sur la fiabilité et la performance des agents de protection techniques existants.

Étant donné que toutes les organisations ont des directions de travail différentes, la liste des exigences de sécurité ne peut être identique. Pour une institution vérifiable, une liste est développée individuellement.

À ce stade, les faiblesses sont également déterminées, le client fournit des données sur des intrus potentiels et des menaces suspendues. Ce dernier est nécessaire pour savoir comment attendre l'astuce et payer plus d'attention à cela.

Le client est également important de savoir comment des innovations efficaces et les résultats des travaux de la Commission d'experts sont disposés.

L'analyse des risques possibles a les objectifs suivants:

- classification des sources d'information;

- détermination des moments vulnérables du flux de travail;

- Établir un prototype d'une éventuelle fraudeur.

L'analyse et l'audit vous permettent de déterminer combien le succès des attaques d'informations est possible. Pour cela, la criticité des faiblesses et des moyens de les utiliser à des fins illégales sont estimées.

Quelle est la dernière étape de l'audit?

La dernière étape est caractérisée par des résultats de conception écrits. Un document obtenu à la sortie est appelé rapport d'audit. Il établit une conclusion sur le niveau global de sécurité de la société vérifiée. Séparément, il existe une description de l'efficacité du système d'information et de technologie de sécurité. Le rapport donne des instructions et des menaces potentielles, décrit le modèle d'un éventuel attaquant. Il prescrit également les possibilités d'une invasion non autorisée de facteurs internes et externes.

Les normes de vérification de la sécurité de l'information fournissent non seulement à évaluer l'État, mais également aux recommandations de la Commission d'experts pour mener à bien les événements nécessaires. Ce sont les spécialistes qui ont effectué un travail complet, analysé l'infrastructure, peuvent dire quoi faire afin de protéger contre le vol d'informations. Ils indiqueront les endroits à renforcer. Les experts donnent des instructions et en termes de soutien technologique, c'est-à-dire des équipements, des serveurs et des pare-feu.

Les recommandations sont ces changements qui doivent être dans la configuration des périphériques réseau et des serveurs. Les instructions concerneront peut-être directement certaines méthodes de sécurité. Si cela est nécessaire, les experts prescrivent un ensemble de mesures visant à renforcer des mécanismes de protection supplémentaires.

Un travail explicatif spécial doit également être détenu dans la société, une politique visée à la confidentialité a été développée. Les réformes devraient peut-être être effectuées concernant le service de sécurité. Un point important est la base réglementaire et technique, qui est obligée de consolider les dispositions relatives à la sécurité de la société. L'équipe doit être instruite correctement. Tous les employés partagent les sphères d'influence et de responsabilité. S'il est conseillé, il est préférable de mener à bien un cours pour augmenter l'éducation de l'équipe en termes de sécurité de l'information.

Quels sont les types d'audit?

Un audit de l'entreprise de sécurité de l'information peut avoir deux types. En fonction de la source de mise en œuvre ce processus Les types suivants peuvent être distingués:

- Forme externe. Il est caractérisé en ce qu'il a un caractère unique. Sa deuxième fonctionnalité est ce qu'elle est produite par des experts indépendants et impartiaux. S'il s'agit d'un caractère de recommandation, le propriétaire de l'institution est commandé. Dans certains cas, une vérification externe est nécessaire. Cela peut être dû au type d'organisation, ainsi que de circonstances extraordinaires. Dans ce dernier cas, les agences de la loi sont généralement initiées par les initiateurs.

- Forme intérieure. Il est basé sur une position spécialisée qui prescrit l'audit. L'audit de sécurité des informations internes est nécessaire pour surveiller en permanence le système et identifier les lieux vulnérables. C'est une liste d'événements qui se déroulent dans la période donnée. Pour ce travail, un département spécial ou un employé autorisé est souvent établi. Il diagnostique l'état des agents de protection.

Comment est l'audit actif?

Selon lesquels l'objectif est de poursuivre le client, les méthodes d'audit de sécurité de l'information sont également élues. L'un des moyens les plus courants d'étudier le niveau de sécurité est un audit actif. C'est une déclaration d'une véritable attaque de pirate informatique.

Un plus d'une telle méthode est qu'il vous permet de simuler de manière réaliste la possibilité d'une menace. Grâce à l'audit actif, vous pouvez comprendre comment une situation similaire dans la vie se développera. Cette méthode est toujours appelée analyse d'outils de la sécurité.

L'essence de l'audit actif est de mettre en œuvre (à l'aide d'un logiciel spécial) tente d'une invasion non autorisée du système d'information. Dans le même temps, l'équipement de protection devrait être dans un état de préparation complète. Grâce à cela, il est possible d'apprécier leur travail dans incident similaire. Une personne qui effectue une attaque artificielle de hacker est fournie avec un minimum d'informations. Il est nécessaire de recréer les conditions les plus réalistes.

Le système tente de soumettre autant d'attaques que possible. Appliquer différentes méthodes, vous pouvez estimer ces méthodes de piratage auquel le système est le plus susceptible. Ceci, bien sûr, dépend des qualifications d'un spécialiste mené ce travail. Mais ses actions ne doivent pas être usées d'une nature destructrice.

En fin de compte, l'expert forme un rapport sur les lieux faibles du système et des informations les plus abordables. Il fournit également des recommandations pour des mises à niveau possibles, ce qui devrait garantir une augmentation de la sécurité au niveau approprié.

Quel est l'audit expert?

Pour déterminer la conformité des exigences établies de la société, la vérification de la sécurité des informations est également menée. Un exemple d'une telle tâche peut être vu dans la méthode d'expert. Il consiste dans une évaluation comparative avec les données source.

Le travail très idéal de fonds de protection peut être basé sur diverses sources. Le client lui-même peut faire des exigences et définir les tâches. Le chef de l'entreprise peut vouloir savoir à quel point le niveau de sécurité de son organisation est souhaité.

Le prototype relatif auquel l'évaluation comparative sera effectuée, des normes mondiales généralement acceptées peuvent être acceptées.

Selon les FZ "sur les activités d'audit", la société exécutive a suffisamment de pouvoir pour collecter des informations pertinentes et conclure que la suffisance des mesures de sécurité de l'information existantes. La cohérence des documents réglementaires et des actions des employés concernant le travail de la protection est également notée.

Quel est le test de conformité aux normes?

Cette espèce est très similaire à celle précédente, car son essence est également une évaluation comparative. Mais seulement dans ce cas, le prototype parfait n'est pas un concept abstrait, mais des exigences claires inscrites dans la documentation et les normes réglementaires et techniques. Cependant, il définit également le degré de conformité au niveau spécifié par la politique de confidentialité de la société. Sans conformité à ce moment, vous ne pouvez pas parler d'autres travaux.

Le plus souvent, un type d'audit similaire est nécessaire pour certifier le système de sécurité dans l'entreprise. Cela nécessite l'opinion d'un expert indépendant. Il n'y a pas seulement le niveau de protection, mais également sa satisfaction des normes de qualité reconnues.

Ainsi, on peut en conclure que pour mener à bien ce type de procédure, vous devez décider de l'artiste, ainsi que de mettre en évidence la gamme d'objectifs et d'objectifs en fonction de vos propres besoins et capacités.

Un audit des systèmes d'information donne des données précises et précises sur la procédure IP. Sur la base des données obtenues, vous pouvez planifier des événements pour améliorer l'efficacité de l'entreprise. La pratique consistant à effectuer un audit du système d'information - en comparant la référence, la situation réelle. Apprendre les normes, normes, réglementations et pratiques applicables dans d'autres entreprises. Lors de la réalisation d'un audit, l'entrepreneur reçoit une idée de la diffusion de sa société d'une entreprise réussie normale dans un quartier similaire.

Vue générale

Technologie de l'information B. monde moderne Développé extrêmement fortement. Il est difficile d'imaginer une entreprise qui n'exerce pas de systèmes d'information:

- global;

- local.

Il est au détriment de la société IP qui peut fonctionner normalement et suivre les temps. De telles méthodologies sont nécessaires à l'échange rapide et complet d'informations avec l'environnement, ce qui permet aux entreprises de s'adapter à des modifications de l'infrastructure et des besoins du marché. Les systèmes d'information devraient satisfaire à un certain nombre d'exigences variant après le temps (les nouveaux développements sont mis en œuvre, les normes appliquent des algorithmes mises à jour). Dans tous les cas, les technologies de l'information vous permettent d'accéder rapidement aux ressources et que cette tâche est résolue par IP. En outre, les systèmes modernes:

- évolutif;

- souple;

- fiable;

- sûr.

Les principales tâches de l'audit des systèmes d'information sont d'identifier si les paramètres mis en œuvre correspondent aux paramètres mis en œuvre.

Audit: espèce

L'audit de processus dit du système d'information est très souvent utilisé. Exemple: Les spécialistes externes analysent les systèmes intégrés de distinction des normes, à l'étude, y compris le processus de production à la sortie de laquelle - logiciels.

La vérification peut être effectuée, visant à identifier la manière dont le système d'information est correctement appliqué. La pratique d'une entreprise est comparée aux normes du fabricant et aux exemples connus de sociétés internationales.

Un audit du système de sécurité des informations d'entreprise affecte la structure organisationnelle. Le but d'un tel événement est de trouver des lieux subtils dans les cadres de département informatique et d'identifier des problèmes, ainsi que de former des recommandations pour leur solution.

Enfin, la vérification des systèmes de sécurité de l'information vise un contrôle de la qualité. Ensuite, les experts invités sont évalués dans quel état les processus au sein de l'entreprise teste le système d'information mis en œuvre et apportent des conclusions sur les informations reçues. Le modèle TMMI est généralement appliqué.

Objectifs de l'audit

L'audit stratégique de l'état des systèmes d'information vous permet de déterminer des points faibles dans la propriété intellectuelle introduite et d'identifier où l'utilisation de technologies s'est avérée inefficace. À la sortie d'un tel processus, le client recommandera des recommandations pour éliminer les lacunes.

L'audit vous permet d'estimer la manière dont les changements coûteux de la structure actuelle coûtent et combien de temps cela le prendra. Experts étudiant structure d'information Les entreprises contribueront à choisir des outils pour la mise en œuvre du programme d'amélioration, compte tenu des caractéristiques de la société. Suite aux résultats, vous pouvez également donner une évaluation précise dans laquelle le montant des ressources dont une entreprise a besoin. La production intelligente, monétaire, une production sera analysée.

Événements

L'audit interne des systèmes d'information comprend la conduite de tels événements comme suit:

- inventaire informatique;

- détection de charge sur les structures d'information;

- Évaluation des statistiques, données obtenues lors de l'inventaire;

- la définition correspond aux exigences de l'entreprise et la possibilité de la propriété intellectuelle mise en œuvre;

- formation du rapport;

- développement de recommandations;

- formalisation de la Fondation NSI.

Le résultat de l'audit

L'audit stratégique de l'état des systèmes d'information est une procédure qui vous permet d'identifier les causes d'une efficacité insuffisante du système d'information mis en œuvre; prédire le comportement de la propriété intellectuelle lors de l'ajustement des flux d'informations (numéros d'utilisateur, volume de données); fournir des décisions raisonnables pour aider à accroître la productivité (l'acquisition d'équipements, l'amélioration du système mis en œuvre, le remplacement); Recommandations visant à accroître la productivité des départements de la société, optimisant les investissements dans la technologie. Ainsi que développer des événements qui améliorent le niveau qualitatif des systèmes d'information.

C'est important!

Il n'y a pas de telle IP universelle qui viendrait dans n'importe quelle entreprise. Il y a deux bases communes sur la base desquelles vous pouvez créer système unique Pour les exigences d'une entreprise spécifique:

- Oracle.

Mais rappelez-vous que c'est juste la base, pas plus. Toutes les améliorations permettant de rendre l'efficacité des entreprises, vous devez programmer, en tenant compte des caractéristiques d'une entreprise particulière. Vous devez sûrement introduire des fonctions précédemment manquantes et désactiver celles fournies par l'assemblée de la base. Technologie moderne L'audit des systèmes d'information bancaire permet de comprendre quelles caractéristiques particulières devraient avoir une propriété intellectuelle et sur quoi d'exclure que le système d'entreprise est optimal, efficace, mais pas trop "lourd".

Audit de la sécurité de l'information

Analyse qui vous permet d'identifier les menaces de sécurité de l'information, il existe deux types:

- externe;

- intérieur.

Le premier implique une procédure unique. Organise sa tête de compagnie. Il est recommandé de pratiquer régulièrement une telle mesure pour garder la situation sous contrôle. Un certain nombre de JSC, les organisations financières ont introduit l'exigence d'audit de sécurité informatique externe obligatoire à remplir.

L'interne est régulièrement tenu des événements régulièrement régis par la loi sur la réglementation locale "Règlement sur l'audit interne". Pour effectuer un plan annuel (il prépare un ministère responsable de l'audit), le PDG, un autre chef de file, est approuvé. Audit informatique - Plusieurs catégories d'événements, la vérification de la sécurité ne prend pas la dernière place en importance.

But

L'objectif principal de l'audit des systèmes d'information dans l'aspect de la sécurité est d'identifier les risques liés aux menaces de sécurité. De plus, les événements aident à identifier:

- faiblesses du système actuel;

- respect des normes de sécurité de l'information;

- le niveau de sécurité à l'heure actuelle.

Dans la vérification de la sécurité, les recommandations seront formulées, permettant d'améliorer les solutions actuelles et d'introduire de nouveaux, rendant ainsi la propriété intellectuelle active et protégée de différentes menaces.

Si un audit interne est tenu, conçu pour déterminer les menaces de sécurité de l'information, décrit également:

- politique de sécurité, possibilité de développer de nouveaux documents, ainsi que d'autres documents afin de protéger les données et de simplifier leur utilisation dans le processus de production de la Société;

- formation de tâches de sécurité aux employés informatiques;

- analyse des situations associées aux violations;

- formation des utilisateurs système d'entrepriseServir du personnel avec des aspects généraux de la sécurité.

Audit interne: Caractéristiques

Tâches énumérées présentées devant des employés lorsqu'un audit interne des systèmes d'information est effectué, dans son essence, pas d'audit. Des mesures théoriquement conductrices que comme un expert évalue des mécanismes, grâce auquel le système est indépendant. La personne attirée par la tâche devient un participant actif du processus et perd son indépendance, ne peut plus d'évaluer objectivement la situation et de le contrôler.

D'autre part, dans la pratique, avec un audit interne, il est presque impossible de rester de côté. Le fait est que le spécialiste de la société est attiré par le travail, à d'autres moments occupés par d'autres tâches dans un quartier similaire. Cela signifie que l'auditeur est le même employé qui a la compétence nécessaire pour résoudre les tâches mentionnées précédemment. Il est donc nécessaire de compromettre: au détriment de l'objectivité pour attirer un employé pour pratiquer un résultat décent.

Audit de sécurité: étapes

Celles-ci sont en grande partie similaires aux étapes d'un audit informatique commun. Allouer:

- début des événements;

- collection de base pour analyser;

- analyse;

- formage de conclusions;

- signaler.

Initiation de la procédure

L'audit des systèmes d'information dans l'aspect de la sécurité commence lorsque la tête de la société lui confère, car ce sont les chefs qui sont plus intéressés par la vérification effective de l'entreprise. L'audit est possible si le manuel ne prend pas en charge la procédure.

L'audit des systèmes d'information est généralement intégré. Il participe à un auditeur et à plusieurs personnes représentant différents départements de la société. Important travail conjoint Tous les participants au chèque. Lors de l'initiation d'un audit, il est important de faire attention aux points suivants:

- fixation documentaire des responsabilités, les droits de l'auditeur;

- préparation, coordination d'un plan d'audit;

- consolidation documentaire du fait que les employés sont obligés de fournir à un auditeur une assistance complète et de fournir toutes les données demandées par elle.

Déjà au moment de l'initiation du chèque, il est important d'établir les limites d'une vérification des systèmes d'information. Bien que certains sous-systèmes IC soient critiques et nécessitent une attention particulière, d'autres ne sont pas et ne sont pas non gardées, donc leur exception est autorisée. Il existe sûrement de tels sous-systèmes dont la vérification sera impossible, car toutes les informations stockées sont confidentielles.

Planifier et frontières

Avant de commencer le travail, une liste de ressources censées être vérifiées sont formées. Ça peut être:

- informations;

- logiciel;

- technique.

Allouer quels sites conduisent un audit sur lesquelles les menaces pour vérifier le système. Il existe des limites organisationnelles de l'événement, des aspects d'assurer la sécurité, obligatoire de rendre compte lors de la vérification. La note prioritaire est formée indiquant la portée. Ces frontières, ainsi qu'un plan de l'événement sont approuvés par le directeur général, mais ils sont préparés préliminaires par le sujet de l'Assemblée générale du travail, où les chefs de départements sont présents, les auditeurs et les dirigeants de la société.

Données obtenant

Lors de la vérification de la sécurité, les normes des systèmes d'information d'audit sont les suivantes que la phase de collecte d'informations est la plus longue et la consommation de temps. En règle générale, la propriété intellectuelle n'a pas de documentation pour cela, et l'auditeur est obligé de travailler étroitement avec de nombreux collègues.

Pour que les conclusions prises par la compétitivité, l'auditeur devrait recevoir des données maximales. À propos de la manière dont le système d'information est organisé, car il fonctionne et dans quel état est situé, l'auditeur apprend que l'auditeur apprend de la documentation technique organisationnelle, administrative, lors d'une étude indépendante et de l'utilisation de logiciels spécialisés.

Documents requis dans l'auditeur:

- structure organisationnelle des ministères servant la propriété intellectuelle;

- la structure organisationnelle de tous les utilisateurs.

L'auditeur interroge les employés, détectant:

- fournisseur;

- titulaire de données;

- utilisateur de données.

Pour ce faire, vous devez savoir:

- les principaux types d'applications sont des applications;

- nombre, types d'utilisateurs;

- services fournis aux utilisateurs.

Si la société dispose de documents sur IP de la liste énumérée ci-dessous, il est nécessaire de leur fournir un auditeur:

- description des méthodologies techniques;

- description des techniques d'automatisation des fonctions;

- schémas fonctionnels;

- travailleurs, documents de projet.

Détection de la structure de l'est.

Pour des conclusions correctes, l'auditeur devrait avoir la plus haute représentation possible des caractéristiques du système d'information mis en œuvre à l'entreprise. Vous devez savoir quels mécanismes de sécurité sont tels que distribués dans le système par niveau. Pour ce faire, découvrez:

- la présence et les caractéristiques des composants du système utilisés;

- fonctions des composants;

- graphitime;

- contributions;

- interaction avec différents objets (externes, internes) et protocoles, canaux pour cela;

- plates-formes appliquées au système.

L'avantage apportera des programmes:

- de construction;

- flux de données.

Structures:

- moyens techniques;

- support d'information;

- les composants structuraux.

En pratique, bon nombre des documents sont préparés directement lors de la vérification. Vous ne pouvez analyser des informations que lorsque vous collectez la quantité maximale d'informations.

Audit de sécurité IP: Analyse

Plusieurs techniques utilisées pour analyser les données obtenues. Le choix du béton est basé sur des préférences personnelles de l'auditeur et des spécificités d'une tâche particulière.

L'approche la plus difficile consiste à analyser les risques. Pour le système d'information, les exigences de sécurité sont formées. Ils sont basés sur les particularités d'un système particulier et d'un environnement de ses travaux, ainsi que des menaces inhérentes à cet environnement. Les analystes conviennent qu'une telle approche nécessite les coûts de main-d'œuvre les plus élevés et les qualifications maximales de l'auditeur. En ce qui concerne le résultat, il est déterminé par la méthodologie d'analyse des informations et de l'applicabilité des options sélectionnées sur le type d'adresse IP.

Une option plus pratique consiste à mettre en contact des normes de sécurité pour les données. Tel est l'ensemble des exigences. Cela convient à divers IPS, car la technique a été développée sur la base des plus grandes entreprises de différents pays.

D'après les normes, il est nécessaire, quelles sont les exigences de la sécurité, en fonction du niveau de protection du système et de celui-ci ou d'une autre institution. Beaucoup dépend du but de la propriété intellectuelle. La tâche principale de l'auditeur est de déterminer correctement ce que l'ensemble des exigences de sécurité est pertinent dans un cas spécifié. Sélectionnez la méthodologie pour laquelle il est estimé si les normes répondent aux paramètres du système disponibles. La technologie est assez simple, fiable, si répandue. Avec de petits investissements, on peut en résulter des conclusions précises.

Il est inacceptable de négliger!

La pratique montre que de nombreux gestionnaires, en particulier les petites entreprises, ainsi que ceux dont les entreprises travaillent depuis longtemps et ne cherchent pas à tout maîtriser la dernière technologieL'audit des systèmes d'information est assez négligent, car ils ne réalisent tout simplement pas l'importance de cette mesure. Habituellement, seuls les dommages causés aux entreprises provoquent les autorités à prendre des mesures pour vérifier, identifier les risques et la protection de l'entreprise. D'autres sont confrontés à des données sur la clientèle, d'autres fuites surviennent des bases de données des contreparties ou des objectifs d'information sur avantages clés un sujet. Les consommateurs cessent de faire confiance à la société dès que l'affaire est publiée publiquement et que la société subit encore plus de dégâts que provenant de la perte de données.

S'il y a une chance de fuir des informations, il est impossible de construire entreprise efficace, ayant de bonnes opportunités maintenant à l'avenir. Toute société a des données représentant une valeur pour des tiers et doit être préservée. Protéger était sur le plus haut niveau, J'ai besoin d'un audit qui détecte côtés faibles. Il doit tenir compte des normes internationales, des techniques, des derniers développements.

Quand Audit:

- évaluer le niveau de protection;

- analyser les technologies utilisées;

- ajuster les documents de sécurité;

- modélisation des situations risquées dans lesquelles une fuite de données est possible;

- recommander la mise en œuvre des solutions pour éliminer les vulnérabilités.

Ces événements sont effectués par l'une des trois images:

- actif;

- expert;

- révélant des normes de conformité.

Forme d'audit

L'audit actif implique une évaluation du système auquel un pirateuse potentiel surveille. C'est son point de vue "essayer" auditeurs - étude défense du réseauPour lequel des logiciels spécialisés et des techniques uniques sont utilisés. L'audit interne, menée également du point de vue du criminel allégué qui veut voler des données ou perturber le fonctionnement du système.

Avec un audit expert, ils vérifient dans la mesure où le système mis en œuvre est parfait. Lors de l'identification de la conformité aux normes pour la base de la description abstraite des normes avec lesquelles l'objet existant est comparé.

Conclusion

L'audit effectué correctement et qualitativement vous permet d'obtenir les résultats suivants:

- minimiser la probabilité d'une attaque de pirate réussie, des dommages causés;

- exclusion d'une attaque basée sur le changement de l'architecture du système et des flux d'informations;

- assurance comme moyen de réduire les risques;

- risque la minimisation du risque du niveau quand cela ne peut pas être pris en compte du tout.

La collecte, le traitement, le stockage et l'utilisation de données à caractère personnel sont effectués dans de nombreux domaines de la société et de l'État. Par exemple, dans la sphère financière et fiscale, dans la pension, l'assurance sociale et médicale, dans les activités opérationnelles et d'enquête, le travail et autres domaines de la vie publique.

Dans divers domaines d'activité sous des données à caractère personnel, on comprenne souvent des ensembles d'informations coïncidents. Les définitions des données personnelles sont contenues dans divers lois fédéralesDe plus, la quantité d'informations est déterminée en eux de différentes manières.

Avec le développement de la technologie de l'information tout plus important Fournit la protection des informations commerciales, permettant à la société de maintenir la compétitivité de ses biens, d'organiser des travaux avec des partenaires et des clients, réduire les risques de sanctions de la part des régulateurs.

Protégez le secret commercial de la société et attirer les auteurs de la divulgation en justice possible en introduisant un régime de secret commercial, c'est-à-dire adopter des mesures juridiques, organisationnelles et techniques pour protéger la confidentialité des informations.

À ce jour, des attaques virales se produisent toujours avec une fréquence effrayante. Les attaques les plus efficaces sont effectuées à l'aide de fichiers ouverts. applications ordinaires. Par example, code malicieux peut être contenu dans les fichiers Microsoft Word. ou des documents PDF. Une telle attaque s'appelle Exploice et n'est pas toujours déterminée par l'antivirus habituel.

Les pièges de réseaux Palo Alto fournissent une protection avancée des postes de travail des attaques malveillantes ciblées, empêchent l'utilisation des vulnérabilités. système opérateur et des applications.

Recommandations pour la protection des informations lors de la gestion des systèmes DBO

DANS dernièrement Cas d'actions frauduleuses dans les systèmes bancaires distants (DBO), destiné à la lutte contre les utilisateurs d'utilisateurs et aux espèces des organisations. Dans l'article, nous avons examiné les mesures pratiques nécessaires pour réduire le risque de collecte de fonds et des recommandations dirigées sur la réponse aux actions frauduleuses possibles.

Le résultat de l'auditeur est d'établir un audit. Afin d'avoir des motifs de conclusions dans les principales orientations de l'audit, l'auditeur doit collecter les preuves pertinentes. Les informations collectées et analysées par l'auditeur lors de l'inspection sert de justification des conclusions du vérificateur et sont appelées preuves d'audit. Recueillir des preuves d'audit, l'auditeur utilise les méthodes suivantes:

1. Méthodes de contrôle réel

a) Inventaire;

b) Mesure de contrôle.

2. Méthodes documentaires

a) vérification formelle;

b) chèque arithmétique;

c) Vérification des documents sur le fond.

3. Autres méthodes

a) observation;

c) analyse économique.

Examinez à quel point chacune de ces méthodes de collecte de preuves d'audit lors de la vérification des actifs immobilisés.

L'inventaire est effectué pour assurer l'exactitude des données de comptabilité et de rapport. Immédiatement à l'arrivée dans l'organisation, l'auditeur doit clarifier la date du dernier inventaire. Si l'inventaire des immobilisations n'a pas été effectué depuis plus de 2-3 ans, le vérificateur peut alors l'exiger, ce qui permettra de mieux vérifier l'audit et de réduire le risque d'audit. L'auditeur peut être impliqué dans l'inventaire ou se limiter à la supervision de son exploitation. Il est recommandé de veiller à ce que les articles les plus chers soient disponibles. Une partie de la propriété peut ne pas être absente, dans ce cas, il est nécessaire de vérifier quels documents à qui et lorsqu'il est transmis. Lorsque vous utilisez des employés de toute propriété à la maison, le coût de cette propriété (ordinateurs, imprimantes) peut être considéré comme une base taxable (revenus) des employés. Dans le cas où dans l'inventaire des immobilisations fixes, il s'avère que l'un des ateliers de l'entité économique réalisée est engagé dans une entité commerciale différente (il peut y avoir plusieurs signes comme un peu: peser le panneau avec le nom d'une autre entité économique ; Les produits qui ne conviennent pas au profil de l'entité économique réalisée et t. p.), et dans la composition des revenus des opérations non ingénieurs, il n'y a pas d'article «Revenus de location», alors nous parlons de «location cachée». "Et évasion fiscale. L'auditeur peut conclure une violation du client de la législation lors de l'exécution des opérations financières et économiques. L'inventaire des immobilisations est effectué sur la base des «instructions méthodologiques sur l'inventaire des obligations foncières et financières». Ordre du ministère de la Défense de la Fédération de Russie du 13.06.95 N ° 49.

La méthode de mesure de contrôle est efficace lors de la vérification du coût de la réparation des immobilisations. L'auditeur peut produire une mesure de contrôle de la portée des travaux effectués directement sur les installations, ce qui permettra une évaluation objective des travaux de réparation réels et fixera la quantité de matériaux de désinvolte de manière déraisonnable, ainsi que de la quantité de salaires rémunérés illégalement, si, Avec la connivence de chaque employé de l'organisation, il y avait une surestimation des volumes de travaux effectués.

Lorsque vous effectuez une vérification formelle de documents, l'auditeur considère visuellement les documents primaires sur la comptabilisation des immobilisations, des cartes d'inventaire, des revues de commande, des tableaux calculés, du formulaire n ° 5, du livre principal, etc. Il est nécessaire de vérifier la conformité de Documents avec des formes interministérielles typiques, l'exactitude de l'achèvement de tous les détails, la disponibilité des corrections non unifiées, des SUSKS, des adjonctions, l'authenticité des signatures de personnes officielles et matériellement responsables, des instructions sur la procédure de remplissage Formes de rapports de comptabilité annuels, cartes de signature des fonctionnaires.

La méthode de test arithmétique prévoit la vérification de l'exactitude des calculs, ainsi que de l'exactitude de la compilation des algorithmes de calcul dans l'automatisation de la comptabilité, vérifiant les calculs des montants d'amortissement, la réévaluation des immobilisations, l'exactitude de l'application de l'amortissement et de la recalculition coefficients. De plus, les données des comptes analytiques et synthétiques, les commandes, le livre principal, l'équilibre, les applications au solde de la balance sont également nécessaires. №5.

Lors de la vérification des documents, la légalité et la faisabilité de l'opération économique, l'exactitude de la comptabilité et de l'inclusion dans les coûts des coûts. Lors de la mise en œuvre d'actifs fixes sur le côté de l'auditeur, vous devez vous assurer qu'il existe une autorisation écrite du gestionnaire. Si lors de la vérification du document principal est interrogé, vous devez obtenir une explication écrite chez les personnes responsables de cette transaction et faire une vérification du comptoir.

Observation - Obtention d'une idée générale des capacités du client en fonction de l'observation visuelle. L'auditeur est surveillé par l'une ou l'autre opération sur la comptabilisation des immobilisations, les documents primaires et les registres synthétiques sont remplis. Toutefois, les opérations sur la comptabilisation des immobilisations fixes ne sont pas aussi diverses et fréquentes, en particulier dans les petites entreprises, l'observation d'une méthode d'audit est donc inefficace. Des informations complémentaires peuvent être obtenues à la suite d'une vérification documentaire, d'une enquête sur le personnel et de analyse économique.

La méthode d'analyse économique est utilisée, en règle générale, lors de la vérification des états financiers, lorsque l'état des immobilisations est reflété (F. F.1, F. Poids5). L'auditeur peut faire une analyse de l'utilisation d'actifs immobilisés dans le temps et la capacité, en tenant compte des spécificités des activités de production de l'organisation, ainsi que de l'efficacité des investissements.

Sondage - Obtenir des informations orales ou écrites du client. Une enquête ou une conversation doit être organisée avec tous les employés participant à la comptabilisation des immobilisations et au remplissage des rapports. Pour que la conversation pour donner des résultats auditeurs, elle, comme toutes les autres procédures d'audit, devrait être soigneusement planifiée. Pour cela, l'auditeur est un questionnaire à l'avance, qui comprend une liste de problèmes que le vérificateur prévoit de demander aux employés de l'organisation avec des réponses. Le questionnaire est imprimé dans la quantité souhaitée de copies correspondant à la composition des professionnels de l'interrogation. Sur chaque instance du questionnaire est apposée par la position, le nom, le nom et le patronymique de la personne avec qui la conversation aura lieu. Selon les résultats de l'enquête, le vérificateur est marqué en face des défis de réponse choisis par les employés et conclu sur l'état de la discipline de l'Organisation des immobilisations et détermine le degré de risque d'audit et la profondeur des procédures ultérieures de vérification de l'exactitude de l'exactitude. d'immobilisations.

La société devrait effectuer une vérification de la sécurité de l'information. Considérez ce que cela est nécessaire et comment vérifier. Presque toutes les organisations sont liées aux informations de traitement de l'ordinateur.

Le nombre et la quantité d'opérations nécessitant l'utilisation généralisée d'un système d'information informatisé augmentent.

Si vous avez des erreurs, le fonctionnement du système peut être bloqué.

Une réaction en chaîne peut être appelée, à la suite de laquelle le rendement des entreprises diminue et leur réputation est perdue. C'est pourquoi il vaut la peine d'accorder une attention particulière à l'audit de l'IB.

Que souhaitez-vous savoir

La réalisation d'un audit de l'IB est une procédure importante au cours de laquelle certains objectifs sont poursuivis et un certain nombre de tâches sont effectuées.

Conditions nécessaires

La sécurité de l'information s'appelle la procédure système auxquelles des évaluations qualitatives et quantitatives objectives sont obtenues sur la position actuelle de la sécurité des informations d'entreprise.

Dans le même temps, adhérons à certains critères et indicateurs de sécurité. La sécurité informationnelle comprend la sécurité des ressources d'information et la protection des droits personnels légitimes et de la société dans l'industrie de l'information.

Pourquoi en avez-vous besoin?

Avec l'aide d'un audit, il est possible d'évaluer la sécurité actuelle du système d'information, d'évaluer et de prédire les risques afin de gérer leur impact sur le processus métier.

Avec une vérification compétente, les rendements maximaux des moyens sont possibles, qui est investi dans la création et la maintenance du système de sécurité de la société.

Le but de la mise en œuvre de la procédure d'audit:

- analyse de risque;

- Évaluation des niveaux de sécurité du système d'information actuel;

- localisation d'un goulot d'étranglement dans un système de protection;

- donner des recommandations, comment mettre en œuvre et améliorer l'efficacité du mécanisme de sécurité du système d'information.

Une tâche:

- développer des politiques de sécurité des données;

- établir des tâches pour les employés informatiques;

- démonter des incidents associés à des violations de la sécurité des informations.

Règlement juridique

Le principal statut législatif:

- Documentation méthodique.

Audit Information Security Enterprise

La direction principale des contrôles de sécurité de l'information:

| Certification |

|

| Contrôle des données protégées |

|

| Recherche technique spéciale |

|

| Les objets sont conçus dans des versions protégées. |

|

Techniques appliquées

Il est possible d'utiliser la technique:

| Audit d'experts à laquelle le degré de protection du système d'information est estimé | Se compose de plusieurs étapes:

|

| Audit | Lorsque vous effectuez un test, il est possible d'évaluer la protection des systèmes d'information, la détection de points faibles, en vérifiant la fiabilité du mécanisme existant pour la protection des systèmes d'actions illégales. La société reçoit des rapports détaillés avec les résultats de l'analyse. Test de Web pour pénétration - serveur externe, matériel réseau, service séparé. Il existe plusieurs types de tests:

Les étapes de test des tests comprennent:

|

| Vérification des applications Web | Besoin de détecter et d'identifier les lieux vulnérables. Assurez-vous de:

|

| Audit complet | Il est possible de systématiser la menace de sécurité des informations et la fourniture d'une proposition d'éliminer les inconvénients. Les contrôles techniques des réseaux sont effectués, des tests de pénétration sont effectués, etc. |

| Normes de conformité d'audit | Analysé et évalué le système de gestion des risques de l'information, la politique de réglementation, les principes de la gestion des actifs et des employés |

Planification

Lorsque vous effectuez une vérification de la sécurité de l'information, constituez un plan de travail et déterminant la tâche cible. Les clients et les interprètes doivent être d'accord sur la zone et la structure de la société affectant la vérification.

Ils nient la responsabilité de chaque côté. Le plan devrait réfléchir:

- le but de la vérification;

- critères;

- zones de vérification, en tenant compte de l'identification de l'unité organisationnelle et fonctionnelle et le processus, qui est soumis à la vérification;

- date et lieu de l'audit;

- durée de la vérification;

- le rôle et les obligations des membres des groupes d'audit et des personnes accompagnantes.

Vous pouvez également inclure:

- la liste des représentants de l'entreprise vérifiée, qui fournira des services d'assistance au groupe d'audit;

- signaler des sections;

- soutien technique;

- examen des problèmes de confidentialité;

- termes et objectifs de la vérification de la sécurité de l'information suivante.

Le plan est analysé et représente une entreprise vérifiable avant la réalisation d'un audit. Le document révisé coordonne la participation impliquée avant la poursuite de la vérification.

Conduire un audit interne

L'audit comprend de telles actions:

- le processus est initié (déterminé et fixé dans la documentation des droits et obligations de l'auditeur, le plan d'audit est en préparation);

- les données sont collectées;

- l'information est analysée;

- les recommandations sont générées;

- un rapport prépare.

Un audit est déterminé par les critères qui se reflètent dans la documentation réglementaire. Premièrement, ils organisent le test, analysent des documents et se préparent à l'audit IB sur le site de sa mise en œuvre.

Doit être attribué à la gestion des groupes d'audit, à déterminer les objectifs et la portée, les possibilités, établir les contacts initiaux avec l'entreprise auditée.

Nuances pour la petite entreprise

À la petite entreprise, la sécurité de l'information n'est pas portée autant d'attention que dans les grandes entreprises.

Bien que la situation technique soit telle que la protection de l'IB soit nécessaire pour les petites entreprises. Ces entreprises ont un petit budget informatique, ce qui permettrait d'acheter tout l'équipement, des logiciels.

C'est pourquoi l'audit permettrait de manière rapide de lieux vulnérables, vérifiant:

- tel qu'utilisé pare-feu Assurer la sécurité des informations;

- si protégé est fourni e-mail (Il y a des antivirus nécessaires);

- si la protection antivirus a été fournie;

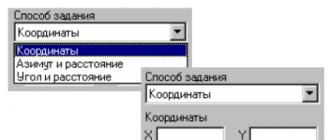

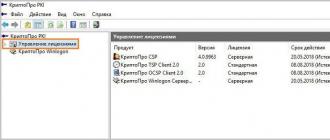

- comment organiser le travail dans 1C Entreprise;

- comment configurer les PC utilisateurs;

- comment le serveur proxy est utilisé;

- si la protection de l'environnement d'information de la société est fournie

Sous la procédure de la banque

- vérifiez autour de PC;

- vérifiez à l'aide du PC.

Le contrôle peut être partagé et appliqué. Général Considérons les opérations, qui assurent la confiance dans la continuité du système informatique.

Ces types de contrôle sont effectués:

- organisationnel;

- contrôle des ordinateurs;

- systèmes d'exploitation;

- contrôle d'accès;

- contrôle des locaux avec des objets techniques;

- développer et maintenir le fonctionnement du système.

Contrôle appliqué Appelez le processus programmé de logiciels d'application spécifiques et de processus manuels.

Il est nécessaire d'assurer la confiance raisonnable que le traitement automatique des informations est complet, précis et correct.

Soumis:

- contrôle d'entrée (c'est le plus le plus faiblesse dans les systèmes d'information);

- traitements;

- production.

Le programme d'inspections du système d'information des institutions bancaires comprend:

| Participation des auditeurs internes | Lors du développement de systèmes et de logiciels appliqués |

| Examen et confirmation | Vérification du visage du changement de logiciel |

| Conduire un audit du contrôle interne | Et tests conformes à la constance et à la séquence |

| Vérification de la documentation de la sécurité informatique | Y a-t-il des documents, qu'ils soient mis à jour, reflètent la situation réelle? |

| Vérifications logicielles | Sur le fait qu'il n'y ait pas de changements non autorisés, est-ce l'intégrité? |

| Conduire des logiciels achetés | Pour le respect de la description des systèmes préparés |

| Vérification trimestrielle et renouvellement du plan d'action | Pour la force majeure et la situation critique |

Afin que la pénétration et les attaques indésirables dans le futur ne soient pas autorisées, cela vaut la peine:

L'auditeur peut effectuer un tel travail:

Organisation des systèmes d'information de l'état

Considérer à l'exemple de l'école. Une mise en œuvre de l'audit comprend 3 étapes. Premièrement, l'institution doit soumettre tous les documents nécessaires.

Déterminez l'objectif, la tâche de vérification est composée. Installer cela fera partie du groupe d'audit. Conscivez des programmes de vérification.

Le chèque lui-même est effectué conformément au programme d'audit, qui a été développé et coordonné avec la gestion de l'école.

Il est vérifié et évalué comment des documents réglementaires de haute qualité sont efficaces, des mesures techniques de protection des données, ainsi que des actions des employés. Installer:

- si cela est classé correctement;

- si les informations fournies suffisent;

- si des exigences de sécurité d'informations sont effectuées.

Lors de l'inspection technique, des experts, des documentaires experts, des méthodes instrumentales sont utilisées. Selon les résultats du chèque, ils se préparent lorsque les lacunes sont prescrites et des recommandations sont données pour les éliminer.

Certification des systèmes de gestion

La vérification et la certification du respect des normes visent à améliorer la gestion des entreprises, le renforcement de la confiance.

Bien que les normes internationales aient été établies, à l'heure actuelle, la certification du respect de la norme ISO 17799 n'est pas effectuée, car sa part n'est pas disponible avec la description de la certification du respect des normes britanniques BS 7799.

Certifier la certification pour le respect des normes britanniques. La vérification du respect des normes est effectuée par des sociétés d'audit / de conseil, qui sont membres d'Ukas

Les certificats de BS 7799-2 affectent la qualité des systèmes de contrôle IB de construction. Un certain nombre de problèmes techniques sont résolus.

Les normes d'État sur la gestion des systèmes ne sont pas acceptées et donc analogiques - exigences particulières et recommandations pour la protection des informations du plan technique de l'état-major de la Russie.

Enregistrement des résultats

Lorsque l'audit est terminé, le document de rapport est établi, qui est transmis aux clients. Le rapport doit contenir de telles informations:

- réglementation-cadre pour l'audit;

- la structure du système d'information de l'entreprise;

- méthodes et moyens utilisés lors de l'audit;

- des descriptions de moments et d'inconvénients détectés, en tenant compte du niveau de leurs risques;

- recommandations pour améliorer les systèmes de sécurité complets de la BB;

- propositions pour la mise en œuvre de l'événement qui devrait minimiser les risques révélés.

Le rapport devrait refléter des informations complètes, claires et précises pour vérifier la sécurité des informations. Il est indiqué où l'audit a été mené, qui est client et interprète, quel est le but de la vérification.

Les rapports peuvent inclure de telles données:

- plan de chèque;

- liste des auditeurs d'accompagnement des personnes;

- une brève essence de la procédure, en tenant compte de l'élément d'incertitude et de problèmes, ce qui peut être reflété dans la fiabilité de la conclusion sur les résultats de l'inspection;

- toutes les branches qui ne sont pas couvertes en vérifiant et ainsi de suite.

Une vérification de la sécurité de l'information est un outil efficace qui vous permet d'obtenir une évaluation indépendante et objective du stade actuel de la protection contre un certain nombre de menaces.

Le résultat de la vérification donnera la base à la formation de stratégies pour le développement de systèmes pour fournir une société IB.

Mais il convient de penser que l'audit de sécurité n'est pas une procédure unique.

Sa conduite est obligatoire sur une base continue. Ce n'est que dans ce cas sera un véritable retour et la possibilité d'améliorer la sécurité des informations apparaîtra.