Modélisation par simulation de réseaux informatiques .

Le concept et les objectifs de la modélisation

L'efficacité de la construction et de l'utilisation des systèmes d'information d'entreprise est devenue une tâche extrêmement urgente, en particulier dans le contexte d'un financement insuffisant des technologies de l'information dans les entreprises.

Les critères d'évaluation de l'efficacité peuvent être une réduction du coût de mise en œuvre d'un système d'information, le respect des exigences actuelles et futures, la possibilité et le coût d'un développement ultérieur et la transition vers de nouvelles technologies.

La base d'un système d'information est un système informatique, qui comprend des composants tels qu'un réseau câblé et un équipement de réseau actif, un équipement informatique et périphérique, un équipement de stockage de données (bibliothèques), un logiciel système (systèmes d'exploitation, systèmes de gestion de base de données), un logiciel spécial ( systèmes de surveillance et de gestion de réseau) et, dans certains cas, des logiciels d'application.

L'approche la plus courante de la conception des systèmes d'information à l'heure actuelle est l'utilisation du jugement d'experts. Conformément à cette approche, les spécialistes du domaine des installations informatiques, des équipements de réseaux actifs et des réseaux câblés, sur la base de leur expérience et de leurs expertises, conçoivent un système informatique qui apporte une solution à un problème ou à une classe de problèmes spécifiques. Cette approche permet de minimiser les coûts dès la conception, d'évaluer rapidement le coût de mise en place d'un système d'information. Cependant, les décisions obtenues à l'aide d'expertises sont subjectives, les exigences en matière de matériel et de logiciel sont également subjectives, tout comme l'évaluation des garanties d'opérabilité et de développement du projet de système proposé.

Comme alternative, une approche peut être utilisée qui implique le développement d'un modèle et la simulation (imitation du travail - simulation) du comportement d'un système informatique.

Conception sans défaut des systèmes informatiques

On peut parler de conception « sans défaut » des systèmes d'information. Il est réalisé par l'application complexe d'une modélisation de haut niveau (modélisation de fonctions ou de processus métier) d'une entreprise et d'une modélisation de bas niveau d'un système informatique. Le schéma conditionnel général de la conception sans défaut d'un système d'information est illustré à la fig. 1.

L'utilisation d'une modélisation de haut niveau permet de garantir l'exhaustivité et la justesse de l'exécution des fonctions définies par le client par le système d'information. C'est-à-dire que le modèle construit est d'une fonctionnalité impeccable (le système doit exécuter ce qui est prévu). Cependant, la modélisation de haut niveau ne peut garantir qu'une implémentation spécifique d'un système informatique dans une entreprise remplira ces fonctions.

Les systèmes de modélisation de haut niveau comprennent des systèmes tels que ARIS, Rational Rose. Avec leur aide, les principes de l'analyse structurelle sont mis en œuvre, lorsqu'une entreprise est présentée comme un système complexe composé de différents composants qui ont différents types de relations les uns avec les autres. Ces outils vous permettent de définir et de refléter dans les modèles les principaux composants de l'entreprise, les processus en cours, les informations utilisées, ainsi que de présenter la relation entre ces composants.

Les modèles créés représentent un corpus documenté de connaissances sur le SI d'une entreprise - sur sa structure organisationnelle, les interactions entre l'entreprise et d'autres entités du marché, la composition et la structure des documents, les séquences d'étapes de processus, les descriptions de poste des départements et de leurs employés.

La simulation directe des fonctions du système informatique n'est aujourd'hui pas possible. Cette tâche n'est pas entièrement résoluble. Cependant, il est possible de simuler le fonctionnement du système en dynamique (simulation dynamique), tandis que ses résultats permettent de juger du fonctionnement de l'ensemble du système par des indicateurs indirects.

Ainsi, nous ne pouvons pas vérifier le bon fonctionnement du serveur de base de données et du logiciel, cependant, en détectant des retards sur le serveur, des requêtes non servies, etc., nous pouvons conclure qu'il fonctionne.

Ainsi, les systèmes considérés ne sont pas destinés à la modélisation fonctionnelle des systèmes informatiques (ce qui est malheureusement impossible), mais à leur modélisation dynamique.

La simulation d'un système informatique permet d'effectuer un calcul plus précis des performances requises des composants individuels et de l'ensemble du système dans son ensemble, y compris le système et les logiciels d'application, par rapport aux estimations d'experts en tenant compte des spécificités de l'utilisation des cet équipement dans un établissement particulier.

La modélisation est basée sur des modèles d'équipements et de processus (technologies, logiciels) utilisés dans le fonctionnement de l'objet d'intérêt. Lors de la modélisation sur ordinateur, les processus réels de l'objet examiné sont reproduits, des cas particuliers sont étudiés, des situations critiques réelles et hypothétiques sont reproduites. Le principal avantage de la modélisation est la possibilité de mener diverses expériences avec l'objet à l'étude sans recourir à la mise en œuvre physique, ce qui permet de prévoir et de prévenir un grand nombre de situations inattendues pendant le fonctionnement qui pourraient entraîner des coûts injustifiés, et éventuellement des dommages à équipement.

Dans le cas de la modélisation de systèmes informatiques, un tel objet est un système d'information qui détermine les modalités d'obtention, de stockage, de traitement et d'utilisation de diverses informations d'entreprise et externes.

Lors de la simulation, il est possible :

Déterminer le minimum nécessaire, mais prévoir les besoins de transmission, de traitement et de stockage des équipements d'information (même n'ayant pas de véritables analogues) à l'heure actuelle ;

évaluation du stock nécessaire de productivité des équipements, prévoyant une éventuelle augmentation des besoins de production dans un avenir proche (un à deux ans) ;

sélection de plusieurs options d'équipement, en tenant compte des besoins actuels, des perspectives de développement sur la base du critère du coût de l'équipement ;

Vérification du fonctionnement d'un système informatique composé du matériel préconisé.

Utilisation de la simulation pour optimiser les performances du réseau

Les analyseurs de protocole sont indispensables pour l'étude de réseaux réels, mais ils ne permettent pas d'obtenir des estimations quantitatives de performances pour des réseaux qui n'existent pas encore, qui sont au stade de la conception. Dans ces cas, les concepteurs peuvent utiliser des outils de modélisation pour développer des modèles qui recréent les processus d'information qui se déroulent dans les réseaux.

Méthodes d'analyse, de simulation et de modélisation naturelle

La modélisation est une puissante méthode de connaissance scientifique, dans laquelle l'objet étudié est remplacé par un objet plus simple appelé modèle. Les principales variétés du processus de modélisation peuvent être considérées comme ses deux types - modélisation mathématique et physique. Dans la modélisation physique (naturelle), le système étudié est remplacé par un autre système matériel qui lui correspond, qui reproduit les propriétés du système étudié tout en préservant leur nature physique. Un exemple de ce type de modélisation est un réseau pilote, qui explore la possibilité fondamentale de construire un réseau basé sur certains ordinateurs, appareils de communication, systèmes d'exploitation et applications.

Les possibilités de modélisation physique sont assez limitées. Il permet de résoudre des problèmes individuels en spécifiant un petit nombre de combinaisons des paramètres étudiés du système. En effet, lors de la simulation complète d'un réseau informatique, il est presque impossible de vérifier son fonctionnement pour des variantes utilisant différents types de dispositifs de communication - routeurs, commutateurs, etc. Tester dans la pratique environ une douzaine de types de routeurs différents est associé non seulement à beaucoup d'efforts et de temps, mais également à des coûts matériels considérables.

Mais même dans les cas où l'optimisation du réseau ne modifie pas les types d'appareils et de systèmes d'exploitation, mais uniquement leurs paramètres, il est presque impossible de mener des expériences en temps réel pour un grand nombre de combinaisons diverses de ces paramètres dans un avenir prévisible. Même une simple modification de la taille maximale des paquets dans n'importe quel protocole nécessite la reconfiguration du système d'exploitation dans des centaines d'ordinateurs sur le réseau, ce qui nécessite beaucoup de travail de la part de l'administrateur réseau.

Par conséquent, lors de l'optimisation des réseaux, dans de nombreux cas, il est préférable d'utiliser la modélisation mathématique. Un modèle mathématique est un ensemble de relations (formules, équations, inégalités, conditions logiques) qui déterminent le processus de changement d'état du système en fonction de ses paramètres, des signaux d'entrée, des conditions initiales et du temps.

Une classe spéciale de modèles mathématiques sont modèles de simulation. De tels modèles sont un programme informatique qui, étape par étape, reproduit les événements qui se produisent dans un système réel. En ce qui concerne les réseaux informatiques, leurs modèles de simulation reproduisent les processus de génération de messages par les applications, le découpage des messages en paquets et trames de certains protocoles, les délais liés au traitement des messages, paquets et trames au sein du système d'exploitation, le processus d'obtention d'accès par un ordinateur à un environnement de réseau partagé, le processus de traitement des paquets entrants par un routeur, etc. Lors de la simulation d'un réseau, il n'est pas nécessaire d'acheter un équipement coûteux - son travail est simulé par des programmes qui reproduisent avec précision toutes les caractéristiques et paramètres principaux de cet équipement.

L'avantage des modèles de simulation est la capacité de remplacer le processus d'évolution des événements dans le système étudié en temps réel par un processus accéléré d'évolution des événements au rythme du programme. De ce fait, en quelques minutes, vous pouvez reproduire le fonctionnement du réseau pendant plusieurs jours, ce qui permet d'évaluer les performances du réseau dans une large gamme de paramètres variables.

Le résultat du modèle de simulation est des données statistiques collectées lors de la surveillance des événements en cours sur les caractéristiques les plus importantes du réseau : temps de réponse, taux d'utilisation des canaux et des nœuds, probabilité de perte de paquets, etc.

Il existe des langages de simulation spéciaux qui facilitent le processus de création d'un modèle logiciel par rapport à l'utilisation de langages de programmation universels. Des exemples de langages de simulation sont des langages tels que SIMULA, GPSS, SIMDIS.

Il existe également des systèmes de modélisation de simulation qui se concentrent sur une classe restreinte de systèmes à l'étude et vous permettent de construire des modèles sans programmation. Des systèmes similaires pour les réseaux informatiques sont examinés ci-dessous.

Modèles de la théorie des files d'attente

Les protocoles de couche liaison actuellement utilisés dans les réseaux locaux utilisent des méthodes d'accès au média basées sur son partage par plusieurs nœuds en raison de la division temporelle. Dans ce cas, comme dans tous les cas de partage de ressources avec un flux aléatoire de requêtes, des files d'attente peuvent se produire. Pour décrire ce processus, des modèles de théorie des files d'attente sont généralement utilisés.

Le mécanisme de partitionnement du support du protocole Ethernet est décrit de manière simplifiée par le modèle le plus simple de type M/M/1 - un modèle monocanal avec un flux de requêtes de Poisson et une loi exponentielle de distribution des temps de service. Il décrit bien le processus de gestion des demandes de service entrantes aléatoires par des systèmes avec un serveur avec un temps de service aléatoire et un tampon pour stocker les demandes entrantes pendant le temps pendant lequel le serveur est occupé à exécuter une autre demande (Figure 4.1). Le support de transmission Ethernet est représenté dans ce modèle par le dispositif de service, et les paquets correspondent à des requêtes.

Introduisons la notation : l est l'intensité des requêtes arrivant, dans ce cas c'est le nombre moyen de paquets prétendant être transmis dans le médium par unité de temps, b est le temps moyen de service d'une requête (sans tenir compte de la temps d'attente du service), c'est-à-dire le temps moyen de transmission des paquets dans le support, en tenant compte des pauses entre les paquets de 9,6 µs, r est le facteur de charge du dispositif de service, dans ce cas c'est le facteur d'utilisation du support, r = lb.

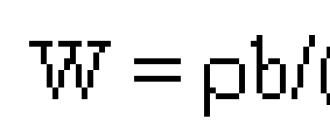

Dans la théorie de la file d'attente pour ce modèle, les résultats suivants sont obtenus : le temps d'attente moyen d'une application dans la file d'attente (temps d'attente pour qu'un paquet accède au médium) W est égal à :

![]()

Riz. 4.1. Application du modèle de la théorie des files d'attente M/M/1 pour analyser le trafic dans un réseau Ethernet

Systèmes spécialisés pour la modélisation par simulation de réseaux informatiques

Il existe des systèmes logiciels spéciaux axés sur la modélisation de réseaux informatiques dans lesquels le processus de création d'un modèle est simplifié. De tels systèmes logiciels génèrent eux-mêmes un modèle de réseau basé sur les données initiales sur sa topologie et les protocoles utilisés, sur l'intensité des flux de requêtes entre les ordinateurs du réseau, la longueur des lignes de communication, sur les types d'équipements et d'applications utilisés. Les systèmes logiciels de simulation peuvent être hautement spécialisés et suffisamment polyvalents pour simuler des réseaux de différents types. La qualité des résultats de simulation dépend en grande partie de la précision des données initiales du réseau transférées au système de simulation.

Les systèmes logiciels de modélisation de réseau sont un outil qui peut être utile à tout administrateur de réseau d'entreprise, en particulier lors de la conception d'un nouveau réseau ou de la modification fondamentale d'un réseau existant. Les produits de cette catégorie vous permettent de vérifier les conséquences de la mise en œuvre de certaines solutions avant même de payer l'équipement acheté. Bien sûr, la plupart de ces progiciels sont assez chers, mais les économies possibles peuvent aussi être assez tangibles.

Les programmes de simulation de réseau utilisent dans leur travail des informations sur la localisation spatiale du réseau, le nombre de nœuds, la configuration des liens, les taux de transfert de données, les protocoles utilisés et le type d'équipement, ainsi que les applications fonctionnant sur le réseau.

En règle générale, un modèle de simulation n'est pas construit à partir de zéro. Il existe des modèles de simulation prêts à l'emploi des principaux éléments des réseaux : les types de routeurs les plus courants, les canaux de communication, les méthodes d'accès, les protocoles, etc. Ces modèles d'éléments de réseau individuels sont créés sur la base de diverses données : résultats de test d'appareils réels, analyse de leurs principes de fonctionnement, ratios analytiques. En conséquence, une bibliothèque d'éléments de réseau typiques est créée, qui peut être configurée à l'aide des paramètres fournis à l'avance dans les modèles.

Les systèmes de modélisation de simulation incluent généralement également un ensemble d'outils pour préparer les données initiales sur le réseau à l'étude - traitement préliminaire des données sur la topologie du réseau et le trafic mesuré. Ces outils peuvent être utiles si le réseau modélisé est une variante d'un réseau existant et vous pouvez mesurer le trafic et d'autres paramètres nécessaires à la simulation. De plus, le système est équipé d'outils de traitement statistique des résultats de simulation obtenus.

Il existe de nombreux systèmes de simulation dynamique d'un système informatique, ils sont en cours de développement dans différents pays. Il était possible de trouver de tels systèmes produits en Roumanie et dans d'autres pays qui ne sont pas leaders dans l'industrie de l'information informatique. De plus, les systèmes souvent développés pour diagnostiquer un système informatique installé (testeurs de câbles intelligents, scanners, analyseurs de protocoles) sont également classés comme systèmes de simulation, ce qui n'est pas vrai. Nous classons les systèmes selon deux critères liés : le prix et la fonctionnalité. Comme vous vous en doutez, la fonctionnalité des systèmes de simulation est fortement liée à leur prix. L'analyse des systèmes proposés sur le marché montre que la modélisation dynamique des systèmes informatiques est une activité très coûteuse. Si vous voulez obtenir une image réelle dans un système informatique, payez de l'argent. Tous les systèmes de simulation dynamique peuvent être divisés en deux catégories de prix :

Bon marché (des centaines et des milliers de dollars).

Haut de gamme (dizaines de milliers de dollars, dans la version complète - cent mille dollars ou plus).

Malheureusement, il n'a pas été possible de trouver des systèmes de la gamme de prix moyenne, cependant, beaucoup d'entre eux sont un ensemble de packages et la répartition du prix du même système est déterminée par l'ensemble de livraison, c'est-à-dire le volume de fonctions exécutées. Les systèmes bon marché diffèrent des systèmes coûteux par le degré de détail avec lequel ils peuvent décrire les caractéristiques des différentes parties du système modélisé. Ils ne fournissent que des résultats "estimés", ne fournissent pas de caractéristiques statistiques et n'offrent pas la possibilité d'une analyse détaillée du système. Les systèmes haut de gamme permettent de collecter des statistiques complètes sur chacun des composants du réseau lors de la transmission de données sur des canaux de communication et d'effectuer une évaluation statistique des résultats obtenus. Selon la fonctionnalité des systèmes de modélisation utilisés dans l'étude des systèmes informatiques, ils peuvent être divisés en deux grandes classes :

Systèmes modélisant des éléments individuels (composants) du système.

Systèmes simulant l'ensemble du système informatique.

Le tableau suivant répertorie les caractéristiques de plusieurs systèmes de simulation populaires de différentes classes - des programmes simples conçus pour être installés sur un ordinateur personnel aux systèmes puissants qui incluent des bibliothèques de la plupart des appareils de communication sur le marché et vous permettent d'automatiser l'étude du réseau à l'étude dans une large mesure.

|

Entreprise et produit |

Coût (USD) |

Les ressources requises |

Remarques |

|

|

hytech américain, Prophétie |

1495 |

8 MoOP, disque de 6 Mo, DOS, Windows, OS/2 |

Évaluation des performances lors de l'utilisation de données textuelles et graphiques pour des segments individuels et le réseau dans son ensemble |

|

|

Produit CACI, COMNET III |

34500-39500 |

LS, GS |

32 MoOP, 100 Modisque , Windows, Windows NT, OS/2, Unix |

Modèles X.25, ATM, Frame Relay, LAN-WAN, SNA, DECnet, OSPF, protocoles RIP. Accès CSMA/CD et accès token, FDDI, etc. Bibliothèque embarquée de 3COM, Cisco, DEC, HP, Wellfleat, ... |

|

Créer un système, NetMakerXA |

6995-14995 |

LS, GS |

128 MBOP, 2000 MBdisk, AIX, Sun OS, Sun Solaris |

Vérification des données de topologie du réseau ; import d'informations trafic en temps réel |

|

Système Net Magic, StressMagik |

2995 |

2 MoOP, disque de 8 Mo, Windows |

Prise en charge des tests de mesure de performance standard ; simulation de pic de charge sur le serveur de fichiers |

|

|

Centre d'analyse de réseau, ESPRIT |

9400-70000 |

8 MbOP, 65 Mbdisk, DOS, Windows |

Outil de conception, optimisation du réseau, contient des données sur le coût des configurations typiques avec la possibilité d'évaluer avec précision les performances |

|

|

AutoNet/Concepteur |

25000 |

Détermination de l'emplacement optimal du concentrateur dans le HS, capacité à évaluer les économies de coûts dues à la réduction tarifaire, au changement de fournisseur de services et aux mises à niveau des équipements ; comparaison des options de communication via le point d'accès le plus proche et optimal, ainsi que via le pont et le réseau téléphonique local |

||

|

Groupe de conception et d'analyse de réseau, AutoNet/MeshNET |

30000 |

8 Mo d'OP, 40 Mo de disque, Windows, OS/2 |

Modélisation de la bande passante et optimisation des coûts pour l'organisation WAN en simulant les lignes endommagées, prise en charge de la grille tarifaire AT&T, Sprint, WiTel, Bell |

|

|

Groupe de conception et d'analyse de réseau, AutoNet/Performance-1 |

4000 |

8 MoOP, 1 Modisque, Windows, OS/2 |

Modélisation des performances des réseaux hiérarchiques en analysant la sensibilité à la latence, au temps de réponse et aux goulots d'étranglement dans la structure du réseau |

|

|

Groupe de conception et d'analyse de réseau, AutoNet/Performance-3 |

6000 |

8 Mo d'OP, 3 Mo de disque, Windows, OS/2 |

Modélisation des performances d'associations multiprotocoles de réseaux locaux et étendus ; estimation des retards dans les files d'attente, prédiction du temps de réponse, ainsi que des goulots d'étranglement dans la structure du réseau ; prise en compte des données de trafic réel provenant des analyseurs de réseau |

|

|

Système & Réseaux, OS |

20000-40000 |

LS, GS |

32 Mo d'OP, 80 Mo de disque, Sun OS, Sun Solaris, HP-UX |

Analyse de l'impact des applications client-serveur et des nouvelles technologies sur les performances du réseau |

|

MIL3, Opnet |

16000-40000 |

16 MoOP, 100 Modisque , DEC AXP, Sun OS, Sun Solaris, HP-UX |

Il possède une bibliothèque de divers périphériques réseau, prend en charge l'animation, génère une carte réseau, simule la bande passante. |

Les systèmes de simulation les plus populaires

OS(Systèmes et réseaux) est un système de modélisation graphique à usage général pour l'analyse de l'architecture des systèmes, des réseaux et des protocoles. Décrit les modèles au niveau de la couche de transport et de la couche d'application. Permet d'analyser l'impact des applications client-serveur et des nouvelles technologies sur le réseau.

netmaker(OPNET Technologies) - outils de conception, de planification et d'analyse de topologie pour les réseaux de classe étendue. Se compose de divers modules pour le calcul, l'analyse, la conception, la visualisation, la planification et l'analyse des résultats.

Performances optimales(Compuware; Optimal Networks) - a la capacité d'évaluer rapidement et de simulation précise, aide à optimiser les logiciels distribués.

Prophétiser(Abstraction Software) est un système simple de modélisation de réseaux locaux et mondiaux. Permet d'estimer le temps de réponse de l'ordinateur à une requête, le nombre de "hits" sur le serveur WWW, le nombre de postes de travail pour desservir les équipements actifs, la marge de performance du réseau en cas de panne de certains équipements.

Famille CANE(ImageNet Company) - conception et réingénierie de systèmes informatiques, évaluation de diverses options, scénarios "et si". Modélisation à différents niveaux du modèle OSI. Une bibliothèque avancée d'appareils qui inclut les caractéristiques physiques, électriques, thermiques et autres des objets. Vous pouvez créer vos propres bibliothèques.

Famille COMNET(Compuware ; CACI Products Company) est un système orienté objet pour la modélisation de réseaux locaux et mondiaux. Permet de modéliser les niveaux : applications, transport, réseau, canal. Il utilise toutes les technologies et tous les protocoles actuellement connus, ainsi que les systèmes client-serveur. Facilement adapté au modèle d'équipement et de technologies. Possibilité d'importer et d'exporter des données de topologie et de trafic réseau. Modélisation des réseaux hiérarchiques, des réseaux multiprotocoles locaux et globaux ; prise en compte des algorithmes de routage.

Famille OPNET(OPNET Technologies) est un outil de conception et de modélisation de réseaux locaux et globaux, de systèmes informatiques, d'applications et de systèmes distribués. Possibilité d'importer et d'exporter des données de topologie et de trafic réseau. Analysez l'impact des applications client-serveur et des nouvelles technologies sur les performances du réseau. Modélisation des réseaux hiérarchiques, des réseaux multiprotocoles locaux et globaux ; prise en compte des algorithmes de routage. Approche orientée objet. Bibliothèque complète de protocoles et d'objets. Comprend les produits suivants : Netbiz (conception et optimisation de systèmes informatiques), Modeler (modélisation et analyse des performances des réseaux, des systèmes informatiques, des applications et des systèmes distribués), ITGuru (évaluation des performances des réseaux de communication et des systèmes distribués).

magie du stress(par NetMagic Systems) -- prise en charge des tests de mesure de performance standard ; simulation de pointe de charge sur le serveur de fichiers et le serveur d'impression. Il est possible de simuler l'interaction de différents utilisateurs avec le serveur de fichiers. Comprend 87 tests de performance.

Tableau 1. Systèmes de simulation

|

Entreprise |

Produit |

Coût, USD |

Type de réseau |

Système opérateur |

|

Systèmes et Réseaux |

Os |

20000 - 40000 |

Sun Solaris, SunOS, HP/UX |

|

|

ImageNet( http://www.imagenet-cane.com/) |

CANNE |

7900 - 25000 |

Architectures LAN, WAN, client-serveur |

WindowsNT |

|

Réseaux optimaux (Compuware) (http://www.optimal.com/) |

Performances optimales |

5000 - 30000 |

LAN, WAN |

Windows 98/NT |

|

Logiciel d'abstraction ( http://www.abstraction.com/) |

Prophétie |

LAN, WAN |

Windows 98/NT, OS/2 |

|

|

Centre d'analyse de réseau ( http://www.nacmind.com/, http://www.salestar.com/) |

WinMIND |

9500 - 41000 |

Windows98/NT |

|

|

Produits CACI (Compuware) ( http://www.caciasl.com/, http://www.compuware.com/) |

Famille COMNET |

19000 - 60000 |

Architectures client-serveur LAN, WAN |

Windows 98/NT, OS/2, AT&T Unix, IBM AIX, DEC Ultrix, Sun Solaris, Sun OS, HP/UX |

|

OPNET Technologies (MIL3) ( http://www.mil3.com/, http://www.opnet.com/) |

Famille OPNET |

16000 - 40000 |

Architectures LAN, WAN, client-serveur |

DEC AXP, Sun Solaris, Sun OS, HP/UX, Silicon Graphics IRIX, IBM AIX, Windows |

|

Systèmes NetMagic ( http://www.netmagicinc.com/) |

StressMagie |

3000 pour 1 serveur de fichiers |

Windows98/NT |

Des informations plus détaillées sur ces systèmes et leurs caractéristiques sont données dans le tableau. 1. Parmi les plus puissants et les plus intéressants figurent COMNET III de CACI Products Company (le système a été vendu à Compuware en 2000) et OPNET d'OPNET Technologies (anciennement appelé MIL3).

Système de simulation COMNET de CACIProducts

CACIProducts est l'un des leaders du marché des systèmes de simulation de réseaux, développant de tels outils depuis 35 ans.

Le système de simulation COMNET vous permet d'analyser le fonctionnement de réseaux complexes basés sur presque toutes les technologies de réseau modernes et comprenant des liaisons locales et globales.

Le système COMNET se compose de plusieurs parties principales, fonctionnant à la fois indépendamment et en combinaison :

- COMNETBaseliner est un package conçu pour collecter les données initiales sur le fonctionnement du réseau nécessaires à la modélisation.

- COMNETIII, avec AdvanceFeaturesPack, est un système de modélisation de réseau détaillé.

- COMNETPredictor est un système d'évaluation rapide des performances du réseau.

COMNETBaseliner

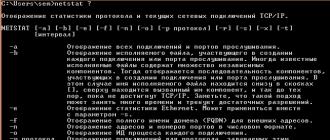

Le principal problème de toute modélisation de réseau est le problème de la collecte de données sur le réseau existant. C'est exactement le problème que le package COMNETBaseliner aide à résoudre.

Ce package peut fonctionner avec de nombreux systèmes de gestion et de surveillance de réseaux industriels, en recevant les données collectées et en les traitant pour les utiliser dans la modélisation de réseaux à l'aide des systèmes COMNETIII ou COMNETPredictor.

COMNETBaseline vous permet de créer une variété de filtres avec lesquels vous pouvez extraire les informations dont vous avez besoin pour la modélisation à partir de données importées. Avec COMNETBaseline, vous pouvez :

- Importer des informations sur la topologie du réseau, éventuellement sous une forme hiérarchique ;

- Combinez les informations de plusieurs fichiers journaux de trafic pouvant être importés de différents outils de surveillance dans un seul modèle de trafic ;

- Fournir le modèle de trafic résultant pour un examen sommaire préliminaire ;

- Affichez une représentation graphique de la communication inter-nœuds, dans laquelle le trafic de chaque paire de nœuds est représenté par une ligne d'une certaine couleur.

Le package COMNETBaseline peut importer des données à partir des produits suivants :

|

Informations topologiques : |

Informations trafic : |

|

Analyseur de réseau de renifleur d'expert général de réseau |

|

Système de renifleur distribué général de réseau |

|

Logiciel Frontier NETscout |

|

Serveur LAN Axon Network |

|

HP NetMetrix |

|

Wandel & Goltermann Analyseur Domino Compuware EcoNet |

|

La plupart des outils RMON |

COMNETIII

caractéristiques générales

Le système de simulation de réseau COMNETIII prédit avec précision les performances des LAN, des WAN et des réseaux d'entreprise. Le système COMNETIII fonctionne sous Windows 95, Windows NT et Unix.

COMNETIII offre un moyen simple et intuitif de construire un modèle de réseau basé sur l'utilisation de blocs de base prêts à l'emploi correspondant à des périphériques réseau bien connus tels que des ordinateurs, des routeurs, des commutateurs, des multiplexeurs et des canaux de communication.

L'utilisateur applique la technique du glisser-déposer à une représentation graphique du réseau simulé d'éléments de la bibliothèque :

Le système COMNETIII effectue ensuite une simulation détaillée du réseau résultant, affichant les résultats de manière dynamique sous la forme d'une animation visuelle du trafic résultant.

Une autre option pour définir la topologie du réseau simulé consiste à importer des informations topologiques à partir des systèmes de gestion et de surveillance du réseau.

Après la fin de la simulation, l'utilisateur dispose des caractéristiques de performance réseau suivantes :

- Délais prévus entre les nœuds d'extrémité et intermédiaires du réseau, les débits des canaux, les taux d'utilisation des segments, des tampons et des processeurs.

- Pics et creux de trafic en fonction du temps, et non en tant que moyennes.

- Sources de retards et de goulots d'étranglement du réseau.

Riz. 4.1. Modélisation de réseau avec COMNETIII

Types de nœuds

Le système COMNETIII fonctionne avec trois types de nœuds - nœuds de processeur, nœuds de routeur et commutateurs. Les nœuds peuvent être portés sur n'importe quel type de lien de communication, des liens LAN aux liens satellites. Les nœuds et les liens peuvent être caractérisés par le temps moyen entre les pannes et le temps de récupération moyen pour modéliser la fiabilité du réseau.

Dans COMNETIII, non seulement l'interaction des ordinateurs sur un réseau est modélisée, mais également le processus de partage du processeur de chaque ordinateur entre ses applications. Le fonctionnement d'une application est modélisé à l'aide de plusieurs types de commandes, notamment des commandes de traitement de données, d'envoi et de lecture de messages, de lecture et d'écriture de données dans un fichier, d'établissement de sessions et de mise en pause du programme jusqu'à la réception de messages. Pour chaque application, un répertoire dit de commandes est défini.

Les nœuds de routeur peuvent simuler des routeurs, des commutateurs, des ponts, des concentrateurs et tout périphérique disposant d'un bus interne partagé qui transfère les paquets entre les ports. Le bus est caractérisé par la bande passante et le nombre de canaux indépendants. Le nœud routeur possède également toutes les caractéristiques d'un nœud processeur afin qu'il puisse exécuter des applications qui, par exemple, mettent à jour des tables de routage ou diffusent des informations de routage sur le réseau. Les nœuds de commutation non bloquants peuvent être modélisés en définissant le nombre de liens indépendants égal au nombre de modules de commutation. La bibliothèque COMNETIII comprend un grand nombre de descriptions de modèles de routeurs spécifiques avec des paramètres basés sur les résultats des tests dans le Harvard NetworkDeviceTestLab.

Le nœud de commutation modélise le fonctionnement des commutateurs, ainsi que des routeurs, concentrateurs et autres périphériques qui transmettent des paquets d'un port d'entrée à un port de sortie avec un délai négligeable.

Canaux de communication et réseaux mondiaux

Les canaux de communication sont modélisés en spécifiant leur type, ainsi que deux paramètres - le débit et le délai de propagation introduits. L'unité de données transmise sur le canal est une trame. Les paquets pendant la transmission sur les canaux sont segmentés en trames. Chaque canal est caractérisé par : la taille de trame minimale et maximale, la surcharge de trame et le taux d'erreur de trame.

Dans le système COMNETIII, toutes les méthodes courantes d'accès aux médias, y compris ALOHA, peuvent être simulées. CSMA/CD, TokenRing, FDDI, etc. Les liaisons point à point peuvent également être utilisées pour modéliser les liaisons RNIS et SONET/SDH.

COMNETIII comprend des outils de modélisation des réseaux mondiaux au plus haut niveau d'abstraction. Cette représentation des WAN est utile lorsqu'il est impossible ou peu pratique de spécifier des informations précises sur la topologie des liens physiques et sur le trafic complet du WAN. Par exemple, il n'est pas logique de modéliser avec précision le fonctionnement d'Internet lors de l'étude de la transmission du trafic entre deux réseaux locaux connectés à Internet.

COMNETIII permet une modélisation grossière des réseaux FrameRelay, des réseaux à commutation de cellules (par exemple, ATM), des réseaux à commutation de paquets (par exemple, X.25).

Lors de la modélisation de réseaux mondiaux, la division des paquets en trames est simulée, et chaque type de service mondial est caractérisé par les tailles de trame minimales et maximales et les frais généraux pour les informations de service.

La communication avec le réseau mondial est simulée à l'aide d'un canal d'accès, qui a un certain délai de propagation et un certain débit. Le réseau global lui-même se caractérise par un retard dans la transmission des informations d'un canal d'accès à un autre, la probabilité de perte de trame ou son retrait forcé du réseau (en cas de violation de l'accord sur les paramètres de trafic de type CIR). Ces paramètres dépendent du degré de congestion du WAN, qui peut être défini comme normal, modéré et élevé. Il est possible de simuler des circuits virtuels dans le réseau.

circulation. Chaque nœud peut être connecté à plusieurs types différents de sources de trafic.

Sources d'applications générer des applications qui sont exécutées par des nœuds tels que des processeurs ou des routeurs. Le nœud exécute commande après commande, simulant le fonctionnement des applications sur le réseau. Les sources peuvent générer des applications non standard complexes, ainsi que des applications simples qui traitent principalement de l'envoi et de la réception de messages sur le réseau.

sources d'appel générer des demandes d'établissement de connexions dans des réseaux à commutation de circuits (réseaux avec connexions virtuelles commutées, RNIS, POTS).

Sources de la charge prévue générer des données à l'aide d'un calendrier dépendant du temps. Dans ce cas, la source génère des données périodiquement, en utilisant une certaine distribution de l'intervalle de temps entre les blocs de données. Il est possible de simuler la dépendance de l'intensité de la génération de données sur l'heure de la journée.

Sources "client-serveur" permettent de spécifier non pas le trafic entre les clients et le serveur, mais les applications qui génèrent ce trafic. Ces applications fonctionnent dans le modèle "client-serveur", et ce type de source permet de simuler la charge de calcul d'un ordinateur agissant en tant que serveur, c'est-à-dire de prendre en compte le temps nécessaire pour effectuer des opérations de calcul, des opérations liées à accès au disque, sous-système d'E/S, etc.

Protocoles

Les protocoles de communication des couches physique et liaison sont pris en compte dans le système COMNETIII dans des éléments de réseau tels que les canaux (liaisons). Les protocoles de la couche réseau se reflètent dans le fonctionnement des nœuds modèles, qui prennent des décisions sur le choix de la route des paquets dans le réseau.

La dorsale du réseau et chacun des sous-réseaux peuvent fonctionner sur la base d'algorithmes de routage différents et indépendants. Les algorithmes de routage utilisés par COMNETIII prennent des décisions basées sur le calcul du chemin le plus court. Diverses variantes de ce principe sont utilisées, différant par la métrique utilisée et la manière dont les tables de routage sont mises à jour. Des algorithmes statiques sont utilisés, dans lesquels la table n'est mise à jour qu'une seule fois au début de la simulation, et des algorithmes dynamiques, qui mettent périodiquement à jour les tables. Il est possible de simuler le routage multi-chemins, dans lequel l'équilibre du trafic sur plusieurs routes alternatives est réalisé.

COMNETIII prend en charge les algorithmes de routage suivants :

- RIP (minimum de sauts),

- Le plus petit retard mesuré,

- OSPF,

- IGRP,

- Tables de routage définies par l'utilisateur.

Les protocoles qui exécutent les fonctions de transport et les fonctions de livraison des messages entre les nœuds d'extrémité sont représentés dans le système COMNETIII par un ensemble étendu de protocoles : ATP, NCP, NCPBurstMode, TCP, UDP, NetBIOS, SNA. Lors de l'utilisation de ces protocoles, l'utilisateur les sélectionne dans la bibliothèque du système et définit des paramètres spécifiques, tels que la taille des messages, la taille de la fenêtre, etc.

Présentation des résultats

Graphiques et rapports

COMNETIII vous permet de spécifier la forme du rapport sur les résultats pour chaque élément individuel du modèle lors de la modélisation. Pour ce faire, dans l'élément de menu rapport sélectionner l'élément souhaité (élément de sous-menu élément de réseau) et définissez un type de rapport spécifique pour celui-ci (paragraphe typederapport).

Le rapport est généré chaque fois qu'un modèle particulier est exécuté. Le rapport est présenté sous forme de texte standard de 80 caractères de large et peut être facilement imprimé sur n'importe quelle imprimante.

Vous pouvez définir la génération de plusieurs rapports de types différents pour chaque élément du réseau.

Outre les rapports, il existe d'autres moyens d'obtenir les résultats statistiques d'un modèle exécuté. COMNETIII a des boutons Statistiques qui permettent la collecte de statistiques pour chaque type d'élément de modèle - nœuds, canaux, sources de trafic, routeurs, commutateurs, etc. Le moniteur de statistiques de chaque élément peut être configuré pour collecter uniquement les statistiques de base (minimum, maximum, moyenne et variance) ou pour collecter des données sur une échelle de temps pour le traçage.

Si les résultats des observations sont enregistrés dans un fichier pour un traçage et une analyse ultérieurs, il est également possible de créer des histogrammes et des pourcentages. Il est également possible de tracer des graphiques pendant la simulation.

Animation et suivi d'événements

Avant ou pendant la simulation, vous pouvez définir les modes d'animation et de suivi d'événements à l'aide des éléments de menuanimation Et Trace.

Options de menu animationpermettent de modifier la vitesse des cycles de modélisation et la vitesse d'avancement des jetons - symboles graphiques correspondant aux trames et aux paquets. En mode animation, le système COMNETIII montre l'afflux de jetons dans les canaux de communication et leur sortie des canaux, le nombre actuel de paquets dans les nœuds, le nombre de sessions établies avec ce nœud, le pourcentage d'utilisation, et bien plus encore.

En mode trace, vous pouvez afficher le processus d'occurrence des événements dans le modèle soit dans un fichier, soit à l'écran. Lorsqu'il est affiché à l'écran, vous pouvez passer en mode de simulation pas à pas, lorsque l'événement suivant dans le modèle se produit et ne s'affiche qu'au prochain clic sur le bouton correspondant de l'interface graphique. Vous pouvez définir le niveau des événements à surveiller, des événements de haut niveau liés au fonctionnement des applications aux événements de niveau le plus bas liés au traitement des trames au niveau de la couche liaison de données.

analyses statistiques

COMNETIII comprend un ensemble intégré d'outils pour l'analyse statistique des données d'entrée et des résultats de simulation. Avec leur aide, vous pouvez choisir la distribution de probabilité appropriée pour les données obtenues expérimentalement. Les outils d'analyse des résultats vous permettent de calculer des intervalles de confiance, d'effectuer une analyse de régression et d'estimer la variation des estimations à partir de plusieurs exécutions du modèle.

Prédicteur COMNET

Le 1er mai 1997, un nouvel outil de CACIProducts, COMNETPredictor, fait son apparition sur le marché. COMNETPredictor est destiné aux cas où il est nécessaire d'évaluer les conséquences des modifications du réseau, mais sans modélisation détaillée du réseau.

COMNETPredictor fonctionne comme ceci. Les données sur le fonctionnement de la variante de réseau existante sont chargées à partir du système de gestion ou de surveillance du réseau et une hypothèse est faite sur l'évolution des paramètres du réseau : le nombre d'utilisateurs ou d'applications, la bande passante du canal, les algorithmes de routage, les performances des nœuds, etc. COMNETPredictor évalue ensuite l'impact des modifications proposées et présente les résultats dans des graphiques et des tableaux qui montrent les retards, les taux d'utilisation et les goulots d'étranglement estimés du réseau.

Grâce à la technologie originale Flow Decomposition, l'analyse des réseaux mondiaux, même de grande taille, est effectuée en quelques minutes.

COMNETPredictor complète le système COMNETIII, qui peut ensuite être utilisé pour analyser plus en détail les scénarios de réseau les plus importants.

COMNET Predictor fonctionne sous Windows 95, Windows NT et Unix.

Le prédicteur COMNET de CACI est un excellent produit, et il est moins cher que NetMaker XA. Certes, Predictor est un peu moins développé et pas si facile à installer. De plus, les rapports qu'il génère sont un peu déroutants et peu informatifs, et les schémas de réseau sont trop surchargés.

Nous avons essayé plusieurs lecteurs de CD-ROM avant de pouvoir lire les informations du CD qui nous a été envoyé. Un seul lecteur a pu faire face à cette tâche normalement. L'installation du produit n'a pas non plus été un succès du premier coup.

La configuration de base de Predictor comprend tout ce dont vous avez besoin pour créer un diagramme de réseau en faisant glisser les icônes de périphérique depuis la bibliothèque. Malheureusement, il y a tellement d'informations affichées sur le diagramme qu'il est très difficile de le comprendre. Predictor comprend également des outils pour l'auto-création d'appareils et la modification des informations de la bibliothèque.

L'option Baseliner vous permet d'importer des informations sur la topologie du réseau et les modèles de trafic à partir de divers outils de surveillance de réseau populaires. Grâce à Baseliner, vous comprendrez le trafic généré par une application particulière. Après cela, vous pouvez construire un modèle dans lequel le volume de trafic de cette application augmentera de 10% par mois, obtenant ainsi une prévision pour plusieurs mois à l'avance. Pour quelqu'un qui apprend à comprendre les diagrammes de réseau (et ce n'est pas très facile à faire), Predictor semblera être un outil très puissant qui n'est pas difficile à utiliser. Les paramètres des éléments de réseau sélectionnés dans la bibliothèque peuvent être affinés.

Vous pouvez ensuite utiliser des hypothèses sur la croissance du réseau en indiquant à Predictor à quel moment elles doivent être incluses dans le modèle. Au fur et à mesure que le calcul progresse, Predictor informera l'utilisateur si des problèmes surviennent. Par exemple, il est rapporté que dans six mois, le niveau de charge de n'importe quel routeur atteindra 80%, ce qui est la limite. Ensuite, vous pouvez introduire un autre routeur dans le modèle et voir s'il résout ce problème.

L'utilisateur dispose d'un certain nombre de rapports, cependant, pour en extraire des informations utiles, vous devrez travailler dur : de nombreux tableaux et graphiques se dupliquent, ce qui rend la compréhension difficile.

Sans aucun doute, 29 mille dollars. - ce n'est pas bon marché, mais si vous vous souvenez que Predictor peut fonctionner non seulement sous Unix, mais aussi sous Windows NT et Windows 95, il devient clair que son utilisateur peut économiser sur le matériel (comparez avec NetMaker XA).

Construction de projets pilotes de réseaux conçus

Si vous n'avez pas besoin d'avoir un réseau réel pour définir des informations sur la topologie du réseau, alors pour collecter des données initiales sur l'intensité des sources de trafic réseau, des mesures sur des réseaux pilotes, qui sont un modèle naturel du réseau en cours de conception, peuvent être nécessaires . Ces mesures peuvent être effectuées par divers moyens, y compris des analyseurs de protocole.

En plus d'obtenir des données initiales pour la modélisation par simulation, le réseau pilote peut être utilisé pour résoudre des problèmes importants indépendants. Il peut fournir des réponses aux questions concernant les performances fondamentales d'une solution technique particulière ou la compatibilité des équipements. Les expériences de terrain peuvent nécessiter des coûts matériels importants, mais ils sont compensés par la grande fiabilité des résultats obtenus.

Le réseau pilote doit être aussi similaire que possible au réseau en cours de création, pour sélectionner les paramètres dont le réseau pilote est en cours de création. Pour ce faire, il faut tout d'abord mettre en évidence les caractéristiques du réseau créé qui peuvent avoir le plus grand impact sur ses performances et ses performances.

En cas de doute sur la compatibilité des produits de différents fabricants, par exemple, des commutateurs prenant en charge des réseaux virtuels ou d'autres fonctionnalités qui n'ont pas encore été normalisées, la compatibilité de ces appareils doit être vérifiée dans le réseau pilote et dans les modes qui provoquent le la plupart des doutes.

Quant à l'utilisation d'un réseau pilote pour prédire le débit d'un réseau réel, ici les possibilités de ce type de modélisation sont très limitées. À lui seul, un réseau pilote est peu susceptible de donner une bonne estimation des performances d'un réseau qui comprend beaucoup plus de nœuds de sous-réseau et d'utilisateurs, car il n'est pas clair comment extrapoler les résultats obtenus dans un petit réseau à un réseau beaucoup plus grand. tailles.

Par conséquent, il est conseillé d'utiliser le réseau pilote dans ce cas en conjonction avec un modèle de simulation qui peut utiliser des échantillons de trafic, de retards et de débit d'appareils obtenus dans le réseau pilote pour caractériser les modèles de parties du réseau réel. Ensuite, ces modèles partiels peuvent être combinés en un modèle complet du réseau en cours de création, dont le fonctionnement sera simulé.

Qu'obtient-on avec la simulation ?

En utilisant la modélisation lors de la conception ou de la réingénierie d'un système informatique, nous pouvons : évaluer le débit du réseau et de ses composants, identifier les goulots d'étranglement dans la structure du système informatique ; comparer différentes options pour organiser un système informatique; réaliser une prévision à long terme de l'évolution d'un système informatique ; prédire les futurs besoins en bande passante du réseau à l'aide de données prévisionnelles ; estimer le nombre requis et les performances des serveurs dans le réseau ; comparer différentes options de mise à niveau du système informatique ; évaluer l'impact sur le système informatique des mises à niveau logicielles, la capacité des postes de travail ou des serveurs, les changements de protocoles réseau.

L'étude des paramètres d'un système informatique avec différentes caractéristiques de composants individuels vous permet de choisir des équipements réseau et informatiques en fonction des performances, de la qualité de service, de la fiabilité et du coût. Étant donné que le coût d'un port d'équipement réseau actif peut varier de dizaines de roubles à des dizaines de milliers selon le fabricant de l'équipement, la technologie utilisée, la fiabilité et la gérabilité, la modélisation permet de minimiser le coût de l'équipement destiné à être utilisé dans un système informatique. La simulation devient efficace lorsque le nombre de postes de travail est de 50 à 100, et lorsqu'il y en a plus de 300, les économies de coûts totales peuvent être de 30 à 40 % du coût du projet.

Côté financier

Naturellement, la question se pose du coût de la réalisation d'une enquête sur un système informatique par simulation. Le coût de la simulation elle-même avec le bon fonctionnement du système de simulation est faible. La majeure partie du coût de l'enquête est le coût de la rémunération de spécialistes hautement qualifiés dans le domaine des technologies de réseau, des équipements informatiques, des systèmes de modélisation, de la réalisation d'une enquête sur l'objet, de la compilation de modèles de composants et du système informatique lui-même, de la détermination de la orientations de développement et modifications du système informatique et de ses modèles.

L'inspection et la modélisation d'un système informatique de 250 nœuds peuvent durer une à deux semaines, alors que le coût peut varier de 5 000 $ à 17 500 $.Si le coût des projets d'informatisation pour les grandes organisations dépasse souvent 500 000 $, alors le coût des travaux de modélisation est dans tous les cas moins de 4 % du coût du projet.

En même temps, nous obtenons : une évaluation objective de la solution et une étude de faisabilité ; performance requise garantie et marge de performance ; des décisions judicieuses et gérables pour une modernisation progressive.

Systèmes de simulation non inclus dans l'examen

CPSIM(BoyanTech) est un système simple pour modéliser des processus en série et en parallèle. Le modèle est un graphe orienté dans lequel les nœuds sont des objets (ordinateurs, serveurs, équipements réseau), les arcs sont des canaux de communication.

NetDA/2(IBM) - conçu pour concevoir, analyser et optimiser les réseaux mondiaux et réorganiser les réseaux SNA existants. Vous pouvez définir vos propres algorithmes de routage. Vous permet de simuler des scénarios "et si". Il prend également en charge le protocole TCP/IP. Implémenté sur OS/2.

NPAT(Outils de planification et d'analyse de réseau); Sun, - conçu pour simuler des réseaux intégrés données/voix basés sur des backbones T1 et T3. Implémenté sur Solaris 2.6, 7.

SES/Etabli(HyPerfomix) -- modélisation des réseaux locaux et globaux aux niveaux application, liaison de données et physique. Modélisation d'applications complexes, SGBD. Permet d'effectuer une analyse des coûts des options. Il existe un mécanisme pour placer des points de contrôle et tracer.

WinMIND(Network Analysis Center) - un système de conception, de configuration et d'optimisation du réseau ; contient des données de coût pour des configurations typiques avec la possibilité d'évaluer avec précision les performances et les prix.

Famille AUTONET(Conception et analyse du réseau) -- comprend le système de surveillance et de gestion AMS, permet l'évaluation des performances du réseau, ainsi qu'une modélisation et une facturation précises des solutions réseau.

Projet ns2/VINT

1996 marque le début des travaux du projet VINT (Virtual InterNetwork Testbed), organisé par la DARPA (Defense Research Projects Agency) et mis en œuvre sous la houlette de plusieurs organismes et centres scientifiques : USC / ISI (University of Southern California / Information Sciences Institute), Xerox PARC, LBNL (Lawrence Berkley National Laboratory) et UCB (UC Berkley). Aujourd'hui, les principaux sponsors du projet sont DARPA, NSF et ACIRI (AT&T Center for Internet Research at ICSI).L'objectif principal du projet VINT était de construire un produit logiciel permettant la simulation de réseaux de communication et présentant un certain nombre de caractéristiques, y compris la visualisation des résultats et la flexibilité. Le progiciel de simulation de réseau développé à l'Université de Californie depuis 1989 (jusqu'en 1995 connu sous le nom de REAL) a été choisi comme base pour l'implémentation du logiciel. C'est en toute logique que le nom de simulateur de réseau 2 (ci-après dénommé ns2) a été choisi pour le produit logiciel.

ns2, comme ses prédécesseurs, a été développé en tant que logiciel open source (open source code software - OSS). Ces logiciels sont distribués gratuitement - sans aucune restriction sur le droit d'utilisation, de modification et de distribution par des tiers. Ainsi, en termes de coût, ns2 est définitivement le leader par rapport au logiciel commercial mentionné ci-dessus - il est gratuit. Pour la même raison, toutes les mises à jour et ajouts (nouvelles bibliothèques, protocoles, etc.) sont gratuits et toujours disponibles en ligne. Une autre propriété non moins remarquable du logiciel OSS est la possibilité de modifier le noyau du programme et la configuration flexible en fonction des exigences d'un utilisateur particulier. L'une des caractéristiques distinctives de ns2 en termes de flexibilité est la multi-opération. Les versions complètes, qui incluent toutes les fonctions, fonctionnent actuellement sur les systèmes d'exploitation suivants :

-SunOS ;

-Solaris ;

-Linux ;

- FreeBSD ;

- Windows 95/98/ME/NT/2000.

Pour installer la version complète de ns2, vous avez besoin de 250 Mo d'espace disque libre sur votre ordinateur et d'un compilateur C++. Il existe aussi une version simplifiée (compilée) pour certains systèmes d'exploitation, notamment toutes les versions de Windows, qui n'est pas aussi souple que la version complète, notamment, il est impossible d'ajouter des composants, de modifier le noyau, etc. Cependant, cette version est très facile à utiliser et ne nécessite pas de connaissances approfondies du système d'exploitation et du langage C++. Pour que la version simplifiée de ns2 fonctionne, il suffit d'avoir 3 Mo d'espace libre sur le disque dur de l'ordinateur.

Les exigences de performance de l'ordinateur ns2 ne sont pas si strictes. En principe, un ordinateur avec un processeur 486 peut fournir des fonctionnalités acceptables même pour la version complète de ns2. Si un groupe d'utilisateurs a besoin d'utiliser ns2, il suffit d'avoir la version complète installée sur une machine exécutant un système d'exploitation de type Unix. Les utilisateurs peuvent accéder à ns2 en mode terminal et apporter les modifications nécessaires, y compris le noyau du programme, en compilant leur version dans le répertoire personnel. L'animation des résultats obtenus est également possible à l'aide du serveur X.

netsimulateur.

SIMULATEUR DE RÉSEAUest destiné à modéliser des réseaux avec commutation de paquets et diverses méthodes de routage de paquets.

SIMULATEUR DE RÉSEAUpermettra au développeur ou au personnel de maintenance du réseau de modéliser le comportement du réseau en modifiant : la topologie du réseau, la méthode de routage des paquets, la bande passante de tout canal réseau, la charge sur le réseau (intensité des flux d'entrée), la longueur de paquets et la distribution du nombre de paquets dans un message, la taille de la mémoire aux nœuds de commutation, les restrictions sur le temps maximum passé par les messages dans le réseau, les priorités des différents messages.

Le système permet de modéliser des méthodes de routage de paquets telles que la méthode de secours, la méthode de Ford, la méthode de Dijkstra, la méthode de Baren, la méthode d'échange de retard de paquets entre les nœuds du réseau, la méthode de Gallagher, la méthode de solution de l'équation de Bellman (pour un type particulier de réseau ), ainsi que le routage aléatoire, les protocoles RIP, EGP, IGRP, BGP, OSPF, etc. La plupart des méthodes sont mises en œuvre dans des modifications non randomisées et randomisées.

Le système utilise le principe de la division des messages en types qui diffèrent par les longueurs et les priorités des paquets, la distribution de leur nombre, les intensités des flux d'entrée, etc.

À la suite du modèle, des informations sont obtenues sur:

- délais moyens (délai de livraison) des messages de différents types ;

- histogrammes et fonctions de distribution du retard (délai de livraison) des messages ;

- histogrammes des densités et fonctions de distribution de la mémoire occupée par les nœuds de commutation ;

- le nombre de messages de différents types parvenus au destinataire ;

- le nombre d'échecs dans la livraison des messages pour diverses raisons (manque de mémoire, dépassement du temps autorisé passé dans le réseau, etc.) ;

Dans le processus de modélisation, à la demande de l'utilisateur, il est possible de remplir le "journal des événements du réseau" pour une analyse statistique ultérieure.

Opnet.

Modélisateur Opnet offre aux utilisateurs un environnement graphique pour créer, exécuter et analyser des simulations d'événements de réseaux de communication. Ce logiciel pratique peut être utilisé pour un large éventail de tâches, telles que la création et la vérification de protocoles de communication typiques, l'analyse de l'interaction des protocoles, l'optimisation et la planification du réseau. Il est également possible d'utiliser le package pour vérifier l'exactitude des modèles analytiques et décrire les protocoles.

Dans le cadre de ce que l'on appelle l'éditeur de projet, des palettes d'objets réseau peuvent être créées, auxquelles l'utilisateur peut attribuer diverses formes de connexion de nœuds et de connexions, jusqu'à celles qui ressemblent à un puzzle. La génération automatisée de topologies de réseau - anneaux, étoiles, réseaux aléatoires, est également prise en charge et sauvegardée par des utilitaires pour les topologies de réseau importées dans divers formats. Le trafic aléatoire peut être généré automatiquement à partir d'algorithmes spécifiés par l'utilisateur, ainsi qu'importé à partir des formats de trafic en ligne réelle standard inclus dans le package. Les résultats de la simulation peuvent être analysés et les graphiques de trafic et les animations seront à nouveau générés automatiquement. Une nouvelle fonctionnalité est la conversion automatique au format html 4.0x.

L'un des avantages de la création d'un modèle de réseau avec un logiciel est que le niveau de flexibilité fourni par le moteur de modélisation est le même que pour les modèles écrits à partir de zéro, mais l'environnement de construction d'objets permet à l'utilisateur de concevoir, d'améliorer et de produire des modèles pour réutilisable..

Il existe plusieurs environnements d'édition - un pour chaque type d'objet. L'organisation des objets est hiérarchique, les objets réseau (modèles) sont connectés par un ensemble de nœuds et d'objets de communication, tandis que les objets nœuds sont connectés par un ensemble d'objets, tels que des modules de file d'attente, des modules de processeur, des émetteurs et des récepteurs. La version logicielle pour la modélisation des canaux radio contient des modèles de l'antenne de l'émetteur radio, de l'antenne du récepteur, des objets en mouvement du nœud (y compris les satellites).

La logique de comportement des modules de processeur et de file d'attente est définie par le modèle de processus, que l'utilisateur peut créer et modifier dans l'éditeur de processus. Dans l'éditeur de processus, l'utilisateur peut définir le modèle de processus grâce à une combinaison de l'algorithme de la machine d'état ( machine à états finis - FSM ) et les opérateurs de langage de programmation C/C++.

Le déclenchement d'un événement de modèle de processus au cours de la simulation est commandé en déclenchant une interruption, et chaque interruption correspond à un événement à gérer par le modèle de processus.

La base de la communication entre les processus est une structure de données appelée package. Les formats de package peuvent être spécifiés, c'est-à-dire qu'ils définissent quels champs peuvent contenir des types de données standard tels que des entiers, des nombres à virgule flottante et des pointeurs de package (cette dernière capacité permet d'encapsuler la modélisation de package). Une structure de données qui appelle des informations de contrôle d'interface ( informations de contrôle d'interface - ICI ) peut être partagé entre deux événements de modèle de processus - il s'agit d'un autre mécanisme de communication entre processeurs, il est très pratique pour les commandes de simulation et est conforme à l'architecture de protocole en couches. Un processus peut également générer dynamiquement des processus enfants, ce qui simplifiera la description fonctionnelle des systèmes tels que les serveurs.

Plusieurs modèles de processus de base sont inclus dans le package de base, simulant des protocoles et des algorithmes de réseau populaires tels que le protocole de passerelle frontalière ( protocole de passerelle frontalière - BGP ), protocole de contrôle de transmission. Protocole Internet ( TCP/IP ), relais de trame ( relais de trame), Ethernet , Mode de Transfert Asynchrone ( mode de transfert asynchrone - ATM) et WFQ (mise en file d'attente équitable pondérée ). Les modèles de base sont utiles pour le développement rapide de modèles de simulation complexes pour les architectures de réseau courantes, ainsi que pour l'enseignement afin de donner une description fonctionnelle précise du protocole aux étudiants. Il est possible d'accompagner de commentaires et de graphiques (avec support de l'hypertexte) des modèles d'un réseau, d'un nœud ou d'un processus.

En mode dialogue direct, une documentation détaillée est disponible au format pdf . Le didacticiel contient des exemples simples qui vous permettent d'apprendre rapidement toutes les subtilités du programme. J'ai démarré Opnet dans un laboratoire d'étudiants dans un cours de réseautage à l'Université de Californie à San Diego, et a constaté qu'en une semaine environ, la plupart des étudiants acquièrent une connaissance de base sur la façon de synthétiser des modèles de simulation à l'aide de ce produit logiciel.

NetMakerXA.

Le moteur de simulation utilisé dans NetMaker XA de Make Systems est l'un des plus puissants du marché, ce qui représente une grande partie des performances du produit. Pour tout ce que vous prenez - tout fonctionne en pleine conformité avec les descriptions. Nous n'avons eu aucun problème ni à modéliser le petit réseau que nous avons conçu, ni à améliorer le système donné en exemple par le constructeur. De plus, les rapports générés par le programme contenaient toutes les informations nécessaires.

Les principaux inconvénients de NetMaker XA sont la nécessité d'une formation sérieuse des utilisateurs et le coût élevé. Si vous ajoutez le coût des modules supplémentaires au prix de la configuration de base du produit, vous obtenez un montant assez important.

Le cœur du produit est constitué des modules Visualizer, Planner et Designer. Chacun d'eux remplit une fonction; pour modéliser le fonctionnement d'un réseau, les trois sont nécessaires.

Le Visualizer est utilisé pour obtenir des informations sur le réseau et les visualiser. Il comprend des modules SNMP à détection automatique qui interrogent les périphériques réseau et créent des objets correspondants. Les informations sur ces objets peuvent ensuite être modifiées à l'aide du Visualizer.

Planner est une bibliothèque d'appareils qui vous aide à analyser ce qui se passe lorsque vous installez un nouvel appareil sur votre réseau (par exemple, un routeur supplémentaire). Make Systems fournit des plugins (plug-ins) contenant des objets avec des données sur les produits de différents fabricants. Ces objets contiennent une description complète des différents modèles d'appareils (du nombre d'interfaces réseau au type de processeur) ; Toutes les informations sont certifiées par le fabricant. À l'aide de Planner, l'utilisateur peut créer indépendamment ses propres objets pour décrire les périphériques réseau et les canaux de communication qui ne sont pas inclus dans la bibliothèque.

Designer est nécessaire pour créer des diagrammes de réseau. Cet outil vous permet de créer facilement et rapidement des modèles et d'analyser des alternatives. Si vous l'utilisez conjointement avec Planner, vous pouvez obtenir des informations sur le fonctionnement du réseau d'une configuration donnée.

Si vous souhaitez aller un peu plus loin, vous devrez acheter trois modules supplémentaires : Comptable, Interprète et Analyseur. Le Compte comprend une base de données de facturation ; ce module vous aide à analyser les coûts liés à l'utilisation de certains réseaux d'accès public. Nous avons trouvé le module Interpreter très utile pour collecter des données à partir d'outils d'analyse de trafic. Les données ont ensuite été automatiquement importées dans notre modèle, ce qui leur a permis d'être utilisées en temps quasi réel plutôt que d'émettre des hypothèses sur les performances du réseau. Enfin, l'analyseur et son plug-in de survivabilité aident à développer des plans de reprise après sinistre et garantissent qu'aucune panne (après localisation) ne peut entraîner la défaillance du réseau dans son ensemble.

Toute cette richesse de fonctions coûte très cher - à partir de 37 000 dollars. pour le kit de base plus des paiements supplémentaires pour les modules intégrés. Quiconque souhaite acheter les modules Comptable, Interprète et Analyseur devra débourser 30 000 $ supplémentaires. NetMaker XA ne peut être installé que sur SPARCstation de Sun Microsystems.

A cela il faut ajouter le coût de la formation, car sans elle vous ne réussirez tout simplement pas. Make Systems reconnaît que l'utilisation de leur produit n'est pas facile ; pendant les tests, un spécialiste nous a été envoyé, qui nous a appris à travailler avec le package.

Néanmoins, pour l'heureux propriétaire d'un grand réseau de plusieurs milliers de nœuds, NetMaker XA est ce qu'il vous faut..

SES/Strategizer - une approche alternative

Pour ceux qui n'ont pas l'intention d'inclure la croissance dans leur modèle de réseau, le produit SES/Strategizer beaucoup moins cher de Scientific and Engineering Software (9 995 $) fera très bien l'affaire.

SES/Strategizer calcule les modèles très rapidement. Nous avons installé ce produit sur un poste de travail Pentium II et, en seulement 2 secondes, le programme a calculé les performances d'un réseau assez complexe pendant 24 heures. Utilisation du processeur par processus, utilisateur et comportement.

L'une des graves lacunes du programme est la nécessité de redémarrer le modèle à chaque fois que vous apportez des modifications. D'autres produits vous permettent d'insérer diverses variables dans le modèle (par exemple, en tenant compte de la croissance du réseau) ; par conséquent, vous pouvez essayer plusieurs options au cours d'une exécution du programme.

L'installation n'a posé aucune difficulté, bien que nous ayons été très surpris de recevoir le programme sur disquettes. Comme d'autres packages, SES/Strategizer vous permet de définir et de modifier facilement des valeurs de paramètres telles que la bande passante. De plus, le produit demande une confirmation ("Appliquer" ou "Annuler") si l'utilisateur tente de fermer la boîte de dialogue en cliquant sur la croix dans le coin supérieur droit. Cette fonctionnalité n'est pas fournie dans d'autres produits, ce qui n'est pas pratique car avec eux, vous ne pouvez jamais être sûr de l'action qui sera entreprise par défaut.

Néanmoins, certains aspects du SES/Strategizer doivent être améliorés. Par exemple, pour afficher les résultats de la simulation sur le même PC où le programme lui-même s'exécute, vous devez exécuter Microsoft Excel ; il doit prendre des données à partir de fichiers créés par SES / Strategizer, où les caractères de tabulation sont utilisés pour séparer les champs numériques. Si Excel n'est pas installé, l'utilisateur reçoit un message d'erreur étrange indiquant une raison complètement différente de l'échec. Il vous suffit d'informer l'utilisateur qu'il doit installer Excel ou lui permettre de visualiser via une autre application.

Les différences entre SES / Strategizer et Predictor ne sont en aucun cas aussi importantes que leur différence de prix (19 000 $) le suggère. Le prédicteur est bon dans la mesure où les calculs peuvent couvrir une longue période d'existence du réseau et l'utilisateur peut prendre en compte la croissance du trafic au fil du temps. En termes de fonctions, SES / Strategizer n'est pas en reste du tout - l'utilisateur devra simplement supporter la nécessité de recalculer constamment le modèle.

Pourtant, NetMaker XA reste roi. C'est pour ceux qui peuvent débourser une grosse somme et qui veulent mettre la main sur le meilleur simulateur de réseau.

Exigences de base pour les systèmes de simulation de systèmes informatiques

Pas besoin de programmation ; la possibilité d'importer des informations à partir de systèmes de gestion de réseau et d'outils de surveillance existants ; la présence d'une bibliothèque extensible d'objets ; interface intuitive ; ajustement simple aux objets du monde réel ; système flexible de construction de scénarios de simulation ; présentation pratique des résultats de simulation ; animation du processus de modélisation ; contrôle automatique du modèle pour la cohérence interne.

Conseils d'achat

Comment choisir un système de simulation ? Chacun choisit un système en fonction des tâches et des fonds alloués.

Si vous souhaitez vous familiariser avec les capacités fondamentales des systèmes de simulation, si vous n'avez pas pour tâche de "régler", c'est-à-dire de configurer un système existant, mais que vous souhaitez seulement déterminer approximativement s'il fonctionnera lors de l'installation de tout système supplémentaire appareil sans pannes constantes , - achetez un produit bon marché.

Cependant, comme le montre l'expérience réelle, vous serez tôt ou tard confronté à la tâche de simulation à grande échelle d'un système informatique. Et ici, il est nécessaire de se rappeler ce qui suit.

Malheureusement, contrairement aux systèmes de modélisation de haut niveau vendus et pris en charge par des sociétés russes bien connues (ARIS - Vest-Metatechnologies, Rational Rose - Argussoft, Interface, etc.), les fournisseurs de systèmes de simulation dynamique Nous n'avons pas pu localiser les systèmes informatiques. En 1997-1999, certaines entreprises nationales ont été impliquées dans la présentation, la vente et le soutien des familles COMNET et OPNET, mais ce processus a ensuite été suspendu. Les raisons sont probablement dans les spécificités du marché russe (une réticence ouverte à donner au client des spécifications et des prix réels pour les systèmes d'information et la crainte d'un examen indépendant des solutions), dans le manque de financement.

Utile est le Guide de l'acheteur réseau (www.networkbuyersguide.com), qui fournit une description du produit, le fabricant, le prix et les coordonnées.

L'expérience montre que les tentatives de contacter directement le fabricant aboutissent à un résultat positif. Soit le fabricant lui-même répondra et fournira ce système, soit il désignera un distributeur en Europe auprès duquel ce produit pourra être acheté. Nous avons communiqué avec CACI Products et OPNET Technologies (anciennement MIL3) et obtenu avec succès le logiciel nécessaire.

Malheureusement, les sociétés de conseil qui seraient associées à la modélisation de réseaux nous sont actuellement inconnues en Russie.

Dans notre pays, les systèmes COPMNET III et OPNET sont les plus largement utilisés. Ce sont ces produits qui se distinguent par la grande complétude de la bibliothèque, puisque les entreprises qui les produisent ont des accords avec des fabricants d'équipements de réseau. Mais avant d'acheter un système coûteux, déterminez lequel des packages inclus dans sa composition vous avez vraiment besoin.

|

Résultats des tests du simulateur de réseau de classe mondiale NetwprkWorld |

||||

|

Indice |

Coefficient de poids, % |

NetMakerXA* |

Prédicteur COMNET |

SES/Stratège |

|

Grande bibliothèque d'appareils |

10 = 2,0 |

6 = 1,2 |

5 = 1,0 |

|

|

Performance |

10 = 1,5 |

10 = 1,5 |

10 = 1,5 |

|

|

Clarté du schéma |

9 = 1,35 |

5 = 0,75 |

7 = 1,05 |

|

|

Possibilité d'importer des données sur |

9 = 1,35 |

8 = 1,2 |

8 = 1,2 |

|

|

Extensibilité |

10 = 1,0 |

7 = 0,7 |

6 = 0,6 |

|

|

Flexibilité et facilité d'utilisation |

8 = 1,2 |

8 = 1,2 |

7 = 1,05 |

|

|

Documentation |

7 = 0,7 |

7 = 0,7 |

5 = 0,5 |

|

|

note finale |

9,1 |

7,25 |

6,9 |

|

|

Remarques.* Le prix World Class est décerné aux produits qui obtiennent un score de 9,0 ou plus. Les notes ont été données sur une échelle de 10 points. Les coefficients de pondération (l'importance relative des critères) ont été pris en compte lors du calcul de la note finale. |

||||

Cette revue se concentre sur trois produits haut de gamme. NetMaker XA de Make Systems a reçu le prix World Class. Cependant, COMNET Predictor de CACI Products, qui peut être combiné avec un produit plus puissant appelé COMNET III, n'est pas loin derrière le leader. Le package SES / Strategizer, disponible auprès de Scientific and Engineering Software pour 9995 $, est recommandé pour ceux qui cherchent à économiser de l'argent.

Après avoir étudié un certain nombre de packages pour modéliser le fonctionnement d'un réseau, nous sommes arrivés à la conclusion que chacun d'eux peut tout à fait résoudre le problème qu'ils sont conçus pour résoudre. Cependant, seuls ceux qui sont prêts à dépenser beaucoup d'argent et d'efforts pourront en tirer de bons résultats. Les produits des leaders du marché Make Systems et CACI Products, ainsi que les récents logiciels scientifiques et d'ingénierie (SES) du domaine, ont réussi (quoique avec plus ou moins de succès) à analyser les données de configuration du testnet et à fournir des informations sur les conséquences possibles de tout changement.

NetMaker XA de Make Systems a été classé n°1 comme le produit le plus complet et le plus flexible. Le prédicteur COMNET de CACI, un cousin récemment introduit du programme COMNET III plus connu, a également fait bonne impression, mais pourrait utiliser un meilleur outil de création de graphiques et des rapports moins complexes. Le SES/Strategizer de SES est relativement bon marché, mais contrairement à NetMaker XA et COMNET Predictor, il ne tient pas compte de la croissance future du réseau.

Je dois dire que nous attendions un peu plus des forfaits examinés. En particulier, aucun des programmes n'est en mesure de signaler que le réseau est trop complexe, ou de suggérer comment l'améliorer pour améliorer les performances. Ils indiquent seulement si le projet proposé sera réalisable et où vous pouvez rencontrer des problèmes. L'administrateur doit choisir la meilleure façon de résoudre les problèmes.

De plus, aucun des produits ne peut être considéré comme un outil complètement prêt à l'emploi capable de simuler avec précision le fonctionnement d'un réseau existant ou même d'un réseau nouvellement conçu. Il est nécessaire de consacrer des fonds importants à la formation avant qu'il ne devienne possible de construire des modèles corrects et d'interpréter les résultats. Ensuite, il faudra encore six à neuf mois pour ajuster en permanence le modèle, et ce n'est qu'après cela qu'il sera au moins approximativement aligné sur la réalité.