Ouvrez une fenêtre d'invite de commande (en tant qu'administrateur). Dans la zone Démarrer\Rechercher, tapez "cmd", puis faites un clic droit sur "cmd.exe" et sélectionnez "Exécuter en tant qu'administrateur"

Tapez le texte suivant et appuyez sur Entrée.

netstat-abno

-un Affiche toutes les connexions et les ports d'écoute.

-b Affiche l'exécutable impliqué dans la création de chaque connexion ou port d'écoute. Dans certains cas, un exécutable hôte connu a plusieurs composants indépendants, et dans ces cas une séquence de composants impliqués dans la création d'une connexion ou d'un port d'écoute. Dans ce cas, le nom de l'exécutable est en bas, en haut se trouve le composant qu'il a nommé, et ainsi de suite. jusqu'à ce que TCP/IP soit atteint. Veuillez noter que cette option peut prendre beaucoup de temps et échouera si vous n'avez pas assez d'autorisation.

-n Affiche les adresses et les numéros de port sous forme numérique.

-o Affiche l'ID de processus de propriété associé à chaque connexion.

Trouvez le port sur lequel vous écoutez sous "Adresse locale"

Regardez le nom du processus directement en dessous.

NOTE. Pour rechercher un processus dans le Gestionnaire des tâches

Si vous ne voyez pas la colonne PID, cliquez sur Afficher/Sélectionner les colonnes. Sélectionnez un PID.

Assurez-vous que "Afficher les processus de tous les utilisateurs" est sélectionné.

Notez l'ID de processus (id de processus) à côté du port que vous recherchez.

Ouvrez le Gestionnaire des tâches de Windows.

Accédez à l'onglet Processus.

Regardez le PID que vous avez noté lorsque vous avez fait netstat à l'étape 1.

Bonjour à tous, plus tôt j'ai commencé une histoire sur les utilitaires réseau de l'administrateur système dans l'article "L'utilitaire pathping ou comment diagnostiquer un problème sur la route vers le site. Utilitaires réseau partie 3", passez à autre chose et analysez-le netstat ou comment déterminer sur quels ports votre ordinateur écoute. Ce programme sera un outil indispensable dans le bagage logiciel de tout ingénieur système, il l'aidera à diagnostiquer rapidement la situation et à détecter un certain nombre de problèmes divers avec les services et leur disponibilité.

commandes netstat

netstat- Affiche les connexions TCP actives, les ports en écoute sur l'ordinateur, les statistiques Ethernet, la table de routage IP, les statistiques IPv4 (pour les protocoles IP, ICMP, TCP et UDP) et IPv6 (pour les protocoles IPv6, ICMPv6, TCP sur IPv6 et UDP sur IPv6)

Imaginez une situation où vous avez installé, par exemple, l'utilitaire MSM LSI pour afficher les paramètres du contrôleur RAID, exécutez l'utilitaire, mais il ne trouve rien, car le port est fermé et lequel vous ne connaissez pas, et ce n'est pas toujours possible de trouver rapidement des informations à ce sujet sur Internet, pour cela vous pouvez exécuter netstat et voir sur quel port votre serveur avec le processus MSM écoute.

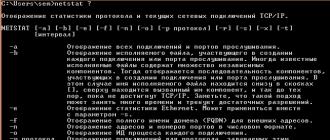

Ouvrez une invite de commande Windows et tapez netstat?. L'aide de l'utilitaire apparaîtra.

C:\Users\sem>netstat ?

Affiche les statistiques du protocole et les connexions réseau TCP/IP actuelles.

NETSTAT [-a] [-b] [-e] [-f] [-n] [-o] [-p protocole] [-r] [-s] [-x] [-t]

[intervalle]

- -a Affiche toutes les connexions et les ports d'écoute.

- -b Affiche l'exécutable impliqué dans la création

- chaque connexion ou port d'écoute. Parfois, des exécutables bien connus contiennent de nombreux composants indépendants. La séquence des composants impliqués dans la création d'une connexion ou d'un port d'écoute s'affiche alors. Dans ce cas, le nom de l'exécutable est entre parenthèses en bas, le composant qu'il a appelé est en haut, et ainsi de suite jusqu'à ce que TCP/IP soit atteint. Notez que cette approche peut prendre beaucoup de temps et nécessite des autorisations suffisantes.

- -e Afficher les statistiques Ethernet. Peut être utilisé conjointement avec l'option -s.

- -f Affiche le nom de domaine complet () pour les adresses externes.

- -n Affiche les adresses et les numéros de port au format numérique.

- -o Affiche l'ID de processus de chaque connexion.

- -p protocole Affiche les connexions pour le protocole spécifié par cette option. Les valeurs valides sont TCP, UDP, TCPv6 ou UDPv6. Lorsqu'il est utilisé avec l'option -s pour afficher les statistiques du protocole, les valeurs valides sont : IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP ou UDPv6.

- -r Affiche le contenu de la table de routage.

- -s Afficher les statistiques par protocole. Par défaut, les statistiques sont affichées pour les protocoles IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP et UDPv6. L'option -p vous permet de spécifier un sous-ensemble de la sortie.

- -t Affiche l'état de déchargement pour la connexion actuelle.

- -x Afficher les connexions, les écouteurs et les points de terminaison NetworkDirect partagés.

- -y Affiche le modèle de connexion TCP pour toutes les connexions. Ne peut pas être utilisé en conjonction avec d'autres options. intervalle Réaffiche les statistiques sélectionnées avec une pause entre les affichages spécifiés par l'intervalle en secondes. Pour arrêter de réafficher les statistiques, appuyez sur CTRL+C. Si ce paramètre est omis, netstat imprimera une fois les informations de configuration actuelles.

Voyons les touches intéressantes de l'utilitaire netstat. La première chose que nous entrons

et nous verrons les statistiques des paquets du réseau Ethernet à l'écran.

Si nous ajoutons la clé -s, nous obtiendrons des statistiques sur les protocoles.

Il est très utile de voir tout ce que votre hôte écoute, pour cela nous écrivons

La sortie de la commande contient le type de protocole, TCP ou UDP, l'adresse locale avec le port sur lequel elle écoute, et l'adresse externe avec le port, et l'état de l'action.

Pour bien comprendre les informations fournies par cette commande, vous devez comprendre les principes d'établissement d'une connexion dans le protocole TCP/IP. Voici les principales étapes du processus d'établissement d'une connexion TCP/IP :

1. Lorsqu'il tente d'établir une connexion, le client envoie un message SYN au serveur.

2. Le serveur répond par son propre message SYN et un accusé de réception (ACK).

3. Le client renvoie ensuite un message ACK au serveur, achevant le processus de configuration de la connexion.

Le processus de déconnexion comprend les étapes suivantes :

1. Le client communique "J'ai terminé" en envoyant un message FIN au serveur. A ce stade, le client ne reçoit que des données du serveur, mais n'envoie rien lui-même.

2. Le serveur envoie alors un message ACK et envoie son propre message FIN au client.

3. Le client envoie alors un message ACK au serveur, accusant réception de la demande du serveur FIN.

4. Lorsqu'un message ACK est reçu du client, le serveur ferme la connexion.

Comprendre les étapes du processus de configuration et d'interruption d'une connexion vous permet d'interpréter de manière plus transparente les états de connexion dans la sortie de la commande netstat. Les connexions de la liste peuvent être dans les états suivants.

- CLOSE_WAIT- Indique la phase de fermeture de connexion passive qui commence après que le serveur a reçu un message FIN du client.

- FERMÉ- la connexion est interrompue et fermée par le serveur.

- ÉTABLI- le client a établi une connexion avec le serveur en recevant un message SYN du serveur.

- FIN_WAIT_1- le client a initié une fermeture de connexion (envoi d'un message FIN).

- FIN_WAIT_2- le client a reçu des messages ACK et FIN du serveur.

- LAST_ACK- Le serveur a envoyé un message FIN au client.

- ÉCOUTER- le serveur est prêt à accepter les connexions entrantes.

- SYN_RECEIVED- le serveur a reçu un message SYN du client et lui a envoyé une réponse.

- TIMED_WAIT- le client a envoyé un message FIN au serveur et attend une réponse à ce message.

- YN_SEND- la connexion spécifiée est active et ouverte.

L'utilitaire netstat ou comment déterminer sur quels ports votre ordinateur écoute. Utilitaires réseau 4 partie-06

Il existe de nombreuses applications différentes qui indiquent quelle application "écoute" actuellement sur quel port. Vous pouvez utiliser SysInternals Process Explorer, Sysinternals TCPView, Nirsoft CurrPorts, qui sont tous excellents, mais ils peuvent ne pas être disponibles au bon moment. Leur absence peut être compensée par les outils intégrés du système d'exploitation.

Partie les fenêtres utilitaire de console inclus netstat. Exécutez-le avec le paramètre /? , vous verrez qu'il est destiné à afficher des statistiques et des connexions actives du protocole TCP/IP, ainsi qu'une liste complète de ses options :

De cette liste, nous nous intéressons principalement à ceux-ci :

- -un– afficher toutes les connexions et les ports utilisés.

- -o– afficher l'identifiant numérique du processus responsable d'une connexion particulière (Process ID, ou simplement PID).

Je souhaite également attirer votre attention sur l'option –n, qui indique l'utilité netstat afficher les adresses IP réelles et les valeurs de port numérique au lieu des noms DNS et des alias communs. Dans certains cas, cela peut être utile.

Procédure

Si vous êtes malade de liste de tâches, vous pouvez utiliser le système " Gestionnaire des tâches". Exécutez-le en appuyant sur CTRL+SHIFT+ESC, allez dans l'onglet "Processus". Dans le menu "Affichage", sélectionnez "Sélectionner les colonnes", et vérifiez la colonne PID :

Le processus souhaité peut être trouvé par la valeur de cette colonne :

perso je préfère liste de tâches pour la raison qu'il n'y a pas de recherche dans le gestionnaire de tâches.

Équipe netstat, qui fait partie de la boîte à outils réseau UNIX standard, affiche diverses informations relatives au réseau telles que les connexions réseau, les statistiques d'interface, les tables de routage, le masquage, la multidiffusion, etc.

Dans cet article, nous examinerons dix exemples pratiques d'utilisation de la commande netstat sur linux.

1. Liste de tous les ports (à l'écoute et non)

Listez tous les ports : netstat -a

# netstat -a | plus Connexions Internet actives (serveurs et établis) Proto Recv-Q Send-Q Local Address Foreign Address State tcp 0 0 localhost:domain *:* LISTEN udp6 0 0 fe80::20c:29ff:fe68:ntp [::]:* Sockets de domaine UNIX actifs (serveurs et établis) Proto RefCnt Flags Type State I-Node Path unix 2 [ ACC ] STREAM LISTENING 20492 /var/run/mysqld/mysqld.sock unix 2 [ ACC ] STREAM LISTENING 23323 /var/run/php5 -fpm.sock

Répertoriez tous les ports TCP : netstat-at

# netstat -at Connexions Internet actives (serveurs et établis) Proto Recv-Q Send-Q Local Address Foreign Address State tcp 0 0 localhost:domain *:* LISTEN tcp 0 0 *:ssh *:* LISTEN tcp 0 0 localhost:ipp *:* ÉCOUTER tcp 0 0 *:http *:* ÉCOUTER

Répertoriez tous les ports UDP : netstat-au

# netstat -au Connexions Internet actives (serveurs et établis) Proto Recv-Q Send-Q Local Address Foreign Address State udp 0 0 localhost:domain *:* udp 0 0 *:bootpc *:* udp6 0 0 fe80::20c: 29ff:fe68:ntp[::]:*

2. Liste des sockets en état LISTEN

Répertorier tous les ports d'écoute : netstat -l

# netstat -l Connexions Internet actives (serveurs uniquement) Proto Recv-Q Send-Q Local Address Foreign Address State tcp 0 0 localhost:domain *:* LISTEN tcp6 0 0 [::]:ssh [::]:* LISTEN udp 0 0 192.168.128.134:ntp *:*

Répertoriez les ports d'écoute TCP : netstat -lt

# netstat -lt Connexions Internet actives (serveurs uniquement) Proto Recv-Q Send-Q Local Address Foreign Address State tcp 0 0 localhost:domain *:* LISTEN tcp 0 0 localhost:ipp *:* LISTEN tcp6 0 0 [::] :ssh[::]:* ECOUTEZ

Répertorier les ports UDP en écoute : netstat -lu

# netstat -lu Connexions Internet actives (serveurs uniquement) Proto Recv-Q Send-Q Local Address Foreign Address State udp 0 0 *:bootpc *:* udp6 0 0 [::]:ntp [::]:*

Lister les sockets UNIX en écoute : netstat-lx

# netstat -lx Sockets de domaine UNIX actifs (serveurs uniquement) Proto RefCnt Flags Type State I-Node Path unix 2 [ ACC ] STREAM LISTENING 3141 /var/run/fail2ban/fail2ban.sock unix 2 [ ACC ] STREAM LISTENING 20492 /var/ run/mysqld/mysqld.sock unix 2 [ ACC ] ÉCOUTE DE FLUX 23323 /var/run/php5-fpm.sock

3. Afficher les statistiques pour chaque protocole

Afficher les statistiques de tous les ports : netstat -s

# netstat -s Ip : 11 150 paquets au total reçus 1 avec des adresses invalides 0 transférés 0 paquets entrants rejetés 11 149 paquets entrants livrés 11 635 requêtes envoyées Icmp : 13 791 messages ICMP reçus 12 messages ICMP en entrée ont échoué. Tcp : 15020 ouvertures de connexions actives 97955 ouvertures de connexions passives 135 tentatives de connexion échouées Udp : 2841 paquets reçus 180 paquets reçus vers un port inconnu. .....

Afficher les statistiques des ports TCP uniquement : netstat-st

# netstat -st

Afficher les statistiques des ports UDP uniquement : netstat-su

# netstat -su

4. Afficher le PID et le nom du processus dans la sortie netstat

Option netstat -p ajoutera "PID/nom du programme" à la sortie netstat, et peut être combiné avec n'importe quel autre ensemble d'options. Ceci est très utile lors du débogage, pour déterminer quel programme est en cours d'exécution sur un port particulier.

# netstat -pt Connexions Internet actives (sans serveurs) Proto Recv-Q Send-Q Adresse locale Adresse étrangère État PID/Nom du programme tcp 0 0 org-ru-putty.vm.udf:www 52-106.plus.kerch :55723 ÉTABLI 9486/nginx : travailleur tcp 0 0 org-ru-putty.vm.udf:www 52-106.plus.kerch:55757 ÉTABLI 9486/nginx : travailleur

5. Résolution de nom dans la sortie netstat

Lorsque vous n'avez pas besoin de résoudre le nom d'hôte, le nom de port, le nom d'utilisateur, utilisez l'option netstat-n pour afficher les valeurs au format numérique. La commande affichera l'adresse IP au lieu de l'hôte, le numéro de port au lieu du nom du port, l'UID au lieu du nom d'utilisateur.

Cela accélérera également la sortie, car netstat ne fera pas de recherches inutiles.

# netstat -an

Pour afficher les valeurs numériques de certains de ces éléments uniquement, utilisez les commandes suivantes :

# netsat -a --numeric-ports # netsat -a --numeric-hosts # netsat -a --numeric-users

6. Sortie des informations netstat en continu

Option netstat -c affichera les informations en continu, dans le style haut, actualisant l'écran toutes les quelques secondes.

# netstat -c Connexions Internet actives (sans serveurs) Proto Recv-Q Send-Q Adresse locale État de l'adresse étrangère tcp 0 0 org-ru-putty.vm.udf:www 182.131.74.202:59933 FIN_WAIT2 tcp 0 0 org- ru-putty.vm.udf:www 182.131.74.202:63761 FIN_WAIT2 tcp 0 0 org-ru-putty.vm.udf:www 92-181-66-102-irk.:4585 ÉTABLI ^C

7. Familles d'adresses non prises en charge

Option netstat --verbose affichera une sortie détaillée et, à la toute fin, affichera la famille d'adresses non prise en charge.

netstat : pas de support pour `AF IPX" sur ce système. netstat : pas de support pour `AF AX25" sur ce système. netstat : pas de support pour `AF X25" sur ce système. netstat : pas de support pour `AF NETROM" sur ce système.

8. Routage du noyau

Afficher la table de routage du noyau : netstat -r

# netstat -r Table de routage IP du noyau Destination Gateway Genmask Flags MSS Window irtt Iface default 192.168.128.2 0.0.0.0 UG 0 0 0 eth0 192.168.128.0 * 255.255.255.0 U 0 0 0 eth0

Remarque : Utilisez netstat -rn pour afficher l'itinéraire au format numérique sans résoudre les noms d'hôte.

9. Ports et processus correspondants

Découvrez quel port est occupé par un certain programme :

# netstat-ap | grep ssh (Tous les processus ne peuvent pas être identifiés, les informations sur les processus non détenus ne seront pas affichées, vous devrez être root pour tout voir.) tcp 0 0 *:ssh *:* LISTEN - tcp6 0 0 [::] :ssh[::]:* ECOUTEZ -

Découvrez quel processus utilise un port particulier :

# netstat -an | grep ":80"

10. Interfaces réseau

Afficher la liste des interfaces réseau : netstat -i

# netstat -i Table d'interface du noyau Iface MTU Met RX-OK RX-ERR RX-DRP RX-OVR TX-OK TX-ERR TX-DRP TX-OVR Flg eth0 1500 0 1911037 0 0 0 1382056 0 0 0 BMRU lo 16436 0 0 0 0 0 0 0 0 0 LRU

Afficher des informations étendues sur les interfaces (similaire à ifconfig) : netstat -ie

# netstat -ie Kernel Interface table eth0 Link encap:Ethernet HWaddr 00:0c:29:68:4c:a4 inet addr:192.168.128.134 Bcast:192.168.128.255 Mask:255.255.255.0 inet6 addr: fe80::20c:29ff: fe68:4ca4/64 Portée :Lien UP BROADCAST RUNNING MULTICAST MTU :1500 Métrique :1 Paquets RX :24278 erreurs :0 abandonnés :0 dépassements :0 trame :0 Paquets TX :11275 erreurs :0 abandonnés :0 dépassements :0 transporteur :0 collisions:0 txqueuelen:1000 Octets RX:33203025 (33,2 Mo) Octets TX:665822 (665,8 Ko) Interruption:19 Adresse de base:0x2000

11. netstat -lnptux

Résumons ce qui précède et combinons les touches en une seule commande utile qui affichera :

- -l tous les ports ouverts (LISTEN)

- -t sur TCP

- -u sur le protocole UDP

- -x sur le protocole UNIX Socket

- -n sans résoudre les IP/noms

- -p mais avec les noms de processus et les PID

Remarque : tous les processus ne peuvent pas être identifiés par la dernière clé, les processus étrangers ne seront pas affichés. Vous devez être root pour tout voir.

# netstat -lnptux Connexions Internet actives (serveurs uniquement) Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN 9614/nginx tcp 0 0 0.0.0.0 :22 0.0.0.0:* ÉCOUTER 601/sshd udp 0 0 8.8.4.4:123 0.0.0.0:* 574/ntpd udp 0 0 127.0.0.1:123 0.0.0.0:* 574/ntpd udp 0 0 0.0.0.0: 123 0.0.0.0:* 574/ntpd Sockets de domaine UNIX actifs (serveurs uniquement) Proto RefCnt Drapeaux Type État I-Node PID/Nom du programme Chemin unix 2 [ ACC ] ÉCOUTE DE FLUX 4233 826/python /var/run/fail2ban/fail2ban. sock unix 2 [ ACC ] ÉCOUTE DE FLUX 8122 2561/mysqld /var/run/mysqld/mysqld.sock unix 2 [ ACC ] ÉCOUTE DE FLUX 160413 7301/php-fpm.conf /var/run/php5-fpm.sock

Janvier 2013, site internet

Veuillez activer JavaScript© 2009–2019, site - Lorsque vous utilisez des documents du site, indiquez la source.