L'iPhone 7 récemment dévoilé a confirmé les craintes qu'Apple traverse une grave crise d'idées. La principale nouveauté du modèle était le rejet de la prise casque traditionnelle, qui a été remplacée par des "prises" sans fil pour 12 990 roubles (douze mille neuf cent quatre-vingt-dix roubles).

Voici quelques conseils de sécurité pour ceux qui ont finalement décidé de passer d'iOS à Android (ainsi que pour les fans de longue date de la plateforme Google) :

1. Verrouillage de l'application

Parfois, des connaissances demandent à votre smartphone de voir des photos ou de trouver rapidement quelque chose sur Internet. Refuser n'est pas pratique, mais vous ne voulez pas que des étrangers fouillent dans vos fichiers personnels. Surtout pour de tels cas, Android 5.0 Lolipop a la capacité de verrouiller l'appareil dans l'application que vous voulez.

Pour activer la fonction, rendez-vous dans la rubrique Sécurité - Blocage dans l'application - Activé.

Après cela, dans n'importe quelle application souhaitée, vous pouvez cliquer sur le bouton "Récent", puis sur l'icône représentant une épingle. L'application s'ouvrira, mais vous ne pourrez pas la quitter.

Pour déverrouiller, appuyez simultanément sur Retour et Récents, puis saisissez votre code PIN ou votre mot de passe.

2. ESET Sécurité mobile

La principale protection de votre Android est un antivirus fiable, dont l'efficacité a été prouvée par des laboratoires antivirus indépendants.

Protection complète l'appareil en temps réel fournit technologie cloud ESET Live Grid, modules "Antiphishing" et "Antispam". La fonction rendra le gadget Android sûr même pour les plus petits.

Le module pour déterminer la localisation du smartphone par GPS, en cas de perte ou de vol de l'appareil. De plus, Anti-Theft vous permet de bloquer à distance un gadget ou d'effacer toutes les données afin qu'il ne tombe pas entre de mauvaises mains.

3. Gestionnaire de mots de passe

Tout internaute possède des dizaines voire des centaines de comptes sur différents sites et services. Cependant, peu de gens peuvent se souvenir d'un mot de passe unique pour chacun d'eux, donc le même mot de passe est utilisé presque partout (vous ne faites pas exception, n'est-ce pas ?)

Il est bon que les développeurs d'applications se soient déjà occupés de résoudre ce problème. Les gestionnaires de mots de passe comme LastPass ou 1Password aident les utilisateurs à générer et à stocker un nombre illimité de mots de passe.

Comment arriver à mot de passe complexe et souvenez-vous-en pour toujours, lisez.

4. Authentification à deux facteurs

Essayez de minimiser le risque de fuite de données et utilisez l'authentification à deux facteurs dans la mesure du possible.

La plupart des services modernes vous permettent d'activer la confirmation d'autorisation par SMS. Ainsi, les escrocs ne pourront pas accéder à votre compte s'ils n'ont pas votre téléphone portable entre leurs mains.

Certaines applications permettent de se passer de SMS (par exemple, Authy). Le programme génère automatiquement un code à six chiffres qui disparaît après 12 secondes. Authy peut être utilisé avec tous les services qui prennent en charge l'authentification à deux facteurs.

5. Déverrouillage intelligent Verrouillage intelligent

Tous les utilisateurs de gadgets savent que le verrouillage de l'écran de l'appareil ajoute une couche de sécurité supplémentaire contre les menaces en ligne et hors ligne. Cependant, la plupart des gens ignorent cette mesure de sécurité car entrer le code PIN des dizaines de fois par jour peut être très fastidieux.

Heureusement, les développeurs d'Android 5.0 Lolipop ont trouvé comment contourner les mots de passe embêtants sans compromettre la sécurité. La fonction Smart Lock vous permet de déverrouiller appareil mobile De 3 manières :

- Appareils de confiance - Votre appareil se déverrouillera lorsqu'il y aura un Bluetooth ou

- Lieux sûrs - déverrouillez l'appareil par géolocalisation (par exemple, à la maison ou au bureau)

- Reconnaissance faciale - l'appareil est déverrouillé si le gadget "reconnaît" le propriétaire

- Paramètres - Sécurité - Verrouillage de l'écran

- Choisissez l'une des méthodes de verrouillage de l'écran (sauf "Swipe to screen")

- Allez en bas de la liste, recherchez les agents de confiance et activez Smart Lock

- Revenez en haut de la section Sécurité et ouvrez le menu Smart Lock

- Choisissez l'une des options de déverrouillage intelligent répertoriées ci-dessus

6. Android Gestionnaire de périphériques

L'application Android Device Manager vous permet de retrouver rapidement votre gadget perdu. Avec lui, vous pouvez régler le volume de la sonnerie au maximum, même si l'appareil était en mode silencieux. Cela vous sera utile lorsque le smartphone sera à nouveau tombé derrière le canapé.

7. Un client VPN Android

Contrairement aux recommandations des experts en sécurité de l'information, les utilisateurs se connectent souvent au Wi-Fi public dans les cafés, les aéroports, les hôtels et autres lieux. Ainsi, les cybercriminels ont la possibilité d'intercepter des données personnelles importantes, y compris les identifiants et les mots de passe des services bancaires en ligne.

Une mesure de protection supplémentaire peut être l'utilisation de clients VPN, qui cryptent le trafic de votre appareil et masquent également l'adresse IP et l'emplacement. Si vous êtes obligé d'utiliser le public réseaux sans fil(par exemple, dans), puis utilisez l'une des applications :

Alors que le système d'exploitation Android est en effet légèrement plus vulnérable aux attaques de logiciels malveillants qu'iOS, la situation avec lui n'est pas aussi mauvaise qu'Apple voudrait vous le faire croire. Quelques astuces simples et un peu de bon sens rendront votre système invulnérable à toute attaque.

Alors que le système d'exploitation Android est en effet légèrement plus vulnérable aux attaques de logiciels malveillants qu'iOS, la situation avec lui n'est pas aussi mauvaise qu'Apple voudrait vous le faire croire. Quelques astuces simples et un peu de bon sens rendront votre système invulnérable à toute attaque.

1. Installez l'écran de verrouillage

Oui, l'écran de verrouillage d'Android n'a pas l'air d'être un gros problème - mais même il peut fournir une certaine protection contre les attaques accidentelles.

Il vous offre plusieurs options de déverrouillage - motif, code PIN, mot de passe et Face Unlock, au moins pour les appareils Android d'origine. Parmi les méthodes énumérées le mot de passe le plus sûr est... Un code PIN est techniquement plus chaotique qu'un motif (du moins en théorie). Cependant, le motif, bien qu'amusant, vous rend vulnérable aux attaques - ce que les analystes estiment fonctionner dans 68% du temps dans des conditions idéales.

Mais quelle que soit la méthode de protection que vous choisissez, c'est toujours mieux que pas de protection du tout, et un simple mot de passe peut repousser la plupart des attaques occasionnelles. Croyez-moi, cela coûte une seconde de dérangement 50 fois par jour.

2. InstallerAnti— Malwareprogramme

Ainsi que sur les machines Windows, un programme anti-virus sur le système vous sera très utile. Il existe de nombreux programmes anti-malware disponibles, dont beaucoup sont gratuits. Les bonnes recommandations méritent Chercher, MOYENNEetAvast... Ils sont capables de suivre code malicieux, vérifiez les applications installées par rapport à la base menaces connues et suivent généralement travail en toute sécurité ton téléphone.

3. Ne cachez pas les mots de passe

C'est un peu ennuyeux, mais vrai. La mise en cache des mots de passe est certainement incroyablement pratique, mais c'est aussi un cadeau du ciel à quelqu'un qui peut voler votre téléphone... Grâce à eux, un attaquant depuis un téléphone peut extraire les identifiants de votre E-mail, comptes réseaux sociaux et plein d'autres choses. Bien sûr, d'autres mesures de sécurité, telles que les écrans de verrouillage, offrent une certaine protection, mais la seule méthode sûre ici est tout simplement de ne pas stocker les mots de passe. La plupart d'entre eux sont stockés par votre navigateur Internet - en d'autres termes, Chrome.

4. Vérifiez les privilèges du superutilisateur

Si vous avez rooté votre Android (ce qui est plus que justifiable dans l'ensemble), vous devez être particulièrement vigilant sur la sécurité. L'enracinement du téléphone permet aux applications de s'exécuter avec un accès « root », en contournant les vérifications système standard. Une application malveillante enracinée sera incroyablement dangereuse - en fait, elle peut faire tout ce qu'elle veut sur votre téléphone à votre insu (c'est la principale raison pour laquelle les téléphones ne sont pas enracinés hors de la boîte).

mais ce n'est pas une raison pour ne pas rooter... Au lieu de cela, il vous suffit de prêter un peu plus d'attention à la gestion de vos applications. Une fois rooté, vous installerez très probablement SuperSU ou Superuser, ce qui vous permet de rooter des applications et de voir quels programmes utilisent réellement leurs privilèges avancés. Soyez extrêmement prudent dans le choix des programmes auxquels vous accordez une autorisation SuperUser - ne les donnez qu'à des applications fiables provenant de sources fiables. Il est également utile de revoir la liste de temps en temps et d'en supprimer les programmes inutiles.

5. Installez des applications UNIQUEMENT à partir de sources fiables

L'une des méthodes les plus courantes pour infecter Android est le téléchargement d'une application infectée. Le programme Anti-Malware, comme mentionné précédemment, peut vous fournir une couche supplémentaire de protection contre de telles menaces en signalant tout ce qu'il trouve suspect.

Mais meilleure protection le bon sens l'est sûrement. Grâce aux efforts de Google, la plupart des applications de la boutique Android sont propres et les menaces proviennent principalement de divers exploits qui infecte candidatures régulières, par exemple, via un système de publicité. Dans tous les cas, les applications bien connues et populaires sont plus susceptibles d'être sûres ; installer des programmes à partir de ressources tierces sera toujours potentiellement dangereux, et toute la question dans ce cas se résume au niveau de votre naïveté (ou, si vous préférez, de votre crédulité).

De nombreux experts considèrent qu'Android est non seulement la plate-forme la plus populaire, mais aussi la plus vulnérable. Profitant du « trou » dans le système de sécurité et accédant à l'appareil, les attaquants peuvent en faire presque tout ce qu'ils veulent : envoyer des SMS à des tarifs majorés, espionner la correspondance personnelle et voler des numéros de carte de crédit. Comment vous protéger des virus et armer votre "robot" jusqu'aux dents - lisez le matériel Vesti.Hytek.

Tout d'abord, les propriétaires d'appareils fonctionnant sous Android versions 2.3 (Gingerbread) et 4.0 (Ice Cream Sandwich) doivent prêter attention à la question de la sécurité, qui, selon un récent rapport de Kaspersky Lab, sont plus vulnérables que d'autres. La révision 4.1 / 4.2 (Jelly Bean) due à la segmentation de la plateforme Google n'est pas encore très courante, mais l'écriture de virus pour versions obsolètes(2.2 Froyo, 2.1 Eclair et autres) n'est pas aussi rentable. Néanmoins, cela ne diminue pas l'importance du problème.

Selon LK, qui s'appuie sur les données de son propre antivirus, Gingerbread (2.3.6) représentait 28 % des tentatives bloquées d'exécution de code malveillant et ICS (4.0.4) - 22 %. Au troisième trimestre, plus de la moitié des menaces, note la société, se sont avérées être associées à des chevaux de Troie SMS. La famille OpFake (trouvée dans 38,3% de tous les programmes malveillants pour Android), déguisée en navigateur Opera Mini, est particulièrement remarquable. Le cheval de Troie Plangton, qui collecte des données sur un smartphone, les envoie au "centre de commande" et attend les commandes des cybercriminels, ce qui représente un cinquième de toutes les attaques. Ce cheval de Troie peut subtilement remplacer les signets et la page d'accueil. La troisième place est occupée par la famille FakeInst (17%), qui imite les applications populaires, mais s'avère en fait être un cheval de Troie ou une porte dérobée.

Les données provenant d'autres sociétés sont également décevantes. Selon les estimations d'IDC, 75 % des smartphones livrés dans le monde fonctionnaient sous Android au troisième trimestre. Les Googlephones sont donc des cibles idéales pour les auteurs de virus. Selon une étude (PDF) de F-Secure, 51 447 échantillons uniques de virus Android ont été détectés au troisième trimestre. C'est plusieurs fois plus que les logiciels malveillants trouvés au deuxième (5 000 33) et au premier (3 000 63) trimestres de 2012.

Lookout avait précédemment estimé qu'un million de dollars avaient été volés aux utilisateurs d'Android en 2011. De toute évidence, d'ici la fin de 2012, beaucoup plus seront volés. En raison de la pandémie croissante de chevaux de Troie et de rootkits, Vesti.Hytek a décidé de donner quelques conseils sur la façon de protéger votre smartphone Android contre les menaces.

Installez et mettez à jour votre antivirus régulièrement... Sécuriser votre smartphone n'est pas moins, sinon plus important, que votre ordinateur. Le téléphone stocke des informations relatives à une personne spécifique, afin que les pirates puissent accéder à l'emplacement, à la correspondance personnelle, aux numéros de téléphone que vous avez appelés et à d'autres données personnelles pouvant être vendues. Cependant, selon les données Trend Micro du 3e trimestre, seul un propriétaire d'appareil Android sur cinq utilise un antivirus.

Cependant, vous devez avoir un tel programme. En plus de protéger contre les applications "nuisibles", antivirus mobile offrent de nombreuses autres fonctionnalités utiles. Par exemple, ils peuvent verrouiller à distance un smartphone en cas de vol ou de perte, ou sauvegarder automatiquement les contacts.

L'un des meilleurs défenseurs est Norton Mobile Security... L'antivirus peut supprimer à distance toutes les informations, protéger contre les appels et SMS indésirables, identifier les sites de phishing (faux) et bloquer fermement un smartphone si une carte SIM en est retirée. De plus, il analyse les répertoires à la recherche de menaces non seulement sur l'appareil lui-même, mais également sur la carte mémoire SD.

Norton propose plusieurs plug-ins pour antivirus : gestionnaire d'applications et processus en cours d'exécution, protection contre les "mauvais" QR codes, contrôle parental.

Un autre antivirus de ce type est avast ! Sécurité mobile utilisé par plus de 10 millions de personnes. Il a les mêmes capacités que Norton : recherche de codes malveillants dans les liens, panneau Web pour espionner un smartphone à l'aide du GPS, blocage et nettoyage à distance du contenu, filtre SMS et appels. Avast aussi ! surveille le trafic entrant/sortant et la quantité de mémoire que les applications consomment.

Android est un jeune système d'exploitation, et comme tout autre système d'exploitation nouveau-né, il est d'usage de lui reprocher le manque d'un niveau de sécurité adéquat. Les sociétés antivirus et les analystes du secteur signalent un véritable boom des logiciels malveillants Android et prédisent l'arrivée imminente d'une armée de virus zombies qui dévasteront les portefeuilles des utilisateurs. Mais est-il si vulnérable robot vert En réalité?

introduction

À ses débuts, Android est devenu un pôle d'attraction pour les attaques des éditeurs d'antivirus et des chercheurs indépendants : les ingénieurs de Google ont été accusés de myopie, d'un grand nombre de failles et du manque de fiabilité général de l'architecture Android. Cela s'appliquait à toutes les composantes du système, mais le coup principal des experts s'est porté sur la mise en place du mécanisme de différenciation des droits, censé limiter les demandes les unes des autres, mais présentant une faille dans son fondement même.

A titre d'exemple, ils citaient généralement des applications utilisant des exploits du noyau Linux, ce qui permettait d'obtenir droits root puis faire ce que l'attaquant veut avec le système. Ces quelques vulnérabilités trouvées ont suffi à créer un buzz dans la presse jaune qui ne s'est pas apaisé à ce jour.

Mais comment ça se passe vraiment ? Le problème existe-t-il ou non ? Les utilisateurs d'Android doivent-ils avoir peur pour la sécurité de leurs données, ou passer à iOS, et comment, si possible, protéger leurs données des intrus ? Notre critique d'aujourd'hui raconte tout cela.

Un trou dans un trou ?

À la base, Android s'appuie sur le noyau Linux pour faire le gros du sale boulot. Linux est responsable de préoccupations telles que le respect des droits d'accès, la surveillance des processus et leur exécution correcte. En fait, cela signifie que pas un seul Application Android ne peut pas accéder aux données d'une autre application jusqu'à ce que cette dernière le veuille.

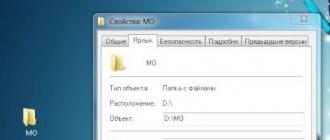

Cela se fait d'une manière simple et excellente : par le respect des droits d'accès. Dans Android, chaque application est un utilisateur distinct avec ses propres droits d'accès et pouvoirs. Chaque application sur un tel système obtient son propre ID utilisateur (UID) et son propre répertoire dans le répertoire / data, de sorte que toutes ses données sont protégées par des autorisations simples qui permettent à l'application elle-même de lire. propres fichiers, mais interdisez à tout autre processus de le faire.

Sous Android, cela s'appelle le sandboxing, qui vous permet de conserver les données des applications voisines les unes des autres, empêchant ainsi les logiciels malveillants de voler des informations privées stockées par n'importe quelle application sur le système. Absolument toutes les applications, y compris celles préinstallées sur l'appareil, tombent dans le bac à sable. En fait, seule une petite fraction d'Android s'exécute en tant que root, à savoir processus initial zygote, qui remplit les fonctions de contrôle de l'exécution des applications, et une petite partie des services système. Toutes les autres applications fonctionnent toujours dans des bacs à sable, donc le malware, même s'il a été « forcé » à l'utilisateur, ne peut rien voler de valeur sauf le contenu de la carte SD, qui est ouverte à tous par défaut (nous reviendrons à cela plus tard).

En plus de ces applications individuelles, l'installation Android de base, située sur une section distincte de la mémoire NAND interne et connectée au répertoire système /, est également fermée pour accès. Par défaut, il est monté en lecture seule et, en principe, ne stocke aucun information confidentielle(les bacs à sable dans / data sont également utilisés pour le placer), donc d'une manière délicate, il ne fonctionnera pas d'écrire pour charger automatiquement ou modifier les composants du système (à moins, bien sûr, que vous utilisiez des exploits pour obtenir les droits root, ce dont je parlerai plus loin détail ci-dessous).

Plusieurs options IPC sont disponibles pour que les applications communiquent, et les outils de communication natifs Linux, tels que la mémoire partagée et les sockets, ne sont disponibles que pour les processus appartenant à la même application, et même alors seulement si au moins une partie de l'application est écrite dans un langage compilé en code machine. , c'est-à-dire en utilisant le NDK Android. Dans tous les autres cas, les applications pourront utiliser Binder pour la messagerie sécurisée et les intentions pour invoquer des applications tierces (nous en parlerons également ci-dessous).

Fait intéressant, dans Android, à partir de la version 2.2, il existe un concept d'administrateur de périphérique, mais cela signifie que ce n'est pas du tout ce que les utilisateurs UNIX et Windows entendent par là. Il s'agit simplement d'une API avec laquelle l'application peut modifier la politique de sécurité du mot de passe, ainsi que demander la nécessité de crypter le magasin de données et de produire un effacement à distance du smartphone. C'est une sorte de béquille qui a été inventée en réponse aux demandes des utilisateurs d'Android en entreprise qui voulaient plus de contrôle sur la sécurité des données sur les smartphones des employés. En fait, n'importe quelle application peut utiliser cette API, mais pour ce faire, l'utilisateur doit explicitement indiquer son intention d'accorder de telles autorisations à l'application. Également dans les dernières versions d'Android, il est devenu possible de démarrer l'appareil dans mode sans échec lorsque l'utilisateur n'a accès qu'aux applications préinstallées. Cela peut être nécessaire si l'appareil est compromis par une application tierce.

Depuis la version 3.0, Android prend en charge le cryptage de toutes les données utilisateur à l'aide du sous-système standard dmcrypt du noyau Linux. Le chiffrement est effectué par rapport au même répertoire/données à l'aide de l'algorithme AES128 en mode CBC et ESSIV : SHA256 à l'aide d'une clé générée en fonction du mot de passe qui doit être saisi lors du démarrage du système d'exploitation. Il convient de garder à l'esprit que la carte mémoire n'est pas cryptée, les données qui y sont stockées restent donc complètement ouvertes.

Applications et droits d'accès

Avec le bac à sable, l'un des principaux mécanismes du système Sécurité Android sont les droits d'accès des applications aux fonctions du système Android (privilèges), qui vous permettent de contrôler quelles capacités du système d'exploitation seront disponibles pour l'application. Cela peut être à la fois des fonctions de travail avec un appareil photo ou d'accès aux fichiers sur une carte mémoire, ou la possibilité d'utiliser des fonctionnalités pouvant entraîner une fuite d'informations d'un smartphone (accès au réseau) ou un gaspillage des fonds de l'utilisateur du compte opérateur mobile(envoi de SMS et appel).

Android a une fonctionnalité merveilleuse : absolument toute application doit contenir des informations sur les fonctions Android qu'elle peut utiliser. Ces informations sont contenues dans le fichier AndroidManifest.xml à l'intérieur du fichier APK et sont extraites par l'installateur avant d'installer l'application afin que l'utilisateur puisse se familiariser avec les fonctionnalités du smartphone auxquelles l'application peut accéder. Dans ce cas, l'utilisateur doit impérativement accepter cette liste avant d'installer l'application.

A l'aube d'Android, cette approche a été critiquée comme trop naïve, cependant, comme le temps l'a montré, son efficacité s'est avérée extrêmement élevée. Malgré le fait que la plupart des utilisateurs ignorent la liste des privilèges avant d'installer l'application, beaucoup se familiarisent avec elle et s'ils trouvent des incohérences (par exemple, lorsque le jeu demande la possibilité d'envoyer des SMS ou d'accéder au carnet d'adresses), parlez-en dans les critiques et donner une étoile ... De ce fait, l'application reçoit très rapidement une note globale faible et un grand nombre de commentaires négatifs.

Je voudrais également noter que tous les privilèges possibles sont séparés assez clairement et logiquement, ce qui fait qu'il n'y a pratiquement pas d'abus de privilèges. Par exemple, une application peut nécessiter la capacité de lire les SMS, mais pas de les envoyer ou de recevoir des notifications concernant un message entrant. En fait, la seule faille sérieuse du système de privilèges n'a été trouvée que dans le fait que les ingénieurs de Google n'ont envisagé aucune restriction sur la lecture de la carte mémoire (l'écriture est néanmoins limitée), la jugeant sans signification pour les disques amovibles. A un moment, ce "lacune" a conduit à la possibilité d'obtenir les coordonnées du smartphone, pêchées dans le cache de l'application "Galerie" standard, qui était stockée sur la carte mémoire. Ce qui, à son tour, a forcé Google à ajouter dernières versions Option Android, après activation de laquelle le système demandera explicitement à l'utilisateur la possibilité d'accéder à n'importe quelle application à la carte SD.

Une autre caractéristique importante d'un tel système est que Paramètres personnalisés aura toujours la priorité sur les demandes d'application, ce qui signifie que si l'utilisateur désactive le GPS, l'application ne pourra pas l'activer toute seule, même si vous avez tous les droits pour utiliser le GPS. Cependant, certaines fonctions du système d'exploitation ne sont pas du tout disponibles pour les applications. Par exemple, seul le système d'exploitation a le droit de manipuler la carte SIM, et personne d'autre que lui.

Les vérifications des privilèges sont effectuées au niveau du système d'exploitation le plus bas, y compris le noyau Linux, donc pour contourner ce système de sécurité, le malware devra non seulement obtenir les privilèges root sur l'appareil, mais aussi compromettre d'une manière ou d'une autre le noyau, ce qui est beaucoup plus tâche difficile.

CIB

Comme mentionné ci-dessus, les applications peuvent échanger des informations en utilisant la norme pour Fonds Android Communications de classeur, intentions et fournisseurs de contenu. Le premier est un mécanisme d'appel de procédure à distance (RPC) implémenté dans le noyau Linux mais contrôlé par le service système Service Manager. Du point de vue de l'interface de programmation, Binder n'est qu'un moyen d'importer des objets d'une autre application, mais du point de vue de la sécurité il est totalement contrôlé par le mécanisme de différenciation des droits d'accès évoqué plus haut. Cela signifie que les applications ne pourront se connecter que si les deux le souhaitent. Ceci est d'autant plus important qu'Android Binder est le principal outil de communication sur la base duquel interface graphique, ainsi que d'autres composants du système d'exploitation disponibles pour le programmeur. L'accès à ceux-ci est restreint à l'aide du mécanisme de privilège décrit ci-dessus. Les composants du système et les applications tierces peuvent restreindre l'accès à leurs fonctionnalités en déclarant des droits d'accès à leurs fonctions. Dans le cas des composants du système, ils sont tous décrits dans la documentation pour les programmeurs d'applications Android. Les développeurs tiers qui souhaitent exposer des API à leurs applications doivent décrire les privilèges requis dans AndroidManifest.xml et publier la documentation appropriée. Tout cela s'applique également aux fournisseurs de données (Content Provider), une interface spéciale (également implémentée au-dessus de Binder), avec laquelle les applications peuvent ouvrir l'accès à leurs données à d'autres applications. Dans Android, les fournisseurs de données sont partout, y compris le carnet d'adresses, les listes de lecture et le stockage des paramètres. L'accès à celles-ci est à nouveau limité par le mécanisme des privilèges et droits d'accès.

En plus de Binder, la technologie dite d'intention, simple diffuser des messages... Les applications peuvent les envoyer "au système" afin d'appeler des applications externes pour effectuer une action. Par exemple, une application peut utiliser des intentions pour appeler client de messagerie indiquant l'adresse, ouverture d'une page web, répertoire dans système de fichiers et tout ce qui peut être écrit sous forme d'URI. Le système trouve automatiquement toutes les applications capables de recevoir type donné intentions (plus précisément, les URI), et leur passe les URI (ou plutôt, l'un d'entre eux sélectionné par l'utilisateur). Les types d'intentions qu'une application peut accepter et traiter sont déterminés par le programmeur lors de la création de l'application. De plus, il peut filtrer par contenu URI pour éviter le "spam".

En eux-mêmes, les mécanismes énumérés pour l'échange de données et les fonctions d'appel des applications, contrôlés par le système de privilèges, sont implémentés dans Android assez clairement et clairement, mais ils peuvent entraîner des problèmes si le programmeur n'est pas assez sérieux au sujet de la déclaration des privilèges nécessaire pour accéder à son application. Cela pourrait entraîner des fuites d'informations ou la possibilité que quiconque utilise les fonctionnalités de l'application. Par exemple, les premières versions de Dropbox pour Android avaient un problème avec la définition correcte des privilèges, ce qui a conduit au fait que n'importe quelle application installée pouvait utiliser le client Dropbox pour télécharger des informations sur " disque de nuage»www.securelist.com.

Protection contre les pannes de pile

Pour protéger les applications créées à l'aide du NDK Android, ainsi que les composants système écrits en C, Android inclut un ensemble complet de mécanismes de protection anti-pile, qui ont été mis en œuvre par divers développeurs pour divers projets. Dans Android 1.5, les composants du système ont été transférés pour utiliser la bibliothèque safe-iop, qui implémente des fonctions pour effectuer en toute sécurité des opérations arithmétiques sur des entiers (protection contre le débordement d'entier). L'implémentation de la fonction dmalloc a été empruntée à OpenBSD pour empêcher les attaques de double libération et de cohérence de bloc, ainsi que la fonction calloc pour vérifier un débordement d'entier lors d'une opération d'allocation de mémoire. Tout le code Android de bas niveau depuis la version 1.5 est construit à l'aide du mécanisme de compilateur GCC ProPolice pour éviter les ruptures de pile au moment de la compilation.

Dans la version 2.3, toutes les vulnérabilités possibles de manipulation de chaînes ont été éliminées dans le code, identifiées en construisant le code source avec les drapeaux '-Wformat-security', '-Werror = format-security', et ont également appliqué des mécanismes de protection "en fer" contre une rupture de pile (bit No eXecute (NX) disponible depuis ARMv6). Android 2.3 utilise également une méthode de protection contre une vulnérabilité trouvée en novembre 2009 dans tous les noyaux Linux 2.6 (la possibilité de déréférencer un pointeur NULL) en écrivant une valeur non nulle dans le fichier /proc/sys/vm/mmap_min_addr. Cette méthode de protection a permis d'éliminer la vulnérabilité sans avoir besoin de mettre à jour le noyau Linux lui-même, ce qui est impossible sur de nombreux appareils.

À partir de la version 4.0, Google a implémenté la technologie de randomisation de la disposition de l'espace d'adressage (ASLR) dans Android, qui vous permet d'organiser de manière aléatoire une image d'un fichier exécutable, des bibliothèques chargeables, un tas et une pile dans l'espace d'adressage d'un processus. Cela rend l'exploitation de nombreux types d'attaques beaucoup plus difficile, car l'attaquant doit deviner les adresses de saut afin de mener à bien l'attaque. De plus, à partir de la version 4.1, Android est construit en utilisant le mécanisme RELRO (Read-only relocations), qui protège les composants du système contre les attaques basées sur l'écrasement de sections d'un fichier ELF chargé en mémoire. Dans la même version 4.1, la fonction du noyau dmesg_restrict (/proc/sys/kernel/dmesg_restrict) a d'abord été activée, qui est apparue dans le noyau 2.6.37 et permet de désactiver la possibilité de lire le syslog du noyau (dmesg) par les utilisateurs non privilégiés .

INFO

Dans le firmware Android alternatif MIUI, aucune application tierce ne pourra envoyer de SMS sans confirmation explicite de l'utilisateur.

CyanogenMod étend le mécanisme d'autorité standard Capacité Android l'annulation de toute autorisation après l'installation de l'application.

- Le projet pilote SE Android travaille sur un fork d'Android avec la sécurité SELinux activée.

Référentiel d'applications

Dépôt applications Google Jouer (née Marché Android) a toujours été le point le plus faible d'Android. Malgré le fait que le mécanisme qui obligeait les applications à spécifier une liste de leurs privilèges avant l'installation fonctionnait correctement dès le départ et permettait de créer un écosystème dans lequel les utilisateurs eux-mêmes pouvaient s'avertir mutuellement d'un éventuel comportement malveillant d'un programme publié dans le référentiel, les utilisateurs ont continué à infecter les virus de leurs smartphones.

Le principal problème ici était que l'application et son auteur n'étaient soumis à aucune vérification sérieuse avant de publier le package dans le référentiel. En fait, tout ce que vous aviez à faire était d'écrire un programme, de créer un compte Google Play, de payer une cotisation et de publier l'application. Tout cela pourrait être fait par absolument n'importe qui, ayant publié n'importe quel code sur le marché, ce qui a été démontré à plusieurs reprises dans diverses études de sécurité Android.

Pour résoudre au moins partiellement ce problème sans recourir à vérification manuelle applications de sécurité, comme chez Apple Magasin d'applications Google a lancé le service Bouncer plus tôt cette année, qui est une machine virtuelle qui lance automatiquement toute application publiée dans le référentiel. Bouncer effectue plusieurs lancements du logiciel, effectue de nombreuses actions qui simulent le travail de l'utilisateur avec l'application et analyse l'état du système avant et après le lancement afin de savoir s'il y a eu des tentatives d'accès à des informations confidentielles, envoyer des SMS à court numéros payants, etc.

Par selon Google, Bouncer a réduit de 40 % le nombre de logiciels malveillants immédiatement après le lancement du service. Cependant, comme d'autres études l'ont montré, il pourrait être facilement contourné : pour analyser certaines caractéristiques du système (adresse e-mail du propriétaire du "smartphone", version du système d'exploitation, etc.) puis créer une application qui, lorsqu'elle est détectée , n'éveillera pas les soupçons, puis frapper un vrai smartphone pour faire tout le sale boulot.

Très probablement, Google a déjà développé un schéma pour contrer la détection de Bouncer en générant des environnements virtuels uniques pour chaque nouvelle application, mais d'une manière ou d'une autre, les virus continueront à s'infiltrer dans Google Play, et vous devez être prudent lors de l'installation des applications, assurez-vous de lire l'utilisateur révise et analyse la liste des autorisations de l'application avant de l'installer.

Révisions et mises à jour du code

Enfin, ce que je voudrais dire sur le système de sécurité Android, c'est la revue de code et le processus de réaction de l'équipe de développement à l'émergence de nouvelles vulnérabilités. Les programmeurs OpenBSD ont montré une fois que c'est l'un des aspects les plus importants du développement d'un système d'exploitation sécurisé, et Google suit leur exemple assez clairement.

Google a une équipe de sécurité Android à temps plein pour surveiller la qualité du code système opérateur, identifier et corriger les erreurs trouvées lors du développement d'une nouvelle version du système d'exploitation, répondre aux rapports d'erreurs envoyés par les utilisateurs et les sociétés de sécurité. En général, cette équipe travaille dans trois directions :

- Analyse des nouvelles innovations OS sérieuses pour la sécurité. Toute modification architecturale d'Android doit être approuvée par ces personnes.

- Test du code développé, auquel participent également l'équipe Google Information Security Engineering et des consultants indépendants. Il se poursuit constamment tout au long du cycle de préparation d'une nouvelle version du système d'exploitation.

- Répondre à la découverte d'une vulnérabilité dans un système d'exploitation déjà publié. Comprend une surveillance constante des sources d'informations possibles sur la vulnérabilité trouvée, ainsi que la prise en charge d'un traqueur de bogues standard.

Si une vulnérabilité est détectée, l'équipe de sécurité entame le processus suivant :

- Notifie les entreprises de l'Open Handset Alliance (OHA) et initie la discussion options possibles résoudre le problème.

- Une fois la solution trouvée, le code est corrigé.

- Un patch contenant une solution au problème est envoyé aux membres de l'OHA.

- Le correctif est archivé dans le référentiel Android Open Source Project.

- Les fabricants/opérateurs commencent à mettre à jour leurs appareils en mode OTA, ou à publier la version corrigée du firmware sur leurs sites Web.

Le fait que la discussion du problème n'aura lieu qu'avec les membres de l'OHA qui ont signé un accord de non-divulgation est particulièrement important dans cette chaîne. Cela garantit que le public ne connaîtra le problème trouvé qu'une fois qu'il aura déjà été résolu par les entreprises, et que le correctif apparaîtra dans le référentiel AOSP. Si la vulnérabilité est connue à partir de sources accessibles au public (forum, par exemple), l'équipe de sécurité commencera immédiatement à résoudre le problème dans le référentiel AOSP, afin que tout le monde puisse accéder au correctif immédiatement et dès que possible.

Encore une fois, les fabricants d'appareils et les opérateurs restent un point faible et peuvent retarder la publication d'une version révisée malgré un accès rapide à un correctif.

conclusions

Comme tout autre système d'exploitation, Android n'est pas dépourvu de vulnérabilités et de diverses hypothèses architecturales qui facilitent la vie des auteurs de virus. Mais parler du fait qu'Android est vulnérable par définition n'en vaut pas la peine non plus. Il montre clairement l'influence dernières tendances dans le développement de systèmes d'exploitation sécurisés. Ce sont des bacs à sable pour les applications, et un mécanisme d'échange de données entre les applications strictement contrôlé par le système, et les développements du projet OpenBSD - le seul OS usage général, dont le développement a toujours été réalisé dans un souci de sécurité.

Des jeux, des éditeurs de photos avec des visages d'elfes, des calculateurs de calories et des dictionnaires en ligne dans le smartphone nous divertissent et nous facilitent la vie. Mais l'histoire sensationnelle avec l'application Meitu que tous ne sont pas sûrs. Un expert de Positive Technologies a expliqué comment protéger un smartphone des applications malveillantes.

Nikolaï Anisenya

Spécialiste de la recherche en sécurité Applications mobiles Technologies positives

Troyens ? Non, je n'ai pas entendu

Dans le langage des informaticiens, malveillants Logiciel(Logiciel) qui se déguise en programme inoffensif est appelé cheval de Troie. De telles applications obligent l'utilisateur à les installer lui-même et à accorder les privilèges nécessaires.

Tous les chevaux de Troie peuvent être divisés en deux types. Les premiers exploitent des vulnérabilités du système d'exploitation ou des applications installées sur le smartphone. Ces derniers obligent l'utilisateur à autoriser certaines actions, par exemple l'accès à des mots de passe à usage unique à partir de messages SMS, de l'appareil photo, du bureau du gadget ou d'autres applications.

En cas d'exploitation des vulnérabilités de l'OS, avis activité malveillante assez difficile. Ainsi, un programme, par exemple, visant à voler de l'argent via la banque mobile, se fera sentir dès que les fonds seront débités du compte.

Se défendre contre les logiciels malveillants qui vous obligent à fournir un accès aux données ou à autoriser des activités frauduleuses est également difficile. Ces logiciels malveillants utilisent des techniques légales, de sorte que l'utilisateur reste à blâmer. Sans lire les conditions d'installation de l'application, il fait confiance et permet à un dictionnaire ou à un jeu gratuit de lire ses messages, de passer des appels payants, et parfois de contrôler totalement l'appareil.

Règle 1 : installez des applications uniquement à partir des marchés officiels

La plupart des applications malveillantes pénètrent dans le smartphone à partir de marchés d'applications non officiels ou via des liens provenant de sites au contenu sans licence. Google Play et l'App Store examinent les applications avant qu'elles ne soient disponibles pour les utilisateurs. Il est beaucoup plus difficile de contracter une infection là-bas. Si vous décidez néanmoins de télécharger quelque chose à partir d'une ressource inconnue, cochez la case "Installer des applications à partir de sources peu fiables" lors de l'installation.

Règle 2 : lisez attentivement les accès, autorisations et fonctions dont l'application installée a besoin pour activer

Les escrocs intègrent souvent des logiciels malveillants dans des clones de applications payantes en attirant la victime avec de la musique ou des jeux gratuits. Une fois dans un gadget, le virus exploite les vulnérabilités des anciennes versions du système d'exploitation afin d'obtenir un contrôle accru sur l'appareil de la victime. Certains peuvent, par exemple, forcer la victime à activer des fonctionnalités de développement spéciales - le débogage USB. Ainsi, le logiciel d'installation à partir d'un ordinateur pourra accéder sans entrave à l'installation d'applications sur un smartphone avec tous les privilèges.

Règle 3 : mettez régulièrement à jour vos applications

La recherche a montré que 99% des attaques ciblent des vulnérabilités pour lesquelles les développeurs ont publié des correctifs. Lors de la publication d'une nouvelle version, ils notifient toujours officiellement les bogues et les failles corrigés. Les escrocs les étudient attentivement et dirigent leurs logiciels malveillants vers les utilisateurs qui n'ont pas eu le temps de mettre à jour l'ancienne version. Par conséquent, la mise à jour rapide du système d'exploitation de l'appareil et applications installées peut réduire le risque d'attaques.

Règle 4 : oubliez les droits root

Presque tous les utilisateurs d'Android peuvent prendre le contrôle total du système de leur gadget. Droits racine Root est le compte administrateur principal. Si un fraudeur accède à ce profil, il dispose alors d'un certain nombre d'opportunités qui ne sont pas disponibles dans le cadre d'un travail normal. donner la possibilité de changer dossiers système et fichiers : par exemple, vous permettent de supprimer applications standards(calendrier, cartes et divers services embarqués), modifiez et supprimez des thèmes, des raccourcis, optimisez votre appareil, overclockez le processeur. Il y en a qui établissent un contrôle complet sur le système, mais ils détruisent également complètement la sécurité de l'appareil.

N'utilisez pas d'appareil Android rooté pour les opérations bancaires. Si le malware obtient ces droits root, il pourra alors être intégré dans tous processus système: lire les SMS avec un mot de passe à usage unique de la banque, supprimer les notifications SMS sur les débits de fonds, avoir accès aux données cartes bancaires et même des conversations sur écoute. Dans ce cas, toutes ces activités seront cachées à l'utilisateur.

Règle 5 : ne donnez pas d'autorisations étranges à votre application

Si une application doit utiliser, par exemple, l'accès à la liste des contacts, elle demandera certainement cette autorisation lors de l'installation. À partir d'Android 6, certaines autorisations ne peuvent pas être accordées lors de l'installation - elles ne sont accordées qu'après leur lancement. Ainsi, si l'application a besoin d'accéder à la lecture de SMS, de localisation ou d'autres informations confidentielles, l'utilisateur peut le lui refuser. Pour vous protéger, vous devez faire très attention à de telles propositions.

Les autorisations les plus courantes demandées par les logiciels malveillants sont :

Lire les SMS... De nombreuses applications, notamment bancaires, utilisent des messages SMS pour fournir un mot de passe à usage unique. Après avoir obtenu l'accès aux SMS, l'attaquant pourra se connecter à votre compte et confirmer ses opérations.

Envoyer des SMS et passer des appels... L'application peut simuler des appels et envoyer des SMS à des tarifs majorés en volant de l'argent sur le compte du téléphone.

"Superposition sur d'autres fenêtres" dans Android OS... Cette résolution peut être utilisée pour déformer presque toutes les informations affichées sur un écran de smartphone. En superposant une image de fenêtres, un programme malveillant peut tromper l'utilisateur, par exemple, pour confirmer remise... Différentes fenêtres peuvent être affichées au-dessus de l'application bancaire afin que l'utilisateur clique sur certaines parties de l'écran (c'est ce qu'on appelle le tapjacking), et envoie éventuellement de l'argent sur le compte de quelqu'un d'autre. En outre, le logiciel peut modifier le montant du transfert en y couvrant quelques zéros : l'utilisateur pensera qu'il transfère 1 rouble, mais en fait - 100.

Administrateur de l'appareil... Cette autorisation donnera au malware un contrôle presque complet sur l'appareil. Il pourra non seulement voler de l'argent, s'introduire dans n'importe quel compte, mais également se protéger de la suppression.

Il serait utile de réviser régulièrement les demandes et les autorisations qui leur sont délivrées. À partir d'Android 6, l'accès aux autorisations peut être désactivé. Cela peut être fait selon le schéma : Paramètres -> Applications -> Autorisations d'application / Superposition au-dessus d'autres fenêtres.

Il n'y a pas de virus sur iOS ?

Il est beaucoup plus difficile pour les utilisateurs iOS de rencontrer un cheval de Troie. Mais même ici, les logiciels malveillants ont des moyens d'infiltrer l'appareil. Apple autorise l'installation d'applications internes à l'entreprise en contournant l'App Store, à condition que l'utilisateur fasse confiance au développeur. Par conséquent, les attaquants déguisent les virus en applications inoffensives, souvent des clones gratuits programmes payants... Cela ne vaut pas la peine d'installer un tel, surtout si vous vous engagez opérations monétaires depuis votre appareil.

Une fois que le malware pénètre dans un appareil, il peut exploiter les vulnérabilités d'iOS pour désactiver les mécanismes de protection (effectuer un jailbreak) et obtenir un contrôle total sur l'appareil. Si l'utilisateur désactive lui-même les mécanismes de sécurité, il facilite grandement la vie des fraudeurs.

Les logiciels malveillants peuvent également cibler les vulnérabilités non pas dans iOS lui-même, mais dans les applications - par exemple, le stockage de données non sécurisé dans votre banque mobile. Comme dans le cas d'Android, des mises à jour logicielles en temps opportun aideront à lutter contre de telles attaques.

Conclusion : ce qu'il faut retenir

Chaque demande doit être traitée comme si elle avait accès illimitéà l'appareil. L'application peut sembler inoffensive, mais elle peut agir secrètement ou l'inciter à effectuer des actions indésirables. Cela vaut la peine de faire confiance aux développeurs qui publient leurs produits sur les marchés officiels (Google play, App Store). Il est nécessaire de faire attention à la présence d'applications suspectes telles que "Droits racine", "Accélérateur Wi-Fi", "Économie de batterie" parmi la liste des développeurs. Les avis positifs et le nombre de téléchargements peuvent également devenir des critères supplémentaires en faveur du choix d'un développeur.

Nous sommes prêts à vous regarder dans les yeux le plus beau jour de l'été - le 3 août, au pique-nique Afisha. The Cure, Pusha-T, Basta, Gruppa Skryptonite, Mura Masa, Eighteen ne sont que le début.