Le créateur de la cybernétique, Norbert Wiener, pensait que l'information avait des caractéristiques uniques et ne pouvait être attribuée ni à l'énergie ni à la matière. Le statut particulier de l’information en tant que phénomène a donné lieu à de nombreuses définitions.

Le dictionnaire de la norme ISO/IEC 2382 :2015 « Technologies de l’information » propose l’interprétation suivante :

Information (dans le domaine du traitement de l'information)- toute donnée présentée sous forme électronique, écrite sur papier, exprimée lors d'une réunion ou localisée sur tout autre support, utilisée par une institution financière pour prendre des décisions, déplacer des fonds, fixer des taux, accorder des prêts, traiter des transactions, etc., y compris le traitement des composants logiciel système.

Pour développer le concept de sécurité de l'information (SI), on entend par information les informations disponibles pour la collecte, le stockage, le traitement (édition, conversion), l'utilisation et la transmission de diverses manières, y compris dans les réseaux informatiques et autres systèmes d'information.

Ces informations sont très précieuses et peuvent devenir la cible d'attaques de tiers. Le désir de protéger les informations contre les menaces sous-tend la création de systèmes de sécurité de l'information.

Base légale

En décembre 2017, la Russie a adopté la doctrine de la sécurité de l'information. Le document définit la sécurité de l'information comme l'état de protection des intérêts nationaux dans le domaine de l'information. Dans ce cas, les intérêts nationaux sont compris comme l'ensemble des intérêts de la société, de l'individu et de l'État ; chaque groupe d'intérêts est nécessaire au fonctionnement stable de la société.

La doctrine est un document conceptuel. Les relations juridiques liées à la garantie de la sécurité de l'information sont régies par les lois fédérales « Sur les secrets d'État », « Sur l'information », « Sur la protection des données personnelles » et autres. Sur la base de réglementations fondamentales, des réglementations gouvernementales et départementales sont élaborées sur les questions privées de protection de l'information.

Définition de la sécurité de l'information

Avant d'élaborer une stratégie de sécurité de l'information, il est nécessaire d'adopter une définition de base du concept lui-même, qui permettra l'utilisation d'un certain ensemble de méthodes et de méthodes de protection.

Les praticiens de l'industrie proposent de comprendre la sécurité de l'information comme un état stable de sécurité de l'information, de ses supports et de son infrastructure, qui garantit l'intégrité et la résistance des processus liés à l'information aux impacts intentionnels ou non intentionnels de nature naturelle et artificielle. Les impacts sont classés sous la forme de menaces à la sécurité de l'information pouvant causer des dommages aux sujets des relations informationnelles.

Ainsi, la sécurité de l'information sera comprise comme un ensemble de mesures juridiques, administratives, organisationnelles et techniques visant à prévenir les menaces réelles ou perçues pour la sécurité de l'information, ainsi qu'à éliminer les conséquences des incidents. La continuité du processus de protection de l'information doit garantir la lutte contre les menaces à toutes les étapes du cycle de l'information : dans le processus de collecte, de stockage, de traitement, d'utilisation et de transmission de l'information.

Dans cette compréhension, la sécurité de l'information devient l'une des caractéristiques des performances du système. À chaque instant, le système doit avoir un niveau de sécurité mesurable, et assurer la sécurité du système doit être un processus continu qui est effectué à tout moment pendant la durée de vie du système.

L'infographie utilise des données provenant de nos propres"RechercherInformer".

Dans la théorie de la sécurité de l'information, les sujets liés à la sécurité de l'information sont compris comme les propriétaires et les utilisateurs d'informations, non seulement les utilisateurs permanents (employés), mais également les utilisateurs qui accèdent aux bases de données dans des cas isolés, par exemple les agences gouvernementales demandant des informations. Dans certains cas, par exemple dans les normes de sécurité des informations bancaires, les actionnaires - les personnes morales propriétaires de certaines données - sont considérés comme les propriétaires des informations.

L'infrastructure de support, du point de vue des principes fondamentaux de la sécurité de l'information, comprend les ordinateurs, les réseaux, les équipements de télécommunications, les locaux, les systèmes de survie et le personnel. Lors de l'analyse de la sécurité, il est nécessaire d'étudier tous les éléments des systèmes, en accordant une attention particulière au personnel en tant que porteur de la majorité des menaces internes.

Pour gérer la sécurité des informations et évaluer les dommages, la caractéristique d'acceptabilité est utilisée, déterminant ainsi les dommages comme acceptables ou inacceptables. Il est utile que chaque entreprise établisse ses propres critères de dommages acceptables sous forme monétaire ou, par exemple, sous forme d'atteinte à la réputation acceptable. Dans les institutions gouvernementales, d'autres caractéristiques peuvent être adoptées, par exemple en influençant le processus de gestion ou en reflétant le degré de dommages causés à la vie et à la santé des citoyens. Les critères relatifs à l'importance relative, à l'importance et à la valeur des informations peuvent changer au cours du cycle de vie de l'ensemble d'informations et doivent donc être révisés en temps opportun.

Une menace informationnelle au sens étroit est reconnue comme une opportunité objective d'influencer l'objet de la protection, ce qui peut conduire à une fuite, un vol, une divulgation ou une diffusion d'informations. Dans un sens plus large, les menaces à la sécurité de l'information incluent les influences ciblées de nature informationnelle, dont le but est de causer des dommages à l'État, à l'organisation ou à l'individu. De telles menaces incluent, par exemple, la diffamation, les fausses déclarations intentionnelles et la publicité incorrecte.

Trois enjeux principaux du concept de sécurité de l'information pour toute organisation

Que protéger ?

Quels types de menaces prédominent : externes ou internes ?

Comment se protéger, par quelles méthodes et moyens ?

Système de sécurité des informations

Le système de sécurité de l'information d'une entreprise - personne morale comprend trois groupes de concepts de base : intégrité, disponibilité et confidentialité. Sous chacun se cachent des concepts aux caractéristiques multiples.

Sous intégrité fait référence à la résistance des bases de données et autres ensembles d’informations à la destruction accidentelle ou intentionnelle et aux modifications non autorisées. Le concept d’intégrité peut être vu comme :

- statique, exprimé dans l'immuabilité, l'authenticité des objets d'information par rapport aux objets qui ont été créés selon une spécification technique spécifique et contiennent les volumes d'informations nécessaires aux utilisateurs pour leurs activités principales, dans la configuration et l'ordre requis ;

- dynamique, impliquant l'exécution correcte d'actions ou de transactions complexes sans porter atteinte à la sécurité des informations.

Pour contrôler l'intégrité dynamique, des moyens techniques spéciaux sont utilisés pour analyser le flux d'informations, par exemple financières, et identifier les cas de vol, de duplication, de redirection et de modification de l'ordre des messages. L'intégrité en tant que caractéristique de base est requise lorsque les décisions d'entreprendre des actions sont prises sur la base d'informations entrantes ou disponibles. La violation de l'ordre des commandes ou de la séquence d'actions peut causer de gros dommages dans le cas de descriptions de processus technologiques, de codes de programme et dans d'autres situations similaires.

Disponibilité est une propriété qui permet aux sujets autorisés d'accéder ou d'échanger des données qui les intéressent. L'exigence essentielle de légitimation ou d'autorisation des sujets permet de créer différents niveaux d'accès. L’incapacité du système à fournir des informations devient un problème pour toute organisation ou groupe d’utilisateurs. Un exemple est l'inaccessibilité des sites Web des services gouvernementaux en cas de panne du système, qui prive de nombreux utilisateurs de la possibilité d'obtenir les services ou les informations nécessaires.

Confidentialité désigne la propriété de l'information d'être accessible à ces utilisateurs : sujets et processus auxquels l'accès est initialement accordé. La plupart des entreprises et des organisations perçoivent la confidentialité comme un élément clé de la sécurité de l'information, mais dans la pratique, il est difficile de la mettre pleinement en œuvre. Toutes les données sur les canaux de fuite d'informations existants ne sont pas accessibles aux auteurs de concepts de sécurité de l'information, et de nombreux moyens techniques de protection, y compris cryptographiques, ne peuvent pas être achetés librement ; dans certains cas, la circulation est limitée.

Des propriétés égales de sécurité de l'information ont des valeurs différentes pour les utilisateurs, d'où les deux catégories extrêmes lors de l'élaboration de concepts de protection des données. Pour les entreprises ou organisations associées aux secrets d’État, la confidentialité sera un paramètre clé ; pour les services publics ou les établissements d’enseignement, le paramètre le plus important est l’accessibilité.

Résumé sur la sécurité de l'information

Objets de protection dans les concepts de sécurité de l'information

Les différences entre les sujets donnent lieu à des différences dans les objets de protection. Principaux groupes d'objets protégés :

- ressources d'information de tous types (une ressource s'entend comme un objet matériel : un disque dur, un autre support, un document avec des données et des détails qui permettent de l'identifier et de l'attribuer à un certain groupe de sujets) ;

- les droits des citoyens, des organisations et de l'État d'accéder à l'information, la possibilité de l'obtenir dans le cadre de la loi ; l'accès ne peut être limité que par des réglementations ; l'organisation de barrières violant les droits de l'homme est inacceptable ;

- système de création, d'utilisation et de diffusion de données (systèmes et technologies, archives, bibliothèques, documents réglementaires) ;

- système de formation de la conscience publique (médias de masse, ressources Internet, institutions sociales, établissements d'enseignement).

Chaque installation nécessite un système spécial de mesures de protection contre les menaces à la sécurité de l'information et à l'ordre public. Assurer la sécurité des informations dans chaque cas doit reposer sur une approche systématique qui prend en compte les spécificités de l'objet.

Catégories et médias

Le système juridique russe, les pratiques répressives et les relations sociales existantes classent les informations selon des critères d'accessibilité. Cela permet de clarifier les paramètres essentiels nécessaires pour assurer la sécurité des informations :

- les informations dont l'accès est restreint en fonction d'exigences légales (secrets d'État, secrets commerciaux, données personnelles) ;

- informations dans le domaine public;

- informations accessibles au public et fournies sous certaines conditions : informations payantes ou données nécessitant une autorisation pour utiliser, par exemple, une carte de bibliothèque ;

- informations dangereuses, nuisibles, fausses et autres, dont la circulation et la diffusion sont limitées soit par des exigences légales, soit par des normes d'entreprise.

Les informations du premier groupe ont deux modes de sécurité. Secret d'État, selon la loi, il s'agit d'informations protégées par l'État, dont la libre diffusion pourrait nuire à la sécurité du pays. Il s'agit de données dans le domaine militaire, de la politique étrangère, du renseignement, du contre-espionnage et des activités économiques de l'État. Le propriétaire de ce groupe de données est l'État lui-même. Les organismes autorisés à prendre des mesures pour protéger les secrets d'État sont le ministère de la Défense, le Service fédéral de sécurité (FSB), le Service de renseignement extérieur et le Service fédéral de contrôle technique et des exportations (FSTEK).

Information confidentielle- un objet de régulation plus multiforme. La liste des informations pouvant constituer des informations confidentielles figure dans le décret présidentiel n° 188 « portant approbation de la liste des informations confidentielles ». Il s'agit de données personnelles ; secret de l'enquête et de la procédure judiciaire; secret officiel; secret professionnel (médical, notarié, avocat) ; secret de commerce; informations sur les inventions et les modèles d'utilité ; les informations contenues dans les dossiers personnels des personnes condamnées, ainsi que les informations sur l'exécution forcée d'actes judiciaires.

Les données personnelles existent en mode ouvert et confidentiel. La partie des données personnelles ouverte et accessible à tous les utilisateurs comprend le prénom, le nom et le patronyme. Conformément à la loi fédérale 152 sur les données personnelles, les sujets des données personnelles ont le droit :

- pour l'autodétermination informationnelle;

- accéder aux données personnelles et y apporter des modifications ;

- bloquer les données personnelles et l'accès à celles-ci ;

- faire appel contre les actions illégales de tiers commises en relation avec les données personnelles ;

- pour obtenir réparation des dommages causés.

Le droit est inscrit dans les réglementations sur les organismes gouvernementaux, les lois fédérales et les licences pour travailler avec des données personnelles délivrées par Roskomnadzor ou FSTEC. Les entreprises qui travaillent professionnellement avec les données personnelles d'un large éventail de personnes, par exemple les opérateurs de télécommunications, doivent s'inscrire dans le registre tenu par Roskomnadzor.

Un objet distinct dans la théorie et la pratique de la sécurité de l'information sont les supports d'informations dont l'accès peut être ouvert ou fermé. Lors de l'élaboration d'un concept de sécurité de l'information, les méthodes de protection sont sélectionnées en fonction du type de support. Principaux supports de stockage :

- médias imprimés et électroniques, réseaux sociaux, autres ressources Internet ;

- les employés de l'organisation qui ont accès à l'information en fonction de leurs relations amicales, familiales et professionnelles ;

- moyens de communication qui transmettent ou stockent des informations : téléphones, centraux téléphoniques automatiques, autres équipements de télécommunications ;

- documents de tous types : personnels, officiels, étatiques ;

- le logiciel en tant qu'objet d'information indépendant, surtout si sa version a été modifiée spécifiquement pour une entreprise spécifique ;

- supports de stockage électroniques qui traitent automatiquement les données.

Afin de développer des concepts de sécurité de l'information, les moyens de sécurité de l'information sont généralement divisés en réglementaires (informels) et techniques (formels).

Les moyens de protection informels sont des documents, des règles, des mesures ; les moyens formels sont des moyens techniques spéciaux et des logiciels. La distinction permet de répartir les domaines de responsabilité lors de la création des systèmes de sécurité de l'information : avec la direction générale de la protection, le personnel administratif met en œuvre les méthodes réglementaires, et les informaticiens mettent en œuvre, en conséquence, les méthodes techniques.

Les principes fondamentaux de la sécurité de l'information présupposent une division des pouvoirs non seulement en termes d'utilisation de l'information, mais également en termes de travail avec sa protection. Une telle séparation des pouvoirs nécessite également plusieurs niveaux de contrôle.

Recours formels

Une large gamme de moyens techniques de protection de la sécurité des informations comprend :

Moyens physiques de protection. Il s'agit de mécanismes mécaniques, électriques, électroniques qui fonctionnent indépendamment des systèmes d'information et créent des obstacles à leur accès. Les serrures, y compris électroniques, les écrans et les stores sont conçus pour créer des obstacles au contact des facteurs déstabilisants avec les systèmes. Le groupe est complété par des systèmes de sécurité, par exemple des caméras vidéo, des magnétoscopes, des capteurs qui détectent les mouvements ou les niveaux excessifs de rayonnement électromagnétique dans la zone où se trouvent les moyens techniques de collecte d'informations et les appareils embarqués.

Protection du matériel. Il s'agit de dispositifs électriques, électroniques, optiques, laser et autres intégrés aux systèmes d'information et de télécommunication. Avant d’implémenter du matériel dans les systèmes d’information, il est nécessaire de s’assurer de la compatibilité.

Logiciel- il s'agit de programmes simples et systémiques, complets, conçus pour résoudre des problèmes spécifiques et complexes liés à la sécurité de l'information. Exemples de solutions complexes : les premières servent à prévenir les fuites, à reformater les informations et à rediriger les flux d'informations, les secondes assurent une protection contre les incidents dans le domaine de la sécurité de l'information. Les outils logiciels sont exigeants en termes de puissance des périphériques matériels et lors de l'installation, il est nécessaire de prévoir des réserves supplémentaires.

Vous pouvez l'essayer gratuitement pendant 30 jours. Avant d'installer le système, les ingénieurs de SearchInform effectueront un audit technique dans l'entreprise du client.

À moyens spécifiques La sécurité des informations comprend divers algorithmes cryptographiques qui vous permettent de crypter les informations sur le disque et de les rediriger via des canaux de communication externes. La conversion des informations peut avoir lieu à l'aide de méthodes logicielles et matérielles fonctionnant dans les systèmes d'information de l'entreprise.

Tous les moyens garantissant la sécurité des informations doivent être utilisés en combinaison, après une évaluation préalable de la valeur de l'information et une comparaison avec le coût des ressources consacrées à la sécurité. Par conséquent, les propositions d'utilisation des fonds devraient être formulées dès le stade de développement du système et l'approbation devrait être faite au niveau de la direction responsable de l'approbation des budgets.

Afin de garantir la sécurité, il est nécessaire de surveiller tous les développements modernes, la protection logicielle et matérielle, les menaces et d'apporter rapidement des modifications à vos propres systèmes de protection contre les accès non autorisés. Seule une réponse adéquate et rapide aux menaces permettra d’atteindre un haut niveau de confidentialité dans le travail de l’entreprise.

La première version est sortie en 2018. Ce programme unique dresse des portraits psychologiques des salariés et les répartit en groupes à risque. Cette approche de la sécurité de l'information vous permet d'anticiper d'éventuels incidents et d'agir à l'avance.

Recours informels

Les moyens de protection informels sont regroupés en normatifs, administratifs et moraux et éthiques. Au premier niveau de protection, il existe des moyens réglementaires réglementant la sécurité de l'information en tant que processus dans les activités de l'organisation.

- Moyens réglementaires

Dans la pratique mondiale, lors de l'élaboration d'outils réglementaires, ils sont guidés par les normes de protection de la sécurité de l'information, la principale étant ISO/IEC 27000. La norme a été créée par deux organisations :

- ISO - Commission internationale de normalisation, qui développe et approuve les méthodes les plus reconnues au niveau international pour certifier la qualité des processus de production et de gestion ;

- CEI - Commission internationale de l'énergie, qui a introduit dans la norme sa compréhension des systèmes de sécurité de l'information, des moyens et des méthodes pour l'assurer

La version actuelle de l'ISO/IEC 27000-2016 propose des normes prêtes à l'emploi et des techniques éprouvées nécessaires à la mise en œuvre de la sécurité de l'information. Selon les auteurs des méthodes, la base de la sécurité de l'information réside dans la mise en œuvre systématique et cohérente de toutes les étapes depuis le développement jusqu'au post-contrôle.

Pour obtenir un certificat confirmant le respect des normes de sécurité de l'information, il est nécessaire de mettre pleinement en œuvre toutes les pratiques recommandées. S'il n'est pas nécessaire d'obtenir un certificat, il est possible d'accepter n'importe quelle version antérieure de la norme, à commencer par ISO/IEC 27000-2002, ou les GOST russes, qui ont un caractère consultatif, comme base pour développer votre propre systèmes de sécurité de l’information.

Sur la base des résultats de l'étude de la norme, deux documents sont en cours d'élaboration concernant la sécurité de l'information. Le principal, mais moins formel, est le concept de sécurité de l'information d'entreprise, qui détermine les mesures et les méthodes de mise en œuvre d'un système de sécurité de l'information pour les systèmes d'information de l'organisation. Le deuxième document que tous les salariés de l'entreprise sont tenus de respecter est le règlement sur la sécurité de l'information, approuvé au niveau du conseil d'administration ou de l'organe exécutif.

Outre les réglementations au niveau de l'entreprise, des listes d'informations constituant des secrets commerciaux, des annexes aux contrats de travail établissant la responsabilité de la divulgation des données confidentielles et d'autres normes et méthodologies devraient être élaborées. Les normes et règles internes doivent contenir des mécanismes de mise en œuvre et des mesures de responsabilité. Le plus souvent, les mesures sont de nature disciplinaire et le contrevenant doit être préparé au fait qu'une violation du régime du secret commercial sera suivie de sanctions importantes, y compris le licenciement.

- Mesures organisationnelles et administratives

Dans le cadre des activités administratives liées à la protection de la sécurité de l'information, les agents de sécurité disposent d'une marge de créativité. Il s'agit notamment de solutions architecturales et de planification permettant de protéger les salles de réunion et les bureaux de direction des écoutes clandestines, ainsi que la mise en place de différents niveaux d'accès à l'information. Des mesures organisationnelles importantes seront la certification des activités de l'entreprise selon les normes ISO/IEC 27000, la certification des systèmes matériels et logiciels individuels, la certification des sujets et des objets pour le respect des exigences de sécurité nécessaires, l'obtention des licences nécessaires pour travailler avec des tableaux d'informations protégés.

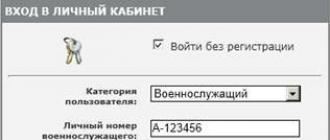

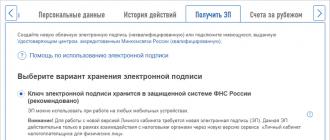

Du point de vue de la régulation des activités du personnel, il sera important de formaliser un système de demandes d'accès à Internet, au courrier électronique externe et à d'autres ressources. Un élément distinct sera la réception d'une signature numérique électronique pour renforcer la sécurité des informations financières et autres transmises aux agences gouvernementales par courrier électronique.

- Mesures morales et éthiques

Les mesures morales et éthiques déterminent l’attitude personnelle d’une personne à l’égard des informations confidentielles ou des informations dont la circulation est restreinte. L’augmentation du niveau de connaissance des salariés concernant l’impact des menaces sur les activités de l’entreprise affecte le degré de conscience et de responsabilité des salariés. Pour lutter contre les violations d'informations, y compris, par exemple, le transfert de mots de passe, la manipulation imprudente des médias et la diffusion de données confidentielles lors de conversations privées, il est nécessaire de mettre l'accent sur la conscience personnelle de l'employé. Il sera utile d'établir des indicateurs de performance du personnel, qui dépendront de l'attitude envers le système de sécurité de l'information de l'entreprise.

Les aspects suivants peuvent être distingués dans le problème de la sécurité de l'information :

Intégrité des informations

Intégrité des informations– c'est sa sécurité physique, sa protection contre la destruction et la déformation, ainsi que sa pertinence et sa cohérence.

L'intégrité des informations est divisée en :

· statique,

· dynamique.

Intégrité statique l'information présuppose l'immuabilité des objets d'information par rapport à leur état d'origine, déterminé par l'auteur ou la source d'information.

Intégrité dynamique l'information comprend les problèmes d'exécution correcte d'actions complexes avec des flux d'informations, par exemple, l'analyse du flux de messages pour identifier les messages incorrects, la surveillance de la transmission correcte des messages, la confirmation des messages individuels, etc.

L'intégrité est l'aspect le plus important de la sécurité de l'information dans les cas où les informations sont utilisées pour gérer divers processus, par exemple techniques, sociaux, etc.

Ainsi, une erreur dans le programme de contrôle entraînera l'arrêt du système contrôlé, une mauvaise interprétation de la loi peut conduire à ses violations, tout comme une traduction inexacte de la notice d'utilisation d'un médicament peut nuire à la santé. Tous ces exemples illustrent une violation de l'intégrité de l'information, qui peut entraîner des conséquences catastrophiques. C'est pourquoi l'intégrité des informations est présentée comme l'un des éléments de base de la sécurité de l'information.

L'intégrité est une garantie que les informations existent désormais dans leur forme originale, c'est-à-dire qu'aucune modification non autorisée n'a été apportée lors de leur stockage ou de leur transmission.

Par exemple, lorsque nous enregistrons des informations sur des étudiants sur le disque dur d'un ordinateur, nous espérons qu'elles y seront stockées indéfiniment (jusqu'à ce que nous les effaçions nous-mêmes) inchangées (c'est-à-dire spontanément, à notre insu, les noms des étudiants dans cette liste ne change pas) . De plus, nous comptons sur la cohérence des informations, par exemple qu'il n'y aura pas d'enfant d'un an sur la liste des élèves, ou que le même élève ne figurera pas sur les listes de deux groupes à la fois.

Disponibilité des informations

Disponibilité des informations est une garantie que l'utilisateur recevra l'information ou le service d'information requis dans un certain délai.

Le rôle de la disponibilité de l'information est particulièrement évident dans divers types de systèmes de gestion - production, transport, etc. Des conséquences moins dramatiques, mais aussi très désagréables - à la fois matérielles et morales - peuvent être causées par l'indisponibilité à long terme des services d'information utilisés par un grand nombre de personnes, par exemple la vente de billets de train et d'avion, les services bancaires, l'accès au réseau d'information Internet, etc.

Le facteur temps pour déterminer la disponibilité de l'information dans certains cas est très important, car certains types d'informations et de services d'information n'ont de sens que pendant une certaine période de temps. Par exemple, recevoir un billet d’avion pré-réservé après le départ perd tout son sens. De même, obtenir une prévision météo pour hier n’a aucun sens, puisque cet événement s’est déjà produit. Dans ce contexte, le dicton « Une cuillère est chère au dîner » est tout à fait approprié.

La disponibilité des informations implique que le sujet des relations d'information (utilisateur) ait la possibilité d'obtenir le service d'information requis dans un délai acceptable.

Par exemple, lors de la création d'un système d'information contenant des informations sur les étudiants universitaires, nous nous attendons à ce qu'avec l'aide de ce système, à tout moment en quelques secondes, nous puissions obtenir les informations requises (une liste des étudiants de n'importe quel groupe, des informations complètes sur un élève spécifique, des données finales, par exemple l'âge moyen des élèves, le nombre de garçons et de filles, etc.).

Il convient de noter que les systèmes de traitement électronique des données sont créés spécifiquement pour fournir certains services d'information. Si la fourniture de tels services devient impossible, cela cause des dommages à tous les sujets des relations d'information. Par conséquent, sans opposer l’accessibilité à d’autres aspects, elle est considérée comme l’élément le plus important de la sécurité de l’information.

Presque toutes les organisations disposent d’informations confidentielles. Il peut s'agir d'une technologie de production, d'un produit logiciel, de données personnelles d'employés, etc. En ce qui concerne les systèmes informatiques, les mots de passe pour accéder au système sont des données confidentielles obligatoires.

Confidentialité des informations– c'est une garantie de la disponibilité d'informations spécifiques uniquement au cercle de personnes auxquelles elles sont destinées.

Information confidentielle– il s’agit d’informations auxquelles un nombre limité de personnes ont le droit d’accéder.

Si l'accès aux informations confidentielles est obtenu par une personne qui ne dispose pas d'un tel droit, cet accès est alors dit non autorisé et est considéré comme une violation de la protection des informations confidentielles. Une personne qui obtient ou tente d'obtenir un accès non autorisé à des informations confidentielles est appelée intrus.

Par exemple, si Sasha a envoyé une lettre à Masha par e-mail, les informations contenues dans cette lettre sont confidentielles, puisque le secret de la correspondance personnelle est protégé par la loi. Si le frère de Machine, après avoir piraté le mot de passe, a accédé à la boîte aux lettres de Machine et a lu la lettre, alors un accès non autorisé à des informations confidentielles s'est produit et le frère de Machine est un attaquant.

Assurer la confidentialité des informations est la section la plus développée de la sécurité de l'information.

La loi fédérale « sur l'information, l'informatisation et la protection de l'information » détermine que les ressources d'information, c'est-à-dire les documents individuels ou les séries de documents, y compris dans les systèmes d'information, faisant l'objet de relations entre les personnes physiques, les personnes morales et l'État, sont soumises à l'obligation comptabilité et protection, comme tout bien corporel du propriétaire. Dans ce cas, le propriétaire a le droit d'établir de manière indépendante, dans le cadre de sa compétence, un régime de protection des ressources d'information et d'accès à celles-ci. La loi établit également que « les informations confidentielles sont des informations documentées dont l'accès est limité conformément à la législation de la Fédération de Russie ». Dans le même temps, la loi fédérale peut contenir une disposition directe selon laquelle toute information est classée comme information confidentielle ou l'accès à celle-ci est limité. Ainsi, la loi fédérale « sur l'information, l'informatisation et la protection de l'information » classe directement les données personnelles (informations sur les citoyens) comme informations confidentielles. La loi de la Fédération de Russie « sur les banques et les activités bancaires » limite l'accès aux informations sur les transactions et les comptes des clients et correspondants des banques.

Toutefois, la règle directe ne s’applique pas à toutes les informations constituant des informations confidentielles. Parfois, seules les caractéristiques auxquelles doivent répondre ces informations sont définies par la loi. Ceci s'applique en particulier aux secrets officiels et commerciaux, dont les caractéristiques sont déterminées par le Code civil de la Fédération de Russie et sont les suivantes :

informations pertinentes inconnues des tiers

il n'existe aucune base légale pour le libre accès à ces informations

des mesures pour garantir la confidentialité des informations sont prises par le propriétaire des informations.

Les informations confidentielles sont divisées en :

· sujet,

· service.

Informations sur le sujet- il s'agit d'informations sur une zone du monde réel. ce qui, en fait, est ce dont l'attaquant a besoin, par exemple, des dessins d'un sous-marin ou des informations sur l'emplacement d'Oussama Ben Laden. Des informations de service ne concerne pas un domaine spécifique, mais est lié aux paramètres de fonctionnement d'un système de traitement de données particulier. Les informations de service comprennent principalement les mots de passe des utilisateurs permettant de travailler dans le système. Ayant reçu les informations de service (mot de passe), un attaquant peut alors les utiliser pour accéder à des informations confidentielles.

La violation de chacune des trois catégories entraîne une violation de la sécurité de l'information dans son ensemble. Donc, violation de l'accessibilité conduit au refus d’accès à l’information, violation de l'intégrité conduit à la falsification des informations et, enfin, violation de la confidentialité conduit à la divulgation d’informations.

Cet aspect de la sécurité de l'information est devenu extrêmement pertinent récemment en raison de l'adoption d'un certain nombre d'actes juridiques internationaux sur la protection de la propriété intellectuelle. Cet aspect concerne principalement la prévention de l'utilisation illégale des programmes.

Ainsi, par exemple, si un utilisateur installe un système Windows sans licence sur son ordinateur, il y a alors une violation de la sécurité des informations.

De plus, cet aspect concerne l'utilisation d'informations obtenues à partir de sources électroniques. Ce problème est devenu encore plus pressant avec le développement d’Internet. Il existe une situation où un internaute considère toutes les informations qui y sont publiées comme sa propriété personnelle et les utilise sans aucune restriction, les faisant souvent passer pour son propre produit intellectuel.

Par exemple, un étudiant « télécharge » un essai sur Internet et le soumet à l'enseignant sous son nom de famille.

Les actes législatifs et les pratiques répressives liées à ce problème en sont encore à leurs balbutiements.

Il convient de noter que même si dans tous les pays civilisés il existe des lois pour assurer la sécurité des citoyens (y compris la sécurité de l'information), dans le domaine de la technologie informatique, la pratique répressive n'est pas encore suffisamment développée et le processus législatif ne suit pas le rythme développement de la technologie, par conséquent, le processus visant à garantir la sécurité de l'information repose en grande partie sur des mesures d'autodéfense.

Par conséquent, il est nécessaire de comprendre d'où peuvent provenir les menaces à la sécurité des informations et quelles peuvent être ces menaces, quelles mesures peuvent être prises pour protéger les informations et être en mesure d'appliquer ces mesures avec compétence.

La sécurité des entreprises n’est pas du tout un phénomène nouveau. Ce que l'on appelle récemment ce terme existe depuis le début du commerce. Chaque commerçant cherchait à protéger ses secrets professionnels des concurrents, afin de ne pas perdre de profit.

Réalités modernes de la sécurité de l'entreprise

En fait, la sécurité des entreprises modernes n’est pas très différente de l’ancienne. Seules les réalités dans lesquelles les hommes d’affaires doivent mener leurs activités changent. Toute entreprise souhaite être protégée de manière fiable non seulement contre les menaces externes, mais également contre les menaces internes. Ce problème est résolu par les spécialistes de la sécurité des entreprises et de l'information. Ils sont confrontés à la réalisation de toute une série de mesures, qui touchent presque tous les domaines de la vie de l’entreprise :

- protection des secrets commerciaux;

- travail interne avec les employés;

- contre-espionnage national ;

- enquêtes officielles;

- sécurité économique;

- protection technique et physique.

S’il y a des problèmes sur au moins un de ces points, il y aura des ennuis. Il n'y a pas si longtemps, un scandale a éclaté au Royaume-Uni : des disques durs contenant des données sur les patients des cliniques, censés être détruits, se sont soudainement retrouvés aux enchères sur eBay.

Les hôpitaux ont transféré les disques mis hors service à une entreprise contractante, qui, à son tour, a fait appel aux services d'un particulier. Un Anglais entreprenant, au lieu de remplir consciencieusement ses devoirs - détruire les médias - a mis en vente des disques contenant des données.

Dans ce cas, deux points peuvent être qualifiés de « maillons faibles » : le travail interne avec les salariés et la protection technique. Voyons pourquoi. La fuite était due à une chaîne d'intermédiaires trop longue, de sorte que le client ne savait même pas qui était directement impliqué dans la destruction des disques et dont les actions devaient être surveillées. De plus, le fait même que les hôpitaux aient transféré à des tiers des disques contenant des données personnelles non protégées des patients est une omission technique de la part des employés.

Une approche responsable pour assurer la sécurité des informations de l’entreprise permettrait d’éviter cette situation. Voyons ce qui doit être fait pour obtenir un système de sécurité de l'information vraiment fonctionnel.

Comment identifier un voleur dans une entreprise grâce à KIB SearchInform ?

Trois étapes difficiles

Avant de commencer à construire un système de sécurité de l'information efficace, il est nécessaire d'analyser soigneusement le système de stockage et de traitement des données déjà existant dans l'entreprise. Pour ce faire, trois étapes principales doivent être suivies :

1. Identifier les informations critiques.

2. Identifier les faiblesses de la sécurité de l'entreprise.

3. Évaluer les possibilités de protection de ces informations.

Toutes ces actions peuvent être effectuées soit par vos propres collaborateurs, soit vous pouvez commander un audit de la sécurité des informations de l'entreprise auprès de spécialistes. Les avantages de la première méthode sont un coût moindre et, surtout, le manque d'accès aux données de l'entreprise pour des tiers. Cependant, si l'organisation ne dispose pas de bons spécialistes en audit de sécurité à temps plein, il est préférable de recourir à l'aide de sociétés tierces - le résultat sera plus fiable. Cela vous aidera à éviter les erreurs les plus courantes en matière de sécurité des informations.

"Les erreurs les plus courantes- il s'agit d'une sous-estimation et d'une surestimation des menaces pour l'activité commerciale, - estime Alexandre Doronine, expert en sécurité économique et auteur de Business Intelligence. « Dans le premier cas, il existe des failles béantes dans le système de sécurité de l’entreprise, ce qui entraîne pour l’organisation des dommages directs dus à la fuite d’informations confidentielles, à la fraude d’entreprise et au vol pur et simple de tout ce qui lui tombe sous la main. »

En surestimant les menaces, le système de sécurité impose non seulement une lourde charge au budget de l'entreprise, mais rend également injustifiable la tâche aux employés de l'organisation dans l'accomplissement des tâches qui leur sont assignées. Cela menace de perdre d’éventuels profits et de perdre en compétitivité.»

Identifier les informations critiques. A ce stade, a lieu l'identification de ces documents et données dont la sécurité est d'une grande importance pour l'entreprise et dont la fuite entraîne d'énormes pertes. Le plus souvent, ces informations comprennent des informations constituant un secret commercial, mais pas seulement.

Par exemple, après l'adoption de la nouvelle édition de la loi fédérale « Sur les données personnelles », toutes les informations collectées par une organisation sur ses employés et ses clients doivent également être protégées. La meilleure preuve de la nécessité de protéger ces informations est la série de fuites de Megafon, de magasins en ligne et des chemins de fer russes de l'année dernière, ainsi que les amendes infligées aux auteurs de ces incidents.

Il est important de se rappeler : les auditeurs tiers ne peuvent pas dresser de manière indépendante une liste de tous les documents qui doivent être protégés. Le travail de l'auditeur doit être effectué conjointement avec un employé de l'entreprise qui connaît bien les particularités du flux documentaire.

Identifier les faiblesses de la sécurité de l'entreprise. Cette tâche est effectuée directement par les spécialistes réalisant l'audit. Le choix du schéma de conception de la sécurité de l'information dépend des résultats de ces travaux.

Lors de l'identification des lacunes dans l'information et, par conséquent, dans la sécurité de l'entreprise, les moyens techniques ne sont pas seulement évalués. Un point très important est l'existence d'une différenciation des droits d'accès des salariés à telle ou telle information, et d'un accord de non-divulgation des informations de l'entreprise. Il est également important d'évaluer la fidélité des employés envers la direction et les relations au sein de l'équipe - tout cela relève de la responsabilité du service RH.

Un exemple récent d'une situation dans laquelle un membre du personnel a profité de sa position et volé des informations est le vol par le bureau de représentation kenyan de Google d'informations sur la startup Mocity (une base de données d'informations commerciales en ligne). Google a été contraint de présenter des excuses officielles aux victimes et le chef du bureau de représentation, par la faute duquel l'incident s'est produit, a été démis de ses fonctions.

Évaluation des capacités de sécurité de l'information. Il s’agit de la dernière étape de l’audit, au cours de laquelle, sur la base de l’analyse, une liste de mesures spécifiques qui doivent être prises pour protéger les secrets d’entreprise de l’entreprise est établie. Les recommandations peuvent être de nature à la fois technique et organisationnelle.

De plus, à ce stade, les capacités financières de l'entreprise à protéger les informations sont analysées, car de nombreux outils de protection des informations peuvent s'avérer trop coûteux pour l'entreprise. Et certaines de ces mesures ne sont tout simplement pas pratiques pour les petites entreprises. Un besoin particulier apparaît si l'organisation utilise 50 ordinateurs ou plus.

Installation d'un système DLP précède toujours un audit technique. Après la commande, le client est consulté par les ingénieurs de SearchInform, qui évaluent l'infrastructure informatique de l'entreprise et déterminent la capacité requise pour installer le programme.

Protection bidirectionnelle

La sécurité des informations n’est qu’un des nombreux moyens (bien que le plus important) d’assurer la protection de l’entreprise. Un ensemble de mesures est nécessaire - techniques et organisationnelles.

Les solutions techniques de protection des secrets d'entreprise incluent l'installation d'un système DLP (Data Leak Prevention). Cet ensemble d'outils logiciels surveille tous les flux d'informations dans l'organisation - du courrier électronique aux programmes utilisant des algorithmes de cryptage (par exemple, Skype) ou le protocole HTTPS. Tous les supports de stockage amovibles, ordinateurs d’entreprise et portables sont également sous contrôle.

Une caractéristique importante des systèmes DLP est leur autonomie. Il n’est pas nécessaire pour une entreprise de maintenir un département entier dédié à la sécurité de l’information. Quelques spécialistes suffisent.

Une étude récente menée par SearchInform, l'un des principaux acteurs du marché russe de la sécurité de l'information, a montré que les systèmes DLP ne sont actuellement pas très populaires en Russie et dans les pays de la CEI. Un peu plus de la moitié des organisations (58 %) prévoient d’installer prochainement une sécurité complète. Les autres ne considèrent pas sa mise en œuvre nécessaire ou estiment qu'une protection partielle est suffisante. Toutefois, la sécurité des informations n’atteindra un niveau optimal que lorsqu’une protection complète sera assurée.

Le système DLP permet non seulement d'assurer une protection fiable des secrets. Leurs fonctions sont beaucoup plus larges : avec la bonne approche, vous pouvez obtenir des informations sur l'humeur des employés de l'équipe, suivre le mouvement des documents clés, les messages entrants et sortants. En conséquence, l'utilisation de systèmes DLP constitue également une aide efficace dans des activités de sécurité d'entreprise aussi importantes que le contre-espionnage interne ou les enquêtes internes.

Cependant, la sécurité des données techniques et le suivi des actions des employés ne suffisent pas à eux seuls. Les mesures organisationnelles, le travail avec les employés et le développement de la documentation interne sont également importants.

« Le système de sécurité de l'entreprise doit être complet, sinon ce sera comme une blague : à l'entrée, un agent de sécurité contrôle strictement les laissez-passer des employés de l'entreprise, et à vingt mètres de l'entrée il y a un trou par lequel n'importe qui peut entrer dans l'entreprise. territoire », il partage son expérience Alexandre Doronine.

Le travail organisationnel comprend l'information du personnel sur la présence de systèmes de sécurité de l'information dans l'organisation, la nécessité de conserver les secrets commerciaux et les conséquences possibles de leur divulgation, tant pour l'entreprise que pour l'employé lui-même. Créer un environnement de travail positif est un autre aspect clé des mesures organisationnelles. La sécurité de l’entreprise est impossible si les employés se regardent avec méfiance. Une telle « guerre froide » ralentirait considérablement les processus commerciaux. Il convient donc de rappeler une fois de plus le rôle important du service RH.

Quant à l'élaboration de la documentation interne, les responsabilités des salariés doivent être clairement énoncées, ainsi que leurs droits d'accès à certains documents. Chaque service doit accomplir les tâches qui lui sont assignées, ni plus, ni moins.

Nous ne devons pas oublier des choses apparemment fondamentales comme le travail des services de sécurité. La protection physique des employés sur le lieu de travail constitue également un élément important de la sécurité de l'entreprise.

Ce n'est qu'en réalisant une telle protection bidirectionnelle - technique et organisationnelle -, sans exagérer ni minimiser la menace, que vous pourrez créer une protection d'entreprise fiable pour l'entreprise.

Test final dans la matière « Informatique et TIC »

Thème "Sécurité de l'information"

I. Fuite d'informations

1) modification non autorisée des informations, correctes dans la forme et le contenu, mais de signification différente

2) familiarisation d'une personne non autorisée avec le contenu d'informations secrètes

3) perte, vol, destruction ou non-réception des données transmises

II. L'isolement et la séparation (exigences en matière de sécurité de l'information) signifient

1) diviser les informations en groupes afin que la violation d'un groupe d'informations n'affecte pas la sécurité des autres groupes d'informations (documents)

2) diviser les objets protégés en groupes afin qu'une violation de la protection d'un groupe n'affecte pas la sécurité des autres groupes

III. Les aspects de la sécurité de l'information comprennent

1) discrétion

2) intégrité

3) confidentialité

4) pertinence

5) disponibilité

IV. Cryptage linéaire -

Choisissez l'une des 3 options de réponse :

1) modification non autorisée des informations, correctes dans la forme et le contenu, mais de signification différente

2) transformation cryptographique des informations lorsqu'elles sont transmises via des canaux de communication directs d'un élément de l'avion à un autre

3) transformation cryptographique des informations afin de les protéger contre l'accès et la modification par des personnes non autorisées

V. La menace est

Choisissez l'une des 2 options de réponse :

1) un événement, une action, un processus ou un phénomène possible qui pourrait nuire aux intérêts de quelqu’un

2) un événement, une action, un processus ou un phénomène qui porte atteinte aux intérêts de quelqu’un

VI. Moyens de sécurité de l'information

Choisissez l'une des 3 options de réponse :

1) protection contre les accès non autorisés

2) protection des informations contre les impacts accidentels et intentionnels de nature naturelle et artificielle

3) protéger les informations contre les virus informatiques

VII. Qu’est-ce que la cryptographie ?

Choisissez l'une des 3 options de réponse :

1) une méthode de transformation spéciale des informations afin de les protéger de la familiarisation et de la modification par une personne non autorisée

2) domaine d'information disponible

3) zone de communication secrète, afin de se protéger contre la familiarisation et la modification par un étranger

VIII. Les informations exclusives et soumises à une protection conformément aux exigences des documents juridiques ou aux exigences établies par le propriétaire de l'information sont appelées

1) codé

2) crypté

3) peu fiable

4) protégé

IX. Le contenu abstrait de toute déclaration, description, indication, message ou nouvelle est

Choisissez l'une des 4 options de réponse :

1) texte

2) données

3) informations

4) mot de passe

X. Les menaces organisationnelles sont divisées en

1) menaces d'impact sur le personnel

2) menaces physiques

3) actions du personnel

4) accès non autorisé

XI. Types de reconnaissance technique (par localisation des équipements)

Sélectionnez plusieurs des 7 options de réponse :

1) espace

2) optique

3) terre

4) photographique

5) mer

6) aérien

7) magnétométrique

XII. Principaux groupes de moyens techniques de reconnaissance

Sélectionnez plusieurs des 5 options de réponse :

1) des micros radio

2) caméras

3) « oreilles » électroniques

4) écoute à distance des conversations

5) systèmes de détermination de l'emplacement de l'objet contrôlé

XIII. Types de menaces de sécurité

1) renseignements techniques

2) logiciel

3) logiciels et mathématiques

4) organisationnel

5) technique

6) physique

XIV. Un événement, une action, un processus ou un phénomène potentiel susceptible de causer des dommages aux données d'une personne est appelé

Choisissez l'une des 4 options de réponse :

1) menace ;

2) péril ;

3) intentions ;

4) un avertissement.

XV. De quels composants se compose le logiciel de tout système informatique universel ?

Choisissez l'une des 4 options de réponse :

1) système d'exploitation, logiciel réseau

2) système d'exploitation, logiciel réseau et système de gestion de base de données ;

3) système d'exploitation, système de gestion de base de données ;

4) logiciels de réseau et systèmes de gestion de bases de données.

XVI. Un ensemble de mesures et de moyens, ainsi que les activités qui en découlent, visant à identifier, repousser et éliminer divers types de menaces à la sécurité des objets protégés sont appelés

Choisissez l'une des 4 options de réponse :

1) système de menace ;

2) système de protection ;

3) système de sécurité ;

4) système de destruction.

XVII. Les types de protection des informations comprennent :

Sélectionnez plusieurs des 4 options de réponse :

1) juridique et législatif :

2) moral et éthique ;

3) juridique ;

4) administratif et organisationnel ;

XVIII. Les méthodes de protection contre la NSD comprennent

Sélectionnez plusieurs des 5 options de réponse :

1) partage d'accès ;

2) contrôle d'accès ;

3) accroître l'accès ;

4) restriction d'accès.

5) authentification et identification

XIX. L'ensemble des règles, procédures, pratiques ou lignes directrices documentées dans le domaine de la sécurité de l'information qui guident une organisation dans ses activités est appelé

Choisissez l'une des 4 options de réponse :

1) politique d'information

2) protection des informations

3) politique de sécurité

4) organisation de la sécurité

XX. Sélectionnez les groupes dans lesquels les outils de sécurité de l'information sont divisés :

Choisissez l'une des 3 options de réponse :

1) physique, matériel, logiciel, cryptographique, combinés ;

2) produits chimiques, matériels, logiciels, cryptographiques, combinés ;

3) physique, matériel, logiciel, ethnographique, combiné ;

XXI. Quelles lois existent en Russie dans le domaine du droit informatique ?

Sélectionnez plusieurs des 6 options de réponse :

1) À propos des secrets d'État

2) sur le droit d'auteur et les droits voisins

3) sur le devoir civique

4) sur la protection juridique des programmes informatiques et des bases de données

5) sur la responsabilité légale

6) sur l'information, l'informatisation, la sécurité de l'information

XXII. Quelle est la principale raison de la perte d’informations liées au PC ?

Choisissez l'une des 3 options de réponse :

1) avec le vol mondial d'informations

2) avec l'avènement d'Internet

3) avec une éducation insuffisante dans le domaine de la sécurité

XXIII.Qu'est-ce qu'un accès non autorisé (NAA) ?

1) Soumettre l'accès à un objet en violation des règles de contrôle d'accès établies dans le système

2) Création de sauvegardes dans l'organisation

3) Règles et réglementations élaborées dans l'organisation pour contourner la protection par mot de passe

4) Connectez-vous au système sans l'approbation du chef de l'organisation

5) Suppression des informations inutiles

XXIV. Qu’est-ce que l’authentification ?

Choisissez l'une des 5 options de réponse :

1) Vérification de la quantité d'informations transmises et reçues

2) Recherche de fichiers modifiés dans le système d'information de manière non autorisée

3) Authentification de l'identité d'un utilisateur, d'un processus, d'un appareil ou d'un autre composant du système (généralement effectuée avant d'autoriser l'accès).

4) Détermination des fichiers dont les informations de service ont été supprimées

5) Détermination des fichiers dont les informations de service ont été supprimées

XXV. Codage des informations -

Choisissez l'une des 2 options de réponse :

1) présentation d'informations sous forme de signaux conditionnés afin d'automatiser son stockage, son traitement, sa transmission, etc.

2) une méthode de transformation spéciale des informations afin de les protéger de la familiarisation et de la modification par une personne non autorisée

Tableau des bonnes réponses

Question n°

Nombre de bonnes réponses

2 ,3,5

VIII

XIII

XVIIIe

XVIII

XXII

XXIII

XXIV

Sécurité de l'information : concept, objectifs, principes.

Politique de l'État pour assurer la sécurité de l'information.

État de la sécurité de l'information en Russie.

SÉCURITÉ DE L'INFORMATION : CONCEPT, OBJECTIFS, PRINCIPES

Au cours des dernières décennies, le monde a connu une période de transition d’une société industrielle à une société de l’information. Il y a un changement fondamental dans la méthode de production, la vision du monde des gens et les relations interétatiques. En termes d'importance et d'impact sur la société, cela est comparable à la nouvelle révolution industrielle mondiale, qui n'est en rien inférieure en termes d'importance aux révolutions du passé. Il s'agit en fait de déploiement et de mise en œuvre. Le niveau de développement de l'espace d'information de la société a une influence décisive sur l'économie, la politique et de nombreux éléments de l'État.

L'utilisation des opportunités ouvertes par le développement des nouvelles technologies de l'information et des télécommunications est considérée par les dirigeants des pays développés comme la base de leur développement socio-économique, politique et culturel, comme moyen de résoudre les problèmes internes et externes les plus urgents. La richesse et la sécurité du pays sont aujourd'hui assurées non seulement par la propriété privée, le capital et le marché, mais aussi par leur connexion avec des ressources colossales d'une grande variété de connaissances et de technologies de l'information. Une telle connexion forme une société de l'information dont les principales caractéristiques sont :

Ouverture de l'information et accès à celle-ci pour tout sujet en

N'importe quand et n'importe où;

- la présence de systèmes technologiques qui garantissent cette ouverture ;

- la présence d'un potentiel intellectuel national ;

- automatisation, robotisation et technologisation de tous systèmes dans n'importe quel domaine d'activité économique ;

- connexion aux canaux d’information mondiaux. La révolution moderne de l'information est associée à l'invention de technologies intelligentes basées sur des vitesses de traitement de l'information gigantesques. Il permet une augmentation colossale de l'information circulant dans la société, ce qui permet de résoudre efficacement les problèmes économiques, sociaux, culturels, politiques et autres. Les technologies de l'information modernes dans une société ouverte et efficace donnent accès à presque tous les avantages matériels et spirituels, multiplient les ressources intellectuelles et, par conséquent, toutes les autres ressources favorisant le développement. Sans technologies de l'information, il est impossible d'assurer une croissance économique efficace, d'augmenter le niveau d'éducation et de qualification de la population, de créer un système de crédit et financier moderne, d'établir une gestion rationnelle des processus sociaux et d'améliorer le niveau de vie des citoyens. La société de l'information est un moyen de parvenir au bien-être national, entendu comme la prospérité, le confort, la richesse spirituelle et intellectuelle, la liberté, la justice et la sécurité.

L'élargissement de l'espace informationnel de l'activité économique nécessite d'assurer la sécurité des producteurs, des propriétaires et des consommateurs d'informations. La « dépendance » moderne des entreprises à l'égard des technologies de l'information peut nuire à la sécurité économique de l'entreprise, car le degré élevé de centralisation des informations de l'entreprise la rend particulièrement vulnérable et augmente le risque de fuite de données. Ainsi, l'une des composantes de la sécurité économique est l'information.

- information- des informations sur des personnes, des objets, des faits, des événements, des phénomènes et des processus, quelle que soit la forme de leur présentation ;

- informatisation- processus organisationnel socio-économique et scientifique-technique visant à créer des conditions optimales pour répondre aux besoins d'information et réaliser les droits des citoyens, des organismes gouvernementaux, des gouvernements locaux, des organisations, des associations publiques sur la base de la formation et de l'utilisation de ressources d'information ;

- informations documentées (document) - les informations enregistrées sur un support matériel avec des détails permettant son identification ;

- processus d'information- les processus de collecte, de traitement, d'accumulation, de stockage, de recherche et de diffusion d'informations ;

- Système d'Information - un ensemble de documents et de technologies de l'information ordonnés de manière organisationnelle ;

- ressources d'information - documents individuels et séries de documents dans les systèmes d'information (bibliothèques, archives, fonds, banques de données, autres systèmes d'information) ;

- informations sur les citoyens (données personnelles) - des informations sur les faits, événements et circonstances de la vie d’un citoyen permettant d’identifier sa personnalité ;

- information confidentielle- les informations documentées dont l'accès est limité conformément à la législation d'un Etat donné.

La sécurité de l'information d'un État s'entend comme l'état de protection de ses intérêts nationaux dans le domaine de l'information, déterminés par l'ensemble des intérêts équilibrés de l'individu, de la société et de l'État.

Les intérêts de l'individu dans le domaine de l'information résident dans la mise en œuvre des droits constitutionnels de l'homme et du citoyen d'accéder à l'information, d'utiliser l'information dans l'intérêt de mener des activités non interdites par la loi, le développement physique, spirituel et intellectuel, ainsi que pour protéger les informations qui garantissent la sécurité personnelle.

Les intérêts de la société dans le domaine de l'information sont de garantir les intérêts de l'individu dans ce domaine, de renforcer la démocratie, de créer un État social de droit, d'atteindre et de maintenir l'harmonie publique.

Les intérêts de l'État dans le domaine de l'information sont de créer les conditions d'un développement harmonieux de l'infrastructure de l'information, de la mise en œuvre des droits et libertés constitutionnels de l'homme dans le domaine de l'obtention de l'information et de son utilisation afin d'assurer l'inviolabilité du système constitutionnel, la souveraineté et l'intégrité territoriale de l'État, la stabilité politique, économique et sociale, le maintien inconditionnel de l'ordre public et le développement d'une coopération internationale égale et mutuellement bénéfique.

Sur la base des intérêts nationaux de l’État dans le domaine de l’information, sont définies les tâches stratégiques et actuelles de la politique intérieure et étrangère de l’État visant à assurer la sécurité de l’information.

Il existe quatre composantes principales des intérêts nationaux dans le domaine de l'information :

- 1) le respect des droits et libertés constitutionnels de l'homme dans le domaine de l'obtention de l'information et de son utilisation, de la préservation et du renforcement des valeurs morales de la société, de la tradition, du patriotisme et de l'humanisme, du potentiel culturel et scientifique du pays ;

- 2) le soutien informationnel à la politique de l’État, lié à la communication au public d’informations fiables sur la politique de l’État, ses priorités et la position officielle sur les événements socialement importants, garantissant l’accès des citoyens aux ressources d’information ouvertes de l’État ;

- 3) développement des technologies de l'information modernes, de l'industrie nationale de l'information, y compris l'industrie des technologies de l'information, des télécommunications et des communications, répondant aux besoins du marché intérieur avec ses produits et à l'entrée de ces produits sur le marché mondial, ainsi qu'en assurant la accumulation, préservation et utilisation efficace des ressources d’information nationales. Dans les conditions modernes, ce n'est que sur cette base que les problèmes de la création de technologies de haute technologie, du rééquipement technologique de l'industrie et de l'augmentation des réalisations de la science et de la technologie nationales pourront être résolus ;

- 4) protéger les ressources d'information contre les accès non autorisés, assurer la sécurité des systèmes d'information et de télécommunication.

Principal objectifs la sécurité de l'information sont :

- protection des intérêts nationaux de l'État dans le contexte de la mondialisation des processus d'information, de la formation de réseaux d'information mondiaux et du désir des pays développés de domination de l'information ;

- fournir aux autorités et aux dirigeants, aux entreprises et aux citoyens des informations fiables, complètes et opportunes nécessaires à la prise de décision, ainsi qu'à prévenir les violations de l'intégrité et l'utilisation illégale des ressources d'information ;

- mise en œuvre des droits des citoyens, des organisations et de l'État de recevoir, diffuser et utiliser l'information.

Aux objets la sécurité des informations comprend :

- les ressources d'information, quelle que soit la forme de stockage, contenant des informations constituant des secrets d'État et à accès restreint, des secrets commerciaux et d'autres informations confidentielles, ainsi que des informations et connaissances ouvertes (accessibles au public) ;

- un système pour la formation, la distribution et l'utilisation de ressources d'information, y compris des systèmes d'information de diverses classes et objectifs, des bibliothèques, des archives et des banques de données, des technologies de l'information, des réglementations et des procédures de collecte, de traitement, de stockage et de transmission d'informations, scientifiques, techniques et de service personnel;

- l'infrastructure de l'information, y compris les centres de traitement et d'analyse de l'information, les canaux d'échange d'informations et de télécommunication, les mécanismes permettant d'assurer le fonctionnement des systèmes et réseaux de télécommunication, y compris les systèmes et moyens de sécurité de l'information ;

- un système de formation de la conscience publique (vision du monde, valeurs morales, etc.), basé sur les médias ;

- les droits des citoyens, des entreprises et de l'État de recevoir, de diffuser et d'utiliser des informations, de protéger les informations confidentielles et la propriété intellectuelle. La sécurité des informations des objets répertoriés crée

les conditions d'un fonctionnement fiable de l'État et des institutions publiques, ainsi que la formation d'une conscience publique qui répond au développement progressif du pays.

Il est nécessaire de distinguer les notions de « sécurité de l'information », de « sécurité de l'information » et de « protection de l'information ». Comme indiqué ci-dessus, le concept très général de « sécurité » désigne « l’état de protection des intérêts vitaux de l’individu, de la société et de l’État contre les menaces internes et externes ». À cet égard, il peut être décomposé en deux composantes :

- sécurité du contenu (signification) de l'information - l'absence d'incitation d'une personne à des actions négatives, des mécanismes délibérément établis d'impact négatif sur le psychisme humain ou d'impact négatif sur un autre bloc d'informations (par exemple, des informations contenues dans un ordinateur programme appelé virus informatique);

- protection des informations contre les influences extérieures (tentatives de copie, de distribution, de modification (changement de sens) ou de destruction illégales).

La deuxième composante du concept de « sécurité de l'information » sera appelée sécurité de l'information. Ainsi, une série de trois catégories scientifiques est construite : la sécurité de l'information, la sécurité de l'information et la protection de l'information. De plus, chaque catégorie suivante fait partie intégrante de la précédente.

Un événement susceptible de perturber le fonctionnement d'une entité économique (firme, entreprise, organisation, etc.), y compris la distorsion, la destruction ou l'utilisation non autorisée des informations traitées, constitue une menace. La possibilité que des menaces se réalisent dépend de la présence de vulnérabilités. La composition et la spécificité des vulnérabilités sont déterminées par le type de tâches à résoudre, la nature des informations traitées, les caractéristiques matérielles et logicielles du traitement de l'information dans l'entreprise, la disponibilité des équipements de protection et leurs caractéristiques.

Sources de menaces La sécurité de l'information peut être divisée en externe et interne.

À sources externes comprennent : les politiques hostiles d'un État étranger dans le domaine de la surveillance mondiale de l'information, de la diffusion de l'information et des nouvelles technologies de l'information ; activités des services de renseignement étrangers et des services spéciaux ; activités de structures économiques étrangères dirigées contre les intérêts d'un État donné ; actions criminelles de groupes, formations et individus internationaux ; catastrophes naturelles et catastrophes.

Interne les sources de menaces sont : les activités illégales des structures politiques et économiques dans le domaine de la formation, de la diffusion et de l'utilisation de l'information ; actions illégales des agences gouvernementales conduisant à la violation des droits légaux des citoyens et des organisations dans le domaine de l'information ; violation des réglementations établies pour la collecte, le traitement et la transmission d'informations ; pannes matérielles et pannes logicielles dans les systèmes d’information et de télécommunication.

Il existe deux classes principales de menaces pour la sécurité des informations.

- 1. Involontaire ou aléatoire, actions, exprimé par une prise en charge inadéquate des mécanismes de sécurité et des erreurs de gestion (par exemple, si les utilisateurs écrivent des mots de passe sur des morceaux de papier et les collent sur des moniteurs, on ne peut parler d'aucune protection des informations).

- 2. Menaces délibérées - acquisition non autorisée d'informations et manipulation non autorisée des données, des ressources et des systèmes eux-mêmes (par exemple, des disques durs (optiques) et des bandes magnétiques tombant entre les mains de personnes non autorisées entraînent souvent une fuite d'informations confidentielles). Aujourd'hui, par exemple, la diffusion généralisée de dispositifs mobiles de stockage d'informations, tels que les clés USB, les disques durs iBV interface, etc., a conduit à l’émergence d’une nouvelle classe de menaces pour la sécurité de l’information. L'utilisation non autorisée de tels appareils par des employés déloyaux peut entraîner une fuite d'informations du réseau de l'entreprise. La seule alternative à la désactivation physique des ports III peut être l'utilisation d'un système de sécurité de l'information spécial. La plupart des spécialistes de la sécurité de l'information considèrent aujourd'hui les lecteurs mobiles comme la principale menace pour les entreprises (Fig. 12.1).

Téléavertisseurs Internet

Stockage mobile

Internet (webmail, forums)

Appareils d'impression

Fournitures photo

2008 2007

Riz. 12.1. Les canaux de fuite d’informations les plus courants

Le courrier électronique occupe depuis longtemps une position de leader dans le classement des canaux de fuite les plus dangereux. La raison en est que le stockage mobile est plus discret : des dispositifs de stockage miniatures pouvant contenir des dizaines de gigaoctets de données – une capacité comparable à celle des disques durs. Leur capacité, leur mobilité et leur facilité de connexion sont les principales raisons de leur prolifération en tant qu’armes internes. D’un autre côté, le courrier électronique dans la plupart des entreprises est étroitement surveillé par la sécurité. Et aussi, évidemment, il est difficile d’envoyer une grande quantité de données de cette manière. Il n'est pas toujours possible d'interdire simplement l'utilisation de lecteurs mobiles, car très souvent des cartes flash sont nécessaires pour des raisons de production. Dans le même temps, il existe déjà aujourd'hui une large sélection de logiciels spécialisés capables de prévenir les fuites par programmation.

Les méthodes permettant d'influencer les menaces contre les objets de sécurité de l'information sont divisées en informations, logiciels et mathématiques, physiques, radioélectroniques, organisationnelles et juridiques.

À informatif les méthodes comprennent : les violations du ciblage et de la rapidité de l'échange d'informations, la collecte et l'utilisation illégales d'informations ; accès non autorisé aux ressources d'information ; manipulation d'informations (désinformation, dissimulation ou déformation d'informations) ; copie illégale de données dans les systèmes d'information ; utilisation des médias à partir de positions contraires aux intérêts des citoyens, des organisations et des États ; vol d'informations dans les bibliothèques, les archives, les banques et les bases de données ; violation de la technologie de traitement de l'information.

Logiciels et mathématiques les méthodes comprennent : l'introduction de programmes antivirus ; installation de logiciels et de matériels informatiques; destruction ou modification de données dans les systèmes d’information.

Physique les méthodes comprennent : la destruction ou la destruction des installations de traitement de l'information et de communication ; destruction, destruction ou vol de machine et autres supports de stockage originaux ; vol de clés logicielles et de moyens de protection cryptographique des informations ; impact sur le personnel; fourniture de composants « infectés » des systèmes d’information.

Radioélectronique les méthodes sont : l'interception de l'information dans les canaux techniques de sa fuite ; introduction de dispositifs électroniques d'interception d'informations dans les installations et locaux techniques ; interception, décryptage et imposition de fausses informations dans les réseaux de données et les lignes de communication ; impact sur les systèmes de mots de passe et de clés ; suppression radioélectronique des lignes de communication et des systèmes de contrôle.

Organisationnel et juridique les méthodes comprennent : l’acquisition de technologies de l’information et d’outils d’information imparfaits ou obsolètes ; non-respect des exigences légales et retards dans l'adoption des dispositions réglementaires nécessaires dans le domaine de l'information ; restriction illégale de l'accès aux documents contenant des informations importantes pour les citoyens et les organisations.

DANS économie les plus vulnérables aux menaces liées à la sécurité des informations :

- système de statistiques d'État;

- sources qui génèrent des informations sur les activités commerciales des entités économiques de toutes formes de propriété, sur les propriétés de consommation de biens et de services ;

- systèmes de collecte et de traitement des informations financières, boursières, fiscales, douanières, des informations sur les activités économiques étrangères de l'État et des structures commerciales.

Le système statistique public doit être suffisamment protégé contre les distorsions graves et massives. L’accent principal devrait être mis sur la protection des sources primaires d’informations et des données de reporting agrégées. En fin de compte, les informations contenues dans ce système doivent être complètes, fiables, suffisantes, comparables et régulières - propriétés nécessaires pour prendre des décisions nationales au niveau de l'État, de l'industrie, de l'entreprise, pour mener une analyse économique générale et prévoir le développement économique.

Le fonctionnement normal des entités commerciales est perturbé en raison de l'absence de dispositions légales définissant la responsabilité des sources d'informations sur les activités commerciales et les propriétés de consommation de biens et de services en cas de manque de fiabilité et de dissimulation d'informations (sur les résultats de l'activité économique réelle, les investissements, etc. .). D’un autre côté, des dommages économiques importants peuvent être causés aux structures gouvernementales et commerciales en raison de la divulgation d’informations contenant des secrets commerciaux.

Dans les systèmes de collecte et de traitement d'informations financières, boursières, fiscales et douanières, le plus grand danger du point de vue de la sécurité de l'information est le vol et la déformation délibérée des informations, dont la possibilité est associée à une violation délibérée ou accidentelle des technologie pour travailler avec l'information, accès non autorisé à celle-ci, dû à des mesures de sécurité insuffisantes. Le même danger existe dans les organismes impliqués dans la formation et la diffusion d'informations sur l'activité économique étrangère.

Un grave danger pour le fonctionnement normal de l'économie dans son ensemble est constitué par la criminalité informatique de plus en plus sophistiquée associée à la pénétration d'éléments criminels dans les systèmes et réseaux informatiques.

Le plus haut degré d'automatisation auquel aspire la société de l'information la rend dépendante du degré de sécurité des technologies de l'information qu'elle utilise, dont dépendent à leur tour le bien-être et même la vie de nombreuses personnes.

En relation avec l'informatisation massive des processus d'information, l'augmentation de la valeur et de l'importance des ressources d'information dans le développement économique, le problème de la protection fiable des informations circulant dans les systèmes d'information critiques, c'est-à-dire devient particulièrement aigu. prévention de sa déformation et de sa destruction, de sa modification non autorisée, de sa réception et de son utilisation illégales. Les faits bien connus démontrent de manière éloquente l'actualité du problème de la sécurité des technologies de l'information : toutes les 20 secondes aux États-Unis, un crime utilisant un logiciel se produit. De plus, dans plus de 80 % des délits informatiques, les « cambrioleurs » pénètrent dans le système attaqué via l’Internet mondial.