Avval biz ushbu maqolani turli xil, masalan, "Hacking." windows parollar"Yoki shunga o'xshash narsa, chunki bunday nom eng yaxshi tarzda o'z mazmunini aks ettiradi. Biroq, "zo'ravonlik" degan so'z og'zaki tarzda jinoyatga qo'l uradi, buning uchun yaxshi jamiyatda qo'llarini (faqat qo'llarini emas, balki qo'llarini) urishadi, va tsivilizatsiyalashgan mamlakatlarda ham ularni qamoqqa tashlashlari mumkin. Ammo tiklash yoki tiklash parolni unutdingizmi? - bu faqat insonparvarlik yordamiga o'xshaydi. To'g'ri, mohiyat o'zgarmaydi. Breaking - u sizning ismingiz nima bo'lsa, Afrikaga kirib boradi. Tizimning unutilgan parolini va eng ko'p jinoyatchilikni tiklash yoki tiklash jarayoni faqat axloqiy jihatdan farq qiladi, ammo amalga oshirilgan harakatlar ketma-ketligi bilan farq qilmaydi.

Murakkab algoritm uchun ushbu turdagi jadvalni yaratish ancha uzoq davom etadi, ammo bu ham mumkin. Kerakli chora, xashga tuz qo'shib qo'yishdir. Shu nuqtai nazardan, tuz tuzilishdan oldin parolga qo'shiladigan har qanday ibora mavjud. Tuzdan foydalanib, ushbu turdagi plitalarga qarshi juda ko'p zamin yaratasiz.

Eski shifrlash usullarini takomillashtirish

Hash hash. . Ilgari, quyidagi kod yaxshi parolni muhofaza qilishning namunasidir. Shu bilan birga, u soniyada 46 million hisobda ham buzilgan bo'lishi mumkin. Qaror yanada murakkab algoritmlardan foydalanish va ularni bir necha marta ishlatishdir. Bundan tashqari, algoritmdan foydalanishni osonlashtirish kerak. Qo'llab-quvvatlaydigan parametrlar tuz va narx hisoblanadi, ya'ni ishlatiladigan algoritmning narxi.

Tizimga kirmaymiz, nima uchun foydalanuvchi tizimga kirish uchun parolni bilishi yoki uni qayta tiklashi mumkin. Savolning axloqiy jihatini hikoya qilishdan tashqariga qoldirib, mahalliy kompyuterga kirish parolingizni qanday tiklashingiz yoki qayta tiklashingiz mumkinligini, shuningdek domen foydalanuvchilari tarmoq parollarini o'rganishingiz mumkin. mahalliy tarmoq. Biz g'ildirakni qaytadan kashf qilmaymiz va bu mavzu yangi emasligi sababli, biz kompyuter xavfsizligi tizimini osongina almashtirishingiz mumkin bo'lgan ba'zi yordam dasturlarini ta'riflaymiz.

Xarajat algoritm qanday murakkab bo'lishi kerakligi va shuning uchun xashning qancha davom etishini ko'rsatadi. Raqam algoritmning parolga ega bo'lgan sonlari soni sifatida ko'rib chiqilishi mumkin. Parollarni tekshirish uchun tuzilgan tuzni bilishimiz kerak. Hozir biz boshlagan sinf bizni juda xavfsiz holga keltira oladi.

Shifrlash usullari o'zgarishi

Buning ma'nosi logarifmalar har doim yangilanadi, shuning uchun kengaytma moslashadi. Eski parollar haqida nima deyish mumkin? Biz allaqachon foydalanuvchi sinfining bazasini yaratdik, endi parolni va loginni o'zgartirishni ko'rib chiqaylik. Ba'zi muhim sahifalar vaqti-vaqti bilan parollarini o'g'irlashgan. Bu qochqinlar haqida eng tashvishlangan narsa parollaringizni osongina olib tashlashingiz. Xashni ba'zi ma'lumotlar bilan bog'langan izdosh sifatida ko'rish mumkin.

Parollar qanday qilib buzilganligini tushunish uchun o'quvchilar birinchi navbatda foydalanuvchilarning qanday qilib autentifikatsiya qilinganligini, qaerda va qanday shaklda parollarini va qanday qilib ularni aniqlash mumkinligini bilib olishlari kerak. Kelajakda biz Windows XP operatsion tizimiga asoslanib ishlaymiz, garchi Windows 2000/2003 kabi operatsion tizimlar parollarini ko'rib chiqilgan bo'lsa, Windows 95/98 / Me da shunga o'xshash xatti-harakatlar ham osonroq.

Axborotni muhofaza qilish va tiklashga imkon beruvchi yaxshi tasdiqlangan shifrlash algoritmlariga qarang. Agar siz xavfsizlik masalalari bilan xavotirlanmasangiz, ishingizni soddalashtirish uchun boshqa kutubxonalardan foydalaning. Tavsiya qilamiz: Parol va parol.

- Shuningdek, iteratsiya texnikasidan foydalaning!

- Barcha muhim ma'lumotlar parollar emas.

- Kredit karta raqamlari haqida nima deyish mumkin?

Foydalanuvchilar sifatida biz o'zimizdan foydalanishga harakat qilishimiz kerak murakkab parollar, bizning xavfsizligimizni yanada oshirish uchun. Nihoyat, dasturchilar muhim ma'lumotlarni saqlash uchun xavfsiz va samarali usullarni qo'llashlari kerak, parollarni hech qanday himoya qilmasdan saqlash foydalanuvchi va biz bajaradigan ishlarga hurmatsizlikdir.

Nazariy asoslar

Parolni qidirib topish funktsiyalarini tushunish

Mahalliy yoki tarmoq foydalanuvchisidan autentifikatsiya qilish jarayoni juda oddiy: foydalanuvchi unga mos keladigan parolni kiritadi hisob qaydnomasi, agar parol to'g'ri bo'lsa, foydalanuvchi tizimga kira oladi. Parol tekshirish orqali amalga oshiriladi operatsion tizim uni kompyuterda saqlangan parol bilan solishtirish. Shu bilan birga, mahalliy va tarmoq autentifikatsiyasi o'rtasidagi farq faqatgina mahalliy autentifikatsiya jarayonida foydalanuvchi parollari bilan ma'lumotlar bazasi kompyuterda va tarmoq autentifikatsiyasi paytida domen tekshiruvi deb ataladigan maxsus serverda saqlanadi.

Firmware parolini qanday o'rnatish mumkin

Asosiy belgini va parol maydonini ko'rganingizda dasturiy ta'minot parolini kiriting. Ichki dastur parolini o'chirish uchun, yuqoridagi bosqichlarni takrorlang, faqat qadamda "Bellenim parolini o'chirib qo'ying" tugmasini bosing.

Bir martalik dasturiy ta'minot parolini qanday o'rnatish mumkin

Yo'qotilgan rejim ishlatilganda ham ishlaydi.Bundan oldin Pordelda ishlatgan. Veb-sahifada ro'yxatdan o'tganingizda ba'zi ma'lumotlar matn shaklida saqlanadi, ba'zilari esa yo'q. Oddiy matn ekranda ko'rib turganingizdek: o'qishingiz mumkin bo'lgan so'zlar. Misol uchun, parollar - bu xeshda saqlanishi kerak bo'lgan ma'lumotlar, aks holda kalitlarni saqlaydigan ma'lumotlar bazasiga kiradigan har bir kishi ularga kirish imkoniyatiga ega bo'ladi.

Ko'rinishi osonroq bo'lishi mumkinmi? Axir, foydalanuvchi ma'lumotlarining ma'lumotlar bazasi parollari bilan qaerda saqlanganligini aniq bilib olishingiz va kerakli ma'lumotlarga ega bo'lishingiz kerak. Lekin haqiqat bo'lish juda oson. Albatta, barcha parollar shifrlangan shaklda saqlanadi. Shifrlangan parolga xash yoki parolni xash funktsiyasi deb nomlanadi. Va bu holda biz juda murakkab shifrlash usuli haqida gapirayapmiz, bularning barchasi parolni shu tarzda shifrlanganligi ... aslida parolini hal qilishning iloji yo'q! Albatta, shifrlash algoritmi (hashing) bir tomonlama. Aslida, har qanday aralashgan algoritm asl nusxada qaytarib bo'lmaydigan mantiqiy operatsiyalarni ishlatadigan manba matnidan summadan hisoblash, ya'ni AND, OR, va boshqalar.

Agar siz nafratlansangiz, unda siz mantiqiy bo'lmagan bir nechta harflar topasiz. Xash, biz aytgandek, birlashma bo'lgan mantiqiy bo'lmagan harflar to'plami. Formuladan foydalaniladi. Ushbu natija kodlarining har biri boshqa bir narsadan qat'iy nazar bir xil uzunlikka ega.

Parolni xashga mos keladimi, bilasizmi?

Shundan so'ng biz parolning o'zi hech qachon ma'lumotlar bazalarida yoki serverlarda saqlanmaganligini bilib olamiz. Parol - Internetdan foydalanganda eng muhim jihatlardan biri. Shuning uchun, qanday ishlab chiqarishni o'rganish muhimdir xavfsiz parol. Buni amalga oshirish uchun brauzerning matn maydoniga kiritgan parolni kiritish kerak va u ma'lumotlar bazasidagi qatorlardan biriga to'liq mos tushsa, biz tizimga kirishimiz mumkin.

Shunday qilib, siz parol bilan uning xash funktsiyasini hisoblashingiz mumkin, lekin hash funktsiyasini bilsangiz, parolni hisoblash asosli emas. Xash funktsiyasi o'zi 16 baytli soni tartibdir.

Malumot uchun: hash funktsiyalarini hisoblash uchun turli xil algoritmlar mavjud va shunga mos ravishda xash funktsiyalari turli xil bo'lishi mumkin. Kelajakda mahalliy yoki tarmoq foydalanuvchilari autentifikatsiyasi (LM yoki NT hash) paytida Windows operatsion tizimi tomonidan yaratilgan parollarning xash funktsiyalari haqida gaplashamiz.

Bu shuni anglatadiki, biz kodni aniqlay olmasak ham, uni Internetdagi ro'yxatlar bo'yicha izlashimiz mumkin. Ma'murlar tomonidan aytilganidek, parollar har doim ochiq matnda saqlanmagan. Biroq, ular onlayn rejimda va ko'p miqdorda sotilishi mumkin. Tavsiya sifatida bir necha saytlarda bir xil parollarni ishlatmaslik yaxshiroqdir. Shunday qilib, biz ro'yxatga olingan saytlardan biri aniq kalitlarga ega bo'lsa ham, faqat bitta veb-saytning qayd yozuvi saqlanib qoladi va buzish boshqa hisoblar yoki veb-saytlarga taalluqli emas.

Tabiiyki, savol tug'iladi: agar xash funktsiyasi haqidagi ma'lumot foydalanuvchi parolini topa olmasa, autentifikatsiya jarayoni qanday amalga oshiriladi? Aslida, autentifikatsiya qilinayotganda parollar o'zlariga o'xshash emas, balki ularning hash funksiyalari. Autentifikatsiya jarayoni davomida foydalanuvchi odatiy shaklda parolni kiritadi va operatsion tizim o'z aralashmasini funktsiyasini hisoblab chiqadi va kompyuterda saqlangan xash bilan solishtiradi. Agar ular mos keladigan bo'lsa, autentifikatsiya muvaffaqiyatli hisoblanadi.

Tasvirlarda reklama qilish va taniqli xatti-xarakatlariga ruxsat bermaslik uchun, uni qo'yish kerak emas. Ammo, hozirda ko'pchilik boshqalarni kodlash uchun juda xavfsiz va qiyinroq kodifikatsiya qilishadi. Shunday qilib, agar Siz tanlagan sahifalarda, masalan, 30 lug'at mavjud bo'lsa, hacker parollarini parchalash juda qiyin. Ya'ni, ma'lumotlarni tahlil qilish qobiliyatlari va miqdori ortib, bu ikki nusxadagi ta'riflarni yaratishda parollar juda xavfsiz bo'lishi mumkin.

Bunday holatlarda xavfsizlik birinchi navbatda, chunki kriptografik to'qnashuv hujumi avval amalga oshirilishi mumkin, bu aslida "kalitlarning yarmi" ga teng, so'ngra yakuniy haqiqiy duch keladigan qiymatlarni taqqoslaydi. Afsuski, ko'pgina loyihalarda bu hali ham hisobga olinmaydi va ma'lumotlar bazasida parolni aniq saqlab qolinadi.

Parol yorilish

Parolni olib tashlash jarayoni yoki parolni bekor qilish jarayoni oddiydir va mumkin bo'lgan parollarning oddiy qo'pol kuchi hisoblanadi. Buni amalga oshirish uchun kompyuterda saqlangan parol aralashmasining funktsiyasini bilishingiz va parol aralashmasini hisoblashingiz kerak. Keyin, turli xil parol variantlari bo'yicha tartiblash va hisoblangan xostlarni kompyuterda saqlangan narsalar bilan taqqoslash uchun siz o'zingiz tanlashingiz mumkin to'g'ri parol.

Bundan tashqari, parolni parolini hal qilishning hojati yo'q, buning o'zi kifoya edi dasturiy ta'minot biz kiritgan parolni ro'yxatga olinganga teng deb bilishimiz mumkin, shuning uchun plagin bizga bizdan ko'ra ko'proq funksionallikni taqdim etdi.

Va parolni parolini chiqarib olish tizimni biroz ko'proq himoyasiz qiladi. Ideal, ma'lumotlar bazasida saqlangan maydon qiymatidan parolni qayta tiklab bo'lmaydigan qilib, xashni saqlashdir. Aks holda, sizning litsenziyangiz katta bo'ladi.

So'rovga parolni kiriting

Autentifikatsiya usulini tanlashingiz kerak bo'lsa, quyidagilarni ko'rib chiqing. Loyiha ochiladi menyusida, Premium Plan sotib olganingizda yaratilgan loyihani tanlaganingizga ishonch hosil qiling. So'rovda kalitni ko'rsatish uchun uni kalit parametrining qiymati sifatida kiriting.

Bunday qidiruv hech qachon yakunlanmaydi - cheksiz ko'p parol variantlari mavjud. Biroq, xulosaga shoshilmang. Birinchidan, ehtimol, parollar soni, albatta, albatta, ikkinchidan, zamonaviy kompyuterlar soniyada millionlab parollarni aylantirish imkonini beradi. Bundan tashqari, mavjud turli usullar (bu keyinchalik muhokama qilinadi) parollarga qarshi hujumlar bo'lib, ko'p holatlarda bir necha daqiqada ijobiy natijalarga olib keladi. Biz nazariyadan amaliyotga o'tmasdan oldin, "xash" tushunchasining mazmunini ko'rib chiqing va qancha parol variantlari borligini aniqlang.

Autentifikatsiya muammolarini bartaraf qilish

Quyidagi namuna standart tizim kutubxonasidan foydalanadi. Avvalgi maqolalarda aytib o'tganimizdek, tizimlarni buzish uchun ko'plab vositalar yoki usullar mavjud. Ikki tomonlama ishlab chiquvchi foydalanuvchi bilan hamkorlik qilish, o'z maqsadlariga erishish uchun hakerlarni murakkablashtirish uchun juda muhimdir. Foydalanuvchilar tomonidan va dasturchilar tomonidan xavfsiz parol shifrlash usullaridan foydalanish yoki qo'shimcha xavfsizlik darajasini kiritish.

Buni aytishim kerak. Eng so'nggi texnologik yutuqlar bilan uzoq vaqt davomida butunlay xavfsiz tizimni saqlab qolish deyarli mumkin emas. Hujumlarning aksariyat qismida asosiy maqsad - tizim buzilgani, identifikatsiya qilingan o'g'irlik, spam va boshqalarni ma'lumotlar bazasini belgilashdir. parollarning tizimdagi eng qimmatli ma'lumot ekanligini hamma biladi; shuning uchun ularning xavfsiz saqlash juda muhim, shuning uchun ham ular ma'lumotlar bazasini olsalar ham, ularni tushuntira olmaydi.

LM va NT xeshlari

Windows NT / 2000/2003 / XP operatsion tizimlarida ikkita parol aralashmasining funktsiyasi mavjud: LM hash (LanMan-hash) va NT-hash. LM hash Lan Manager tarmoqlaridan meros bo'lib, Windows 9x operatsion tizimlarida ishlatilgan. Shuning uchun, barcha zamonaviy operatsion tizimlar Windows 9x dasturlari bilan mosligini ta'minlash uchun yangi hashing (NT-hash) turini qo'llab-quvvatlasa-da, operatsion tizim yangi NT-hash va eski LM-hash bilan birga saqlanishi kerak.

Ilovalarni ishlab chiqishning eng xavfsiz va keng tarqalgan usullaridan biri shifrlangan parollarni saqlashdir. Buni amalga oshirish uchun ma'lumotlar zanjirini mutlaqo boshqacha qilib aylantirish uchun yaratilgan vazifalar mavjud. Ular xashning kriptografik funktsiyalari yoki xash sifatida yaxshi ma'lum bo'lganlari.

Ya'ni, kirish uzunligidan qat'iy nazar, funktsiya bir xil uzunlikdagi bir qatorni qaytaradi. Birinchisi 32 simvolni qaytaradi, ikkinchisi esa. Biroq, ularda ishlatiladigan algoritmlar eskirgan va endi xavfsiz emas, chunki kompyuterlar hozirda kuchga ega bo'lib, ma'lumotlarni shifrlash uchun algoritmni osongina bekor qilishingiz mumkin.

LM hashingdan foydalanganda parol uzunligi 14 ta belgidan iborat. LM hash algoritmining eng katta kamchiliklari parolni ikkita qismga ajratish bo'lib, ularning har biri etti ta belgidan iborat. Agar foydalanuvchi tomonidan kiritilgan parol 14 belgidan kam bo'lsa, unda konvertatsiya qilish vaqtida nol belgilar kiritiladi, ya'ni 0 belgigacha bo'lgan belgilar 14 belgidan iborat bo'lgan satrni olish uchun. Agar foydalanuvchi paroli 14 belgidan oshsa, LM-hash bo'sh parolga to'g'ri keladi. 7 belgidan iborat parollarning har biri DES (oldingi US federal standarti) algoritmidan foydalanib, boshqasidan mustaqil ravishda shifrlangan va 7 belgidan iborat parollarning har biri uchun shifrlash jarayoni mustaqil bo'lganligi sababli, ushbu yarmlarning tanlanishi mustaqil ravishda amalga oshirilishi mumkin, bu esa otopsiya jarayonini ancha osonlashtiradi va tezlatadi. parol. LM hashining boshqa jiddiy kamchiliklari shundaki, shifrlash jarayonida parolning barcha alifbo belgilarini katta harfga aylantiriladi. LM hashida katta-kichikligi aniq bo'lmagan parol ma'lumoti mavjud bo'lgani uchun, Alladin, alladin, Alladin va alladin uchun LM chig'irtlari aynan bir xil bo'ladi. Bu, ehtimol parollarning kombinatsiyasi sonini sezilarli darajada cheklaydi va natijada ochilish jarayonini tezlashtiradi.

Xo'sh, qanday vazifani bajarish kerak?

Ammo, 7-versiyadan boshlab, xuddi shu funktsional xususiyatga ega kutubxona mavjud. Belgilangan algoritm bilan kiritilgan parolni kodlash uchun javobgar. Tuz: xashlarning juftlari ro'yxatida topilgan natijani oldini olish uchun aralashtirish jarayonida ishlatiladigan satr. Ruxsat etilgan qiymatlarni ishlatish maqsadga muvofiq emas. xarajat: algoritm narxi. Standart 10-dir, ammo kuchli serverga ega bo'lsangiz, ushbu qiymati oshirishingiz mumkin.

- Parol: shifrlashsiz parol. Biror narsa: Algoritm foydalanish.

- Standart funktsiya har bir parol uchun tasodifiy tuz hosil qiladi.

NT hash LM xashiga xos bo'lmagan kamchiliklarga ega emas. Birinchidan, NT-hashing parol ikki 7 belgidan iborat bo'linmagan MD4 shifrlash algoritmidan foydalanadi. Ikkinchidan, NT-hashing yordamida parol uzunligi 14 belgidan iborat. Uchinchidan, NT-hash katta-kichikligi farqlanadi, ya'ni ALL-ALL va alladin parollarining NT-xeshlari butunlay boshqacha bo'ladi.

Asl parol va saqlangan xashning mosligini tekshiring. Dasturchilar foydalanuvchi ma'lumotlarini taqdim qilishning muhimligini bilishlari kerak, chunki agar xakerlar o'zlarining parollarini aniqlay olsalar, bu bizning muhitimizni buzishi mumkin emas, balki ulardan foydalanadigan xizmatlarning aksariyatiga ham ta'sir qilishi mumkin, garchi bu tavsiya etilmasa ham, odatda bir xil turli hisoblar yoki xizmatlar uchun parol.

Quyidagi vaziyatni tasavvur qiling: ma'lum bir fayl torrentga bo'linadi. Shunday qilib, ushbu kontentni yuklab olgan har bir kishi, ehtimol, buzilgan yoki hatto yashirib yuborilgan faylni oladi zararli dastur. Birgalikda ma'lumotlarning yaxlitligini ta'minlash uchun torrent mijozlari juda aqlli hiyla ishlatadilar: manba faylini yaratish, dasturiy ta'minot noyob harflar va raqamlar ketma-ketligini hisoblab chiqadi va ularni birgalikda foydalaniladigan fayl yoki papkalarga tayinlaydi.

Yuqorida ta'kidlaganimizdek, kiritilgan parol uzunligidan qat'i nazar, hash funktsiyalarining hajmi (LM va NT ham) 16 bayt. Agar parol uzunligi 14 belgidan kichik bo'lsa, har bir parol uchun LM- va NT-xeshlar mavjud. Agar parol uzunligi 14 belgidan oshsa, u holda faqat NT-hash mavjud.

Taniqli NT aralashmasi uchun to'g'ri parolni topish LM hashiga qaraganda ancha qiyin. Agar har ikkala LM va NT xeshlari ma'lum bo'lsa, parol birinchi LM hash yordamida tanlanadi va LM parolini topib (barcha katta harflar) topilganidan keyin, NT hash xolda NT parolini aniqlash uchun ishlatiladi. Ammo, bu holda bir noziklik bor: parol uchun, parol uzunligi 14 belgidan kam yoki teng bo'lishi kerak bo'lgan har doim LM hash emas. Parolni uzunligi 14 belgidan kam bo'lsa ham, LM hash ma'lumotlar bazasidan olib tashlanishi mumkin. Buni qanday qilishni tushuntiramiz, ammo hozircha biz LM va NT-ning turli xil parollarni saqlashga oid amaliy misollarini beramiz.

Shunday qilib, kimdir bu kontentni yuklab olishni boshlashdan oldin, dastur faylga xizmat ko'rsatuvchi mashina uchun bir xil harf va raqamlar ketma-ketligini ishlatadi: agar ketma-ketlik boshqacha bo'lsa, bu fayl o'zgartirilgan va yuklab olinmasligi kerak. Konferentsiya to'g'ri bo'lsa, transfer boshlanadi.

Ushbu ketma-ketlik "Hash Information" deb nomlanadi va yuqoridagi rasmda ko'rsatilganidek, Pirate Bay kabi brauzerlarda osongina tekshirilishi mumkin. Biroq, bu texnikaning ishlatilishi torrentlardan ancha ortda va kompyuter dunyosida xash yoki xash summasi sifatida tanilgan.

Dastlab olti karra eslatmaga yozilgan 16 baytli LM hash mos keladigan 7-belgili alladin parolini ko'rib chiqing. Keyinchalik 14 nomdagi alladinalladin parolini ko'rib chiqing, ular uchun LM hashi:. Shuni esda tutingki, ushbu xashning birinchi yarmi (8 bayt: a01fad819c6d001a) to'liq ikkinchi darajaga to'g'ri keladi. Bundan tashqari, ushbu xashning birinchi yarmi alladin parolining LM-xashining birinchi yarmi bilan mos keladi. Bunday tasodif, parolning har etti belgisining mustaqil ravishda kodlanganligini va natijada olingan LM hashining 8 baytini belgilashni eslay olmasligimiz tasodifiy emas.

Bundan tashqari, parolning LM-hashining ikkinchi yarmi (aad3b435b51404ee) 0 kodi bilan mos kelishi kerak, chunki parol 14 belgidan kam bo'lsa, bo'sh belgi qo'shiladi. Ya'ni, ad3b435b51404ee etti bo'sh belgi shifrlash. Shuning uchun, boshqa 7 belgili parol uchun LM hashining ikkinchi yarmi to'liq bir xil bo'ladi deb taxmin qilishimiz mumkin. Haqiqatan ham, parol tornadoni uchun LM hash -, va siz ko'rib turganingizdek, ushbu aralashmaning ikkinchi yarmi alladin parolasi bilan bir xil. ALLADIN parol uchun, LM hash qiymati alladin parol bilan bir xil bo'ladi. LM-kodlashda barcha harflar katta harfga aylantirilganligini hisobga olib, ALLADIN so'zi LM-parol deb ataladi.

Turli xil parol variantlari (alladin, alladinalladin, tornado) uchun NT hassasini ko'rib chiqsak, tartibsizlik aniqlanmaydi (1jadval). Bunga qo'shimcha ravishda, yuqorida ta'kidlab o'tilganidek, NT-hash katta-kichikligi farqlanadi va NT parolining o'zi haqiqiy parolga mos keladi.

1-jadval. Parollar va tegishli xash funktsiyalari

Mumkin parollar soni

Shunday qilib, parolni ochish uchun ishlatiladigan algoritmni aniqladik. Parolni tanlashga mo'ljallangan barcha dasturlarda qo'llaniladigan yagona usul barcha mumkin bo'lgan birikmalar orqali amalga oshiriladi. Tabiiyki, savol tug'iladi, qancha kombinatsiyalar umuman mumkin va qo'pol kuch bilan parolni tanlash osonmi?

Keling, hisobga olamiz. Windows 2000, 2003 va XP operatsion tizimlarida parol 127 ta belgidan iborat bo'lishi mumkin. Bunday holda, parol belgisi sifatida, 256 ASCII kodlaridan har qanday foydalanishingiz mumkin. Bu holda parol uzunligi bilan n mumkin bo'lgan kombinatsiyalar soni 256n ga teng bo'ladi. Mumkin bo'lgan parollar umumiy soni 2561 + 2562 + ... + 256127 ~~ 21024 = 1.8 * 10308 bo'ladi. Bu raqam astronomik darajada katta va hech kim zamonaviy kompyuter oqilona vaqtda barcha mumkin bo'lgan birikmalar orqali saralanishi mumkin emas. Tasavvur qilaylik, soniyada 10 million parolni tezlashtiradigan qo'pol kuch-quvvat algoritmini amalga oshiradigan kompyuter bor. Barcha parollar bo'yicha tartiblash uchun taxminan 10293 yil kerak bo'ladi! Ma'lumot uchun, sayyoramizning yoshi 4,5 milliard yilga teng (4.5-109). Amalda, bu parolni qo'pol kuch bilan parchalashning iloji yo'q! Xullas, "qurol-aslahalar kuchli, bizning tanklarimiz tez", lekin shoshilib chiqish kerak emas.

Avvalo, bizning hisob-kitoblarimiz to'g'ri emas. Holbuki, barcha mumkin bo'lgan parollar soni 21024 bo'lsa-da, mumkin bo'lgan aralash-tuplar funktsiyalari soni sezilarli darajada kichikroq. Haqiqatan ham, yuqorida ta'kidlaganimizdek, parol uzunligidan qat'iy nazar, xash funktsiyasi 16 bayt yoki 128 bit. Tegishli miqdor mumkin bo'lgan imkoniyatlar Xash funktsiyalari 2128-ga teng. Yaxshi, chunki parollarning o'zi autentifikatsiya qilish uchun ishlatilmaydi, lekin ularning aralashuvi funktsiyalari, shuning uchun siz ushbu kombinatsiyalarning ushbu soniga e'tibor qaratishingiz kerak. Aslida, bu bir xil xash funktsiyasi juda ko'p sonli turli xil parollarga mos kelishi mumkin va ularning barchasi muvaffaqiyatli autentifikatsiya qilish uchun ishlatilishi mumkin degan ma'noni anglatadi. Bu erda muhim bir xulosa kelib chiqadi: nima bo'lishidan qat'i nazar yagona parol bilan keladigan bo'lsak, to'g'ri parol sifatida ishlatilishi mumkin bo'lgan ko'plab boshqa belgilar kombinatsiyasi mavjud.

Ikkinchi muhim xulosa shuki, parollar 16 belgidan uzoqroq bo'lishi mantiqiy emas. Darhaqiqat, 16 ta belgidan iborat parol uzunligi bilan bizda 2128 ta kombinatsiya mavjud, ya'ni xash funktsiyalarining kombinatsiyalarini imkon qadar ko'paytiradi va parol uzunligi yanada oshadi xash funktsiyalari sonini oshirmaydi.

Keling, barcha 2128 hash funktsiyalari orqali yineleme uchun qancha vaqt ketishini sanab ko'raylik. Qidiruv tezligi sekundiga 107 parolni tashkil etar ekan, barcha kombinatsiyalarni qidirish uchun 1024 yil kerak! Siz tinchgina uxlashingiz mumkin, lekin yana xulosalar bilan shoshilmaymiz.

Yuqorida aytib o'tganimizdek, asosiy tahdid NT emas, balki LM hash. Bu holda mavjud bo'lgan belgilar soni endi 256 emas, balki faqat 197, chunki parolning barcha alifbo belgilarini katta harflar bilan qisqartiradi, shuning uchun 26 belgidan iborat kichik harflar Lotin alifbosi va rus alifbosining 33 ta kichik harflari ASCII belgilarining 256 ta variantidan chiqarilishi kerak. Shuning uchun parol uzunligi 14 ta belgidan iborat bo'lishi mumkin bo'lgan variantlar soni 19,714 = 1.3 · 1032 ni tashkil qiladi. Biroq, bu raqam juda yuqori. LM kodlash paytida parol ikkita 7 belgidan iborat bo'linadi, ularning har biri mustaqil ravishda kodlanadi. Shuning uchun, aslida, mavjud bo'lgan kombinatsiyalar soni barcha etti belgilar bilan aniqlanadi va 1977 = 11.5 · 1016 ni tashkil qiladi. Soniyasiga 107 parolni qo'pol kuch ishlatish darajasi bilan barcha mumkin bo'lgan birikmalar orqali qayta ishlash uchun 37 yil talab qilinadi. Albatta, bu raqam juda katta va kimdir parolni olishni xohlashiga shubha qilmoqda. Biroq, "inson" deb ataladigan bir narsa bor. Parolni kiritish paytida klaviatura tartibini almashtirgan foydalanuvchi topishga harakat qiling! Va bu shuni anglatadiki, haqiqiy belgilar soni 197 emas, balki 64. Bu holda, mumkin bo'lgan variantlar soni 647 (LM xeshlar hisobga olingan) qiymatiga tushadi va barcha parollarni qidirish uchun faqat 5 kun kerak bo'ladi!

Bundan tashqari, ko'p hollarda, parollar juda mazmunli so'z yoki iboralar va juda uzoq emas. Xullas, so'zlar soni yuz minglab hisobga olinsa, lug'at qidiruvi juda uzun bo'lmaydi.

Buning juda muhim xulosasi bor: ko'pincha foydalanuvchi parolini topish qiyin emas - bu vaqt masalasidir. Keyinchalik aniq bir misol bilan siz ma'lum hash funktsiyalari uchun parollaringizni qanday tezda topishingiz mumkinligini ko'rsatib beramiz, ammo hozirgi vaqtda xash funktsiyalarining qaerda saqlanganligini va qanday qilib ularni olish mumkinligini ko'rib chiqamiz.

SAM fayli joyi

Shu paytgacha biz ma'lum hash funktsiyalaridan parollarni tiklash jarayonini ko'rib chiqdik, lekin eng muhim savolga javob bermadi: bu parolni saqlash funksiyalari qaerda saqlanadi va foydalanuvchi hisob bazasiga qanday kira olasiz? Barcha foydalanuvchi hisoblari parollarni aralashtirish funktsiyalari bilan birgalikda SAM (Security Accounts Manager) ma'lumotlar bazasida saqlanadi. Kengaytmasi bo'lmagan bir xil nomdagi fayl. SAM fayli bu ro'yxatga olishning bir qismi bo'lib,% systemroot% \\ system32 \\ config katalogida saqlanadi (% systemroot% operatsion tizimi bilan katalogga murojaat qiladi - C: \\ WINDOWS). Bundan tashqari, ushbu faylning zaxira nusxasi tizimni tiklash diskida, shuningdek% systemroot% \\ repair katalogida mavjud. Biroq foydalanilganda zaxira nusxasi SAM fayli oxirgi zaxira seansidan buyon parollarning o'zgarganligini bilishi kerak. Bundan tashqari, zaxiradagi yaqinda o'rnatilgan foydalanuvchi hisoblari bo'lmasligi mumkin.

Amaliy misollar

Parollar va kompyuterga kirish haqida gapirganda, ikkita asosiy turli xil stsenariylarni e'tiborga olish kerak: birinchi - mahalliy tarmoqqa kiritilmagan alohida kompyuterga kirish, ikkinchisi - mahalliy tarmoqning bir qismi sifatida kompyuterga kirish, ya'ni tarmoqqa kirish. Bunday holda, biz mahalliy tarmoq doirasida aniq domen tekshiruvi bilan to'la tarmoqni tushunamiz.

Bilan birga dasturiy ta'minot nuqtasi Mahalliy va tarmoq kompyuterlariga qanday qilib kirish mumkinligi borasida ular hech qanday farq qilmaydi. Faqatgina farq SAM-faylini olish usuliga tegishli bo'lib, birinchi holatda mahalliy kompyuterda, ikkinchidan esa tarmoq domeni tekshiruv qurilmasida saqlanadi.

Bunga qo'shimcha ravishda, kompyuterga kirish parolni qayta tiklash va uni tanlash orqali amalga oshiriladi. Bundan tashqari, protsedura boshqacha, shuning uchun qayta tiklashning ikkala usulini batafsil ko'rib chiqamiz.

Windows parolini tiklash

Maqolaning birinchi qismida ta'kidlanganidek, ikki xil parol mavjud: mahalliy va tarmoq. Mahalliy parolni aralashtirish vazifalari kompyuterda saqlanadi va tarmoq parol aralashmasi vazifalari domen tekshirgichida saqlanadi. Parolni tiklash protsedurasi masofadan turib (ya'ni, tarmoq orqali) amalga oshirilishi mumkin bo'lgan va kompyuterni qayta ishga tushirishni talab qiladigan SAM faylini tahrir qilishni o'z ichiga olganligi sababli parolni asl holatini tiklash avvalo mahalliy kompyuterga kirish uchun ishlatiladi. Agar foydalanuvchi tarmoq parolini tiklash zarur bo'lsa va tarmoq ma'muri paroli yo'qolsa, tarmoq administratori uchun xuddi shu tartibni bajarish kerak bo'ladi, ammo buning uchun siz serverga jismoniy kirishni amalga oshirishingiz kerak va uni to'xtatish va o'chirib qo'yish jarayoni e'tiborga olinmaydi.

Parolni tiklash uchun% systemroot% \\ system32 \\ config katalogida saqlangan SAM-fayldagi o'zgarishlar qilishingiz kerak. Biroq, operatsion tizim yuklanganida ushbu faylga kirish bloklanadi, ya'ni nusxalanmaydi, ko'rilmaydi yoki o'zgartirilmaydi. Shuning uchun, SAM-faylga kirish uchun birinchi navbatda, siz kompyuterni emas, balki yuklashingiz kerak qattiq diskva floppi, CD-ROM yoki flesh-xotiradan boshqa operatsion tizim yordamida.

Bundan tashqari, agar kompyuterning qattiq disklari o'rnatilgan bo'lsa fayl tizimi NTFS, yuklash operatsion tizimi buni tushunishi kerak. Misol uchun, DOS tizimi disketini tayyorlashingiz va NTFSDOS nomli NTFS drayverini joylashtirishingiz mumkin. Ushbu haydovchining barchasi yordamida nTFS bo'limlari sifatida o'rnatiladi mantiqiy drayvlar DOS, undan keyin ularga ruxsat beriladi.

Bunga qo'shimcha ravishda, SAM-faylida o'zgarishlarni amalga oshirishga imkon beruvchi yordamchi dasturga ehtiyoj bor. Bugungi kunda ushbu dasturlarning eng mashhurlari ikkitadir: Active Password Changer 3.0 va Offlayn NT / 2K / XP Password Changer & Registry Editor.

Utility Active Password Changer 3.0 dasturi

Ushbu dasturni www.password-changer.com/download.htm saytidan ko'chirib olishingiz mumkin. Uni yuklab olishning bir necha variantlari mavjud: kompyuterda (Windows Installer) DOS (DOS Executable) ostida executable fayl, o'rnatilgan dastur (bootable floppy creator) bilan bootable floppy disk va integratsiya ilova bilan bootable disk diskini yaratish uchun ISO tasvirini o'rnatish.

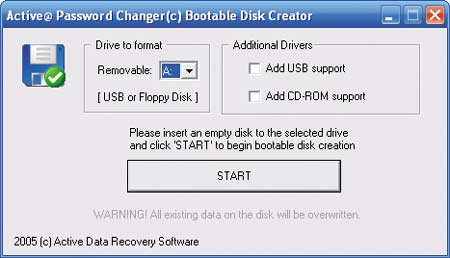

Foydali dasturni kompyuterga o'rnatish optsiyasi DOS ostida executable faylni o'rnatish, o'rnatilgan floppy sehrgarni o'rnatish yoki integratsiya dasturga ega bo'lgan USB flesh haydovchi (1-rasm) va integratsiya dastur bilan boot diskning ISO tasvirini yozish uchun yordamchi dasturni o'z ichiga oladi.

Shakl. 1. Dastlabki floppy yoki USB flesh haydovchi yaratish uchun usta

active Password Changer 3.0 o'rnatilgan

CD-ROM, USB flesh-disk yoki floppy diskdan foydalanishdan qat'iy nazar, ushbu yordam dasturidan foydalanish juda oson. Bu faqat ingliz tilida kam ma'lumotni talab qiladi.

Qaysi variantni tanlashingiz kerak - bootable floppy disk, USB floppi yoki diskni yaratish - vaziyatga bog'liq. Misol uchun, kompyuterda floppi bo'lmasa, juda keng tarqalgan bo'lib, unda boot floppi bilan tanlov yo'qoladi. Dastlabki CDni ishlatish ham har doim ham mos kelmaydi, masalan, yangi. anakartlaru biriktirilgan PATA-kontrolator optik haydovchi, JMicron turi tekshiruvi yordamida amalga oshirilishi mumkin va bu holda Active Password Changer 3.0 inobatga olinadigan dasturiy ta'minoti bilan bootable kompakt disk boshqaruvchi drayverlarga ega bo'lmasligi tufayli foydalanilmaydi. Ya'ni, bunday diskdan yuklashingiz mumkin, lekin dastur ishlamaydi.

USB flesh haydovchi optsiyasi deyarli har doim ishlaydi, lekin faqat agar anakart BIOS darajasidagi flesh haydovchidan yuklash imkoniyatini qo'llab-quvvatlasa. Barcha yangi anakartlar bu xususiyatga ega, ammo istisnolar mavjud. Shunday qilib, ba'zi bir anakart modellari (ayniqsa nVIDIA chipsetlari), lekin ular tizimning USB flesh diskidan ochilishiga ruxsat berishsa ham, ular yordamchi dasturning ishlashiga ruxsat bermaydi.

Shuning uchun Active Password Changer 3.0 dasturidan foydalanishning uchta usulidan foydalanish mumkin.

Yuqorida ta'kidlaganimizdek, foydali dastur bilan ishlash muammoga olib kelmaydi. Birinchi bosqichda siz tanlanishingiz kerak mantiqiy haydovchioperatsion tizimga mezbonlik qiladi. Keyinchalik, dastur, bu mantiqiy haydovchiga SAM faylini topadi va tahrirlangan foydalanuvchi hisoblarini ko'rsatadi.

Operatsiyadan tahrir qilish bilan bir xil fikrlarni tahrir qilish mumkin windows tizimlari ma'mur holati bilan foydalanuvchi. Shunday qilib, Active Password Changer 3.0 dasturidan foydalanib, foydalanuvchining parolini (ushbu foydalanuvchining parolini tozalash), blokni (Hisob o'chirilgan) yoki qulfni ochish (Hisob qulflanmagan) hisobini tiklashingiz mumkin, foydalanuvchi keyingi paytlarda parolni o'zgartirishi kerakligini aniqlang. keyingi kirish paytida parolni o'zgartiring) yoki parolni doimiy muddati tugagan parametrni sozlang (Password never expires). Bundan tashqari, u qachon (hafta va soatlar kunlarida) jadvalni belgilash uchun ishlatilishi mumkin ushbu foydalanuvchiga kirishga ruxsat berildi.

Umuman, Active Password Changer 3.0 dasturini ishlatib, foydalanuvchi hisoblarini tahrirlash, to'liq soniya oladi. Faqat bitta narsa xavotirga soladi - rasmiy www.password-changer.com/download.htm rasmiy saytida dasturning demo versiyasini yuklab olishingiz mumkin, bu funksiyalarda sezilarli cheklovlarga ega va aslida foydasizdir. Shuning uchun, uning "to'g'ri" versiyasini - Active Password Changer 3.0 Kasb-ni topish mantiqan to'g'ri keladi. Misol uchun, ushbu yordam dasturining to'liq xususiyatli versiyasi internetda osongina topilishi mumkin bo'lgan mashhur Hirens Boot CD (hozirgi 8.6 versiyasi) boot diskining bir qismidir. To'g'ri, bu holatda CDdan yuklash kerak.

Foydalanuvchi NT / 2K / XP Password Changer & registryga tahrirlovchisi

Onlaynda NT / 2K / XP Utility Password Changer & Registry-tahrirlovchisi http://home.eunet.no/pnordahl/ntpasswd saytidan bepul yuklab olish mumkin. Buning ikkita varianti bor: bootable disk-ROMni yaratishda ISO tasvirini va bootable floppy diskni yaratish uchun yordamchi dastur.

Ushbu yordam dasturini ishlatish mumkin bo'lgan USB flesh haydovchi bilan birgalikda ishlatish mumkin, ammo bunday diskretni yaratish va yordamni o'zingizning o'zingizga qo'shishingiz kerak bo'ladi.

Foydalanuvchi bilan NT / 2K / XP Password Changer & Ro'yxatga olish daftari Muddati ilovasi qiyinchiliklarga sabab bo'lmaydi. Birinchi bosqichda o'rnatilgan operatsion tizimga ega bo'lgan mantiqiy diskni tanlaymiz. Keyin SAM fayli (Windows / system32 / config sukut bo'yicha taklif qilinadi) o'rnini belgilashingiz kerak va SAM-faylni tahrirlash funktsiyasini tanlang. Operatsion tizim sukut bo'yicha o'rnatilgan bo'lsa, siz har bir yangi muloqot oynasida paydo bo'ladigan savollarni tushunib olmaysiz va har doim Enter ni bosing.

Muayyan hisobni tanlaganingizdan so'ng, parolni o'rnatishingiz mumkin yangi parol, foydalanuvchi hisobini qulflash yoki qulfdan chiqarish, doimiy parolning imkoniyatini belgilash va h.k.

Xulosa qilib, onlayn NT / 2K / XP Password Changer & Ro'yxatdan o'tish kitoblari Tahrirlovchisi yordam dasturi Hirens boot CD-da mavjud.

Boshqa variantlar

Ko'rib chiqilgan dasturiy vositalar bilan birga Active Password Changer 3.0 va Off NT / 2K / XP Password Changer va Registry Editor-lariga qo'shimcha ravishda, odatda Live CD boot disklarida joylashgan parolni asl holatini tiklash uchun o'xshash yordamchi dasturlar mavjud, ya'ni ularni o'rnatishdan oldin operatsion tizimni yuklashingiz mumkin bo'lgan disklarda ochiq qattiq disk kompyuter. Ko'p turli xil Live CD-lar mavjud, biroq, odatda, Linux tizimlarining turli klonlari asosida qurilgan. Agar biz Windows XP asosida Live CD disklari haqida gapiradigan bo'lsak, ular parolni o'zgartirish uchun mo'ljallangan. Siz qattiq diskda ishlashni talab qilmaydigan Windows XP-ning kesilgan nusxasi bo'lgan iNFR @ CD PE 6.3 diskiga qo'ng'iroq qilishingiz mumkin. To'plam shuningdek, ko'plab kommunal va paketlarni, jumladan, ERD qo'mondoni paketini o'z ichiga oladi, bu parolni qayta tiklash va yangi foydalanuvchi yaratish imkonini beradi. Taniqli Pe Builder paketini ishlatib, Windows XP-ning bekor qilingan versiyasidan Jonli CD-diskda yuklash disklari mustaqil ravishda tuzilishi va undan keyin parolni o'zgartirish dasturi (ERD qo'mondoni) bilan birlashtirilishi mumkin. Ammo, agar bunday disklar faqat parolni o'zgartirish uchun ishlatilishi kerak bo'lsa, unda bu eng yaxshi variant emas. Yuqorida tavsiflangan usullardan foydalanish yanada qulayroq bo'lgan hollarda. Aslida, Windows XP OC-ning qisqargan versiyasiga asoslangan Live CD-lari bitta jiddiy kamchilikka ega: bunday diskdan yuklash jarayoni 5 daqiqadan ko'proq vaqtni tashkil etadi, bu albatta juda noqulay.

Parol tanlash

Parolni tanlash - bu juda muhim vazifa emas. Asosiy muammo - SAM faylini qanday olish mumkin. Bundan tashqari, bitta SAM fayli uchun bu etarli emas. Aslida, xavfsizlikni mustahkamlash uchun Microsoft bir vaqtning o'zida SYSKEY yordam dasturini Windows NT 4.0 uchun Service Pack 3 ga qo'shilgan operatsion tizimga qo'shdi. Ushbu yordamchi dastur siz 128-bitli kalit yordamida foydalanuvchi hisob parollarini qo'shimcha ravishda shifrlash imkonini beradi, bu SAMDump dasturi singari ba'zi dasturlar uchun SAM fayliidan xushlarni chiqarish uchun imkon bermaydi. Windows 2000/2003 / XP da, SYSKEY yordam dasturi sukut bo'yicha faollashtirilgan va qo'shimcha shifrlash bloklanmaydi.

SYSKEY rejimi yoqilganda, tizim tugmachalari yordamida kodlangan parol shifrlash kaliti mahalliy darajada (qo'shimcha parol muhofazasi bilan ta'minlanishi mumkin) va alohida - diskdagi diskda juda kam miqdorda saqlanishi mumkin.

SYSKEY himoyasini engishda birinchi marta Todd Sabin o'zining pwdump2 dasturida taklif qildi. Ushbu usul faqat mahalliy kompyuterda amalga oshirilishi mumkin va pwdump2 usuli yordamida parolni olib tashlash uchun administrator huquqlariga ega bo'lishingiz kerak. Pwdump2 yordam dasturi samdump.dll kutubxonasining amalga oshirilishiga asoslanadi, u orqali o'z kodini boshqa imtiyozli maydonga (lsass.exe) yuqori imtiyozlarga ega deb yozadi. Samdump.dll kutubxonasini lsass jarayoniga (Local Security Authority Subsystem System Service, LSASS) yuklagandan so'ng, parol parollarini olish uchun dastur bir xil ichki API funktsiyalaridan foydalanadi. Buning ma'nosi shuki, parolni parolsiz shifrlangan parollardan foydalanish imkonini beradi.

Kutubxona joylashtirish uslubiga qo'shimcha ravishda, SYSKEY xavfsizlik cheklashlarini chetlab o'tishning boshqa usullari mavjud. Misol uchun, siz mahalliy mashinada saqlanishi mumkin bo'lgan kalitning o'ziga kirish imkoniga ega bo'lsangiz, SAM-fayl ma'lumotlari dekriptlashdan sizni hech qanday xalaqit bermaydi. Kalit, ro'yxatdan o'tishingiz qismidir va u haqida ma'lumot SAM fayli bilan bir xil katalogda saqlangan tizim faylidan olinishi mumkin. Operatsion tizim o'rnatilganida Windows fayli Tizim, SAM fayli kabi, qulflangan, ya'ni kopyalanamaz, o'zgartirilmaydi yoki o'zgartirilmaydi.

Keyinchalik, biz hash funktsiyalari bilan qo'pol kuch bilan parolni tanlashga imkon beradigan eng mashhur utilitalar haqida suhbatlashamiz, lekin avval biz SAM-faylini va tizim shifrlash kalitini olishning asosiy usullarini ko'rib chiqamiz.

SAM-fayl va tizim shifrlash kalitini olish

Mahalliy kompyuter uchun

Mahalliy kompyuter haqida gapiradigan bo'lsak, parollarni moslashtirish dasturlarini o'zlarining hash funktsiyalari uchun ishlatganda birinchi navbatda SAM faylini va tizim faylini olish kerak. Asos sifatida, ba'zi foydalanuvchilar (ayniqsa, SAMinside), foydalanuvchi hisob qaydnomasi saqlangan bir kompyuterda o'rnatilgan bo'lsa, operatsion tizim o'rnatilgan bo'lsa ham buni amalga oshirishga imkon beradi. Biroq, bu holda bir jiddiy cheklash mavjud: bu operatsiya faqat kompyuterning ma'muriy huquqlarga ega bo'lgan foydalanuvchi hisobiga o'rnatilishi sharti bilan amalga oshirilishi mumkin. Ammo keyin oqilona savol tug'iladi: agar kompyuter administrator huquqlariga ega bo'lgan foydalanuvchi hisobiga yuklangan bo'lsa, nima uchun parol tanlash bilan bezovtalanasiz? Shuning uchun, odatda, administrator huquqlariga ega bo'lgan hisob noma'lum bo'lib, administrator parolini yoki ushbu kompyuterning har qanday foydalanuvchini administrator huquqlariga ega bo'lishingiz kerak.

Bunday holda birinchi bo'lib ikki faylni nusxa ko'chirishingiz kerak: SAM va SYSTEM, yuqorida aytib o'tilganidek,% systemroot% \\ system32 \\ config katalogida joylashgan (aslida bu C \\ Windows \\ system32 \\ config katalogidir).

Ushbu amaliyotni bajarish uchun kompyuterni muqobil operatsion tizim yordamida, ya'ni qattiq diskda ishlatish kerak. Eng oson variant yaratishdir yuklash disklari Jonli disk yoki hatto USB flesh haydovchi (agar sizning kompyuteringiz USB-dan yuklashni qo'llab-quvvatlasa) Windows XP-ning kam versiyasi bilan. Bu osonlik bilan PE Builder dasturi orqali amalga oshiriladi (bunday disklarni yaratish haqida qo'shimcha ma'lumot olish uchun jurnalning ushbu sonida alohida maqola o'qishingiz mumkin). Bunga qo'shimcha ravishda, agar yuklash uchun disk ishlatilsa, kompyuterga yuklashdan oldin, kerakli fayllarni unga nusxa ko'chirish uchun USB-fleshkalarni qo'shishingiz kerak (agar siz OSni ishga tushirganingizdan so'ng flesh-diskni qo'shsangiz, u ishga tushirilmaydi).

Shunday qilib, kompyuterni muqobil operatsion tizimidan foydalanib yuklashdan so'ng, ikki faylni flesh yoki disketa ko'chirishingiz kerak: SAM va SYSTEM. Keyinchalik LCP 5.04 yoki SAMinside dasturidan foydalanib parolni tanlashingiz mumkin. Tabiiyki ushbu operatsiyani bajarish boshqa kompyuterda ishlab chiqarilgan.

SAM va SYSTEM fayllarini olishning hisoblangan usuli kompyuterga mahalliy kirish imkoni bo'lgan va kompyuterda saqlangan parollarning xash funktsiyalari bilan birgalikda foydalanuvchining hisob-kitob bazasini olish zarur hollarda qo'llaniladi. Agar tarmoq parolini olish haqida gapiradigan bo'lsak, unda bir oz boshqacha tartib ishlatiladi.

Tarmoqli kompyuter uchun

Mahalliy tarmoqlarda sAM fayllari va tizim domen tekshirgichida saqlanadi va kirish oson emas. Qoidaga ko'ra, siz mahalliy kompyuter uchun xuddi shu usuldan foydalanishingiz mumkin, ammo bu amaliyotlar e'tiborga olinmasa ham, domen tekshiruvchisi sifatida ishlaydigan server bilan foydalanishingiz mumkin. Bundan tashqari, ba'zi yordam dasturlari (masalan, LCP 5.04) uzoqdan qobiliyatini qo'llab-quvvatlaydi (ya'ni, tarmoq orqali) domen tekshiruvidan SAM fayli olinadi. Shu bilan birga, ushbu usulni amalga oshirish uchun siz tarmoq ma'muri yoki domen tekshiruvchilarining foydalanish huquqlariga ega bo'lishingiz kerak. Bunga qo'shimcha ravishda, domen tekshiruvi registratsiyasiga uzoqdan kirish imkoniyatini osongina bloklashingiz mumkin - bu holatda SAM faylini tarmoq orqali disk raskadrovka bo'yicha barcha harakatlar bloklanadi.

LCP yordam dasturi 5.04

Shunday qilib, amaldagi misollarga o'tish va ma'lum hash funktsiyalari yordamida foydalanuvchi parollarini samarali ravishda tiklash imkonini beradigan dasturlarni ko'rib chiqish kerak. LM va NT xeshlarini parollarni tiklash uchun juda kuchli vosita bo'lgan LCP 5.04 dasturidan (www.lcpsoft.com, 2-rasm) boshlang. Ushbu dastur bepul va rus tilidagi interfeysga ega.

Shakl. 2. LCP 5.04 dasturining asosiy oynasi

Ushbu yordam dasturi bilan ishlashni boshlash uchun avval foydalanuvchi hisob bazasini import qilishingiz kerak. LCP 5.04 foydalanuvchi fayllarini mahalliy va uzoq kompyuterlardan import qilish, SAM-fayllarni import qilish, sniff fayllarini import qilish hamda boshqa yordamchi dasturlar (LC, LCS va PwDump fayllari kabi) tomonidan yaratilgan fayllarni import qilishni qo'llab-quvvatlaydi.

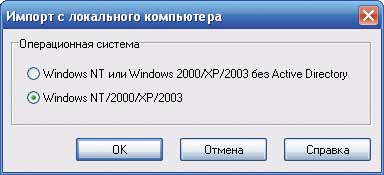

Foydalanuvchi hisoblarini import qiling mahalliy kompyuter operatsion tizimning ikkita variantini ifodalaydi: Windows NT / 2000/2003 / XP Active Directory va bir xil, lekin Active Directory bilan (3-shakl).

Shakl. 3. Foydalanuvchi hisobini import oynasi

mahalliy kompyuterdan

Amaliyot shuni ko'rsatadiki, agar operatsion tizim Windows XP SP2 bo'lsa, mahalliy kompyuterdan import qilish mumkin emas. Variantlardan birini tanlaganingizda, operatsion tizimning himoyasi boshlanadi va kompyuter ogohlantirgandan so'ng qayta boshlanadi.

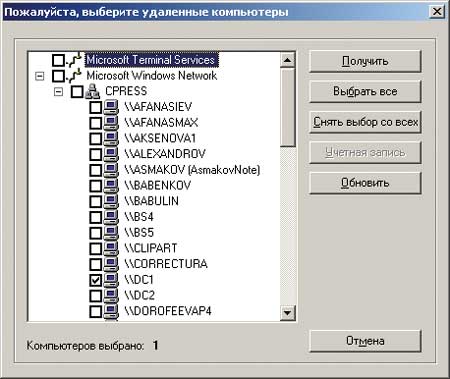

Uzoq kompyuterdan foydalanuvchi hisob ma'lumotlar bazasini import qilish mahalliy tarmoq ichida kompyuterni tanlab olish, import turini (ro'yxatga olish kitobidan yoki xotiradan import qilish) belgilang va agar kerak bo'lsa, masofali kompyuterga ulanganda foydalanuvchi nomi va parolni kiriting (4-rasm). Uzoqdan ulanishni ishlatganda foydalanuvchi administrator huquqlariga ega bo'lishi kerak.

Shakl. 4. Hisobni import sozlamalari oynasi

masofali kompyuterdan foydalanuvchilar

SAM-faylini import qilishda siz uning yo'lini va tizim faylini ko'rsatishingiz kerak (5-rasm). SAM va SYSTEM fayllari avval yuqorida ko'rsatilgan tarzda nusxa olingan deb taxmin qilinadi.

Shakl. 5. SAM-fayllarni import qilish uchun oyna

LMP 5.04 dasturiga foydalanuvchi nomi kiritilgan foydalanuvchi hisoblaridan keyin LM va NT xeshlari parollarni tiklash tartibiga o'tishi mumkin (6-rasm). Yordamchi dastur LM va NT ni tanlashni qo'llab-quvvatlaydi. Ma'lumki, LM hash ishtirokida unga hujum boshlanadi.

Shakl. 6. Import qilinadigan LCP 5.04 dasturining asosiy oynasi

foydalanuvchi hisob ma'lumotlari

LCP 5.04 yordam dasturi, ularning xatlaridan parol tanlash uchun uchta turdagi hujumlarni amalga oshiradi: lug'at hujumi, gibrid lug'at hujumi va qo'pol kuch hujumi.

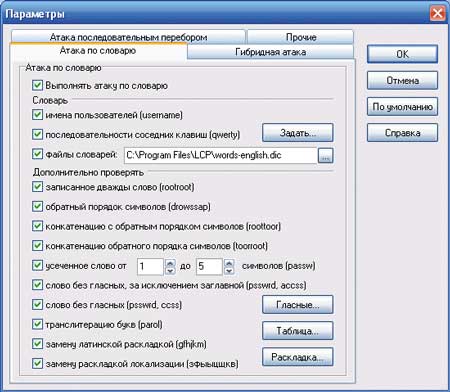

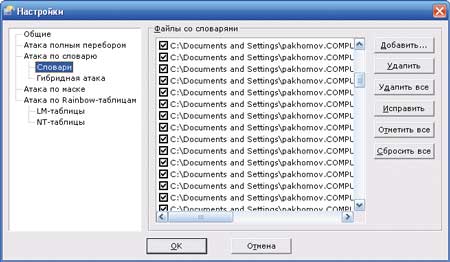

Lug'at hujumi paytida xeshlar lug'atdan har bir so'z uchun ketma-ket hisoblab chiqiladi yoki uning o'zgartirilishi va foydalanuvchi parollari bilan taqqoslanadi. Agar xatlar mos keladigan bo'lsa, parol topiladi. Ushbu uslubning afzalligi uning yuqori tezlikliligi va kamchilikni lug'atda parol yo'qligi ehtimoli yuqori. Lug'at hujumining samaradorligini oshirish uchun qo'shimcha sozlashlarni amalga oshirishingiz mumkin (7-rasm). Xususan, siz foydalanuvchi nomlarini lug'atga qo'shishingiz mumkin, qo'shni kalitlarni (masalan, qwert suhbatlari va boshqalar) ishlatish, so'zlarni takrorlash (masalan, useruser), harflarning teskari navbati bilan birlashtiriladigan so'zlar (masalan, resu) xususan, userresu), qisqartirilgan so'zlarni, unlsiz so'zlarni, translatsiyani (parol kabi) ishlatish. Bundan tashqari, tartibdagi o'zgarishlarni lotincha (lotincha tartibda "parol" "gfhjkm" ga o'xshash) yoki lokalize (rus tilidagi "parol" "zfyitstschkvv" ga aylanadi) lotiniga tekshirishingiz mumkin. Bundan tashqari, lug'at hujumi uchun siz bir vaqtning o'zida turli xil lug'atlarni birlashtira olasiz. LCP 5.04 dasturining o'z lug'atlari bor, ammo Internetda mavjud bo'lgan yanada kengroq lug'atlardan foydalanishni maslahat beramiz. Masalan, www.insidepro.com saytida ajoyib tanlov mavjud.

Shakl. LCP 5.04 dasturiga lug'at hujumini o'rnatish

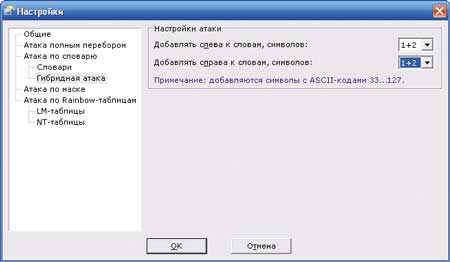

Gibrid lug'at hujumi yordamida shifrlarni tiklashda, har bir so'zga yoki uning o'ngga va / yoki chapga o'girishiga belgilar qo'shiladi. Har bir kombinatsiyani amalga oshirish uchun, foydalanuvchi parolni saqlashga solishtiradigan xash hisoblab chiqiladi. LCP 5.04da so'zning chap yoki o'ng tomoniga qo'shilgan belgilar sonini (o'zgartirishlar) (8-rasm) tanlashingiz mumkin.

Shakl. 8. LCP 5.04 yordam dasturiga gibrid hujumni o'rnatish

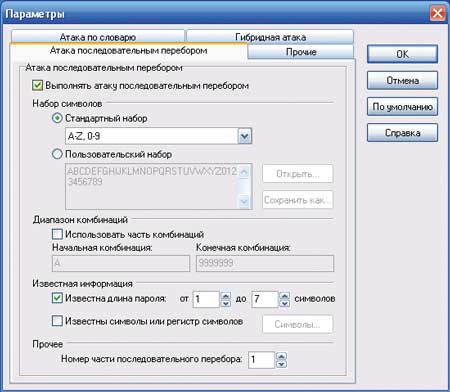

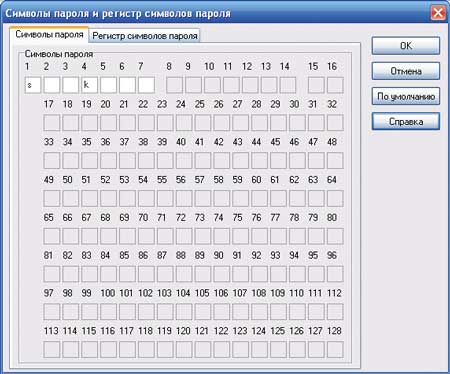

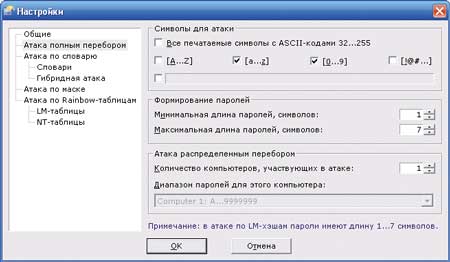

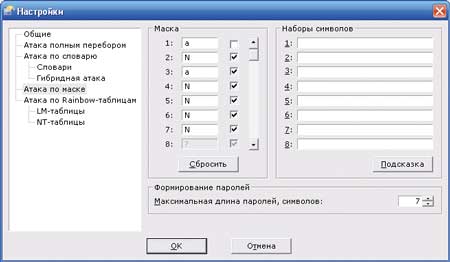

Kuchli kuch bilan hujum qilganda, tasodifiy so'zlar belgilangan belgilar majmuasidan olinadi, keyin ular uchun xash funktsiyalari (aniqroq, belgilar ketma-ketligi uchun) hisob qilinadi. Ushbu usuldan foydalanganda paroldagi belgilar ko'rsatilgan belgilar majmui ichida yoki yo'qligini aniqlaydi. Biroq, bu usul juda ko'p vaqtni oladi va tanlangan to'siqdagi belgilar qancha ko'p bo'lsa, unda kombinatsiyalar orqali qidirish kerak bo'ladi. Ushbu usuldan foydalanganda, bir necha oldindan belgilangan silsilani tanlash uchun ishlatiladigan belgilar majmuini tanlashingiz mumkin (9-rasm), belgini qo'lda o'rnatish. Bundan tashqari, parol uzunligini belgilashingiz mumkin va minimal va maksimal uzunlikni cheklashingiz mumkin. Agar ba'zi parol belgilarini bilsangiz yoki hech bo'lmasa katta-kichikligi sezilarli bo'lsa, parolga (va ularning joylashgan joyiga) qaysi belgilar mavjud bo'lishini qo'shimcha ravishda ko'rsatishingiz mumkin (10-rasm), shuningdek, har bir noma'lum belgi uchun ishni (yuqori, pastki, noma'lum) aniqlang. Albatta, NT shiferida hujum qilganda faqat etti belgidan ortiq parol uzunligini o'rnatish mantiqan to'g'ri. Bu shuningdek, belgilarni ro'yxatdan o'tish niqobi uchun ham amal qiladi - faqat NT-hashni tanlashda uni ishlatish tavsiya etiladi. Tabiiyki, belgilar va registrlar maskasi faqat barcha hisob qaydnomalari uchun parollarning to'plamini emas, balki ma'lum bir hisob uchun parolni tanlash kerak bo'lganda qo'llaniladi.

Shakl. 9. O'rnatish oynasi hujum usullari ketma-ketlikda

lCP 5.04 dasturidagi qo'pol kuch

LCP 5.04 yordam dasturining yana bir qiziqarli xususiyati - qo'pol kuch-quvvat hujumlari bilan (ularni keyinchalik birlashuvchi) qismlarga ajratish qobiliyati. Vazifaning har bir qismi boshqa qismlardan mustaqil kompyuterda ishlashi mumkin. Shunga ko'ra, kompyuterlar busting uchun qancha ko'p ishlatilgan bo'lsa, vazifaning tezligi qanchalik yuqori bo'lsa.

Shakl. 10. Parolning ma'lum belgilarining niqobini belgilash

LCP 5.04 dasturi natijalarni (topilgan parollarni) matnli faylga eksport qilishni va lug'atga parollar qo'shilishini qo'llab-quvvatlaydi, bu esa foydalanuvchi parollarini yanada samarali tanlash imkonini beradi.

SAMinside yordam dasturi

Shakl. 13. SAMinside yordam dasturida lug'atlarni ulash

Gibrid lug'at hujumi yordamida parollarni tiklashda lug'atning har bir so'ziga yoki o'ng va / yoki chap tomonidagi o'zgarishlarga ramzlar qo'shiladi. Dastur parametrlarini ishlatsangiz, bunday belgilar sonini belgilashingiz mumkin (14-rasm).

Shakl. 14. SAMinside yordam dasturida gibrid hujumni o'rnatish

Keyingi ketma-ket iteratsiya yo'li bilan hujum qilganda (15-rasm), oldindan belgilangan bir qancha predmetlardan tanlov uchun ishlatiladigan belgilar majmuini yoki belgini qo'lda o'rnatish uchun foydalanish mumkin. Bundan tashqari, parol uzunligini belgilashingiz mumkin va minimal va maksimal uzunlikni cheklashingiz mumkin.

Shakl. 15. SAMinside yordam dasturida shafqatsiz kuch hujumi oynasini ochish.

Bundan tashqari, bir nechta kompyuterlarda ketma-ket qo'pol kuch tanlash usulini amalga oshirish mumkin.

Maska xuruji parol haqida aniq ma'lumot bo'lsa ishlatiladi. Misol uchun, parol "123" belgilarning kombinatsiyasi bilan boshlanganligi yoki parolning dastlabki uchta belgisi soni, qolganlari lotin harflari bo'lganligi ma'lum bo'lishi mumkin.

Maskali hujumni tashkil qilganda (16-rasm) maksimal parol uzunligini o'rnatish va har bir belgi uchun niqobni o'rnatishingiz mumkin. Agar parol va uning pozitsiyasidagi to'liq belgini bilsangiz, u holda ushbu belgini ko'rsatishingiz mumkin. Bundan tashqari, har bir belgi uchun niqob sifatida oldindan belgilangan belgilar to'plamidan foydalanishingiz mumkin.

Shakl. 16. SAMinside yordam dasturidagi murakkab hujum oynasi

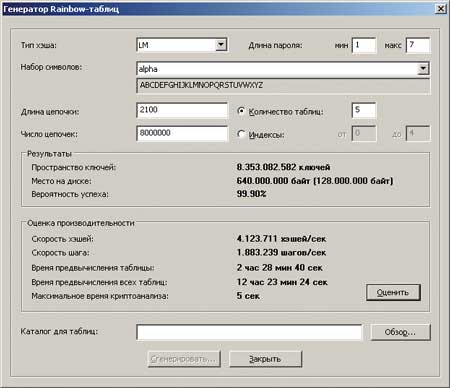

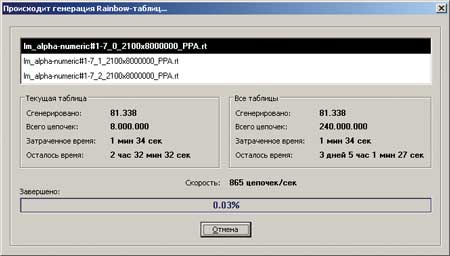

SAMinside dasturida amalga oshirilgan yana bir hujum xususiyati - Rainbow jadvallariga hujum qilish (faqat LM hasharlar uchun qo'llaniladi). Dastur kamalak tomi versiyasi 1.2 dasturi (www.antsight.com/zsl/rainbowcrack) tomonidan yaratilgan jadvallarni qo'llab-quvvatlaydi. Jadvallarni yaratish uchun rtgen.exe faylini ishlating. Rainbowcrack dasturi sizga batafsil ma'lumot berib, sizga Rainbow-jadvallarni qanday yaratishni o'rgandingiz.

Rainbow-masalar g'oyasi quyidagicha: ketma-ket iteratsiyadan foydalanadigan hujum juda uzoq vaqtni oladi, jarayonni tezlashtirish uchun hosil qilingan belgilar majmui va ularning tegishli LM xeshlari saqlangan oldindan tuzilgan jadvallardan foydalanishingiz mumkin.

Eslatib o'tamiz, Rainbow-jadvallarni yaratish jarayoni bir necha kundan bir necha yilgacha foydalanilgan sozlamalarga bog'liq bo'lishi mumkin. Ammo, agar bunday jadvallar yaratilsa, ulardan foydalanish parolni qidirish tezligini sezilarli darajada oshiradi, bu esa bir necha daqiqa davom etadi. Ehtimol, bugungi kunda Rainbow-jadvallar shifrlarni tiklashning eng samarali va tezkor usulidir.

Proaktif parol tekshiruvi vositasi

O'zingizning hash funktsiyalari yordamida shifrlarni tiklashga imkon beruvchi boshqa mashhur dastur Elcomsoft Proactive Password Auditor (http://www.elcomsoft.com) hisoblanadi. Biroq, LCP 5.04dan farqli o'laroq, bu juda ko'p pul sarflanadi va kompaniyaning veb-saytida faqat 60 kunlik demo versiyasini yuklab olishingiz mumkin, cheklangan miqdordagi parollarni qabul qilish kerak bo'lgan foydalanuvchi hisoblari.

Dasturning joriy versiyasi Proactive Password Auditor - 1,7, ammo test paytida paydo bo'lganidek, u beqaror edi va doimo xatoga yo'l qo'ydi, shundan keyin u faqat yopildi. Shuning uchun biz tasdiqlangan va barqaror 1.5 versiyasiga o'tdik.

Proactive Password Auditor dasturi (17-rasm) rus tilidagi interfeysni qo'llab-quvvatlaydi va juda oson ishlaydi.

Shakl. 17. Proactive Password Auditor dasturining asosiy oynasi

Ushbu yordamchi dastur bilan ishlashni boshlashdan oldin unga hisob foydalanuvchi bazasini kiritish kerak. Proactive Password Auditor dasturi mahalliy va uzoq shaxsiy kompyuterlardagi foydalanuvchi hisoblarini import qilishni qo'llab-quvvatlaydi. Shu bilan birga, u mahalliy yoki uzoq kompyuter bo'ladimi-yo'qligiga qaramay, foydalanuvchi hisoblarini import qilish ro'yxatga olish fayllari (SAM, SYSTEM) orqali amalga oshirilishi mumkin, bu esa yuqorida ko'rsatilgan usullardan foydalanib tegishli katalogdan nusxa olinishi kerak. Bundan tashqari, PwDump faylidan foydalanuvchi hisoblarini import qilishni ham qo'llab-quvvatlaydi.

Mahalliy kompyuterdan foydalanuvchi hisoblarini import qilish mahalliy kompyuter yoki ro'yxatga olish kitobining xotirasiga kirish orqali amalga oshirilishi mumkin.

Foydalanuvchi hisoblarini import qiling masofali kompyuter faqat masofali kompyuterning xotirasiga kirish orqali amalga oshiriladi. Bunday holda, avval tanlashingiz kerak tarmoqli kompyuter (18-rasm) xotiraga kirish uchun ulanish kerak. Tabiiyki, bunday tartib faqat ma'muriy imtiyozlar bilan amalga oshirilishi mumkin.

Shakl. 18. Uzoq kompyuterdan foydalanuvchi ma'lumotlarini hisobga olish

Siz foydalanuvchi hisoblarini importdan so'ng, parollaringizni tiklash jarayoniga bevosita o'tishingiz mumkin. Yordamchi dastur LM va NT ni tanlashni qo'llab-quvvatlaydi. Ammo, biz bir necha marta ta'kidlaganimizdek, parol LM hash bo'lsa, uni tanlashingiz kerak.

Proaktif parolni boshqarish vositasi parollarini xesh bilan tanlab olish uchun bir necha turdagi hujumlarni amalga oshiradi: lug'at hujumi, qon to'kilish hujumi, qo'pol kuch hujumi va Rainbow-stol hujumi.

Agar lug'at hujumi biron-bir sozlamani bermasa. Ko'p lug'atlarni bir vaqtning o'zida ulash mumkin.

Agar qo'pol kuch hujumi bo'lsa, siz oldindan belgilangan bir qancha predmetlarni tanlash uchun ishlatiladigan belgilar majmuini tanlashingiz mumkin yoki belgilar majmuini qo'lda o'rnatishingiz mumkin. Bundan tashqari, parol uzunligini belgilashingiz mumkin va minimal va maksimal uzunlikni cheklashingiz mumkin.

Agar qon to'kilishiga hujum qilayotganda, siz maksimal parol uzunligini belgilashingiz mumkin va parol va uning pozitsiyasidagi belgini bilsangiz bu belgini niqobda belgilang. Bundan tashqari, qo'pol kuch hujumida bo'lgani kabi, qon to'kilishiga hujumida, oldindan belgilangan bir qancha predmetlardan tanlash uchun ishlatiladigan belgi majmuini yoki belgini qo'lda o'rnatish uchun foydalanish mumkin.

Shakl. 19. Rainbow-jadvallarini yaratish

Proactive Password Auditor dasturida

SAMinside yordam dasturida bo'lgani kabi, Proactive Password Auditor dasturi Rainbow jadvallariga hujumlarni qo'llab-quvvatlaydi (LM va NT xeshlari uchun). Bundan tashqari, ushbu dasturning noyob xususiyati moslashuvchan konfiguratsion variantlari bo'lgan "Rainbow-tables" ning yaratilishi (19 va 20-rasm).

Shakl. 20. Dasturda kamalak jadvallarni yaratish

Faol parol tekshiruvchisi

SAMinside, LCP 5.04 va Proactive Password Auditor dasturlarini taqqoslash

Xulosa qilib aytganda, SAMinside, LCP 5.04 va Proactive Password Auditor dasturlari parollarni tanlashda juda samarali vosita. Ularning har biri o'z afzalliklariga ega, shuning uchun amaliy foydalanish uchun barcha kommunal xizmatlarga ega bo'lish yaxshiroqdir. Ularning asosiy xususiyatlari Jadvalda berilgan. 2

2-jadval. SAMinside, LCP 5.04 dasturlarining asosiy xususiyatlari

va Proactive Password Auditor

Amaliyot shuni ko'rsatadiki, parollarning zaifligi odatda foydalanuvchilarning beparvoligidan kelib chiqadi. Windows NT / 2000/2003 / XP operatsion tizimlarida foydalanuvchilarga kuchli xavfsizlik tizimini yaratish uchun etarli mablag' ajratish imkonini beradi - kerakli narsalarni e'tiborsiz qoldirmaslik kerak.

Foydalanuvchilarning mahalliy kompyuterdan foydalanuvchi hisoblarini olishlarini oldini olish uchun uni o'chirish tavsiya etiladi bIOS sozlamalari floppi diskdan va qattiq diskdan boshqa ommaviy axborot vositalaridan yuklash va BIOSni parol bilan himoya qilish.

Agar domen tekshiruvchisidan gapiradigan bo'lsak, quyidagi sozlashlarni tavsiya etamiz:

- tegishli xizmatni to'xtatish orqali masofadan ro'yxatga olishni boshqarish;

- dasturni disk raskadrovka huquqidan foydalanishni taqiqlash uchun xavfsizlik konfiguratsiyasi uchun Kompyuter konfiguratsiyasi \\ Xavfsizlik sozlamalari \\ Mahalliy siyosat \\ Foydalanuvchi uchun huquqni tayinlash-ni tanlang va disk raskadrovka dasturlari siyosat xususiyatlaridan ro'yxatdagi barcha foydalanuvchilar va guruhlarni olib tashlang;

- maxsus topshirish imkoniyatini bekor qilish umumiy papkalar Operatsion tizimining ehtiyojlari uchun mo'ljallangan ADMIN $, C $, va hokazo., Shuningdek, ma'muriy huquqlarga ega bo'lgan foydalanuvchini tarmoq orqali ularga ulanish imkonini beradi. Ushbu birgalikdagi resurslarni blokirovka qilish uchun siz AutoShareWks parametrini HKEY_LOCAL_MACHINE \\ SYSTEM \\ Current-ControlSet \\ Services \\ LanmanServer \\ Parame-teskari ro'yxatga olish kaliti windows versiyalari NT, 2000 Professional va XP) yoki DWORD turidagi AutoShareServer (server versiyalari uchun) va uning qiymatini 0 ga sozlang;

- anonim tarmoqqa kirishni bloklash, foydalanuvchilarga, xavfsizlik siyosatlariga va birgalikdagi resurslarga oid ma'lumotlarni olish imkonini beradi. Buning uchun DWORD tipidagi "Restrict-Anonymous" parametrini 2-ga sozlash uchun HKEY_LOCAL_MACHINE \\ SYSTEM \\ Current-ControlSet \\ Control \\ Lsa ro'yxatga olish kitobi kalitiga kiritishingiz kerak;

- ruxsatsiz foydalanuvchilarning kompyuteringizga onlayn rejimda kirishlarini oldini olish. Buni amalga oshirish uchun, kompyuterni konfiguratsiya \\ Xavfsizlik sozlamalari \\ Mahalliy siyosat \\ Foydalanuvchi uchun huquqni tayinlash bo'limida ushbu kompyuterga tarmoq siyosati xususiyatlaridan kirishga ruxsat bering, kompyuterga tarmoqqa kirish huquqini beruvchi foydalanuvchilar ro'yxatini tahrir qiling. Bundan tashqari, tarmoq siyosatidan foydalanishga kirishni rad etmoqchi bo'lganingizda, ushbu kompyuterga masofadan ulanishga ruxsat berilmagan foydalanuvchilar ro'yxatini belgilashingiz mumkin.

- Parollarni hash funktsiyalari bilan tiklash jarayonini murakkablashtirish uchun quyidagilar tavsiya etiladi:

- hKEY_LOCAL_MACHINE \\ SYSTEM \\ Current-ControlSet \\ Control \\ Lsa ro'yxatga olish kitobi kalitiga NoLMHash tipidagi DWORD turini qo'shish kerak bo'lgan himoyalanmagan LM hasslarini saqlashni oldini olish. Uning qiymati 1 ga teng bo'lsa, LM xeshlari saqlanmaydi. To'liq ushbu usul parollarni himoyalashning eng samarali usuli hisoblanadi, chunki NT-ni tanlash ularning umidsiz vazifasidir;

- eng kamida 10 ta belgidan iborat parollarni tanlash;

- parollar uchun raqamli belgilarni ishlatmang. Eng katta belgilar majmuasidan belgi tanlash tavsiya etiladi. Amaliyotga ko'ra, lotincha klaviaturada joylashtirilgan ruscha so'zlar va jumlalarni tanlash qiyin. Keyinchalik samarali vosita - bu parolni ishlatish, ulardan bir qismi inglizcha klaviatura bilan yozilib, ikkinchisi esa rus tilida. Odatda, bunday parollar tanlanmaydi.

Tizimning butun kriptografik kuchini oshirish usullaridan keling, parolni blokirovka qilish blokiga o'ting - foydalanuvchilarga 128 baytni, ya'ni kalitning 256 onaltılık sonini xotirada saqlashga imkon beradigan usul, lekin parol deb ataladigan ba'zi bir mazmunli ifoda, so'z yoki ketma-ketlik. Haqiqatan ham, har qanday kriptoalgoritmni ishlab chiqishda, vaziyatlarning yarmida tizimning oxirgi foydalanuvchisi - bu shaxs emas, balki avtomatik tizim. Bu 128-bitli kalitni (32 onaltılık raqam) eslab qolishi uchun qulay va odatda mumkin bo'lganligi haqida savol tug'iladi. Aslida, xotirlash chegarasi 8-12 ta belgilarning chegarasida yotadi va shuning uchun agar biz foydalanuvchini kalit bilan ishlashga majbur qilsak, biz uni har qanday qog'oz yoki elektron ommaviy axborot vositasida kalitni yozishga majbur qilamiz, masalan, matnli fayl. Bu, albatta, tizimning xavfsizligini sezilarli darajada pasaytiradi.

Ushbu muammoni hal qilish uchun aniq va mazmunli o'zboshimchali parolni - parolni oldindan belgilangan uzunlikdagi aniq kalitga aylantiradigan usullar ishlab chiqildi. Ushbu operatsiyani bajarish uchun hash funktsiyalari deb ataladigan ko'plab hollarda (ingliz tilidan - Hashing - kichik kesish va aralashtirish) ishlatiladi. Xash funktsiyasi quyidagi xususiyatlarga ega bo'lgan ma'lumotlar blokining matematik yoki algoritmik konvertatsiya qilish:

- xash funksiyasi cheksiz domenga ega,

- xash funktsiyasi cheklangan qiymat oralig'iga ega,

- u qaytarilmasdir

- chiqish oqimi barcha bitlarining yarmiga, ya'ni xash funktsiyasining natijasiga qarab, bittagacha o'zgarish bilan kirish ma'lumotlarini o'zgartiradi.

Bu xususiyatlar parchalarni hash funktsiyasiga, ya'ni har qanday milliy tilda tasodifiy uzunlikdagi matnlarga va funktsiyalar oralig'ini 0..2 N -1 oralig'ida cheklash orqali ruxsat etiladi, bu erda N bir xil darajada tarqalgan chiqitni olish uchun bitlarning kalit uzunligi qiymati bo'yicha axborot bloklari kalitlari.

Xash funktsiyasi uchun talablarning 3 va 4 nuqtalari kabi talablarni blokli shifrlashlar bilan bajarish oson. Bu doimiy hash funktsiyalarini amalga oshirishning mumkin bo'lgan usullaridan birini ko'rsatadi - parol parolining materialiga blok kripto-konvertatsiya qilishni amalga oshirish. Bu usul deyarli barcha zamonaviy kriptosistemalarda turli xil o'zgarishlarda ishlatiladi. Parol stringining materiallari bir necha marta ketma-ket oldindan ma'lum bo'lgan ma'lumotlar bloklarini shifrlash uchun kalit sifatida ishlatiladi - chiqish faqat parolga bog'liq va etarli darajada statistik xususiyatlarga ega bo'lgan shifrlangan ma'lumot blokidir. Bunday blok yoki bir nechta bloklar bundan keyin kripto-transformatsiyalar uchun kalit sifatida ishlatiladi.

Blok chiferini aralashtirish uchun ishlatish tabiati, ishlatiladigan kriptoalgoritmaning blok o'lchamlari va istalgan xash natijasining bit chuqurligining nisbati bilan belgilanadi.

Yuqoridagi qiymatlar mos bo'lsa, unda bitta zanjirli blokli shifrlash sxemasi qo'llaniladi. Hash natijasi H 0 ning boshlang'ich qiymati 0 ga o'rnatilganda, butun mag'lubiyat satrlari bloklar shifrini kesish uchun ishlatiladigan kalitga teng bo'lgan bayt bloklari bo'linadi, keyin konvertatsiya quyidagi takroriy formulaga muvofiq amalga oshiriladi:

H j = H j-1 XOR Enkript (H j-1, PSW j),

Bu erda EnCrypt (X, Key) ishlatiladigan blok shifrlari (1-rasm).

H k ning oxirgi qiymati istalgan natija sifatida ishlatiladi.

Klaviatura uzunligi blokning uzunligi ikki barobarga teng bo'lsa va bunday qaramlik ko'pincha blokli shifrlarni topsa, Feystel tarmog'iga o'xshash bir sxema qo'llaniladi. Yuqoridagi formulani ham, Feystel tarmog'iga asoslangan xash funktsiyasining xarakterli kamchiliklari parol uchun resurslarning yuqori talabidir. Misol uchun, birgina konvertatsiya qilish uchun 128 bitlik kalit uzunligi bo'lgan blokli shifrlash 16 baytli parol-parolni ishlatadi va parolning uzunligi kamdan-kam 32 belgidan oshib ketadi. Natijada, parol ustida xash funktsiyasini hisoblashda maksimal 2 ta "to'liq" kripto-transformatsiyalar ishlab chiqariladi.

Ushbu muammoni hal etishning ikki yo'li mavjud: 1) simvolli parolni oldindan "takrorlash", masalan, uzunligi, ya'ni 256 ta belgidan oshib ketgunga qadar qayta-qayta takrorlash; 2) kriptoalgoritmdan foydalanish sxemasini o'zgartirish uchun string-parolning matritsasi kalitni hisoblashda "sekin" o'tkaziladi.

Tadqiqotchilar Devis va Meyer, algoritmni bloklar shifrlari asosida ham taklif qildilar, lekin parol parchasini materialini bir necha marta va kichik bo'limlarda qo'llash orqali ikkinchi usul bo'ldi. Ushbu yuqoridagi sxemalarning ikkala elementiga qaraydi, lekin bu algoritmning kriptografik kuchi turli kriptosistemalarda ko'plab ilovalar bilan tasdiqlanadi. Algoritm "Tandem DM" deb ataladi (2-rasm):

Tadqiqotchilar Devis va Meyer, algoritmni bloklar shifrlari asosida ham taklif qildilar, lekin parol parchasini materialini bir necha marta va kichik bo'limlarda qo'llash orqali ikkinchi usul bo'ldi. Ushbu yuqoridagi sxemalarning ikkala elementiga qaraydi, lekin bu algoritmning kriptografik kuchi turli kriptosistemalarda ko'plab ilovalar bilan tasdiqlanadi. Algoritm "Tandem DM" deb ataladi (2-rasm):

G 0 = 0; H 0 = 0; J = 1 TO N DOGIN TMP = EnCrypt (H,); H "= X XOR TMP; TMP = EnCrypt (G,); G" = X XOR TMP; END; kalit =

Kvadrat qavslar (X16 =) bu erda bir xil o'lchamdagi ikki blokli ma'lumotlarning bir-ikki barobar kengligida oddiy birikmasi (yopishtiruvchi) ni bildiradi. Va protsedura sifatida EnCrypt (X, Key) har qanday kuchli blok shifri qayta saylanish. Formuladan ko'rinib turganidek, ushbu algoritm kalit uzunligi kriptoalgoritm blokining ikki barobar kattaligiga qaratilgan. Sxemaning xarakterli xususiyati shundan iboratki, parolning mag'lubiyat qismi tugma uzunligining yarmi bloklarida o'qiladi va har bir blok ikki marta aralashtirilgan natija hosil qilish uchun ishlatiladi. Shunday qilib, 20 belgigacha parol uzunligi va 128 bitli kalit yaratish zaruriyati bilan ichki hash funksiyasi aylanishi 3 marotaba takrorlanadi.

Transport kodlash

Ma'lumotlar shifrlash tizimlari matnli ma'lumotlarni shifrlash uchun tez-tez foydalanilganda: yozishmalar, to'lovlar, elektron tijorat to'lovlari va shifrlash tizimi foydalanuvchi uchun mutlaqo oshkora bo'lishi kerak, transport kodlash ko'pincha kriptosistemaning chiqish oqimida, ya'ni qo'shimcha kodlash (shifrlash emas!) faqat ma'lumotlar uzatish protokollariga mos kelish uchun.

Narsa, kriptosistemaning chiqishi vaqtida, bytelar kirish oqimining matnli yoki ma'lumotsiz bo'lishiga qaramasdan, barcha 256 mumkin bo'lgan qiymatlarni olishi mumkin. E-mail xabarlarini yuborishda ko'plab tizimlar matnlarning baytlarning joriy qiymatlari tor doirada joylashgan: barcha raqamlar, tinish belgilari, lotin alifbosi va ehtimol milliy til. ASCII to'plamining dastlabki 32 ta belgisi maxsus maqsadlar uchun mo'ljallangan. Ular va boshqa xizmat ko'rsatish belgilarining chiqish oqimida hech qachon ko'rinmasligi uchun transport kodlash qo'llaniladi.

Eng oddiy usul har bir baytni ikki o'n oltinchi raqamli belgilarda yozishdir. Shuning uchun bayt 252 "FK" ikkita belgi bilan yoziladi; Belgilangan kod CTRL-Z ning bayt kodi ikkita haqiqiy "1A" belgisi bilan yoziladi. Ammo, bu sxema juda keraksiz: bir baytda faqat 4 bit axborot uzatiladi.

Darhaqiqat, har qanday muloqot tizimida qariyb 68 belgigacha muammosiz (lotin yozuvi va katta harflar, raqamlar va tinish belgilari) o'tishingiz mumkin. Shundan kelib chiqqan holda, bir baytda 6 bitni o'tkazish bilan tizimni yaratish haqiqatdir (2 6<68), то есть кодировать 3 байта произвольного содержания 4-мя байтами из исключительно разрешенных (так называемых печатных) символов. Подобная система была разработана и стандартизирована на уровне протоколов сети Интернет – это система Base64 (стандарт RFC1251).

Kodlash jarayoni 24-bitli guruh shaklida 4 ta kirish belgilarini o'zgartirib, ularni chapdan o'ngga o'zgartiradi. Bu guruhlar keyinchalik 4 ta bog'langan 6-bit guruh sifatida baholanadi, ularning har biri bazli 64 alifbosi bitta raqamiga tarjima qilinadi. Base64 kodlanganida, kirish byte xarining oldida yuqori bit bilan buyurtma berilishi kerak.

Har bir 6-bit guruh 64 ta bosib chiqariladigan belgilar qatori uchun indeks sifatida ishlatiladi. Indeks qiymati bilan ishora qilingan belgi chiqish qatoriga qo'yiladi. Ushbu belgilar umumiy ma'noga ega bo'lib, maxsus ma'noga ega bo'lgan belgilar (".", CR, LF) mavjud emas.

Alifbosi Base64 qiymat kod qiymati qiymat qiymati kod qiymati qiymat kodi 0 A 17 R 34 i 51 z 1 B 18 S 35 j 52 0 2 C 19 t 36 k 53 1 3 D 20 U 37 l 54 2 4 E 21 V 38 m 55 3 5 F 22 V 39 n 56 4 6 G 23 X 40 U 57 5 7 H 24 Y 41 P 58 6 8 I 25 Z 42 q 59 7 9 J 26 a 43 r 60 8 10 K 27 b 44 s 61 9 11 L 28 c 45 t 62 + 12 M 29 d 46 u 63/13 N 30 ga 47 v agregat = 14 O 31 f 48 w 15 P 32 g 49 x 16 Q 33 h 50 y

Chiqish oqimi (kodlangan bayt) maksimal uzunligi 76 belgidan iborat bo'lishi kerak. 1-jadvalda yo'qolgan barcha yo'nalish terminatorlari va boshqa belgilar base64 dekoderlari tomonidan e'tiborsiz qoldirilishi kerak. Base64 dagi ma'lumotlar orasida jadvalda keltirilgan belgilar mavjud. 1, chiziqli tanaffus va boshqalar. ma'lumotlar uzatish xatoligi haqida gapirish kerak, shuning uchun dekoder dasturi foydalanuvchini bu haqda xabardor qilishi kerak.

Agar kodlangan ma'lumot oqimining quyruqida 24 bitdan oz bo'lsa, 6-bitli guruhlarning to'liq sonini shakllantirish uchun o'ngga nol bit qo'shiladi. Va 24-bit guruhning oxirigacha, faqat 0 dan 3 gacha bo'lgan 6-bitli guruhlar qolishi mumkin, buning o'rniga ularning har biri "=" joy ushlagichi qo'yiladi. Barcha kirish oqimi 8-bit guruhlarning tamsayı bo'lgani uchun (ya'ni, faqat bayt qiymatlari) faqat quyidagi holatlar mumkin:

- Kirish oqimi to'liq 24-bitli guruhda tugaydi (faylning uzunligi 3 marta ko'p). Bunday holda, chiqish oqimi hech qanday qo'shimcha belgilarsiz to'rtta Base64 belgisi bilan tugaydi.

- Kirish oqimi "quyruq" uzunligi 8 bitga teng. Keyin chiqish kodining oxirida ikkita "=" belgining qo'shilishi bilan ikkita Base64 belgilar bo'ladi.

- Kirish oqimi "quyruq" uzunligi 16 bitga teng. So'ngra chiqish oxirida uchta Base64 belgisi va bitta "=" belgisi bo'ladi.

"=" Belgisi quyruq dolgusudur, harfning tanasi ko'rinishi faqat ma'lumotlarning oxiriga yetkazilgan bo'lishi mumkin. Biroq, faylning oxirini aniqlash uchun "=" belgisini qidirishga ishonish noto'g'ri, chunki agar berilgan bit sonining soni 24 bo'lsa, u holda chiqdi fayldagi "=" belgilar paydo bo'lmaydi