Les employés du service de divulgation des crimes dans le domaine des hautes technologies de la direction des affaires internes du comité exécutif régional notent qu'ils ont rencontré une telle déclaration pour la première fois dans leur pratique. Les forces de l'ordre ont découvert que l'homme avait décidé de suivre les appels entrants et sortants de son ex-femme, pour lequel il a trouvé un programme spécial sur Internet qui vous permet d'écouter les conversations téléphoniques d'autres personnes, de lire des SMS et de la correspondance sur réseaux sociaux.

Le site a déclaré que les écoutes téléphoniques violent les lois de presque tous les pays du monde et qu'il est interdit d'utiliser le programme pour la surveillance secrète. Il y était également noté que ce n'est pas l'auteur du logiciel, mais celui qui l'a installé, qui assumerait l'entière responsabilité de l'utilisation. L'homme a ignoré cet avertissement et s'est inscrit sur le site.

L'ex-mari n'a pas spécialement caché le fait d'avoir fait des écoutes téléphoniques et s'est vanté auprès de sa femme qu'il savait avec qui elle correspondait. Il la soupçonnait de communiquer avec d'autres hommes. Après que la femme a découvert l'écoute électronique, elle s'est tournée vers les autorités, - a déclaré le chef du département chargé de résoudre les crimes dans le domaine des hautes technologies de la direction des affaires intérieures du comité exécutif régional de Moguilev, Vadim Ustinovich.

L'administration du site, dont les produits ont été utilisés à des fins illégales, a rencontré les forces de l'ordre à mi-chemin et a fourni toutes les coordonnées de l'utilisateur. Le suspect, convoqué pour un entretien, n'a pas nié ses actes.

L'affaire a été renvoyée à la commission d'enquête pour résoudre la question de l'ouverture d'une procédure pénale. Les experts n'excluent pas que de telles actions puissent être qualifiées en vertu de l'article du Code pénal de la République du Bélarus "Acquisition non autorisée d'informations informatiques". Un homme peut être puni jusqu'à la restriction ou l'emprisonnement jusqu'à deux ans.

Le droit à la "surveillance"

Conformément à la Constitution de la République du Bélarus, toute personne a le droit d'être protégée contre les ingérences illégales dans sa vie personnelle, y compris l'atteinte au secret de sa correspondance, de son téléphone et d'autres messages, à son honneur et à sa dignité.

Dans le même temps, conformément à la loi sur les activités opérationnelles et d'enquête, des représentants des organes des affaires intérieures, des agences de sécurité de l'État, des troupes frontalières, du service de sécurité du président du Bélarus, des autorités douanières, des agences de renseignement étrangères du ministère de défense de la République de Biélorussie. Toutefois, seuls les procureurs d'arrondissement, d'arrondissement dans les cités, les agglomérations, les procureurs militaires inter-arrondissements et équivalents de transports et intergarnisons ou leurs adjoints peuvent prononcer la sanction d'un contrôle auditif.

Comment comprendre?

Quoi qu'il en soit, la capacité d'écouter les téléphones ne fait plus seulement partie des services spéciaux. Il existe des logiciels espions installés sur les téléphones mobiles qui permettent à d'autres personnes, comme un concurrent ou un conjoint jaloux, de vous espionner et permettent aux parents de prendre le contrôle de leur enfant. De plus, toutes ces activités sont illégales.

Il est généralement très difficile de comprendre si vous êtes sur écoute, mais certains signes peuvent indirectement l'indiquer. Par exemple, si votre téléphone est équipé d'un logiciel espion, il s'épuise très rapidement. Bien sûr, le problème peut provenir de l'appareil lui-même s'il a plus d'un an, mais cela ne fait pas de mal de le vérifier pour les logiciels espions.

Il convient d'alerter si le téléphone s'éteint ou redémarre spontanément. Si, tout en parlant avec l'interlocuteur, vous entendez simultanément des sons, des bruits ou des voix d'autres personnes, cela peut également être un signe que le téléphone est sur écoute.

Si vous avez commencé à remarquer que lorsque vous appelez quelqu'un, la connexion avec l'abonné est établie depuis longtemps, cela peut également être un signe d'écoute électronique. Le fait est qu'il faut un certain temps pour que les logiciels espions "s'immiscent" dans la conversation.

Il devrait également être préoccupant que le téléphone, situé à côté des haut-parleurs, crée des interférences lorsque vous ne l'utilisez pas.

Le développement de la technologie, la création de nouveaux smartphones ont conduit à l'utilisation généralisée des communications mobiles pour communiquer et obtenir des informations sur Internet, résoudre des problèmes domestiques, travailler et communiquer avec des amis. Dans certains cas, il devient nécessaire d'utiliser des programmes pour contrôler les appareils des employés, des membres de la famille et des parents âgés. Afin de vérifier si des écoutes téléphoniques d'un téléphone portable sont installées sur votre appareil, vous devez connaître les principaux signes qui indiquent son fonctionnement.

Comment les téléphones portables sont exploités

Plus de nouveaux gadgets mobiles sont créés, plus de méthodes, de moyens de contrôle, d'écoutes téléphoniques apparaissent. Services spéciaux, la police a la capacité d'intercepter, d'écouter, d'enregistrer des conversations, des SMS, de contrôler la géolocalisation des abonnés via les opérateurs télécoms. L'autorisation d'un tel contrôle peut être obtenue par autorisation légale du tribunal. Sans équipement spécial, une telle interception est impossible. Un moyen plus simple d'écouter les téléphones consiste à y installer des logiciels espions, qui peuvent surveiller à distance toutes les activités des abonnés.

Équipement spécial pour l'interception du signal

Les moyens opérationnels d'interception des signaux de téléphonie mobile sont les fausses stations de base mobiles. S'il est nécessaire de contrôler un abonné spécifique, ses identifiants dans le réseau sont déterminés. Ensuite, la station d'interception est installée à proximité de l'emplacement de l'objet de contrôle. Le téléphone mobile, balayant l'air, détermine cette station comme la station de base la plus proche de son opérateur. Les signaux des abonnés à proximité le traversent et sont ensuite transmis au réseau cellulaire. Lorsque l'ordinateur détecte les identifiants nécessaires, l'écoute électronique du téléphone mobile est activée.

Logiciel d'écoute de téléphone portable

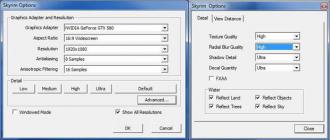

L'écoute électronique moins chère d'un téléphone portable est possible lorsqu'un programme d'espionnage spécial y est installé. Pour ce faire, la personne concernée doit s'inscrire sur le site de ce service, puis télécharger et installer l'utilitaire espion sur l'appareil contrôlé. Désormais, il est possible de choisir un service payant ou gratuit. Les méthodes gratuites offrent un ensemble modeste de contrôles. Les services payants peuvent offrir un large éventail de ces paramètres :

Par numéro de téléphone via Internet

Il existe des services avec lesquels vous pouvez écouter un téléphone mobile via Internet. Ils offrent la possibilité de contrôler un autre appareil mobile via Internet en mode en ligne. Cela nécessite un numéro de téléphone pour être suivi. Ces services ne peuvent pas intercepter et écouter la conversation. Leur action repose sur l'utilisation des capacités de services tels que le GPS et le WiFi. Avec leur aide, il est possible de suivre l'emplacement de l'appareil et son mouvement.

Pourquoi écouter votre téléphone

La vie définit souvent des tâches dans lesquelles un contrôle supplémentaire est nécessaire. Cela peut être le besoin de production de contrôler la circulation des véhicules dans la ville et le pays, l'exigence de préserver les informations commerciales des installations sécurisées ou des entreprises innovantes. Au niveau du ménage, l'écoute électronique d'un téléphone portable aidera à établir le cercle social d'un enfant, l'empêchant de commettre des actes illégaux. Les problèmes familiaux peuvent exiger l'obtention d'informations fiables sur le comportement des conjoints en dehors de la famille.

Protection des intérêts commerciaux et des informations de l'entreprise

L'utilisation de l'écoute électronique des téléphones des employés de l'entreprise qui ont accès à des informations confidentielles, des innovations technologiques et des secrets financiers peut en fait protéger les intérêts de l'entreprise. Connaissant cette possibilité, de nombreux employés traiteront leur travail avec plus d'attention, éviteront les sujets inutilement francs dans les conversations professionnelles, en particulier ceux liés aux domaines de travail vitaux pour l'entreprise, et les informations secrètes. Enregistrement du processus de communication entre les employés et les clients, les négociations disciplinent le personnel.

Contrôle des enfants

Le monde moderne est plein de tentations pour un enfant. À l'école, dans la cour ou dans un établissement d'enseignement, il peut rencontrer des pairs agressifs, de la mauvaise compagnie, des escrocs, etc. Étant donné que tous les enfants d'âge scolaire disposent d'un téléphone portable, il devient possible de contrôler à distance leurs actions et leur cercle social. L'écoute d'un téléphone portable, l'activation à distance d'un microphone, la possibilité de déterminer les coordonnées GPS de son emplacement peuvent sauver des vies et la santé en cas d'urgence.

Écouter le téléphone de votre femme ou de votre mari

Des doutes ou des soupçons d'infidélité peuvent ruiner la vie des époux. Si la situation atteint une tension extrême, un contrôle supplémentaire ou une mise sur écoute d'un téléphone portable peut devenir une solution possible. Si les doutes sont dissipés, un tel contrôle conduira à la paix dans la famille et au rétablissement de relations normales, qui ne sont possibles qu'avec une confiance et un respect total de l'autre. L'installation de logiciels espions sur l'appareil de votre conjoint pendant une courte période n'est pas difficile.

Aide et protection des proches

Les écoutes téléphoniques et les programmes de localisation peuvent fournir une aide importante dans des situations critiques avec des parents malades et âgés. Un tel programme sera utile si votre proche est allé se promener et n'est pas revenu à temps, un diabétique peut tomber malade dans la rue et les passants ne comprendront pas ce qui lui arrive. Si une telle personne ne répond pas aux appels téléphoniques, en utilisant un logiciel espion, vous pouvez suivre sa position, écouter les sons qui l'entourent et comprendre ce qui se passe.

Comment écouter le téléphone portable de quelqu'un d'autre

Pour utiliser le service de contrôle, une inscription personnelle sur le site Web du développeur du programme est nécessaire. Lors de votre inscription, vous devez vous souvenir de votre login, mot de passe pour entrer dans le service, confirmer votre adresse e-mail. Les logiciels espions diffèrent les uns des autres dans les fonctions de contrôle, dans les types de présentation d'informations "prises" à partir de l'appareil contrôlé. Il peut s'agir d'une capture d'écran, d'un tableau d'appels, de SMS, d'enregistrements d'appels. Le programme d'espionnage doit être secrètement téléchargé, installé et activé sur le smartphone.

Quels programmes peuvent être utilisés

Parmi la panoplie de logiciels espions proposés, il existe des utilitaires gratuits qui, une fois analysés et vérifiés, s'avèrent inefficaces. Pour obtenir des informations de haute qualité, il est nécessaire de dépenser des fonds pour collecter et stocker des informations photo, vidéo et audio. Après s'être inscrit sur le site du développeur, le client reçoit un compte personnel indiquant les fonctions de commande connectées, les informations collectées. Les programmes les plus courants pour différents modèles de smartphones sur le système Android ou iPhone incluent :

Capacités du logiciel de suivi cellulaire

En contrôlant le smartphone, le programme espion implémente les fonctions de suivi et de journalisation de toutes les actions de l'objet. Après avoir collecté des informations, l'utilitaire est en mesure de fournir les données suivantes :

- journal des appels entrants, manqués et sortants ;

- enregistrements audio de conversations téléphoniques;

- liste et textes de tous les messages sms, mms ;

- photo, informations vidéo prises par l'appareil photo ;

- la localisation actuelle de l'abonné selon les stations de base de l'opérateur GSM ou la navigation GPS ;

- historique de navigation des pages du navigateur du smartphone ;

- comptabilisation des applications téléchargées, installées et utilisées ;

- télécommande d'un microphone de téléphone portable peut le transformer en un véritable bug.

Comment détecter les écoutes téléphoniques d'un téléphone mobile

De nombreux programmes d'écoutes téléphoniques peuvent masquer leur présence sur un smartphone. Ils peuvent s'exclure de la liste des applications, ne pas afficher leur activité pendant les périodes d'utilisation de l'appareil. De nombreux programmes antivirus peuvent détecter ces logiciels. S'il existe une possibilité d'écouter vos conversations, vous devez faire attention au comportement extraordinaire de votre smartphone. Il existe différents signes d'écoutes téléphoniques d'un téléphone portable, qui, avec une observation attentive, sont faciles à reconnaître par le propriétaire du smartphone :

- la batterie se décharge rapidement, la température de la batterie augmente, le rétroéclairage s'allume soudainement;

- redémarrages inattendus, arrêts spontanés de l'appareil ;

- la présence d'interférences, de morue, de bruits parasites lors d'une conversation;

- un retard important lors de l'appel d'un abonné et de l'établissement d'une connexion.

Décharge rapide de la batterie

L'algorithme de contrôle à distance consiste à effectuer des appels masqués vers le téléphone pendant les périodes d'inactivité. Dans ce cas, l'appareil ne donne aucun signal, mais il traite secrètement ces commandes, en y consacrant une certaine quantité d'électricité. Chaque smartphone a une batterie. Si vous savez clairement combien de temps dure une charge complète de la batterie et que vous remarquez une forte diminution de la durée de vie de la batterie, vous devez vérifier si votre smartphone contient des applications non autorisées.

Redémarrage inattendu du téléphone

L'un des événements confirmant la présence de logiciels espions dans le smartphone peut être ses redémarrages inattendus. Cela peut se produire lorsque vous essayez de désinstaller des applications douteuses. En passant à un redémarrage, les programmes dangereux peuvent se déguiser en utilitaires système, vous indiquant que vous ne voulez pas les supprimer. Le moyen le plus simple de se débarrasser des soupçons qui ont surgi est de réinstaller le système d'exploitation. N'oubliez pas de sauvegarder vos contacts dans les services cloud avant cette procédure.

Disponibilité de nouvelles applications

Si vous soupçonnez la présence de logiciels espions, vous devez vérifier la liste des applications. L'installation de telles applications est possible en modifiant les paramètres système du smartphone dans la gestion des applications. Vérifiez l'état du paramètre "Autoriser les téléchargements à partir de sources inconnues". Si ce n'est pas vous qui l'avez changé, cela signifie qu'il y a eu une invasion par des étrangers. Si vous trouvez une application inconnue, trouvez son nom sur Internet, découvrez son objectif. De nombreux utilitaires d'espionnage se déguisent dans la liste des applications, il est donc logique de contacter des spécialistes pour les trouver.

Interférence et bruit pendant la conversation

L'un des moyens de montrer des interférences externes dans un smartphone ou de l'écouter peut être l'apparition de grésillements ou de bruits supplémentaires lors d'une conversation. L'une des manifestations de l'écoute électronique est l'apparition d'un écho - la répétition de vos mots avec un délai. Lorsque de tels effets apparaissent, il est logique d'arrêter la conversation, d'appeler votre abonné depuis un autre appareil.

Il faut beaucoup de temps pour établir une connexion avec l'interlocuteur

Pour comprendre si l'appareil est sur écoute ou non, une analyse de plusieurs composants est nécessaire. Parmi ces manifestations, il peut y avoir une augmentation du temps nécessaire pour établir une communication avec l'abonné après la fin des sonneries. Un tel retard peut signifier le fonctionnement de l'appareil d'enregistrement lorsque le système détecte l'identifiant mis sous contrôle.

Façons de se protéger contre l'écoute

Si vous soupçonnez un contrôle externe et pour une protection préliminaire contre les écoutes téléphoniques, vous devez mettre à jour le système d'exploitation du smartphone, définir un mot de passe de connexion et installer des programmes antivirus et anti-logiciels espions. Si vous souhaitez vous protéger des écoutes téléphoniques, changer de carte SIM ne vous aidera pas - lors de l'enregistrement sur le réseau GSM, des identifiants de téléphone sont utilisés. En changeant l'appareil, la carte SIM, vous ne ferez pas tomber un spécialiste expérimenté sur la piste - l'ordinateur vous identifie par 10-15 points de géolocalisation de l'ancien smartphone. Comme équipement de protection contre les écoutes téléphoniques, vous pouvez utiliser :

- les déformateurs de voix rendent votre voix méconnaissable, il est difficile de vous présenter comme preuve des informations enregistrées ;

- brouilleurs - cryptez la conversation en différents sons, mais il est nécessaire que votre interlocuteur ait également un brouilleur similaire;

- cryptotéléphone - un appareil avec des moyens intégrés de cryptage d'une conversation;

- utiliser le système Global Secure GSM, qui nécessite l'achat d'une carte SIM spéciale sans identifiants permanents, et la communication s'effectue via un serveur avec fonctions de rappel, distorsion de la voix, protection contre les fausses stations de base.

Vidéo

Les réseaux des opérateurs de téléphonie mobile et des fournisseurs d'accès à Internet ont suscité un large écho. Nous comprenons comment les choses se passent avec la surveillance des citoyens en Biélorussie et dans d'autres pays.

Bélarus : aux fins d'activités d'enquête opérationnelle

Pour commencer, nous rappelons que l'obligation des opérateurs et des fournisseurs d'accès Internet de donner accès aux informations personnelles des abonnés n'est pas nouvelle. Cette règle est régie par la loi «sur les activités d'enquête» (dernière édition du 15 juillet 2015 n ° 307-З), que toutes les entreprises sans exception doivent respecter.

En particulier, il indique que l'écoute, la visualisation des messages, ainsi que l'obtention d'autres informations sur les activités de l'abonné sur le Web sont possibles s'il existe un tel besoin d'activités de recherche opérationnelle :

Le contrôle dans les réseaux de télécommunication est la réception, la transformation et la fixation par des moyens techniques de données et de messages dans les réseaux de télécommunication, l'interruption des connexions dans les réseaux de télécommunication avec l'établissement simultané de numéros d'abonné et (ou) de codes d'identification d'abonné uniques et (ou) leur emplacement dans afin d'obtenir les informations nécessaires à l'exécution des tâches des activités de recherche opérationnelle.

La loi prévoit également que le contrôle des réseaux de télécommunication "est effectué en utilisant les forces et les moyens des organes des affaires intérieures du Bélarus, des agences de sécurité de l'État et du Centre d'analyse opérationnelle (OAC) sous l'égide du président conformément aux actes législatifs sur les activités de recherche opérationnelle ."

États-Unis : écoutes téléphoniques de haut niveau

Les autorités américaines se permettent également la surveillance et l'écoute électronique des citoyens, arguant de sa nécessité pour des considérations antiterroristes. L'ampleur de ces écoutes téléphoniques a été montrée par l'ancien officier de la NSA, Edward Snowden.

La National Security Agency (NSA), selon le Wall Street Journal, peut surveiller jusqu'à 75 % de tout le trafic Internet aux États-Unis. Les services de renseignement américains ont accès à toute la correspondance des citoyens américains, ainsi qu'à la possibilité d'écouter les appels passés, y compris via Internet.

La capacité d'effectuer une telle surveillance à grande échelle de l'activité Internet des propres citoyens de la NSA découle d'une coopération étroite avec les plus grands fournisseurs et opérateurs Internet. Toutes les fonctions de contrôle sont exercées par la NSA en toute légalité sur la base d'actes législatifs et d'ordonnances adoptés après les attentats du 11 septembre 2001.

Les Américains peuvent se permettre d'écouter non seulement les citoyens ordinaires, mais aussi les hauts responsables d'autres pays. Rappelez-vous le contrôle des conversations des chefs de France, d'Allemagne et de trois douzaines d'autres pays

Russie : "loi de printemps" et pas seulement

Pas plus tard qu'hier, Vladimir Poutine a signé des amendements à la législation antiterroriste proposés par la députée Irina Yarovaya, la soi-disant loi Yarovaya. Le célèbre lanceur d'alerte, l'ancien officier de la NSA Edward Snowden a déjà appelé le jour de la signature un jour noir pour la Russie. Et c'est pourquoi.

La loi oblige les opérateurs et les sociétés Internet à stocker les messages texte, les informations vocales, les images, les sons, les vidéos et autres messages électroniques des utilisateurs pendant une durée maximale de six mois. Les opérateurs de télécommunications devront également stocker des informations sur les faits de réception, de transmission, de livraison de messages et d'appels pendant trois ans, les sociétés Internet - pendant un an.

Des modifications sur le fait de passer des appels / recevoir des messages devraient entrer en vigueur dès le 20 juillet de cette année, sur le contenu des appels et de la correspondance - à partir du 1er juillet 2018.

Cependant, les services spéciaux pouvaient auparavant "écouter" les Russes.

Selon la loi fédérale "Sur l'activité de recherche opérationnelle" (tout est comme chez nous), l'écoute électronique, la consultation des e-mails et la surveillance de l'activité des personnes sur Internet ne peuvent être effectuées sans une ordonnance du tribunal et une affaire pénale.

Cependant, comme l'expliquent les experts, en fait, cette interdiction est facilement contournée à l'aide de lacunes dans la loi elle-même. Le fait est que le contrôle de la disponibilité des sanctions judiciaires par les services spéciaux est effectué par les services spéciaux eux-mêmes.

En Russie, ainsi que dans notre pays, le système SORM (Système de mesures de recherche opérationnelle) fonctionne. Les opérateurs de téléphonie mobile et les fournisseurs d'accès Internet russes installent traditionnellement l'équipement et le connectent eux-mêmes à ce système. Et cela n'étonne personne.

Pologne : écoutes totales « anti-terroristes »

À l'été 2014, le magazine Wprost a publié des enregistrements de conversations enregistrées illégalement de hauts fonctionnaires polonais dans des restaurants. Parmi ceux qui ont été mis sur écoute figuraient l'ancien chef du ministère des Affaires intérieures de Pologne, Bartlomiej Sienkiewicz, le président de la Banque nationale, Marek Belka, et d'autres.

Un an plus tard, le scandale éclate à nouveau. Cette fois, 2 500 pages de documents sont apparues dans l'un des réseaux sociaux sur une affaire très médiatisée d'écoutes téléphoniques, qui est menée par le bureau du procureur de l'un des districts de Varsovie. Parmi eux se trouvent les témoignages des témoins et des accusés et leurs données personnelles, y compris les adresses et les numéros de téléphone, et même certaines preuves matérielles. Les représentants des services spéciaux ont confirmé qu'il s'agit de la plus grande fuite de matériel d'enquête de l'histoire du pays.

Immédiatement après cela, trois ministres, un certain nombre de sous-ministres et le maréchal du Seimas Radosław Sikorski ont démissionné.

Et il y a tout juste un mois, le Sénat polonais (la plus haute chambre du parlement) a adopté une nouvelle loi anti-terroriste, préalablement approuvée par le Sejm polonais (chambre basse). Dans le même temps, selon l'opposition polonaise, la loi viole les droits civils.

Le document prévoit un élargissement significatif des pouvoirs des services spéciaux. Il prévoit notamment la possibilité d'écouter les conversations, la surveillance et l'écoute dans les locaux, ainsi que le contrôle de la correspondance et des colis des étrangers dans le cadre des opérations opérationnelles de lutte contre le terrorisme.

Ukraine : « vous ne pouvez pas vous cacher des services spéciaux »

Les services spéciaux ukrainiens écoutent les citoyens s'ils les intéressent, a déclaré en 2013 l'ancien vice-président du SBU, le lieutenant-général Oleksandr Skipalsky.

"Rappelez-vous, pour l'intelligence, si la tâche est définie, il n'y a pas de mot "impossible" ... Si l'objectif est défini, alors il existe des possibilités techniques d'écoute. À chaque étape, nous savons que nos citoyens sont sollicités ici et à l'étranger. Tout dépend si cela intéresse ou non les services spéciaux. dit Skipalsky.

Selon lui, 99,9% des citoyens ukrainiens ne sont pas intéressés par les services spéciaux, car ils respectent la loi. Cependant, a souligné le lieutenant général, si une certaine personne intéresse le département concerné, alors "vous ne pouvez pas vous cacher des services spéciaux".

Macédoine : scandale des écoutes téléphoniques de 20 000 citoyens

Écoutez leurs citoyens dans d'autres pays européens. Par exemple, en Macédoine, les protestations n'ont presque pas cessé depuis le début de 2015, lorsque le chef de l'Union sociale-démocrate, Zoran Zaev, a annoncé que plus de 20 000 citoyens de la république avaient été mis sur écoute par les autorités macédoniennes.

De l'huile s'est ajoutée au feu par le refus des autorités de poursuivre les responsables soupçonnés d'avoir organisé des écoutes téléphoniques. Les demandes d'enquêter sur l'affaire des écoutes téléphoniques ont été complétées par des demandes de démission du président et du Premier ministre du pays, une enquête sur la corruption du gouvernement et la fin des violations des droits de la population albanaise.

Les autorités, également sous la pression de l'Union européenne et des États-Unis, hésitent à rencontrer l'opposition et l'accusent en réponse de collaborer avec des services de renseignement étrangers.

Des scandales liés aux écoutes téléphoniques des citoyens surviennent périodiquement dans différents pays. Ainsi, l'année dernière, le chef du Service national de renseignement de Corée du Sud a admis que son département avait acheté des logiciels espions au groupe de pirates Hacking Team pour accéder aux messages des messageries instantanées populaires (par exemple, Kakao Talk).

Et en Chine, vous ne surprendrez personne avec un contrôle total sur la communication des citoyens. Dans ce pays, il ne s'agit pas seulement de la capacité des services spéciaux à utiliser les journaux des fournisseurs, mais d'un contrôle total constant et d'une censure stricte.

Selon une étude publiée par le PIR Center, la Chine met en œuvre avec succès le projet Golden Shield (officieusement appelé le Grand Pare-feu de Chine), qui a créé un système complexe de filtrage du contenu Internet.

En 2005, la Chine a interdit les communications anonymes, introduit l'enregistrement obligatoire des sites et mené une série de raids contre les propriétaires de cybercafés illégaux. Depuis 2006, la Chine a lancé un service de police spécial pour contrôler Internet.

Ce n'est un secret pour personne que l'écoute des réseaux cellulaires et le suivi de la correspondance dans les messageries instantanées sont officiellement effectués au niveau de l'État dans de nombreux pays du monde. Que ce soit bon ou mauvais est la dixième question, cependant, l'écoute électronique d'un téléphone portable par l'État n'entraîne presque jamais la divulgation d'informations confidentielles, mais les attaquants peuvent utiliser les données ainsi obtenues à des fins personnelles : chantage, vol, etc. . C'est pourquoi la question de savoir comment vérifier le téléphone pour les écoutes téléphoniques est pertinente.

Les attaquants peuvent utiliser diverses astuces pour mettre en œuvre leurs idées : les soi-disant "bugs", les logiciels antivirus sur le téléphone, les "trous" dans la sécurité des opérateurs mobiles, des réseaux sociaux, des messageries instantanées, etc. C'est à cause du grand nombre de façons qu'il est si difficile de savoir avec certitude si le téléphone est sur écoute.

Comment savoir si une écoute électronique est en cours

Selon la méthode d'écoute électronique, découvrir ce qui est responsable de la "fuite" de données peut être très simple ou presque impossible. C'est pourquoi vous devrez agir par énumération, en utilisant diverses méthodes et en vous concentrant sur tous les signes à la fois.

Signes indirects d'écoutes téléphoniques d'un téléphone mobile

Dans ce paragraphe, nous verrons comment savoir si votre téléphone est devenu une cible d'écoutes téléphoniques.

Recherche et neutralisation de la source des écoutes téléphoniques

Pour commencer, il convient de souligner la méthode d'écoute électronique la plus probable - ce sont des applications malveillantes dans la mémoire de l'appareil. Le fait est qu'il est beaucoup plus facile pour les attaquants d'intégrer un programme de cheval de Troie dans un jeu vidéo piraté pour un smartphone ou une autre application que de s'embarrasser directement de réseaux de piratage. Par conséquent, vous devez savoir s'il existe des applications suspectes en mémoire.

- Téléchargez et installez un programme de surveillance des processus système. Nous utiliserons OS Monitor.

- Ouvrez la liste des connexions établies par les processus de l'appareil.

- Notez tout ce qui est suspect.

- Cherchez des noms sur Internet. Vous pourrez sûrement trouver des messages d'utilisateurs qui ont rencontré un tel problème.

Aussi, il ne sera pas superflu de se procurer un antivirus, dont il existe de nombreux sur Google Play.

Si vous ne parvenez pas à détecter les logiciels malveillants dans la mémoire de l'appareil, passez aux étapes suivantes.

- Enregistrez les informations importantes de votre téléphone sur un support séparé et réinitialisez l'appareil aux paramètres d'usine. Ensuite, vous pouvez démarrer le smartphone en y insérant d'abord une carte SIM avec un solde nul. Sans activer Internet, essayez d'utiliser une application de surveillance des processus pour suivre l'activité des programmes installés sur votre smartphone. La cible peut se faire passer pour une activité suspecte ou même un message d'erreur si vous avez de la chance. L'étape suivante consiste à supprimer les fichiers associés au processus cible. Si cela ne fonctionne pas, essayez de rechercher sur Internet des informations spécifiques sur votre virus.

- S'il ne s'agit pas d'un virus, mais d'un piratage réseau (ce qui est peu probable, mais quand même), alors utilisez l'application Eagle Security ou son équivalent. Le principe de fonctionnement est le suivant : le programme avertit l'utilisateur s'il s'est connecté à une fausse station de base d'un opérateur mobile. De plus, vous pouvez afficher une liste des applications qui ont accès au microphone. Vous pouvez trouver plusieurs coupables d'écoutes téléphoniques à la fois.

Une autre option est les bogues pour l'écoute électronique d'un téléphone mobile. Ouvrez la coque arrière du smartphone et recherchez-y un élément qui ne fait pas partie de l'appareil. Il peut même ne pas être connecté, mais simplement collé. Pour plus de fiabilité, comparez votre téléphone avec une photo d'Internet - il y a tout de suite un détail supplémentaire.

La prévention

Dans ce paragraphe, nous allons parler de comment protéger un téléphone mobile des écoutes téléphoniques en utilisant des règles simples.

- Ne téléchargez pas d'applications à partir de sources tierces et soyez également prudent avec les applications de développeurs peu connus de Google Play, car la probabilité d'attraper un virus à partir de là n'est pas non plus nulle.

- Ne donnez pas votre téléphone à des inconnus.

- Appelez plus souvent sur Internet que via une connexion mobile, car presque tous les messagers disposent d'un système de sécurité décent et, par conséquent, même en ayant accès à votre trafic, il est peu probable que les attaquants puissent écouter la conversation.

- Évitez d'utiliser le Wi-Fi de votre voisin ou d'autres réseaux Wi-Fi non vérifiés, car les attaquants peuvent utiliser des points d'accès modifiés pour intercepter votre trafic.

- Vérifiez régulièrement votre smartphone pour les virus. Par exemple, vous pouvez activer la vérification la nuit et recharger votre smartphone jusqu'à 100 % le matin.

- Installez une application pour surveiller l'activité du réseau mobile. Par exemple, GSM Spy Finder détecte les SMS envoyés à l'insu de l'utilisateur et fournit également des données sur le degré de sécurité du réseau.

Conclusion

À notre époque, il est très difficile de maintenir la confidentialité des correspondances et des conversations, car les menaces à l'intégrité des données personnelles proviennent de l'État, d'intrus et même d'entreprises privées - Google, FaceBook et autres. Même les systèmes d'exploitation peuvent utiliser le microphone d'un smartphone ou d'un PC pour créer une publicité ciblée (ciblée). La meilleure façon de garder un secret serait une conversation personnelle, mais dans le cas des communications mobiles et d'Internet, vous ne pouvez être assuré que de vous protéger des intrus, en respectant des règles de sécurité assez simples.