Pour installer le système sans disque d'installation, vous devez télécharger et installer toutes les distributions de composants de ce manuel. L'installation doit être effectuée avec les droits d'administrateur local.

Installation du CSP CIPF CryptoPro

Téléchargez et installez la distribution CryptoPro CSP selon la licence achetée.

Ouvrez le programme CryptoPro CSP et entrez le numéro de série de la licence. Selon votre ordinateur, cela peut se faire de différentes manières :

Installation du pilote RuToken

Téléchargez et installez les composants pour travailler avec les médias RuToken. (si les certificats sont stockés sur un support flash, ignorez cette étape). Lors de l'installation des composants, déconnectez RuToken de votre ordinateur.

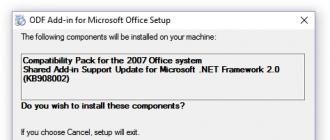

Installation de Capicom

Installation des certificats d'autorité de certification

Téléchargez et installez les certificats d'autorité de certification

Installation et configuration du navigateur

Le système fonctionne dans les navigateurs suivants : version Internet Explorer non inférieure à 11, Mozilla Firefox, Google Chrome, navigateur Yandex, Opera.

Pour l'installation.

Pour qu'Internet Explorer fonctionne correctement avec le système Kontur.Extern, vous devez exécuter l'utilitaire pour configurer le navigateur.

Vous pouvez également configurer le navigateur manuellement. Pour ce faire, utilisez ceci.

Pour installer d'autres navigateurs, contactez votre administrateur système.

Installation d'Adobe Reader

Téléchargez et installez Adobe Reader. Utilisez le lien vers le site officiel d'Adobe. Pour commencer l'installation, vous devez sélectionner la version et la langue du système d'exploitation.

Installer un raccourci

Pour faciliter la connexion, enregistrez-le sur votre bureau. Une fois l'installation terminée, vous devez redémarrer votre ordinateur. Avant de commencer à travailler dans le système de reporting, n'oubliez pas d'installer un certificat de signature. Utilisez les instructions pour installer un certificat personnel.

installation terminée

Le fournisseur de cryptomonnaie CryptoPro CSP est conçu pour :- autorisation et garantie de la signification juridique des documents électroniques lors de leur échange entre utilisateurs, grâce à l'utilisation de procédures de génération et de vérification d'une signature numérique électronique (EDS) conformément aux normes nationales GOST R 34.10-94, GOST R 34.11-94, GOST R 34.10-2001 ;

- assurer la confidentialité et surveiller l'intégrité des informations grâce à leur cryptage et à leur protection contre les imitations, conformément à GOST 28147-89 ; garantir l'authenticité, la confidentialité et la protection contre l'usurpation d'identité des connexions TLS ;

- contrôle de l'intégrité du système et des logiciels d'application pour les protéger contre les modifications non autorisées ou la violation de leur bon fonctionnement ; gestion des éléments clés du système conformément à la réglementation sur les équipements de protection.

Supports clés pour CryptoPro CSP

CSP CryptoPro peut être utilisé avec de nombreux supports de clé, mais le plus souvent, le registre Windows, les lecteurs flash et les jetons sont utilisés comme supports de clé.

Le support clé le plus sûr et le plus pratique utilisé conjointement avec CSP CryptoPro,sont des jetons. Ils vous permettent de stocker facilement et en toute sécurité vos certificats de signature électronique. Les jetons sont conçus de telle manière que même en cas de vol, personne ne pourra utiliser votre certificat.

Médias clés pris en charge par CryptoPro CSP :- disquettes 3,5" ;

- Cartes à processeur MPCOS-EMV et cartes à puce russes (Oscar, RIK) utilisant des lecteurs de cartes à puce prenant en charge le protocole PC/SC (GemPC Twin, Towitoko, Oberthur OCR126, etc.) ;

- Tablettes Touch-Memory DS1993 - DS1996 utilisant des appareils Accord 4+, une serrure électronique Sobol ou un lecteur de tablette Touch-Memory DALLAS ;

- clés électroniques avec interface USB ;

- support amovible avec interface USB ;

- Registre du système d'exploitation Windows ;

Certificat de signature numérique pour CryptoPro CSP

CSP CryptoPro fonctionne correctement avec tous les certificats délivrés conformément aux exigences GOST, et donc avec la majorité des certificats délivrés par les autorités de certification en Russie.

Pour commencer à utiliser CryptoPro CSP, vous aurez certainement besoin d'un certificat de signature numérique. Si vous n'avez pas encore acheté de certificat de signature numérique, nous vous recommandons de le faire.

Systèmes d'exploitation Windows pris en charge

| DSP 3.6 | DSP 3.9 | CSP 4.0 | |

|---|---|---|---|

| Windows 10 | x86/x64 | x86/x64 | |

| Windows 2012 R2 | x64 | x64 | |

| Windows 8.1 | x86/x64 | x86/x64 | |

| Windows 2012 | x64 | x64 | x64 |

| Windows 8 | x86/x64 | x86/x64 | x86/x64 |

| Windows 2008 R2 | x64/itéanium | x64 | x64 |

| Windows 7 | x86/x64 | x86/x64 | x86/x64 |

| Windows 2008 | x86 / x64 / titane | x86/x64 | x86/x64 |

| Windows Vista | x86/x64 | x86/x64 | x86/x64 |

| Windows 2003 R2 | x86 / x64 / titane | x86/x64 | x86/x64 |

| Windows XP | x86/x64 | ||

| Windows 2003 | x86 / x64 / titane | x86/x64 | x86/x64 |

| Windows 2000 | x86 |

Systèmes d'exploitation de type UNIX pris en charge

| DSP 3.6 | DSP 3.9 | CSP 4.0 | |

|---|---|---|---|

| iOS 11 | ARM7 | ARM7 | |

| iOS 10 | ARM7 | ARM7 | |

| iOS9 | ARM7 | ARM7 | |

| iOS 8 | ARM7 | ARM7 | |

| iOS6/7 | ARM7 | ARM7 | ARM7 |

| iOS4.2/4.3/5 | ARM7 |

|

|

| Mac OS X 10.12 | x64 | x64 | |

| Mac OS X 10.11 | x64 | x64 | |

| Mac OS X 10.10 | x64 | x64 | |

| Mac OS X 10.9 | x64 | x64 | |

| Mac OS X 10.8 | x64 | x64 | x64 |

| Mac OS X 10.7 | x64 | x64 | x64 |

| Mac OS X 10.6 | x86/x64 | x86/x64 |

|

| Android 3.2+ / 4 | ARM7 | ||

| Solaris10/11 | x86/x64/sparc | x86/x64/sparc | x86/x64/sparc |

| Solaris9 | x86/x64/sparc | ||

| Solaris8 | |||

| AIX 5/6/7 | PowerPC | PowerPC | PowerPC |

| GratuitBSD 10 | x86/x64 | x86/x64 | |

| GratuitBSD 8/9 | x86/x64 | x86/x64 | x86/x64 |

| GratuitBSD 7 | x86/x64 | ||

| GratuitBSD 6 | x86 | ||

| GratuitBSD 5 | |||

| LSB 4.0 | x86/x64 | x86/x64 | x86/x64 |

| LSB 3.0 / LSB 3.1 | x86/x64 | ||

| RHEL7 | x64 | x64 | |

| RHEL4/5/6 | x86/x64 | x86/x64 | x86/x64 |

| Spécification RHEL 3.3. assemblée | x86 | x86 | x86 |

| Chapeau rouge 7/9 | |||

| CentOS7 | x86/x64 | x86/x64 | |

| CentOS 5/6 | x86/x64 | x86/x64 | x86/x64 |

| TD OS AIS FSSP de Russie (GosLinux) | x86/x64 | x86/x64 | x86/x64 |

| CentOS4 | x86/x64 | ||

| Ubuntu 15.10 / 16.04 / 16.10 | x86/x64 | x86/x64 | |

| Ubuntu 14.04 | x86/x64 | x86/x64 | |

| Ubuntu 12.04 / 12.10 / 13.04 | x86/x64 | x86/x64 | |

| Ubuntu 10.10 / 11.04 / 11.10 | x86/x64 | x86/x64 | |

| Ubuntu 10.04 | x86/x64 | x86/x64 | x86/x64 |

| Ubuntu 8.04 | x86/x64 | ||

| Ubuntu 6.04 | x86/x64 | ||

| ALTLinux 7 | x86/x64 | x86/x64 | |

| ALTLinux 6 | x86/x64 | x86/x64 | x86/x64 |

| ALTLinux 4/5 | x86/x64 | ||

| Debian9 | x86/x64 | x86/x64 | |

| Debian 8 | x86/x64 | x86/x64 | |

| Debian 7 | x86/x64 | x86/x64 | |

| Debian6 | x86/x64 | x86/x64 | x86/x64 |

| Debian 4/5 | x86/x64 | ||

| Linpus Lite 1.3 | x86/x64 | x86/x64 | x86/x64 |

| Serveur Mandriva 5 Serveur d'entreprise 1 |

x86/x64 | x86/x64 | x86/x64 |

| Oracle Entreprise Linux 5/6 | x86/x64 | x86/x64 | x86/x64 |

| Ouvrez SUSE 12.2/12.3 | x86/x64 | x86/x64 | x86/x64 |

| SUSE Linux Entreprise 11 | x86/x64 | x86/x64 | x86/x64 |

| Linux Menthe 18 | x86/x64 | x86/x64 | |

| Linux Menthe 13/14/15/16/17 | x86/x64 | x86/x64 |

Algorithmes pris en charge

| DSP 3.6 | DSP 3.9 | CSP 4.0 | |

|---|---|---|---|

| GOST R 34.10-2012 Création d'une signature | 512/1024 bits | ||

| GOST R 34.10-2012 Vérification des signatures | 512/1024 bits | ||

| GOST R 34.10-2001 Création d'une signature | 512 bits | 512 bits | 512 bits |

| GOST R 34.10-2001 Vérification des signatures | 512 bits | 512 bits | 512 bits |

| GOST R 34.10-94 Création d'une signature | 1024 bits* | ||

| GOST R 34.10-94 Vérification des signatures | 1024 bits* | ||

| GOST R 34.11-2012 | 256/512 bits | ||

| GOST R 34.11-94 | 256 bits | 256 bits | 256 bits |

| GOST 28147-89 | 256 bits | 256 bits | 256 bits |

* - jusqu'à la version CryptoPro CSP 3.6 R2 (build 3.6.6497 du 13/08/2010) inclus.

Conditions de licence CryptoPro CSP

Lors de l'achat de CryptoPro CSP, vous recevez un numéro de série que vous devez saisir lors du processus d'installation ou de configuration du programme. La durée de validité de la clé dépend de la licence sélectionnée. CryptoPro CSP peut être distribué en deux versions : avec une licence annuelle ou perpétuelle.

Ayant acheté licence perpétuelle, vous recevrez une clé CryptoPro CSP dont la validité ne sera pas limitée. Si vous achetez, vous recevrez un numéro de série CSP CryptoPro, qui sera valable un an après l'achat.