Donc, une question brûlante qui hante de nombreuses générations de programmeurs php novices : comment décrypter une chaîne cryptée avec la fonction md5().

La réponse est simple : rien.

md5 () ne peut pas être déchiffré car il ne crypte rien. Ça hache. Il n'y a pas de terme "hachage".

Le hachage est la conversion de données de taille arbitraire en une chaîne courte (ou un nombre) de longueur fixe. Pour l'algorithme md5, le résultat est un nombre hexadécimal de 32 bits (appelé hachage ou condensé).

Le nom d'utilisateur et le mot de passe sont généralement stockés dans la base de données du serveur. Il y a de nombreuses années, les mots de passe stockés dans la base de données étaient en texte clair, vous pouvez donc récupérer mots de passe perdus... Ceci n'est évidemment pas sûr car un pirate informatique qui parvient à s'introduire dans le serveur aura instantanément accès à des milliers de mots de passe. En dehors de cela, les personnes moins sécurisées sont susceptibles d'utiliser le même mot de passe pour tous les services en ligne, ce qui permettrait potentiellement à un pirate informatique d'accéder à tous les autres services appartenant à l'utilisateur.

Si cela correspond, vous êtes autorisé à vous connecter. Il améliore également la fonction de récupération de mot de passe en envoyant le mot de passe que vous venez de générer au lieu de vous permettre de récupérer ancien mot de passe... Bien que pas directement, vous pouvez effectuer une recherche inversée. Cependant, après avoir testé manuellement chaque base de données, nous avons constaté que la moitié d'entre elles ne fonctionnaient plus. Cela reste utile car les résultats sont affichés en temps réel sans qu'il soit nécessaire de rafraîchir la page Web.

Avec un peu de compréhension des mathématiques, vous pouvez comprendre: l'ensemble des valeurs d'entrée (une chaîne de taille arbitraire) est pratiquement infini, tandis que le nombre de résultats possibles est un nombre complètement fini - 1632. Par conséquent, il ne peut y avoir correspondance un à un entre les deux ensembles. Par conséquent, connaissant le hachage résultant, il est impossible d'obtenir la chaîne d'origine, car il peut y avoir n'importe quel nombre de chaînes source possibles pour un seul hachage.

En dehors de cela, ils ont également rendu leur liste de mots plus efficace en appliquant une phrase intelligente. Le formulaire permet jusqu'à 5 valeurs de hachage à la fois et le résultat s'affiche instantanément en bas du formulaire. La recherche est basée sur plusieurs bases de données en ligne ainsi que sur des moteurs utilisant des tables arc-en-ciel. Conseil utile est qu'une zone de texte peut prendre en charge plusieurs hachages jusqu'à un maximum de 500, en plaçant chaque hachage sur une nouvelle ligne.

Tout hachage piraté contenant 8 caractères ou plus nécessitera un paiement de RUB 195 pour ouvrir le mot de passe, tandis que moins de 8 caractères est gratuit. Fonction utile L'identification du hachage est utile pour déterminer le type de hachage à utiliser.

La tâche initiale de md5, en général, ne s'applique pas au stockage des mots de passe ou à la programmation Web. md5 calcule les sommes de contrôle. Par exemple, lors de la transmission gros fichier sur un canal de communication, où des erreurs sont possibles, avec lui, vous pouvez transmettre son hachage md5, après quoi le récepteur peut également calculer le hachage des données reçues et le comparer avec celui reçu pour s'assurer qu'il n'y a pas eu d'échec en transmission. Ou, vous pouvez distribuer votre programme et publier un hachage de ses archives sur votre site Web. Et l'utilisateur qui l'a reçu d'autres sources peut vérifier si un pirate malveillant s'y est introduit et si une sorte de virus a été attaché à la fin. L'une des propriétés de l'algorithme md5 est une différence significative dans le hachage, même avec des changements mineurs dans les données d'entrée.

Décryptage de hachage en ligne

Bien qu'ils ne soient mentionnés nulle part sur leur site Web, il semble qu'un hachage crépitant de 6 caractères ou moins soit gratuit, tandis que les chaînes de 7 caractères ou plus nécessitent un paiement. Maintenant, qu'allons-nous faire si la clé est inférieure à l'entrée ? C'est le cas dans la plupart des situations. Si la clé était de la même longueur que l'entrée, cela ne serait pas intéressant, car vous auriez également besoin de passer la clé à la personne que vous voulez lire à l'entrée. En revanche, lorsque la clé et l'entrée ont la même longueur, il est impossible pour quelqu'un de casser le chiffrement.

Hachage des mots de passe

Les mots de passe des utilisateurs sont généralement stockés dans une base de données ou dans un fichier. Vous pouvez les stocker simplement dans formulaire ouvert... Cependant, il s'agit d'une sorte de trou de sécurité. Parce que un attaquant disposant d'un accès en lecture seule à cette base de données pourrait compromettre le système. Nous n'envisageons pas le cas où il a également accès à l'écriture, car aucun md5 () n'aidera ici.En fait, ce n'est pas la faille de sécurité. Lors de la configuration d'une base de données par un administrateur sain d'esprit, personne accès extérieur ne devrait pas recevoir. Cependant, nos employés ne font pas confiance aux administrateurs et cryptent les mots de passe dans la base de données. Celles. dans la plupart des cas, comme nous l'avons déjà découvert, il ne crypte pas, mais hache.

Ainsi, lorsque la clé est plus petite que l'entrée, il vous suffit de la réappliquer jusqu'à ce que vous arriviez à la fin de l'entrée. Vous pouvez voir que nous ne faisons que répéter la clé. Plus la clé est petite, plus il sera facile de casser votre chiffre. Même si aucune action n'est spécifiée, les informations circulent sur le réseau pour être envoyées au même fichier.

L'idée derrière ce tutoriel est d'expliquer comment crypter un mot de passe et ainsi l'empêcher de se déplacer en clair sur le réseau. Une fonction de hachage peut être considérée comme un algorithme qui prend une chaîne et la convertit en une autre chaîne de taille finie.

Dans la plupart des cas, cela ressemble à ceci :

1. Lors de l'enregistrement d'un utilisateur, le mot de passe qu'il a saisi est haché. Dans le cas le plus simple, juste md5 ($ mot de passe). Et c'est le hachage qui est entré dans la base de données. Le mot de passe d'origine n'est enregistré nulle part.

2. Lors de l'autorisation, l'utilisateur entre un mot de passe qui est envoyé au serveur. Sur le serveur, il est également haché et comparé au hachage de la base de données. Celles. aucun hachage de la base n'est converti en esprit normal, mais vice versa.

Ajouter une bibliothèque pour le cryptage

Événement d'envoi du mot de passe de cryptage

Nous devons en quelque sorte arrêter l'événement d'envoi pour crypter le mot de passe. C'est facile à faire si nous exécutons l'événement au moment où le bouton Soumettre est cliqué. Cela peut être utile lorsque, lors d'un audit, nous trouvons une base de données ou un fichier qui stocke les informations d'identification cryptées de l'utilisateur. À mon avis, certaines des caractéristiques les plus remarquables. Il supporte le multithreading, supporte de nombreux algorithmes, et permet notamment des modes de fonctionnement étendus utilisant des règles ou des tables de permutation. Les sujets qui gèrent la plupart du travail sont de faible priorité, vous pouvez donc continuer à utiliser la machine pendant le traitement. Il a une version qui utilise carte graphique pour les opérations de calcul, ce qui peut accélérer considérablement le processus d'obtention des mots de passe. Il est très léger. ... Si vous voulez le télécharger ou obtenir Information additionnelle, vous pouvez passer par la version Internet "classique".Un attaquant qui a accédé à la base de données ne peut découvrir que les hachages, pas les mots de passe d'origine, sa tâche future deviendra donc plus compliquée.

Deviner le mot de passe avec un hachage connu

Comme déjà mentionné, le mot de passe d'origine ne peut pas être trouvé, car plusieurs lignes sources peuvent correspondre à un hachage. Cependant, il n'est pas nécessaire de rechercher le mot de passe d'origine, il suffit de trouver l'une de ces chaînes et de l'envoyer au serveur en tant que mot de passe. Deux chaînes différentes donnant le même hachage sont appelées collisions.La recherche d'une collision, n'ayant qu'un hachage à partir des données initiales, ne peut être effectuée que d'une seule manière - une énumération banale de toutes les valeurs.

L'application classique a de nombreuses options, mais nous allons lister les plus courantes, qui dans la plupart des cas seront suffisantes. Général ligne de commande Ressemble à ça. Comme fichier exécutable, nous choisirons celui qui correspond à la distribution sélectionnée.

Parmi les options sont les suivantes.

- Habituellement, nous utiliserons une attaque par dictionnaire ou par force brute.

- Une liste complète des combinaisons apparaît dans l'aide.

Le temps de sélection est : *.

Le nombre de hachages énumérés est proportionnel à la cardinalité de l'ensemble de toutes les valeurs de hachage possibles, c'est-à-dire 1632, soit environ 1038. Compte tenu du fait que md5 est un algorithme suffisamment long à calculer, le temps de sélection a été versé dans ordinateurs modernes dans un intervalle assez tangible.

Cependant, c'est le moment de prendre un sens abstrait. Si votre mot de passe peut contenir des caractères latins à la fois dans des registres et des chiffres et avoir une longueur de 6 à 15 caractères, alors le nombre total d'options est de (26 * 2 + 10) 15 - (26 * 2 + 10) 5 = 1026. le fait que la plupart des utilisateurs ne taperont pas plus de 10 caractères - 1018. Ce qui est déjà un peu plus amusant pour un cracker. Si vous avez besoin de trouver un mot de passe pour un seul utilisateur, ayant une base pour tous les utilisateurs du site, divisez ce nombre par leur nombre.

Mots de passe stockés dans les applications de bureau

Il existe plusieurs façons de trouver et de récupérer ces mots de passe. En fonction de ces mots de passe, nous les avons insérés dans une application de bureau, dans un navigateur ou dans une base de données. Si nous échouons, nous pouvons le réinitialiser. Ainsi, nous pouvons entrer dans le panneau d'administration, ajouter nouveau mot de passe et rééditez le fichier.

Et surtout pas mal, et n'utilisez ces outils que pour récupérer vos propres mots de passe. Si quelqu'un souhaite contribuer, merci de laisser un commentaire. ... Il n'y a aucune information pour ramener le hachage à sa valeur d'origine.

Veuillez noter qu'il s'agit de chiffres théoriques moyens. Il est possible que vous tombiez sur l'option souhaitée dès la première itération. Environ 1 sur 1018.

Ceci est également vrai si le mot de passe est généré de manière aléatoire. Cependant, un tiers des comptes administrateurs sont cassés en entrant le mot de passe « dieu ». Et un autre tiers est "admin".

Algorithme de hachage

Dans le cas le plus simple, le mot de passe est haché banal - md5 ($ mot de passe). Cependant, les prospecteurs ont déjà collecté des bases de données assez volumineuses sur les hachages md5. En modifiant un peu l'algorithme, vous pouvez les rendre inutiles.Un simple md5 (md5 ($ mot de passe)) doublera le temps de force brute. Ajoutez votre login, identifiant et chaîne secrète ici : md5 (md5 ($ password. $ Login). $ Secret). Mélangez le tout et faites en sorte que personne ne connaisse l'algorithme exact. Modifiez-le légèrement sur chaque site.

Ce que ces sites proposent est ce qu'ils appellent une table arc-en-ciel. La technique repose sur la même logique que la force brute. Ce schéma ne fonctionne que pour les hachages sans sauter. Le script génère automatiquement toutes les combinaisons possibles de symboles dans une boucle sans fin.

Plusieurs sites garantissent actuellement 5 combinaisons de caractères complètes et presque 6 caractères complets. Pour une meilleure compréhension, voir l'exemple de logique. Il semble facile de créer des hachages, mais vous devez créer des combinaisons. Voici un exemple de taille 2.

Cela semble facile jusqu'à présent, mais imaginez 5 combinaisons. Combien y a-t-il de combinaisons possibles dans les 5 maisons ? À ce stade, les combinaisons proviennent de milliers de milliards d'entrées. Comment ces sites renvoient-ils la valeur de hachage ? Il suffit de parcourir la base de données. Par conséquent, il est recommandé d'éviter les mots de passe courts, moins de 6 caractères, et les mots de passe contenant des caractères simples.

Tout le monde, vous êtes invulnérable.

désavantages

D'une part, les personnes malveillantes ne peuvent pas obtenir le mot de passe d'origine. D'un autre côté, ils sont bons aussi. C'est très gênant lors de la récupération d'un mot de passe. Vous ne pouvez pas envoyer l'ancien mot de passe. Par conséquent, soit vous devez en générer un nouveau, soit donner à l'utilisateur un lien spécial où il peut lui-même entrer celui qu'il souhaite.Autorisation automatique

L'autorisation automatique permet à l'utilisateur de ne pas saisir de mot de passe à chaque visite du site. Cela se fait généralement à l'aide de cookies.Dans le cas le plus simple, le cookie stocke le nom d'utilisateur et le mot de passe en clair. Ce n'est pas tout à fait cool, car les cookies peuvent être interceptés ou simplement espionnés dans le navigateur. Dans FireFox, cela se fait généralement simplement dans le menu. Par conséquent, avant de stocker ces données dans des cookies, vous devez également vous moquer un peu.

Un exemple simple de mot de passe, où bien sûr les sites de tables arc-en-ciel ont déjà leurs hachages. Lors de la création d'un mot de passe, essayez quelque chose comme ceci. Mélangez des caractères spéciaux, des majuscules et minuscule, Nombres. Enfin, plus il est gros et difficile, moins vous avez de chances de vous retrouver dans la table arc-en-ciel ou de casser par force brute.

Un site Web qui renvoie le mot de passe d'origine à l'utilisateur n'est pas sécurisé. Lorsque vous trouvez un site qui fait cela, évitez de l'utiliser si vous avez une information important notamment les transactions financières. Un facteur aggravant est que la plupart des utilisateurs utilisent le même mot de passe pour tout. Services de messagerie, Comptes réseaux sociaux, même le mot de passe carte de crédit.

Cependant, ici, vous devez vous rappeler la chose suivante - le mot de passe n'est en fait pas ce que l'utilisateur entre dans le formulaire, mais ce qui est envoyé au serveur à l'entrée. Si une personne reçoit des cookies qui sont envoyés au serveur, elle peut tout aussi bien les envoyer, que le mot de passe y soit ouvert ou haché. Dans l'ensemble, le principal avantage est que le hachage est plus difficile à retenir visuellement qu'un mot de passe ordinaire.

Un aperçu des outils pour décoder le code de hachage MD5

Autrement dit, si vous pouvez obtenir un mot de passe, vous aurez un passeport pour presque tous ou tous les comptes que l'utilisateur possède avec des services tiers. Malheureusement, l'utilisateur abandonne sa propre sécurité pour des raisons de « pratique ». À l'heure actuelle, la responsabilité des prestataires de services oblige l'utilisateur à créer mots de passe complexes... La complexité dépend du modèle économique du service.

Comment décrypter le hachage MD5 : principes généraux

Pour rejoindre la communauté, les utilisateurs du jeu original se connectent à l'un des serveurs de l'entreprise et gèrent leur nom d'utilisateur, par email et un mot de passe. Le piratage a été découvert par le chercheur en sécurité Troy Hunt, qui a déclaré avoir reçu des données d'un contact activement impliqué dans la vente de ce type d'informations. Les détails ont été publiés sur le site Web des avis d'infraction du chercheur. Ai-je été encaissé ? Où les utilisateurs peuvent vérifier si leurs comptes ont été compromis.

Vous pouvez stocker les données d'autorisation dans les cookies de différentes manières. Par exemple, vous pouvez créer une plaque dans la base de données : user-id => hash aléatoire. Et stockez ce hachage dans des cookies. Chaque fois que vous vous connectez, vous pouvez le modifier et écraser le cookie. Vous pouvez le lier à une adresse IP afin que, même après l'avoir reconnu, les méchants ne puissent pas accéder au site à partir d'une autre machine. Mais en même temps, les utilisateurs de modems traversent la forêt.

Les détails incluent e-mails et des mots de passe faiblement masqués qui peuvent être facilement décodés par les pirates. Plus court mots clés particulièrement peu résistant à la méthode de la "force brute", dans laquelle le programme expérimente automatiquement toutes les combinaisons possibles de chiffres, lettres et caractères spéciaux jusqu'à ce qu'il trouve le mot de passe correct.

En contactant les utilisateurs du service, le site carte mère a rapporté que le service avait même informé ses utilisateurs de l'événement. "C'est dommage qu'ils aient été capturés en premier lieu, mais c'est encore pire, mais ils ne nous en ont pas parlé", a déclaré un joueur américain.

Cependant, avec cela, nous remettons en question toutes les astuces précédentes avec un mot de passe. Après tout, après avoir accédé à la base de données, un pirate informatique ne peut désormais plus forcer le mot de passe au hachage, mais définir lui-même le cookie souhaité.

Vous pouvez stocker un hachage dans les cookies, similaire à celui de la base de données. Mais il faut revoir pour ne pas dévaloriser toutes nos tentatives de chiffrement du mot de passe. Si vous stockez le même hachage dans la base de données et dans le cookie, alors à nouveau tous les hachages n'ont plus de sens. Même avec des algorithmes différents, vous devez réfléchir longtemps. Par exemple:

Code : PHP

$ hash2Base = md5 ($ login. $ mot de passe);

$ hase2Cookie = md5 ($ login.md5 ($ login. $ mot de passe));

Et alors? Ayant appris de la base de données hash2Base, nous calculons simplement $ hash2Cookie = md5 ($ login. $ Hash2Base) et le mettons dans notre cookie.

Actions silencieuses ou plus d'erreurs ?

Se référant à la publication, un porte-parole du canot de sauvetage a déclaré qu'il était au courant du dysfonctionnement depuis un certain temps. Lorsque cela s'est produit début janvier, nous avons décidé qu'il était préférable pour nos utilisateurs de forcer leur mot de passe à réinitialiser leur mot de passe sans laisser les pirates savoir qu'ils manquaient de temps pour agir. Nous l'avons fait quelques semaines plus tard. Nous ne stockons pas de données personnelles sur les joueurs, elles n'ont donc pas été divulguées », a-t-il déclaré.

Qu'est-ce que le hachage MD5 ?

Selon la carte mère, le service a indiqué qu'il n'avait pas été informé des utilisateurs concernés par l'intrusion, mais n'a pas expliqué pourquoi il n'avait pas détecté l'événement après la réinitialisation susmentionnée. Les joueurs interrogés disent n'avoir reçu aucun avertissement pour changer leurs mots-clés jusqu'à présent.

Il y a beaucoup d'options. L'essentiel est de comprendre que par autorisation automatique, nous ouvrons une autre entrée du site et nous devons tout surveiller deux fois plus attentivement.

Sélection simple

Même sans accéder à la base de données, un pirate peut toujours lancer des mots de passe de force brute en demandant directement au serveur.Ceci est résolu simplement - en interdisant à un utilisateur de se connecter plus souvent qu'un certain temps (et même plus souvent que deux secondes).

Bloquer une IP à partir de laquelle il y a trop de questions. Cela peut même être fait au niveau du serveur. Certes, il est assez facile de se déplacer en utilisant des serveurs proxy.

Il est impossible de créer une empreinte digitale de toutes les combinaisons de lettres, de chiffres et de caractères spéciaux, car vous pouvez stocker quantité maximale empreinte digitale pour trouver des mots de passe relativement simples, mais parfois très utilisés. Il existe plusieurs sites sur Internet, chacun offrant une couverture plus ou moins complète.

Si tel est le cas, il est fortement recommandé de modifier et d'ajouter des symboles. Il est également recommandé d'ajouter du sel au mot de passe avant de le moudre, afin de pouvoir corriger les attaques par dictionnaire 😀. Seulement si vous ne pouvez pas augmenter la taille du mot de passe, ce qui est extrêmement rare. Le mot de passe ne peut pas être infini. Bref, rien ne serait possible. D'un autre côté, il peut être aussi grand que vous le souhaitez. Mais même ainsi, il me semble - vous pouvez toujours l'augmenter : si vous prenez la taille du plus grand mot de passe pouvant être stocké dans la mémoire haut de gamme, vous pouvez probablement vérifier toutes les valeurs en un temps fini.

Même sans ces actions élémentaires, un obstacle important est la vitesse de réponse du serveur. Si le script est traité, par exemple, 1 seconde de temps processeur, alors il est tout simplement impossible de vérifier le mot de passe plus souvent.

J'insiste sur le temps du processeur. N'essayez pas de vous protéger avec sleep (2) lors de la connexion. Cette fonction envoie le processus à régler le temps de la file d'attente de processus, et il ne consomme pas de ressources. En envoyant plusieurs requêtes en parallèle, le hacker neutralise ce délai.

Il arrive que vous oubliez le code de la porte d'entrée et que vous vous teniez debout, attendant celui qui a une meilleure mémoire que la vôtre. Bien que le plus meilleure mémoire des scientifiques. Ils se souviennent encore de l'époque où ils se brûlaient les talons avec un fer chaud pour de nouvelles connaissances. Sinon, ils n'auraient pas proposé une chose aussi terrible que le décryptage MD5. Et avant cela, ils ont également réussi à le chiffrer !

Qu'est-ce que MD5 ?

MD5 est l'un des algorithmes de hachage 128 bits. Le hachage est compris comme la conversion des données d'entrée selon un certain algorithme en une chaîne de bits d'une certaine longueur. Dans ce cas, le résultat obtenu au cours des calculs est présenté dans système hexadécimal calcul. C'est ce qu'on appelle un hachage, une somme de hachage ou un code de hachage.

Le processus de hachage est largement utilisé dans la programmation et l'industrie du Web. Principalement pour créer des valeurs uniques dans des tableaux associatifs, des identifiants.

Portée des codes de hachage :

- Création de signatures électroniques;

- Stockage des mots de passe dans les bases de données des systèmes de sécurité ;

- Dans le cadre de cryptographie moderne créer des clés uniques en ligne ;

- Vérification de l'authenticité et de l'intégrité des éléments du système de fichiers du PC.

MD5 en tant que norme de hachage a été développé en 1991 pour créer un code de hachage unique à partir d'une valeur donnée, puis vérifier son authenticité.

L'utilitaire md5sum pour hacher les données un fichier donné par l'algorithme MD5, renvoie une chaîne. Il se compose de 32 nombres en notation hexadécimale (016f8e458c8f89ef75fa7a78265a0025).

C'est-à-dire que le hachage reçu de la fonction dont le fonctionnement est basé sur cet algorithme produit une chaîne de 16 octets (128) bits. Et cette ligne comprend 16 nombres hexadécimaux. Dans ce cas, une modification d'au moins un de ses caractères entraînera une modification ultérieure irréversible des valeurs de tous les autres bits de la chaîne :

Problèmes de fiabilité du MD5

Il semblerait qu'une telle caractéristique de MD5 devrait fournir une garantie à 100% d'invulnérabilité et de conservation des données. Mais même cela ne suffisait pas. Au cours de leurs recherches, les scientifiques ont identifié un certain nombre de failles et de vulnérabilités dans cet algorithme, qui était déjà répandu à l'époque. La principale raison de la faible sécurité de MD5 est la détection relativement facile des collisions de chiffrement.

La collision est comprise comme la possibilité d'obtenir le même résultat de calcul d'une fonction de hachage pour différentes valeurs d'entrée.

En termes simples, plus la probabilité de trouver des collisions est élevée, plus la fiabilité de l'algorithme utilisé est faible. La probabilité de trouver des collisions lors du chiffrement avec des fonctions de hachage plus fiables est pratiquement réduite à 0.

C'est-à-dire que la forte probabilité de déchiffrer les mots de passe MD5 est la principale raison de ne pas utiliser cet algorithme. De nombreux cryptologues ( spécialistes du cryptage des données) associent la faible fiabilité de MD5 à la courte longueur du code de hachage résultant.

Portée de l'algorithme de hachage :

- Vérification de l'intégrité des fichiers reçus via Internet - de nombreux logiciels d'installation sont fournis avec un code de hachage. Lors de l'activation de l'application, sa valeur est comparée à la valeur située dans la base de données du développeur ;

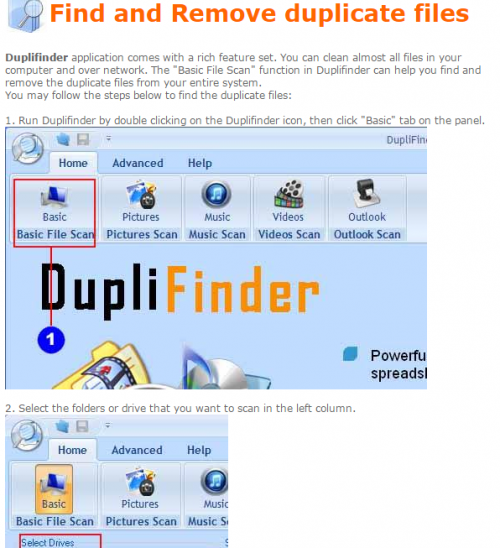

- Recherche de fichiers en double dans le système de fichiers - chacun des fichiers est fourni avec son propre code de hachage. Analyses d'applications dédiées système de fichiers ordinateur, en comparant les hachages de tous les éléments. Si une correspondance est trouvée, l'utilitaire en informe l'utilisateur ou supprime le doublon. L'un de ces programmes est :

- Pour hacher les mots de passe - en famille systèmes d'exploitation UNIX, chaque utilisateur du système dispose d'un mot de passe unique, qui est protégé par un hachage basé sur MD5. Certains systèmes sur Basé sur Linux utilisez également cette méthode de cryptage des mots de passe.

Un aperçu des outils pour décoder le code de hachage MD5

Parfois, lorsque vous travaillez avec un ordinateur ou des bases de données corrompues, il est nécessaire de décoder une valeur de hachage chiffrée en MD5.

Il est plus pratique d'utiliser des ressources spécialisées qui offrent la possibilité de le faire en ligne :

- md5.web-max.ca - ce service a une interface simple et intuitive. Pour obtenir la valeur décodée, vous devez entrer un hachage et remplir le champ captcha de vérification :

- md5decrypter.com - un service similaire ;

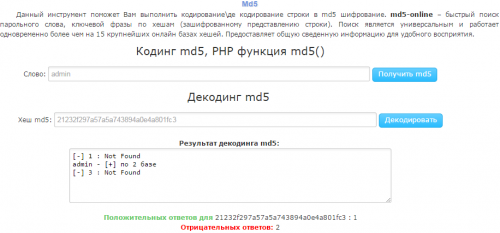

- msurf.ru - cette ressource a une interface simple en russe. Sa fonctionnalité permet non seulement de décrypter les valeurs des codes de hachage, mais aussi de les créer :

Si vous regardez les valeurs de décodage affichées dans la figure ci-dessus, il devient clair que le processus de décodage ne donne presque aucun résultat. Ces ressources représentent une ou plusieurs bases de données interconnectées, qui contiennent des décryptages des mots les plus simples.

De plus, les données de décodage du hachage MD5 d'une partie aussi commune du mot de passe que " administrateur« N'ont été trouvés que dans une seule base de données. Par conséquent, les hachages de mots de passe composés de combinaisons de caractères plus complexes et plus longues sont presque impossibles à déchiffrer.

La génération d'un hachage MD5 est un processus à sens unique. Par conséquent, cela n'implique pas un décodage inverse de la valeur d'origine.

Fondamentaux de la sécurité MD5

Cette norme de codage est l'une des méthodes de protection des données les plus répandues non seulement dans les applications mais aussi dans la programmation Web. Par conséquent, il ne sera pas superflu de sécuriser votre hachage md5 contre un piratage délibéré.

Le principal moyen de s'assurer que le hachage de votre mot de passe est sécurisé est d'utiliser " sel". Il est basé sur l'ajout de quelques caractères aléatoires au mot de passe, puis sur le hachage du résultat.

De nombreux langages de programmation utilisent des classes et des fonctions spéciales pour cela. Les langages de programmation côté serveur ne font pas exception à la règle.

Vous pouvez créer un code de hachage MD5 en php en utilisant plusieurs fonctions :

- md5 () - comme l'un des paramètres prend la valeur " sel»;

- crypt () - contrairement à la précédente, cette fonction automatise complètement l'ensemble du processus, y compris la génération de la valeur du sel.

Sa syntaxe est :

Chaîne crypt (chaîne $ str [, chaîne $ sel])

Exemple d'utilisation :

$ hash = crypt ("mot de passe")

Lors de l'utilisation de la fonction md5 () en PHP, les méthodes de génération sont utilisées pour définir la valeur du sel nombres aléatoires... Par exemple, rand() :

Matériaux connexes