Introduction

L'objectif principal de cet article est de décrire et d'étudier l'application IDS populaire Snort. Snort est un grand projet open source utilisé par de nombreux administrateurs réseau pour capturer les signatures malveillantes et alerter les attaques réseau. Snort intercepte tout le trafic des interfaces réseau, vérifiant les paquets pour les demandes suspectes, les tentatives d'intrusion.

Son principal avantage est l'accessibilité et la possibilité de modifier son travail pour votre réseau de travail spécifique. Le programme est conçu pour fonctionner dans les petites et les grandes organisations. Il est également important de pouvoir modifier vos propres règles uniques en fonction des exigences de sécurité d'une organisation particulière (par exemple, une interdiction d'accès du personnel aux réseaux sociaux).

Parmi les inconvénients, on peut distinguer les inconvénients de la configuration et de l'installation sur certains systèmes d'exploitation (par exemple, Windows), l'absence d'une seule description suffisamment complète et détaillée des paramètres et le développement de leur propre ensemble de règles.

De plus, il est très difficile de couper les fausses alarmes, car il n'est pas rare que différentes entreprises aient des restrictions différentes, et un réglage assez fin des règles est nécessaire. De nombreux modes de lancement d'application utilisant des touches sensibles à la casse sont très difficiles à mémoriser et peuvent entraîner des résultats erronés.

La tâche principale de ce travail est de comprendre les caractéristiques fonctionnelles d'IDS Snort, de vérifier le fonctionnement de l'application en effectuant différents types d'attaques réseau sur celle-ci. Découvrez s'il existe des IDS similaires dans un format plus pratique. Comment Snort interagit avec les bases de données. Développez des règles uniques et testez-les pour en vérifier l'efficacité.

Installer et configurer IDS Snort

Renifler : Installation sur Windows XP

Lors de l'installation de Snort sur un système d'exploitation Windows, certaines difficultés peuvent survenir. Ce travail est donc consacré à une partie assez détaillée des options d'installation et de configuration. Vous devez d'abord télécharger les programmes requis sur votre ordinateur de travail.

Règles pour Snort.

Tout ce qui précède est téléchargé à partir des sites Web officiels de ces applications.

Winpcap est une application qui capture et filtre les paquets au niveau du noyau. Il est analogue au pilote Unix intégré libpcap. L'installation n'apportera aucun inconvénient particulier, elle est lancée par un installateur régulier. Après cela, vous devez télécharger l'IDS lui-même à partir du site officiel, après quoi nous téléchargeons une nouvelle archive avec les règles à partir de là. L'étape suivante consiste à copier complètement tous les dossiers qui se trouvaient dans l'archive avec les règles dans le répertoire racine de l'application avec un remplacement complet du contenu là où il est requis. Ensuite, pour le bon fonctionnement du programme, il faudra apporter des modifications importantes au fichier de configuration.

var RULE_PATH c:snort ules

var SO_RULE_PATH c:snortso_rules

var PREPROC_RULE_PATH c:snortpreproc_rules

répertoire du préprocesseur dynamique c:snortlibsnort_dynamicpreprocessor

moteur dynamique c:snortlibsnort_dynamicenginesf_engine.dll

# répertoire de détection dynamique /usr/local/lib/snort_dynamicrules

Nous retrouvons des lignes similaires dans le fichier de configuration et les remplaçons par celles fournies ci-dessus. Après cela, nous essayons de tester l'application. Nous démarrons la ligne de commande et allons dans le répertoire de l'application dans la section "bin". Entrez la commande "snort -W"

Riz. 1.1.

Avec cette commande, nous vérifions la santé de l'application pour afficher nos interfaces. Après s'être assuré qu'il y en a plusieurs, nous sélectionnons celui qui est connecté au réseau de travail afin de commencer à intercepter les paquets et à surveiller le fonctionnement de l'IDS.

C:Snortinsnort -i 3 -c C:snortetcsnort.conf -l C:snortlog -A console

Analysons maintenant la commande que nous avons entrée. "-i 3" signifie que nous allons regarder l'interface qui a ID= 3 dans notre liste d'interfaces. Ensuite, nous avons spécifié le chemin vers le fichier de configuration et le chemin vers le répertoire où le "journal" des paquets capturés doit être écrit. "-A console" signifie que les paquets d'alarme seront détectés dans notre console. Si des problèmes surviennent pendant le traitement, nous les éliminons au cours de la détection. Snort spécifie la chaîne et le type d'erreur de construction. Si tout a fonctionné, nous ne verrons rien tant que l'une des règles de fonctionnement ne fonctionnera pas. Pour utiliser l'un d'eux, essayons de simuler une attaque réseau et de lancer un paquet suspect sur notre réseau local. Pour cela, par exemple, ouvrez une invite de commande et saisissez : « Ping 192.168.1.16 ». Snort interceptera une tentative d'écoute sur l'hôte à 192.168.1.1624 et imprimera un message et des informations sur l'activité suspecte du réseau. Malheureusement, ces systèmes IDS présentent un inconvénient majeur - ce sont de faux positifs. A cet égard, pour que Snort soit utile et non trompeur, il est nécessaire de prescrire de manière claire et concise les règles et de délimiter les réseaux consultés afin d'éviter ces faux positifs.

Riz. 1.2.

Maintenant, dans la console où notre IDS s'exécute, il y aura des messages concernant un paquet suspect qui ressemble à "écouter". Cette règle impliquée a montré que Snort est pleinement fonctionnel. Considérez les modes de son fonctionnement et la syntaxe des règles pour un travail ultérieur.

1. Qu'est-ce que l'IDS.

Aujourd'hui, alors qu'il existe de nombreux sites avec des descriptions de hacks, ainsi que des articles, des exploits, des programmes sur le même sujet, les tentatives de piratage de serveurs sont devenues beaucoup plus fréquentes. Après tout, tout utilisateur qui s'imagine être un pirate informatique peut essayer un exploit fraîchement téléchargé sur vous et prendre le contrôle de votre serveur. Ce n'est vraiment pas facile, mais quand même...

Afin de se renseigner sur les attaques, ou simplement pour se tenir au courant de tous les événements qui se déroulent sur le serveur, de nombreux administrateurs consultent quotidiennement les journaux. Mais lorsque le fichier journal, par exemple, du serveur Web Apache, augmente de 10 Mo par jour, vous devez automatiser le processus de surveillance de la sécurité du serveur. L'une des solutions est IDS - les systèmes de détection d'intrusion, dont l'efficacité a considérablement augmenté au cours des dernières années, et qui font désormais partie intégrante de toute protection de réseau.

Parmi les nombreuses variétés d'IDS (Intrusion Detection System), deux peuvent être distinguées : basé sur l'analyse du protocole(détection des paquets non conformes aux normes), et basé sur l'analyse des signatures(dans les paquets, une signature d'attaque est recherchée - une chaîne (échantillon) indiquant que ce paquet appartient au trafic nuisible. De tels IDS sont appelés NIDS (Network Intrusion Detection System). En général, le principe de fonctionnement du NIDS peut être décrit comme suit : tout le trafic est analysé pour détecter la présence de paquets contenant des données malveillantes, et si un tel paquet est trouvé, différentes actions de signalisation sont effectuées (un message est affiché sur la console, un courrier est envoyé, écrit dans le journal, un message Winpopup est envoyé, etc.) Les deux types d'IDS ont leurs avantages et leurs inconvénients, par exemple, l'analyse du protocole est plus lente en raison de la conversion du paquet en un formulaire disponible pour l'analyse. Mais il y a beaucoup moins de fausses alarmes, car les écarts réels par rapport au standards sont enregistrés. Les IDS basés sur l'analyse des signatures sont plus rapides, et en plus, ils sont faciles à configurer et à mettre à jour (j'ai vu une nouvelle vulnérabilité, je l'ai ajoutée à la base, et votre IDS la trouvera.) Mais il est préférable d'utiliser des IDS basés sur deux méthodes d'analyse, cela donnera un très bon résultat.

2. Présentation de l'IDS

À l'heure actuelle, il existe un grand nombre d'IDS, chacun ayant ses propres qualités et inconvénients. Je vais donner une brève description de certains d'entre eux (ces informations sur les programmes sont tirées du site www.opennet.ru, où vous pouvez également trouver tous ces IDS):

PortSentry

Un programme qui vous permet de détecter et de bloquer les tentatives d'analyse des ports UDP et TCP du serveur en temps réel. Les tentatives d'analyse de ports cachés (SYN/semi-ouvert, FIN, NULL, X-MAS, oddball) sont également détectées.

Un système d'analyse et de suivi (journalisation) des paquets passants, tels que les "débordements de tampon, les analyses de ports furtifs, les attaques CGI, les sondes SMB, les tentatives d'empreintes digitales du système d'exploitation" sont reconnus. Il y a une possibilité de notification en temps réel de l'administrateur lorsqu'une attaque est détectée

Besoinsbench

Le système pour tester le réseau pour les vulnérabilités typiques et découvrir la réaction du système installé pour détecter les tentatives d'accès non autorisées. Il existe une bonne sélection de documentation sur les NIDS.

Surveiller le trafic TCP/IP, est capable de se connecter au trafic passant, de détecter les analyses de port, les inondations et certains types d'attaques.

Une bibliothèque pour construire des systèmes NIDS qui émule la pile TCP/IP de Linux 2.0.x, qui permet non seulement de capturer des paquets (un ensemble chaotique de paquets), comme le font la plupart des renifleurs (par exemple, libpcap, tcpdump), mais aussi de suivre les sessions individuelles (par exemple, pour intercepter le trafic SMTP et séparer chaque session SMTP) en tenant compte de la défragmentation et de l'assemblage des morceaux de paquets TCP. Fonctionne sous Linux, *BSD et Solaris.

Le programme vous permet de suivre et de mettre dans un fichier journal toutes les données passant par le port série.

Ce ne sont pas tous les IDS, et même pas les plus connus, mais ils sont faciles à trouver.

De tous ces programmes, Renifler- mon préféré. Pourquoi? Voici ses avantages : deux modes d'analyse, par analyse de signature et de protocole, installation et configuration faciles du programme, petite taille et exigences système, détection d'un grand nombre d'attaques.

3. Installer et configurer Snort

Pour commencer, téléchargez Snort depuis www.snort.org Voici un lien direct vers la dernière version en cours http://www.snort.org/dl/binaries/linux/snort-1.9.1-1snort.i386 .tr/min . Il existe également diverses modifications de Snort, par exemple, avec prise en charge de MySQL, postgresql, snmp, vous pouvez télécharger tout cela à partir du même site, et j'ai choisi notre version du programme comme la plus facile à installer.

L'installation est assez simple :

rpm –i snort-1.9.1-1snort.i386.rpm

Après cela, tous les fichiers nécessaires seront copiés sur le système.

Vous devez maintenant personnaliser le programme pour vous-même, ce que nous allons faire maintenant ... Allons dans le répertoire /etc/renifler, vous pouvez trouver ici les bases de données de signatures (plus précisément, elles peuvent être appelées les règles par lesquelles Snort détermine le trafic nuisible) et plusieurs fichiers de configuration, nous avons besoin de snort.conf. Ici, nous configurons des variables variables comme HOME_NET, EXTERNAL_NET et autres ... Il ne sera pas difficile de le comprendre, car chaque option est accompagnée de commentaires assez intelligibles, bien qu'en anglais. À la toute fin du fichier de configuration, il y a des signatures de plug-in, celles qui ne sont pas nécessaires peuvent être commentées pour améliorer les performances.

Voici un exemple de ma config :

# Étape 1 : Définition des variables liées au réseau

# Changez l'adresse IP de vos adresses de réseau local

# Vous pouvez spécifier plusieurs plages en les séparant par des virgules

var HOME_NET 192.168.168.0/24

var EXTERNAL_NET !$HOME_NET

var DNS_SERVERS $HOME_NET

var SMTP_SERVERS $HOME_NET

var HTTP_SERVERS $HOME_NET

var SQL_SERVERS $HOME_NET

var TELNET_SERVERS $HOME_NET

variable ORACLE_PORTS 1521

variable HTTP_PORTS 80

var SHELLCODE_PORTS !80

# Chemin vers les signatures

var RULE_PATH /etc/snort

#Inclure les fichiers nécessaires contenant la classification de l'attaque détectée et les liens vers

# camions porte-sacs

Inclure classification.config

inclure reference.config

###################################################

# Étape 2 : Configurer le mécanisme de détection des attaques

Préprocesseur frag2

préprocesseur stream4 : detect_scans, disable_evasion_alerts

préprocesseur stream4_reassemble

préprocesseur http_decode : 80 unicode iis_alt_unicode double_encode iis_flip_slash full_whitespace

préprocesseur rpc_decode : 111 32771

balayage des ports du préprocesseur : $HOME_NET 4 3 portscan.log

# J'ai dû ajouter cette option à cause de certains logiciels spécifiques utilisés dans mon

# réseaux qui ont souvent provoqué des faux positifs

préprocesseur portscan-ignorehosts : 192.168.168.0/24

préprocesseur arpspoof

conversation du préprocesseur : allow_ip_protocols all, timeout 60, max_conversations 32000

préprocesseur portscan2 : scanners_max 3200, target_max 5000, target_limit 5, port_limit 20, timeout 60

####################################################################

# Étape 3 : Spécifiez les signatures dont nous avons besoin

Inclure $RULE_PATH/bad-traffic.rules

inclure $RULE_PATH/exploit.rules

inclure $RULE_PATH/scan.rules

inclure $RULE_PATH/finger.rules

inclure $RULE_PATH/ftp.rules

inclure $RULE_PATH/dos.rules

inclure $RULE_PATH/ddos.rules

inclure $RULE_PATH/dns.rules

inclure $RULE_PATH/web-cgi.rules

# J'ai laissé l'option suivante pour les statistiques - mon serveur est régulièrement scanné pour les bogues IIS,

# Plus précisément, pas mon serveur, mais une plage d'adresses, dans laquelle je tombe aussi :)

inclure $RULE_PATH/web-iis.rules

inclure $RULE_PATH/web-client.rules

inclure $RULE_PATH/web-php.rules

inclure $RULE_PATH/sql.rules

inclure $RULE_PATH/icmp.rules

inclure $RULE_PATH/netbios.rules

inclure $RULE_PATH/misc.rules

inclure $RULE_PATH/attack-responses.rules

inclure $RULE_PATH/mysql.rules

Inclure $RULE_PATH/pop3.rules

inclure $RULE_PATH/pop2.rules

inclure $RULE_PATH/other-ids.rules

inclure $RULE_PATH/web-attacks.rules

inclure $RULE_PATH/backdoor.rules

inclure $RULE_PATH/shellcode.rules

Maintenant, tout est prêt pour démarrer Snort. Écrivez-le dans inittab et il démarrera avec le système.

4. Ajouter vos propres signatures

Snort est très flexible et facile à configurer IDS. L'une de ses qualités nous permet d'ajouter nous-mêmes des signatures d'attaque (ou comme je l'ai dit, c'est plutôt des règles). Nous avons de telles règles dans les fichiers *.rules. La syntaxe des règles est assez simple :

ACTION PROTO IP_ADDR1 PORT1 DIRECTION IP_ADDR2 PORT2 [ (OPTIONS) ]

Examinons les champs de règle plus en détail :

Le champ Action contient trois directives principales qui définissent les actions lorsqu'un paquet réseau correspondant à une certaine règle est trouvé : pass, log et alert.

passer- ignorer le paquet

enregistrer- le paquet doit être transmis à la routine de journalisation pour être écrit dans le fichier journal

alerte génère une notification lorsqu'un paquet correspondant à la règle est trouvé

Protocole de paquet, peut être tcp, udp, icmp

Comme il ressort clairement du nom de l'option, ce champ signifie l'adresse IP. n'importe quel vous permet de définir toutes les adresses possibles. Symbole! inverse la condition, c'est-à-dire !192.168.168.0/24 signifie tout non-sous-réseau 192.168.168.0/24. Vous pouvez répertorier plusieurs adresses IP séparées par des virgules

En plus d'un numéro de port unique, vous pouvez spécifier une plage de ports séparés par deux-points, par exemple, 6000:6010, symbole ! inverse la condition, et n'importe quel représente tous les ports

DIRECTION

Spécifie la direction du mouvement du colis :

-> (unidirectionnel) - la règle ne sera appliquée qu'aux paquets provenant de IP_ADDR1 vers IP_ADDR2 ;

(bidirectionnel) - le sens de déplacement du colis ne joue aucun rôle

Les paramètres entre parenthèses sont une partie facultative de la règle, mais ils définissent le texte du message notifiant la menace, spécifient des actions supplémentaires lorsque la règle est déclenchée et des conditions supplémentaires pour que les paquets analysés correspondent à cette règle. Les paramètres sont séparés les uns des autres par un point-virgule et le mot clé d'un paramètre est séparé de son argument par deux points.

Paramètres qui spécifient des conditions supplémentaires pour faire correspondre la règle :

ttl- définit la valeur du champ TTL dans l'en-tête du paquet IP ;

tos- définit la valeur du champ TOS dans l'en-tête du paquet IP ;

identifiant- définit la valeur du champ numéro de fragment dans l'en-tête du paquet IP ;

ipoptes- définit la valeur du champ des paramètres du paquet IP ;

fragbits- définit les bits de fragmentation du paquet IP ;

dsize- fixe les conditions de taille du paquet IP ;

drapeaux- définit les conditions de présence ou d'absence de certains drapeaux TCP ;

suite- définit le numéro du segment de paquet TCP dans la séquence ;

ack- définit la valeur du champ d'acquittement dans le paquet TCP ;

pourboire- définit la valeur du champ Type de paquet ICMP ;

icode- définit la valeur du champ de code de paquet ICMP ;

icmp_id- définit la valeur du champ ICMP ECHO ID dans le paquet ICMP ;

icmp_seq- définit le numéro du paquet ICMP ECHO dans la séquence ;

contenu- spécifie le modèle souhaité dans le contenu du package, pas dans l'en-tête (le modèle peut être spécifié à la fois sous forme de texte et en hexadécimal) ;

liste de contenu- ce paramètre est similaire au paramètre de contenu, sauf que la liste des modèles recherchés est extraite du fichier donné ;

compenser- fonctionne en conjonction avec l'option de contenu pour déterminer le décalage dans le paquet à partir duquel le contenu sera analysé ;

profondeur- similaire au paramètre offset et définit la position dans le paquet jusqu'à laquelle le contenu sera analysé ;

aucun cas- désactive la sensibilité à la casse lors de l'analyse du contenu du package ;

RPC- ce paramètre permet de préciser plus précisément les caractéristiques des appels de programme ou de procédure aux services RPC.

Comme vous pouvez le constater, les paramètres répertoriés vous permettent de créer des règles pour intercepter presque tous les paquets susceptibles de menacer la sécurité. Et si vous considérez que Snort peut intercepter des paquets au niveau de la couche liaison, alors son utilisation est particulièrement intéressante sur des hôtes protégés par un pare-feu, puisque les paquets lâchés par le pare-feu seront toujours dans le champ de vision de Snort.

Paramètres dont les valeurs ont du sens si le colis analysé remplit toutes les conditions :

msg- contient le texte du message ;

se connecter- spécifie un fichier alternatif pour y écrire le contenu du package ;

session- cette option vous permet d'activer une fonctionnalité Snort très intéressante - extraire les données utilisateur d'une session TCP, par exemple, pour une analyse ultérieure des commandes saisies par l'utilisateur lors d'une session telnet ;

resp- si le paquet correspond à la règle, alors Snort effectuera l'une des actions spécifiées - par exemple, fermer la connexion en envoyant un paquet TCP-RST à l'un des hôtes.

réagir- bloque les sites Web spécifiés dans la règle en fermant la connexion avec eux et/ou en envoyant le message spécifié au navigateur à partir duquel une tentative d'accès au site a été effectuée.

Voici quelques exemples de création de vos propres règles :

Si une demande au serveur Napster est trouvée, la connexion est fermée de force. Comme vous pouvez le voir, avec l'aide de Snort, il est possible d'organiser le filtrage du trafic indésirable plus efficacement que de simplement fermer les ports correspondants sur le pare-feu, puisqu'il est possible d'introduire une condition supplémentaire sur le contenu des paquets.5. Tester Snort

Pour tester les performances de Snort, prenons un exemple simple. Sur la ligne de commande, tapez ping -s 65507 . Maintenant, nous allons dans /var/log/snort, les journaux sont stockés ici par défaut. Ouvrez le fichier d'alerte et voyez les lignes suivantes :

[**] Grand paquet ICMP ICMP [**]

01/06-07:37:37.119752 192.168.168.99 -> 192.168.168.9

ICMP TTL:255 TOS:0x0 ID:18479 IpLen:20 DgmLen:63028

Type : 0 Code : 0 ID : 512 Seq : 19456 RÉPONSE ÉCHO

La première ligne nous indique quelle action a déclenché l'alarme, dans ce cas un paquet ICMP trop volumineux. La deuxième ligne indique la classe d'attaque et sa priorité (cette information est déterminée à partir du fichier classification.config). La troisième ligne contient l'heure de l'attaque, ainsi que les adresses IP de l'hôte qui a envoyé le paquet et l'hôte auquel le paquet était destiné. Viennent ensuite le reste des champs de paquets, tels que TTL, TOS - par lesquels, soit dit en passant, vous pouvez déterminer le système d'exploitation de l'attaquant, et d'autres ...

6. Conclusion

De tout ce qui a été dit plus haut, il me semble que l'on peut conclure que Snort est extrêmement utile. Dans tous les cas, l'utilisation de ce programme rendra la vie un peu plus difficile aux pirates. Et n'est-ce pas le but poursuivi par tout administrateur système ?

Cet article ne prétend pas être un guide complet de Snort, mais j'espère qu'il vous aidera à comprendre son installation, sa configuration et son fonctionnement. Beaucoup de réflexions proviennent de divers documents, principalement en anglais, que j'ai rencontrés sur divers sites de sécurité, mais c'est principalement le résultat de mon expérience avec Snort.

Aujourd'hui, on parle souvent et beaucoup de la sécurité des réseaux sans fil, mais le piratage du réseau est perçu comme quelque chose de très lointain. Nous avons déjà matériel publié sur la façon de casser la protection WEP. De plus, après un certain temps continuation comment sécuriser le réseau. Aujourd'hui, notre attention sera consacrée aux outils de vérification de la sécurité d'un réseau sans fil. Ainsi que des systèmes de détection d'intrusion - une sorte "d'alarme incendie" pour votre WLAN.

Soit dit en passant, si nous parlons de piratage WLAN, les utilisateurs de réseaux domestiques et de petites entreprises semblent être particulièrement vulnérables pour nous. Cela est principalement dû au fait qu'ils ont d'autres tâches que de protéger leur réseau sans fil. Et, contrairement aux grandes entreprises, elles n'ont pas la possibilité d'embaucher des professionnels.

Cependant, tout n'est pas aussi triste qu'il n'y paraît. Dans la nature, il existe des moyens d'évaluer la sécurité d'un réseau sans fil, malgré l'absurdité apparente de combiner les mots « sécurité » et « réseau sans fil ». Les systèmes de détection d'intrusion (IDS) détectent les intrusions possibles avant qu'elles ne se produisent, tandis que l'ennemi cherche une échappatoire. Bien sûr, de tels systèmes ne peuvent pas garantir une sécurité complète (et qu'est-ce qui, au fait, peut le faire ?), Mais en combinaison avec des pare-feu et d'autres mesures de sécurité, ils peuvent être très utiles. Il est généralement admis que l'IDS est une sorte d'alarme de sécurité : c'est-à-dire qu'il ne signale qu'une attaque, laissant le travail avec l'attaquant à d'autres systèmes et moyens (jusqu'aux systèmes physiques).

Riz. 1. Renifler IDS.

Riz. 3. Linksys WRT54G.

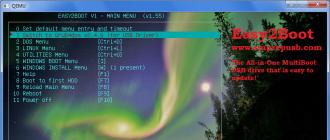

Ci-dessous, nous donnerons des exemples basés sur WRT54G avec firmware OpenWRT RC 2(nom de code "White Russian"). En fait, il existe de nombreuses distributions Linux pour les routeurs sans fil, mais nous avons opté pour le micrologiciel OpenWRT car il est simple, "léger" et fourni comme Debian Linux.

Riz. 4. OpenWRT en action.

Avertissement. Le chargement d'OpenWRT, Snort Wireless ou d'autres versions de firmware alternatives dans le WRT54G annulera la garantie. Avant de commencer à flasher une version alternative, nous vous recommandons télécharger une copie de la version actuelle du firmware

Nous n'entrerons pas dans les détails de l'installation d'OpenWRT, car le site Web d'OpenWRT peut être trouvé excellent guide d'installation. Une fois l'installation terminée, vous pouvez vous connecter au routeur à l'aide de Telnet () et profiter du résultat.

Après avoir installé OpenWRT sur le routeur, vous pouvez télécharger et installer le programme Renifler sans fil. Tout cela peut être fait via le système de package OpenWRT mentionné - exécutez la commande ipkg avec les paramètres suivants.

| installation d'ipkg http://nthill.free.fr/openwrt/ipkg/testing/20041204/snort-wireless_2.1.1-1_mipsel.ipk |

Certains peuvent ne pas aimer que ce paquet ait plus d'un an. Mais il n'y a rien de mal à cela, puisque toutes les fonctions IDS nécessaires sont présentes ici, et toutes les règles Snort ultérieures peuvent également être téléchargées via ipkg (plus de détails : Page de suivi OpenWRT). Si vous décidez de configurer un point d'accès sur un PC, vous pouvez télécharger le code source de Snort Wireless et le compiler directement sur votre ordinateur. Notez que cela devrait ajouter le drapeau --Activer sans fil, sinon les préprocesseurs Wi-Fi ne fonctionneront pas.

Snort Wireless fonctionne comme Snort classique, mais est spécifiquement conçu pour les points d'accès sans fil, vous permettant de les protéger efficacement contre les attaques. En particulier, il contient un nouveau protocole de règles appelé Wifi et permettant à IDS d'isoler correctement le trafic sans fil typique des attaques WLAN courantes. Par exemple, les mêmes attaques Netstumbler ou tentatives de piratage WEP. L'utilisation du protocole wifi dans Snort Wireless est très similaire à la configuration de règles normales pour Snort, à une exception près : au lieu d'entrer les adresses IP et les ports des premier et deuxième nœuds, vous devez utiliser leurs adresses MAC.

À ce stade, nous avons un Snort Wireless fonctionnel. Nous procédons à sa configuration pour une utilisation dans le réseau sélectionné. Lorsque vous lancez ipkg, Snort est installé dans le répertoire /etc/renifler sur le routeur. Comme d'autres programmes Unix, Snort utilise un fichier de configuration modifiable dans lequel vous pouvez spécifier des informations sur votre environnement réseau et divers modèles d'attaque à surveiller. Le fichier est nommé snort.conf (Riz. 5) et se trouve dans le répertoire /etc/renifler. Vous devez l'ouvrir dans n'importe quel éditeur de texte (si votre routeur n'en a pas, téléchargez-le en utilisant ipkg).

Riz. 5. Fichier de configuration snort.conf.

Vous pouvez maintenant configurer tous les paramètres réseau nécessaires, y compris le nom du point d'accès sur lequel l'IDS s'exécute et les adresses MAC des clients que vous souhaitez surveiller. Il y a beaucoup de paramètres que vous pouvez ajuster ici, alors assurez-vous de les examiner tous attentivement afin de ne rien manquer.

En particulier, jetez un œil aux préprocesseurs spécifiques au Wi-Fi dans Snort Wireless. Ils incluent des pré-processeurs pour détecter l'analyse passive du réseau par des programmes tels que NetStumbler et les tentatives d'usurpation d'adresse MAC. Nous avons décidé de considérer les préprocesseurs importants séparément.

Riz. 6. Le préprocesseur AntiStumbler vous permet de notifier une attaque de reconnaissance.

- AntiStumbler. Des programmes tels que NetStumbler et MacStumbler ( Riz. 6) utilisent des SSID nuls pour découvrir les points d'accès. Ces SSID fonctionnent comme des diffusions et amènent d'autres points d'accès à envoyer leurs SSID à l'hôte demandeur. Cette fonction est utile lors de la recherche de réseaux sans fil disponibles. Le préprocesseur AntiStumbler reconnaît la distribution d'un trop grand nombre de SSID nuls à partir d'une adresse MAC et peut déclencher une alarme.

Note. Ce préprocesseur ne permet pas de définir des programmes tels que Kismet car ils écoutent simplement passivement les trames 802.11, sans envoyer de requêtes. - DeauthFlood. Cette attaque a été détaillée dans notre Article sur le craquage WEP. Utilisé pour déconnecter les hôtes des points d'accès et forcer une tentative de reconnexion, ce qui fournit des paquets supplémentaires à analyser lors du craquage WEP. De plus, l'attaque peut être utilisée pour "déni de service" (Denial of Service, DoS) point d'accès. Le préprocesseur DeauthFlood reconnaît ce type d'attaque en comptant le nombre de trames de désauthentification par unité de temps et déclenche une alarme si nécessaire.

- AuthFlood. L'attaque est similaire à la précédente, mais le préprocesseur AuthFlood détermine trop de tentatives d'authentification, c'est-à-dire des tentatives de connexion des clients au réseau sans fil, qui peuvent être utilisées comme attaque DoS sur le point d'accès.

- MacParodie. L'un des moyens les plus efficaces de restreindre l'accès à un point d'accès consiste à créer une liste d'adresses MAC client autorisées. Malheureusement, un attaquant peut usurper l'adresse MAC de sa machine et se connecter à un point d'accès. Le préprocesseur MacSpoof vérifie les numéros de paquets et déclenche une alarme s'il trouve des incohérences indiquant une possible usurpation d'adresse MAC.

- RogueAP. Les points d'accès extraterrestres ("ennemis") sont déguisés en points d'accès normaux afin que l'utilisateur s'y connecte par erreur et transfère des données personnelles. Ce préprocesseur pas encore mis en œuvre, cependant, dans les prochaines versions, il sera en mesure de signaler la proximité des points d'accès étrangers.

De plus, Snort Wireless comprend de nombreuses règles prédéfinies pour un large éventail de situations. Selon la configuration de votre réseau, certaines règles peuvent être très pratiques. Par exemple, toutes les règles Web si un serveur Web s'exécute sur votre réseau. Pour activer une règle, supprimez simplement le commentaire de la ligne correspondante dans le fichier de configuration de Snort. Les jeux de règles individuels sont stockés dans le répertoire par défaut /etc/snort/rules, et chacun d'entre eux peut être visualisé à l'aide d'un éditeur de texte. Les règles dans les ensembles sont définies exactement de la même manière que dans Snort lui-même. Au fait, en suivant les exemples, vous pouvez facilement écrire la règle vous-même.

Riz. 7. La règle Snort a détecté une machine d'analyse de port.

Au travail

Lorsque le dossier snort.conf prêt, vous pouvez exécuter Snort. Au démarrage, vous pouvez spécifier de nombreux paramètres qui déterminent tout, de la sortie au mode de fonctionnement. Tout d'abord, démarrons Snort avec les options suivantes (dans l'invite Telnet).

| renifler -D -A complet |

Cette commande démarre Snort en tant que processus d'arrière-plan, vous pouvez donc continuer à travailler avec le shell en toute tranquillité. Lorsqu'une alarme est déclenchée, toutes les informations sont enregistrées.

Maintenant que Snort est opérationnel, il est temps d'envisager d'autres moyens de sécuriser votre réseau sans fil. Disons que vous pouvez vous référer à Kismet- un utilitaire similaire à Snort qui peut être déployé comme un système de détection d'intrusion supplémentaire. Snort ne fonctionne qu'au niveau de la troisième couche du modèle OSI - la couche réseau responsable de l'IP et des autres trafics. Et Kismet travaille au deuxième niveau - canal, responsable des trames Ethernet. Ainsi, le déploiement des deux systèmes par paires augmentera considérablement la sécurité globale.

Riz. 8. Kismet en action.

Snort peut être configuré pour écrire des journaux dans la base de données, ce qui facilite une analyse plus approfondie. Daniel Walther a écrit gestion comment configurer l'écriture dans les bases de données MySQL et PostgreSQL. Si vous utilisez Gentoo Linux sur une machine faisant office de hotspot, vous pouvez aller plus loin en installant Apache et en configurant les journaux à afficher via le web. Sur le site Wiki Gentoo Vous pouvez trouver une description détaillée d'un tel paramètre.

Riz. 9. Afficher les journaux Snort via MySQL, ACID et Apache.

Conclusion

Nous n'avons abordé que les principes de base de Snort. En principe, selon les matériaux de l'article, vous pouvez configurer le système sur un point d'accès. Cependant, Snort a beaucoup plus de fonctionnalités que ce qui est décrit dans l'article. Vous pouvez notamment créer règles par vous-même, ce qui aidera à intégrer Snort plus profondément dans le réseau.

Enfin, n'oubliez pas que Snort et les règles doivent être tenues à jour afin de sécuriser efficacement votre réseau sans fil. Pensez à visiter régulièrement Renifler sans fil, et traqueur de paquets ipkg(pour les installations OpenWRT) ou Page des règles de Snort(pour les autres).

Comme d'autres outils de sécurité, Snort n'est pas une panacée pour la sécurité du réseau. Ce n'est qu'un des bastions de votre forteresse. Mais dans le complexe de protection, ça marche très bien.

Bienvenue mes hackers !

Dans le monde de la sécurité de l'information, le système de détection d'intrusion (IDS) le plus courant que vous rencontrerez tôt ou tard est Snort. Comme vous le savez probablement déjà, IDS fonctionne de la même manière qu'un logiciel antivirus - il essaie d'identifier les logiciels malveillants sur votre réseau et vous avertit de sa présence.

Snort, créé par Martin Roesch en 1999, est devenu si populaire que le géant des réseaux Cisco l'a acquis en 2014. Par conséquent, dans un proche avenir, vous le verrez très probablement sur presque tous les appareils Cisco. Et puisque Cisco est le fabricant des périphériques réseau les plus populaires, vous trouverez bientôt Snort partout.

Même si votre organisation n'utilise jamais Cisco (peu probable) ou Snort, vous devez comprendre le fonctionnement de cet IDS, car la plupart des autres systèmes de détection d'intrusion fonctionnent de la même manière.

Nous avons récemment publié quelques articles sur Snort, mais nous avons pensé qu'il serait bien de faire toute une série d'articles sur le sujet. Dans cette série, nous vous expliquerons comment utiliser Snort du début à la fin, y compris l'installation, la configuration, la gestion de la sortie, l'écriture de règles et la surveillance des alertes.

Commençons!

Méthode 1 : Installer Snort à partir des référentiels

L'installation de Snort est facile si vous avez Snort dans les référentiels de votre système. Malheureusement, il n'est plus disponible dans Kali, notre première étape consiste donc à ajouter un référentiel contenant Snort. Dans ce cas, nous ajouterons quelques référentiels Ubuntu.

Ouvrez le fichier /etc/sources.list. Nous pouvons le faire avec n'importe quel éditeur de texte (nous utiliserons Leafpad ici).

Kali>leafpad /etc/apt/sources.list

Comme le montre la capture d'écran ci-dessus, nous avons ajouté plusieurs référentiels Ubuntu, qui sont également répertoriés ci-dessous. Étant donné qu'Ubuntu est un fork de Debian (la principale distribution Linux sur laquelle Kali est construit), la plupart des packages Ubuntu fonctionneront également sur Kali.

Deb http://ch.archive.ubuntu.com/ubuntu/ saucy main limited deb-src http://ch.archive.ubuntu.com/ubuntu/ saucy main limited deb http://httpredir.debian.org/debian jessie main deb-src http://httpredir.debian.org/debian jessie main

Afin de mettre à jour la liste de nos référentiels, après avoir enregistré le fichier, nous devons mettre à jour la liste des packages eux-mêmes. Nous pouvons le faire en tapant dans la console :

Kali> apt-obtenir la mise à jour

Une fois nos packages à jour, nous pouvons installer le package Snort depuis le dépôt avec la commande :

Kali> apt-get install snort

C'est tout ce qu'on peut en dire. Snort installé et prêt à fonctionner ! Pour vérifier cela, tapez simplement dans la console :

Kali > renifler -V

Dans notre cas, Snort a imprimé son numéro de version (dans ce cas, 2.9.2).

Méthode 2 : Installer Snort à partir des sources

L'installation de Snort à partir des sources est plus compliquée et prend du temps, mais l'avantage de le faire est que Snort sera compilé spécifiquement pour votre configuration matérielle et logicielle particulière.

Cela vous donnera les meilleures performances globales. Comme pour tout IDS, les performances sont essentielles. Des performances IDS inférieures ralentiront votre capacité globale de mise en réseau ou entraîneront la perte de paquets. Dans le premier cas, vous aurez des clients ou utilisateurs insatisfaits, et dans le second cas, vous compromettez la sécurité du réseau.

Lors de l'utilisation de Snort dans un environnement de production sécurisé, l'installation à partir de la source est fortement recommandée. De plus, l'installation à partir des sources garantit que vous installez la dernière version de Snort. De nombreux référentiels contiennent des versions plus anciennes. La version actuelle de Snort est la 2.9.8 et dans les dépôts c'est la 2.9.2. Une petite différence, mais lorsque nous essayons de protéger le "trésor", alors chaque détail sera utile.

Commençons par créer un répertoire dans Kali où nous téléchargerons le code source.

Kali> mkdir snort_source

Allez ensuite dans ce répertoire

Kali > cd snort_source

Avant de pouvoir télécharger Snort, vous devez installer la bibliothèque d'acquisition de données ou DAQ. DAQ a plusieurs dépendances que nous devons installer.

Kali> apt-get install -y bison flex

Nous pouvons maintenant télécharger et installer DAQ à partir du site Web de Snort.

Kali> wget https://www.snort.org/downloads/snort/daq-2.0.6.tar.gz kali> tar -xvzf daq-2.0.6.tar.gz

Passons ensuite au répertoire daq.

Kali > cd daq-2.0.6

Enfin, configurons le DAQ et lançons la commande make.

Kali> ./configure kali> make kali> install kali> wget "https://snort.org/snort/snort-2.9.8.0.tar.gz"https://snort.org/snort/snort-2.9.8.0 .tar.gz

Après le téléchargement, vous devrez le décompresser. (Pour plus d'informations sur la commande tar, consultez notre article Linux Basics).

Kali> tar -xvzf snort-2.9.8.0.tar.gz

Allons dans le répertoire où se trouvent les nouveaux fichiers Snort.

Kali> cd /snort-2.9.8.0

Vous devez le configurer.

Kali> ./configure --enable-sourcefire

Après cela, nous devons utiliser la commande make, qui détermine quels composants du code source doivent être recompilés, puis demande de le faire.

Kali> faire

Et enfin, on fait l'installation (make install). Cette commande prend les composants du programme recompilé et les place dans leurs répertoires respectifs.

Kali> faire installer

Puisque nous avons installé de nouveaux fichiers de bibliothèque pendant le processus d'installation, nous devons mettre à jour les bibliothèques partagées. Pour cela, saisissez la commande suivante dans la console :

Kali> ldconfig

Pour exécuter Snort depuis n'importe quel répertoire, vous pouvez créer un lien symbolique vers les fichiers binaires (exécutables) dans /usr/local/bin/snort et le placer dans le répertoire /usr/sbin, en l'appelant snort. Puisque /usr/sbin est dans notre PATH, nous pouvons taper Snort n'importe où sur le système d'exploitation pour commencer à utiliser IDS.

Kali > ln -s /usr/local/bin/snort /usr/sbin/snort

Vérifions si Snort s'est installé normalement. Pour cela, tapez dans la console :

Kali > renifler

Comme nous pouvons le voir, Snort a démarré et fonctionne avec succès en mode de vidage de paquets, ou le mode dit renifleur.

Maintenant que nous avons installé Snort avec succès, continuons à le configurer pour détecter les logiciels malveillants. Ce sera dans notre prochain article de cette série, alors n'hésitez pas à revenir !

Dénégation de responsabilité: Cet article est écrit à des fins éducatives uniquement. L'auteur ou l'éditeur n'a pas publié cet article à des fins malveillantes. Si les lecteurs souhaitent utiliser les informations à des fins personnelles, l'auteur et l'éditeur ne sont pas responsables des dommages ou dommages causés.Date de parution : 21 septembre 2009

Traduction : S. Vladimirsky

Date du transfert : 2 octobre 2009

Ce guide décrit comment installer et configurer un système de détection d'intrusion (IDS) avec Snort, ACIDBASE (le module principal de sécurité et d'analyse), MySQL et Apache2 sur Ubuntu 9.04 à l'aide du gestionnaire de packages Synaptic Ubuntu. Snort vous aidera à surveiller votre réseau et vous alertera des menaces possibles. Snort générera les fichiers journaux pour la base de données MySQL et ACIDBASE les affichera dans une interface graphique dans un navigateur Web.

1. Préparation du système et installation du logiciel.

1.1 Mise en place.

Téléchargez Desktop Ubuntu 9.04 32 bits ou 64 bits à partir d'ici : http://www.ubuntu.com/getubuntu/download

1.2 Paramètres système et réseau

Connectez votre ordinateur au réseau. Bien que le système puisse fonctionner avec une grande variété de paramètres, la configuration suivante est préférable :

- Hébergement en zone démilitarisée (DMZ).

- Adresse IP statique masquée par NAT derrière un pare-feu.

- Connectez-vous au port de surveillance du commutateur réseau (SWITCH).

Créez un nouvel administrateur nommé <ваше_имя> et mot de passe <ваш_пароль> .

1.3 Installation du logiciel.

La première chose à faire une fois l'installation terminée est d'installer toutes les mises à jour recommandées par Ubuntu. Pour accéder aux mises à jour, allez dans le menu : Système > Administration > Update Manager (Système > Administration > Update Manager). Entrez votre mot de passe et sélectionnez Vérifier. Sélectionnez Installer les mises à jour .

Depuis le bureau, accédez à Système > Administration > Gestionnaire de packages Synaptic (Système > Administration > Gestionnaire de packages Synaptic). Entrez votre mot de passe et sélectionnez Rechercher.

Recherchez et installez les packages suivants :

- Acidbase avec tous les packages dépendants

- Snort-MySQL avec tous les packages dépendants

- MySql-server-5.0 avec tous les packages dépendants

- libpcap0.8-dev

- libmysqlclient15-dev

- mysql-client-5.0

- Bison

- Apache2

- libapache2-mod-php5

- php5-gd

- mysql php5

- libphp-adodb

- php-poire

2. Obtenez les droits de superutilisateur

Depuis le bureau, allez dans le menu : Applications > Accessoires > Terminal (Applications > Modules complémentaires > Terminal) et saisissez la commande :

$ sudo -i

$ entrez le mot de passe

3. Configurer Snort

Afin de définir des préférences individuelles, vous devez modifier le fichier de configuration snort.conf.

A l'aide d'un éditeur de texte (nano, vi, vim ou autre), ouvrez le fichier /etc/snort/snort.conf.

# vim /etc/snort/snort.conf

Remplacez var HOME_NET any par var HOME_NET 192.168.1.0/24 (l'adresse de votre réseau domestique peut être différente de 192.168.1.0). Si vous surveillez plusieurs réseaux, vous devez spécifier tous ces réseaux comme suit : var HOME_NET . Remplacez var EXTERNAL_NET any par var EXTERNAL_NET !$HOME_NET (définit toutes les variables sauf la variable externe HOME_NET).

Remplacez var RULE_PATH ../rules par var RULE_PATH /etc/snort/rules . Faites défiler la liste jusqu'à l'endroit où il est écrit # output database: log, mysql, user= , supprimez le signe # du début de la ligne.

Exemple : base de données de sortie : log, mysql, user=

(voir ci-dessus pour savoir quand un nouvel utilisateur a été créé).

Notez le nom d'utilisateur, le mot de passe et le nom de la base de données (dbname). Lors de l'installation de la base de données MySQL, vous aurez besoin de ces informations. Enregistrer les modifications et quitter.

4. Installation des bases de données Snort et Archive dans MySQL

4.1 Installer MySQL

Connectez-vous au serveur MySQL.

# mysql -u root -p

Parfois, il arrive que le mot de passe ne soit pas défini, alors appuyez simplement sur "Entrée".

Si la connexion échoue, essayez à nouveau de saisir la commande ci-dessus et saisissez VOTRE_MOT DE PASSE.

S'il n'y a pas de mot de passe, vous devez définir un mot de passe pour le compte superutilisateur.

Remarque : Lorsque vous êtes sur le serveur MySQL, le groupe de caractères "#" s'affiche à l'invite sous la forme "mysql>"

mysql> créer un utilisateur

mysql> FIXER LE MOT DE PASSE POUR

mysql> SET PASSWORD FOR root@localhost=PASSWORD(

4.2 Création de la base de données Snort

mysql> créer une base de données snort ; mysql> accorde INSERT,SELECT sur root.* à snort@localhost ; mysql> accorde CREATE, INSERT, SELECT, DELETE, UPDATE sur snort.* à4.3 Création d'une base de données d'archives

mysql> créer une archive de base de données ; mysql> accorde CREATE, INSERT, SELECT, DELETE, UPDATE sur archive.* à4.4 Création de tables dans les bases de données Snort et Archive

Nous utiliserons le schéma Snort pour construire les bases de données Snort et Archive.

# cd /usr/share/doc/snort-mysql # zcat create_mysql.gz | mysql-u

4.5 Confirmation de la création des bases de données et des tables nouvellement créées.

Connectez-vous au serveur MySQL et vérifiez les bases de données que nous venons de créer et les tables hébergées dans ces bases de données. Si tout a été créé avec succès, vous verrez quatre (4) bases de données (mysql, test, snort et archive) dans les bases de données mysql et environ 16 tables dans chaque base de données.

# mysql -u root -p mysql> afficher les bases de données ; mysql> utilise snort ; mysql>afficher les tables ; mysql> utiliser archive ; mysql>afficher les tables ; mysql> quitter

4.6 Test de reniflement

En mode terminal, tapez la commande : # snort -c /etc/snort/snort.conf

Si tout s'est bien passé, vous devriez voir la réponse en codes ascii.

Appuyez sur ctrl + c pour terminer le test

5. Configuration d'Apache2

Le package Apache2 doit déjà être installé sur l'ordinateur.

À l'aide de votre éditeur de texte préféré, créez un fichier appelé test.php dans le dossier /var/www/.

# vim /var/www/test.php

Écrivez-y :

Enregistrez les modifications et fermez ce fichier.

Modifier le fichier /etc/php5/apache2/php.ini

# vim /etc/php5/apache2/php.ini

Sous la ligne "Extensions dynamiques", ajoutez ce qui suit :

extension=mysql.so extension=gd.so

Rechargez Apache2.

# /etc/init.d/apache2 redémarrage

Obtenez l'adresse IP de votre ordinateur de travail.

# ifconfig -a

Ouvrez un navigateur Web et accédez à http://YOUR_IP_ADDRESS/test.php .

Si tout s'est bien passé, les informations PHP seront affichées.

6. Configuration du dossier

Déplacez ADOdb vers le dossier /var/www.

# mv /usr/share/php/adodb /var/www/

Créez un dossier appelé web dans www et déplacez-y ACIDBASE.

# mkdir /var/www/web # mv /usr/share/acidbase /var/www/web/

Activez temporairement en écriture le dossier acidbase pour l'installer.

# chmod 777 /var/www/web/acidbase

# cd /var/www/web/acidbase # mv base_conf.php base_conf.old

Pour travailler dans ACIDBASE, exécutez la commande :

# poire installer Image_Color

7. Installation des bases de données ACIDBASE pour Snort et Archive

7.1 Installation de la base de données Snort via un navigateur Web

Étape 1 sur 5 :

Entrez le chemin d'accès à ADODB. C'est /var/www/adodb .

Étape 2 sur 5 :

Type de base de données principale = MySQL (type de base de données principale),

Nom de la base de données = snort (Database Snort),

Hôte de la base de données = localhost (emplacement local de la base de données Snort),

Nom d'utilisateur de la base de données =<ваше_имя_пользователя>(Nom d'utilisateur par la base de données Snort),

Mot de passe de la base de données =<ваш_пароль>(Mot de passe pour la base de données Snort)

Type de base de données d'archives = MySQL (type de base de données d'archives),

Nom d'utilisateur de la base de données =<ваше_имя_пользователя>

Mot de passe de la base de données =<ваш_пароль>

Étape 3 sur 5 :

Si vous souhaitez utiliser l'authentification, entrez votre nom d'utilisateur et votre mot de passe (utilisateur :<ваше_имя>,mot de passe:<ваш_пароль>).

Étape 4 sur 5 :

Cliquez sur Créer BASE AG.

Étape 5 sur 5 :

Lorsque l'étape 4 est terminée, cliquez en bas sur : Passez maintenant à l'étape 5 (Passez maintenant à l'étape 5) .

Marquer cette page.

7.2 Créer un dossier pour la base de données d'archivage ACIDBASE

Pour que la base de données d'archivage fonctionne correctement, un dossier d'archivage doit être créé dans le dossier ACIDBASE.

# mkdir /var/www/web/acidbase/archive # cd /var/www/web/acidbase # cp -R * /var/www/web/acidbase/archive # chmod 777 /var/www/web/acidbase/archive

Renommez le fichier base_conf.php existant en base_conf.old .

# cd /var/www/web/acidbase/archive # mv base_conf.php base_conf.old

7.3 Installation de la base de données Archive via un navigateur Web.

Ouvrez un navigateur Web et accédez à http://YOUR_IP_ADDRESS/web/acidbase/archive/setup .

Sur la première page, cliquez sur Continuer.

Étape 1 sur 5 :

Entrez le chemin d'accès à ADODB. C'est /var/www/adodb. >

Étape 2 sur 5 :

Type de base de données d'archivage = MySQL (type de base de données),

Nom de la base = archive (Archive Database),

Hôte de la base de données = localhost (emplacement local de la base de données d'archive),

Nom d'utilisateur de la base de données =<ваше_имя_пользователя>(Nom d'utilisateur de la base de données Archive),

Mot de passe de la base de données =<ваш_пароль>(Mot de passe pour la base de données d'archives)

Étape 3 sur 5 :

Si vous souhaitez utiliser l'authentification, entrez votre nom d'utilisateur et votre mot de passe (utilisateur :<ваше_имя_пользователя>,mot de passe:<ваш_пароль>).

Étape 4 sur 5 :

Cliquez sur Créer BASE AG.

Étape 5 sur 5 :

Lorsque l'étape 4 est terminée, cliquez ci-dessous : Passez maintenant à l'étape 5 (Passez maintenant à l'étape 5).

8. Lancez Snort et vérifiez l'état des services.

Pour démarrer Snort, tapez en mode terminal :

# snort -c /etc/snort/snort.conf -i eth0 -D

Cette commande démarre snort en utilisant l'interface eth0 en mode démo.

Vous pouvez vérifier que le service est en cours d'exécution avec la commande suivante :

# ps aux | grep renifler

Si le service est en cours d'exécution, vous verrez quelque chose de similaire à ce qui suit snort -c /etc/snort/snort.conf -i eth0 -D .

Vérifiez que tous les services requis sont en cours d'exécution en exécutant les commandes suivantes :

# /etc/init.d/mysql status # /etc/init.d/apache2 status # /etc/init.d/snort status

Si les services sont en cours d'exécution, vous verrez un message de réponse

Si besoin, exécutez la commande

# /etc/init.d/

pour chacun des services qui doivent être redémarrés.