Les utilisateurs du navigateur Tor ont souvent rencontré des problèmes lors du lancement du programme, particulièrement visibles après la mise à jour vers la dernière version. Les problèmes liés à l'exécution du programme doivent être résolus en fonction de la source du problème.

Il existe donc plusieurs options pour lesquelles le navigateur Tor ne fonctionne pas. Parfois, l'utilisateur ne voit tout simplement pas que la connexion à Internet est interrompue (le câble est pincé ou retiré, Internet est désactivé sur l'ordinateur, le fournisseur a refusé l'accès à Internet, le problème est alors résolu tout simplement et clairement. Il existe une possibilité que l'heure sur l'appareil soit mal réglée, le problème doit alors être résolu à partir de la leçon. "Erreur de connexion réseau"

Il existe une troisième raison courante pour laquelle le navigateur Tor ne démarre pas sur un certain ordinateur : le blocage du pare-feu. Examinons la solution au problème un peu plus en détail.

Pour accéder au pare-feu, vous devez saisir son nom dans le menu de recherche ou l'ouvrir via le panneau de configuration. Après avoir ouvert le pare-feu, vous pouvez continuer à travailler. L'utilisateur doit cliquer sur le bouton "Autoriser l'interaction avec les applications...".

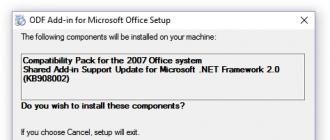

Après cela, une autre fenêtre s'ouvrira, qui contiendra une liste de programmes autorisés à être utilisés par le pare-feu. Si le navigateur Tor n'est pas répertorié dans la liste, vous devez alors cliquer sur le bouton « Modifier les paramètres ».

Autoriser une autre application

Désormais, les noms de tous les programmes et le bouton « Autoriser d'autres applications » devraient devenir noirs, sur lesquels vous devez cliquer pour poursuivre le travail.

Ajouter une application

Dans la nouvelle fenêtre, l'utilisateur doit trouver le raccourci du navigateur et l'ajouter à la liste des raccourcis autorisés en appuyant sur le bouton correspondant en bas de la fenêtre.

Le navigateur Tor a maintenant été ajouté aux exceptions du pare-feu. Le navigateur devrait démarrer, si cela ne se produit pas, il convient de vérifier que les paramètres de résolution sont corrects et de s'assurer encore une fois que l'heure configurée et l'accès à Internet sont corrects. Si le navigateur Tor ne fonctionne toujours pas, lisez la leçon indiquée au début de l'article. Ce conseil vous a-t-il aidé ?

Bonjour à tous les gars Aujourd'hui, je vais vous montrer comment installer le navigateur Tor et vous montrer comment l'utiliser, même si ce que vous devez savoir, tout est simple. Alors, une petite information introductive, pour ainsi dire. Qu’est-ce que Tor ? Il s'agit d'un réseau anonyme pour que vous puissiez regarder des sites Web, communiquer, mais en même temps pour que personne ne puisse comprendre d'où vous venez. Eh bien, c'est-à-dire que vous serez anonyme.

Bonjour à tous les gars Aujourd'hui, je vais vous montrer comment installer le navigateur Tor et vous montrer comment l'utiliser, même si ce que vous devez savoir, tout est simple. Alors, une petite information introductive, pour ainsi dire. Qu’est-ce que Tor ? Il s'agit d'un réseau anonyme pour que vous puissiez regarder des sites Web, communiquer, mais en même temps pour que personne ne puisse comprendre d'où vous venez. Eh bien, c'est-à-dire que vous serez anonyme.

Tor en général est un réseau très sérieux dans sa structure, les données qu'il contient sont toutes cryptées et transmises via plusieurs serveurs (ils sont appelés nœuds). Partout sur Internet, ils écrivent que Tor est lent, mais je ne peux rien dire ici, pour une raison quelconque, c'est normal pour moi, pas ultra rapide, mais pas une tortue non plus

D’ailleurs, au début j’ai une photo montrant un oignon, tu sais pourquoi ? Parce que le réseau Tor fonctionne comme un oignon, il existe même un routage en oignon. Trois serveurs sont utilisés pour transférer les données, lesquels se trouvent dans le navigateur Tor (c'est ce qu'on appelle un type de chaîne de serveurs). Eh bien, votre trafic est crypté trois fois et chaque serveur ne peut supprimer qu'une seule protection. Autrement dit, le troisième serveur supprime la dernière protection.

J'écrirai aussi ceci : il y a des gens comme ça, enfin, pas tout à fait normaux, bref, tu sais ce qu'ils font ? J'ai écrit que le trafic est crypté et transmis sur trois serveurs. Et déjà sur le troisième serveur, il est déchiffré et devient disponible pour le destinataire, enfin, au sens figuré. Eh bien, des gens pas tout à fait normaux installent un tel serveur, pour ainsi dire, ils élèvent un nœud et passent au peigne fin le trafic qui le traverse. Parce que ce nœud sera certainement le dernier pour quelqu'un. Eh bien, vous comprenez, oui, que se passe-t-il ? Le nœud est le dernier, le trafic dessus est déjà complètement déchiffré et peut être analysé, enfin, passé au peigne fin à vos propres fins, pour ainsi dire. Par conséquent, je ne recommande pas de saisir votre nom d'utilisateur et votre mot de passe quelque part dans le navigateur Tor, par exemple sur VKontakte ou d'autres réseaux sociaux, car en théorie vous pourriez simplement être piraté bêtement

Eh bien, assez parlé, passons aux choses sérieuses. Comment installer le navigateur Tor sur votre ordinateur ? Cool, tout est simple ici. Il faut donc d'abord aller sur ce site :

Là, vous devez cliquer sur le bouton violet Télécharger, ce bouton est ici :

Gardez simplement à l’esprit qu’il est préférable de télécharger uniquement la version stable (Stable Tor Browser), elle vient en premier. C'est juste que plus tard il y a des versions expérimentales (Experimental Tor Browser), qui peuvent avoir des erreurs, je ne recommande pas de télécharger cette version

Voilà, le programme d'installation du navigateur Tor commencera à se télécharger. D'ailleurs, le navigateur lui-même est basé sur Mozilla, ce qui est bien, car Mozilla ne consomme pas beaucoup de RAM, il fonctionne rapidement et tout ça. Le programme d'installation du navigateur Tor a été téléchargé, exécutez-le :

Je l'ai téléchargé dans Chrome, dans un autre navigateur, il y aura quelque chose de similaire. Ensuite, vous verrez une fenêtre de sécurité, eh bien, il y a une sorte d'avertissement, bref, cliquez ici Exécuter :

Soit dit en passant, vous n'avez peut-être pas cette fenêtre. Ainsi, vous aurez alors le choix de la langue et le russe devrait déjà y être sélectionné :

Ensuite, il y aura une fenêtre où il sera écrit où exactement le navigateur sera installé, donc je veux qu'il soit installé sur le bureau, eh bien, qu'il en soit ainsi. Si vous êtes satisfait de tout ici, cliquez sur Installer (ou cliquez sur le bouton Parcourir pour sélectionner un autre dossier pour l'installation) :

Ça y est, puis l'installation va commencer, ça ira vite :

Une fois l'installation terminée, vous aurez deux cases à cocher :

La première est, je pense, claire, et la seconde consiste à ajouter des raccourcis du navigateur Tor au menu Démarrer et au bureau. Si vous avez besoin de raccourcis, ne décochez pas la case. En général, cliquez sur prêt et si vous n'avez pas décoché la première case, la fenêtre des paramètres réseau Tor s'ouvrira immédiatement, voici la fenêtre :

Eh bien, à partir de ce moment, pour ainsi dire, parlons en détail. Alors que voit-on dans cette fenêtre ? Il y a un bouton Connecter et un bouton Configurer. Bouton Connecter, cela utilisera les paramètres habituels, c’est-à-dire que vous n’avez pas à vous en soucier, cliquez simplement sur le bouton Connecter et attendez un peu. Le deuxième bouton consiste à configurer Tor et maintenant je vais cliquer sur celui-ci pour vous montrer quels sont les paramètres disponibles. J'ai donc cliqué dessus et cette fenêtre est apparue :

Que voit-on ici ? Ce que nous voyons ici, c'est qu'ils nous demandent si notre fournisseur bloque Tor ? Il existe des fournisseurs tellement inhabituels qui n'ont rien à faire et bloquent Tor, il y a ceux qui réduisent même la vitesse des torrents, ce sont les tartes. Ici, je sélectionne Oui, pour vous montrer à nouveau les paramètres supplémentaires, voici la fenêtre qui s'ouvre alors :

Que voit-on ici ? Et nous voyons des ponts ici, et quels sont ces ponts ? Ces ponts sont pour ainsi dire des serveurs à travers lesquels Tor fonctionnera, c'est-à-dire que c'est à partir de ces serveurs que Tor accédera à son réseau. Mais il ne peut y avoir qu'un seul serveur de ce type, c'est-à-dire un pont, vous ne pouvez choisir que son type. Cela fonctionne très bien, mais la vitesse peut être inférieure ou non, selon le type de pont que vous choisissez. En général, ces ponts, c'est-à-dire les serveurs, sont appelés répéteurs. Vous pouvez également les saisir manuellement, après les avoir d'abord reçus sur le site Tor, je ne me souviens pas exactement du nom du site, mais je n'y vois pas beaucoup d'intérêt si les paramètres du navigateur Tor lui-même peuvent le faire. , je n'ai touché à rien ici, je n'ai pas changé le transport, cliquez sur Suivant . Ensuite, il y aura une fenêtre comme celle-ci :

Ici, on nous demande comment accéder à Internet, via un proxy ou non ? Eh bien, que puis-je dire ici, ici, vous devez spécifier un proxy si l'accès à Internet passe par lui. Mais bon sang, vous pouvez simplement spécifier un proxy gauche (l'essentiel est qu'il fonctionne) afin d'augmenter votre anonymat, pour ainsi dire ! En général, je sélectionne Oui ici pour vous montrer la fenêtre où le proxy est saisi, la voici :

Mais je n'entrerai pas de proxy, bêtement je n'en ai pas, et ça marche et c'est gratuit, alors j'ai la flemme de le chercher, car ce n'est pas si facile de trouver un tel proxy. Alors j'ai cliqué sur Retour puis sélectionnez Non et cliquez sur le bouton Connecter. Le processus de connexion au réseau anonyme Tor a commencé :

Si tout s'est bien passé, qu'il n'y a pas de blagues ou d'erreurs, alors le navigateur Tor lui-même s'ouvrira, voici à quoi il ressemble :

Eh bien, tous les gars, je vous félicite, l'essentiel est que vous l'ayez fait, c'est-à-dire que vous avez installé le navigateur Tor et j'espère qu'il fonctionnera pour vous aussi facilement que pour moi ! Ou ça n'a pas marché ? Eh bien les gars, quelque chose s'est mal passé, je ne sais pas quoi exactement, mais personnellement, je n'ai trouvé aucun bug dans le navigateur Tor. Non, je ne dis pas que vous avez les mains tordues, c'est probablement un problème avec l'antivirus ou le pare-feu, alors vérifiez ce moment.

Ainsi, le navigateur Tor s'est ouvert, la page de démarrage se chargera. Tout d'abord, vous pouvez cliquer sur le bouton Ouvrir les paramètres de sécurité (même si je ne sais pas si vous aurez un tel bouton, pour moi, il est apparu immédiatement après le lancement du navigateur) :

Vous verrez la fenêtre Paramètres de confidentialité et de sécurité :

Eh bien, je ne recommande pas de changer quoi que ce soit ici, sauf que vous pouvez augmenter le curseur pour un meilleur anonymat, mais pour être honnête, je n'y ai pas touché. Cette fenêtre peut également être ouverte en cliquant sur ce triangle :

Comme vous pouvez le constater, ce menu contient encore des éléments utiles. Il existe donc une nouvelle personnalité, qu’est-ce que c’est ? Savez-vous ce que cela est? Il s'agit simplement de redémarrer le navigateur Tor, c'est-à-dire qu'il se fermera puis s'ouvrira automatiquement. Dans ce cas, l'adresse IP dans le navigateur Tor changera. Le deuxième point est une nouvelle chaîne Tor pour ce site, il s'agit de changer l'adresse IP dans le navigateur lui-même sans le fermer (si j'ai bien compris). Au début, je pensais qu'il s'agissait de changer l'adresse IP de l'onglet ouvert actuel, c'est-à-dire du site, après tout, c'est écrit là pour ce site, mais j'ai vérifié et réalisé que non, cela change la chaîne Tor pour l'intégralité du navigateur ainsi que tous les onglets. Le troisième point est que vous savez déjà de quoi il s’agit. Le quatrième point, c'est-à-dire les paramètres du réseau Tor, vous pouvez y modifier le relais, définir un proxy et spécifier les ports autorisés. J'ai ouvert les paramètres réseau et y ai coché deux cases (un peu plus bas) pour que vous puissiez voir toutes les options, pour ainsi dire, ici, regardez :

Eh bien, le cinquième point consiste simplement à vérifier les mises à jour, d'ailleurs, je vous conseille de ne pas les ignorer

Une autre chose que je vous conseille de faire, pas souvent, mais vous savez, c'est de vérifier le navigateur Tor. Alors tu l'as lancé, non ? Eh bien, la page de démarrage s'ouvrira, cliquez dessus sur Vérifier les paramètres réseau de Tor :

Après quoi, vous devriez voir une page comme celle-ci avec les félicitations suivantes :

Si vous l'avez vue, alors tout va bien, vous êtes tous en forme

À propos, après une telle vérification, si vous appuyez à nouveau sur ce triangle, eh bien, en face du bouton avec l'icône en forme d'oignon, vous verrez alors dans quels pays fonctionne la chaîne Tor actuelle :

Tous ces pays (c'est-à-dire les serveurs) semblent changer régulièrement, mais si vous devez changer maintenant, vous pouvez cliquer sur Nouvelle identité, eh bien, en principe, j'en ai déjà parlé ci-dessus

C'est vrai, la seule chose que je n'ai pas compris, c'est si le répéteur appartient aux serveurs ? Eh bien, je veux dire que le réseau Tor a trois serveurs, alors le relais leur appartient-il ? Autrement dit, j'ai créé une connexion via un répéteur et je vois que cela se passe comme ceci : répéteur > serveur 1 > serveur 2, mais je ne vois pas le troisième. Le répéteur est donc inclus dans le nombre total de serveurs, pour ainsi dire, dans les trois premiers ? J'ai donc désactivé le relais, cliqué sur Nouvelle identité, le navigateur a redémarré, puis j'ai cliqué sur Vérifier les paramètres réseau de Tor et voici ce que j'ai vu :

Autrement dit, comme je le pensais, si vous allumez le répéteur, il jouera alors le rôle du premier serveur, pour ainsi dire.

Alors, qu'est-ce que je veux te dire d'autre ? Ainsi, lorsque vous avez cliqué sur Vérifier les paramètres réseau de Tor, eh bien, il dira que tout va bien, tout est en groupe, et il y aura donc quelque chose ci-dessous qui dira que vous pouvez voir des informations sur le nœud de sortie (serveur) et pour cela vous devez cliquer sur Atlas :

Qu'est-ce que c'est d'ailleurs ? Eh bien, ici vous pouvez connaître le pays du nœud, il semble que vous puissiez également connaître la vitesse du serveur.. En général, ce sont des informations, pour ainsi dire, pas particulièrement intéressantes, mais quand même.. En général, cela est la page qui s'ouvrira pour vous si vous cliquez sur Atlas :

Eh bien, avez-vous plus ou moins compris comment utiliser le navigateur Tor ? Autrement dit, il s'agit d'un navigateur classique, mais qui accède à Internet uniquement via le réseau Tor. Les paramètres du réseau Tor lui-même sont faits de manière pratique, tout est assez clair, personnellement je n'ai eu aucune erreur, le réseau ne fonctionne pas comme l'Internet mobile le plus lent, eh bien, c'est moi en termes de vitesse

Au fait, je suis allé sur le site 2ip, et voici les informations qu'il m'a donné sur mon adresse IP :

Eh bien, comme vous pouvez le voir, il n'y a aucun problème avec la substitution d'une adresse IP, et là où il est indiqué Proxy, il est également indiqué qu'un proxy n'est pas utilisé. Mais ne vous précipitez pas pour vous réjouir ! Même 2ip détermine dans la plupart des cas que l'adresse IP appartient au réseau Tor. Il vous suffit de cliquer sur clarifier à côté de Proxy.

Donc, ça veut dire que je veux toujours le dire. Cela signifie que le navigateur Tor fonctionne sous des processus tels que tor.exe (le module principal d'accès au réseau Tor, pour ainsi dire), obfs4proxy.exe (si je ne me trompe pas, il est responsable du fonctionnement du relais) et firefox.exe (un Mozilla modifié pour travailler avec le réseau Tor). Tous les composants se trouvent dans le dossier Navigateur avec Mozilla lui-même. À propos, le navigateur Tor n'entre en aucun cas en conflit avec Mozilla standard, juste au cas où vous l'auriez installé.

En général, je pense que je devrais vous dire ce qu'est réellement le navigateur Tor, c'est-à-dire comment il fonctionne. Alors regardez, en réalité tout est un peu plus simple. Le navigateur Tor lui-même, alors vous avez déjà compris qu'il s'agit de Mozilla, eh bien, il s'agit d'un Mozilla converti, dans lequel toute fuite de votre véritable adresse IP est exclue. Eh bien, c'est-à-dire que la sécurité est hautement configurée et qu'il existe également des extensions spéciales (d'ailleurs, je ne recommande pas du tout d'y toucher). Mais cela reste toujours Mozilla ordinaire. Le plus important est tor.exe, c'est ce fichier qui va sur le réseau Tor. Lorsque Mozilla le démarre, il crée, pour ainsi dire, un serveur proxy auquel Mozilla se connecte et peut ensuite accéder à Internet. Ce serveur proxy peut être utilisé par d'autres programmes, mais pour qu'il fonctionne, le navigateur Tor doit être exécuté, c'est important. Ce proxy, soit dit en passant, est un type de proxy SOCKS. En général, voici le proxy :

Autrement dit, vous pouvez même le configurer dans le navigateur Internet Explorer et il accédera également à Internet via Tor. Comment demander ? Eh bien, c'est très simple, vous allez dans le Panneau de configuration, y trouvez l'icône Options Internet, lancez-la, puis allez dans l'onglet Connexions et cliquez sur le bouton Paramètres réseau. Cochez ensuite la case Utiliser un serveur proxy, puis cliquez sur le bouton Avancé et spécifiez le proxy dans le champ Chaussettes :

Mais il peut arriver que dans la fenêtre Propriétés : Internet (enfin, lorsque vous avez cliqué sur l'icône Options Internet dans le Panneau de configuration), vous ne cliquiez pas sur le bouton Paramètres réseau, mais cliquez simplement sur Paramètres (situé ci-dessus), vous l'aurez actif si vous disposez d'une connexion dans le champ Configurer la connexion commutée et les réseaux privés virtuels ! Pour être honnête, je ne me souviens pas de quel type d’Internet il s’agit, cela ne s’est pas produit depuis longtemps, mais je sais seulement que ce type d’Internet existe. Eh bien, en bref les gars, je pense que vous y arriverez.

Voilà, après de telles actions, eh bien, ce que j'ai écrit ci-dessus, puis après cela, votre Internet Explorer fonctionnera déjà via le réseau Tor anonyme. Pensez-vous que tout est si simple ? Non les gars ! Je ne recommande pas de le faire, car Internet Explorer est un navigateur classique qui n'est pas conçu pour le travail anonyme de la même manière que le navigateur Tor. Est-ce que tu comprends? Je vous ai raconté tout cela à titre d'exemple. Ce proxy SOCKS convient à de nombreux programmes, pas seulement à Internet Explorer. Eh bien, tout cela n'est qu'un message pour vous

Si vous êtes intéressé, vous pouvez voir combien coûtent les extensions dans le navigateur Tor, pour ce faire vous devez vous rendre à cette adresse :

Eh bien, voici toutes les extensions installées :

Vous pouvez cliquer sur les boutons Paramètres pour voir les paramètres eux-mêmes, mais je vous conseille de modifier quoi que ce soit uniquement si vous en êtes sûr ! En général, comme vous pouvez le constater, le navigateur Tor, c'est-à-dire ce Mozilla, est bien modifié et ne contient qu'un tas de mécanismes pour assurer le niveau maximum d'anonymat. Les gars, c'est bien

Alors, qu’est-ce que je veux dire d’autre ? Vous pouvez télécharger dans le navigateur Tor, la vitesse peut être faible ou assez élevée, comme pour le réseau Tor, mais ici vous devez jouer avec les serveurs, certains peuvent être plus rapides, d'autres lents, il en va de même. C'est juste que lorsque vous démarrez le navigateur, il y a toujours un nouveau serveur. Honnêtement, je ne sais pas si le répéteur affecte la vitesse, mais si logiquement, cela semble avoir un effet, eh bien, je ne sais pas, mais il semble que ma vitesse était plus faible sur un répéteur, et plus élevée sur l'autre ... Eh bien, il semble que oui... Ou est-ce juste une coïncidence... Je ne sais pas avec certitude..

Je le répète, si l’anonymat est important pour vous, ne changez rien dans les paramètres du réseau Tor ou dans le navigateur lui-même !

Lorsque vous lancerez le navigateur Tor, vous verrez cette petite fenêtre :

Là, vous pouvez cliquer sur le bouton Ouvrir les paramètres et configurer une connexion au réseau Tor, eh bien, cela signifie les paramètres de relais et de proxy. D'ailleurs, si vous choisissez un répéteur, alors je vous conseille de choisir obfs4, en principe, comme cela est recommandé par défaut. Bien que tous ces paramètres soient accessibles lorsque le navigateur Tor est en cours d'exécution, cliquez simplement sur le triangle à côté de l'icône en forme d'oignon :

Eh bien les gars, tout semble être fait ? Je ne sais tout simplement pas si j’ai tout écrit, mais il semble que ce soit tout. Il n'y a rien de difficile à maîtriser le navigateur Tor, je ne pense pas qu'il y aura de problèmes avec les paramètres, il est facile à utiliser, il fonctionne de manière stable sans problèmes ni problèmes. Eh bien, personnellement, je n’ai jamais eu quelque chose de pareil où cela ne fonctionnerait pas. Et d'ailleurs, je ne sais pas pourquoi on dit à ce sujet que c'est terriblement lent, je l'ai, bien sûr, pas réactif, mais tu peux toujours l'utiliser

Je ne sais pas si vous en avez besoin ou non, si c'est intéressant ou pas, mais je vais l'écrire. Savez-vous comment changer le pays dans Tor ? Eh bien, peut-être que vous le savez, peut-être pas, mais ce n'est pas si facile de faire cela dans le navigateur Tor, car il n'y a pas de fonctionnalité intégrée (cela semblait être dans l'ancienne version). Vous devez modifier manuellement le fichier de configuration torrc. En général, j'écrirai comment faire cela, je pense que tout ira bien pour vous, je l'ai personnellement vérifié moi-même, oui, vous POUVEZ changer de pays, mais avec une blague..

J'ai presque oublié de vous écrire le plus important : avant d'éditer le fichier torrc, vous devez fermer le navigateur Tor ! Le plus drôle, c'est qu'il pourrait gâcher un nouveau décor que nous créons. Et puis, lorsque vous lancez déjà le navigateur avec le pays sélectionné, vous n’avez rien à configurer au niveau du réseau Tor, sinon le paramètre que vous définissez manuellement risque de mal tourner !

Alors, que devez-vous faire pour changer le pays dans le navigateur Tor ? Donc, vous devez d’abord ouvrir le fichier torrc, je ne sais pas où vous aurez installé le navigateur Tor, mais je l’ai installé sur mon bureau, donc le chemin d’accès au fichier torrc est ici :

C:\Utilisateurs\VirtMachine\Desktop\Tor Browser\Browser\TorBrowser\Data\Tor

Dans le chemin il y a le mot VirtMachine, c'est juste le nom de l'ordinateur, c'est-à-dire le compte. Le vôtre est peut-être à un autre endroit, mais de toute façon, l'essentiel est le chemin interne, pour ainsi dire, je l'écrirai à nouveau, le voici :

\Navigateur Tor\Navigateur\TorBrowser\Data\Tor

Le fichier Torrc se trouve dans ce dossier Tor. Alors bon, nous avons compris. Maintenant, vous devez l'ouvrir, double-cliquer dessus, il y aura une boîte de dialogue de sélection de programme, ici vous devez sélectionner le Bloc-notes et cliquer sur OK :

Le fichier suivant s'ouvrira :

Ce fichier contient déjà les paramètres que j'ai spécifiés. Eh bien, voici les paramètres définis dans la fenêtre des paramètres du réseau Tor où le relais et le proxy sont sélectionnés. Voyez-vous les lignes qui commencent par Bridge obfs4 ? Eh bien, ce sont les équipes répétitives, pour ainsi dire. Après tout, le fichier torrc est un fichier de paramètres pour le réseau Tor lui-même, et ce fichier est nécessaire pour le module tor.exe, comprenez-vous ? Eh bien, là-bas, si vous déplacez votre souris, cela ressemblera à ceci :

Cela s’applique également aux répéteurs, 1 signifie les utiliser, et 0 signifie ne pas les utiliser, tout est logique. Ce sont des commandes, j'espère que cela est réglé. Alors que devez-vous faire maintenant ? Vous devez maintenant ajouter une commande qui définira le pays du serveur de destination (ou du nœud de destination). En gros, pour changer de pays, il faut ajouter cette commande à la fin du fichier :

ExitNodes (code du pays)

Là où se trouve le code du pays, vous devez alors indiquer le pays, par exemple RU, BY, UA, etc. Honnêtement, je ne connais pas tous ces codes, mais si vous en avez vraiment besoin, vous pouvez chercher ces informations sur Internet, je ne pense pas que ce soit un problème. En général, à titre d'exemple, je définirai RU, c'est-à-dire la Russie, voici la commande qu'il faut saisir dans ce cas :

On l'écrit à la fin du fichier :

Fermez ensuite le fichier et enregistrez les modifications. Eh bien, est-ce un peu clair ? Ensuite vous lancez le navigateur Tor et vous serez en permanence dans le pays dont vous avez précisé le code dans la commande. Mais le problème est que lorsque vous lancerez le navigateur Tor, il récupérera la commande avec le code du pays et tout fonctionnera bien, mais dans le fichier torrc lui-même, il n'y aura PAS de commande, elle DISPARAÎTRA. Par conséquent, la prochaine fois, vous devrez à nouveau définir manuellement la commande, quel pari ! J'ai oublié quelque chose et je n'ai pas écrit qu'on pouvait spécifier non pas un pays, mais plusieurs, par exemple :

Nœuds de sortie (RU), (UA), (BY)

Dans ce cas, les adresses IP des pays spécifiés seront les serveurs sortants. Mais il existe une autre commande, elle est à l'opposé de celle-ci, au contraire, elle interdit les adresses IP des pays spécifiés. Voici la commande :

Exclure les nœuds de sortie (RU)

Comme vous pouvez le constater, j’ai ici interdit aux serveurs sortants d’avoir des IP russes. Ici aussi, vous pouvez spécifier plusieurs pays séparés par des virgules. Et ajoutez-le également au fichier.

En général, ce sont les choses les gars, c'est dommage que les commandes du fichier torrc disparaissent après avoir été récupérées par le navigateur Tor. Tout cela parce que de telles commandes ne sont pas incluses dans les fonctionnalités du navigateur Tor ! Mais je pense que ce n’est pas un problème si grave. Même si c'est un montant, c'est un montant

Mais en général, vous pouvez d'une manière ou d'une autre jouer avec ce navigateur Tor et le fichier torrc, peut-être trouverez-vous un moyen plus pratique pour que les commandes ne soient pas supprimées. Vous pouvez faire une copie d'un fichier comme...

En général, il existe de nombreuses commandes pour le fichier de configuration torrc, mais les comprendre n'est pas toujours facile. En général, les gars, voici un lien avec les commandes (c'est le site officiel) :

Il y a beaucoup d'informations utiles, des commandes intéressantes, en général, si vous êtes intéressé, n'hésitez pas à y jeter un œil

Personnellement, je vous conseille d'utiliser le navigateur Tor uniquement avec des relais, car il n'y a pas beaucoup de différence, avec eux, sans, enfin, en termes de vitesse, mais les relais, pour ainsi dire, augmentent l'anonymat. Voici un instant.

Et je veux aussi écrire quelque chose, mais tout le monde ne le sait pas. Les serveurs Tor ne sont pas seulement ceux qui font spécifiquement cela, c'est-à-dire des serveurs spécialement créés pour prendre en charge le réseau Tor, mais aussi les utilisateurs ordinaires. Je ne sais pas exactement comment ils font, donc je ne dirai rien. Mais pourquoi font-ils ça, qu’en pensez-vous ? Ils font cela afin de scanner le trafic ! Si le serveur est le dernier, alors le trafic qui le suit n'est pas crypté, ce qui signifie que vous pouvez le visualiser ! De cette façon, ils essaient de trouver les identifiants et les mots de passe autant qu'ils le peuvent. Mais c'est vrai, eh bien, il ne semble pas y avoir beaucoup de serveurs de ce type, mais il vaut mieux ne pas prendre de risques et ne se connecter nulle part au navigateur Tor, c'est-à-dire ne pas saisir votre nom d'utilisateur et votre mot de passe. C'est juste mon conseil les gars

En général, que dire, eh bien, quelle conclusion peut-on en tirer ? Je vais essayer d'être bref. Le navigateur Tor est cool, à un moment donné j'étais obsédé par l'idée d'utiliser Internet uniquement via Tor, j'ai même réussi à télécharger des films via lui, mais bon sang, c'est toujours lent par rapport à l'Internet classique. Oui, et il n'est pas sûr d'utiliser votre courrier personnel via celui-ci ou d'accéder à certains sites là-bas, eh bien, en principe, j'ai déjà écrit à ce sujet. Bref, c'est comme ça que ça se passe, les gars.

Bon, les gars, c'est tout, on dirait que j'ai tout écrit, ou pas tout, mais j'ai essayé d'écrire le plus d'informations possible, j'en ai juste marre du petit bonhomme. Si quelque chose ne va pas, je suis désolé, mais j'espère que tout est ainsi et que tout ici est clair pour vous. Bonne chance à vous dans la vie et que tout se passe bien pour vous.

08.12.2016BoingBoing a récemment publié un article sur la façon dont certains bibliothécaires du Massachusetts installaient le logiciel Tor sur tous leurs ordinateurs publics pour anonymiser les habitudes de leurs usagers. Les bibliothécaires font cela pour défier la surveillance passive du gouvernement, ainsi que les entreprises qui suivent les utilisateurs en ligne et créent des dossiers pour diffuser des publicités très ciblées. Dans cet article, nous parlerons de comment utiliser le navigateur TOR et pourquoi c'est nécessaire.

Ce intéressant projet et une position audacieuse pour la confidentialité des utilisateurs. Mais la bonne nouvelle est que si vous souhaitez naviguer de manière anonyme, vous n'avez pas besoin d'aller à la bibliothèque pour utiliser Tor. La connexion au réseau Tor depuis votre PC est rapide et indolore grâce au simple navigateur Tor. (Vous voulez encore plus de confidentialité ? Découvrez les meilleurs choix dans nos critiques VPN.)

Qu’est-ce que Tor et comment utiliser le navigateur TOR ?

Tor- un réseau informatique de bénévoles à travers le monde. Chaque volontaire gère ce qu'on appelle un relais, qui est simplement un ordinateur exécutant un logiciel permettant aux utilisateurs de se connecter à Internet via le réseau Tor.

Avant d'accéder à l'Internet ouvert, Tor Browser se connectera à plusieurs relais différents, effaçant les traces à chaque tournant, ce qui rendra difficile de déterminer où et qui vous êtes réellement.

Bien que Tor gagne en réputation en tant qu’outil d’achat de produits illégaux en ligne, le logiciel poursuit de nombreux objectifs légitimes. Les militants masquant leur emplacement aux régimes répressifs et les journalistes communiquant avec des sources anonymes en sont deux exemples simples.

À moins que, comme les bibliothécaires du Massachusetts, vous ayez une raison exotique d'utiliser Tor, cela reste un bon outil pour garder votre navigation privée.

Où commencer?

Le moyen le plus simple utiliser Tor - téléchargez le navigateur Tor. Il s'agit d'une version modifiée de Firefox, ainsi que de nombreux autres programmes qui vous connectent au réseau Tor.

Une fois que vous avez téléchargé l'installateur, vous avez deux options : vous pouvez simplement installer logiciel, ou vous pouvez d'abord vérifier la signature GPG du fichier d'installation. Certaines personnes aiment vérifier le fichier d'installation pour s'assurer qu'elles téléchargé la bonne version du navigateur, pas quelque chose qui a été falsifié.

Mais la vérification de la signature GPG n'est pas un processus indolore et nécessite des téléchargements de logiciels supplémentaires. Cependant, si c'est ce que vous souhaitez faire, le projet Tor devrait expliquer d'une manière ou d'une autre ce qui est requis.

Installation du navigateur Tor

Comment installer le navigateur Tor sur Ubuntu? Cela se fait très simplement et rapidement. Allez simplement sur le site officiel et téléchargez le fichier.

Que vous ayez ou non vérifié la signature GPG, l'étape suivante consiste à installer le navigateur Tor lui-même.

Vous pouvez installer Tor Browser sur une clé USB.

Pour Ubuntu Navigateur Tor se présente sous la forme d’un fichier TAR.XZ, il est donc similaire à l’installation de n’importe quel autre programme. La principale différence est que le navigateur n'a pas le même emplacement par défaut que la plupart des programmes. Au lieu de cela, il suggère votre bureau comme emplacement d'installation.

Le navigateur Tor fait cela car il s'agit d'un logiciel portable et ne s'intègre pas au système Ubuntu comme le font les programmes typiques. Cela signifie que vous pouvez lancement Navigateur Tor depuis presque n'importe où : bureau, dossier de documents ou même une clé USB.

Quand tu viens à la fenêtre " Sélectionnez l'emplacement d'installation", Cliquez sur " Revoir"... puis sélectionnez l'endroit où vous souhaitez installer le navigateur. Comme vous pouvez le voir sur l'image ci-dessus, je l'ai installé sur une clé USB que j'utilise dans mon trousseau.

Une fois que vous avez sélectionné votre emplacement, cliquez simplement sur " Installer", et "Tor" s'occupera du reste. Comme vous l'avez compris, l'installation du navigateur Tor est très rapide. Mais comment configurer le programme ?

Alors, comment utiliser Tor Browser sur Ubuntu ou d’autres systèmes d’exploitation ?

Comment utiliser le navigateur TOR

Une fois le navigateur installé, vous aurez un ancien dossier appelé Tor Browser. Ouvrez-le et à l'intérieur, vous verrez « Lancer le navigateur Tor ». Cliquez sur ce fichier et une nouvelle fenêtre s'ouvrira vous demandant si vous souhaitez vous connecter directement au réseau Tor ou si vous devez d'abord configurer vos paramètres de proxy. Le programme peut également être trouvé dans la liste des applications installées et lancées.

Pour la plupart des gens, il est préférable de choisir l’option directe, alors sélectionnez Connecter. Après quelques secondes, la version de Firefox se lancera et vous serez désormais connecté au réseau Tor et pourrez utiliser le navigateur dans un relatif anonymat.

Pour vous assurer que vous êtes connecté à Tor, accédez à whatismyip.com, qui détectera automatiquement votre emplacement en fonction de votre adresse de protocole Internet. Si votre navigateur indique que vous venez d'un endroit qui n'est pas le vôtre, vous êtes prêt à partir. Assurez-vous simplement d'effectuer toutes vos navigations anonymes depuis le navigateur Tor lui-même, car aucun autre programme de votre système n'est connecté à Tor.

Mais naviguer sur Tor de manière anonyme n’est pas aussi simple que télécharger un programme. Il existe également certaines règles de conduite que vous devez suivre, comme la connexion à chaque site via le cryptage SSL/TSL (HTTPS). Si vous ne le faites pas, tout ce que vous faites sur le réseau peut être observé par la personne qui gère votre nœud de sortie. Le navigateur est livré avec le module complémentaire HTTPS Everywhere de Frontier Foundation intégré par défaut, qui devrait couvrir vos requêtes SSL/TSL la plupart du temps.

Le projet Tor propose davantage de conseils pour la navigation anonyme.

N’oubliez pas non plus que la navigation anonyme ne vous immunise pas contre les virus et autres logiciels malveillants. Si vous accédez à des zones Internet plus restreintes, Tor ne peut pas vous protéger contre les logiciels malveillants qui pourraient être utilisés pour révéler votre position.

Cependant, pour l’internaute moyen, le navigateur Tor devrait suffire à rester en ligne.

Traduction à partir d’une excellente ressource en anglais PC World.

Nous en avons déjà parlé ou de la liste.

conclusions

Nous espérons que vous comprenez comment utiliser le navigateur TOR sur Ubuntu. L'installation du navigateur TOR est très simple. Si vous avez encore des questions sur ce sujet, écrivez-les dans le formulaire de commentaires pour une réponse plus rapide.

Si vous trouvez une erreur, veuillez surligner un morceau de texte et cliquer sur Ctrl+Entrée.

Tor est un outil d'anonymat utilisé par les personnes recherchant la confidentialité et luttant contre la censure sur Internet. Au fil du temps, Tor a commencé à très, très bien s'acquitter de sa tâche. Par conséquent, la sécurité, la stabilité et la rapidité de ce réseau sont essentielles pour les personnes qui en dépendent.

Mais comment Tor fonctionne-t-il sous le capot ? Dans cet article, nous plongerons dans la structure et les protocoles utilisés sur le réseau pour voir de plus près le fonctionnement de Tor.

Une brève histoire de Tor

Le concept de routage de l'oignon (nous expliquerons le nom plus tard) a été proposé pour la première fois en 1995. Initialement, cette recherche était financée par le Département de recherche navale, puis en 1997, la DARPA a rejoint le projet. Depuis lors, le projet Tor a été financé par divers sponsors et, il n'y a pas si longtemps, le projet a remporté une campagne de dons sur Reddit.La version moderne du logiciel Tor était open source en octobre 2003 et constituait déjà la 3ème génération de logiciel de routage d'oignons. L'idée est que nous enveloppons le trafic dans des couches cryptées (comme un oignon) pour protéger les données et l'anonymat de l'expéditeur et du destinataire.

Les bases de Tor

Maintenant que nous avons réglé l'historique, passons aux principes de fonctionnement. Au niveau le plus élevé, Tor fonctionne en transférant la connexion de votre ordinateur vers des cibles (par exemple, google.com) via plusieurs ordinateurs intermédiaires, ou relais.

Chemin du paquet : nœud de garde, nœud intermédiaire, nœud de sortie, destination

Actuellement (février 2015), environ 6 000 routeurs transmettent du trafic sur le réseau Tor. Ils sont situés partout dans le monde et sont alimentés par des bénévoles qui acceptent de reverser une partie de leur trafic à une bonne cause. Il est important que la plupart des nœuds ne disposent pas de matériel spécial ni de logiciels supplémentaires : ils fonctionnent tous à l'aide du logiciel Tor configuré pour fonctionner comme un nœud.

La vitesse et l'anonymat du réseau Tor dépendent du nombre de nœuds - plus il y en a, mieux c'est ! Et cela est compréhensible, puisque le trafic d'un nœud est limité. Plus vous devez choisir parmi de nœuds, plus il est difficile de suivre un utilisateur.

Types de nœuds

Par défaut, Tor transfère le trafic via 3 nœuds. Chacun d'eux a son propre rôle (nous les analyserons en détail plus tard).

Client, nœud de sécurité, nœud intermédiaire, nœud de sortie, destination

Le nœud d’entrée ou de garde est le point d’entrée dans le réseau. Les nœuds d'entrée sont sélectionnés parmi ceux qui fonctionnent depuis longtemps et se sont révélés stables et rapides.

Nœud intermédiaire – transmet le trafic de la sécurité aux nœuds de sortie. De ce fait, les premiers ne savent rien des seconds.

Le nœud de sortie est le point de sortie du réseau et envoie le trafic vers la destination dont le client a besoin.

Une méthode généralement sûre pour exécuter un nœud sentinelle ou intermédiaire est un serveur virtuel (DigitalOcean, EC2) - dans ce cas, les opérateurs de serveur ne verront que le trafic crypté.

Mais les opérateurs de nœuds de sortie ont une responsabilité particulière. Puisqu'ils envoient du trafic vers la destination, toutes les activités illégales effectuées via Tor seront associées au nœud de sortie. Et cela peut donner lieu à des descentes de police, à des signalements d'activités illégales et à d'autres choses encore.

Rencontrez l'opérateur du nœud de sortie - remerciez-le. Il le mérite.

Qu’est-ce que l’oignon a à voir là-dedans ?

Ayant compris le parcours des connexions passant par les nœuds, on se pose la question : comment peut-on leur faire confiance ? Pouvez-vous être sûr qu'ils ne pirateront pas la connexion et n'en extrairont pas toutes les données ? Bref, il ne faut pas leur faire confiance !Le réseau Tor est conçu pour que les nœuds puissent être traités avec un minimum de confiance. Ceci est réalisé grâce au cryptage.

Alors qu'en est-il des ampoules ? Examinons comment fonctionne le cryptage pendant le processus d'établissement d'une connexion client via le réseau Tor.

Le client chiffre les données afin que seul le nœud de sortie puisse les déchiffrer.

Ces données sont ensuite à nouveau chiffrées afin que seul le nœud intermédiaire puisse les déchiffrer.

Et puis ces données sont à nouveau cryptées afin que seul le nœud sentinelle puisse les décrypter.

Il s'avère que nous avons enveloppé les données originales dans des couches de cryptage - comme un oignon. En conséquence, chaque nœud dispose uniquement des informations dont il a besoin : d’où proviennent les données cryptées et où elles doivent être envoyées. Ce cryptage est utile à tous - le trafic du client n'est pas ouvert et les nœuds ne sont pas responsables du contenu des données transmises.

Remarque : les nœuds de sortie peuvent voir les données source car ils doivent les envoyer à la destination. Par conséquent, ils peuvent extraire des informations précieuses du trafic envoyé en texte clair via HTTP et FTP !

Nœuds et ponts : le problème avec les nœuds

Une fois le client Tor démarré, il doit obtenir des listes de tous les nœuds d'entrée, intermédiaires et de sortie. Et cette liste n'est pas un secret - je vous dirai plus tard comment elle est distribuée (vous pouvez rechercher dans la documentation le mot « consensus »). La publicité de la liste est nécessaire, mais elle pose un problème.Pour le comprendre, faisons semblant d'être un attaquant et demandons-nous : que ferait un gouvernement autoritaire (AP) ? En pensant de cette façon, nous pouvons comprendre pourquoi Tor est conçu ainsi.

Alors, que ferait AP ? La censure est une question sérieuse, et Tor vous permet de la contourner, donc l'AP voudrait empêcher les utilisateurs d'accéder à Tor. Il y a deux façons de faire ça:

- bloquer les utilisateurs quittant Tor ;

- bloquer les utilisateurs se connectant à Tor.

La première est possible, et c'est le libre choix du propriétaire du routeur ou du site Internet. Il lui suffit de télécharger une liste des nœuds de sortie Tor et de bloquer tout le trafic provenant d'eux. Ce sera mauvais, mais Tor ne peut rien y faire.

La deuxième option est bien pire. Bloquer les utilisateurs quittant Tor peut les empêcher de visiter un service particulier, et bloquer tous les utilisateurs entrants les empêchera d'accéder à des sites - Tor deviendra inutile pour les utilisateurs qui souffrent déjà de la censure, à la suite de quoi ils se sont tournés vers ce service . Et si Tor n’avait que des nœuds, cela serait possible, puisque l’AP peut télécharger une liste de nœuds sentinelles et bloquer le trafic vers ceux-ci.

C'est bien que les développeurs de Tor aient réfléchi à cela et aient trouvé une solution intelligente au problème. Apprenez à connaître les ponts.

Des ponts

Essentiellement, les ponts sont des nœuds qui ne sont pas accessibles au public. Les utilisateurs derrière les murs de censure peuvent les utiliser pour accéder au réseau Tor. Mais s’ils ne sont pas publiés, comment les utilisateurs peuvent-ils savoir où les chercher ? Faut-il une liste spéciale ? Nous en reparlerons plus tard, mais en bref, oui, il existe une liste de ponts sur lesquels travaillent les développeurs du projet.Ce n'est tout simplement pas public. Au lieu de cela, les utilisateurs peuvent recevoir une petite liste de ponts pour se connecter au reste du réseau. Cette liste, BridgeDB, ne donne aux utilisateurs que quelques ponts à la fois. C’est raisonnable, puisqu’ils n’ont pas besoin de plusieurs ponts à la fois.

En émettant plusieurs ponts, vous pouvez empêcher le réseau d'être bloqué par un gouvernement autoritaire. Bien sûr, en recevant des informations sur les nouveaux nœuds, vous pouvez les bloquer, mais est-ce que n'importe qui peut découvrir tous les ponts ?

Quelqu'un peut-il découvrir tous les ponts

La liste des ponts est strictement confidentielle. Si l'AP reçoit cette liste, il pourra bloquer complètement Tor. Par conséquent, les développeurs du réseau ont mené des recherches sur la possibilité d'obtenir une liste de tous les ponts.Je décrirai en détail deux éléments de cette liste, le 2e et le 6e, puisque ce sont les méthodes utilisées pour accéder aux ponts. Au point 6, les chercheurs ont analysé tout l'espace IPv4 à l'aide du scanner de port ZMap à la recherche de ponts Tor, et ont trouvé entre 79 % et 86 % de tous les ponts.

Le 2ème point consiste à lancer un nœud Tor intermédiaire capable de surveiller les requêtes qui lui parviennent. Seuls les nœuds sentinelles et les ponts accèdent à un nœud intermédiaire - et si le nœud accédé ne figure pas dans la liste publique des nœuds, alors il est évident que ce nœud est un pont. Il s’agit d’un sérieux défi pour Tor ou tout autre réseau. Puisqu’on ne peut pas faire confiance aux utilisateurs, il est nécessaire de rendre le réseau aussi anonyme et fermé que possible, c’est pourquoi le réseau est conçu de cette façon.

Consensus

Regardons comment le réseau fonctionne à un niveau inférieur. Comment il est organisé et comment savoir quels nœuds du réseau sont actifs. Nous avons déjà mentionné que dans un réseau il existe une liste de nœuds et une liste de ponts. Parlons de qui fait ces listes.Chaque client Tor contient des informations fixes sur 10 nœuds puissants gérés par des bénévoles de confiance. Ils ont une tâche particulière : surveiller l'état de l'ensemble du réseau. On les appelle autorités d'annuaire (DA, gestionnaires de listes).

Ils sont distribués dans le monde entier et sont chargés de distribuer une liste constamment mise à jour de tous les nœuds Tor connus. Ils choisissent avec quels nœuds travailler et quand.

Pourquoi 10 ? Ce n'est généralement pas une bonne idée de constituer un comité composé d'un nombre pair de membres afin qu'il n'y ait pas d'égalité lors des votes. En fin de compte, 9 DA traitent des listes de nœuds et un DA (Tonga) traite des listes de ponts.

Liste DA

Parvenir à un consensus

Alors, comment les DA assurent-ils le fonctionnement du réseau ?Le statut de tous les nœuds est contenu dans un document mis à jour appelé « consensus ». Les DA le soutiennent et le mettent à jour toutes les heures en votant. Voici comment cela se passe :

- chaque DA crée une liste de nœuds connus ;

- calcule ensuite toutes les autres données - indicateurs de nœuds, poids du trafic, etc. ;

- envoie les données sous forme de « vote de statut » à tout le monde ;

- obtient les votes de tous les autres ;

- combine et signe tous les paramètres de toutes les voix ;

- envoie des données signées à d'autres ;

- une majorité d'AD doivent s'entendre sur les données et confirmer qu'il existe un consensus ;

- le consensus est publié par chaque AD.

Le consensus est publié via HTTP afin que chacun puisse télécharger la dernière version. Vous pouvez le vérifier vous-même en téléchargeant le consensus via Tor ou via la porte tor26.

Et qu'est-ce que cela veut dire?

Anatomie du consensus

Rien qu’à la lecture du cahier des charges, ce document est difficile à comprendre. J'aime la représentation visuelle pour comprendre le fonctionnement de la structure. Pour cela j'ai réalisé une affiche en style corkami. Et voici une représentation graphique (cliquable) de ce document.

Que se passe-t-il si le nœud devient sauvage

Dans notre examen détaillé des principes de fonctionnement du réseau, nous n'avons pas encore abordé les principes de fonctionnement des nœuds de sortie. Ce sont les derniers maillons de la chaîne Tor, fournissant un chemin du client au serveur. Puisqu’ils envoient des données vers leur destination, ils peuvent les voir comme si elles venaient de quitter l’appareil.Cette transparence implique une grande confiance dans les nœuds de sortie, et ils se comportent généralement de manière responsable. Mais pas toujours. Alors, que se passe-t-il lorsqu'un opérateur de nœud de sortie décide d'activer les utilisateurs de Tor ?

Le cas des renifleurs

Les nœuds de sortie Tor sont presque l’exemple standard d’un homme du milieu (MitM). Cela signifie que tous les protocoles de communication non cryptés (FTP, HTTP, SMTP) peuvent être surveillés par celui-ci. Et ce sont les identifiants et mots de passe, les cookies, les fichiers téléchargés et téléchargés.

Les nœuds de sortie peuvent voir le trafic comme s'il venait de quitter l'appareil.

Le problème, c’est que nous ne pouvons rien y faire (sauf utiliser des protocoles cryptés). Le reniflage, c'est-à-dire l'écoute passive du réseau, ne nécessite pas de participation active. La seule défense consiste donc à comprendre le problème et à éviter de transmettre des données sensibles sans cryptage.

Mais disons que l’opérateur du nœud de sortie décide de causer des dégâts majeurs au réseau. Écouter est une affaire de fou. Modifions le trafic !

En tirer le meilleur parti

Rappelons que l'opérateur du nœud de sortie est chargé de s'assurer que le trafic circulant depuis et vers le client n'est pas modifié. Ouais, bien sûr…Voyons de quelle manière cela peut être modifié.

SSL MiTM et sslstrip

SSL gâche tout lorsque nous essayons de jouer avec les utilisateurs. Heureusement pour les attaquants, de nombreux sites ont des problèmes de mise en œuvre, ce qui nous permet de tromper l'utilisateur vers des connexions non cryptées. Les exemples sont la redirection de HTTP vers HTTPS, l'activation du contenu HTTP sur les sites HTTPS, etc.Un outil pratique pour exploiter les vulnérabilités est sslstrip. Il nous suffit de faire passer tout le trafic sortant par lui et, dans de nombreux cas, nous pourrons nuire à l'utilisateur. Bien sûr, nous pouvons simplement utiliser un certificat auto-signé et examiner le trafic SSL transitant par le nœud. Facilement!

Connectons les navigateurs à BeEF

Après avoir examiné les détails du trafic, vous pouvez commencer le sabotage. Par exemple, vous pouvez utiliser le framework BeEF pour prendre le contrôle des navigateurs. Nous pouvons alors utiliser la fonction Metasploit «browser autopwn», ce qui entraînera la compromission de l'hôte et nous permettra d'exécuter des commandes dessus. Nous sommes arrivés !..Binaires de porte dérobée

Disons que les binaires sont téléchargés via notre nœud - logiciel ou mises à jour de celui-ci. Parfois, l'utilisateur peut même ne pas savoir que les mises à jour sont en cours de téléchargement. Il nous suffit de leur ajouter une porte dérobée à l’aide d’outils comme The Backdoor Factory. Ensuite, après l’exécution du programme, l’hôte sera compromis. Nous sommes de nouveau arrivés !..Comment attraper Walter White

Et bien que la plupart des nœuds de sortie Tor se comportent bien, il n’est pas rare que certains d’entre eux se comportent de manière destructrice. Toutes les attaques dont nous parlions en théorie ont déjà eu lieu.Les développeurs ont en partie réfléchi à cela et développé une précaution contre les clients utilisant de mauvais nœuds de sortie. Cela fonctionne comme un indicateur dans un consensus appelé BadExit.

Pour résoudre le problème de la détection des mauvais nœuds de sortie, un système intelligent de carte de sortie a été développé. Cela fonctionne comme ceci : pour chaque nœud de sortie, un module Python est lancé, qui gère les connexions, le téléchargement de fichiers, etc. Les résultats de son travail sont ensuite enregistrés.

Exitmap fonctionne en utilisant la bibliothèque Stem (conçue pour fonctionner avec Tor de Python) pour aider à créer des diagrammes pour chaque nœud de sortie. Simple mais efficace.

Exitmap a été créé en 2013 dans le cadre du programme « oignons gâtés ». Les auteurs ont trouvé 65 nœuds de sortie modifiant le trafic. Il s'avère que même s'il ne s'agit pas d'un désastre (au moment de l'exploitation, il y avait environ 1 000 nœuds de sortie), le problème est suffisamment grave pour que l'on puisse surveiller les violations. Par conséquent, exitmap fonctionne toujours et est pris en charge à ce jour.

Dans un autre exemple, le chercheur a simplement créé une fausse page de connexion et s'est connecté via chaque nœud de sortie. Ensuite, les journaux HTTP du serveur ont été consultés pour obtenir des exemples de tentatives de connexion. De nombreux nœuds ont tenté de pénétrer sur le site en utilisant le login et le mot de passe utilisés par l'auteur.

Ce problème n’est pas propre à Tor.

Il est important de noter qu’il ne s’agit pas uniquement d’un problème avec Tor. Il y a déjà pas mal de nœuds entre vous et la photo du chat que vous souhaitez regarder. Il suffit d’une seule personne aux intentions hostiles pour causer beaucoup de dégâts. La meilleure chose à faire ici est de forcer l’activation du cryptage lorsque cela est possible. Si le trafic ne peut pas être reconnu, il ne peut pas être facilement modifié.Et rappelez-vous qu’il ne s’agit là que d’un exemple de mauvais comportement d’un opérateur, et non de la norme. La grande majorité des nœuds de sortie prennent leur rôle très au sérieux et méritent une grande gratitude pour tous les risques qu’ils prennent au nom de la libre circulation de l’information.

Nous avons publié un nouveau livre, Social Media Content Marketing : Comment entrer dans la tête de vos abonnés et les faire tomber amoureux de votre marque.

Le réseau TOR est un système conçu pour les connexions réseau en mode anonyme, protégé contre les écoutes clandestines et sans possibilité de suivre les actions des utilisateurs.

Plus de vidéos sur notre chaîne - apprenez le marketing Internet avec SEMANTICA

![]()

En termes simples, TOP est un réseau où l'utilisateur conserve totalement son anonymat sur Internet. Dans ce cas, peu importe ce qu'il fera : visiter des sites Web, écrire son propre blog, envoyer des messages.

L'anonymat du trafic est possible grâce à l'utilisation d'un réseau de serveurs répartis dans le monde entier avec redirection vers des dizaines (et dans certains cas des centaines) de nœuds. Quiconque le télécharge et l'installe sur un ordinateur peut utiliser les capacités d'un tel réseau.

La capture d’écran montre la procédure de détermination de l’adresse IP de l’ordinateur de l’utilisateur (le PC est actuellement physiquement situé à Voronej, en Russie).

Pourquoi les technologies TOP peuvent être utiles

Il y a plusieurs raisons pour lesquelles l’anonymat peut être nécessaire :

- la possibilité d'accéder aux sites,

- bloqué par les fournisseurs régionaux ;

- réticence à divulguer des informations sur l'ordinateur et son emplacement ;

- cacher les données personnelles et assurer la sécurité des informations sur un PC.

Principes de base de fonctionnement du réseau TOP

Pour comprendre ce qu’est TOR, vous devez comprendre comment fonctionne le système. Il se compose de plusieurs éléments principaux :

- Entrée ou sentinelle – ce nœud est utilisé pour entrer directement dans le réseau. En règle générale, les nœuds d'entrée sont des serveurs stables et rapides.

- Intermédiaire – conçu pour transmettre des informations du nœud d'entrée au nœud de sortie, ce qui rend presque impossible le suivi de tous les mouvements d'informations. Le nombre de nœuds intermédiaires est en constante évolution et peut dans certaines situations atteindre plusieurs centaines.

- Sortie – Le point utilisé pour envoyer du trafic à l'utilisateur.

Le réseau anonyme TOP permet l'utilisation de nombreux serveurs virtuels aux normes DigitalOcean ou EC2, grâce auxquels seul le trafic crypté à plusieurs reprises sera affiché lors de la surveillance des données.

Comment installer le navigateur TOR

Initialement, pour utiliser TOR, il était nécessaire d'avoir de nombreuses connaissances et compétences spécialisées pour se connecter au réseau, mais maintenant la procédure est extrêmement simple - vous devez télécharger (la distribution peut être trouvée sur le site http://tor- browser.ru/ - il est accessible au public) et installez l'application sur votre ordinateur.

Vous pouvez télécharger le navigateur TOP sur de nombreuses autres ressources, mais il est important de se rappeler que de nombreux développeurs pas tout à fait honnêtes cachent des virus ou des logiciels espions sous le fichier d'installation. Par conséquent, il est important de télécharger le fichier pour l'installation uniquement à partir de ressources fiables, et après avoir téléchargé le fichier, il est conseillé de le vérifier avec un antivirus.

Pour installer le réseau TOP, ouvrez simplement le fichier téléchargé, sélectionnez la langue d'installation et cliquez sur « installer ».

La procédure d'installation est standard et pose rarement des difficultés, mais le lancement du programme présente certaines fonctionnalités - chaque fois que vous démarrez le programme, vous devez vous connecter au réseau TOP, sinon vous pouvez oublier l'anonymat.

Tout en travaillant avec le réseau TOP, l'utilisateur peut modifier la chaîne de serveurs d'un site particulier de sorte qu'il soit presque impossible de le suivre.

Une caractéristique importante du navigateur et du réseau est qu'après la fermeture de la fenêtre, les données sur les sites et les ressources visités par l'utilisateur sont automatiquement supprimées. Ainsi, la prochaine fois que vous vous connecterez à certains sites et ressources, vous devrez à nouveau saisir votre identifiant/mot de passe.

Risques lors de l'utilisation de TOP

Pour installer le réseau TOP, vous n'avez pas besoin de faire beaucoup d'efforts, mais plusieurs points peuvent causer beaucoup de problèmes aux utilisateurs.

- Un aspect important est l'utilisation de plugins et de modules complémentaires qui envoient des données utilisateur à leurs développeurs - l'anonymat dans une telle situation sera nul.

- Malgré les visites anonymes des sites, l’ordinateur de l’utilisateur sur lequel TOP est installé n’est absolument pas protégé contre les virus, les chevaux de Troie et les attaques de pirates informatiques. Par conséquent, il est important d’utiliser des antivirus et des pare-feu de haute qualité, qui doivent être correctement configurés.

- Vous devez vous préparer au fait que la vitesse de chargement des pages chutera de manière catastrophique, puisque la page demandée par l'utilisateur est transmise pendant longtemps par des centaines de serveurs situés dans le monde entier. Mais ce problème n'effraie pas les utilisateurs, puisqu'ils peuvent masquer complètement leur activité en ligne.