Il est impératif que vous ayez un contrôle total sur l'accès à la clé privée du certificat SSL. Si la clé privée est dans un endroit sûr et n'est pas accessible à des personnes non autorisées, cela garantit la sécurité des informations personnelles de tous les utilisateurs de votre site.

Si vous ne savez pas où est stockée votre clé privée, vous trouverez dans cet article des informations sur où la trouver si nécessaire, comment assurer sa sécurité et comment créer nouvelle clé, en cas de perte ou de compromission du précédent.

Clé privée SSL sécurisée

Les organisations émettant des certificats de sécurité SSL n'ont pas accès à votre clé de cryptage privée (ou privée) - et ne devraient pas - car les clés privées sont créées au niveau de l'utilisateur, c'est-à-dire sur votre serveur ou votre ordinateur. Même si vous générez une demande CSR et une clé privée sur notre site Web, vous devez l'enregistrer pour vous-même, car les informations sur la clé ne sont pas stockées sur notre serveur.

Les deux principaux facteurs qui déterminent la sécurité cryptographique d'une clé privée sont le nombre et la séquence aléatoire de nombres premiers utilisés pour la créer. Essentiellement, une clé privée est un fichier avec un ensemble de nombres générés aléatoirement. La confidentialité de ces informations est une garantie de la sécurité de votre clé pendant toute la durée d'utilisation du certificat SSL.

Pour garantir la sécurité de votre clé privée, vous ne devez autoriser l'accès qu'aux membres de votre organisation qui en ont vraiment besoin, par exemple, administrateur du système responsable de l'installation du certificat SSL. De plus, il est recommandé de modifier la clé privée (et de réémettre le certificat SSL correspondant) chaque fois qu'une personne qui y a accès quitte votre organisation.

Comment trouver ma clé privée SSL ?

Votre clé privée est générée, en règle générale, au moment où vous générez une demande CSR, ou juste avant. Si vous utilisez OpenSSL pour gérer vos clés privées (par exemple, vous utilisez Distributions Linux basé sur Debian ou Red Hat), puis lorsque la commande OpenSSL req est exécutée, la clé privée est généralement stockée dans le même répertoire où la commande a été lancée.

Si vous utilisez le serveur Web Microsoft IIS, votre Clé SSL stocké dans dossier caché sur le serveur qui a envoyé la demande d'émission d'un certificat SSL (également appelée demande de signature de certificat ou demande CSR en abrégé). À installation correcte, le certificat du serveur correspondra à la clé privée. Si la clé privée est manquante, cela peut signifier :

- Le certificat n'a pas été installé sur le serveur utilisé pour générer la requête CSR (pertinent pour Serveurs Microsoft IIS et quelques autres).

- Une demande CSR en attente a été abandonnée par le serveur Web IIS.

- Le certificat a été installé à l'aide de l'assistant d'importation de certificat, et non à l'aide d'IIS.

Différents appareils et serveurs utilisent différentes méthodes pour stocker et générer des clés privées. Il est souvent difficile de déterminer l'emplacement de la clé privée sur le serveur. La familiarisation avec la documentation de votre appareil est la plus façon rapide savoir exactement où les clés privées sont stockées sur votre serveur.

Comment créer une clé privée ?

Si vous n'avez pas pu trouver votre clé privée SSL ou n'en avez pas encore généré, vous devrez le faire si vous souhaitez obtenir un certificat SSL. En règle générale, la clé privée doit être créée sur le serveur sur lequel vous prévoyez d'installer le certificat. Dans le même temps, il doit être créé avant de générer une demande CSR, ou en même temps, si votre appareil le permet. Certains programmes automatisent ces tâches, ce qui accélère considérablement l'ensemble du processus.

Pour émettre un certificat SSL, le centre de certification "signe" votre demande CSR, c'est pourquoi lors de l'émission d'un certificat, il vous sera indiqué de générer une demande CSR pour un certificat SSL, et non de créer une clé privée. Il est important que vous compreniez que la création d'une requête CSR implique également la création d'une clé privée.

Une seule clé privée correspond à une demande CSR spécifique. Par conséquent, si vous avez perdu la clé privée (ne l'avez pas enregistrée ou supprimée accidentellement), vous devez lancer une réémission de certificat SSL avec une nouvelle clé privée. Pour cela, vous devez donc créer une nouvelle demande CSR.

Les fournisseurs de certificats SSL doivent fournir des informations sur la génération de la clé privée et la demande CSR. Vous pouvez trouver des instructions sur la façon de créer une demande CSR et une clé privée sur notre site Web.

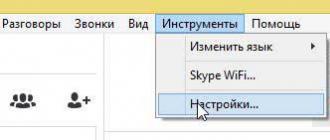

Vous pouvez également utiliser le service pour créer une clé privée et une demande CSR sur notre site Web. Pour ce faire, vous devez remplir les champs appropriés du formulaire en alphabet latin, comme indiqué dans l'image :

Dans le champ pays il est important d'indiquer le nom abrégé du pays lettres majuscules... Ensuite, vous devez indiquer la ville et la région dans lesquelles vous habitez ou dans lesquelles votre organisation est enregistrée, si vous commandez le certificat comme entité... Si vous commandez un certificat SSL OV avec vérification d'entreprise ou un certificat SSL EV encore plus fiable avec vérification étendue, il est important que les données saisies correspondent aux informations contenues dans les documents d'enregistrement de votre entreprise. Si vous commandez un simple certificat, ce n'est pas si important, l'essentiel est de ne pas laisser de champs vides.

Aussi, lors du remplissage du formulaire, il est préférable de ne pas utiliser caractères spéciaux, car toutes les autorités de certification n'acceptent pas les demandes CSR les contenant. Dans le champ " Nom de domaine»Entrez le domaine pour lequel vous émettez un certificat SSL. Si vous avez commandé

Les clés privées sont l'un des composants les plus importants du réseau de crypto-monnaie et sont présentes dans le système depuis sa création. Les portefeuilles modernes soulagent les utilisateurs de la nécessité de comprendre le dispositif des clés privées et leur objectif. Cependant, comme le montre la pratique, les personnes qui utilisent activement des crypto-monnaies se retrouvent souvent dans des situations qui nécessitent une connaissance de base de l'appareil et du principe de fonctionnement d'une clé privée. Considérons en détail ce composant des systèmes blockchain et ses fonctionnalités. Par exemple, prenons un réseau classique - le bitcoin, qui est essentiellement la base de la grande majorité des crypto-monnaies.

Dans le réseau bitcoin, une clé privée n'est qu'un ensemble de nombres de 1 à 1077. Cette plage de nombres est si grande qu'en pratique, elle est pratiquement infinie, et si une personne disposait d'un temps infini et pouvait passer par un trillions de clés privées en une seconde, puis les sélectionner toutes prendrait un million de fois plus longtemps que l'âge de notre univers. Un grand nombre de options possibles la clé privée joue un rôle essentiel dans la sécurisation du réseau Bitcoin.

Lors de la création d'un portefeuille bitcoin, un fichier spécial est créé sur l'ordinateur contenant deux entrées : clé privée (clé privée, PRIV) et clé publique (clé publique, PUB). Et si la clé privée est générée par hasard, alors la clé publique est créée en recevant le hachage du PRIV. Au sens figuré, cela ressemble à une clé ordinaire qui est insérée dans le trou de la serrure, si la clé privée correspond à la clé publique et, lorsqu'elles sont recalculées, ces deux indicateurs se correspondent, alors le réseau détermine la crypto-monnaie comme appartenant à un utilisateur spécifique et offre la possibilité d'effectuer une transaction.

Relation entre l'adresse bitcoin et la clé privée

Une adresse Bitcoin est générée sur la base d'une clé publique et privée. Le hash-sum est calculé à partir des clés prises comme base et l'adresse est obtenue sous la forme d'un ensemble de chiffres et de lettres de l'alphabet latin.

L'adresse est requise pour recevoir de la crypto-monnaie ou effectuer un transfert vers un autre utilisateur. En termes simples, il s'agit du chemin vers l'emplacement de BTC dans une sorte de grand livre. Il est extrêmement important qu'il ne contienne pas d'informations sur les clés privées et publiques, elles sont inconnues du réseau, vous devez donc les stocker dans un endroit sûr inaccessible à quiconque. Le transfert de l'adresse à un autre utilisateur est absolument sûr pour le propriétaire du portefeuille, car le hachage est conçu de telle manière qu'il est impossible d'en obtenir une clé publique et encore plus privée. Tous les ordinateurs connectés au réseau bitcoin connaissent la relation entre les clés publiques et privées, ce qui permet d'utiliser des clés pour signer des transactions.

Vérification des transactions

Avant qu'une transaction ne soit effectuée, les données de la transaction, y compris l'adresse, les clés publiques et privées sont envoyées à la blockchain, qui vérifie les informations reçues. Le contrôle comporte plusieurs étapes :

- La blockchain vérifie s'il existe un enregistrement de la réception d'un bitcoin spécifique par l'utilisateur ;

- L'adresse du destinataire est vérifiée, s'il y a une faute de frappe, la transaction est annulée ;

- La signature numérique fournie par le propriétaire btc est vérifiée (vérification de la compatibilité de la clé privée avec la clé publique), et l'opération est enregistrée dans la blockchain.

Après qu'un contrôle a été effectué en un seul bloc et que le paiement a été confirmé, les données sont envoyées à d'autres nœuds de la blockchain, où l'opération est répétée. Après que plusieurs blocages aient confirmé la transaction, le paiement est considéré comme terminé.

Toutes les transactions qui ont les signatures correctes sont acceptées par le réseau bitcoin et, par conséquent, toute personne possédant la clé privée de quelqu'un d'autre peut voler des fonds dans le portefeuille. Les attaquants volent généralement des clés privées à partir de supports de stockage (flash) ou via des canaux de communication. Par conséquent, il est nécessaire de respecter des mesures de sécurité strictes lors du stockage et du transport d'une clé privée. Les portefeuilles logiciels contiennent des clés privées dans leur fichier de portefeuille sur le disque dur de l'ordinateur dans un répertoire standard, qui est la cible principale des cybercriminels, la tâche principale du propriétaire de la crypto-monnaie est donc de s'assurer protection fiable leurs clés privées. Les solutions matérielles sont idéales à cet effet, surtout si le portefeuille contient une quantité importante de crypto-monnaie.

Toutes les transactions qui ont les signatures correctes sont acceptées par le réseau bitcoin et, par conséquent, toute personne possédant la clé privée de quelqu'un d'autre peut voler des fonds dans le portefeuille. Les attaquants volent généralement des clés privées à partir de supports de stockage (flash) ou via des canaux de communication. Par conséquent, il est nécessaire de respecter des mesures de sécurité strictes lors du stockage et du transport d'une clé privée. Les portefeuilles logiciels contiennent des clés privées dans leur fichier de portefeuille sur le disque dur de l'ordinateur dans un répertoire standard, qui est la cible principale des cybercriminels, la tâche principale du propriétaire de la crypto-monnaie est donc de s'assurer protection fiable leurs clés privées. Les solutions matérielles sont idéales à cet effet, surtout si le portefeuille contient une quantité importante de crypto-monnaie.

Conclusion

En termes simples, la blockchain est réseau ouvert transfert de messages entre utilisateurs, qui est protégé par un puissant outil de cryptographie utilisant des clés publiques. Contrairement à d'autres réseaux, où seuls les mots de passe et les identifiants sont utilisés dans la blockchain pour la protection, signatures numériques qui sont créés après l'interaction de clés publiques et privées uniques.

Tenez-vous au courant de tous les événements importants de United Traders - abonnez-vous à notre

Quels types de modèles d'adresses peuvent être donnés à vanitygen pour la correspondance ?

Peut faire correspondre des préfixes simples et des expressions régulières. Le préfixe est la ligne à partir de laquelle commence l'adresse. Lorsqu'une adresse avec un préfixe défini est mise en correspondance, Vanitygen vérifie qu'un tel préfixe est possible en principe et donnera une estimation de la difficulté d'une telle correspondance. Par défaut, le préfixe est sensible à la casse, mais vous pouvez utiliser la touche -i pour les recherches insensibles à la casse. Les expressions régulières sont des modèles de filtre. Ils sont très puissants et peuvent être utilisés pour faire correspondre des préfixes, des suffixes, des clés de différentes longueurs et faire correspondre des séquences de caractères, etc. Pour utiliser des expressions régulières, spécifiez le commutateur –r. Malheureusement, la correspondance des expressions régulières est très lente et la complexité affecte grandement la vitesse de recherche des clés. Par conséquent, les expressions régulières ne doivent être utilisées que si nécessaire. Les expressions régulières ne fonctionneront pas efficacement avec oclvanitygen, car actuellement oclvanitygen ne peut pas fonctionner avec des expressions régulières sur GPU.

Comment puis-je spécifier une liste de modèles ?

Vanitygen peut rechercher une liste de modèles à partir de ligne de commande ou extrait d'un fichier à l'aide du commutateur –f. Le fichier source doit être formaté de manière à ce que chaque modèle soit accompagné nouvelle ligne... Une fois qu'il trouve une correspondance pour le modèle donné, vanitygen cessera de rechercher d'autres correspondances pour le modèle donné. Utilisez le commutateur –k pour rechercher plusieurs correspondances.

Puis-je utiliser Vanitygen pour trouver la clé privée de quelqu'un d'autre connaissant son adresse bitcoin ?

Sûr! En fait, Vanitygen est une application de devinette clé. Cependant, il faudra beaucoup de temps pour trouver une adresse bitcoin complètement correspondante, même en utilisant toute la puissance de calcul de la planète.

Comment puis-je créer vanitygen à partir de la source ?

Tout cela est spécifié dans le fichier INSTALL de la distribution source.

À quelle vitesse puis-je m'attendre à trouver les clés de l'appareil X ?

Quelques estimations approximatives :

Processeurs de bureau dual-core, mode 32 bits : 100-250K touches/sec.

Processeurs de bureau double cœur, mode 64 bits : 150-450 mille clés/sec

Processeurs de bureau quadricœurs, mode 32 bits : 200 à 400 000 clés/sec

Processeurs de bureau quadricœurs, mode 64 bits : 300-750K clés/sec

GPU NVIDIA GT200 : jusqu'à 6,5 millions de clés/sec

AMD Radeon GPU 58XX, 68XX : jusqu'à 23,5 millions de clés/sec.

GPU AMD Radeon 69XX : jusqu'à 19,5 millions de clés/sec.

vanitygen effectue de nombreuses opérations arithmétiques sur de grands nombres entiers, et l'exécution de l'utilitaire sur un système 64 bits augmente considérablement la vitesse de recherche des clés, soit une augmentation d'environ 50 % par rapport à 32 bits. Pour 64 bits Versions Windows, en supposant que vous n'utilisez pas de GPU, n'oubliez pas d'utiliser vanitygen64.exe.

La Radeon 58XX surpasse la Radeon 69XX. Oclvanitygen utilise la multiplication d'entiers et la Radeon 58XX se multiplie en parallèle avec d'autres opérations. Dans le même laps de temps, la Radeon 5830 surpassera la Radeon 6970.

Dans les assemblages personnalisés Performances du processeur sera moins que prévu si les bibliothèques OpenSSL ancienne version (<1.0.0d) либо не собирались с включённой оптимизацией.

Comment protéger l'adresse générée par ce programme ? Quelqu'un peut-il deviner ma clé privée et voler mon BTC ?

Vanitygen utilise OpenSSL pour générer des nombres aléatoires. C'est le même RNG (générateur de nombres aléatoires) utilisé dans Bitcoin et la plupart des serveurs utilisant HTTPS. Ils sont considérés comme bien étudiés. Sous Linux, les RNG sont extraits de /dev/urandom. Deviner la clé privée de l'adresse choisie par vanitygen n'est pas plus facile que de deviner la clé privée générée par l'application bitcoin elle-même. Vanitygen utilise un générateur de nombres aléatoires pour générer la clé privée et les adresses, en comparant les adresses résultantes au modèle d'origine. Il met à jour la clé privée après 10 000 000 de tentatives de force brute infructueuses (100 M pour oclvanitygen), ou jusqu'à ce qu'une correspondance soit trouvée

Quelles options peuvent être définies avec les clés Vanitygen ?

V Sortie verbeuse -q Sortie silencieuse -i Recherche de préfixe insensible à la casse -k Conserver le modèle et continuer la recherche après avoir trouvé une correspondance -N Générer l'adresse namecoin -T Générer l'adresse bitcoin testnet -X

Puis-je rechercher des adresses ensemble ?