Comme dans n'importe quel club plus ou moins fermé, la plupart des ressources Internet ne sont pas autorisées comme cela - elles ont besoin d'un mot de passe, menaçant d'en envoyer un nouveau si nécessaire, si vous spécifiez l'adresse e-mail souhaitée ... Souvent, les utilisateurs perçoivent les mots de passe insolites comme une gaddiness typique administrateurs - ils n’ont pas conscience, le mot de passe est requis pour entrer "au moins six caractères", puis de manière sournoise, ils ne veulent pas l’accepter et laissent le patient pénétrer dans un territoire protégé par mot de passe. Pour faciliter la tâche des utilisateurs et, curieusement, les pirates locaux pourront utiliser certaines combinaisons de caractères dans le mot de passe ...

Étant donné que chaque pays utilise un alphabet et un clavier différents, l'écriture d'un caractère accentué sur un clavier américain est tout aussi difficile pour un Américain que pour l'écriture de l'alphabet correct de l'alphabet japonais sur un clavier tchèque. Si le courrier électronique ne peut pas être livré, même si l'adresse est correcte, il peut s'agir d'une erreur du côté du destinataire ou boîte aux lettres le destinataire. En cas de capacité excédentaire dans la boîte aux lettres, vous devez attendre que l'utilisateur libère de l'espace. Cependant, il n’est peut-être pas au courant de ce problème et, dans ce cas, il est préférable de contacter le destinataire différemment.

Des mots de passe faciles à saisir

Donc, le jeu de caractères le plus populaire et le plus facile à craquer dans la chaîne de mots de passe sera ... pas deviné si vous avez décidé que "qwerty" est un mot anglais génial "mot de passe"! Et pourquoi aller loin - ils veulent un mot de passe et sur eux, vipers, "mot de passe"! Ce qu'on appelle, trois haha ...

La deuxième combinaison la plus populaire est la combinaison numérique «123456» - et ils veulent six caractères et ils l'obtiendront! Alors eux, reptiles, dans la queue et la crinière! Pour ne pas être malin ...

Cependant, aujourd'hui, la plupart des services offrent suffisamment d'espace pour résoudre un problème avec une boîte complète. Vous avez peut-être remarqué que certaines lettres sont bien formatées, avec des images et d'autres éléments graphiques, et que certains utilisateurs utilisent simplement du texte brut.

La première contient du texte brut, sans mise en forme, ni gras, ni en italique, ni en-têtes, ni couleurs de police, ni images directement dans le texte. D'un point de vue technique, c'est la plus simple, vous ne rencontrerez donc aucun problème avec ces lettres. En règle générale, ce format peut être recommandé pour les communications régulières, pour lesquelles vous n'avez pas besoin d'utiliser le formatage.

Le troisième mot de passe le plus populaire était un rire homer - "12345678"! Nul fantasme la plupart des utilisateurs, sinon comment le comprendre.

Même avec ces messages, il ne devrait y avoir aucun problème de livraison, mais certains services de messagerie bloquent les images par défaut. Les destinataires doivent les afficher en cliquant sur un lien spécifique. Dans ce cas, la lettre peut être mal lue et formatée. Rappelez-vous aussi que inutilement coloré email occasionne parfois plus de tort que de bien, et en particulier dans la communication formelle ne fonctionne pas trop bien.

Mais où trouver les options de format? Malheureusement, chaque outil dispose de ce paramètre dans un endroit différent, dont certains sont plus faciles à suggérer. Cependant, l’information positive est que les outils actuels combinent généralement les deux types sans rien changer, de sorte que le message sera affiché correctement dans la plupart des cas. Son bon choix garantit que le message affiche les caractères corrects, tels que les caractères de piratage et de piratage. Le codage était un problème, surtout dans le passé, lorsque des caractères non-écrits, des rectangles ou des points d’interrogation étaient affichés mauvais réglage encodages.

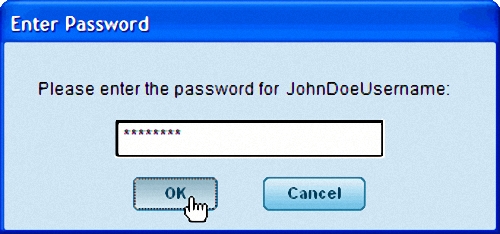

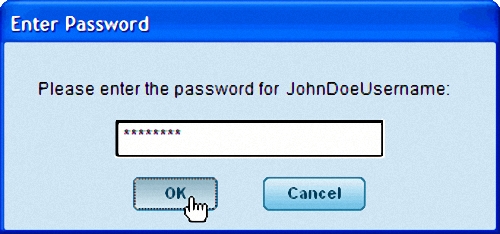

Entrez le mot de passe

À la quatrième place - ta-yeah! Oui, cette position est occupée par le très «qwerty» - entrez-le comme mot de passe et donnez votre compte à un pirate informatique de troisième année qui a étudié le clavier de son ordinateur avec douleur.

La cinquième place est occupée par une combinaison étrange et inhabituellement complexe de chiffres et de lettres latines - "abc123". Cependant, les élèves de première année dans n'importe quel pays étranger le maîtriseront dans deux comptes. Au sixième rang des mots de passe des utilisateurs anglophones - «singe». Si quelqu'un ne sait pas, cela est traduit par "singe". On dirait que de nombreux adeptes de la théorie de Darwin chez les Anglois ...

Tant d'utilisateurs préfèrent écrire sans diacritiques, ce qui est souvent critiqué du point de vue de la langue tchèque. Cependant, aujourd'hui, le paramétrage du codage est généralement effectué automatiquement, et la plupart des outils traitent le codage sans votre intervention. C'est pourquoi vous n'avez pas besoin d'être limité et vous pouvez utiliser des caractères tchèques sans vous inquiéter.

Protection anti-spam

L'un des plus gros problèmes avec le courrier électronique est le spam, le spam. Pour beaucoup, cela est alarmant, mais le spam aujourd'hui, malheureusement, représente environ 90% de tous les courriers électroniques envoyés dans le monde. Par conséquent, presque tous les opérateurs de messagerie utilisent des outils pour se protéger contre ces messages. Cependant, au début, il vaut mieux éviter le spam.

Septième place derrière la combinaison profonde "1234567" - ni vous ni nous. Plus de six personnages et quoi d’autre est nécessaire.

Huitième place pour un «letmein» incompréhensible pour moi, neuvième place pour «trustno1» (apparemment, «ne faites confiance à personne»). "Dragon" et "baseball" partagent 10 et 11 positions sur les mots de passe les plus populaires - ils sont simples avec eux, les dragons sont tous mythiques et inconnus (comment se fait-il!), Et au contraire, le baseball est mégapopulaire en Occident et à l'étranger.

Le site rassemble régulièrement programmes automatiquesqui recherchent de nouvelles adresses auxquelles envoyer du spam. Par conséquent, il est recommandé de limiter au minimum la visibilité de votre adresse - essayez de ne pas l'adresse de l'adresse sur différentes pages, forums, etc. si ce n'est pas nécessaire.

En plus du texte, le courrier électronique peut également être utilisé pour envoyer des documents, des images et d’autres fichiers en pièces jointes. Cependant, la taille totale étant limitée, vous devez suivre certaines règles. Vous pouvez également utiliser ce service si vous partagez les mêmes fichiers avec un grand nombre de personnes.

Attention, c'est une bombe! À la douzième place se trouve une combinaison assez faible pour le mot de passe - «111111» - tout ce qui est ingénieux est simple. La treizième place et la combinaison de "je t'aime" ou "iloveyou" sont de toute beauté, l'amour régit non seulement le monde, mais aussi un Internet. “Master” et “sunshine” divisent respectivement les 14ème et 15ème positions, 16ème et 17ème pour “ashley” et “bailey” (en les tapant en cyrillique, nous obtenons les mots les plus amusants).

Un programme de bureau fait référence à un outil qui s'exécute séparément sur votre ordinateur, contrairement à un navigateur Web auquel on accède via un navigateur Web. Le serveur attribue un ordinateur dédié sur Internet sur lequel les sites Web ou d’autres services sont stockés. Cet ordinateur fonctionne en permanence et vous pouvez vous connecter à ce serveur pour afficher la page sélectionnée via Internet en entrant l'adresse dans le navigateur Internet. Une fois la demande traitée, la page est envoyée à votre navigateur Internet, qui l’affiche sur le moniteur.

Reconnaissance faciale précise, balayage de l'iris de l'œil ou même transmission des pensées. Vous n'aurez pas besoin de vous rappeler le mot de passe de votre ordinateur de si tôt. La protection et l'accès aux données sont fournis à l'aide d'outils autres que des combinaisons complexes de lettres et de chiffres, majuscules et minuscules. Ils sont qualifiés professionnellement d'éléments biométriques - une partie du corps humain, pour qui cela n'a pas d'importance.

Partout où vous avez besoin d'un mot de passe aujourd'hui, même au micro-ondes

Mais les technologies modernes sont-elles fiables et réellement sûres? L'outil de protection des données biométriques le plus simple est maintenant largement utilisé sur les ordinateurs portables modernes. L'empreinte digitale déverrouille le système après avoir déplacé l'index ou le pouce le long du scanner. C'est rapide et efficace, faites attention à la qualité du scanner.

Pour les modèles moins chers, il suffit que votre doigt soit gras ou sale et le système ne reconnaît pas les empreintes digitales, ce qui peut parfois être gênant. Les lecteurs faibles peuvent avoir un problème avec les plus importants - ils ne peuvent pas garantir une sécurité à 100%. Dans certaines circonstances, le scanner peut disparaître et un vrai doigt peut remplacer les photos haute résolution.

À la 18e position se trouve une brillante mise à jour (!) Du mot de passe le plus populaire, compliquée par l’introduction du chiffre «passw0rd» dans sa combinaison. Brillant, et surtout, si simple! L'ombre se trouve à la 19e position dans la combinaison «ombre» - les ombres sont effrayantes et effrayantes, peut-être que les pirates informatiques seront effrayés.

La queue de combinaisons de génie dans sa complexité: la 20ème position et "123123", la 21ème position et l'effrayant "654321". À la 22e position la plus populaire est le défenseur de tous les opprimés et le seul pouvoir suprême pour Homer Simpson est le «surhomme». Que puis-je dire, ce super-héros avait des collants particulièrement mémorables et un imperméable ...

Un de plus système moderne sécurité - reconnaissance de visage. Pratiquement tous les ordinateurs portables sont équipés d'une caméra au-dessus de l'écran; avec les meilleurs modèles, cette caméra dispose également d'une vision infrarouge. Et dans ce spectre, le visage du propriétaire peut être capturé avec une précision telle qu'il peut en principe compter sur le système sans problèmes.

Nous avons vérifié la fiabilité d'un tel système en détail. Comment gérer différentes conditions d'éclairage? L'ordinateur débloque-t-il et les propriétaires impitoyables de mauvaise humeur? Mais les nouvelles tendances en matière de sécurité informatique ne s'arrêtent pas là. Dans d'autres systèmes, nous ne nous rencontrons pas dans les ordinateurs portables en série, mais ils ont déjà été testés avec succès. Celles-ci incluent le balayage cornéen, qui est déjà utilisé comme contrôle supplémentaire dans les aéroports américains lors de l'examen des identités.

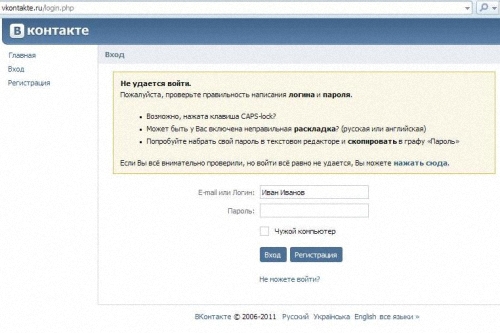

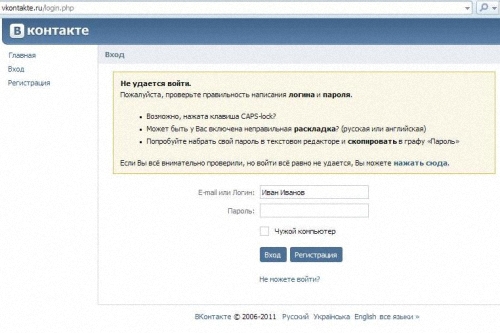

Mot de passe VKontakte

Devinez un autre mot de passe populaire? Astuce: Les deux premiers blocs de boutons sur le clavier ... C'est un "qazwsx" terrifiant! La caractéristique du chauve qui le récupérera - en tout cas, les utilisateurs qui l’utilisent le pensent. A la 24ème place "Michael" ou "Michael" - les archanges sont toujours populaires parmi le public avancé sur Internet. La finale, la 25ème position sera occupée par ... les fans de Spartak et de Dynamo, réjouissez-vous - «football»! Ole, ole-ole-ole, hackers - allez-y!

Le point culminant des futurs mots de passe est le contrôle du cerveau. Elle voulait montrer sa chanson préférée aussi vivante que possible, puis, en utilisant des électrodes sur la tête, elle avait une mélodie et des paroles sous forme de chiffres - et le mot de passe était dans le monde. Cela ressemble à de la science-fiction, mais déverrouiller un ordinateur portable suffira pour chanter à nouveau.

Bien entendu, l'introduction de quelque chose de similaire dans la pratique est encore loin, mais une sécurité moderne efficace peut être choisie aujourd'hui - idéalement, par une combinaison de technologies disponibles. Corps en métal juteux, élégant mais durable offrant d'excellentes performances jusqu'à 16,5 heures d'usure. Ceci sera apprécié par les gestionnaires qui doivent continuer leur travail en déplacement et transporter souvent leurs ordinateurs portables entre les sessions et les bureaux. La protection des données est au plus haut niveau. Si vous voulez savoir si cela répond à vos besoins, complétez et proposez une offre individuelle.

Les mots de passe ci-dessus chez les internautes occidentaux ont été publiés par le journal The Telegraph. Nombre de ces combinaisons sont très populaires dans le segment des ressources Internet russes. Selon les recommandations de spécialistes du domaine de l'Internet, nous, utilisateurs ordinaires, devrions saisir des caractères illisibles tels que «$», «%», etc. dans des mots de passe. - les mots de passe contenant de tels caractères sont les plus difficiles à trouver. Bien que, à mon avis, le plus mot de passe difficile il y aura une date exacte de la fin réelle du monde - personne ne le sait avec certitude.

Mais quelqu'un a un travail qui nécessite plus de mobilité et que l'ordinateur portable n'atteint pas. L'appareil combine 3 solutions en 1: les avantages d'un ordinateur, d'une tablette et d'un smartphone. Son utilisation peut commencer à fonctionner n'importe où, à tout moment et sans qu'il soit nécessaire de l'enregistrer, de le synchroniser ou de le redémarrer, simplement en le connectant à la station d'accueil. Deux haut-parleurs avant, des microphones et une caméra utilisent la téléconférence. Conçu pour résister à la poussière et à l'humidité, un lecteur d'empreintes digitales et un lecteur de diaphragme à grande vitesse.

Vérifiez le fonctionnement de vos applications avec les données.

De nombreuses données sont enregistrées dans le nuage de manière automatique. Si nous prenons le modèle égoïste sexuel, vous pouvez accéder au nuage avec d’autres photos qui y sont automatiquement chargées lors de la synchronisation prédéfinie. Il est important de déterminer quelles applications vous permettent de télécharger automatiquement des données vers le cloud et, éventuellement, de les utiliser dans cette option pour les données non sensibles.

Dans le monde moderne, il existe un grand nombre de services Internet pour lesquels vous avez besoin d'un compte personnel et d'un mot de passe. Même pour entrer dans la boîte de réception, vous devez créer mot de passe fort à partir d’une combinaison de chiffres, de minuscules et de majuscules, afin que personne ne puisse la déchiffrer. Sans parler de services tels que les services bancaires en ligne, pour les autorisations dans lesquelles vous aurez besoin d’un compte personnel et d’un mot de passe fort. Un mot de passe est un jeu de caractères spécifique, sachant que vous pouvez accéder à des informations personnelles. C'est pourquoi sa compilation doit être prise de manière très responsable.

Ne synchronisez pas les données du cloud avec des connexions non cryptées.

Après cela, vous évitez la capture de données dans une connexion non sécurisée. Pour rendre vos données plus accessibles, chiffrez-les. Même s'il est capturé, l'attaquant devra dépenser de l'argent pour les décrypter. Le cryptage peut être compliqué. La plupart des gens utilisent encore des mots de passe faibles. Les célébrités étaient également coupables d'avoir stocké leurs photos nues dans le nuage. Deux mots de passe sont recommandés pour les mots de passe.

Utiliser une authentification à deux facteurs

Et l'un des mots de passe est une chose: créez des mots de passe dont vous vous souviendrez inconditionnellement. Un autre mot de passe stocké ailleurs que dans votre tête est un autre danger potentiel. Même les mots de passe les plus forts sont brisés: leur force doit résister à une puissance de calcul de plus en plus grande et à des méthodes heuristiques de meilleure qualité. Pour les services qui le permettent, il est recommandé non seulement d'utiliser l'authentification avec les informations d'identification, mais également de la vérifier. En règle générale, c’est ainsi que nous procédons tous en deux étapes dans la banque Internet, où nous pouvons non seulement nous enregistrer, mais aussi confirmer le paiement avec une clé qui est envoyée sur notre téléphone mobile.

La force du mot de passe est déterminée par deux éléments clés, à savoir la longueur et la complexité de la conception. Sur cette base, vous devez faire une certaine combinaison de caractères:

la première chose à laquelle vous devez faire attention est que le mot de passe ne doit pas être trop court, au moins huit caractères. la seconde est que cette combinaison doit contenir des symboles, des chiffres, des lettres minuscules et majuscules. Troisièmement - dans le mot de passe, vous devez utiliser les caractères et les lettres rarement utilisés.

Quoi qu'il en soit, nous devons utiliser toutes les options de sécurité. La seule véritable défense, dans la lutte constante contre la sécurité et les attaques contre celles-ci, consiste à rendre l'attaque de vos données si coûteuse que l'ennemi ne paie pas.

En outre, pour un traitement en toute sécurité de votre compte, il est important de suivre les règles de base pour travailler en toute sécurité sur Internet. Nous vous recommandons de suivre ces directives. Les ordinateurs protégés sont considérés comme des ordinateurs personnels et professionnels. Dans tous les cas, nous ne recommandons pas de travailler avec compte un ordinateur que vous ne connaissez pas, par exemple dans les cybercafés ou les clubs.

La plupart des gens, lorsqu'ils composent des mots de passe, commettent les mêmes erreurs en raison de ce qu'ils sont victimes de fraudeurs qui choisissent facilement la bonne combinaison. Création d'un mot de passe ne peut pas être utilisé:

données personnelles; des mots ou des phrases; les caractères qui sont répétés de manière constante sur le clavier; mots écrits dans l'ordre inverse; numéros de document; numéros de téléphone; les adresses; séquences de nombres 12345 ou lettres qwerty, en particulier avec la même casse.

Les gens utilisent ces informations pour ne pas oublier le mot de passe, mais en même temps, il est complètement peu fiable.

Comment créer un mot de passe fort et facile à retenir?

Cette question inquiète beaucoup. Ce n’est pas du tout difficile à faire, vous avez juste besoin d’un peu de temps et de fantaisie. Il existe un grand nombre de méthodes de cryptage communes à première vue. Par exemple, prenons la date de naissance "9 janvier 1990", car un mot de passe ne peut pas être utilisé, mais après le traitement de cette combinaison, vous pouvez créer un mot de passe fort. Que faut-il pour cela?

Premièrement, vous pouvez écrire complètement cette date avec des mots, cela se révélera

"Le neuf janvier mil neuf cent quatre-vingt-dix" est certes un mot de passe fort, mais encore meilleur que la première option. Deuxièmement, vous pouvez échanger des mots en combinaison, vous obtenez

"Janvier mil neuf cent quatre-vingt-dix." Troisièmement, vous pouvez écrire cette date en lettres anglaises,

"Janvarua tusachya devuatoe devuatcot goda devuanostogo". Quatrièmement, dans la phrase, vous pouvez ajouter des espaces ou en supprimer,

"Jan Vara tus achya devyatoe devyatcot goda devyanostogo". Cinquièmement, nous utilisons des lettres minuscules et majuscules dans une propagation,

"JaN varie selon les critères suivants: achya devyatoe dEvyatcot goda devyaNostogo". Sixièmement, ajoutez des caractères au mot de passe,

"JaN $ varie t-il yacha devyatoe dEvyatcot goda devyaNostogo?".

Ainsi, après avoir passé six étapes simples, vous pouvez former un mot de passe fort composé de lettres majuscules et minuscules et de chiffres, qu'il sera très difficile de déchiffrer. De plus, n'oubliez pas que le mot de passe est une information confidentielle qu'il est indésirable de divulguer.

(adsbygoogle = window.adsbygoogle ||) .push (());