Недавно представленный iPhone 7 подтвердил опасения, что Apple переживает серьезный кризис идей. Главной новинкой модели стал отказ от традиционного разъема для наушников, на замену которым пришли беспроводные «затычки» за 12 990 рублей (двенадцать тысяч девятьсот девяносто рублей).

Дадим несколько советов по безопасности для тех, кто наконец-то решил перейти с iOS на Android (а также для давних поклонников платформы от Google):

1. Блокировка приложений

Порой знакомые просят ваш смартфон, чтобы посмотреть фотографии или быстро что-то найти в интернете. Отказывать неудобно, но вы не хотите, чтобы посторонние люди копались в личных файлах. Специально для таких случаев в Android 5.0 Lolipop появилась возможность заблокировать устройство в нужном приложении.

Для активации функции идем в раздел Безопасность - Блокировка в приложении - Вкл.

После этого в любом нужном приложении можно нажать кнопку «Недавние», а затем на иконку булавки. Приложение откроется, но из него нельзя будет выйти.

Для разблокировки одновременно нажмите «Назад» и «Недавние», после чего введите PIN-код или пароль.

2. ESET Mobile Security

Главная защиты вашего Android - надежный антивирус , эффективность которого доказана независимых вирусных лабораторий.

Комплексную защиту устройства в режиме реального времени обеспечивает облачная технология ESET Live Grid, модули «Антифишинг» и «Антиспам». Функция сделает Android-гаджет безопасным даже для самых маленьких.

Модуль определить местоположение смартфона по GPS, если устройство потеряно или украдено. Кроме того, в «Антивор» позволяет удаленно заблокировать гаджет или стереть все данные, чтобы они не попали в чужие руки.

3. Менеджер паролей

Любой интернет-пользователь имеет десятки, а то и сотни учетных записей на различных сайтах и сервисах. Однако мало кто может запомнить уникальный пароль для каждого из них, поэтому почти везде используется один и тот же пароль (вы не исключение, верно?)

Хорошо, что разработчики приложений уже позаботились о решении данной проблемы. Менеджеры паролей, такие как LastPass или 1Password , помогают пользователям генерировать и хранить любое количество паролей.

Как придумать сложный пароль и запомнить его навсегда, читайте в .

4. Двухфакторная аутентификция

Постарайтесь максимально сократить риск утечки данных и воспользуйтесь функцией двухфакторной аутентификации везде, где это возможно.

Большинство современных сервисов позволяют включить подтверждение авторизации по SMS. Таким образом, мошенники не смогут получить доступ к вашей учетной записи, если у них в руках не будет вашего мобильного телефона.

Некоторые приложения позволяют обходиться и без SMS (например, Authy). Программа автоматически генерирует шестизначный код, который исчезает через 12 секунд. Использовать Authy можно со всеми сервисами, поддерживающими двухфакторную аутентификацию.

5. Умная разблокировка Smart Lock

Все пользователи гаджетов знают, что блокировка экрана устройства добавляет дополнительный уровень безопасности от угроз в онлайне и оффлайне. Тем не менее большинство игнорирует эту меру безопасности, потому что вводить PIN-код десятки раз в день может быть очень утомительно.

К счастью, разработчики Android 5.0 Lolipop придумали, как обойти надоедливые пароли без ущерба для безопасности. Функция Smart Lock позволяет разблокировать мобильное устройство 3 способами:

- Надежные устройства - устройство разблокируется, когда поблизости находится знакомый Bluetooth или

- Безопасные места - разблокировка устройства по геолокации (например, дома или в офисе)

- Распознавание лиц - устройство разблокируется, если гаджет «узнал» владельца

- Настройки - Безопасность - Блокировка экрана

- Выберите один из способов блокировки экранов (кроме «Провести по экрану»)

- Перейдите в конец списка, найдите пункт Trust Agents и активируйте Smart Lock

- Вернитесь в начало раздела «Безопасность» и откройте меню Smart Lock

- Выберите один из вариантов умной разблокировки, перечисленных выше

6. Android Device Manager

Приложение Android Device Manager позволит вам быстро найти потерянный гаджет. С его помощью можно установить громкость рингтона на максимум, даже если устройство было в беззвучном режиме. Пригодится, когда смартфон снова завалился за диван.

7. An Android VPN client

Вопреки рекомендациям экспертов по инфобезопасности, пользователи часто подключаются к публичному Wi-Fi в кафе, аэропортах, отелях и других местах. Таким образом, у злоумышленников появляется шанс перехватить важные личные данные, в том числе логины и пароли от интернет-банкинга.

Дополнительной мерой защиты может стать использование VPN -клиентов, которые шифруют трафик вашего устройства, а также скрывают IP-адрес и местоположение. Если вы вынуждены часто использовать публичные беспроводные сети (например, в ), то воспользуйтесь одним из приложений:

Хотя операционная система Android действительно чуть более уязвима к malware-атакам, чем iOS, ситуация с ней отнюдь не так плоха, как хотела бы вас убедить Apple. Несколько простых приёмов и толика здравого смысла сделают вашу систему неуязвимой для любых атак.

Хотя операционная система Android действительно чуть более уязвима к malware-атакам, чем iOS, ситуация с ней отнюдь не так плоха, как хотела бы вас убедить Apple. Несколько простых приёмов и толика здравого смысла сделают вашу систему неуязвимой для любых атак.

1. Установите экран блокировки

Да, блокировочный экран Android не выглядит серьёзной преградой – но даже он может предоставить некоторую защиту от случайных атак.

Он предоставляет вам несколько возможностей разблокировки – паттерн, пин-код, пароль и Face Unlock, по крайней мере у стоковых Android-аппаратов. Из перечисленных методов наибольшей безопасностью обладает пароль . Пин-код технически более хаотичен, чем паттерн (по крайней мере, в теории). Однако паттерн, хотя и выглядит забавно, делает вас уязвимым для атак на него – которые, по подсчётам аналитиков, в идеальных условиях работают в 68 процентах случаев.

Но какой бы метод защиты вы не выбрали – это всё равно лучше, чем никакой защиты вообще, и простой пароль может отразить большинство казуальных атак. Поверьте, это стоит одной секунды неудобства 50 раз в день.

2. Установите Anti — Malware программу

Также как и на Windows-машинах, какая-либо антивирусная программа в системе вам очень пригодится. Существует большое количество Anti-Malware программ, многие из которых бесплатны. Хорошие рекомендации заслужили Lookout , AVG и Avast . Они способны отслеживать вредоносный код, проверять устанавливаемые приложения по базе известных угроз и в целом следить за безопасной работой вашего телефона.

3. Не кэшируйте пароли

Это несколько раздражает, но это правда. Кэширование пароля – это, безусловно, невероятно удобно, но это и подарок небес тому, кто сумеет украсть ваш телефон . Благодаря им злоумышленник из одного телефона может извлечь логины вашей электронной почты, аккаунты социальных сетей и множество других вещей. Разумеется, другие меры безопасности, вроде экранов блокировки, предоставляют некоторую защиту, но единственным надёжным методом здесь является простой отказ от сохранения паролей. В основном их сохраняет ваш интернет-браузер – другими словами, Chrome.

4. Проверьте привилегии СуперПользователя

Если вы получили root-права на своём Android (что в целом более чем оправданно), вам надо быть особенно бдительными в вопросах безопасности. Рутинг телефона позволяет приложениям запускаться с уровнем доступа «root», в обход стандартных проверок системы. Вредоносное приложение с root-доступом будет невероятно опасным – фактически, оно сможет делать на вашем телефоне всё, что захочет, и без вашего ведома (это является основной причиной, почему телефоны не поставляются с root-правами «из коробки»).

Однако это не является причиной не выполнить рутинг . Вместо этого, вам просто надо уделить чуть больше внимания управлению вашими приложениями. Выполнив рутинг, вы, скорее всего, установите SuperSU или Superuser, которые позволяют вам давать root-права приложениям и просматривать, какие программы на самом деле используют свои продвинутые привилегии. Будьте крайне осторожны в выборе программ, которым вы даёте разрешение СуперПользователя – давайте их только проверенным приложениям из проверенных источников. Также полезно время от времени просматривать список и убирать из него ненужные программы.

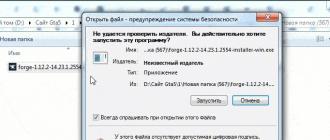

5. Устанавливайте приложения ТОЛЬКО из надёжных источников

Один из самых распространённых методов заражения Android – это скачивание инфицированного приложения. Anti-Malware программа, как упоминалось ранее, может предоставить вам один дополнительный слой защиты против таких угроз, помечая всё, что она находит подозрительным.

Но лучшей защитой, безусловно, является здравый смысл. Благодаря усилиям Google, большинство приложений в Android-магазине чисты, и угрозы исходят в основном от различных эксплойтов , которые заражают обычные приложения, к примеру, через систему рекламы. В любом случае, хорошо известные и популярные приложения с большей вероятностью будут безопасны; установка же программ с третьих ресурсов всегда будет потенциально опасной, и весь вопрос в данном случае сводится к уровню вашей наивности (или, если угодно — доверчивости).

Многие эксперты признают Android не только самой популярной, но и уязвимой платформой. Воспользовавшись "дырой" в системе безопасности и получив доступ к устройству, злоумышленники могут делать с ним практически все что вздумается: отправлять СМС на платные номера, шпионить за личной перепиской и красть номера кредитных карт. Как уберечься от вирусов и вооружить своего "робота" до зубов — читайте в материале Вестей.Хайтек.

На вопрос безопасности прежде всего должны обратить внимание владельцы аппаратов на Android версий 2.3 (Gingerbread) и 4.0 (Ice Cream Sandwich), которые, исходя из недавнего доклада "Лаборатории Касперского", уязвимы больше прочих. Редакция 4.1/4.2 (Jelly Bean) из-за сегментации платформы Google пока еще не очень распространена, а писать вирусы для устаревших версий (2.2 Froyo, 2.1 Eclair и других) не так рентабельно. Тем не менее, значение проблемы это не умаляет.

Согласно "ЛК", опирающейся на данные собственного антивируса, именно на Gingerbread (2.3.6) пришлось 28% заблокированных попыток выполнить вредоносный код, а на ICS (4.0.4) — 22%. В III квартале больше половины угроз, отмечает компания, оказалось связано с СМС-троянами. Особо отметилось семейство OpFake (найдено в 38,3% всех вредоносных программ для Android), маскирующееся под браузер Opera Mini. На Plangton Trojan, которое собирает данные на смартфоне, отправляет их в "командный центр" и ждет команд от киберпреступников, пришлась пятая часть всех атак. Этот троянец может незаметно подменить закладки и домашнюю страницу. Третье место заняло семейство FakeInst (17%), которое имитирует популярные приложения, но на деле оказывается трояном или бэкдором.

Данные, поступающие от других компаний, тоже неутешительны. По оценке IDC , в III квартале на Android работали 75% смартфонов, отгруженных по всему миру, так что "гуглофоны" служат идеальной целью для вирусописателей. Как показало исследование (PDF), проведенное F-Secure, в III квартале была обнаружена 51 тысяча 447 уникальных образцов вирусов для Android. Это во много раз больше вредоносного ПО, найденного во втором (5 тысяч 33) и первом (3 тысячи 63) кварталах 2012 года.

А Lookout ранее подсчитала, что за 2011 год у Android-пользователей был похищен миллион долларов. Очевидно, что по итогам 2012-го будет украдено намного больше. В связи с разрастающейся пандемией троянцев и руткитов Вести.Хайтек решили дать несколько советов о том, как защитить свой Android-смартфон от угроз.

Установите и регулярно обновляйте антивирус . Обезопасить смартфон не менее, а может быть и более важно, чем компьютер. На телефоне хранится информация, связанная с конкретным человеком, поэтому к хакерам могут попасть местоположение, личная переписка, номера телефонов, по которым вы звонили, и другие персональные данные, которые можно продать. Тем не менее, по данным Trend Micro на III квартал, антивирус использует только каждый пятый владелец Android-устройства.

Иметь такую программу, однако, нужно. Помимо защиты от "вредных" приложений, мобильные антивирусы предлагают множество других полезных функций. К примеру, они могут удаленно заблокировать смартфон, если он был украден или потерян, или автоматически делать резервную копию контактов.

К одному из лучших защитников можно отнести Norton Mobile Security . Антивирус умеет дистанционно удалять всю информацию, ограждать от нежелательных звонков и СМС, выявлять фишинговые (поддельные) сайты и намертво блокировать смартфон, если из него вытащили "симку". Кроме того, он сканирует каталоги на предмет угроз не только на самом устройстве, но и на карте памяти SD.

К антивирусу Norton предлагает несколько плагинов: менеджер приложений и запущенных процессов, защиту от "плохих" QR-кодов, родительский контроль.

Другой антивирус подобного рода — avast! Mobile Security , которым пользуются более 10 миллионов человек. Возможности у него те же, что и у Norton: сканирование ссылок на вредоносный код, веб-панель для слежки за смартфоном по GPS, удаленной блокировки и очистки содержимого, фильтр СМС и звонков. Также avast! следит за входящим/исходящим трафиком и тем, сколько памяти потребляют приложения.

Android - молодая операционная система, и ее, как любую другую новорожденную ОС, принято упрекать в отсутствии должного уровня безопасности. Антивирусные компании и профильные аналитики рапортуют о настоящем буме вредоносного ПО для Android и предрекают скорое наступление армии зомби-вирусов, которые опустошат кошельки пользователей. Но так ли уязвим зеленый робот на самом деле?

Введение

На заре своего развития Android стала настоящим магнитом для нападок со стороны антивирусных компаний и независимых исследователей: инженеров Google обвиняли в недальновидности, огромном количестве брешей и общей ненадежности архитектуры Android. Это касалось всех компонентов системы, но основной удар экспертов обрушился на реализацию механизма разграничения прав, который якобы ограничивал приложения друг от друга, но имел брешь в самой своей основе.

В пример обычно приводились приложения, использующие эксплойты ядра Linux, которые позволяли получить права root, а затем сделать с системой все, что захочет злоумышленник. Этих нескольких найденных уязвимостей хватило, чтобы создать в желтой прессе шумиху, которая не улеглась и по сей день.

Но как же обстоят дела на самом деле? Проблема существует или нет? Стоит ли бояться юзерам Android за сохранность своих данных, или перейти на iOS, и как, если это возможно, защитить свои данные от злоумышленников? Обо всем этом повествует наш сегодняшний обзор.

Дыра в дыре?

В своей основе Android полагается на ядро Linux, которое выполняет большую часть грязной работы за него. На Linux ложатся такие заботы, как соблюдение прав доступа, слежение за процессами и их корректным выполнением. На деле это значит, что ни одно приложение Android не может получить доступ к данным другого приложения, пока последнее этого не захочет.

Реализуется это простым и превосходным методом: через соблюдение прав доступа. В Android каждое приложение - это отдельный пользователь со своими правами доступа и полномочиями. Каждое приложение в такой системе получает свой собственный идентификатор пользователя (UID) и собственный каталог внутри каталога /data, так что все его данные защищаются с помощью простых прав доступа, которые разрешают самому приложению читать собственные файлы, но запрещают делать это любому другому процессу.

В Android это называется песочницей (sandboxing), которая позволяет сберечь данные соседних приложений друг от друга, не позволив зловреду утащить частную информацию, сохраненную любым приложением системы. В песочницу попадают абсолютно все приложения, включая заранее предустановленные на аппарат. Фактически лишь небольшая часть Android работает с правами root, а именно начальный процесс zygote, выполняющий функции контроля за исполнением приложений, и небольшая часть системных сервисов. Все остальные приложения всегда работают в песочницах, поэтому зловред, даже прошедший процедуру «впаривания» пользователю, не может утащить ничего ценного, кроме содержимого SD-карты, доступ к которой по умолчанию открыт всем (позже мы еще вернемся к этому).

Кроме данных отдельно взятых приложений, для доступа закрыта также базовая инсталляция Android, размещаемая на отдельном разделе внутренней NAND-памяти и подключенная к каталогу /system. По умолчанию она смонтирована в режиме только для чтения и, в принципе, не хранит в себе никакой конфиденциальной информации (для ее размещения также используются песочницы в /data), поэтому каким-то хитрым образом прописаться в автозагрузку или модифицировать системные компоненты не получится (если, конечно, не использовать эксплойты для получения прав root, о чем я подробнее расскажу ниже).

Для общения приложениям доступно несколько вариантов IPC, причем родные для Linux средства коммуникации, такие как разделяемая память и сокеты, доступны только процессам, принадлежащим одному приложению, да и то лишь в том случае, если хотя бы часть приложения написана на компилируемом в машинный код языке, то есть с использованием Android NDK. Во всех остальных случаях приложения смогут использовать Binder для безопасного обмена сообщениями и интенты для вызова сторонних приложений (о них мы также поговорим ниже).

Интересно, что в Android, начиная с версии 2.2, есть понятие администратора устройства, но значит оно совсем не то, что под ним понимают пользователи UNIX и Windows. Это просто API, с помощью которого приложение может изменять политику безопасности паролей, а также запрашивать необходимость в шифровании хранилища данных и производить удаленный вайп смартфона. Это своего рода костыль, который был придуман в ответ на запросы корпоративных пользователей Android, которые хотели получить больший контроль над безопасностью данных на смартфонах сотрудников. Фактически этим API может воспользоваться любое приложение, но для этого пользователь должен явно подтвердить свое намерение предоставить приложению такие полномочия. Также в последних версиях Android появилась возможность загрузки устройства в безопасном режиме, когда пользователь получает доступ только к предустановленным приложениям. Она может понадобиться в случае компрометации устройства сторонним приложением.

Начиная с версии 3.0, Android имеет встроенную поддержку шифрования всех пользовательских данных с помощью стандартной подсистемы dmcrypt ядра Linux. Шифрование производится в отношении того самого каталога /data алгоритмом AES128 в режиме CBC и ESSIV:SHA256 с помощью ключа, генерируемого на основе пароля, который необходимо ввести во время загрузки ОС. При этом стоит учитывать, что карта памяти не шифруется, поэтому сохраненные на ней данные остаются полностью открытыми.

Приложения и права доступа

Наряду с песочницей, одним из основных механизмов системы безопасности Android являются права доступа приложений к функциям системы Android (привилегии), которые позволяют контролировать, какие именно возможности ОС будут доступны приложению. Это могут быть как функции работы с камерой или доступ к файлам на карте памяти, так и возможность использования функциональности, которая может привести к утечке информации со смартфона (доступ в Сеть) либо к трате средств пользователя со счета мобильного оператора (отправка SMS и совершение звонков).

У Android есть замечательная особенность: абсолютно любое приложение обязано содержать в себе информацию о том, какие именно из функций Android оно может использовать. Эта информация заключена в файле AndroidManifest.xml внутри APK-файла и извлекается инсталлятором перед установкой приложения для того, чтобы пользователь смог ознакомиться с тем, к какой функциональности смартфона приложение сможет получить доступ. При этом пользователь должен в обязательном порядке согласиться с этим списком перед установкой приложения.

На заре становления Android такой подход был раскритикован как слишком наивный, однако, как показало время, его эффективность получилась чрезвычайно высокой. Несмотря на то что большинство пользователей игнорирует список привилегий перед установкой приложения, многие ознакомляются с ним и, если обнаруживают какие-то несоответствия (например, когда игра запрашивает возможность отправки SMS или доступ к адресной книге), рассказывают об этом в отзывах и ставят одну звезду. В результате приложение очень быстро получает низкий суммарный рейтинг и большое количество негативных комментариев.

Также хочется заметить, что все возможные привилегии достаточно четко и логично разделены, благодаря чему злоупотребления привилегиями практически не бывает. Например, приложение может потребовать возможность читать SMS, но не отправлять их или получать уведомления о пришедшем сообщении. Фактически единственный серьезный недостаток системы привилегий был найден только в том, что инженеры Google вообще не предусмотрели никаких ограничений на чтение карты памяти (запись тем не менее ограничена), посчитав это бессмысленным для съемных накопителей. В свое время эта «брешь» привела к возможности получения координат смартфона, выуженных из кеша стандартного приложения «Галерея», который хранился на карте памяти. Что, в свою очередь, вынудило Google добавить в настройки последних версий Android опцию, после активации которой система будет явно спрашивать пользователя о возможности доступа какого-либо приложения к SD-карте.

Еще одна важная особенность такой системы заключается в том, что пользовательские настройки всегда будут приоритетнее запросов приложений, а это значит, что, если пользователь отключит GPS, приложение никак не сможет включить его самостоятельно даже при наличии всех прав на использование GPS. При этом некоторые функции ОС недоступны для приложений вовсе. Например, манипулировать SIM-картой имеет право только операционная система, и никто, кроме нее.

Проверка привилегий идет на самом низком уровне ОС, в том числе на уровне ядра Linux, так что для обхода этой системы безопасности зловреду придется не только получить права root на устройстве, но и каким-то образом скомпрометировать ядро, что гораздо более сложная задача.

IPC

Как уже было сказано выше, приложения могут обмениваться информацией, используя стандартные для Android средства коммуникации Binder, интенты (Intents) и провайдеры данных (Content Provider). Первый представляет собой механизм удаленного вызова процедур (RPC), реализованный на уровне ядра Linux, но контролируемый системным сервисом Service Manager. С точки зрения программного интерфейса Binder является всего лишь средством импорта объектов из другого приложения, но с точки зрения безопасности полностью контролируется обсуждаемым выше механизмом разграничения прав доступа. Это значит, что приложения смогут получить доступ друг к другу только в том случае, если оба этого захотят. Это особенно важно в свете того, что в Android Binder является основным средством коммуникации, на основе которого построен графический интерфейс, а также другие компоненты ОС, доступные программисту. Доступ к ним ограничивается с помощью обсуждаемого выше механизма привилегий. Как системные компоненты, так и сторонние приложения могут ограничивать доступ к своей функциональности с помощью декларации прав на доступ к своим функциям. В случае системных компонентов все они описаны в документации для программистов Android-приложений. Независимые разработчики, которые хотят открыть API к своим приложениям, должны описать требуемые для этого привилегии в AndroidManifest.xml и опубликовать соответствующую документацию. Все это относится также к провайдерам данных (Content Provider), специальному интерфейсу (также реализованному поверх Binder), с помощью которого приложения могут открывать доступ к своим данным другим приложениям. В Android провайдеры данных везде, это и адресная книга, и плей-листы, и хранилище настроек. Доступ к ним опять же ограничивается с помощью механизма привилегий и прав доступа.

Поверх Binder также реализована так называемая технология интентов, простых широковещательных сообщений. Приложения могут посылать их «в систему» с целью вызова внешних приложений для совершения какого-либо действия. Например, приложение может использовать интенты для вызова почтового клиента с указанием адреса, открытия веб-страницы, каталога в файловой системе и всего, что может быть записано в виде URI. Система автоматически находит все приложения, способные принимать данный тип интентов (а точнее URI-адресов), и передает URI им (а точнее, одному из них, выбранному пользователем). То, какие типы интентов может принимать и обрабатывать приложение, определяет программист во время сборки приложения. Кроме того, он может использовать фильтрацию по содержимому URI, чтобы избежать «спама».

Сами по себе перечисленные механизмы обмена данными и вызова функций приложений, контролируемые с помощью системы привилегий, в Android реализованы достаточно четко и ясно, однако они могут привести к проблемам в том случае, если программист недостаточно серьезно относится к декларации привилегий, необходимых для доступа к своему приложению. Это может привести к утечкам информации или возможности задействования функциональности приложения кем угодно. Например, в первых версиях Dropbox для Android имелась проблема с правильным определением привилегий, которая приводила к тому, что любое установленное приложение могло использовать Dropbox-клиент для заливки какой угодно информации на «облачный диск» www.securelist.com .

Защита от срыва стека

Для защиты приложений, созданных с использованием Android NDK, а также системных компонентов, написанных на языке Си, Android включает в себя обширный набор механизмов защиты от срыва стека, в свое время реализованных самыми разными разработчиками для различных проектов. В Android 1.5 системные компоненты были переведены на использование библиотеки safe-iop , реализующей функции безопасного выполнения арифметических операций над целыми числами (защита от integer overflow). Из OpenBSD была позаимствована реализация функции dmalloc, позволяющая предотвратить атаки с использованием двойного освобождения памяти и атаки согласованности чанков, а также функция calloc с проверкой на возможность целочисленного переполнения во время операции выделения памяти. Весь низкоуровневый код Android, начиная с версии 1.5, собирается с задействованием механизма компилятора GCC ProPolice для защиты от срыва стека на этапе компиляции.

В версии 2.3 в коде были устранены все возможные уязвимости манипуляции со строками, выявленные с помощью сборки исходных текстов с флагами ‘-Wformat-security’, ‘-Werror=format-security’, а также применены «железные» механизмы защиты от срыва стека (бит No eXecute (NX), доступный начиная с ARMv6). Также Android 2.3 задействует метод защиты от уязвимости, найденной в ноябре 2009 года во всех ядрах Linux 2.6 (возможность разыменования NULL-указателя), с помощью записи отличного от нуля значения в файл /proc/sys/vm/mmap_min_addr. Такой метод защиты позволил устранить уязвимость без необходимости в обновлении самого ядра Linux, что невозможно на многих устройствах.

Начиная с версии 4.0, Google внедрила в Android технологию Address space layout randomization (ASLR), которая позволяет расположить в адресном пространстве процесса образ исполняемого файла, подгружаемых библиотек, кучи и стека случайным образом. Благодаря этому эксплуатация многих типов атак существенно усложняется, поскольку атакующему приходится угадывать адреса перехода для успешного выполнения атаки. В дополнение, начиная с версии 4.1, Android собирается с использованием механизма RELRO (Read-only relocations), который позволяет защитить системные компоненты от атак, основанных на перезаписи секций загруженного в память ELF-файла. В той же версии 4.1 была впервые активирована функция ядра dmesg_restrict (/proc/sys/kernel/dmesg_restrict), появившаяся в ядре 2.6.37 и позволяющая отключить возможность чтения системного журнала ядра (dmesg) непривилегированными пользователями.

INFO

В альтернативной Android-прошивке MIUI ни одно стороннее приложение не сможет отправить SMS без явного подтверждения со стороны пользователя.

CyanogenMod расширяет стандартный механизм полномочий Android возможностью отмены любого полномочия уже после установки приложения.

- В рамках экспериментального проекта SE Android идет работа над форком Android с активированной системой безопасности SELinux.

Репозиторий приложений

Репозиторий приложений Google Play (в девичестве Android Market) всегда был самым слабым местом Android. Несмотря на то что механизм, требующий от приложений обязательного указания списка своих привилегий перед установкой, изначально работал правильно и позволял создать экосистему, в которой пользователи сами бы могли предупреждать друг друга о возможном зловредном поведении программы, опубликованной в репозитории, пользователи то и дело заражали свои смартфоны вирусами.

Основная проблема здесь заключалась в том, что приложение и его автор не подвергались каким-либо серьезным проверкам перед публикацией пакета в репозиторий. Фактически все, что нужно было сделать, - это написать программу, создать аккаунт в Google Play, внести членский взнос и опубликовать приложение. Все это мог сделать абсолютно любой человек, выложив в Маркет любой код, что и было многократно продемонстрировано в различных исследованиях безопасности Android.

Чтобы хотя бы частично решить эту проблему, не прибегая к ручной проверке приложений на безопасность, как сделано в Apple App Store, Google в начале этого года ввела в строй сервис Bouncer, представляющий собой виртуальную машину, в которой автоматически запускается любое публикуемое в репозитории приложение. Bouncer выполняет многократный запуск софтины, производит множество действий, симулирующих работу пользователя с приложением, и анализирует состояние системы до и после запуска с целью выяснить, не было ли попыток доступа к конфиденциальной информации, отправки SMS на короткие платные номера и так далее.

По словам Google, Bouncer позволил сократить количество вредоносов сразу после запуска сервиса на 40%. Однако, как показали дальнейшие исследования, его можно было легко обойти: проанализировать некоторые характеристики системы (e-mail-адрес владельца «смартфона», версию ОС и так далее) и затем создать приложение, которое при их обнаружении не будет вызывать подозрений, а после попадания на настоящий смартфон делать всю грязную работу.

Скорее всего, Google уже разработала схему противодействия обнаружению Bouncer с помощью генерации уникальных виртуальных окружений для каждого нового приложения, но так или иначе вирусы будут продолжать проникать в Google Play, и стоит быть внимательным при установке приложений, обязательно читая отзывы пользователей и анализируя список полномочий приложения перед его установкой.

Ревью кода и обновления

Последнее, но не менее важное, о чем хотелось бы сказать, говоря о системе безопасности Android, - это ревью кода и процесс реагирования команды разработчиков на появление новых уязвимостей. Когда-то программисты OpenBSD показали, что это один из наиболее важных аспектов разработки безопасной ОС, и Google следует их примеру достаточно четко.

В Google на постоянной основе работает команда безопасности Android (Android Security Team), задача которой заключается в том, чтобы следить за качеством кода операционной системы, выявлять и исправлять найденные в ходе разработки новой версии ОС ошибки, реагировать на отчеты об ошибках, присланные пользователями и секьюрити-компаниями. В целом эта команда работает в трех направлениях:

- Анализ новых серьезных нововведений ОС на безопасность. Любое архитектурное изменение Android должно быть в обязательном порядке одобрено этими ребятами.

- Тестирование разрабатываемого кода, в котором принимают участие также Google Information Security Engineering team и независимые консультанты. Идет постоянно на протяжении всего цикла подготовки нового релиза ОС.

- Реагирование на обнаружение уязвимости в уже выпущенной ОС. Включает в себя постоянный мониторинг возможных источников информации о найденной уязвимости, а также поддержку стандартного баг-трекера.

Если уязвимость будет обнаружена, команда безопасности начинает следующий процесс:

- Уведомляет компании, входящие в альянс OHA (Open Handset Alliance), и начинает обсуждение возможных вариантов решения проблемы.

- Как только решение будет найдено, в код вносятся исправления.

- Патч, содержащий решение проблемы, направляется членам OHA.

- Патч вносится в репозиторий Android Open Source Project.

- Производители/операторы начинают обновление своих устройств в режиме OTA или публикуют исправленную версию прошивки на своих сайтах.

Особенно важным в этой цепочке является тот факт, что обсуждение проблемы будет происходить только с теми членами OHA, которые подписали соглашение о неразглашении. Это дает гарантию, что общественность узнает о найденной проблеме только после того, как она уже будет решена компаниями, и фикс появится в репозитории AOSP. Если же об уязвимости станет известно из общедоступных источников (форума, например), команда безопасности сразу приступит к решению проблемы в репозитории AOSP, так чтобы доступ к исправлению получили сразу все и как можно скорее.

Опять же слабым местом здесь остаются производители устройств и операторы связи, которые могут затянуть с публикацией исправленной версии, несмотря на ранний доступ к исправлению.

Выводы

Как и любая другая операционная система, Android не лишена уязвимостей и различных архитектурных допущений, упрощающих жизнь вирусописателей. Но говорить о том, что Android уязвима по определению, также не стоит. В ней явно прослеживается влияние последних тенденций в разработке безопасных операционных систем. Это и песочницы для приложений, и четко контролируемый системой механизм обмена данными между приложениями, и наработки проекта OpenBSD - единственной ОС общего назначения, разработка которой всегда велась с упором на безопасность.

Игры, фоторедакторы с мордочками эльфов, калькуляторы калорий и онлайн-словари в смартфоне развлекают нас и облегчают жизнь. Но нашумевшая история с приложением Meitu , что далеко не все они безопасны. Эксперт компании Positive Technologies рассказал, как защитить смартфон от вредоносных приложений.

Николай Анисеня

Специалист отдела исследований безопасности мобильных приложений Positive Technologies

Трояны? Не, не слышал

На языке ИТ-специалистов вредоносное программное обеспечение (ПО), которое маскируется под безобидную программу, называется трояном. Такие приложения вынуждают пользователя самостоятельно их установить и выдавать необходимые привилегии.

Все трояны можно разделить на два вида. Первые используют уязвимости операционной системы или приложений, установленных на смартфоне. Вторые вынуждают пользователя разрешить какие-нибудь действия, например, доступ к одноразовым паролям из СМС-сообщений, камере, рабочему столу гаджета или другим приложениям.

В случае использования уязвимостей ОС заметить вредоносную активность довольно трудно. Так, программа, например, нацеленная на похищение денег через мобильный банкинг, даст о себе знать уже по факту списания средств со счета.

Защититься от вредоносных программ, которые вынуждают предоставить доступ к данным или разрешить выполнять мошеннические действия, тоже сложно. Такие вредоносы используют легальные техники, так что виноватым остается пользователь. Не читая условия установки приложения, он доверяет и разрешает бесплатному словарю или игре читать его сообщения, совершать платные звонки, а иногда полностью управлять устройством.

Правило 1: устанавливайте приложения только из официальных маркетов

Большинство вредоносных приложений попадают в смартфон из неофициальных маркетов приложений или по ссылкам с сайтов с нелицензионным контентом. Google Play и App Store проводят проверку приложений, прежде чем они станут доступны пользователям. Подцепить заразу там намного сложнее. Если вы все-таки решились скачать что-то с неизвестного ресурса, при установке поставьте галочку «Установка приложений из ненадежных источников».

Правило 2: внимательно читайте, какие доступы, разрешения и функции требует включить установленное приложение

Часто мошенники встраивают вредоносное ПО в клоны популярных платных приложений, завлекая жертву бесплатной музыкой или играми. Попадая в гаджет, вирус эксплуатирует уязвимости старых версий ОС с целью получения повышенного контроля над устройством жертвы. Некоторые могут, например, вынудить жертву включить особые функции разработчика - отладку по USB. Так установочное ПО с компьютера сможет получить беспрепятственный доступ к установке приложений на смартфон с любыми привилегиями.

Правило 3: регулярно обновляйте свои приложения

Исследования показали, что 99% атак направлены на уязвимости, для которых разработчики выпускали исправления. Выпуская новый релиз, они всегда официально уведомляют об исправленных недочетах и лазейках. Мошенники внимательно изучают их и направляют свои зловреды на тех пользователей, которые не успели обновить старую версию. Поэтому своевременное обновление и ОС устройства, и установленных приложений может снизить риск атак.

Правило 4: забудьте про root-права

Практически все пользователи Android могут получить полный контроль над системой своего гаджета. Root-праваRoot - это учетная запись главного администратора. Если мошенник получает доступ к этому профилю, то у него появляется целый ряд возможностей, недоступных в обычном режиме работы. предоставляют возможность изменять системные папки и файлы: к примеру, позволяют удалять стандартные приложения (календарь, карты и различные вшитые сервисы), изменять и удалять темы, ярлыки, оптимизировать работу своего устройства, разогнать процессор. Существует , которые устанавливают полный контроль над системой, но они также полностью разрушают безопасность на устройстве.

Не используйте устройство на ОС Android с root-правами для совершения банковских операций. Если вредоносное ПО эти root-права получит, то оно сможет встраиваться во все системные процессы: читать СМС с одноразовым паролем от банка, удалять СМС-уведомления о списании средств, иметь доступ к данным банковских карт и даже прослушивать разговоры. При этом все эти активности будут скрыты от пользователя.

Правило 5: не стоит давать приложению странные разрешения

Если приложению необходимо воспользоваться, например, доступом к списку контактов, то при установке оно обязательно запросит это разрешение. Начиная с ОС Android 6 некоторые разрешения невозможно выдать при установке - они предоставляются только после их запуска. Так, если приложению понадобится доступ к чтению СМС, местоположению или другой конфиденциальной информации, пользователь сможет ему отказать. Чтобы обезопасить себя, нужно очень внимательно относиться к таким предложениям.

Самые популярные разрешения, которые запрашивают вредоносы:

Чтение СМС . Многие приложения, в том числе банковские, используют СМС-сообщения для доставки одноразового пароля. Заполучив доступ к СМС, злоумышленник сможет авторизоваться в вашем аккаунте и подтверждать свои операции.

Отправка СМС и совершение звонков . Приложение может имитировать звонки и отправку СМС на платные номера, воруя деньги со счета телефона.

«Наложение поверх других окон» в ОС Android . Такое разрешение может быть использовано для искажения практически любой информации, отображаемой на экране смартфона. Накладывая картинку окон, вредоносная программа может обманом заставить пользователя, например, подтвердить денежный перевод. Разные окна могут отображаться поверх банковского приложения, чтобы пользователь нажимал в определенные части экрана (это называется tapjacking), и в итоге отправил деньги на чужой счет. Также ПО может поменять сумму перевода, прикрыв в ней пару нулей: пользователь будет думать, что переводит 1 рубль, а на самом деле - 100.

Администратор устройства . Такое разрешение предоставит вредоносу практически полный контроль над устройством. Он сможет не только украсть деньги, проникнуть в любую учетную запись, но и защитить себя от удаления.

Нелишней будет регулярная ревизия приложений и выданных им разрешений. Начиная с ОС Android 6 доступ к разрешениям можно отключать. Сделать это можно по схеме: Настройки -> Приложения -> Разрешения приложений/Наложение поверх других окон.

В iOS не бывает вирусов?

Пользователям iOS нарваться на троян гораздо сложнее. Но и тут у вредоносов есть способы проникнуть в устройство. Apple разрешает установку внутренних корпоративных приложений в обход App Store при условии, что пользователь доверяет разработчику. Поэтому злоумышленники маскируют вирусы под безобидные приложения, часто - бесплатные клоны платных программ. Не стоит устанавливать такие, особенно если вы совершаете денежные операции со своего устройства.

После того как вредонос попадет на устройство, он может использовать уязвимости в iOS, чтобы отключить механизмы защиты (выполнить так называемый jailbreak) и получить полный контроль над устройством. Если же пользователь отключает защитные механизмы самостоятельно, то он существенно облегчает мошенникам жизнь.

Вредоносная программа также может быть нацелена и на уязвимости не в самой iOS, а в приложениях - например, небезопасное хранение данных в вашем мобильном банкинге. Как и в случае с Android, от таких атак поможет своевременное обновление ПО.

Итог: что стоит запомнить

К каждому приложению следует относиться так, будто у него есть неограниченный доступ к устройству. Приложение может выглядеть безобидно, но действовать скрытно либо обманным путем заставлять выполнять нежелательные действия. Стоит доверять тем разработчикам, которые размещают свои продукты в официальных маркетах (Google play, App Store). Необходимо обращать внимание, есть ли среди списка разработчика подозрительные приложения типа «Root-права», «ускоритель Wi-Fi», «экономия заряда батареи». Положительные отзывы и количество скачиваний также могут стать дополнительными критериями в пользу выбора разработчика.

Готовы посмотреть вам в глаза в лучший день лета - 3 августа, на Пикнике «Афиши» . The Cure, Pusha-T, Баста, Gruppa Skryptonite, Mura Masa, Eighteen - и это только начало.