Gérer les utilisateurs de la base de données

Système stable gestion des utilisateurs - condition requise sécurité des donnéesstocké dans n'importe quel SGBD relationnel. En SQL, il n'y a pas d'équipe standard unique conçue pour création d'utilisateurs Bases de données - Chaque implémentation le fait à sa manière. Dans certaines implémentations, ces équipes spéciales ont une certaine similitude, tandis que dans leur autre syntaxe a des différences significatives. Cependant, peu importe mise en œuvre spécifique Tous les principes de base sont les mêmes.

Gérer les utilisateurs dans MS SQL Server

Considérer la question création d'utilisateurs Dans l'environnement Server MS SQL Server.

Après avoir conçu la structure logique de la base de données, des connexions entre les tableaux, les contraintes d'intégrité et d'autres structures, il est nécessaire de déterminer la gamme d'utilisateurs qui auront accès à la base de données.

Dans le système SQL Server, un réglage de deux niveaux de restrictions d'accès aux données est organisé. Au premier niveau, il est nécessaire de créer le soi-disant compte d'utilisateur (Connexion), ce qui lui permet de se connecter au serveur lui-même, mais n'accède pas automatiquement aux bases de données. Au deuxième niveau, pour chaque base de données SQL Server, sur la base du compte, vous devez créer un enregistrement d'utilisateur. Sur la base des droits émis par l'utilisateur en tant qu'utilisateur de base de données (utilisateur), son nom d'enregistrement (connexion) donne accès à la base de données appropriée. Dans diverses bases de données de connexion du même utilisateur, vous pouvez avoir les noms d'utilisateur identiques ou différents avec différents droits d'accès. En d'autres termes, avec l'aide de compte d'utilisateur La connexion au serveur SQL est effectuée, après quoi ses niveaux d'accès sont définis pour chaque base de données séparément.

Dans le serveur SQL, il existe des objets supplémentaires - des rôles qui déterminent le niveau d'accès aux objets SQL Server. Ils sont divisés en deux groupes: nommé pour comptes utilisateur Serveurs et utilisé pour limiter l'accès aux objets de base de données.

Ainsi, au niveau du serveur, le système de sécurité fonctionne avec les concepts suivants:

- authentification;

- compte ;

- rôles de serveur intégrés.

Au niveau de la base de données, les concepts suivants sont appliqués;

- utilisateur de la base de données;

- rôle fixe de la base de données;

- personnaliséle rôle de la base de données.

Modes d'authentification

SQL Server offre deux modes authentification des utilisateurs:

- mode d'authentification outils Windows NT / 2000;

- mode d'authentification mixte (authentification Windows NT et authentification SQL Server).

Administration de sécurité

Pour création d'utilisateurs Dans MS SQL Server, les étapes suivantes doivent être prises:

- Créer dans la base de données compte d'utilisateurEn spécifiant un mot de passe et un nom de base de données par défaut (procédure SP_ADDLOGIN).

- Ajoutez cet utilisateur à toutes les bases de données nécessaires (procédure SP_Ajouter).

- Fournir les privilèges pertinents dans chaque base de données (commande de subvention).

Créer un nouveau compte Peut être fabriqué à l'aide de la procédure stockée du système:

sp_addlogin [@ login \u003d] "comptable_aping" [, [@ mot de passe \u003d] "mot de passe"] [, [@ défdb \u003d] "base de données_ad_u_u

Après l'authentification et la réception iD de compte (identifiant de connexion) utilisateur Il est considéré comme enregistré et il est fourni avec accès au serveur. Pour chaque base de données, les objets qu'il a l'intention d'accéder, compte d'utilisateur (Login) est associé à l'utilisateur (utilisateur) d'une base de données spécifique, qui est effectuée à travers la procédure:

sp_adduserer [@ loginame \u003d] "compte_pregiste" [, [@ nom_in_db \u003d] "Nom d'utilisateur"] [, [@ GRPName \u003d] "Nom Rasia"]

Afficher le compte Windows NT dans le nom d'utilisateur permet la procédure stockée:

sp_grantdbaccess [@ login \u003d] 'Nom de compte' [, [@NAME_IN_DB \u003d] 'Nom d'utilisateur']

L'utilisateur qui crée un objet dans la base de données (table, procédure stockée, visualisation) devient son propriétaire. Objet propriétaire Le propriétaire de l'objet de la base de données DBO) a tous les droits d'accès à l'objet créé par celui-ci. Pour vous assurer que l'utilisateur peut créer un objet, le propriétaire de la base de données (DBO) doit lui fournir les droits pertinents. Le nom complet de l'objet créé inclut le nom de l'utilisateur créé.

Objet propriétaire N'a pas de mot de passe spécial ni de droits d'accès spéciaux. Cela a implicitement un accès complet, mais doit avoir une accès explicite à d'autres utilisateurs.

SQL Server vous permet de transférer des droits de propriété d'un utilisateur à un autre à l'aide de la procédure:

sP_CHANGEOBECTOWER [@ objname \u003d] 'Object_name' [@ Newowner \u003d] 'Nom préféré'

Le rôle vous permet de fusionner dans un groupe d'utilisateurs effectuant les mêmes fonctions.

SQL Server a été mis en œuvre deux types de rôles standard: au niveau du serveur et au niveau de la base de données. Lors de l'installation de SQL Server, des rôles de serveur fixe sont créés (par exemple, Sysadmin à droite pour exécuter des fonctions SQL Server) et des rôles de base de données fixes (par exemple, db_owner avec la droite accès total à la base de données ou db_accessAdmin à droite pour ajouter et supprimer des utilisateurs). Parmi les rôles de base de données fixes, il y a un rôle public qui a rendez-vous spécialÉtant donné que ses membres sont tous des utilisateurs qui ont accès à la base de données.

Vous pouvez activer n'importe quel compte SQL Server ou votre compte Windows NT à un rôle de serveur.

Les rôles de la base de données vous permettent de combiner les utilisateurs dans une unité administrative et de travailler avec elle comme avec utilisateur ordinaire . Vous pouvez attribuer des droits d'accès aux objets de base de données pour un rôle spécifique, tandis que tous les membres de ce rôle sont automatiquement dotés des mêmes droits.

Vous pouvez activer les utilisateurs SQL Server au rôle de base de données, les rôles SQL Server, les utilisateurs Windows NT.

Diverses actions en ce qui concerne le rôle sont effectuées en utilisant des procédures spéciales:

- créer un nouveau rôle:

sp_addrole [@ rolename \u003d] "Nom rasal" [, [@ Nom du nom de nom \u003d] "Nom préféré"]

- ajout d'un utilisateur au rôle:

sp_addrolemember [@ rolename \u003d] "Nom de la course", [@ MemberName \u003d] "Nom d'utilisateur"

- suppression d'un utilisateur du rôle:

sP_DROPROLEMNEMBEMEUR [@ ROLENAME \u003d] "Nom rasal", [@ MemberName \u003d] "Nom d'utilisateur"

- supprimer le rôle:

sP_DROPROLE [@ ROLENAME \u003d] "Nom du taux"

Contrôle d'accès aux données

Définition des privilèges dans la norme linguistique

Chaque SGBD doit prendre en charge un mécanisme qui garantit que seuls les utilisateurs qui ont la permission appropriée peuvent recevoir un accès à la base de données. La langue SQL comprend une subvention et révoquer des opérateurs conçus pour organiser la protection de la table dans la base de données. Le mécanisme de protection est construit sur l'utilisation identifiant des utilisateursFourni par les droits de propriété et privilèges.

Identifiant de l'utilisateur L'identifiant de langue SQL habituel est appelé à désigner un utilisateur de la base de données. Chaque utilisateur doit être attribué à son propre identifiant attribué à l'administrateur de la base de données. Des raisons de sécurité évidentes iD de l'utilisateurEn règle générale, communique avec un mot de passe. Chaque opérateur SQL fonctionne exécuté pour le compte d'un utilisateur. Identifiant d'utilisateur Détermine quels objets de base de données utilisateur peuvent faire référence aux opérations avec ces objets qu'il a le droit d'effectuer.

Chaque objet créé dans le support SQL a son propre propriétaire, qui est initialement la seule personne qui connaît l'existence de cet objet et a le droit d'effectuer des opérations avec elle.

Les privilèges, ou les droits sont appelés actions que l'utilisateur a le droit d'effectuer la base de données ou la soumission concernant ce tableau. La norme SQL définit l'ensemble de privilèges suivant:

- Sélectionnez - le droit de choisir des données dans la table;

- Insérer - le droit d'insérer de nouvelles lignes à la table;

- Mise à jour - le droit de modifier les données dans le tableau;

- Supprimer - le droit de supprimer des lignes de la table;

- Références - Le droit de se référer aux colonnes du tableau spécifié dans les descriptions des exigences de support d'intégrité des données;

- Utilisation - Le droit d'utiliser des domaines, des contrôles et des ensembles de caractères.

Les privilèges d'insertion et de mise à jour ne peuvent être limités que par des colonnes séparées de la table, dans ce cas, l'utilisateur est autorisé à modifier les valeurs des colonnes spécifiées. De même, les références Le privilège peut distribuer exclusivement sur des colonnes séparées de la table, ce qui permettra d'utiliser leurs noms dans le libellé des exigences de protection de l'intégrité des données - par exemple, dans les propositions de contrôle et de clé étrangère, qui sont incluses dans la définition des autres Les tables, tandis que l'utilisation de ces objets des colonnes restantes est interdite.

Lorsqu'un utilisateur utilisant l'opérateur de la table Create crée nouvelle table, Il devient automatiquement son propriétaire et reçoit un ensemble complet de privilèges en ce qui concerne celui-ci, quels autres utilisateurs n'ont pas à l'origine. Pour leur fournir un accès, le propriétaire doit explicitement fournir les droits nécessaires, pour lesquels l'opérateur de subvention est utilisé.

Création d'une vue à l'aide de l'opérateur Créer une vue, l'utilisateur devient automatiquement le propriétaire de cette présentation et reçoit également un ensemble complet de droits. Pour créer une présentation, l'utilisateur suffit à avoir un privilège Select pour toutes les tables qui sont incluses dans lui et les références privilégiées pour toutes les colonnes mentionnées dans la définition de cette présentation. Insérez, mettez à jour et supprimez des privilèges pour la vue créée, l'utilisateur ne recevra que s'il dispose de privilèges appropriés par rapport à toutes les tables utilisées dans la vue Table.

Fournir des privilèges aux utilisateurs

L'opérateur de subvention est appliqué à fourniture de privilège Concernant les objets de base de données nommés aux utilisateurs spécifiés. Généralement, il utilise le propriétaire de la table dans le but de fournir un accès À d'autres utilisateurs. L'opérateur de subvention a le format suivant:

<предоставление_привилегий>:: \u003d subvention (<привилегия>[, ... n] | Tous les privilèges) sur_name à (<идентификатор_пользователя> [, ... n] | Public) [avec option de subvention]

Paramètre<привилегия> représente:

<привилегия>:: \u003d (Select | Supprimer | Insertion [(Nom [Nom de [, ... N])] | Mise à jour [((nom_tlevé [, ... N])]) | Références [(Nom Longbits [, ... N])] | Usage)

Pour des considérations de simplification dans la déclaration de subvention, vous pouvez spécifier le mot-clé de tous les privilèges, ce qui permettra de fournir les privilèges spécifiés à tous les privilèges existants sans la nécessité de les énumérer. De plus, cet opérateur peut inclure un mot clé public indiquant fourniture d'accès Type spécifié non seulement à tous les utilisateurs existants, mais également à tous ceux qui seront déterminés dans la base de données par la suite.

Le paramètre Option_Name peut être utilisé comme nom de la table de base de données, les représentations, le domaine, le jeu de caractères, le chèque.

Grâce au paramètre Option de subvention, spécifié dans la déclaration de subvention, les utilisateurs ont le droit de transmettre tout fourni Pour eux en ce qui concerne l'objet privilège spécifié à d'autres utilisateurs qui, à leur tour, seront dotés exactement le même droit de transférer leurs pouvoirs. Si ce paramètre n'est pas spécifié, le bénéficiaire des privilèges ne sera pas en mesure de transférer leurs droits sur d'autres utilisateurs. Ainsi, le propriétaire de l'objet peut clairement surveiller qui a reçu le droit d'accéder à l'objet et quelles pouvoirs lui sont fournis.

Annuler par les privilèges des utilisateurs

Dans la langue SQL pour annulation de privilèges, fourni Utilisateurs via l'opérateur de subventions, utilisez l'opérateur de révocation. Avec cet opérateur, tous ou certains des privilèges obtenus par l'utilisateur spécifié peuvent être annulés à l'aide de cet opérateur. L'opérateur de révocation a le format suivant:

<отмена_привилегий>:: \u003d révoquer (<привилегия>[, ... n] | Tous les privilèges) sur le nom (<идентификатор_пользователя> [, ... n] | Publique)

Le mot-clé Tous les privilèges signifie que tous les privilèges sont annulés pour l'utilisateur spécifié, fourni Il est plus tôt que l'utilisateur qui a introduit cet opérateur. L'option de subvention facultative pour la phrase permet à tous les privilèges transmis dans la déclaration de subvention initiale avec l'option de subvention, d'annuler la possibilité de leur transfert, quels que soient les privilèges eux-mêmes.

Si l'opérateur est spécifié par le mot-clé restreint, l'exécution réussie de la commande REVOCK est possible uniquement lorsque les privilèges répertoriés dans l'opérateur ne peuvent pas servir d'apparence d'autres utilisateurs des privilèges dites "gauche". Utilisation du paramètre Cascade, tous les privilèges que les autres utilisateurs pourraient rester sont supprimés.

"GAUCHE" sont les privilèges qui ont été préservés par l'utilisateur à qui elles étaient à leur temps ont été fournies avec le paramètre d'option de subvention.

Étant donné que la présence de privilèges est nécessaire pour créer certains objets, avec son retrait, il est possible de perdre correctement, en raison de l'utilisation de laquelle un objet ou un autre objet a été formé (ces objets sont appelés «abandonnés»). Si, à la suite de l'opérateur de révocation, des objets abandonnés peuvent apparaître (par exemple, des vues), la droite sera annulée s'il ne spécifie pas le mot clé CASCADE. Si le mot clé CASCADE dans l'instruction est présent, alors pour tout objet abandonné qui se produisait lors de l'exécution de l'opérateur de source de révocation sera automatiquement émis.

Les privilèges fournis à l'utilisateur spécifié par d'autres utilisateurs ne peuvent pas être affectés par l'opérateur de révocation. Par conséquent, si un autre utilisateur a également fourni un privilège à distance à cet utilisateur, le droit d'accéder à la table appropriée de l'utilisateur spécifié continuera. Par exemple, laissez l'utilisateur A et l'utilisateur disposer d'un insert droit sur la table du produit. L'utilisateur A a donné à l'utilisateur dans le privilège d'insertion pour la table des produits et avec l'option de subvention (étape 1). L'utilisateur B a transféré ce privilège à l'utilisateur C (étape 2). Ensuite, l'utilisateur c reçu de l'utilisateur E (étape 3). En outre, l'utilisateur C a fourni le privilège mentionné à l'utilisateur D (étape 4). Quand l'utilisateur A. Annule le privilège Insérer pour l'utilisateur B, il ne peut pas être annulé pour l'utilisateur C, car il l'a déjà reçu de l'utilisateur e. Si l'utilisateur E n'a pas fourni ce privilège au C, la suppression du privilège de l'utilisateur B entraînerait une suppression en cascade de privilèges pour les utilisateurs C et D (voir tableau 17.1).

Mise en œuvre des droits d'accès aux objets de base de données dans MS SQL Server

Catégories de droits sur MS SQL Server

Lorsqu'il est connecté à SQL Server, tous actions possibles Les utilisateurs sont déterminés par des droits (privilèges, autorisations) émis par leur compte, leur groupe ou leurs rôles dans lesquels ils consistent.

Les droits peuvent être divisés en trois catégories:

- droits d'accès aux objets;

- droits d'exécuter des équipes;

- droits implicites.

| UTILISATEUR A. | Utilisateur B. | Utilisateur C. | Utilisateur D. | Utilisateur E. |

| Accorder une insertion sur le produit à B avec l'option de subvention | Avoir raison | |||

| Devenir dès b. Devenir juste de e | Grant Insérer sur le produit à C avec l'option de subvention | |||

| Accorder une insertion sur l'élément à D | Avoir raison | |||

| Révoquer l'insert sur le produit à b cascade | Annulation de droit | Préservation de la loi | Préservation de la loi | Préservation de la loi |

Travailler avec des données et l'exécution de procédures stockées nécessite une classe d'accès appelée droits d'accès aux objets Bases de données. Sous les objets implique des tables, des colonnes de tables, des vues, des procédures stockées.

Pour divers objets, différents ensembles de droits d'accès sont appliqués:

- Sélectionner, insérer, mettre à jour, supprimer, références - pour une table ou une présentation;

- Sélectionner, mettre à jour - pour une colonne spécifique d'une table ou d'une représentation;

- Exécuter - pour les procédures et fonctions stockées.

Insérer le droit vous permet d'insérer de nouvelles lignes dans une table ou une représentation et est émise uniquement à la table ou au niveau de la soumission; Il ne peut pas être émis au niveau de la colonne.

La mise à jour est émise soit au niveau de la table, ce qui vous permet de modifier toutes les données dedans, ou au niveau d'une colonne séparée, ce qui vous permet de modifier les données uniquement à l'intérieur.

La droite de Supprimer vous permet de supprimer des lignes d'une table ou d'une vue, est émise uniquement au niveau de la table ou à la vue, mais ne peut pas être émis au niveau de la colonne.

Les autorités sélectionnées permettent à l'échantillon de données et peuvent être émises à la fois au niveau de la table et au niveau d'une colonne séparée.

Les références Droite permettent de faire référence à l'objet spécifié. En ce qui concerne les tables vous permettent de créer clés externes, faisant référence à la clé primaire ou à une colonne unique de ce tableau.

Fournir des droits

Pour conduire résolution de l'utilisateur pour accéder aux objets Utilisation de la base de données utilise la commande:

<предоставление_привилегий>:: \u003d subvention (tous les [privilèges] |<привилегия> [, ... N]) ([(Nom de Longbits [, ... N])] ON (NAME_TABLE | NOME) | ON (nom_table | Nom) ([nom_stolbets [, ... n])] | | Annex_name_names))) à (Nom d'utilisateur | _NAME_GROUP | Nom de la roche) [, ... N]

Paramètre<привилегия>

<привилегия>:: \u003d (Select | Supprimer | Insérer | Mise à jour | Exécuter | Références)

Le paramètre Option avec subvention aidera l'utilisateur à qui vous fournissez des droits d'attribuer des droits d'accès à l'objet à d'autres utilisateurs. Son utilisation nécessite une extrême prudence, car en même temps, le propriétaire perd son contrôle sur fournir des droits accès à d'autres utilisateurs. Il est préférable de limiter la gamme des utilisateurs avec l'opportunité gérer les droits d'affectation.

Paramètre facultatif AS (Nom de groupe | Nom rock) Vous permet de spécifier la participation de l'utilisateur comme fournissant fournir des droits d'autres utilisateurs.

Le seul droit d'accès pouvant être fourni pour la procédure stockée est le droit de la mettre en œuvre (exécuter). Naturellement, en outre, le propriétaire de la procédure stockée peut afficher et modifier son code.

Pour une fonction, vous pouvez donner le droit à son exécution et, en outre, donner les bonnes références, ce qui garantira la possibilité de lier une fonction avec les objets auxquels il se réfère. Une telle liaison permettra d'interdire les modifications apportées à la structure des objets pouvant entraîner une violation de la fonction de fonction.

Droits d'exécuter des commandes SQL

Cette classe de droits contrôle la possibilité de créer des objets dans la base de données, la base de données elle-même et la procédure. copie de la réserve. Vous pouvez utiliser la commande suivante pour fournir Droits d'exécuter des commandes SQL:

<предоставление_права_выполнения>:: \u003d subvention (tout |<команда>

Paramètre<команда> C'est la conception suivante:

<команда>:: \u003d (Créer une base de données | Créer une table | Créer une vue | Créer par défaut | Créer une procédure | Créer une procédure | Base de données de sauvegarde | Backup Log | Tout)

Ainsi, vous pouvez fournir le droit de créer une base de données, des tables, de la navigation, des valeurs par défaut, des règles, des procédures stockées, sauvegarde Bases de données et journaux de transaction ou fournissez immédiatement tous les droits ci-dessus.

Droits implicites

Effectuer certaines actions ne nécessite pas d'autorisation explicite et est disponible par défaut. Ces actions ne peuvent être effectuées que par des rôles de serveur ou des propriétaires d'objets dans la base de données.

Les droits implicites ne sont pas fournis à l'utilisateur directement, ils ne les reçoivent que dans certaines circonstances. Par exemple, l'utilisateur peut devenir propriétaire de l'objet de base de données, uniquement si l'objet lui-même est créé ou si quelqu'un d'autre lui donnera le droit de posséder la propriété de son objet. Ainsi, le propriétaire de l'objet recevra automatiquement le droit d'effectuer toutes les actions avec l'objet, y compris fourniture d'accès à l'objet à d'autres utilisateurs. Ces droits ne sont spécifiés nulle part, aucune action autorise uniquement le fait de posséder l'objet.

Interdiction de l'accès

Système security SQL Serveur a structure hiérarchiquePar conséquent, les rôles de base de données incluent des comptes et des rôles Windows NT, utilisateurs et SQL Server. L'utilisateur, à son tour, peut participer à plusieurs rôles et en même temps avoir des autorisations différentes pour différents rôles. Lorsque l'un des rôles dans lesquels l'utilisateur est consiste, a la permission d'accéder aux données, il a automatiquement des droits similaires. Toutefois, s'il existe un besoin, l'utilisateur peut interdire l'accès aux données ou aux commandes, puis tous les permis d'accès obtenu à tout niveau de la hiérarchie sont annulés. Il est garanti que l'accès restera interdit indépendamment des permis fournis à un niveau supérieur.

Pour interdiction de l'accès

<запрещение_доступа>:: \u003d nier (tout | | |<привилегия> [, ... n]) ([(Nastolbet_name [, ... N])] On (nom_table | Nom) | On (nom_table | Nom) [nom_stolbets [, ... N])] | Sur (nom_name_processories | name_processor_name)) à (nom d'utilisateur | nom_group | Nom de tarif) [, ... N]

Le paramètre Cascade vous permet d'appeler le droit non seulement d'un utilisateur particulier, mais également à tous ceux qu'il a fourni des droits similaires.

L'opérateur s'applique à l'interdiction d'exécution de commandes SQL:

<запрещение_выполнения>:: \u003d nier (tout |<команда>[, ... n]) à (nom d'utilisateur | name_group | Nom du taux) [, ... N]

Rejet implicite de l'accès

Déviation implicite aimer interdire l'accès Avec la différence qu'il est valable uniquement au niveau sur lequel il est déterminé. Si l'utilisateur est à un certain niveau accès implicitement rejetéIl peut toujours l'obtenir à un autre niveau de la hiérarchie par l'adhésion au rôle qui a le droit de voir. Par défaut, l'accès de l'utilisateur aux données est implicitement rejeté. Pour déviation implicite de l'accès Les objets de base de données utilisent la commande:

<неявное_отклонение_доступа>:: \u003d révoquer (tous [privilèges] | |<привилегия> [, ... n]) ([(Nastolbet_name [, ... N])] On (nom_table | Nom) | On (nom_table | Nom) [nom_stolbets [, ... N])] | Sur (nom_name_processories | annexe_name_sames) à | De (nom d'utilisateur | nom de nom | Nom de tarif) [, ... n]

Pour déviation implicite Autorisations pour l'exécution de la commande SQL utilise la commande suivante:

<неявное_отклонение_разрешения>:: \u003d révoquer (tout |<команда>[, ... n]) à partir de (nom_utilisateur | nom_group | Nom de tarif) [, ... N]

La signification des paramètres est similaire aux paramètres des commandes de subvention et de refusage. L'option de subvention pour le paramètre est utilisée lorsque vous devez retirer le droit, fourni Avec commandement d'option d'option de subvention. L'utilisateur enregistre l'autorisation d'accéder à l'objet, mais perd la capacité de fournir cette autorisation à d'autres utilisateurs.

Accès des conflits

Autorisation fourni Les rôles ou le groupe sont hérités par leurs membres. Bien que l'utilisateur puisse être accès fourni Grâce à l'adhésion à un seul rôle, le rôle d'un autre niveau peut avoir une interdiction d'action avec un objet. Dans ce cas, se pose accès aux conflits.

Avec la permission accès des conflits SQL Server est guidé par le principe suivant: Permission de fourniture d'accès a la priorité la plus basse, et sur interdiction de l'accès - le plus grand. Cela signifie que l'accès à des données ne peut être obtenu que explicite. disposition avec absence interdiction de l'accès À tout autre niveau de la hiérarchie de la sécurité. Si l'accès n'est clairement pas fourni, l'utilisateur ne sera pas en mesure de travailler avec les données.

Exemple 17.1. Créez une nouvelle base de données, un nouvel utilisateur pour cette base de données, lui fournissant tous les droits.

Création d'une nouvelle base de données BASA_USER BASA_USER - Création d'un nouvel utilisateur avec le nom de l'utilisateur et du mot de passe '123' par la base de données par défaut pour l'utilisateur de l'utilisateur utilisateur sera la base BASA_USER. Sp_addlogin "usera", "123", "BASA_USER" - Aller à la base de données BASA_USER Utilisez BASA_USER - Ajout d'un utilisateur à la base de données actuelle - (BASA_USER) de l'utilisateur nommé - usera sp_adduuser "usera" - fournissant l'utilisateur à usera - dans le Base de base de données BASA_USER de tous les droits d'octroi à tous Exemple 17.1. Création d'une nouvelle base de données, un nouvel utilisateur de cette base de données, avec la fourniture de tous les droits.

Exemple 17.2. Utiliser des rôles.

Créez le rôle du goujon et incluez deux utilisateurs d'utilisateurs1 et utilisateur2 dans ce rôle:

sP_ADDRORE "STUD" SP_ADDROLEMNEMBRED "STUD", "User1" sp_addrolemember "STUD", "User2"

Nous fournissons les droits du rôle du goujon et directement à l'utilisateur utilisateur2:

Sélectionner Sélectionner, insérer sur le produit à Stud Grant Sélectionner, insérer sur les marchandises à l'utilisateur2

Après avoir effectué ces commandes, les utilisateurs utilisateur1 et User2 peuvent exécuter les commandes d'échantillonnage et ajouter un enregistrement à la table.

Suspendre le droit d'insérer dans la table. Marchandises pour le goujon Rôle:

Révoquer l'insert sur le produit au goujon

Après avoir exécuté la commande précédente, l'utilisateur User1 perd le droit d'insérer l'enregistrement et User2 conserve ce droit, car la bonne insertion est prononcée explicitement.

Effectuer une commande

Refuser une insertion sur l'élément à l'arrêt.

Après avoir exécuté cette commande, les deux utilisateurs sont privés des droits d'insertion dans le tableau.

Le terme "BD Server" est utilisé pour désigner l'ensemble de la SGBD en fonction de l'architecture client-serveur, y compris le serveur et la partie client. Ces systèmes sont conçus pour stocker et accéder à la base de données. En règle générale, une base de données est entièrement stockée dans un nœud de réseau et est prise en charge par le serveur dans le serveur de base de données, qui est une approximation simple et économique à la base de données distribuée, car la base de données partagée est disponible pour tous les utilisateurs du réseau local. L'accès aux bases de données à partir d'un programme d'application ou d'un utilisateur est effectué à l'aide de la partie client du système. La langue SQL est SQL comme interface principale entre les parties du client et du serveur.

La langue SQL est la norme actuelle de l'interface DBMS dans les systèmes ouverts. Observation des précautions de programmation, vous pouvez créer des systèmes d'information mobile dans la classe SQL Servers.

Les serveurs BD, dont l'interface est basée sur la langue SQL, possèdent leurs avantages et leurs inconvénients.

Avantages: Interface ouverte standard, c'est-à-dire que la partie client de tout SGBD orienté peut fonctionner avec n'importe quel serveur SQL, peu importe la mise en place de la société.

Désavantages. Avec un niveau élevé de l'interface entre le client et les parties de serveur du client, il y a trop de programmes SGDM. Ceci est normal si une station de travail à faible consommation est utilisée du côté du client. Mais si le composant client a suffisamment de puissance, il est souvent nécessaire d'imposer de grandes fonctions de contrôle de base de données. Décharger le serveur, qui dans ce cas est le goulot d'étranglement de ce système. L'une des directions correctes du SGBD est un système configuré flexible sur lequel les fonctions entre les systèmes client et les systèmes utilisateur sont distribuées.

Avantages des protocoles de procédures à distance

L'utilisation du mécanisme de procédure à distance vous permet de redistribuer des fonctions entre les composants du client et du serveur des systèmes, car le programme RPC ne diffère pas de son appel normal. Par conséquent, tout composant du système peut être situé du côté serveur et du côté du client.

RPC, cache les différences entre les ordinateurs interagissants, un réseau informatique local de manière physiquement homogène est fourni à un réseau logiquement homogène, en interaction des composants. À la suite de l'utilisation, il n'est pas nécessaire de prendre soin sérieusement l'achat unique de serveurs et de postes de travail compatibles.

Distribution typique des fonctions entre les clients et les serveurs

Typique à ce jour sur le côté de la SGBD, seuls les logiciels fonctionnent, ce qui n'accède pas directement à la base de données et n'attire pas le serveur avec l'utilisation de la langue SQL.

Dans certains cas, il est nécessaire d'inclure dans la partie client du système de certaines fonctions pour travailler avec la Cash DB local, c'est-à-dire Avec cette partie de celui-ci, qui est intensément utilisé par le programme d'application client. En utilisant des technologies modernes, il ne peut être fait que en créant formellement une copie locale des serveurs de base de données et en considérant l'ensemble du système en tant que jeu de serveurs interagissant. D'autre part, je voudrais parfois déplacer la majeure partie du système d'application sur le côté serveur, si la différence de capacité des postes de travail client et le serveur est grande, cela peut être effectué à l'aide de l'appel de procédure à distance, à condition que le Le logiciel de serveur permet de cela.

Les exigences pour l'équipement et les ordinateurs de service et de service sont distingués en fonction du type de système utilisé.

Si la séparation entre le client et la partie de service est suffisamment rigide, comme dans la plupart des DBMS modernes, les utilisateurs travaillant dans des stations, de toute façon, quel équipement et le système d'exploitation fonctionnent sur le serveur, à condition qu'il soit comparé au fil de requête.

Si vous avez besoin de la nécessité de redistribuer des fonctions entre le client et le serveur, il n'est pas de toute façon quelles opérations du système sont utilisées.

Bases de données distribuées

La tâche principale du système de gestion de la base de données distribuée est de garantir l'intégration des bases de données locales situées dans certains nœuds. réseau informatique Pour que les utilisateurs travaillant sur tout nœud de réseau aient accès à toutes les bases de données comme base de données unique. Il devrait être fourni:

1) Facilité d'utilisation du système;

2) les possibilités d'exploitation hors ligne, violation de la connectivité du réseau;

Variétés de systèmes distribués

Il y a des bases de données homogènes et inhomogènes. Dans une base de données homogène, chaque base de données locale est gérée par le même SGBD. Dans un système inhomogène, des bases de données locales peuvent même se rapporter à différents modèles Les données.

Les plus résolus avec succès l'intégration des systèmes orientés SQL inhomogènes. Ceci est facilité par la normalisation de la langue SQL et la suivante globale.

L'objectif principal du projet de créer un système de gestion de base de données distribuée peut être formulé comme suit: Il est nécessaire d'assurer l'intégration des bases de données locales situées dans les nœuds de réseau informatique afin que l'utilisateur exécutant dans n'importe quel nœud réseau ait accès à toutes ces bases de données. Donc, comme s'ils étaient centralisés, il convient de prévoir:

1) Facilité d'utilisation du système;

2) la possibilité de fonctionnement hors ligne dans la perturbation de la connectivité du réseau;

3) degré élevé d'efficacité.

Pour résoudre ces problèmes, un certain nombre de solutions de conception nécessaires ont été adoptées concernant la décomposition initiale de la demande, le choix optimal d'une méthode d'exécution d'une demande, une exécution transactionnelle convenue, une synchronisation, la détection et la résolution des blocages distribués, la restauration de l'état de la base de données après un type différent des échecs dans les nœuds de réseau. La facilité d'utilisation du système est obtenue en raison du fait que les utilisateurs restent dans l'environnement linguistique SQL. La possibilité d'utiliser SQL fournit une transparence de l'emplacement des données. Le système détecte automatiquement l'emplacement actuel des données mentionnées dans la demande de l'utilisateur. Le même programme d'application qui inclut l'application SQL peut être effectué dans différents nœuds de réseau. Dans le même temps, dans chaque noeud du réseau, au stade de la demande de demande, le plan d'exécution de requêtes le plus optimal est sélectionné conformément à l'emplacement des données dans le système distribué. S'assurer que l'autonomie des nœuds de réseau peut être fournie comme suit: Chaque base de données locale est administrée indépendamment des autres, il est possible de connecter des nouveaux utilisateurs, modifiant la version de la partie autonome du système, etc. Le système est conçu de manière à ce qu'il ne nécessite pas de services de dénomination d'objet centralisés ou de détection d'impasse.

Dans les nœuds individuels, aucune connaissance globale des opérations exécutées dans d'autres nœuds de réseau n'est requise. Travailler avec des bases de données accessibles peut continuer à défaillance de nœuds de réseau et de lignes de communication individuels. Pour obtenir un haut degré d'efficacité du système, deux techniques principales sont utilisées. Premièrement, l'exécution de la requête est précédée de sa compilation. Au cours de ce processus, une recherche d'objets de base de données utilisées dans un répertoire distribué et remplacer les noms des identifiants internes est recherché; Vérification des droits d'accès des utilisateurs à partir de quelle compilation effectuer l'opération appropriée sur les bases de données et sélectionner le plan d'exécution global le plus optimal, qui est ensuite soumis à la décomposition et les pièces sont envoyées aux nœuds de réseau appropriés, où les plans d'exécution locaux optimaux sont Sélectionné et produit génération de modules d'accès dans les codes de machine. En conséquence, au stade de la compilation, de nombreuses actions sont apportées à la réelle exécution des demandes. La demande traitée de cette manière, qui inclut les propositions de SQL, peut continuer à fonctionner plusieurs fois sans frais généraux supplémentaires.

Deuxièmement, le moyen d'améliorer l'efficacité du système est la possibilité de déplacer des relations à distance aux bases de données locales.

Compilation distribuée des demandes

Les requêtes SQL à leur réelle exécution peuvent être compilées. L'achèvement des demandes peut être faite au stade de la précompixation programme d'applicationÉcrit dans le langage de programmation traditionnel habituel avec l'inclusion de propositions SQL ou dans le processus d'exécution des transactions à l'aide de l'instruction de langue SQL. Du point de vue de l'utilisateur, le processus de compilation conduit aux résultats suivants: Pour chaque phrase, un programme est formé dans des codes de machine, dont les appels sont placés dans le texte du programme d'application source, mais en réalité la demande. Le processus de compilation est beaucoup plus compliqué en raison de la présence d'interactions réseau complexes requises avec une réelle exécution des transactions. Nous appelons le nœud principal du réseau que le nœud dans lequel le processus de compilation des propositions SQL et de nœuds supplémentaires (ces nœuds impliqués dans ce processus lors de son exécution). Au niveau le plus cool, le processus de compilation peut être divisé en étapes suivantes:

Le nœud principal du réseau produit une analyse grammaticale de propositions SQL avec la construction d'une vue interne d'une demande d'arborescence. Sur la base des informations du répertoire local du nœud principal et du répertoire distant de nœuds supplémentaires, les noms d'objets apparaissent dans la requête sont remplacés par leurs identificateurs système.

Le plan de demande global est généré dans le nœud principal, qui ne prend que l'ordre d'interaction des nœuds dans la réelle exécution de la demande. Le plan global est affiché dans un arbre de requête converti de manière appropriée.

Si des nœuds supplémentaires participent au plan de requête globale, il est décomposé sur la pièce, chacun d'entre eux pouvant être effectué dans un nœud. Par exemple, le rapport de filtrage local selon une condition donnée à laquelle les parties correspondantes de la requête sont envoyées aux nœuds supplémentaires correspondants.

Dans chaque nœud, participant au plan d'exécution de la requête globale, dans la principale ou en option, le stade de compilation final est effectué. Cette étape comprend essentiellement les deux dernières phases du processus de compilation de la requête compilée: optimisation et génération de codes de machine, les droits de l'utilisateur sont vérifiés, au nom de laquelle la compilation est effectuée pour effectuer les actions appropriées. La visualisation de la base de données se produit, l'optimisation locale de la requête est traitée conformément aux index disponibles et la génération de code est générée.

Ajout d'utilisateurs de base de données

Sources de base de donnéesL'utilisateur peut se connecter au système de base de données à l'aide du compte. utilisateur Windows. ou connectez-vous à SQL Server. Pour l'accès ultérieur et travailler avec une base de données spécifique, l'utilisateur doit également avoir un compte d'utilisateur de la base de données. Pour travailler avec chaque base de données, vous devez avoir un compte d'utilisateur pour cette base de données. Un compte utilisateur de base de données peut être mappé sur un compte utilisateur Windows existant, un groupe Windows (dans lequel l'utilisateur est membre), un nom d'enregistrement ou un rôle.

Vous pouvez gérer les utilisateurs de la base de données à l'aide de l'environnement Studio Management Studio ou des instructions de langue Transact-SQL. Ces deux méthodes sont discutées dans les sous-sections suivantes.

Gérer les utilisateurs de la base de données à l'aide de l'environnement de gestion de gestion

Pour ajouter un utilisateur de base de données à l'aide de l'environnement Studio, développez le nœud Server dans la fenêtre de l'Explorateur d'objet et dans la section «Bases de données» dans ce dossier, développez le nœud de base de données souhaité, ainsi que dans le dossier de sécurité. Cliquez sur clic-droit dossier de souris "utilisateurs" et dans menu contextuel Sélectionnez Nouvel utilisateur. L'utilisateur de la base de données - une nouvelle boîte de dialogue s'ouvre dans laquelle vous devez entrer le nom d'utilisateur du nom d'utilisateur et sélectionner le nom de l'enregistrement de nom de connexion approprié:

Ici vous pouvez également choisir le schéma par défaut pour cet utilisateur.

Gestion de la sécurité de la base de données via des instructions de langue transactive-SQL

Pour ajouter un utilisateur à la base de données actuelle utilisée instruction Créer l'utilisateur.. La syntaxe de cette instruction ressemble à ceci:

Créer un accord de syntaxe User_Name

Le paramètre User_Name détermine le nom par lequel l'utilisateur est identifié dans la base de données et dans le paramètre de connexion, le nom d'enregistrement est spécifié pour lequel cet utilisateur est créé. Les paramètres Cert_Name et Key_Name indiquent respectivement le certificat et la clé asymétrique correspondant. Enfin, dans le paramètre Avec défaut_schema. Le premier schéma est spécifié avec lequel le serveur de base de données démarrera une recherche pour résoudre les noms d'objet pour cet utilisateur de la base de données.

Application Le manuel d'utilisation Créer est affiché dans l'exemple ci-dessous:

Utiliser échantillondb; Créer l'utilisateur Vasya pour connecter Vasya; Créez l'utilisateur Alex pour la connexion avec défaut_schema \u003d POCO;

Pour exécuter avec succès sur votre ordinateur, le second manuel d'instructions nécessite d'abord de créer un compte Windows pour l'utilisateur Alexandr et au lieu du ProfessorWeb de domaine (serveur) Spécifiez le nom de votre serveur.

Dans cet exemple, le premier manuel d'utilisation crée crée un utilisateur de la base de données VASYA pour le compte d'utilisateur VASYA enregistre Windows. Le schéma par défaut de l'utilisateur VASYA sera DBO, car la valeur n'est pas spécifiée pour le paramètre par défaut_schema. Le deuxième manuel d'utilisation crée une nouvelle base de données utilisateur Alex. Le schéma par défaut de cet utilisateur sera le schéma POCO. (Le paramètre par défaut_schema peut être attribué un schéma sous forme de valeur, qui n'existe actuellement pas dans la base de données.)

Chaque base de données a ses propres utilisateurs spécifiques. Par conséquent, l'instruction Créer des utilisateurs doit être exécutée pour chaque base de données pour laquelle le compte d'utilisateur doit exister. De plus, pour une base de données spécifique, le nom de connexion dans SQL Server ne peut avoir qu'un seul utilisateur de la base de données.

En utilisant l'instruction Modifier l'utilisateur. Vous pouvez modifier le nom d'utilisateur de la base de données, modifier le diagramme d'utilisateur par défaut ou remplacer l'utilisateur avec un autre nom d'enregistrement. À l'instar de la création d'instructions de l'utilisateur, l'utilisateur peut être attribué le schéma par défaut avant de créer.

Instructions appliquées à partir de la base de données actuelle DROP UTILISATEUR.. L'utilisateur qui est propriétaire d'objets protégés (objets de base de données) ne peut pas être supprimé.

Diagrammes de base de données par défaut

Chaque base de données du système dispose des schémas par défaut suivants.

Bases de données (y compris MySQL) est une essence pour stocker des informations sous forme de tables. Pour que les bases de données des autres personnes n'étaient pas disponibles pour l'absolu de chaque utilisateur sur le serveur, il existe un système utilisateur pour ces bases de données. L'accès à n'importe quelle base de données peut être attribué à un administrateur (ou par un utilisateur autorisé) à un autre utilisateur, et il peut être complet ou quelque peu limité. Plus spécifiquement, ce degré d'accès est exprimé dans des privilèges («droits» ou «autorisations»).

Droits pour les utilisateurs de MySQL

Il existe un certain nombre de privilèges dans la base de données MySQL répertoriée ci-dessous avec la description. Les derniers privilèges sont des privilèges administratifs, qui ne sont clairement indiqués que pour référence. Les informations complètes des droits / privilèges sont disponibles dans la documentation de MySQL Developer:

Créer. - Vous permet de créer de nouvelles bases de données et de nouvelles tables

Tomber. - Vous permet de supprimer des bases de données ou des tables

Insérer. - Vous permet d'ajouter des chaînes à la table.

Mettre à jour. - Vous permet de changer le contenu des rangées de table. Ne confondez pas avec Alter, ce qui vous permet de changer la structure des tables (nombre de lignes / colonnes, types de colonne).

Effacer. - L'opposé de l'insert - vous permet de supprimer des lignes de la table.

Modifier. - Vous permet de changer la structure des tables. Nécessite de créer et d'insérer des privilèges.

Option de subvention - Vous permet d'attribuer des droits spécifiques à un utilisateur spécifique (également sélectionné). Il est possible de donner / sélectionner uniquement les droits qui s'attribuent.

Tables de verrouillage - Bloque la table pour l'introduction artificielle à l'introduction artificielle (administration) afin que les données à l'intérieur ne puissent pas changer sa voie naturelle (pendant le workflow).

Les références. - Vous permet de créer un lien entre des tables sur une clé externe.

Événement - donne le droit de créer / modifier / supprimer des tâches pour le planificateur

Déclencheur. - vous permet de créer / modifier / supprimer des déclencheurs (liés à des tables spécifiques), qui, lors de la suppression, mettez à jour les opérations ou Insérer. Actions supplémentaires.

Indice. - Privilège donne le droit d'ajouter / supprimer des index à (à partir de) tables. Les indices eux-mêmes sont prescrits manuellement et permettent de gagner du temps sur la recherche de lignes.

Créer des tables temporaires - Vous permet de créer des tables temporaires pour la session.

Créer une vue. - Vous permet de créer une certaine représentation sous la forme d'une table, qui n'existe en réalité pas en tant que célibataire et ne contient que des données provenant d'autres tables. Par exemple, dans cette vue, vous pouvez collecter certaines données regroupées à partir des trois tableaux (sélectionnez l'opérateur) et sur le fait que les données collectées ne feront que référence aux données de ces 3 tableaux et seront également associées qui n'ont pas besoin de votre propre table. .

Afficher la vue. - vous permet de vérifier quel type de requête (à partir de quelles données est) une représentation spécifique spécifiée à l'aide de la vue Create

Créer une routine - Vous permet de créer une procédure qui est un ensemble de commandes SQL récoltées.

Altérer la routine - Vous permet de modifier la procédure créée par CREATE Routine.

Exécuter. - Vous permet d'appeler des procédures prêtes à l'emploi.

Déposer - Fournit un accès à la lecture de tout fichier sur le serveur auquel vous avez accès au système MySQL lui-même et accédez à la création d'un fichier dans des répertoires auxquels MySQL dispose de droits d'écriture.

Créer des espaces de table. (admin) - vous permet de créer / modifier / supprimer des espaces de table. Cet espace lui-même est logique et n'est pas associé à la structure de la base de données ou du schéma. Il déclare l'emplacement des objets BD sur média physique et utilisé pour optimiser le système de base de données.

Créer un utilisateur. (admin) - Vous permet de créer / modifier / renommer / supprimer les utilisateurs de la base de données.

Traiter. (Admin) - permet d'accéder aux informations sur les flux (processus) exécutés sur le serveur.

Procuration. (Admin) - vous permet de saisir l'utilisateur sous la guise d'un autre utilisateur. Utilisé par l'administrateur pour vérifier / déboguer les droits d'accès de l'utilisateur requis.

Recharger. (admin) - permet l'utilisation de l'opérateur de flush qui nettoie la cache de MySQL

Client de réplication. (Admin) - Vous permet d'exécuter des opérations d'état Master, à afficher le statut esclave et à afficher le journal binaire.

Réplication esclave. (admin) - Ce privilège est requis pour les utilisateurs du serveur de base de données piloté afin que ce serveur puisse se connecter au serveur principal dans le rôle de l'esclave. Sans ce privilège, les serveurs esclaves ne seront pas en mesure de demander des mises à jour et des tables de base de données à partir du serveur maître.

Afficher les bases de données. (Admin) - Vous permet d'exécuter l'opérateur des bases de données show. Les utilisateurs qui n'ont pas de tels privilèges, lors de l'exécution de cet opérateur, ne peuvent voir que les bases de données auxquelles ils ont des droits.

Fermer. (Admin) - Privilège vous permet d'exécuter l'opérateur d'arrêt qui active le serveur MySQL.

super (Admin) - privilège, donnant droit à de nombreuses opérations:

- vous permet de compléter les processus appartenant à d'autres utilisateurs.

- changer les variables du système global

- activer / désactiver la journalisation

- mises à jour de la machine Même lorsqu'il est défini pour lire les droits des variables système

- run / Stop Replication sur les serveurs esclaves

- etc.

Tout. (admin) - L'utilisateur qui a reçu ce privilège est automatiquement attribué à tous les droits dans le cadre du niveau de privilège (privilèges possibles en principe, en fonction du contexte de la délivrance des privilèges). Non seulement le privilège est nommé Option de subvention dans ce cas.

Objet des droits des utilisateurs de MySQL dans les panneaux de contrôle d'hébergement

- DirectAdmin.

- cpanel

- Ispmanager.

- Webuzo.

DirectAdmin.

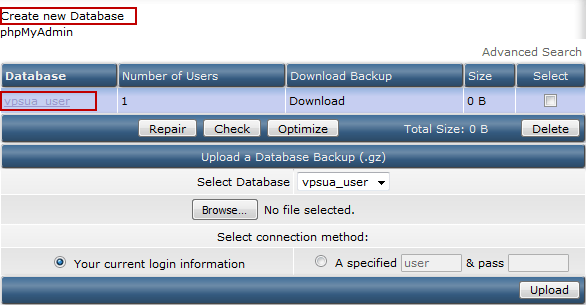

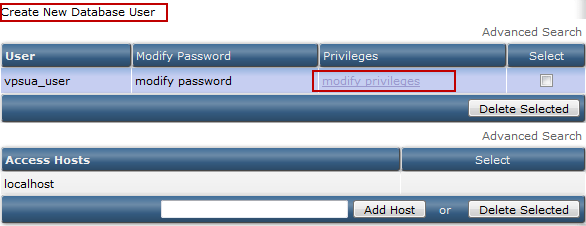

Sur le page d'accueil DirectiveDmin à partir du niveau utilisateur dans le menu Votre compte Aller à la section MySQL Management.:

Nous pouvons ici comment créer un nouvel utilisateur pour cette base de données en passant à Créer un nouvel utilisateur de base de donnéeset nouez-y existant. Il convient de noter qu'il n'existe aucune interface spécialement désignée pour gérer les utilisateurs. Il est disponible uniquement en allumant n'importe quelle base de données. Donner aux droits des utilisateurs - aller à la référence modifier les privilèges.:

Sur la page Privilège, sélectionnez ces privilèges que nous souhaitons donner à l'utilisateur à une base de données spécifique et à enregistrer. La barre d'état rappellera quoi et que les droits sont alloués:

Après cela, il y aura une transition vers la page de confirmation de conservation. Tous, droits émis.

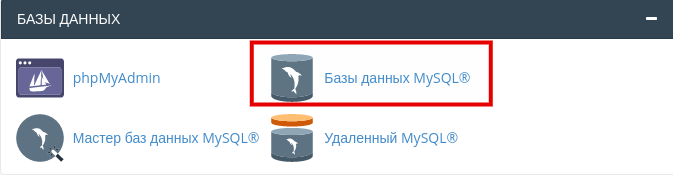

cpanel

Sur la page principale de CPanel, nous devons trouver une section Base de données En ça va à Bases de données MySQL:

Toutes les manipulations avec des bases de données MySQL, des utilisateurs de bases de données et leurs droits sont effectuées dans ce menu.

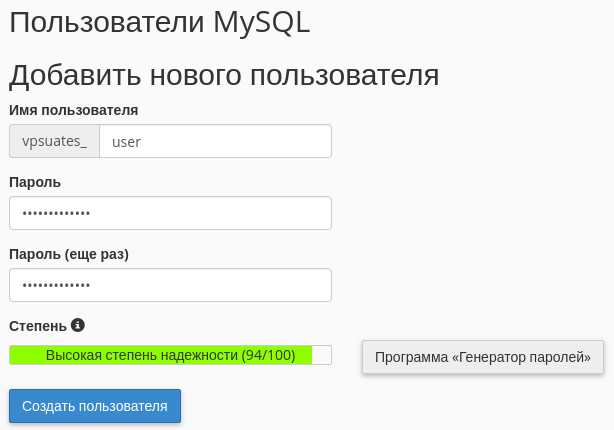

Si nous n'avons pas de base, aucun utilisateur, ne les créez pas dans les partitions pertinentes de la page:

Section Bases de données actuelles Mise à jour:

Créez un utilisateur:

Section Utilisateurs actuels Mise à jour:

Pour attribuer des droits à un utilisateur spécifique à une base de données spécifique, nous devons trouver sur la section page. Ajouter un utilisateur à la base de données et ajoutez l'utilisateur nécessaire à la base de données requise:

Après avoir ajouté un utilisateur à une base de données, une boîte de dialogue pour attribuer des privilèges apparaîtra:

Le bouton "Tous droits" équivaut aux privilèges de tous, décrits au début du manuel et attribuent tous les droits possibles à l'utilisateur dans le contexte des accessoires de l'utilisateur à un groupe spécifique d'utilisateurs sur tout le serveur MySQL.

Après confirmation, les modifications apportées seront redirigées vers une page confirmant que les droits spécifiés ont été émis et sur la page de gestion de base et les utilisateurs de MySQL rétabliront la section Bases de données actuelles:

Prêt. L'utilisateur est attribué une base de données.

IspManager Lite 5.

En entrant ISPManager, le rôle de tout utilisateur doit aller à Instruments -> Base de donnéesÀ partir du menu de gauche.

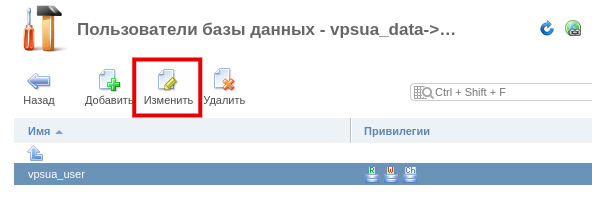

Ensuite, sur l'interface de gestion de base de données qui s'ouvre, vous devez sélectionner la base de données requise et aller au menu. Utilisateurs. Aller à l'interface de gestion de l'utilisateur de la base de données. S'il n'y a pas de bases de données, vous pouvez en créer une nouvelle en cliquant sur Ajouter..

Il convient de noter que lors de la création d'une nouvelle base de données, il sera possible de créer immédiatement un nouvel utilisateur, qui sera attribué à cette base de données. Ou vous pouvez choisir un utilisateur existant qui sera également attribué automatiquement à cette base de données.

Dans l'interface de gestion de base de données, nous introduirons une liste de tous les utilisateurs de cette base de données dans le compte ISPManager actuel. Pour éditer des droits, il est nécessaire de mettre en évidence un utilisateur spécifique qui attribue des droits et d'aller au menu. Changer

Après cela, nous verrons tous les droits pouvant être affectés à cet utilisateur:

Par défaut, tous les droits sont attribués lors de la création d'un utilisateur et d'une base de données. Nous modifions celles dont nous avons besoin et conservent des résultats. Après cela, vous serez retourné à la page Gestion de l'utilisateur de la base de données.

Webuzo.

Webuzo se compose de 2 panneaux: administrateur et utilisateur. Accédez au panneau Utilisateur et choisissez sur la page principale Gérer les bases de données.

Sur la page qui s'ouvre, nous pouvons:

- voir une liste des bases de données existantes [ Base de données (s)];

- créer une nouvelle base de données [ Créer une base de données.];

- voir une liste des utilisateurs de la base de données existants [ Utilisateurs de la base de données];

- créez un utilisateur de base de données et attribuez-lui une base de données spécifique [ Ajouter l'utilisateur à la base de données]

Si la base de données cible n'existe pas encore, allez ensuite créer une base de données et créer une nouvelle base de données:

Si la base de données cible existe déjà, alors dans la gestion des bases de données, nous devons aller à Ajouter l'utilisateur à la base de données et créer un nouvel utilisateur de base de données ou spécifier toute liaison existante à sa base de données:

Lorsque vous ajoutez un utilisateur à la base de données, une nouvelle fenêtre s'ouvrira avec la demande aux fins du droit à cet utilisateur. Choisissez les droits dont vous avez besoin et confirmez les modifications apportées au bouton Soumettre des changements..

Si vous modifiez avec succès les droits dans la fenêtre actuelle, une inscription sera inscrite. Privilèges de base de données mises à jour. Mission accomplie.