Tarmoq orqali ma'lumotlarni ushlab turish Masofaviy kompyuter qurilmasidan har qanday ma'lumotni qabul qilish hisobga olinadi. Ular foydalanuvchining shaxsiy ma'lumotlari, uning xabarlari, veb-saytlarga tashrif buyurish haqidagi ma'lumotlardan iborat bo'lishi mumkin. Ma'lumotlarni olish josuslik dasturlari yoki tarmoq snayferlari yordamida amalga oshirilishi mumkin.

Spyware - bu ma'lum bir ish stantsiyasidan yoki qurilmadan tarmoq orqali uzatiladigan barcha ma'lumotlarni yozib oladigan maxsus dastur.

Sniffer - bu tarmoq orqali o'tadigan trafikni ushlab turadigan va tahlil qiladigan dastur yoki kompyuter texnologiyasi. Sniffer veb-sessiyaga ulanish va kompyuter egasi nomidan turli operatsiyalarni bajarish imkonini beradi.

Agar ma'lumot real vaqt rejimida uzatilmasa, josuslik dasturi ma'lumotlarni ko'rish va tahlil qilish uchun qulay bo'lgan hisobotlarni yaratadi.

Tarmoqni ushlash qonuniy yoki noqonuniy ravishda amalga oshirilishi mumkin. Axborotni olib qo'yishning qonuniyligini belgilovchi asosiy hujjat Kiberjinoyat to'g'risidagi konventsiyadir. 2001 yilda Vengriyada yaratilgan. Turli mamlakatlarning qonuniy talablari biroz farq qilishi mumkin, ammo asosiy g'oya barcha mamlakatlar uchun bir xil.

Tarmoq orqali ma'lumotlarni ushlashning tasnifi va usullari

Tarmoq orqali ma'lumotni ushlashni ikki turga bo'lish mumkin:

- vakolatli

- ruxsatsiz

Vakolatli ma'lumotlarni to'plash korporativ ma'lumotlarni himoya qilishdan tortib milliy xavfsizlikni ta'minlashgacha bo'lgan turli maqsadlarda amalga oshiriladi. Bunday operatsiyani amalga oshirish uchun asoslar qonun hujjatlari, maxsus xizmatlar, huquqni muhofaza qilish organlarining mansabdor shaxslari, ma'muriy tashkilotlarning mutaxassislari va kompaniya xavfsizlik xizmatlari tomonidan belgilanadi.

Ma'lumotlarni ushlashning xalqaro standartlari mavjud. Yevropa telekommunikatsiya standartlari instituti axborotni ushlashga asoslangan bir qator texnik jarayonlarni (ETSI ES 201 158 “Telekommunikatsiya xavfsizligi; Qonuniy tutib olish (LI); Tarmoq funksiyalariga talablar”) uyg‘unlashtirishga muvaffaq bo‘ldi. Natijada, maxfiy xizmat mutaxassislari va tarmoq ma'murlariga tarmoqdan qonuniy ravishda ma'lumotlarni olishga yordam beradigan tizim arxitekturasi ishlab chiqildi. Tarmoq orqali ma'lumotlarni ushlashni amalga oshirish uchun ishlab chiqilgan tuzilma simli/simsiz ovozli qo'ng'iroqlar tizimiga, shuningdek pochta orqali yozishmalarga, IP orqali ovozli xabarlarni uzatishga va SMS orqali ma'lumot almashishga qo'llaniladi.

Tarmoq orqali ma'lumotlarni ruxsatsiz ushlash maxfiy ma'lumotlar, parollar, korporativ sirlar, tarmoqdagi kompyuter mashinalarining manzillari va boshqalarni egallashni xohlaydigan tajovuzkorlar tomonidan amalga oshiriladi. O'z maqsadlariga erishish uchun xakerlar odatda tarmoq trafigini analizatori - snifferdan foydalanadilar. Ushbu dastur yoki apparat-dasturiy qurilma firibgarga o'zi va hujumga uchragan foydalanuvchi bog'langan tarmoq ichidagi ma'lumotlarni, hatto sertifikat almashtirish orqali SSL shifrlangan trafikni ushlab olish va tahlil qilish imkoniyatini beradi. Siz trafikdan ma'lumotlarni olishingiz mumkin:

- Tarmoq interfeysini tinglash

- Tutish moslamasini kanal uzilishiga ulash orqali

- Trafik bo'limi yaratish va uni snifferga ko'paytirish

- Hujumni amalga oshirish orqali

Shuningdek, muhim ma'lumotlarni ushlash uchun yanada murakkab texnologiyalar mavjud bo'lib, ular tarmoqdagi o'zaro aloqalarga aralashish va ma'lumotlarni o'zgartirish imkonini beradi. Bunday usullardan biri soxta ARP so'rovlaridir. Usulning mohiyati jabrlanuvchining kompyuteri va o'zining IP manzili o'rtasida IP manzillarini almashtirishdir. Tarmoq orqali ma'lumotlarni ushlab qolishning yana bir usuli bu noto'g'ri marshrutlashdir. Bu tarmoq routerining IP manzilini o'z manzilingiz bilan almashtirishni o'z ichiga oladi. Agar firibgar jabrlanuvchi joylashgan mahalliy tarmoq qanday tashkil etilganligini bilsa, u foydalanuvchi mashinasidan uning IP-manziliga ma'lumot olishni osonlik bilan tashkil qilishi mumkin. TCP ulanishini o'g'irlash ham ma'lumotlarni ushlab qolishning samarali usuli hisoblanadi. Buzg'unchi TCP paketlarini yaratish va qurbonning kompyuteriga yuborish orqali aloqa seansini to'xtatadi. Keyinchalik, aloqa seansi mijoz o'rniga jinoyatchi tomonidan tiklanadi, ushlanadi va davom ettiriladi.

Ta'sir qilish ob'ekti

Tarmoq orqali ma'lumotlarni ushlash ob'ektlari davlat organlari, sanoat korxonalari, tijorat tuzilmalari va oddiy foydalanuvchilar bo'lishi mumkin. Tashkilot yoki biznes kompaniyasida tarmoq infratuzilmasini himoya qilish uchun ma'lumot olish mumkin. Razvedka idoralari va huquq-tartibot idoralari topshirilgan vazifaga qarab, turli egalardan uzatiladigan ma'lumotlarni ommaviy ravishda ushlashlari mumkin.

Agar kiberjinoyatchilar haqida gapiradigan bo'lsak, har qanday foydalanuvchi yoki tashkilot tarmoq orqali uzatiladigan ma'lumotlarni olish uchun ta'sir ob'ektiga aylanishi mumkin. Ruxsat etilgan kirish bilan olingan ma'lumotlarning informatsion qismi muhim ahamiyatga ega, buzg'unchi esa keyinchalik sotish uchun mablag'lar yoki qimmatli ma'lumotlarni tortib olish uchun ishlatilishi mumkin bo'lgan ma'lumotlarga ko'proq qiziqish bildiradi.

Ko'pincha jamoat tarmog'iga ulangan foydalanuvchilar, masalan, Wi-Fi ulanish nuqtasi bo'lgan kafeda kiberjinoyatchilar tomonidan ma'lumotni ushlab qolish qurboni bo'lishadi. Buzg'unchi sniffer yordamida veb-sessiyaga ulanadi, ma'lumotlarni almashtiradi va shaxsiy ma'lumotlarni o'g'irlaydi. Bu qanday sodir bo'lishi haqida batafsil ma'lumot maqolada tasvirlangan.

Tahdid manbai

Korxonalar va tashkilotlarda ma’lumotlarni ruxsat etilgan ushlash umumiy tarmoq infratuzilmasi operatorlari tomonidan amalga oshiriladi. Ularning faoliyati shaxsiy ma'lumotlar, tijorat sirlari va boshqa muhim ma'lumotlarni himoya qilishga qaratilgan. Qonuniy ravishda xabarlar va fayllarning uzatilishini fuqarolar va davlat xavfsizligini ta'minlash uchun maxsus xizmatlar, huquqni muhofaza qilish organlari va turli davlat organlari tomonidan nazorat qilinishi mumkin.

Jinoyatchilar noqonuniy ma'lumotlarni ushlash bilan shug'ullanadilar. Kiberjinoyatchining qurboni bo'lmaslik uchun siz mutaxassislarning ba'zi tavsiyalariga amal qilishingiz kerak. Masalan, umumiy tarmoqlarga ulanish bo'lgan joylarda avtorizatsiya va maxfiy ma'lumotlarni uzatishni talab qiladigan operatsiyalarni bajarmasligingiz kerak. Shifrlangan tarmoqlarni tanlash xavfsizroq va undan ham yaxshiroq - shaxsiy 3G-LTE modemlaridan foydalanish. Shaxsiy ma'lumotlarni uzatishda uni HTTPS protokoli yoki shaxsiy VPN tunnelidan foydalanib shifrlash tavsiya etiladi.

Siz kriptografiya va anti-snifferlar yordamida kompyuteringizni tarmoq trafigini ushlab qolishdan himoya qilishingiz mumkin; Simsiz tarmoqqa kirishdan ko'ra dial-up xavflarni kamaytiradi.

Tarmoqni hidlashTarmoq trafigini ushlab qolish usullari

TCP ulanishini ushlab turish

Xulosa

Ushbu dars tarmoq paketlarini tutib olishga asoslangan tarmoqni buzish texnologiyalarini tavsiflaydi. Xakerlar bunday texnologiyalardan qimmatli ma'lumotlarni o'g'irlash uchun tarmoq trafigini tinglash, o'rtadagi odam hujumi maqsadida ma'lumotlarni ushlashni tashkil qilish, TCP ulanishlarini tutib olish, aytaylik, ma'lumotlarni soxtalashtirishga ruxsat berish va boshqalarni amalga oshirish uchun foydalanadilar. , kamroq qiziqarli harakatlar. Afsuski, amaliyotda bunday hujumlarning aksariyati faqat Unix tarmoqlari uchun amalga oshiriladi, ular uchun xakerlar ham maxsus utilitalardan, ham Unix tizim vositalaridan foydalanishlari mumkin. Ko'rinishidan, Windows tarmoqlari xakerlar tomonidan e'tiborga olinmagan va biz tarmoq paketlarini arzimas tinglash uchun mo'ljallangan dasturlarni sniffer qilish uchun ma'lumotlarni ushlash vositalarining tavsifini cheklashga majbur bo'ldik. Biroq, hech bo'lmaganda nazariyani e'tiborsiz qoldirmaslik kerak ...

0 0

Sizga kerak bo'ladi

Comm Traffic yordam dasturi; - Windows operatsion tizimiga ega kompyuter.

Ko'rsatmalar

CommTraffic dasturini ishlab chiquvchining veb-saytidan yuklab oling va uni ko'rsatmalarga muvofiq o'rnating.

Boshlashdan oldin CommTraffic-da tarmoq parametrlarini sozlang. Buning uchun sozlash ustasini ishga tushiring. Menyuda joylashgan "Sozlamalar" tugmasini bosing, so'ng "Tarmoq" -> "Sehrgar" sahifasida joylashgan "Sehrgar" tugmasini bosing.

CommTraffic Console va CommTraffic Service o'rtasida aloqa o'rnatilganligiga ishonch hosil qiling. Keyin salomlash oynasida "Keyingi" tugmasini bosing va "Tarmoqni sozlash" ekranida to'g'ri tarmoq konfiguratsiyasini tanlang.

Agar sizning kompyuteringiz mahalliy tarmoqqa ulanmagan bo'lsa va siz Internetga dial-up ulanishingiz bo'lsa, u holda "mustaqil kompyuter" opsiyasini tanlang. Agar sizning kompyuteringiz mahalliy tarmoq orqali Internetga ulangan bo'lsa, "Ushbu kompyuter mahalliy tarmoqda" -ni tanlang. Tanlov ekraniga o'tish uchun "Keyingi" tugmasini bosing...

0 0

Linux tizimlarini boshqarish. Tarmoq trafigini ushlab turish

23-bob. Tarmoq trafigini ushlab turish

Tarmoq ma'muri tarmoq muammolarini aniqlash uchun wireshark yoki tcpdump kabi snifferdan foydalanishi kerak.

Talaba tarmoqning ishlash tamoyillarini tushunish uchun ko'pincha snifferdan foydalanishga majbur bo'ladi. Ushbu bobda tarmoq trafigini ushlab qolishning tegishli usullari tasvirlangan.

23.1. wireshark ilovasi

23.1.1. Wireshark o'rnatilmoqda

Bu misol .deb kengaytmali dasturiy paketlardan (jumladan, Debian, Mint, Xubuntu va boshqa tarqatishlar) foydalanadigan distributivlarga wireshark ilovasini oʻrnatish buyrugʻini beradi.

Root@debian8:~# Paket roʻyxatlarini oʻqish Bajarildi Bogʻliqlik daraxtini qurish... haqida maʼlumotni oʻqish.

0 0

IRIS "boshqa odamlar" tarmoq trafigini ushlab turish imkonini beruvchi sniffer dasturlari sinfiga kiradi. Oddiy ishlashda tarmoq kartasi (va uning dasturiy ta'minoti) MAC manzili bo'yicha murojaat qilingan yoki MAC manzil maydonida FFFFFFFFFFFF o'n oltilik qiymatiga ega bo'lgan efirga uzatiladigan (Broadcast) xabarlarni qabul qiladi. Sniffers, qaerga murojaat qilinganidan qat'i nazar, barcha freymlar qabul qilinganda uni "fotoshchi rejim" ga o'tkazadi. Shunday qilib, siz tanlangan tarmoq adapterida (yoki masofaviy kirish boshqaruvchisi) barcha tarmoq trafigini to'plashingiz va tahlil qilishingiz mumkin. Agar tarmoq (kamdan-kam hollarda, lekin bu sodir bo'ladi) "hub" (Hub) yordamida qurilgan bo'lsa, IRISga ega kompyuter tarmoqning to'qnashuv segmentidan barcha trafikni ushlab turishi mumkin. O'rnatishdan so'ng IRIS foydalanishga tayyor, lekin paketni yozib olish buferi hajmini oshirish uchun "Asboblar -- Sozlamalar -- Turli" ni tanlab, ba'zi sozlamalarni o'rnatishni tavsiya qilaman (standart...

0 0

Tarmoq paket analizatorlari

Sergey Paxomov

Paket snifferlarining ishlash tamoyillari

Snifferlardan foydalanish cheklovlari

Dasturiy ta'minot paketi snifferlarining umumiy ko'rinishi

Efir 0.10.14

Iris Network Traffic Analyzer4.07

Tarmoq paketi analizatorlari yoki snifferlar dastlab tarmoq muammolarini hal qilish vositasi sifatida ishlab chiqilgan. Ular keyingi tahlil qilish uchun tarmoq orqali uzatiladigan paketlarni tutib olish, sharhlash va saqlashga qodir. Bir tomondan, bu tizim ma'murlari va texnik yordam muhandislariga ma'lumotlarning tarmoq orqali uzatilishini kuzatish, yuzaga keladigan muammolarni tashxislash va tuzatish imkonini beradi. Shu ma'noda paketli snifferlar tarmoq muammolarini diagnostika qilish uchun kuchli vositadir. Boshqa tomondan, dastlab ma'muriyat uchun mo'ljallangan boshqa ko'plab kuchli vositalar singari, vaqt o'tishi bilan sniffers butunlay boshqa maqsadlarda ishlatila boshlandi....

0 0

Salom, do'stlar.

Ba'zan ma'lum bir mobil ilovaning trafigini tahlil qilish zarurati tug'iladi. U ko'pincha HTTP(S) orqali uzatiladi, bu uzatilgan ma'lumotlarni ushlab turish va o'zgartirishni oldini olish uchun (ammo, quyida ko'rib turganingizdek, bu har doim ham yordam bermaydi).

Ushbu eslatma HTTPS, SSL aylanib o'tish va Sertifikatlarni mahkamlash (qonuniy sertifikat o'rniga oddiygina o'z sertifikatingizni qo'shishga imkon bermaydi), masalan, Twitter, Facebook kabi trafikni ushlab turishni tavsiflaydi.

Nima uchun bu foydali bo'lishi mumkin:

U yoki bu xizmat qanday ishlashini bilib oling, hujjatsiz API qanday ishlashini tushuning, o'yinda aldash yoki ilovani o'zini sotib olingan deb hisoblashga majburlash.

Yoki ilovalaringizni disk raskadrovka qilish qulay.

Tanlov sizniki

Server bilan dastur trafigini to'xtatish uchun sizga kerak bo'ladi:

1) iOS 6-8.x operatsion tizimida jailbreak bilan ishlaydigan har qanday Apple qurilmasi (HTTPSni ushlab turish, HTTP trafigini ushlab turish uchun...

0 0

Ushbu mavzuda men sizga yo'riqnoma (shu jumladan Wi-Fi) orqali o'tadigan trafikning bir qismini qanday ushlab turish kerakligini aytaman. Hujum texnikasi - ARP-spoofing.

Bizga bepul Cain&Abel sniffer kerak (http://www.oxid.it/cain.html).

Lekin birinchi navbatda, bir oz nazariya.

ARP-spoofing - bu Ethernet tarmoqlarida xostlar o'rtasidagi trafikni ushlab turish imkonini beruvchi hujum usuli. ARP protokolidan foydalanishga asoslangan.

Tarqalgan kompyuter tarmog'ida masofaviy qidiruv algoritmlaridan foydalanganda, bunday tarmoqda odatiy masofaviy hujum "noto'g'ri DCS ob'ekti" ni amalga oshirish mumkin. ARP protokolining xavfsizlik tahlili shuni ko'rsatadiki, ma'lum bir tarmoq segmentidagi hujum qiluvchi xostga uzatiladigan ARP so'rovini ushlab, siz o'zingizni kerakli xost (masalan, router) deb e'lon qiladigan noto'g'ri ARP javobini yuborishingiz mumkin va keyinchalik noto'g'ri ma'lumot berilgan xostning tarmoq trafigini faol ravishda boshqaring, unga "yolg'on RVS ob'ekti" sxemasiga muvofiq ta'sir qiladi.

O'zingizni ARP spoofingidan qanday himoya qilish kerak?

1) Maxsus foydalaning....

0 0

Tarmoq trafigini ushlab qolish usullari

Tarmoq analizatori dasturlari yordamida tarmoqni tinglash ma'lumotlarni ushlab qolishning birinchi va eng oson usuli hisoblanadi.

Tarmoqni tinglashdan himoya qilish uchun maxsus dasturlar, masalan, AntiSniff, tarmoq trafigini tinglayotgan tarmoqdagi kompyuterlarni aniqlashga qodir.

Ularning muammolarini hal qilish uchun antisniffer dasturlari tarmoqda tinglash qurilmalari mavjudligining maxsus belgisidan foydalanadi - sniffer kompyuterining tarmoq kartasi maxsus tinglash rejimida bo'lishi kerak. Tinglash rejimida tarmoq kompyuterlari sinovdan o'tayotgan xostga yuborilgan IP-datagrammalariga maxsus tarzda reaksiyaga kirishadi. Masalan, tinglovchi xostlar odatda xost manziliga yuborilgan datagrammalarni emas, balki barcha kiruvchi trafikni qayta ishlaydi. AntiSniff taniy oladigan shubhali xost xatti-harakatlarini ko'rsatadigan boshqa belgilar ham mavjud.

Shubhasiz, tinglash tajovuzkor nuqtai nazaridan juda foydali, chunki u juda ko'p foydali ma'lumotlarni - tarmoq orqali uzatiladigan parollar, tarmoq kompyuterlarining manzillari, maxfiy ma'lumotlar, xatlar va boshqalarni olish imkonini beradi. Biroq, oddiy tinglash xakerga ma'lumotlarni o'zgartirish va buzish uchun ikkita xost o'rtasidagi tarmoq aloqasiga xalaqit berishga imkon bermaydi. Bunday muammoni hal qilish uchun yanada murakkab texnologiya talab qilinadi.

Ikki A va B xostlari o'rtasidagi tarmoq o'zaro ta'siri jarayonini to'xtatish va egallash uchun tajovuzkor A va B xostlariga soxta ARP (Manzilni aniqlash protokoli) xabarlarini yuborish orqali o'zaro ta'sir qiluvchi xostlarning IP manzillarini o'z IP manziliga almashtirishi mumkin.

Guruch. 1 ta noto'g'ri ARP so'rovlari

Keling, xaker A va B xostlar o'rtasidagi tarmoq aloqalarini to'xtatish uchun ARP dan qanday foydalanishi mumkinligini ko'rib chiqaylik.

A va B xostlari o'rtasidagi tarmoq trafigini ushlab turish uchun xaker o'zining IP manzilini ushbu xostlarga yuklaydi, shuning uchun A va B xabar almashishda ushbu soxta IP manzildan foydalanadi. O'zining IP manzilini kiritish uchun xaker quyidagi operatsiyalarni bajaradi.

- Buzg'unchi, masalan, W2RK paketidagi nbtstat buyrug'i yordamida A va B xostlarining MAC manzillarini aniqlaydi.

- Buzg'unchi A va B xostlarining aniqlangan MAC manzillariga xabarlarni yuboradi, ular kompyuterlarning MAC manzillariga xostlarning IP manzillarini echish so'rovlariga soxta ARP javoblaridir. A xostiga B xostining IP manzili tajovuzkor kompyuterining MAC manziliga mos kelishi haqida xabar beriladi; B xostiga A xostining IP manzili tajovuzkor kompyuterining MAC manziliga ham mos kelishi haqida xabar beriladi.

- A va B xostlari qabul qilingan MAC manzillarini ARP keshlarida saqlaydi va keyin ularni bir-biriga xabar yuborish uchun ishlatadi. A va B IP manzillari tajovuzkor kompyuterining MAC manziliga to'g'ri kelganligi sababli, A va B xostlari o'z xabarlari bilan hamma narsani qila oladigan vositachi orqali muloqot qilishadi.

Bunday hujumlardan himoya qilish uchun tarmoq ma'murlari o'zlarining tarmoq kompyuterlarining MAC manzillari va IP manzillari o'rtasidagi yozishmalar jadvali bilan ma'lumotlar bazasini saqlashlari kerak.

UNIX tarmoqlarida bu turdagi soxta ARP so'rov hujumi tarmoq trafigini kuzatish va boshqarish uchun tizim yordam dasturlari yordamida amalga oshirilishi mumkin, masalan, arpredirect. Afsuski, bunday ishonchli yordamchi dasturlar Windows tarmoqlarida amalga oshirilmaganga o'xshaydi. Masalan, NTsecurity veb-saytida siz tarmoq xostlari o'rtasida trafikni qayta yo'naltirish uchun vosita sifatida taqdim etilgan GrabitAII yordam dasturini yuklab olishingiz mumkin. Biroq, GrabitAII yordam dasturining funktsional imkoniyatlarini tekshirish shuni ko'rsatadiki, uning funktsiyalarini amalga oshirishda muvaffaqiyat hali ham uzoqdir.

Tarmoq trafigini to'xtatish uchun tajovuzkor tarmoq routerining haqiqiy IP-manzilini o'z IP-manziliga ega bo'lishi mumkin, masalan, soxtalashtirilgan ICMP Redirect xabarlari yordamida. Xost A, RFC-1122 ga ko'ra, qabul qilingan Qayta yo'naltirish xabarini boshqa xostga yuborilgan datagrammaga javob sifatida qabul qilishi kerak, masalan, B. Xost A qabul qilingan Qayta yo'naltirish xabarining mazmuni asosida Qayta yo'naltirish xabaridagi o'z harakatlarini belgilaydi, va agar yangi marshrut bo'ylab A dan B ga yo'naltirishda datagrammani qayta yo'naltirish ko'rsatilgan bo'lsa, A xost aynan shunday qiladi.

Guruch. 2 Noto'g'ri marshrutlash

Noto'g'ri marshrutlashni amalga oshirish uchun tajovuzkor A xost joylashgan mahalliy tarmoqni tashkil etish haqida ba'zi tafsilotlarni bilishi kerak, xususan, A hostidan B ga trafik yuboriladigan routerning IP-manzilini. Buni bilib, tajovuzkor IP-datagramma hosil qiladi, unda IP - jo'natuvchining manzili marshrutizatorning IP-manzili sifatida aniqlanadi, qabul qiluvchi esa A xostidir. Shuningdek, datagrammaga yangi marshrutizatorning manzil maydoni o'rnatilgan ICMP Redirect xabari kiritilgan. Buzg'unchi kompyuterining IP manzili. Bunday xabarni olgandan so'ng, host A barcha xabarlarni tajovuzkor kompyuterining IP-manziliga yuboradi.

Bunday hujumdan himoya qilish uchun siz A xostida ICMP Redirect xabarlarini qayta ishlashni o'chirib qo'yishingiz kerak (masalan, xavfsizlik devori yordamida) va tracert buyrug'i (Unixda bu tracerout buyrug'i) tajovuzkor kompyuterining IP manzilini ochib berishi mumkin. . Ushbu yordam dasturlari mahalliy tarmoqda paydo bo'lgan qo'shimcha marshrutni topishga qodir, agar o'rnatish vaqtida ko'zda tutilmagan bo'lsa, albatta, tarmoq ma'muri hushyor bo'lmasa.

Yuqoridagi tutib olish misollari (hujumchilarning imkoniyatlari cheklangan emas) bizni, agar ma'lumotlar maxfiy ma'lumotlarni o'z ichiga olgan bo'lsa, tarmoq orqali uzatiladigan ma'lumotlarni himoya qilish zarurligiga ishontiradi. Tarmoq trafigini ushlab qolishdan himoya qilishning yagona usuli kriptografik algoritmlar va shifrlash protokollarini amalga oshiradigan va maxfiy ma'lumotlarni oshkor qilish va almashtirishning oldini oluvchi dasturlardan foydalanish hisoblanadi. Bunday muammolarni hal qilish uchun kriptografiya xavfsiz protokollar orqali uzatiladigan xabarlarni shifrlash, imzolash va haqiqiyligini tekshirish vositalarini taqdim etadi.

Axborot almashinuvini himoya qilishning barcha kriptografik usullarini amaliy amalga oshirish VPN tarmoqlari (Virtual Private Networks) tomonidan ta'minlanadi.

TCP ulanishini ushlab turish

Hacker TCP paketlarini yaratish va hujum qilingan xostga jo'natish orqali xost bilan joriy aloqa seansini to'xtatganda, eng murakkab tarmoq trafigini ushlab turish hujumi TCP ulanishini qo'lga olish (TCP hijacking) deb hisoblanishi kerak. Keyinchalik, TCP protokolining uzilgan TCP ulanishini tiklash qobiliyatidan foydalangan holda, xaker uzilgan aloqa seansini to'xtatadi va uzilgan mijoz o'rniga uni davom ettiradi.

TCP ulanishini o'g'irlash hujumlarini amalga oshirish uchun bir nechta samarali yordamchi dasturlar yaratilgan, ammo ularning barchasi Unix platformasi uchun amalga oshiriladi va veb-saytlarda bu yordam dasturlari faqat manba kod shaklida taqdim etiladi. Shunday qilib, TCP ulanishini o'g'irlash hujumlari kam foyda keltiradi.

TCP protokoli (Transmission Control Protocol) OSI transport sathining asosiy protokollaridan biri boʻlib, virtual aloqa kanali orqali mantiqiy ulanishlarni oʻrnatish imkonini beradi. Bu kanal orqali paketlar ketma-ketligi qayd etilgan holda uzatiladi va qabul qilinadi, paketlar oqimi boshqariladi, buzilgan paketlarni qayta uzatish tashkil etiladi va sessiya oxirida aloqa kanali buziladi. TCP protokoli TCP/IP oilasidagi yagona asosiy protokol bo'lib, u rivojlangan xabarlarni identifikatsiyalash va ulanish tizimiga ega.

Dasturiy ta'minot paketi snifferlarining umumiy ko'rinishi

Barcha dasturiy ta'minotlarni ikki toifaga bo'lish mumkin: buyruq satridan ishga tushirishni qo'llab-quvvatlaydigan snifferlar va grafik interfeysga ega bo'lgan snifferlar. Biroq, shuni ta'kidlaymizki, bu ikkala qobiliyatni birlashtirgan snifferlar mavjud. Bundan tashqari, snifferlar bir-biridan qo'llab-quvvatlaydigan protokollari, tutib olingan paketlarni tahlil qilish chuqurligi, filtrlarni sozlash qobiliyati va boshqa dasturlar bilan moslik imkoniyati bilan farqlanadi.

Odatda, grafik interfeysga ega har qanday snifferning oynasi uchta hududdan iborat. Ulardan birinchisi ushlangan paketlarning umumiy ma'lumotlarini ko'rsatadi. Odatda, bu maydon minimal maydonlarni ko'rsatadi, ya'ni: paketlarni ushlab turish vaqti; Paket jo'natuvchi va qabul qiluvchining IP manzillari; Paketni jo'natuvchi va qabul qiluvchining MAC manzillari, manba va maqsad port manzillari; protokol turi (tarmoq, transport yoki dastur qatlami); ushlangan ma'lumotlar haqida ba'zi umumiy ma'lumotlar. Ikkinchi maydon alohida tanlangan paket haqidagi statistik ma'lumotlarni ko'rsatadi va nihoyat uchinchi maydon paketni o'n oltilik yoki ASCII belgilar shaklida ko'rsatadi.

Deyarli barcha paketli snifferlar dekodlangan paketlarni tahlil qilish imkonini beradi (shuning uchun paketli snifferlar paket analizatorlari yoki protokol analizatorlari deb ham ataladi). Sniffer tutib olingan paketlarni qatlamlar va protokollar bo'ylab tarqatadi. Ba'zi paketli snifferlar protokolni tanib olish va olingan ma'lumotlarni ko'rsatishga qodir. Ushbu turdagi ma'lumotlar odatda sniffer oynasining ikkinchi qismida ko'rsatiladi. Misol uchun, har qanday sniffer TCP protokolini taniy oladi va rivojlangan snifferlar ushbu trafikni qaysi dastur yaratganligini aniqlay oladi. Ko'pgina protokol analizatorlari 500 dan ortiq turli xil protokollarni taniydilar va ularni nomi bilan tavsiflashlari va dekodlashlari mumkin. Sniffer qanchalik ko'p ma'lumotni dekodlashi va ekranda ko'rsatishi mumkin bo'lsa, shunchalik kam qo'lda dekodlash kerak bo'ladi.

Paket snifferlari duch kelishi mumkin bo'lgan muammolardan biri standart portdan boshqa port yordamida protokolni to'g'ri aniqlay olmaslikdir. Masalan, xavfsizlikni yaxshilash uchun ba'zi taniqli ilovalar standart portlardan boshqa portlardan foydalanish uchun sozlanishi mumkin. Shunday qilib, veb-server uchun ajratilgan an'anaviy port 80 o'rniga, ushbu serverni 8088 yoki boshqa portga majburan qayta sozlash mumkin. Bunday vaziyatda ba'zi paketli analizatorlar protokolni to'g'ri aniqlay olmaydi va faqat quyi darajadagi protokol (TCP yoki UDP) haqidagi ma'lumotlarni ko'rsatadi.

Plaginlar yoki o'rnatilgan modullar sifatida dasturiy ta'minotning analitik modullari bilan birga kelgan dasturiy ta'minot snifferlari mavjud bo'lib, ular sizni ushlab turgan trafik haqida foydali tahliliy ma'lumotlarga ega hisobotlarni yaratishga imkon beradi.

Ko'pgina dasturiy paketlar analizatorlarining yana bir o'ziga xos xususiyati - bu trafikni olishdan oldin va keyin filtrlarni sozlash qobiliyati. Filtrlar umumiy trafikdan ma'lum paketlarni berilgan mezon bo'yicha tanlaydi, bu esa trafikni tahlil qilishda keraksiz ma'lumotlardan xalos bo'lishga imkon beradi.

Ko'pgina foydalanuvchilar yopiq Internet-resursda ro'yxatdan o'tish yoki avtorizatsiya qilishda login va parolni to'ldirish va ENTER tugmasini bosish orqali ushbu ma'lumotlarni osongina ushlab qolish mumkinligini tushunishmaydi. Ko'pincha ular tarmoq orqali himoyalanmagan shaklda uzatiladi. Shuning uchun, agar siz kirmoqchi bo'lgan sayt HTTP protokolidan foydalansa, unda bu trafikni qo'lga kiritish, Wireshark yordamida tahlil qilish va keyin parolni topish va parolini ochish uchun maxsus filtrlar va dasturlardan foydalanish juda oson.

Parollarni ushlab turish uchun eng yaxshi joy tarmoqning yadrosi bo'lib, u erda barcha foydalanuvchilarning trafigi tashqi resurslarda ro'yxatdan o'tishda Internetga kirish uchun yopiq resurslarga (masalan, pochta) yoki yo'riqnoma oldida ketadi. Biz oynani o'rnatdik va o'zimizni xaker kabi his qilishga tayyormiz.

Qadam 1. Trafikni olish uchun Wireshark-ni o'rnating va ishga tushiring

Ba'zan, buning uchun biz trafikni olishni rejalashtirgan interfeysni tanlash va "Ishga tushirish" tugmasini bosish kifoya. Bizning holatda, biz simsiz tarmoq orqali suratga olamiz.

Trafikni ushlash boshlandi.

2-qadam. Olingan POST trafikini filtrlash

Biz brauzerni ochamiz va foydalanuvchi nomi va parol yordamida ba'zi manbalarga kirishga harakat qilamiz. Avtorizatsiya jarayoni tugallangandan va sayt ochilgandan so'ng, biz Wireshark-da trafikni yozib olishni to'xtatamiz. Keyin, protokol analizatorini oching va ko'p sonli paketlarni ko'ring. Bu yerda ko‘pchilik IT-mutaxassislari bundan keyin nima qilishni bilmasliklari sababli taslim bo‘lishadi. Lekin biz bilamiz va bizni qiziqtiramiz ma'lum paketlar bo'lgan POST ma'lumotlari mahalliy mashinamizda shaklni to'ldirishda ekranda to'ldirilganda va brauzerda "Kirish" yoki "Avtorizatsiya" tugmasini bosganimizda uzoq serverga yuboriladi.

Olingan paketlarni ko'rsatish uchun oynaga maxsus filtr kiritamiz: http.iltimos.usul == "POST"

Va biz minglab paketlar o'rniga biz izlayotgan ma'lumotlarga ega faqat bittasini ko'ramiz.

Qadam 3. Foydalanuvchining login va parolini toping

Tezda sichqonchaning o'ng tugmachasini bosing va menyudan elementni tanlang TCP Steam-ni kuzatib boring

Shundan so'ng, sahifaning mazmunini kodda tiklaydigan yangi oynada matn paydo bo'ladi. Keling, parol va foydalanuvchi nomiga mos keladigan "parol" va "foydalanuvchi" maydonlarini topamiz. Ba'zi hollarda ikkala maydon ham oson o'qilishi mumkin va hatto shifrlanmaydi, lekin agar biz Mail.ru, Facebook, VKontakte va boshqalar kabi juda mashhur manbalarga kirishda trafikni qo'lga kiritishga harakat qilsak, parol shifrlangan bo'ladi:

HTTP/1.1 302 topildi

Server: Apache/2.2.15 (CentOS)

X-Powered-by: PHP/5.3.3

P3P: CP="NOI ADM DEV PSAi COM NAV OUR Otro STP IND DEM"

Set-Cookie: parol = ; tugaydi=Ps, 07-noyabr 2024-yil 23:52:21 GMT; yo'l=/

Manzil: loggedin.php

Tarkib uzunligi: 0

Ulanish: yopish

Kontent turi: matn/html; charset=UTF-8

Shunday qilib, bizning holatlarimizda:

Foydalanuvchi nomi: networkguru

Parol:

Qadam 4. Parolni parolini ochish uchun kodlash turini aniqlang

Masalan, http://www.onlinehashcrack.com/hash-identification.php#res veb-saytiga o'ting va identifikatsiya oynasida parolimizni kiriting. Menga ustuvorlik tartibida kodlash protokollari ro'yxati berildi:

Qadam 5. Foydalanuvchi parolini dekodlash

Ushbu bosqichda biz hashcat yordam dasturidan foydalanishimiz mumkin:

~# hashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt

Chiqishda biz shifrlangan parolni oldik: simplepassword

Shunday qilib, Wireshark yordamida biz nafaqat ilovalar va xizmatlarning ishlashidagi muammolarni hal qila olamiz, balki o'zimizni xaker sifatida sinab ko'ra olamiz, foydalanuvchilar veb-shakllarga kiritadigan parollarni tutib olamiz. Bundan tashqari, ko'rsatish uchun oddiy filtrlar yordamida foydalanuvchi pochta qutilari uchun parollarni topishingiz mumkin:

- POP protokoli va filtri quyidagicha ko'rinadi: pop.request.command == "USER" || pop.request.command == "PASS"

- IMAP protokoli va filtri quyidagicha bo'ladi: imap.request "login" ni o'z ichiga oladi

- Protokol SMTP bo'lib, siz quyidagi filtrni kiritishingiz kerak bo'ladi: smtp.req.command == "AUTH"

va kodlash protokolini dekodlash uchun jiddiyroq yordamchi dasturlar.

6-qadam: Agar trafik shifrlangan bo'lsa va HTTPS dan foydalansa nima bo'ladi?

Bu savolga javob berish uchun bir nechta variant mavjud.

Variant 1. Foydalanuvchi va server o'rtasidagi aloqa uzilganda ulaning va ulanish o'rnatilgan vaqtda trafikni yozib oling (SSL Handshake). Ulanish o'rnatilganda, seans kaliti ushlanishi mumkin.

Variant 2: Firefox yoki Chrome tomonidan yozib olingan seans kaliti jurnali fayli yordamida HTTPS trafigining shifrini ochishingiz mumkin. Buning uchun brauzer ushbu shifrlash kalitlarini jurnal fayliga yozish uchun sozlanishi kerak (FireFox asosidagi misol) va siz ushbu jurnal faylini olishingiz kerak. Asosan, siz boshqa foydalanuvchining qattiq diskidan seans kaliti faylini o'g'irlashingiz kerak (bu noqonuniy). Xo'sh, keyin trafikni yozib oling va uni shifrlash uchun olingan kalitdan foydalaning.

Aniqlash. Biz parolini o'g'irlamoqchi bo'lgan shaxsning veb-brauzeri haqida gapiramiz. Agar biz o'z HTTPS trafikimizni shifrlashni nazarda tutsak va mashq qilmoqchi bo'lsak, bu strategiya ishlaydi. Agar siz boshqa foydalanuvchilarning HTTPS trafigini ularning kompyuterlariga kirmasdan shifrlamoqchi bo'lsangiz, bu ishlamaydi - bu ham shifrlash, ham maxfiylik.

1 yoki 2-variantga muvofiq kalitlarni olganingizdan so'ng ularni WireShark-da ro'yxatdan o'tkazishingiz kerak:

- Tahrirlash - Afzalliklar - Protokollar - SSL menyusiga o'ting.

- "Bir nechta TCP segmentlarini qamrab olgan SSL yozuvlarini qayta yig'ish" bayrog'ini o'rnating.

- "RSA kalitlari ro'yxati" va "Tahrirlash" ni bosing.

- Barcha maydonlarga ma'lumotlarni kiriting va kalit bilan faylga yo'lni yozing

WireShark RSA algoritmi yordamida shifrlangan paketlarni shifrini ochishi mumkin. Agar DHE/ECDHE, FS, ECC algoritmlari ishlatilsa, sniffer bizga yordam bermaydi.

Variant 3. Foydalanuvchi foydalanayotgan veb-serverga kirish huquqiga ega bo'ling va kalitni oling. Ammo bu yanada qiyinroq vazifa. Korporativ tarmoqlarda ilovalarni disk raskadrovka qilish yoki kontentni filtrlash maqsadida ushbu parametr qonuniy asosda amalga oshiriladi, lekin foydalanuvchi parollarini ushlash uchun emas.

BONUS

VIDEO: Wireshark Packet Sniffing foydalanuvchi nomlari, parollar va veb-sahifalar

Asl: Tarmoqni hidlash

Muallif: Pol Kobbo

Nashr qilingan sana: 2015 yil 12 mart

Tarjimasi: A. Panin

O'tkazish sanasi: 2015 yil 1 aprel

23-bob. Tarmoq trafigini ushlab turish

Tarmoq ma'muri tarmoq muammolarini aniqlash uchun wireshark yoki tcpdump kabi snifferdan foydalanishi kerak.

Talaba tarmoqning ishlash tamoyillarini tushunish uchun ko'pincha snifferdan foydalanishga majbur bo'ladi. Ushbu bobda tarmoq trafigini ushlab qolishning tegishli usullari tasvirlangan.

23.1. wireshark ilovasi

23.1.1. Wireshark o'rnatilmoqda

Bu misol .deb kengaytmali dasturiy paketlardan (jumladan, Debian, Mint, Xubuntu va boshqa tarqatishlar) foydalanadigan distributivlarga wireshark ilovasini oʻrnatish buyrugʻini beradi.

Root@debian8:~# Paket roʻyxatini oʻqish Bajarildi Bogʻliqlik daraxtini yaratish Holat maʼlumotlarini oʻqish Bajarildi... (chiqarish qisqartirildi)

CentOS, RHEL va Fedora kabi .rpm dasturiy paketlaridan foydalanadigan tarqatishlar wireshark ilovasini o'rnatish uchun yum yordam dasturidan foydalanishi mumkin.

# yum install wireshark Yuklangan plaginlar: fastestmirror Keshlangan xost faylidan oyna tezligi yuklanmoqda ... (chiqish qisqartirildi)

23.1.2. Tarmoq interfeysini tanlash

Wireshark ilovasini birinchi marta ishga tushirganingizda, siz tarmoq interfeysini tanlashingiz kerak bo'ladi. Quyidagi rasmga o'xshash dialog oynasini ko'rasiz.

Ehtimol, mavjud tarmoq interfeyslari bo'lmaydi, chunki ba'zi tarqatishlarda tarmoq trafigini faqat ildiz foydalanuvchi ushlab turishi mumkin. Bunday holda, sudo wireshark buyrug'i yordamida wireshark dasturini root sifatida ishga tushirishingiz kerak bo'ladi.

Yoki siz umumiy tavsiyalarga amal qilishingiz va tcpdump yordam dasturidan yoki boshqa vositadan foydalanib, trafikni ushlab turishingiz va ma'lumotlarni faylga yozishingiz mumkin. Har qanday ushlangan ma'lumotlarni Wilshark ilovasi yordamida keyinroq tahlil qilish mumkin.

23.1.3. Trafikni minimallashtirish

Tarmoq trafigini ushlab turish jarayonida juda qisqa vaqt ichida minglab paketlar yaratilishi mumkin. Shubhasiz, bunday ma'lumotlar hajmi trafik tahlilini murakkablashtiradi. Snifferni tarmoq ichida izolyatsiya qilish orqali bu vaziyatdan chiqishga harakat qiling. To'liq nazorat ostida bo'lgan izolyatsiya qilingan virtual tarmoqning tarmoq interfeysi orqali o'tadigan trafikni to'xtatish afzalroq variantdir.

Agar siz uyda tarmoq trafigini ushlab qolish vositalarini qidirayotgan bo'lsangiz, trafikni kamaytirish uchun kompyuteringizda ishlaydigan har qanday tarmoq ilovalarini o'chirib qo'yish va kompyuteringizni smartfon va planshetlar kabi boshqa kompyuterlar va qurilmalardan uzib qo'yish foydali bo'lishi mumkin.

Biroq, trafikni minimallashtirish uchun muhimroq vosita filtrlar bo'lib, ular keyingi bo'limda muhokama qilinadi.

23.1.4. Ping yordam dasturi tomonidan yaratilgan trafikni ushlab turish

Men snifferni ishga tushirdim va uchta ping buyrug'i natijasida tarmoq orqali yuborilgan barcha paketlarni qo'lga oldim (bu buyruqlarni root sifatida ishlatish mantiqiy emas):

Root@debian7:~# ping -c2 ns1.paul.local PING ns1.paul.local (10.104.33.30) 56(84) bayt ma'lumotlar. 10.104.33.30 dan 64 bayt: icmp_req = 1 ttl = 64 vaqt = 0.010 ms 64 bayt 10.104.33.30 dan: icmp_req = 2 ttl = 64 vaqt = 0.023 ms --- ns1.paul-ets-paketli ---. , 2 ta qabul qilindi, 0% paket yoʻqolishi, vaqt 1001ms rtt min/avg/max/mdev = 0.010/0.016/0.023/0.007 ms root@debian7:~# ping -c3 linux-training.be PING linux-training.be (188.93.155.87) 56(84) bayt ma'lumot. antares.ginsys.net dan 64 bayt (188.93.155.87): icmp_req=1 ttl=56 vaqt=15.6 ms. antares.ginsys.net dan 64 bayt (188.93.155.87): icmp_req=2 ttl=56 ms=1 ttl=15,6 ms antares.ginsys.net dan (188.93.155.87): icmp_req=3 ttl=56 vaqt=14,7 ms --- linux-training.be ping statistikasi --- 3 ta paket uzatildi, 3 ta qabul qilindi, paket yoʻqolishi 0%, vaqt 2003ms rtt min/avg/max/mdev = 14,756/16,110/17,881/1,309 ms root@debian7:~# ping -c1 centos7.paul.local PING centos7.paul.local (10.104.33.31) 56(84) bayt ma'lumotlar. 10.104.33.31 dan 64 bayt: icmp_req=1 ttl=64 vaqt=0,590 ms --- centos7.paul.local ping statistikasi --- 1 ta paket uzatildi, 1 ta qabul qilindi, 0% paket yoʻqolishi, vaqt 0ms rtt min/avg/ /mdev = 0,590/0,590/0,590/0,000 ms

Hammasi bo'lib tarmoqdan 200 dan ortiq paketlar ushlangan. Agar siz filtr maydoniga icmp qatorini kiritsangiz va "Ilova" tugmasini bossangiz, hamma narsa aniqroq bo'ladi.

23.1.5. Ping yordam dasturi va DNS mijozi tomonidan yaratilgan trafikni ushlab turish

Xuddi shu ma'lumotlarni yozib olish seansi bilan ishlagan holda, biz boshqa filtrni qo'llashimiz mumkin. Biz dns protokoli va icmp protokoli bilan bog'liq trafikni kuzatib borishni xohlaymiz, shuning uchun filtr maydoniga yuqorida ko'rsatilgan ikkita protokolning nomlarini kiritishimiz kerak bo'ladi.

Ko'rib chiqilayotgan ikkita protokolga tegishli ma'lumotlarni olish uchun filtr maydoniga "dns yoki icmp" qatorini kiritish kerak. Agar siz "dns va icmp" qatoriga kirsangiz, hech qanday paketlar haqida hech qanday ma'lumot ko'rsatilmaydi, chunki ikkala qayd etilgan protokollarga tegishli paketlar yo'q.

Yuqoridagi rasmga qarab, 25 va 26-paketlarda manba va maqsad IP manzillari 10.104.33.30 ekanligini ko'rasiz. Buning sababi, DNS mijozi DNS serveri bilan bir xil kompyuterda ishlaydi.

Xuddi shunday holat 31 va 32-paketlarda ham kuzatiladi, chunki ping yordam dasturi paketlarni ushbu yordamchi dastur ishlayotgan ishchi tizimga yuborish uchun ishlatiladi.

23.1.6. Maxsus IP manzili

Bunday holda, DNS protokoli bilan bog'liq va ma'lum bir IP-manzilni o'z ichiga olgan paketlar filtrlanadi. Filtr sifatida "ip.addr==10.104.33.30 va dns" qatori ishlatiladi. va direktivasi dasturga ikkita shartga mos keladigan har bir paket haqidagi ma'lumotlarni chop etishni aytadi.

93-paket linux-training.be domenining A tipidagi yozuvini olishga qaratilgan DNS so'rovini o'z ichiga oladi. 98-paket DNS-serverdan javobni o'z ichiga oladi. Sizningcha, 93-paket yuborilgandan keyin va 98-paket qabul qilinishidan oldin nima sodir bo'ldi? Keyingi bo'limni o'qishdan oldin ushbu savolga javob berishga harakat qiling (turli xil tizimlar bilan ishlaganda, yaqinlashib kelayotgan voqealarni bashorat qilishga harakat qilish va bashoratlaringizning to'g'riligini tekshirish har doim foydalidir).

23.1.7. Ramka asosidagi filtrlash

Qabul qilingan paketga murojaat qilish uchun ishlatiladigan to'g'ri atama - bu ramka (biz OSI tarmoq modelining 2-qavatida paketlarni ushlab turishni amalga oshirganimiz sababli). Shunday qilib, ma'lum raqamlarga ega paketlar haqidagi ma'lumotlarni ko'rsatish uchun siz filtr maydonida frame.number direktivasidan foydalanishingiz kerak.

23.1.8. Paket tarkibini o'rganish

Sniffer oynasining o'rta paneli kengaytirilishi mumkin. Ushbu paneldagi qatorni tanlaganingizda, pastki panel maydonida tegishli bayt qiymatlarini ko'rishingiz mumkin.

Quyidagi rasmda mening noutbukimning tanlangan manzili bilan sniffer oynasining o'rta paneli ko'rsatilgan.

E'tibor bering, yuqorida tavsiflangan texnika bitta tarmoq interfeysi orqali uzatiladigan trafikni ushlab turishda juda yaxshi ishlaydi. Agar siz trafikni ushlasangiz, masalan, tcpdump -i har qanday buyrug'idan foydalanib, siz "Linux pishirilgan suratga olish" paketini yozib olish usuliga duch kelasiz.

23.1.9. Boshqa filtr misollari

Ikki protokol tavsifini ular orasiga joylashtirilgan mantiqiy yoki operator direktivasi yordamida birlashtirishingiz mumkin. Quyidagi rasmda faqat ARP va BOOTP (yoki DHCP) protokollari bilan bog'liq paketlarni qanday olish mumkinligi ko'rsatilgan.

Va quyidagi rasmda DNS protokoli bilan bog'liq va ma'lum bir IP-manzilni o'z ichiga olgan paketlarni ushlab qolish usuli ko'rsatilgan.

23.2. tcpdump yordam dasturi

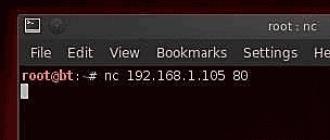

Tizim buyruq qatori interfeysi bilan ishlayotgan bo'lsangiz, paketlarni ushlab turish tcpdump yordam dasturi yordamida amalga oshirilishi mumkin. Quyida undan foydalanishning ba'zi misollari keltirilgan.

Tcpdump host $ip buyrug'idan foydalanish ma'lum bir xost bilan bog'liq barcha trafik haqidagi ma'lumotlarni ko'rsatadi (bu holda, IP manzili 192.168.1.38).

Root@ubuntu910:~# tcpdump xost 192.168.1.38 tcpdump: batafsil chiqish bostirilgan, eth0 da toʻliq protokol dekodlanishini tinglash uchun -v yoki -vv dan foydalaning, havola turi EN10MB (Ethernet), tortish hajmi 96 bayt

Faqat ssh protokoli (TCP protokoli, port 22) bilan bog'liq trafikni ushlab turish tcpdump tcp port $port buyrug'i yordamida amalga oshirilishi mumkin. O'qishni osonlashtirish uchun chiqish satrlarining uzunligi 76 belgigacha qisqartirildi.

Root@deb503:~# tcpdump tcp port 22 tcpdump: batafsil chiqish bostirilgan, eth1 da toʻliq protokol dekodini tinglash uchun -v yoki -vv dan foydalaning, havola turi EN10MB (Ethernet), yozib olish hajmi 96 bayt 14:22:20.713 IP deb. local.37973 > rhel53.local.ssh: P 666050963:66605 14:22:20.719936 IP rhel53.local.ssh > deb503.local.37973: P 1:49(48) ack 4827025 IP .ssh > deb503.local.37973: P 49:113(64) ack 14:22:20.721321 IP rhel53.local.ssh > deb503.local.37973: P 113:161(48) ack 14:721:23 IP .local.37973 > rhel53.local.ssh: . ack 161 win 200 14:22:20.722492 IP rhel53.local.ssh > deb503.local.37973: P 161:225(64) ack 14:22:20.760602 IP deb503.local.3793:37573 IP ack 225 win 200 14:22:23.108106 IP deb503.local.54424 > ubuntu910.local.ssh: P 467252637:46 14:22:23.116804 IP ubuntu910:23.116804 IP ubuntu910: deblocal.25. ( 80 ) ack 14:22:23.116844 IP deb503.local.54424 > ubuntu910.local.ssh:. ack 81 win 2 ^C 10 paket tutib olindi 10 paket filtr orqali qabul qilindi 0 paket yadro tomonidan tushirildi

Xuddi shu operatsiya, lekin olingan ma'lumotlarni faylga yozish tcpdump -w $filename buyrug'i yordamida amalga oshirilishi mumkin.

Root@ubuntu910:~# tcpdump -w sshdump.tcpdump tcp porti 22 tcpdump: eth0 da tinglash, havola tipidagi EN10MB (Ethernet), yozib olish hajmi 96 bayt ^C 17 paket tutib olindi 17 paket filtrdan o‘chirildi00 tomonidan qabul qilindi

Tcpdump -r $filename buyrug'i oldingi misolda yaratilgan fayl mazmunini chop etishi mumkin.

Root@ubuntu910:~# tcpdump -r sshdump.tcpdump

Ko'rib chiqilayotgan yordam dasturidan foydalanishning boshqa ko'plab misollarini tcpdump man sahifasida topish mumkin.

23.3. Amaliy vazifa: tarmoq trafigini ushlab turish

23.4. Amaliy vazifani bajarishning to'g'ri tartibi: tarmoq trafigini ushlab turish

1. Wireshark dasturini tizimingizga o'rnating (virtual mashinada ishlamaydi).

Debain/Ubuntu tarqatishlarida: Wiresharkni o'rnatish qobiliyati

Red Hat/Mandriva/Fedora tarqatishlarida: yum o'rnating wireshark

2. Kompyuteringiz va boshqa kompyuterlar o'rtasida trafik yaratish uchun ping yordam dasturidan foydalaning.

Ping $ip_address

3. Tarmoq trafigini tutib olishni boshlang.

(sudo) simli shark

Tarmoq interfeysini tanlang (ehtimol eth0)

4. Filtrdan foydalanib, faqat ping yordam dasturining so'rovlariga javoblarni o'z ichiga olgan paketlar haqidagi ma'lumotlarni ko'rsating.

Filtr maydoniga "icmp" (tirnoqsiz) kiriting va "Ilova" tugmasini bosing.

5. Endi ping yordam dasturiga domen nomini (masalan, www.linux-training.be) o'tkazing va DNS so'rovi va javob paketlarini yozib olishga harakat qiling. Qaysi DNS server ishlatilgan? TCP yoki UDP so'rov va javobni uzatish uchun ishlatilganmi?

Avvalo, hidlagichni ishga tushiring.

Filtr maydoniga "dns" kiriting va "Ilova" tugmasini bosing.

Root@ubuntu910:~# ping www.linux-training.be PING www.linux-training.be (88.151.243.8) 56(84) bayt ma'lumot. fosfor.openminds.be dan 64 bayt (88.151.243.8): icmp_seq=1 ttl=58 vaqt=14.9 ms. fosfor.openminds.be dan 64 bayt (88.151.243.8): icmp_seq=2 ttl=58 ms=160. --- www.linux-training.be ping statistikasi --- 2 paket uzatildi, 2 ta qabul qilindi, paket yoʻqolishi 0%, vaqt 1002ms rtt min/avg/max/mdev = 14.984/15.539/16.095/0.569 ms

Wireshark ilova oynasi o'xshash ko'rinishi kerak.

Wireshark ilovasi oynasidagi ma'lumotlarga asoslanib, biz DNS so'rovi UDP paketi yordamida uzatilgan degan xulosaga kelishimiz mumkin, shundan so'ng berilgan savollarga javob berish oson.

6. Parol so'rovi shakli bo'lgan shaxsiy veb-saytni toping. Sniffer ishlayotgan vaqtda "paul" foydalanuvchi nomi va "hunter2" parolidan foydalanib tizimga kirishga harakat qiling. Endi sniffer tomonidan olingan ma'lumotlardan kiritilgan foydalanuvchi nomi va parolni topishga harakat qiling.