Même les débutants qui commencent tout juste à maîtriser les bases de la culture informatique connaissent probablement le concept de virus informatique.

Un logiciel espion - un logiciel espion malveillant pour votre ordinateur - n'est PAS un virus courant, il s'agit d'un type distinct d'interférence illégale avec le système informatique de l'utilisateur.

Et la plupart des produits antivirus contiennent des sections logicielles distinctes pour travailler avec les logiciels espions.

Quelle est la différence entre les logiciels espions Les logiciels espions et les virus informatiques courants, par exemple les chevaux de Troie ou les vers de réseau ?

Un virus informatique endommage généralement le système d'exploitation, les logiciels et les données utilisateur. C'est, dans l'ensemble, ce qui rend les logiciels espions différents.

Contrairement aux virus, les logiciels espions n'endommagent pas votre ordinateur - ni le système, ni les programmes, ni les fichiers utilisateur. Cependant, un utilisateur, si un logiciel espion est installé sur son ordinateur, ne pourra probablement pas compter sur les performances complètes de sa machine - Les logiciels espions en utilisent une certaine quantité, ce qui peut souvent provoquer le blocage et le ralentissement de l'ordinateur.

Mais c'est le côté technique des logiciels espions, quelle est l'essence des logiciels espions ?

Logiciel espion informatique - qu'est-ce que c'est ?

La tâche des logiciels espions, comme vous pouvez le voir d'après le nom lui-même, est de collecter périodiquement des informations sur les utilisateurs :

- ceci et le contenu du disque dur,

- et une liste des sites internet visités,

- et contacts e-mail,

- et d'autres informations personnelles qui peuvent être utilisées à des fins commerciales, malheureusement, souvent au détriment du propriétaire de ces informations.

Toutes les informations collectées par les logiciels espions sont envoyées à ceux qui les créent - les développeurs de logiciels espions. Il peut s'agir de leur adresse e-mail, d'un serveur Internet ou de tout autre espace sur Internet où les informations collectées par les logiciels espions seront stockées, en attendant leur propriétaire.

Dans la plupart des cas, les utilisateurs ne savent pas qu'ils sont surveillés - les logiciels espions ont tendance à passer inaperçus car leurs développeurs ont intérêt à obtenir les informations dont ils ont besoin au fil du temps.

La question se pose : pourquoi les développeurs de logiciels espions ont-ils besoin de telles informations ? Les informations sont utilisées à diverses fins - il peut s'agir d'une collecte inoffensive d'informations pour les statistiques sur le trafic du site Web, mais il peut également s'agir d'une collecte de données dans le but de voler de l'argent sur des cartes de crédit et des portefeuilles électroniques.

Comment les logiciels espions peuvent-ils pénétrer dans votre ordinateur ?

Le plus souvent, cela se produit lors de l'installation d'applications tierces sur le système.

Par exemple, vous trouvez un programme gratuit sur Internet et il est installé par défaut uniquement avec le logiciel espion intégré. De plus, si votre module antivirus détecte et supprime le logiciel espion, le programme principal ne démarrera pas.

Lors de l'installation d'applications tierces, vous avez besoin d'une attention maximale, souvent les logiciels espions pénètrent dans l'ordinateur après avoir cliqué sur "OK" à la demande dans la fenêtre de l'assistant d'installation.

Une autre façon pour de tels programmes d'entrer dans le système est directement à partir d'Internet.

Le système d'exploitation en est protégé par un pare-feu - un tampon dans lequel les tentatives d'infiltration de logiciels espions sont bloquées. Le pare-feu est intégré à Windows, il est activé lorsqu'il n'y a pas d'antivirus sur l'ordinateur. Les packages antivirus, parmi d'autres utilitaires, ont généralement leur propre pare-feu.

Jetons un coup d'œil aux types de logiciels espions les plus courants ci-dessous.

Types de logiciels espions

1. Enregistreurs de frappe

Les enregistreurs de frappe sont peut-être les programmes espions les plus dangereux utilisés par les cybercriminels pour obtenir des codes PIN, des mots de passe, des identifiants et d'autres données confidentielles nécessaires pour accéder aux cartes de crédit, aux comptes électroniques (y compris bancaires) et à d'autres comptes d'utilisateurs.

Les enregistreurs de frappe peuvent également cibler d'autres informations classifiées, la correspondance des utilisateurs - tout ce que les fraudeurs peuvent utiliser à leurs propres fins égoïstes.

Les enregistreurs de frappe sont des enregistreurs de frappe ; ils collectent et envoient des informations à leur développeur sur toutes les frappes sur un ordinateur spécifique. Les enregistreurs de frappe sont soit prescrits par le programme (ce sont des enregistreurs de frappe logiciels), soit connectés à l'ordinateur en tant que périphérique matériel supplémentaire (enregistreurs de frappe matériels).

Découvrir enregistreur de frappe matériel, qui est généralement plus petit qu'une boîte d'allumettes, n'est pas difficile. Cela peut être fait à l'aide d'un examen externe de l'ordinateur : y a-t-il des périphériques suspects connectés aux différentes sorties de l'unité centrale ?

La présence d'un enregistreur de frappe matériel peut être constatée à partir de l'analyse des données du gestionnaire de périphériques Windows. Il existe également des programmes spéciaux qui diagnostiquent tout le matériel informatique - par exemple, SiSoftware Sandra ou AIDA64.

Détecter et neutraliser logiciel enregistreur de frappe en utilisant le lancement de programmes spéciaux tels que Anti-Spyware. En règle générale, ils sont inclus dans les packages antivirus en tant qu'utilitaires distincts. Mais Anti-Spyware peut également être installé et exécuté séparément - par exemple, Anti-keylogger.

Une protection à 100 % contre les enregistreurs de frappe existe à peine. Néanmoins, je recommanderais toujours de l'utiliser comme habitude lors de la saisie de mots de passe, par exemple, pour accéder.

2. Scanners de disque dur

Les scanners de disque dur sont des programmes espions conçus pour examiner le contenu des disques durs de l'ordinateur d'un utilisateur.

Qu'est-ce qui intéresse les scanners de disque dur ? Quels fichiers sont stockés dans des dossiers, quels programmes sont installés - toute information utilisateur pouvant être utile à un développeur de logiciels espions.

Les scanners du disque dur envoient les informations obtenues à leur propriétaire, et à coup sûr, il sera ravi si les résultats de son travail sont couronnés de succès - par exemple, quelques fichiers TXT avec des noms inspirants comme "Mes mots de passe".

3. Filtrez les espions

Les espions d'écran sont des programmes qui collectent des informations sur ce qu'un utilisateur fait sur un ordinateur. À des intervalles spécifiés, ces espions d'écran prennent des captures d'écran, puis les envoient à leur destination - soit au développeur, soit directement au client.

Le développement et la mise en œuvre d'espions d'écran, dans la plupart des cas, sont ordonnés par les entreprises - par exemple, la direction peut ainsi exercer un contrôle sur les employés de bureau, en examinant périodiquement ce que le personnel fait pendant les heures de travail.

4. Logiciel espion proxy

"Proxy spyware" - de tels logiciels espions, pénétrant dans les ordinateurs des utilisateurs, les transforment en serveurs proxy. Les attaquants peuvent se cacher derrière l'ordinateur de la victime pour des actions illégales. En conséquence, ce dernier devra assumer la responsabilité de l'acte - le propriétaire de l'ordinateur sur lequel le logiciel espion est installé.

Un exemple typique du travail d'un tel "spyware proxy" est l'envoi de spam depuis l'ordinateur de la victime. Bien sûr, personne ne le portera à la responsabilité pénale, mais les problèmes avec le fournisseur sont garantis.

5. Espions de courrier

Mail Spyware - Ces programmes espions collectent des informations sur les contacts de messagerie d'un utilisateur.

Les informations sont généralement collectées dans les carnets d'adresses, les clients de messagerie, les organisateurs et les environnements logiciels similaires. Ensuite, toutes ces données sont envoyées au développeur de logiciels espions, et il les utilise toutes pour envoyer du spam.

Une autre fonction que les logiciels espions peuvent fournir est de remplacer le contenu des e-mails.

Les espions de messagerie insèrent des blocs publicitaires, des liens et d'autres éléments destinés à atteindre les objectifs du développeur dans les lettres des utilisateurs victimes.

Les logiciels espions peuvent-ils être protégés ?

Comme dit le proverbe, s'il y a du poison, alors il y a un antidote. Comme mentionné ci-dessus, pour contrer les logiciels espions sur le marché des logiciels, des programmes de sécurité spéciaux tels que Anti-Spyware sont fournis. Leur tâche principale est de reconnaître les logiciels espions et de bloquer leur travail.

.Déjà plus 3.000 abonnés.

Qui d'entre nous n'a pas voulu se sentir au moins une fois comme un hacker cool et casser au moins quelque chose ? :) Même si ce n'est pas le cas, ce serait formidable d'obtenir un mot de passe par courrier / social. le réseau d'un ami, épouse/mari, colocataire pensé au moins une fois tout le monde. :) Et il faut bien commencer quelque part, après tout ! Une partie importante des attaques (piratages) consiste à infecter l'ordinateur de la victime avec des enregistreurs de frappe (logiciels espions).

Ainsi, dans l'article d'aujourd'hui, nous parlerons de ce que sont logiciel gratuit pour le suivi des ordinateurs Windows, où vous pouvez télécharger leurs versions complètes, comment infecter l'ordinateur de la victime et quelles sont les caractéristiques de leur utilisation.

Mais d'abord, une petite introduction.

Qu'est-ce que les enregistreurs de frappe et pourquoi sont-ils nécessaires ?

Qu'est-ce que c'est, je pense que vous l'avez deviné vous-même. En règle générale, il s'agit d'une sorte de programme caché (bien que ce ne soit pas toujours le cas) installé sur l'ordinateur de la victime, après quoi il enregistre absolument toutes les frappes sur le nœud donné. En même temps, en plus des pressages eux-mêmes, il est généralement enregistré : la date-heure du pressage (action) et le programme dans lequel ces actions ont été effectuées (navigateur, y compris l'adresse du site (hourra, on voit tout de suite ce que le les mots de passe proviennent de !); Application locale ; services système (y compris les mots de passe pour se connecter à Windows), etc.).

À partir de là, l'un des problèmes est immédiatement visible : j'ai accès à l'ordinateur de ma voisine pendant quelques minutes et je veux obtenir son mot de passe VK ! J'ai installé un programme miracle et renvoyé l'ordinateur. Comment puis-je consulter les mots de passe ? Vous cherchez un moyen de lui reprendre l'ordinateur ? La bonne nouvelle est que ce n'est généralement pas le cas. La plupart des keyloggers sont capables non seulement de stocker toute la base d'actions accumulée localement, mais aussi de l'envoyer à distance. Il existe de nombreuses options pour l'envoi de journaux :

- E-mail fixe (il peut y en avoir plusieurs) - l'option la plus pratique;

- serveur FTP (qui l'a) ;

- Serveur SMB (exotique, et pas très pratique).

- Lecteur flash fixe (insérez-le dans le port USB de l'ordinateur de la victime, et tous les journaux y sont copiés automatiquement en mode invisible !).

Pourquoi tout cela est-il nécessaire ? Je pense que la réponse est évidente. En plus du vol banal de mots de passe, certains enregistreurs de frappe peuvent également faire un certain nombre de bonnes choses :

- Enregistrement de la correspondance dans le social spécifié. réseaux ou messagers (par exemple, Skype).

- Prendre des captures d'écran de l'écran.

- Visualiser/capturer les données d'une webcam (ce qui peut être très intéressant).

Comment utiliser les keyloggers ?

Et ce n'est pas une question facile. Vous devez comprendre qu'il ne suffit pas de trouver un bon enregistreur de frappe fonctionnel et pratique.

Donc, ce qui est nécessaire pour le bon fonctionnement du logiciel espion:

- Accès administrateur à un ordinateur distant.

De plus, il n'est pas du tout nécessaire d'avoir simplement un accès physique. Vous pouvez facilement y accéder via RDP (Remote Desktop Service) ; TeamViewer ; AmmyAdmin, etc.

En règle générale, les plus grandes difficultés sont associées à cet élément. Cependant, j'ai récemment écrit un article sur la façon d'obtenir les droits d'administrateur dans Windows. - E-mail anonyme / ftp (par lequel vous ne serez pas identifié).

Bien sûr, si vous cassez votre voisine tante Shura, cet élément peut être omis en toute sécurité. Comme dans le cas si vous avez toujours l'ordinateur de la victime à portée de main (ala, cherchez les mots de passe du frère/sœur). - Manque d'antivirus/systèmes de protection Windows internes fonctionnels.

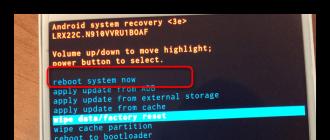

La plupart des enregistreurs de frappe publics (qui seront discutés ci-dessous) sont connus de l'écrasante majorité des logiciels antivirus (bien qu'il existe des virus de journalisation qui sont intégrés dans le noyau du système d'exploitation ou le pilote système, et les antivirus ne peuvent plus les détecter ou les détruire, même s'ils sont trouvé). Compte tenu de ce qui précède, les logiciels antivirus, le cas échéant, devront être détruits sans pitié. En plus des antivirus, des systèmes tels que Windows Defender (qui est apparu pour la première fois dans Windows 7 et au-delà) constituent également une menace pour nos logiciels espions. Ils détectent les activités suspectes du logiciel exécuté sur l'ordinateur. Comment s'en débarrasser peut être facilement trouvé dans Google.

Voici peut-être toutes les conditions nécessaires et suffisantes pour votre succès dans le domaine du vol de mots de passe/correspondance/photos d'autrui ou de tout ce sur quoi vous voulez empiéter.

Quels types de logiciels espions existe-t-il et où les télécharger ?

Commençons donc par un aperçu des principaux enregistreurs de frappe que j'utilise dans ma pratique quotidienne avec des liens pour télécharger gratuitement leurs versions complètes (c'est-à-dire toutes les dernières versions du moment (pour lesquelles vous pouvez vraiment trouver un remède) et avec déjà fissures travaillées et testées).

0. Le rat !

Notes (sur 10) :

- Furtivité : 10

- Commodité / convivialité : 9

- Fonctionnalité : 8

C'est juste une bombe, pas un keylogger ! En état de marche, il faut 15-20 Ko. Pas étonnant : il est entièrement écrit en langage assembleur (les programmeurs vétérans ont versé des larmes) et a été écrit principalement par des hackers enthousiastes, ce qui fait que le niveau de son secret est tout simplement incroyable : il fonctionne au niveau du noyau du système d'exploitation !

De plus, le package comprend FileConnector - un mini-programme qui vous permet de coller ce keylogger avec absolument n'importe quel programme. En conséquence, vous obtenez un nouveau fichier exe de pratiquement la même taille, et une fois lancé, il fonctionne exactement de la même manière que le programme avec lequel vous l'avez collé ! Mais après le premier lancement, votre keylogger s'installera automatiquement en mode invisible avec les paramètres d'envoi des logs que vous aurez prédéfinis. Pratique, n'est-ce pas ?

Une excellente opportunité pour l'ingénierie sociale (apportez un fichier de jeu / présentation à un ami sur une clé USB, ou vous pouvez même simplement un document Word (je vais vous expliquer comment créer un exe-ik qui lance un fichier word / excel spécifique dans un de mes prochains articles), cours, tout va bien, mais l'ami est invisiblement déjà infecté !). Ou envoyez simplement ce fichier à un ami par courrier (il est préférable de télécharger un lien, car les serveurs de messagerie modernes interdisent l'envoi de fichiers exe). Bien entendu, il existe toujours un risque lié aux antivirus lors de l'installation (mais il ne sera pas présent après l'installation).

D'ailleurs, avec l'aide d'autres astuces, vous pouvez coller n'importe quelle distribution d'installation cachée (celles-ci sont dans The Rat! Et Elite keylogger) non seulement avec des fichiers exe (qui suscitent encore des soupçons parmi les utilisateurs un peu avancés), mais aussi avec des fichiers word / excel et même pdf ordinaires ! Personne n'aurait jamais pensé à un simple pdf, mais cela n'a pas fonctionné ! :) Comment cela est fait est le sujet d'un article séparé entier. Ceux qui sont particulièrement zélés peuvent m'écrire des questions via le formulaire de commentaires. ;)

Bref, Le Rat ! peut être décrit depuis très longtemps et beaucoup. Bien mieux que moi, c'est fait ici. Il y a aussi un lien de téléchargement.

1. Enregistreur de frappe d'élite

Notes (sur 10) :

- Furtivité : 10

- Commodité / convivialité : 9

- Fonctionnalité : 8

Peut-être l'un des meilleurs enregistreurs de frappe jamais créés. Ses capacités, en plus de l'ensemble standard (interception de tous les clics dans le cadre d'applications/fenêtres/sites), incluent l'interception des messages Messenger, des instantanés d'une webcam, et aussi - ce qui est TRÈS important ! - interception des mots de passe du service WinLogon. En d'autres termes, il intercepte les mots de passe de connexion Windows (y compris les mots de passe de domaine !). Cela est devenu possible grâce à son travail au niveau du pilote système et son lancement au stade du démarrage du système d'exploitation. En raison de la même caractéristique, ce programme reste complètement invisible pour Kaspersky et tous les autres logiciels anti-malware. Franchement, je n'ai pas rencontré un seul keylogger capable de cela.

Cependant, ne vous flattez pas trop. Le programme d'installation lui-même est reconnu très facilement par les antivirus et pour l'installer, vous aurez besoin de droits d'administrateur et de désactiver tous les services et services antivirus. Une fois installé, tout fonctionnera parfaitement de toute façon.

De plus, la fonctionnalité décrite (travail au niveau du noyau du système d'exploitation) introduit des exigences pour la version du système d'exploitation sur laquelle les enregistreurs de frappe fonctionneront. La version 5-5.3 (dont les liens sont donnés ci-dessous) prend en charge tout jusqu'à Windows 7, inclus. Win 8/10, ainsi que les fenêtres de la famille de serveurs (2003/2008/2012) ne sont plus pris en charge. Il existe la version 6, qui fonctionne parfaitement, incl. sur win 8 et 10, cependant, il n'est pas possible de trouver une version crackée pour le moment. Il apparaîtra probablement dans le futur. En attendant, vous pouvez télécharger Elite keylogger 5.3 à partir du lien ci-dessus.

Il n'y a donc pas de mode réseau à l'usage des employeurs (pour surveiller les ordinateurs de leurs employés) ou de tout un groupe de personnes n'est pas adapté.

Un point important est la possibilité de créer une distribution d'installation avec des paramètres prédéfinis (par exemple, avec une adresse e-mail donnée, où vous devrez envoyer les journaux). En même temps, en sortie vous obtenez un kit de distribution qui, une fois lancé, n'affiche absolument aucun avertissement ou fenêtre, et après installation il peut même s'autodétruire (si vous cochez l'option correspondante).

Plusieurs captures d'écran de la 5ème version (pour montrer à quel point tout est beau et pratique) :

2. Enregistreur de frappe tout-en-un.

Notes (sur 10) :

- Furtivité : 3

- Commodité / convivialité : 9

- Fonctionnalité : 8

Aussi une chose très, très pratique. La fonctionnalité est tout à fait au niveau du keylogger Elite. Avec le secret, les choses sont pires. Les mots de passe Winlogon ne sont plus interceptés, ce n'est pas un pilote, il n'est pas intégré au noyau. Cependant, il est installé dans les répertoires système et cachés d'AppData, qui ne sont pas si faciles à atteindre pour les utilisateurs non autorisés (pas ceux au nom desquels il est installé). Néanmoins, les antivirus réussissent tôt ou tard à le faire, ce qui rend cette chose pas particulièrement fiable et sûre lorsqu'elle est utilisée, par exemple, sur votre lieu de travail pour espionner vos propres patrons. ;) Cela ne fonctionnera pas de le coller à quelque chose ou de crypter le code pour le cacher du logiciel antivirus.

Fonctionne sur n'importe quelle version de Win OS (ce qui est agréable et pratique).

Pour le reste, tout va bien : il enregistre tout (sauf les mots de passe de connexion à Windows), l'envoie n'importe où (y compris e-mail, ftp, clé USB fixe). La commodité est également excellente.

3. Spytech SpyAgent.

Notes (sur 10) :

- Furtivité : 4

- Commodité / convivialité : 8

- Fonctionnalité : 10

Également un bon enregistreur de frappe, bien qu'avec une furtivité douteuse. Les versions de système d'exploitation prises en charge sont également toutes possibles. La fonctionnalité est similaire aux options précédentes. Il existe une fonction d'autodestruction intéressante après une période de temps spécifiée (ou en atteignant une date prédéterminée).

De plus, il est possible d'enregistrer de la vidéo à partir d'une webcam et du son à partir d'un microphone, ce qui peut également être très demandé et dont les deux précédents représentants ne disposent pas.

Il existe un mode de fonctionnement en réseau, ce qui est pratique pour surveiller tout un réseau d'ordinateurs. Soit dit en passant, StaffCop l'a également (il n'est pas inclus dans l'examen en raison de son inutilité pour un utilisateur - un individu). Peut-être que ce programme est idéal pour que les employeurs espionnent leurs employés (bien que le leader dans ce domaine soit inconditionnellement StaffCop et LanAgent - si vous êtes une personne morale, assurez-vous de regarder dans leur direction). Ou pour garder une trace de votre progéniture, qui aime s'asseoir à regarder des "sites pour adultes". Celles. où plus de secret n'est nécessaire, mais la commodité (y compris un tas de beaux journaux, rapports, etc.) et la fonctionnalité de blocage de sites / programmes spécifiés (il est également disponible dans SpyAgent).

4. Moniteur personnel Spyrix.

Notes (sur 10) :

- Furtivité : 4

- Commodité / convivialité : 6

- Fonctionnalité : 10

La fonctionnalité est au niveau du candidat précédent, mais les mêmes problèmes de furtivité. De plus, la fonctionnalité comprend une chose intéressante : la copie de fichiers à partir de clés USB insérées dans un ordinateur, ainsi que la visualisation à distance des journaux via un compte Web sur le site Web de Spyrix (mais nous allons télécharger une version craquée, elle ne sera donc pas Travaille pour nous).

5. Moniteur personnel Spyrix.

Notes (sur 10) :

- Furtivité : 3

- Commodité / convivialité : 6

- Fonctionnalité : 8

Je ne vais pas décrire en détail, tk. cette copie n'a rien que l'un des espions précédents n'avait, cependant, quelqu'un peut aimer ce keylogger (au moins avec son interface).

Avec quoi finissons-nous ?

La question de l'utilisation d'un keylogger est plus éthique que technique, et elle dépend fortement de vos objectifs.

Si vous êtes un employeur qui souhaite contrôler vos employés, n'hésitez pas à mettre StaffCop, à recueillir les autorisations écrites de tous les employés pour de telles actions (sinon vous risquez de ne pas être attiré faiblement pour de tels cas) et l'astuce est dans le sac. Bien que je connaisse personnellement des moyens plus efficaces d'améliorer l'efficacité de mes employés.

Si vous êtes un informaticien débutant qui souhaite simplement tester ce que c'est que de casser quelqu'un et comment cela fonctionne en général, alors armez-vous de méthodes d'ingénierie sociale et testez vos amis en utilisant l'un des exemples donnés. N'oubliez pas, cependant, que l'exposition de la victime n'est pas propice à l'amitié et à la longévité. ;) Et vous ne devriez certainement pas le vérifier à votre travail. Notez mes mots: j'ai de l'expérience avec cela. ;)

Si votre objectif est d'espionner votre ami, votre mari, votre voisin, ou peut-être même de le faire régulièrement et pour de l'argent, réfléchissez bien à ce que cela en vaut la peine. Après tout, tôt ou tard, ils peuvent attirer. Et cela n'en vaut pas la peine : "fouiller dans le linge sale de quelqu'un d'autre n'est pas un plaisir agréable". Si vous en avez encore besoin (ou peut-être travaillez-vous dans le domaine des enquêtes sur les délits informatiques et que de telles tâches sont incluses dans vos tâches professionnelles), alors il n'y a que deux options : Le Rat ! et Elite Keylogger. Dans le mode des distributions d'installation cachées, collées avec word / excel / pdf. Et il vaut mieux, si possible, crypté avec un nouveau cryptor. Seulement dans ce cas, un fonctionnement moins sûr et un réel succès peuvent être garantis.

Mais dans tous les cas, il convient de rappeler que l'utilisation compétente des enregistreurs de frappe n'est qu'un petit maillon pour atteindre l'objectif (y compris même une simple attaque). Les droits administratifs ne sont pas toujours disponibles, l'accès physique n'est pas toujours disponible et tous les utilisateurs n'ouvriront pas, liront, et plus encore télécharger vos pièces jointes/liens (bonjour l'ingénierie sociale), l'antivirus ne sera pas toujours désactivé/votre keylogger/crypteur le fera ne pas toujours lui être inconnu... Tous ces problèmes et de nombreux non-dits peuvent être résolus, mais leur solution fait l'objet de toute une série d'articles distincts.

En un mot, vous venez de commencer à plonger dans le monde complexe, dangereux, mais incroyablement intéressant de la sécurité de l'information. :)

Sincèrement,Lysyak A.S.

Teneur

Les applications et programmes spéciaux sur les smartphones sont de plus en plus utilisés par nous dans notre vie quotidienne. Nous nous habituons à faire des achats avec leur aide, à effectuer des transactions financières, à communiquer avec des amis du monde entier. S'il devient nécessaire de surveiller en plus le cercle social de votre enfant, d'écouter les conversations des employés de l'entreprise ou des membres de la famille, vous aurez besoin d'un programme espion pour android ou ios, facile à télécharger et à installer sur un smartphone. Il sera utile pour le suivi des enfants, des personnes âgées, du personnel domestique ou des employés.

Qu'est-ce qu'un logiciel espion

Pour utiliser le service de contrôle téléphonique, une inscription personnelle est requise sur le site Web du développeur du programme. Lors de l'inscription, vous devez vous souvenir de votre login, mot de passe pour accéder au service, confirmer votre numéro de téléphone ou votre adresse e-mail. Les programmes espions diffèrent les uns des autres dans leurs fonctions de contrôle, dans les types de présentation des informations « prises » de l'appareil contrôlé à vous. Il peut s'agir d'un écran d'écran, d'un tableau d'appels, de SMS, d'enregistrements d'appels. Le programme d'espionnage du téléphone Android doit être téléchargé, installé, activé sur le smartphone secrètement par l'utilisateur.

Types de logiciels espions

Les programmes de télécommande pour smartphones sont divisés en les types suivants :

Fonctions d'espionnage

En exerçant un contrôle sur le smartphone, le programme espion pour Android met en œuvre les fonctions de suivi et de journalisation de toutes les actions de l'objet. Après avoir collecté des informations, selon le type de fonctions que vous aurez sélectionné, l'utilitaire vous offrira la possibilité de recevoir des données sur votre smartphone ou votre ordinateur via Internet :

- journal des appels entrants, manqués, sortants des abonnés avec leurs noms, la durée de la conversation ;

- enregistrements audio de conversations téléphoniques;

- liste et textes de tous les messages sms, mms avec l'heure à laquelle ils ont été reçus ou envoyés ;

- informations photo et vidéo prises par la caméra espion de l'appareil contrôlé ;

- la localisation actuelle de l'abonné avec suivi en ligne des déplacements par géolocalisation aux stations de base de l'opérateur GSM ou navigation GPS ;

- l'historique des visites des pages du navigateur du smartphone ;

- comptabilisation des applications téléchargées, installées, utilisées ;

- contrôle du son surround à l'aide de la télécommande du microphone.

Logiciel espion pour Android

Parmi l'assortiment de logiciels espions proposés, il existe des utilitaires gratuits qui sont inefficaces lorsqu'ils sont analysés et testés. Pour obtenir des informations de haute qualité, il est nécessaire de dépenser des fonds pour collecter et stocker des informations photo, vidéo et audio. Après s'être inscrit sur le site du développeur, le client reçoit un compte personnel indiquant les fonctions de contrôle connectées, les informations collectées.

Un programme payant d'écoute téléphonique d'un téléphone mobile pour Android est développé en tenant compte du besoin de satisfaire les clients les plus exigeants de plusieurs manières :

- facilité d'installation;

- l'invisibilité d'être sur un smartphone contrôlé ;

- la commodité pour le client de recevoir et de stocker les informations collectées.

néospy

L'un des logiciels espions les plus simples pour votre ordinateur ou votre smartphone est Neospy. La plate-forme NeoSpy Mobile pour Android est une application légale qui peut être téléchargée à partir de Google Play. Lors du téléchargement d'une nouvelle version de NeoSpy Mobile v1.9 PRO avec installation, téléchargement de l'archive apk, des paramétrages sont possibles, lorsque le programme ne s'affichera pas dans la liste des applications Google Play, il pourra surveiller le clavier du smartphone, et intercepter les photos de l'appareil photo. Le coût d'utilisation du programme dépend des fonctions sélectionnées et varie de 20 à 50 roubles par jour.

Journal des conversations

Plus grave est l'espion sur le téléphone Android Talklog. Avant de l'installer sur votre smartphone, vous devrez désactiver le logiciel anti-virus. Vous devrez autoriser l'installation d'applications provenant d'autres sources dans les paramètres de sécurité de votre téléphone. Le service Talklog est un espion à part entière capable d'obtenir presque toutes les informations sur l'activité d'un objet surveillé. L'utilitaire dispose d'un mode d'essai gratuit avec ses capacités et plusieurs fonctions gratuites de base. Le coût sera de 10 à 50 roubles par jour, selon la fonctionnalité dont vous avez besoin.

Flexispy

Le programme espion Flexispy pour Android comprend un grand nombre de façons d'accéder à votre smartphone - intercepter des SMS, des messages MMS, mettre votre téléphone sur écoute, enregistrer des conversations téléphoniques, lire des dialogues à partir de 14 discussions internes (Facebook, WhatsApp, Viber, Skype, WeChat, Telegram, etc.), interception d'appels en temps réel, écoute de l'environnement du téléphone via le microphone, plus de 140 fonctions. Le coût d'utilisation de l'utilitaire est approprié - le forfait Premium minimum vous coûtera 6 000 roubles pour 3 mois, le maximum Extreme - jusqu'à 12 000 roubles pour 3 mois d'utilisation.

Outil mobile

L'application d'espionnage MobileTool pour le système d'exploitation Android vous fournira des informations sur les appels, SMS, MMS, localisation du téléphone, répertoire téléphonique. Il est capable de supprimer son raccourci de la liste des applications. Vous aurez accès à des fonctions - visualisation de photos, protection contre le vol en bloquant l'appareil, activation de la sirène. Toutes les informations seront disponibles dans votre compte sur le site de candidature. Il existe un mode d'essai de deux jours pour vérifier la fonctionnalité, les remises dépendent de la période d'utilisation. Le paiement moyen pour l'utilisation de l'utilitaire sera d'environ 30 roubles par jour.

Surveillance mobile

Espion mobile pour Android Mobile Monitoring (surveillance mobile) après inscription sur le site, le choix d'un plan tarifaire et le paiement rendra disponible la sauvegarde des conversations téléphoniques, la fonction d'enregistreur vocal, la sauvegarde de tous les messages SMS, la géolocalisation de la localisation du téléphone , la construction d'itinéraires de déplacement. Le programme fonctionne sur les smartphones de tous les opérateurs mobiles en Russie. Le coût en choisissant uniquement la géolocalisation sera de 800 roubles pour 3 mois, toutes les fonctionnalités - 1550 roubles pour 3 mois, avec une remise de 40% en cas de paiement pour un an.

Comment installer un logiciel espion sur votre téléphone

L'installation d'un espion mobile commence par l'enregistrement via Internet sur le site Web du fabricant, le choix d'un plan tarifaire et le paiement des services. Ensuite, un lien est fourni, qui doit être entré dans le navigateur du smartphone pour télécharger le programme. Certains programmes espions pour Android sont disponibles via Google Play et sont téléchargés comme des applications classiques. Lors de l'installation et de l'activation du programme, vous aurez besoin d'une autorisation pour accéder à toutes les fonctions du smartphone nécessaires à son fonctionnement. L'autorisation d'utiliser des programmes obtenus de sources inconnues peut être requise.

Le logiciel de suivi d'un ordinateur, dont je parlerai dans cet article, est unique en son genre, car il présente de nombreux avantages que les concurrents n'ont pas. Il s'appelle Expert Home 4. C'est ce pour quoi cet outil est remarquable :

- Le programme est entièrement gratuit et fonctionne sans aucune restriction.

- Interface, aide et support en russe.

- Combine de nombreuses fonctions de suivi.

- Fonctionne en mode invisible, commence par un mot de passe et une combinaison de touches secrètes.

- Vous permet de crypter les rapports reçus et de les envoyer sur Internet.

- L'antivirus ne jurera pas.

Ce programme de suivi informatique est vraiment très intéressant et digne d'attention. Donc, moins de mots, passons aux choses sérieuses !

Expert Home 4 - logiciel de suivi informatique

Après avoir téléchargé le fichier d'installation, exécutez-le. Dans la première fenêtre, vous devez sélectionner une langue et cliquer sur "Suivant".

Acceptez ensuite la licence et cliquez sur Suivant.

Vient maintenant la partie amusante. Le programme de surveillance de l'ordinateur sera ouvert par une combinaison de touches secrètes composée de quatre touches. Les trois premiers sont Ctrl + Maj + Alt, et le quatrième est défini par vous-même. Il peut s'agir de n'importe quelle lettre que vous pouvez sélectionner dans la liste.

Dans la même fenêtre, il y a un champ dans lequel vous devez entrer un mot de passe, qui vous sera demandé après avoir entré la combinaison de touches secrètes.

Après avoir choisi une lettre et entré un mot de passe, cliquez sur Suivant.

Vérifiez que toutes les données sont correctes et cliquez sur "Installer".

Attendez que l'installation du programme Expert Home 4 soit terminée et dans la dernière fenêtre, cliquez sur le bouton "Fermer". Tout! Le programme a déjà commencé son travail et surveille toutes les actions de l'utilisateur. Comme vous le remarquerez, aucune trace du programme n'est visible.

Pour démarrer le programme de suivi de l'ordinateur et afficher son rapport, vous devez entrer une combinaison de touches secrètes. Après cela, une fenêtre apparaîtra dans laquelle vous devrez écrire le mot de passe que vous avez pensé lors de l'installation. Et puis vous verrez l'interface du programme - Centre de contrôle Expert Home 4. Il se compose de deux sections - "Rapports" et "Supplémentaires".

Permettez-moi d'abord de considérer la section "Rapports":

Clavier. Il s'agit d'un keylogger, c'est-à-dire qu'il existe un rapport sur l'appui sur chaque touche du clavier. Vous pouvez voir dans quel programme et dans quel programme l'utilisateur a écrit. Il est possible de choisir la date du rapport.

Captures d'écran. Le programme de suivi de l'ordinateur fait périodiquement des captures d'écran cachées de l'écran et elles peuvent être visualisées ici. Il est également possible de sélectionner la date de l'archivage. De plus, vous pouvez gérer les captures d'écran à l'aide des boutons ci-dessous.

Programmes. Affiche quels programmes ont été lancés et quand. Vous pouvez voir le titre des programmes, le nom du fichier exécutable et d'autres données utiles pour l'analyse.

Nutrition. Ici, vous pouvez analyser quand l'ordinateur a été allumé et éteint.

Activité. L'activité des utilisateurs de l'ordinateur est affichée.

Je vais maintenant examiner le bloc "Avancé", qui comprend également plusieurs sections importantes.

Surveillance Internet. Un logiciel de suivi informatique vous permet de transférer des fichiers de rapport sur Internet sous forme cryptée. Ils peuvent être consultés dans le stockage de fichiers Softex (développeur de programme). C'est-à-dire que les rapports peuvent être consultés à distance. Tout d'abord, cliquez sur le bouton "Autoriser le suivi à distance".