Interception de données sur le réseau est considérée comme la réception de toute information provenant d’un appareil informatique distant. Il peut s'agir des données personnelles de l'utilisateur, de ses messages, des informations relatives à la visite des sites Internet. La capture des données peut être effectuée par un logiciel espion ou à l'aide de renifleurs de réseau.

Un logiciel espion est un logiciel spécial capable d'enregistrer toutes les informations transmises sur le réseau à partir d'un poste de travail ou d'un appareil spécifique.

Un renifleur est un programme ou un équipement informatique qui intercepte et analyse le trafic qui transite par le réseau. Le renifleur vous permet de vous connecter à une session Web et d'effectuer diverses opérations au nom du propriétaire de l'ordinateur.

Si les informations ne sont pas transmises en temps réel, les logiciels espions génèrent des rapports pratiques pour visualiser et analyser les informations.

Les écoutes réseau peuvent être organisées légalement ou exécutées illégalement. Le principal document fixant la légalité de la possession d'informations est la Convention sur la cybercriminalité. Elle a été fondée en Hongrie en 2001. Les exigences légales des différents États peuvent varier quelque peu, mais la signification principale est la même pour tous les pays.

Classification et méthodes d'interception des données sur le réseau

L'interception d'informations sur le réseau peut être divisée en deux types :

- sanctionné

- non autorisé

La saisie autorisée des données est effectuée à diverses fins, allant de la protection des informations de l'entreprise à la sécurité de l'État. Les motifs pour effectuer une telle opération sont déterminés par la loi, les services spéciaux, les forces de l'ordre, les spécialistes des organismes administratifs et les services de sécurité des entreprises.

Il existe des normes internationales pour effectuer l’interception de données. L'Institut européen des normes de télécommunications a réussi à regrouper à une norme unique un certain nombre de processus techniques (ETSI ES 201 158 « Sécurité des télécommunications ; Interception légale (LI) ; Exigences relatives aux fonctions réseau »), sur lesquels repose l'interception d'informations. En conséquence, une architecture système a été développée pour aider les spécialistes des services secrets et les administrateurs réseau à reprendre légalement les données du réseau. La structure développée pour la mise en œuvre de l'interception de données sur le réseau est appliquée à un système d'appel vocal filaire/sans fil, ainsi qu'à la correspondance par courrier, aux messages vocaux sur IP et à l'échange d'informations par SMS.

L'interception non autorisée de données sur le réseau est effectuée par des intrus qui souhaitent prendre possession de données confidentielles, de mots de passe, de secrets d'entreprise, d'adresses de machines informatiques sur le réseau, etc. Pour atteindre leurs objectifs, les pirates utilisent généralement un analyseur de trafic réseau - un renifleur. Ce dispositif de type programme ou matériel-logiciel donne au fraudeur la possibilité d'intercepter et d'analyser les informations du réseau auquel il est connecté et de l'utilisateur ciblé par l'attaque, voire le trafic SSL crypté grâce à la substitution de certificats. Les données de trafic peuvent être capturées :

- Ecoute sur une interface réseau

- Connecter un intercepteur à un saut de canal

- Créer une branche de trafic et la dupliquer sur un sniffer

- En attaquant

Il existe également des technologies plus sophistiquées pour intercepter des informations sensibles qui permettent de s'immiscer dans l'interaction du réseau et de modifier les données. L’une de ces techniques concerne les fausses requêtes ARP. L'essence de la méthode consiste à modifier les adresses IP entre l'ordinateur de la victime et sa propre adresse IP. Une autre méthode par laquelle vous pouvez intercepter des données sur le réseau est le faux routage. Elle consiste à remplacer l'adresse IP du routeur réseau par sa propre adresse. Si le fraudeur sait comment est organisé le réseau local où se trouve la victime, il peut facilement organiser la réception des informations de la machine de l'utilisateur vers son adresse IP. Capturer une connexion TCP est également un moyen efficace d'intercepter des données. Un attaquant interrompt une session de communication en générant et en envoyant des paquets TCP à l'ordinateur de la victime. De plus, la session de communication est rétablie, interceptée et poursuivie par le criminel plutôt que par le client.

Objet d'influence

Les objets d'interception de données sur le réseau peuvent être des agences gouvernementales, des entreprises industrielles, des structures commerciales, des utilisateurs ordinaires. Au sein d'une organisation ou d'une entreprise, la capture d'informations peut être mise en œuvre afin de protéger l'infrastructure réseau. Les services spéciaux des forces de l'ordre peuvent procéder à une interception massive d'informations transmises par différents propriétaires, en fonction de la tâche.

Si nous parlons de cybercriminels, alors tout utilisateur ou organisation peut devenir un objet d'influence afin d'obtenir des données transmises sur le réseau. Avec un accès autorisé, la partie informative des informations reçues est importante, tandis que l'attaquant s'intéresse davantage aux données qui peuvent être utilisées pour saisir de l'argent ou des informations précieuses en vue de leur vente ultérieure.

Le plus souvent, les utilisateurs qui se connectent à un réseau public, par exemple dans un café doté d'un point d'accès Wi-Fi, sont victimes d'interception d'informations par des cybercriminels. Un attaquant se connecte à une session Web à l'aide d'un renifleur, remplace les données et vole des informations personnelles. Plus de détails sur la façon dont cela se produit sont décrits dans l'article.

Source de menace

L'interception autorisée d'informations dans les entreprises et les organisations est réalisée par les opérateurs d'infrastructures de réseaux publics. Leurs activités visent à protéger les données personnelles, les secrets commerciaux et autres informations importantes. Sur des bases juridiques, le transfert de messages et de fichiers peut être surveillé par des services spéciaux, des forces de l'ordre et diverses agences gouvernementales pour assurer la sécurité des citoyens et de l'État.

Les attaquants se livrent à l'interception illégale de données. Afin de ne pas devenir victime d'un cybercriminel, vous devez suivre quelques recommandations d'experts. Par exemple, vous ne devez pas effectuer d'opérations nécessitant une autorisation et un transfert de données sensibles dans des endroits où la connexion aux réseaux publics est établie. Il est plus sûr de choisir des réseaux cryptés et, mieux encore, d'utiliser des modems 3G-LTE personnels. Lors du transfert de données personnelles, il est conseillé de les crypter à l'aide du protocole HTTPS ou d'un tunnel VPN personnel.

Vous pouvez protéger votre ordinateur contre l'interception du trafic réseau à l'aide de la cryptographie, des anti-renifleurs ; L'accès au réseau commuté plutôt qu'au réseau sans fil atténuera les risques.

Reniflage de réseauMéthodes d'interception du trafic réseau

Interception de connexion TCP

Conclusion

Cette leçon décrit les technologies de piratage de réseau basées sur l'interception de paquets réseau. Les pirates informatiques utilisent ces technologies pour détecter le trafic réseau afin de voler des informations précieuses, pour intercepter des données dans le but d'une attaque de l'homme du milieu, pour intercepter les connexions TCP, permettant, par exemple, d'usurper des données et pour effectuer d'autres actions tout aussi intéressantes. . Malheureusement, la plupart de ces attaques ne sont mises en pratique que pour les réseaux Unix, pour lesquels les pirates peuvent utiliser à la fois des utilitaires spéciaux et des outils système Unix. Les réseaux Windows semblent être contournés par les pirates informatiques, et nous sommes obligés de limiter notre description des outils d'interception de données aux programmes de renifleur conçus pour détecter de manière triviale les paquets réseau. Il ne faut cependant pas négliger au moins les aspects théoriques...

0 0

Tu auras besoin de

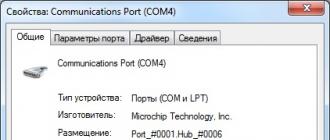

Utilitaire de trafic de communication ; - ordinateur avec système d'exploitation Windows.

Instruction

Téléchargez le programme CommTraffic depuis le site du développeur et installez-le selon les instructions.

Définissez vos options réseau dans CommTraffic avant de commencer. Pour ce faire, exécutez l'assistant d'installation. Cliquez sur le bouton « Paramètres » situé dans le menu, puis cliquez sur le bouton « Maître » situé sur la page « Réseau » -> « Maître ».

Vérifiez qu'une connexion est établie entre la console CommTraffic et le service CommTraffic. Cliquez ensuite sur le bouton « Suivant » dans la fenêtre d'accueil et sélectionnez la configuration réseau correcte dans l'écran « Configuration réseau ».

Si votre ordinateur n'est pas connecté à un réseau local et que vous disposez d'une connexion par modem (commutateur) à Internet, sélectionnez l'option « ordinateur autonome ». Si votre ordinateur est connecté à Internet via un réseau local, sélectionnez « Cet ordinateur fait partie du réseau local ». Appuyez sur le bouton « Suivant » pour passer à l'écran de sélection...

0 0

Administration des systèmes Linux. Interception du trafic réseau

Chapitre 23

Un administrateur réseau doit être capable d'utiliser un renifleur tel que Wireshark ou tcpdump pour diagnostiquer les problèmes de réseau.

L'étudiant devra aussi souvent recourir à l'utilisation d'un sniffer afin de comprendre les principes de fonctionnement des réseaux. Ce chapitre décrit les techniques appropriées pour capturer le trafic réseau.

23.1. application WireShark

23.1.1. Installation de WireShark

Cet exemple fournit la commande permettant d'installer l'application Wireshark sur les distributions qui utilisent des packages logiciels .deb (notamment Debian, Mint, Xubuntu et d'autres distributions).

Root@debian8 :~# Lire les listes de paquets Terminé Construire l'arborescence des dépendances Lire les informations sur...

0 0

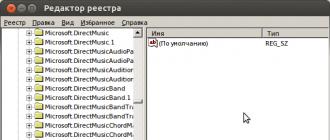

IRIS appartient à la classe des programmes renifleurs qui vous permettent d'intercepter le trafic réseau « étranger ». En fonctionnement normal, la carte réseau (et son logiciel) reçoit des trames adressées par son adresse MAC ou des diffusions ayant la valeur hexadécimale FFFFFFFFFFFF dans le champ d'adresse MAC. Les renifleurs, quant à eux, le mettent dans ce qu'on appelle le « mode promiscuité », lorsque toutes les trames sont reçues, quel que soit l'endroit où elles sont adressées. Ainsi, il est possible de collecter et d'analyser tout le trafic réseau sur la carte réseau sélectionnée (ou le contrôleur d'accès distant). Si le réseau est construit à l'aide (rarement, mais cela arrive) de « hubs » (Hub), alors un ordinateur avec IRIS peut intercepter tout le trafic sur le segment du réseau de collision. Une fois installé, IRIS est prêt à fonctionner, mais je recommande d'effectuer quelques ajustements en sélectionnant "Outils - Paramètres - Divers" pour augmenter la taille du tampon de capture de paquets (par défaut...

0 0

Analyseurs de paquets réseau

Sergueï Pakhomov

Comment fonctionne le renifleur de paquets

Limites du renifleur

Présentation des renifleurs de paquets logiciels

Éthéré 0.10.14

Analyseur de trafic réseau Iris4.07

Les analyseurs de paquets réseau, ou renifleurs, ont été initialement développés pour résoudre les problèmes de réseau. Ils sont capables d'intercepter, d'interpréter et de sauvegarder les paquets transmis sur le réseau pour une analyse plus approfondie. D'une part, il permet aux administrateurs système et aux ingénieurs du support technique de surveiller la manière dont les données sont transférées sur le réseau, de diagnostiquer et de résoudre les problèmes qui surviennent. En ce sens, les renifleurs de paquets constituent un outil puissant pour diagnostiquer les problèmes de réseau. D'autre part, comme beaucoup d'autres outils puissants initialement destinés à l'administration, au fil du temps, les renifleurs ont été utilisés à des fins complètement différentes....

0 0

Bonjour les amis.

Parfois, il devient nécessaire d’analyser le trafic d’une application mobile particulière. Il est souvent transmis via HTTP(S) pour empêcher l’interception et la modification des données transmises (cependant, comme vous le verrez ci-dessous, cela n’aide pas toujours).

Cette note décrira l'interception du trafic, y compris HTTPS, contournant SSL et Certificate Pinning (qui ne permet pas simplement d'ajouter votre certificat en remplaçant un légitime), par exemple Twitter, Facebook.

À quoi cela peut-il être utile :

Apprenez comment fonctionne un service particulier, comprenez comment fonctionne une API non documentée, trichez dans un jeu ou faites en sorte que l'application se considère comme achetée.

Eh bien, ou tout simplement pratique pour déboguer vos applications.

Le choix t'appartient

Pour intercepter le trafic des applications avec le serveur, vous aurez besoin de :

1) Tout appareil Apple avec IOS 6-8.x jailbreaké (pour intercepter HTTPS, pour intercepter le trafic HTTP...

0 0

Dans cette rubrique, je vais vous expliquer comment intercepter une partie du trafic transitant par le routeur (y compris le wi-fi). La technique d'attaque est l'usurpation d'identité ARP.

Nous avons besoin du renifleur gratuit Cain&Abel (http://www.oxid.it/cain.html).

Mais d’abord, un peu de théorie.

L'usurpation d'identité ARP est une technique d'attaque dans les réseaux Ethernet qui vous permet d'intercepter le trafic entre les hôtes. Basé sur l'utilisation du protocole ARP.

Lorsque des algorithmes de recherche à distance sont utilisés dans un WAN distribué, il est possible de réaliser une attaque à distance typique de « faux objet RCS » dans un tel réseau. L'analyse de sécurité du protocole ARP montre qu'en interceptant une requête de diffusion ARP sur un hôte attaquant au sein d'un segment de réseau donné, vous pouvez envoyer une fausse réponse ARP dans laquelle vous vous déclarez l'hôte souhaité (par exemple, un routeur), et ensuite activement contrôler le trafic réseau d'un hôte mal informé, en agissant sur lui selon le schéma du « faux objet RVS ».

Comment se protéger contre l’usurpation d’identité ARP ?

1) Utilisez spécial....

0 0

Méthodes d'interception du trafic réseau

L'écoute du réseau à l'aide de programmes d'analyse de réseau est le premier moyen, le plus simple, d'intercepter des données.

Pour se protéger contre les écoutes réseau, des programmes spéciaux sont utilisés, par exemple AntiSniff, capables de détecter les ordinateurs du réseau qui écoutent le trafic réseau.

Pour résoudre leurs problèmes, les programmes anti-renifleur utilisent un signe spécial de présence de périphériques d'écoute sur le réseau - la carte réseau de l'ordinateur renifleur doit être dans un mode d'écoute spécial. En mode écoute, les ordinateurs en réseau répondent d'une manière particulière aux datagrammes IP envoyés à l'hôte testé. Par exemple, les hôtes en écoute traitent généralement tout le trafic entrant, et pas seulement les datagrammes envoyés à l'adresse de l'hôte. Il existe d'autres signes de comportement suspect de l'hôte qu'AntiSniff peut reconnaître.

Sans aucun doute, l'écoute est très utile du point de vue d'un attaquant, car elle permet d'obtenir de nombreuses informations utiles - mots de passe transmis sur le réseau, adresses des ordinateurs du réseau, données confidentielles, lettres, etc. Cependant, une simple écoute clandestine empêche un pirate informatique d'interférer avec la communication réseau entre deux hôtes pour modifier et corrompre les données. Pour résoudre ce problème, une technologie plus sophistiquée est nécessaire.

Afin d'intercepter et de parcourir le processus de communication réseau entre deux hôtes A et B, un attaquant peut remplacer les adresses IP des hôtes en interaction par leur propre adresse IP en envoyant de faux messages ARP (Address Resolution Protocol) aux hôtes A et B. .

Riz. 1 fausses requêtes ARP

Voyons comment un pirate informatique peut utiliser le protocole ARP pour intercepter la communication réseau entre les hôtes A et B.

Pour intercepter le trafic réseau entre les hôtes A et B, un pirate force son adresse IP sur ces hôtes afin que A et B utilisent cette fausse adresse IP lors de l'échange de messages. Pour imposer son adresse IP, un hacker effectue les opérations suivantes.

- Un attaquant détermine les adresses MAC des hôtes A et B, par exemple, à l'aide de la commande nbtstat du package W2RK.

- L'attaquant envoie des messages aux adresses MAC identifiées des hôtes A et B, qui sont des réponses ARP falsifiées aux demandes de résolution des adresses IP des hôtes en adresses MAC des ordinateurs. L'hôte A est informé que l'adresse IP de l'hôte B correspond à l'adresse MAC de l'ordinateur de l'attaquant ; l'hôte B est informé que l'adresse IP de l'hôte A correspond également à l'adresse MAC de l'ordinateur de l'attaquant.

- Les hôtes A et B saisissent les adresses MAC reçues dans leurs caches ARP, puis les utilisent pour s'envoyer des messages. Puisque les adresses IP A et B correspondent à l'adresse MAC de l'ordinateur de l'attaquant, les hôtes A et B, ignorant tout, communiquent par un intermédiaire capable de faire ce qu'ils veulent de leurs messages.

Pour se protéger contre de telles attaques, les administrateurs réseau doivent maintenir une base de données avec une table de mappage entre les adresses MAC et les adresses IP de leurs ordinateurs réseau.

Sur les réseaux UNIX, ce type d'attaque ARP d'usurpation d'identité peut être mis en œuvre à l'aide des utilitaires de surveillance et de contrôle du trafic réseau du système, tels que arpredirect. Malheureusement, ces utilitaires fiables ne semblent pas être implémentés dans les réseaux Windows. Par exemple, sur le site NTsecurity, vous pouvez télécharger l'utilitaire GrabitAII, qui se présente comme un outil de redirection du trafic entre les hôtes du réseau. Cependant, un contrôle élémentaire des performances de l'utilitaire GrabitAII montre qu'il est encore loin d'un succès complet dans la mise en œuvre de ses fonctions.

Pour intercepter le trafic réseau, un attaquant peut remplacer la véritable adresse IP d'un routeur réseau par sa propre adresse IP, par exemple en utilisant des messages de redirection ICMP falsifiés. Selon la RFC-1122, l'hôte A doit interpréter le message de redirection reçu comme une réponse à un datagramme envoyé à un autre hôte, par exemple B. L'hôte A détermine ses actions sur le message de redirection en fonction du contenu du message de redirection reçu, et si Redirect est configuré pour rediriger les datagrammes de A vers B sur une nouvelle route, c'est exactement ce que fera l'hôte A.

Riz. 2 Faux routage

Pour effectuer un routage leurre, l'attaquant doit connaître certains détails sur l'organisation du réseau local dans lequel se trouve l'hôte A, notamment l'adresse IP du routeur via lequel le trafic est envoyé de l'hôte A vers B. Sachant cela, l'attaquant formera un datagramme IP dans lequel IP - L'adresse source est spécifiée comme adresse IP du routeur et la destination est l'hôte A. Le datagramme contient également un message de redirection ICMP avec le champ d'adresse du nouveau routeur défini sur l'adresse IP. de l'ordinateur de l'attaquant. Après avoir reçu un tel message, l'hôte A enverra tous les messages à l'adresse IP de l'ordinateur de l'attaquant.

Pour vous protéger contre une telle attaque, vous devez désactiver (par exemple, en utilisant un pare-feu) sur l'hôte A le traitement des messages de redirection ICMP, et la commande tracert (sous Unix, il s'agit de la commande tracerout) peut révéler l'adresse IP de l'ordinateur de l'attaquant. . Ces utilitaires sont capables de retrouver une route supplémentaire apparue sur le réseau local, non prévue lors de l'installation, si, bien entendu, l'administrateur réseau est vigilant.

Les exemples d'interception ci-dessus (qui sont loin d'être limités aux attaquants) convainquent de la nécessité de protéger les données transmises sur le réseau si les données contiennent des informations confidentielles. La seule méthode de protection contre les interceptions du trafic réseau consiste à utiliser des programmes qui mettent en œuvre des algorithmes cryptographiques et des protocoles de cryptage et empêchent la divulgation et la substitution d'informations secrètes. Pour résoudre ces problèmes, la cryptographie fournit des moyens de chiffrer, de signer et d'authentifier les messages transmis via des protocoles sécurisés.

La mise en œuvre pratique de toutes les méthodes cryptographiques de protection des échanges d'informations est assurée par les réseaux VPN (Virtual Private Network - Virtual Private Networks).

Interception de connexion TCP

L'attaque d'interception de trafic réseau la plus sophistiquée doit être considérée comme un détournement de connexion TCP (détournement TCP), lorsqu'un pirate informatique, en générant et en envoyant des paquets TCP à l'hôte attaqué, interrompt la session de communication en cours avec l'hôte. De plus, en utilisant les capacités du protocole TCP pour restaurer une connexion TCP interrompue, le pirate informatique intercepte la session de communication interrompue et la poursuit à la place du client déconnecté.

Plusieurs utilitaires efficaces ont été créés pour effectuer des attaques de piratage TCP, mais ils sont tous implémentés pour la plate-forme Unix, et ces utilitaires ne sont disponibles sur les sites Web que sous forme de code source. Ainsi, les attaques par interception d’une connexion TCP ne sont pas très utiles.

Le protocole TCP (Transmission Control Protocol) est l'un des protocoles de base de couche de transport OSI qui vous permet d'établir des connexions logiques sur un canal de communication virtuel. Les paquets sont transmis et reçus sur ce canal avec enregistrement de leur séquence, le flux de paquets est contrôlé, la retransmission des paquets déformés est organisée et en fin de session le canal de communication est rompu. Le protocole TCP est le seul protocole principal de la famille TCP/IP doté d'un système avancé d'identification des messages et des connexions.

Présentation des renifleurs de paquets logiciels

Tous les renifleurs de logiciels peuvent être grossièrement divisés en deux catégories : les renifleurs qui prennent en charge le lancement à partir de la ligne de commande et les renifleurs qui ont une interface graphique. Parallèlement, on note qu’il existe des renifleurs qui combinent ces deux fonctionnalités. De plus, les renifleurs diffèrent les uns des autres par les protocoles qu'ils prennent en charge, la profondeur de l'analyse des paquets interceptés, la possibilité de configurer des filtres et la possibilité de compatibilité avec d'autres programmes.

En règle générale, la fenêtre de tout renifleur doté d'une interface graphique se compose de trois zones. Le premier affiche un résumé des paquets capturés. Typiquement, cette zone affiche un minimum de champs, à savoir : l'heure de capture des paquets ; Adresses IP de l'expéditeur et du destinataire du paquet ; Adresses MAC source et destination des paquets, adresses des ports source et destination ; type de protocole (couche réseau, transport ou application) ; quelques informations récapitulatives sur les données interceptées. La deuxième zone affiche des informations statistiques sur le package individuel sélectionné et enfin, la troisième zone présente le package sous forme hexadécimale ou caractérielle - ASCII.

Presque tous les renifleurs de paquets permettent l'analyse des paquets décodés (c'est pourquoi les renifleurs de paquets sont également appelés analyseurs de paquets ou analyseurs de protocole). Le renifleur distribue les paquets interceptés par couches et protocoles. Certains analyseurs de paquets sont capables de reconnaître le protocole et d'afficher les informations capturées. Ce type d'informations est généralement affiché dans la deuxième zone de la fenêtre du renifleur. Par exemple, n'importe quel renifleur est capable de reconnaître le protocole TCP, et les renifleurs avancés peuvent déterminer quelle application a généré ce trafic. La plupart des analyseurs de protocoles reconnaissent plus de 500 protocoles différents et peuvent les décrire et les décoder par leur nom. Plus le renifleur est capable de décoder et de présenter d’informations à l’écran, moins vous devez décoder manuellement.

Un problème que peuvent rencontrer les renifleurs de paquets est de ne pas pouvoir identifier correctement un protocole utilisant un port autre que le port par défaut. Par exemple, afin d'améliorer la sécurité, certaines applications connues peuvent être configurées pour utiliser des ports autres que les ports par défaut. Ainsi, au lieu du traditionnel port 80 réservé à un serveur web, ce serveur peut être forcé à se reconfigurer sur le port 8088 ou tout autre. Certains analyseurs de paquets dans cette situation ne sont pas capables de déterminer correctement le protocole et d'afficher uniquement des informations sur le protocole de niveau inférieur (TCP ou UDP).

Il existe des renifleurs de logiciels fournis avec des modules d'analyse logiciels sous forme de plug-ins ou de modules intégrés qui vous permettent de créer des rapports contenant des informations analytiques utiles sur le trafic intercepté.

Une autre caractéristique de la plupart des renifleurs de paquets logiciels est la possibilité de configurer des filtres avant et après la capture du trafic. Les filtres séparent certains paquets du trafic général selon un critère donné, ce qui permet de s'affranchir des informations inutiles lors de l'analyse du trafic.

De nombreux utilisateurs ne réalisent même pas qu'en remplissant le login et le mot de passe lors de l'inscription ou de l'autorisation sur une ressource Internet fermée et en appuyant sur ENTRÉE, ces données peuvent facilement être interceptées. Très souvent, ils sont transmis sur le réseau sous une forme non sécurisée. Par conséquent, si le site sur lequel vous essayez de vous connecter utilise le protocole HTTP, il est alors très simple de capturer ce trafic, de l'analyser à l'aide de Wireshark, puis d'utiliser des filtres et des programmes spéciaux pour trouver et déchiffrer le mot de passe.

Le meilleur endroit pour intercepter les mots de passe est le cœur du réseau, où le trafic de tous les utilisateurs est dirigé vers des ressources fermées (par exemple, le courrier) ou devant le routeur pour accéder à Internet lors de l'inscription sur des ressources externes. On installe un miroir et on est prêt à se sentir comme un hacker.

Étape 1. Installez et exécutez Wireshark pour capturer le trafic

Parfois, pour cela, il suffit de sélectionner uniquement l'interface via laquelle nous prévoyons de capturer le trafic et de cliquer sur le bouton Démarrer. Dans notre cas, nous capturons sans fil.

La capture du trafic a commencé.

Étape 2. Filtrage du trafic POST capturé

Nous ouvrons le navigateur et essayons de nous connecter à n'importe quelle ressource en utilisant le nom d'utilisateur et le mot de passe. Une fois le processus d'autorisation terminé et l'ouverture du site, nous arrêtons de capturer le trafic dans Wireshark. Ensuite, ouvrez l'analyseur de protocole et voyez un grand nombre de paquets. C'est l'étape à laquelle la plupart des professionnels de l'informatique abandonnent parce qu'ils ne savent pas quoi faire ensuite. Mais nous savons et nous sommes intéressés par des paquets spécifiques contenant des données POST générées sur notre machine locale lorsque vous remplissez un formulaire à l'écran et envoyées à un serveur distant lorsque vous cliquez sur le bouton "Connexion" ou "Autorisation" du navigateur. .

Entrez un filtre spécial dans la fenêtre pour afficher les paquets capturés : http.demande.méthode == "POSTE"

Et au lieu d’un millier de packages, nous n’en voyons qu’un seul contenant les données que nous recherchons.

Étape 3. Recherchez le nom d'utilisateur et le mot de passe

Faites un clic droit rapide et sélectionnez un élément dans le menu Suivre TCPSteam

Après cela, le texte apparaîtra dans une nouvelle fenêtre qui, dans le code, restaure le contenu de la page. Retrouvons les champs "mot de passe" et "utilisateur", qui correspondent au mot de passe et au nom d'utilisateur. Dans certains cas, les deux champs seront faciles à lire et même pas cryptés, mais si nous essayons de capter le trafic lors de l'accès à des ressources très connues telles que : Mail.ru, Facebook, Vkontakte, etc., alors le mot de passe sera codé :

HTTP/1.1 302 trouvé

Serveur : Apache/2.2.15 (CentOS)

X-Powered-By : PHP/5.3.3

P3P : CP="NOI ADM DEV PSAi COM NAV OUR OTRo STP IND DEM"

Définir-Cookie: mot de passe = ; expire = jeu. 7 novembre 2024 à 23:52:21 GMT ; chemin=/

Emplacement : connecté.php

Longueur du contenu : 0

Connexion : fermer

Type de contenu : texte/html ; jeu de caractères = UTF-8

Donc dans notre cas :

Nom d'utilisateur : gourou du réseau

Mot de passe:

Étape 4Déterminez le type de cryptage pour décrypter le mot de passe

On va par exemple sur le site http://www.onlinehashcrack.com/hash-identification.php#res et on rentre notre mot de passe dans la fenêtre d'identification. On m'a donné une liste de protocoles d'encodage par ordre de priorité :

Étape 5 : Décrypter le mot de passe de l'utilisateur

A ce stade, nous pouvons utiliser l'utilitaire hashcat :

~# hashcat -m 0 -a 0 /root/wireshark-hash.lf /root/rockyou.txt

En sortie, nous avons reçu un mot de passe déchiffré : simplepassword

Ainsi, avec l'aide de Wireshark, nous pouvons non seulement résoudre les problèmes de fonctionnement des applications et des services, mais également nous essayer en tant que pirate informatique en interceptant les mots de passe que les utilisateurs saisissent dans les formulaires Web. Vous pouvez également connaître les mots de passe des boîtes aux lettres des utilisateurs à l'aide de filtres simples à afficher :

- Le protocole POP et le filtre ressemblent à ceci : pop.request.command == "USER" || pop.request.command == "PASS"

- Le protocole et le filtre IMAP seront : imap.request contient "login"

- Protocole SMTP et vous devrez saisir le filtre suivant : smtp.req.command == "AUTH"

et des utilitaires plus sérieux pour décrypter le protocole de cryptage.

Étape 6. Que se passe-t-il si le trafic est crypté et utilise HTTPS ?

Il existe plusieurs options pour répondre à cette question.

Option 1. Connectez-vous à la déconnexion entre l'utilisateur et le serveur et capturez le trafic au moment où la connexion est établie (SSL Handshake). Au moment de l'établissement de la connexion, la clé de session peut être interceptée.

Option 2 : Vous pouvez décrypter le trafic HTTPS à l'aide d'un fichier journal de clés de session écrit par Firefox ou Chrome. Pour ce faire, le navigateur doit être configuré pour écrire ces clés de chiffrement dans un fichier journal (exemple basé sur FireFox) et vous devez recevoir ce fichier journal. Essentiellement, vous devez voler le fichier de clé de session sur le disque dur d'un autre utilisateur (ce qui est illégal). Eh bien, capturez le trafic et appliquez la clé reçue pour le déchiffrer.

Clarification. Nous parlons du navigateur Web d'une personne dont le mot de passe est volé. Si nous entendons décrypter notre propre trafic HTTPS et que nous voulons nous entraîner, alors cette stratégie fonctionnera. Si vous essayez de décrypter le trafic HTTPS d’autres utilisateurs sans accéder à leurs ordinateurs, cela ne fonctionnera pas – c’est à cela que servent le cryptage et la confidentialité.

Après avoir reçu les clés selon l'option 1 ou 2, vous devez les enregistrer dans WireShark :

- Allez dans le menu Edition - Préférences - Protocoles - SSL.

- Définissez l'indicateur "Réassembler les enregistrements SSL couvrant plusieurs segments TCP".

- "Liste des clés RSA" et cliquez sur Modifier.

- Saisissez les données dans tous les champs et écrivez le chemin dans le fichier avec la clé

WireShark peut décrypter les paquets chiffrés à l'aide de l'algorithme RSA. Si les algorithmes DHE / ECDHE, FS, ECC sont utilisés, le renifleur ne nous est d'aucune aide.

Option 3. Accédez au serveur Web que l'utilisateur utilise et obtenez la clé. Mais c'est une tâche encore plus difficile. Dans les réseaux d'entreprise, afin de déboguer des applications ou de filtrer du contenu, cette option est mise en œuvre sur une base légale, mais pas dans le but d'intercepter les mots de passe des utilisateurs.

PRIME

VIDÉO : Noms d'utilisateur, mots de passe et pages Web de détection de paquets Wireshark

Original : détection de réseau

Auteur : Paul Cobbaut

Date de publication : 12 mars 2015

Traduction : A. Panin

Date de transfert : 1er avril 2015

Chapitre 23

Un administrateur réseau doit être capable d'utiliser un renifleur tel que Wireshark ou tcpdump pour diagnostiquer les problèmes de réseau.

L'étudiant devra aussi souvent recourir à l'utilisation d'un sniffer afin de comprendre les principes de fonctionnement des réseaux. Ce chapitre décrit les techniques appropriées pour capturer le trafic réseau.

23.1. application WireShark

23.1.1. Installation de WireShark

Cet exemple fournit la commande permettant d'installer l'application Wireshark sur les distributions qui utilisent des packages logiciels .deb (notamment Debian, Mint, Xubuntu et d'autres distributions).

Root@debian8 :~# Lire les listes de paquets Terminé Construire l'arborescence des dépendances Lire les informations d'état Terminé... (sortie raccourcie)

Sur les distributions qui utilisent des packages logiciels .rpm, tels que CentOS, RHEL et Fedora, l'utilitaire yum peut être utilisé pour installer l'application Wireshark.

# miam, installez Wireshark Plugins chargés : miroir le plus rapide Chargement des vitesses de miroir à partir du fichier hôte mis en cache... (sortie raccourcie)

23.1.2. Sélection d'une interface réseau

Lorsque vous démarrez l'application Wireshark pour la première fois, vous devrez sélectionner une interface réseau. Vous verrez une boîte de dialogue qui ressemble à celle présentée dans l'illustration ci-dessous.

Il est probable qu'il n'y ait tout simplement pas d'interfaces réseau disponibles, car dans certaines distributions, le trafic réseau peut être intercepté exclusivement par l'utilisateur root. Dans ce cas, vous devrez exécuter l'application Wireshark en tant que root à l'aide de la commande sudo wireshark.

Vous pouvez également suivre les directives générales et utiliser l'utilitaire tcpdump ou un autre outil pour capturer le trafic et écrire les données dans un fichier. Toutes les données capturées peuvent être analysées ultérieurement à l'aide de l'application Wireshark.

23.1.3. Minimisation du trafic

Lors du processus d’interception du trafic réseau, des milliers de paquets peuvent être générés en très peu de temps. Évidemment, un tel volume de données rendra difficile l’analyse du trafic. Essayez de sortir de cette situation en isolant votre renifleur au sein du réseau. L'option privilégiée consiste à intercepter le trafic transitant via l'interface réseau d'un réseau virtuel isolé sous votre contrôle total.

Si vous recherchez des outils pour intercepter le trafic réseau à la maison, ce sera une bonne idée de minimiser le trafic en fermant toutes les applications réseau exécutées sur votre ordinateur, ainsi qu'en déconnectant votre ordinateur des autres ordinateurs et des appareils tels que les smartphones et les tablettes. .

Les filtres constituent un outil plus important pour minimiser le trafic, qui sera abordé dans la section suivante.

23.1.4. Intercepter le trafic généré par l'utilitaire ping

J'ai exécuté un renifleur et capturé tous les paquets transmis sur le réseau suite à l'exécution de trois commandes ping (cela n'a pas de sens d'exécuter ces commandes en tant que root) :

Racine@debian7 :~# ping -c2 ns1.paul.local PING ns1.paul.local (10.104.33.30) 56(84) octets de données. 64 octets de 10.104.33.30 : icmp_req=1 ttl=64 time=0,010 ms, 2 reçus, 0 % de perte de paquets, temps 1001 ms rtt min/avg/max/mdev = 0,010/0,016/0,023/0,007 ms root@debian7 :~ # ping -c3 linux-training.be PING linux-training.be (188.93.155.87) 56(84) octets de données. 64 octets d'antares.ginsys.net (188.93.155.87) : icmp_req=1 ttl=56 temps=15,6 ms d'antares.ginsys.net (188.93.155.87) : icmp_req=3 ttl=56 temps=14,7 ms --- linux -statistiques ping de training.be --- 3 paquets transmis, 3 reçus, 0% de perte de paquets, temps 2003 ms rtt min/avg/max/mdev = 14,756/16,110/17,881/1,309 ms root@debian7:~# ping -c1 centos7.paul.local PING centos7.paul.local (10.104.33.31) 56(84) octets de données. 64 octets de 10.104.33.31 : icmp_req=1 ttl=64 time=0,590 ms --- statistiques de ping centos7.paul.local --- 1 paquet transmis, 1 reçu, 0 % de perte de paquet, temps 0 ms rtt min/avg/max /mdev = 0,590/0,590/0,590/0,000 ms

Au total, plus de 200 paquets ont été capturés sur le réseau. Les choses deviendront beaucoup plus claires si vous entrez la chaîne icmp dans le champ de filtre et cliquez sur le bouton "Appliquer".

23.1.5. Interception du trafic généré par l'utilitaire ping et le client DNS

En travaillant avec la même session de capture de données, appliquons un filtre différent. Nous souhaitons surveiller à la fois le trafic DNS et icmp, nous devrons donc saisir les noms des deux protocoles mentionnés dans le champ de filtre.

Pour capturer les données liées aux deux protocoles en question, la chaîne « dns ou icmp » doit être saisie dans le champ filtre. Si vous entrez la chaîne "dns et icmp", aucune information sur les paquets ne sera affichée, car il n'y a aucun paquet lié aux deux protocoles mentionnés.

En regardant l'illustration ci-dessus, vous pouvez voir que les paquets 25 et 26 ont les adresses IP source et de destination de 10.104.33.30. En effet, le client DNS s'exécute sur le même ordinateur que le serveur DNS.

Une situation similaire est observée dans le cas des paquets 31 et 32, car l'utilitaire ping envoie des paquets au système d'exploitation sur lequel cet utilitaire s'exécute.

23.1.6. Adresse IP spécifique

Dans ce cas, les paquets liés au protocole DNS et contenant une adresse IP spécifique sont filtrés. La chaîne "ip.addr==10.104.33.30 et dns" est utilisée comme filtre. La directive and indique à l'application d'afficher des informations sur chaque package qui correspondent à deux conditions.

Le paquet 93 contient une requête DNS pour l'enregistrement A du domaine linux-training.be. Le paquet 98 contient la réponse du serveur DNS. À votre avis, que s’est-il passé après l’envoi du paquet 93 et avant la réception du paquet 98 ? Essayez de répondre à cette question avant de lire la section suivante (lorsque vous travaillez avec différents systèmes, c'est toujours une bonne idée d'essayer de prédire les événements à venir et de vérifier l'exactitude de vos prédictions).

23.1.7. Filtrage basé sur les images

Le terme correct à utiliser pour un paquet capturé est une trame (en raison du fait que nous capturons les paquets au niveau de la couche 2 du modèle de réseau OSI). Ainsi, pour afficher des informations sur les paquets avec des numéros spécifiques, vous devez utiliser la directive frame.number dans le champ de filtre.

23.1.8. Examiner le contenu des colis

Le volet central de la fenêtre du renifleur peut être agrandi. Lorsque vous sélectionnez une ligne dans ce panneau, vous pouvez voir les valeurs d'octets correspondantes dans le champ du panneau inférieur.

L'illustration ci-dessous montre le volet central de la fenêtre du renifleur avec l'adresse de mon ordinateur portable sélectionnée.

Notez que la technique décrite ci-dessus fonctionne très bien lors de la capture du trafic sur une seule interface réseau. Si vous capturez du trafic, par exemple à l'aide de la commande tcpdump -i any, vous rencontrerez la méthode de capture de paquets « Linux cuit capture ».

23.1.9. Autres exemples de filtres

Vous pouvez combiner deux déclarations de protocole avec une directive d'opérateur logique ou ("OR") entre elles. L'illustration ci-dessous montre comment capturer uniquement les paquets ARP et BOOTP (ou DHCP).

Et l'illustration suivante montre comment intercepter les paquets liés au protocole DNS et contenant une adresse IP spécifique.

23.2. utilitaire tcpdump

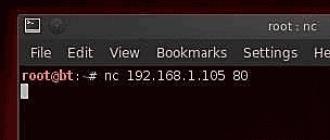

Dans le cas de l'utilisation de l'interface de ligne de commande du système, la capture de paquets peut être effectuée à l'aide de l'utilitaire tcpdump. Vous trouverez ci-dessous quelques exemples de son utilisation.

L'utilisation de la commande tcpdump host $ip affichera des informations sur tout le trafic lié à un hôte spécifique (dans ce cas, avec l'adresse IP 192.168.1.38).

Root@ubuntu910 : ~# hôte tcpdump 192.168.1.38 tcpdump : sortie détaillée supprimée, utilisez -v ou -vv pour une écoute de décodage complet du protocole sur eth0, type de lien EN10 Mo (Ethernet), taille de capture 96 octets

Le trafic Ssh uniquement (port TCP 22) peut être capturé à l'aide de la commande tcpdump tcp port $port. Les lignes de sortie ont été raccourcies à 76 caractères pour une lecture plus facile.

Root@deb503 : ~# tcpdump port TCP 22 tcpdump : sortie détaillée supprimée, utilisez -v ou -vv pour une écoute de décodage complet du protocole sur eth1, type de lien EN10 Mo (Ethernet), taille de capture 96 octets 14:22:20.716313 IP deb503. local.37973 > rhel53.local.ssh : P 666050963:66605 14:22:20.719936 .ssh > deb503.local.37973 : P 49:113(64) ack 14:22:20.721321 IP rhel53.local.ssh > deb503. local.37973 : P 113:161(48) accusé de réception 14:22:20.721820 IP deb503 .local.37973 > rhel53.local.ssh : . ack 161 win 200 14:22:20.722492 IP rhel53.local.ssh > deb503.local.37973 : P 161:225(64) ack 14:22:20.760602 IP deb503.local.37973 > rhel53.local.ssh : . ack 225 win 200 14:22:23.108106 IP deb503.local.54424 > ubuntu910.local.ssh : P 467252637:46 14:22:23.116804 IP ubuntu910.local.ssh > deb503.local.54424 : P 1:8 1( 80) accusé de réception 14:22:23.116844 IP deb503.local.54424 > ubuntu910.local.ssh : . ack 81 win 2 ^C 10 paquets capturés 10 paquets reçus par le filtre 0 paquet abandonné par le noyau

La même opération, mais avec les données capturées écrites dans un fichier, peut être effectuée à l'aide de la commande tcpdump -w $filename.

Root@ubuntu910:~# tcpdump -w sshdump.tcpdump port TCP 22 tcpdump : écoute sur eth0, type de lien EN10 Mo (Ethernet), taille de capture 96 octets ^C 17 paquets capturés 17 paquets reçus par le filtre 0 paquet abandonné par le noyau

À l'aide de la commande tcpdump -r $filename, le contenu du fichier créé dans l'exemple précédent peut être vidé.

Racine@ubuntu910 : ~# tcpdump -r sshdump.tcpdump

De nombreux autres exemples de l'utilitaire en question peuvent être trouvés dans la page de manuel tcpdump .

23.3. Tâche pratique : interception du trafic réseau

23.4. Procédure de pratique correcte : interception du trafic réseau

1. Installez l'application Wireshark sur votre système (ne fonctionnant pas sur une machine virtuelle).

Sur les distributions Debain/Ubuntu : aptitude installer wireshark

Sur les distributions Red Hat/Mandriva/Fedora : miam, installez Wireshark

2. Utilisez l'utilitaire ping pour générer du trafic entre votre ordinateur et un autre ordinateur.

Ping $adresse_ip

3. Commencez à capturer le trafic réseau.

(sudo) WireShark

Sélectionnez l'interface réseau (probablement eth0)

4. À l'aide du filtre, affichez uniquement les informations sur les paquets contenant des réponses aux requêtes de l'utilitaire ping.

Entrez « icmp » (sans les guillemets) dans la zone de filtre et cliquez sur le bouton « Appliquer ».

5. Donnez maintenant à l'utilitaire ping un nom de domaine (tel que www.linux-training.be) et essayez de capturer les paquets de requête et de réponse DNS. Quel serveur DNS a été utilisé ? TCP ou UDP a-t-il été utilisé pour envoyer la requête et la réponse ?

Tout d’abord, démarrez le renifleur.

Entrez « DNS » dans le champ de filtre et cliquez sur le bouton « Appliquer ».

Root@ubuntu910:~# ping www.linux-training.be PING www.linux-training.be (88.151.243.8) 56(84) octets de données. 64 octets de fosfor.openminds.be (88.151.243.8) : icmp_seq=1 ttl=58 time=14,9 ms --- www.linux-training.be statistiques ping --- 2 paquets transmis, 2 reçus, 0 % de perte de paquets , temps 1002 ms trt min/moy/max/mdev = 14,984/15,539/16,095/0,569 ms

La fenêtre de l'application Wireshark devrait ressembler à celle-ci.

Sur la base des informations de la fenêtre de l'application Wireshark, nous pouvons conclure que la requête DNS a été transmise à l'aide d'un paquet UDP, après quoi il est facile de répondre aux questions posées.

6. Recherchez un site Web fermé doté d'un formulaire de demande de mot de passe. Essayez de vous connecter en utilisant le nom d'utilisateur "paul" et le mot de passe "hunter2" pendant que le renifleur est en cours d'exécution. Essayez maintenant de trouver le nom d'utilisateur et le mot de passe saisis dans les données capturées à l'aide du renifleur.