Dans les smartphones modernes, de nombreuses façons de protéger les données personnelles des regards indiscrets ont été introduites - il s'agit d'un mot de passe graphique et d'un mot de passe numérique, d'un mot de passe à partir de caractères ou même d'un lecteur d'empreintes digitales sur certains modèles de téléphones. Si vous avez oublié votre mot de passe, vous pouvez utiliser certaines méthodes pour déverrouiller n'importe quel appareil Xiaomi : Xiaomi Redmi 4 Pro, Xiaomi Mi5, Redmi Note 3, Xiaomi Mi Max, Xiaomi Redmi Note 4 ou Mi4 Plus. Nous vous recommandons de déverrouiller avec ces méthodes uniquement pour accéder à votre smartphone, et non à celui de quelqu'un d'autre.

Si votre gadget est verrouillé, vous essaierez très probablement de saisir le mot de passe plusieurs fois, en espérant que cette fois vous le devinerez avec certitude. Mais la saisie répétée du mauvais mot de passe entraîne le verrouillage de l'appareil pendant un certain temps, et plus vous entrez souvent le mauvais mot de passe, plus le téléphone reste verrouillé longtemps. De plus, des problèmes surviennent souvent du fait qu'il est impossible d'utiliser le lecteur d'empreintes digitales - l'utilisateur se détend et oublie le motif.

À ce jour, il existe au moins trois méthodes éprouvées pour déverrouiller l'appareil - chaque utilisateur réinitialise le mot de passe de la manière qu'il préfère. Ils diffèrent non seulement par leur essence, mais également par plusieurs nuances associées aux différentes versions du micrologiciel. Par exemple, dans MIUI 7, il existe une fonction de réinitialisation du mot de passe en appuyant sur le bouton standard "Mot de passe oublié?", mais dans MIUI 8, ce bouton n'est plus là, vous devez donc vous occuper un peu plus longtemps de la suppression du verrou. Regardons les principales méthodes pour résoudre le problème ci-dessus.

Donner des cadeaux

Voie standard

- S'il est incorrect (mot de passe ou saisie de modèle incorrect) sur Redmi, vous verrez un message standard indiquant que le smartphone est verrouillé. Par conséquent, celui qui enlève le cadenas doit appuyer sur le bouton "Mot de passe oublié?" en bas de l'écran, après quoi il sera transféré sur la page de déverrouillage via les comptes Mi ou Google. Ici, vous devez entrer les données d'autorisation (login et mot de passe) et vous connecter à votre compte. Terminé - vous pouvez maintenant supprimer les clés de modèle, changer la méthode de verrouillage de l'appareil ou changer le mot de passe pour un nouveau mot de passe plus mémorable.

- Si votre version de firmware est supérieure à la 7ème, alors cliquez sur le bouton "Mot de passe oublié" vous ne pouvez pas - cela n'existe tout simplement pas. Dans ce cas, retirez le verrou en utilisant l'une des méthodes décrites ci-dessous (ces méthodes fonctionnent également pour les combinaisons de chiffres ou de symboles).

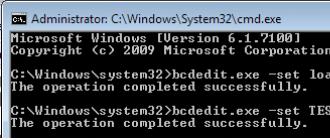

Grâce à la récupération

Le déverrouillage graphique, selon cette méthode, s'effectue par une réinitialisation complète de tous les paramètres du téléphone aux paramètres d'origine via le menu de récupération. Dans certains modèles, tels que Xiaomi Mi Max, il est disponible immédiatement après l'achat du téléphone, mais le plus souvent, vous devrez demander à Xiaomi l'autorisation de déverrouiller le chargeur de démarrage.

Le respect de toutes les conditions supprimera les données personnelles du téléphone et réinitialisera complètement les paramètres aux paramètres d'usine, nous vous recommandons donc de retirer d'abord la carte mémoire de votre smartphone. Ensuite, suivez ces étapes :

- Éteignez votre téléphone. Appuyez simultanément sur le bouton d'alimentation et la touche de volume vers le haut ;

- Si le chargeur de démarrage est déverrouillé, le menu de récupération s'ouvrira sur le téléphone ;

- Dans le menu qui s'affiche, sélectionnez Effacer et réinitialiser» — Effacer toutes les données. Cette action réinitialisera tous les paramètres et supprimera les données sur l'appareil ;

- Le smartphone redémarrera, après quoi le téléphone sera propre, comme "prêt à l'emploi" - il n'y aura plus de verrouillage graphique.

Si le smartphone vous ennuie avec la présence d'autres défauts, et pas seulement un mot de passe graphique oublié, vous pouvez reflasher le téléphone via l'ordinateur portable et l'utilitaire. Vous pouvez également supprimer le motif de cette manière, cependant, nous examinerons ce sujet plus en détail dans un article séparé, car flasher l'appareil est beaucoup plus difficile et prend du temps que de simplement supprimer le motif sur Xiaomi.

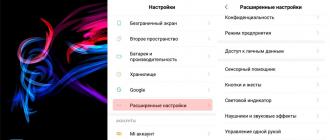

Comment supprimer le mot de passe via le localisateur de téléphone

Si vous n'avez pas supprimé le blocage à l'aide des méthodes décrites ci-dessus, essayez de le faire via les services Google. Pour ce faire, connectez-vous aux paramètres de votre smartphone via votre compte Google. Ensuite, sur n'importe quel appareil Android, accédez-y, entrez dans Google Play et installez l'application officielle gratuite pour le contrôle à distance de l'appareil - Find My Device. Ensuite, sélectionnez votre appareil dans la fenêtre, après quoi le programme sera installé à distance sur le smartphone verrouillé.

Après avoir installé l'application, allez dans l'onglet "Gestion d'appareils" et entrez le mot de passe de votre compte Google. Sélectionnez ensuite le téléphone verrouillé dans la liste et activez la fonction d'effacement, nous réinitialisons donc le mot de passe en même temps. Après avoir effectué cette opération, toutes les données utilisateur seront supprimées du téléphone et les paramètres seront réinitialisés aux paramètres d'usine. Par conséquent, nous vous conseillons de retirer la carte SIM et la carte mémoire de l'appareil avant de déverrouiller de cette manière.

Comment désactiver la restriction de mot de passe

Il arrive parfois qu'après que l'enfant ait joué avec le gadget et entré plusieurs fois le mauvais mot de passe, personne ne supprime le blocage pendant un certain temps - le smartphone est bloqué pendant un certain temps. Parfois, ce temps peut prendre jusqu'à plusieurs jours - d'accord, vous ne voulez pas attendre le déverrouillage aussi longtemps.

Le moyen le plus simple de résoudre ce problème est de le déverrouiller en appelant. Pour ce faire, appelez du téléphone de quelqu'un d'autre vers le vôtre, acceptez l'appel et réduisez la fenêtre de conversation. Vous pourrez contrôler l'appareil jusqu'à ce que l'appel soit terminé. Pour ce faire, allez dans les paramètres et décochez la case. "mot de passe graphique", puis entrez la bonne combinaison et appuyez sur "D'ACCORD". C'est fait, les anciens mots de passe sont réinitialisés ! Cette méthode ne fonctionnera que si vous vous souvenez du mot de passe correct ou si quelqu'un a accidentellement bloqué votre téléphone.

conclusion

Les conclusions peuvent être tirées assez simplement - si la question se pose «comment réinitialiser le verrou», il est alors très facile d'obtenir une réponse. Si votre smartphone exécute le firmware MIUI 7, vous pouvez facilement déverrouiller votre téléphone à l'aide du bouton "Mot de passe oublié", et sur les téléphones plus récents, vous devrez faire un peu plus d'efforts - vous avez besoin que le propriétaire du gadget déverrouille d'abord le chargeur de démarrage.

Lorsque vous travaillez avec de l'argent dans l'industrie HYIP, une attention particulière doit être accordée à la sécurité des données et des informations personnelles. Ensuite, après l'installation d'un pare-feu et d'un antivirus, choisissez, créez et stockez vos mots de passe. Ce n'est un secret pour personne que toute vie privée dans le monde d'Internet et des ordinateurs est basée sur un accès autorisé. Lorsque vous investissez dans des HYIP, vous devrez créer, inventer et stocker de nombreux mots de passe. Par conséquent, la qualité de la protection de vos données personnelles dépendra des mots de passe que vous utilisez et de la manière dont vous les stockez. Dans cet article, nous analyserons les bases de la sécurité dans les projets HYIP et vous montrerons comment choisir correctement et stocker vos mots de passe en toute sécurité.

Règles de base pour choisir et créer judicieusement des mots de passe

Comment stocker et ne pas perdre les mots de passe

Vous avez sûrement perdu ou oublié vos identifiants, mots de passe des systèmes de paiement, mail ou comptes plus d'une fois. Dans le même temps, vous avez passé beaucoup de temps à rechercher ou à restaurer des informations. Afin de ne pas stocker les mots de passe de nombreux projets, systèmes de paiement et forums dans votre tête ou dans un document txt, vous pouvez utiliser le gestionnaire spécial KeePassX. Il s'agit d'un programme gratuit conçu pour stocker les mots de passe. Le fichier téléchargé et installé est crypté de manière sécurisée, prend plusieurs kilo-octets et peut être ouvert sur n'importe quel ordinateur sur lequel le logiciel est installé.

Vous avez sûrement perdu ou oublié vos identifiants, mots de passe des systèmes de paiement, mail ou comptes plus d'une fois. Dans le même temps, vous avez passé beaucoup de temps à rechercher ou à restaurer des informations. Afin de ne pas stocker les mots de passe de nombreux projets, systèmes de paiement et forums dans votre tête ou dans un document txt, vous pouvez utiliser le gestionnaire spécial KeePassX. Il s'agit d'un programme gratuit conçu pour stocker les mots de passe. Le fichier téléchargé et installé est crypté de manière sécurisée, prend plusieurs kilo-octets et peut être ouvert sur n'importe quel ordinateur sur lequel le logiciel est installé.

Salutations à tous ceux qui regardent cette vidéo !

Ce n'est pas mon premier article, mais dans le domaine de l'éducation des utilisateurs à ne pas faire de bêtises, le premier.

Dans cette vidéo et le texte de l'article, je vais dire et montrer ce qu'il faut faire et ce qu'il ne faut pas faire lors de la saisie d'un mot de passe ou de son choix.

Les mots de passe sont différents, quelqu'un les garde dans sa tête, quelqu'un les écrit sur un morceau de papier, quelqu'un dans des documents texte.

Garder les mots de passe dans votre tête signifie ce qui suit :

les mots de passe seront :

1. petite longueur ;

2. le même sur des ressources différentes,

et donc si vous vous inscrivez au mail, puis dans le chat, alors la personne après que le chat est piraté aura accès à votre mail, ce qui n'est pas bon...

stocker les mots de passe sur papier, la même chose n'est pas une option, même si c'est mieux que la première, mais puisque nous nous éloignons même des livres sur papier,

médias électroniques, je suggère de stocker les mots de passe sous forme de texte.

Cette méthode présente également des inconvénients ainsi que des avantages.

Inconvénient : un attaquant accédant à votre fichier de mots de passe connaîtra toutes les ressources et pourra y accéder en votre nom.

Avantages : accéder aux ressources (tierce partie est plus difficile) car vous pouvez créer des mots de passe complexes et ne pas avoir peur de les oublier

Vous pouvez améliorer cette méthode en mémorisant 1 mot de passe complexe à 10 chiffres ou plus,

et utilisez-le simplement pour décrypter une archive protégée par mot de passe avec des mots de passe.

Je vous montrerai plus tard...

Et maintenant, je vais vous montrer à quel point il peut être difficile de déchiffrer un mot de passe normal.

À l'heure actuelle, de nombreux algorithmes de chiffrement ont été inventés. Le plus populaire à mon avis est MD5 et ses modifications.

Prenons, par exemple, différents mots de passe et leurs hachages, et essayons de déchiffrer, et voyons clairement combien de temps cela prendra.

Et donc, maintenant nous allons déchiffrer et regarder l'heure ...

nous n'utiliserons d'abord que des chiffres, puis augmenterons la complexité ...

Fraction de seconde...

Le même…

Le même, mais on sait que le mot de passe ne contient que des chiffres, et s'il contenait des signes, cela prendrait beaucoup plus de temps...

Mot de passe suivant...

Le mot de passe n'a pas été trouvé par les chiffres ... connectons les caractères ... minuscules ...

ajouté 1 caractère (pas un nombre et c'est ainsi que cela a rendu le processus plus difficile)

Sur une machine plutôt pas faible, un mot de passe de 8 caractères utilisant des majuscules et des minuscules mettra très, très longtemps à déchiffrer, et cela à condition que MD5 ne soit pas modifié...

Dommage que tous les sites / services / serveurs ne puissent pas utiliser de caractères supplémentaires ...

Attention à l'écran, c'est comme ça qu'ils les utilisent compliqueraient le processus de dénombrement direct...

Avec leur utilisation, le mot de passe n'est pratiquement pas vulnérable, à moins, bien sûr, que des superordinateurs ne soient utilisés pour le déchiffrer.

Et comme promis, je montre comment vous pouvez stocker des mots de passe pour accéder aux ressources en connaissant un seul mot de passe :

Bien sûr, un tel mot de passe est difficile à retenir, nous allons donc le simplifier un peu... un peu plus tard

w1W4W5a$4PYi

En utilisant ce mot de passe, vos mots de passe seront en sécurité.

Vous pouvez le raccourcir, comme je l'ai dit, à 10 caractères ... Eh bien, ou alors ...

C'est plus facile à retenir, en fait, comme le piratage, mais je ne pense pas que vos mots de passe seront piratés exprès

Oh, et le nom du fichier "Mot de passe" attirera l'attention, alors changez le nom en quelque chose de moins accrocheur ...

C'est en fait tout !

Auteur de l'article

Elizaveta Kompaniets, élève du lycée MBOU n°28, 11e année A

Buts

Qu'est-ce que l'historique des mots de passe ?

Comment les mots de passe protègent-ils les données sur les ordinateurs et les lecteurs ?

Comment les pirates crackent-ils les mots de passe ?

Comment rendre un mot de passe résistant au cracking ?

Hypothèse

Le mot de passe est le moyen d'authentification le plus accepté et donc le plus couramment utilisé, basé sur la connaissance des sujets accédants.

Protection des données à l'aide d'un ordinateur

Historique des mots de passe

Mot de passe(parole française - mot) est un mot secret ou un ensemble de caractères destinés à confirmer l'identité ou l'autorité. Les mots de passe sont souvent utilisés pour protéger les informations contre tout accès non autorisé. Dans la plupart des systèmes informatiques, une combinaison nom d'utilisateur-mot de passe est utilisée pour authentifier un utilisateur. Les mots de passe sont utilisés depuis l'Antiquité.

Polybe décrit l'utilisation des mots de passe dans la Rome antique comme suit :

La façon dont ils assurent le passage en toute sécurité la nuit est la suivante : parmi dix maniples de chaque branche d'infanterie et de cavalerie, qui se trouve au bas de la rue, le commandant choisit qui est exempté de la garde, et il se rend chaque nuit au tribune, et reçoit de son mot de passe - une tablette en bois avec le mot. Il retourne à son unité, puis passe avec un mot de passe et un signe au commandant suivant, qui à son tour passe le signe au suivant.

Les mots de passe sont utilisés pour empêcher l'accès non autorisé aux données stockées sur l'ordinateur. L'ordinateur n'autorise l'accès à ses ressources qu'aux utilisateurs enregistrés et ayant entré le mot de passe correct. Chaque utilisateur spécifique peut être autorisé à accéder uniquement à certaines ressources d'informations. Dans ce cas, toutes les tentatives d'accès non autorisées peuvent être enregistrées.

Protection de l'accès à l'ordinateur.

La protection des paramètres utilisateur est disponible dans le système d'exploitation les fenêtres (lors du démarrage du système, l'utilisateur doit entrer son mot de passe), mais cette protection est facilement contournable, puisque l'utilisateur peut refuser d'entrer un mot de passe. La connexion par mot de passe peut être définie dans le programme Configuration du BIOS , l'ordinateur ne commencera pas à charger le système d'exploitation tant que le mot de passe correct n'aura pas été saisi. Il n'est pas facile de surmonter une telle protection, de plus, il y aura de sérieux problèmes d'accès aux données si l'utilisateur oublie ce mot de passe.

Protection des données du disque.

Chaque disque, dossier et fichier de l'ordinateur local, ainsi qu'un ordinateur connecté au réseau local, peuvent être protégés contre tout accès non autorisé. Certains droits d'accès peuvent leur être attribués (complet, lecture seule, par mot de passe), et les droits peuvent être différents pour différents utilisateurs.

Casser les mots de passe des ordinateurs

Le piratage de mots de passe est l'un des types d'attaques les plus courants sur les systèmes d'information qui utilisent l'authentification par mot de passe ou nom d'utilisateur-mot de passe. L'essence de l'attaque est réduite à l'intrus prenant possession du mot de passe d'un utilisateur qui a le droit d'entrer dans le système. L'attrait de l'attaque pour un attaquant est que s'il réussit à obtenir un mot de passe, il est assuré de recevoir tous les droits de l'utilisateur dont le compte a été compromis, et en plus, se connecter sous un compte existant provoque généralement moins de suspicion parmi le système administrateurs. Techniquement, l'attaque peut être mise en œuvre de deux manières : par de multiples tentatives d'authentification directe dans le système, ou en analysant les hachages de mots de passe obtenus d'une autre manière, par exemple en interceptant le trafic. Dans ce cas, les approches suivantes peuvent être utilisées :

Remplacement direct.Énumération de toutes les combinaisons de caractères possibles autorisées dans le mot de passe. Par exemple, le mot de passe "qwerty" est souvent craqué, car il est très facile de le récupérer par les premières touches du clavier.

Sélection du dictionnaire. La méthode est basée sur l'hypothèse que le mot de passe utilise des mots existants de n'importe quelle langue ou leurs combinaisons.

Méthode d'ingénierie sociale. Basé sur l'hypothèse que l'utilisateur a utilisé des informations personnelles comme mot de passe, telles que son prénom ou son nom, sa date de naissance, etc. Vasya Pupkin, née le 31 décembre 1999 a souvent un mot de passe comme "vp31121999" ou "vp991231". De nombreux outils ont été développés pour mener à bien l'attaque, par exemple, John the Ripper.

Critères de force du mot de passe

Sur la base des approches de conduite d'une attaque, il est possible de formuler des critères pour la force d'un mot de passe. Le mot de passe ne doit pas être trop court, car cela facilite la force brute. La longueur minimale la plus courante est de huit caractères. Pour la même raison, il ne doit pas se composer uniquement de chiffres.

Le mot de passe ne doit pas être un mot du dictionnaire ou une simple combinaison de ceux-ci, cela simplifie sa sélection dans un dictionnaire.

Le mot de passe ne doit pas contenir uniquement des informations publiques sur l'utilisateur.

Comme recommandation pour la compilation d'un mot de passe, on peut nommer l'utilisation d'une combinaison de mots avec des chiffres et des caractères spéciaux (#, $, *, etc.), l'utilisation de mots rares ou inexistants, et le respect du minimum longueur.

Conclusion

Les mots de passe sont utilisés depuis les premiers jours de leur création jusqu'à ce jour. Ils nous aident avec succès à protéger les informations contre les accès non autorisés.

Dans le monde d'aujourd'hui, de plus en plus de données personnelles arrivent sur Internet. Parmi eux se trouvent divers services et applications financiers. Ces données doivent être sous une protection fiable.

Vous protégez vous-même vos propres données à l'aide de différents mots de passe, dont dépend la sécurité de différents comptes. Alors, comment rendre votre mot de passe facile à retenir et difficile à déchiffrer ?

Erreurs courantes

De nombreux utilisateurs du monde entier ne font pas très attention lorsqu'ils choisissent un mot de passe sécurisé, ce qui les rend victimes d'escrocs sur Internet qui piratent leurs comptes en 5 à 6 tentatives. Depuis de nombreuses années, les utilisateurs utilisent les combinaisons les plus simples - 1234567, 12345554321, 1q2w3e4r5t6y - s'exposant ainsi à la menace de piratage.

La plupart des experts en cybersécurité soulignent deux critères principaux pour un mot de passe sécurisé : la complexité et la longueur. À leur avis, lors de la création d'un mot de passe, vous devez utiliser une longue combinaison utilisant différents caractères - chiffres, lettres, symboles, signes de ponctuation.

Comment créer correctement des mots de passe

- Utilisez plus de 8 caractères

- Pour chaque compte, utilisez votre propre mot de passe unique, car si vous utilisez le même mot de passe sur tous les comptes, si l'un d'eux est piraté, le fraudeur pourra également ouvrir d'autres comptes

- Les mots de passe doivent être changés périodiquement - au moins une fois tous les 3 mois. Pour ce faire, définissez un rappel automatique afin de ne pas oublier une procédure aussi importante.

- Une variété de caractères dans un mot de passe est un gage de fiabilité. Mais n'utilisez pas les remplacements récents de lettres par des chiffres ou des symboles, par exemple, "FOR" par "4".

- Utilisez toute la gamme de caractères disponibles sur le clavier

N'oubliez pas non plus que les mots de passe doivent être stockés dans un endroit auquel vous seul avez accès.

Dans la mesure du possible, évitez d'utiliser lors de la création des mots de passe :

- Mots de vocabulaire dans n'importe quelle langue

- Répétitions ou caractères placés consécutivement les uns après les autres. Par exemple : 1234567, 55555, abc où, etc.

- Mots de passe utilisant des données personnelles : nom complet, date de naissance, numéros de série des documents, etc.

En général, prenez la création de mots de passe très au sérieux, car votre bien-être financier ou votre réputation peuvent dépendre de ce qu'ils protègent.