Итак, мы попробуем скрыться от глаз пользователя в диспетчере задач Windows. Способ, с помощью которого мы будем этого добиваться является чрезвычайно простым по отношению к тем, которые основаны на перехвате ядерных(часто недокументированных) функций и на создании собственных драйверов.

Суть метода: поиск окна Диспетчера Задач -> поиск в нем дочернего окна(списка), содержащего имена всех процессов -> удаление из списка нашего процесса.

Как видно, что с нашим процессом никаких манипуляций производиться не будет: он как работал, так и будет себе работать. Так как стандартный рядовой пользователь Windows, как правило, не использует никаких других тулз для просмотра запущенных процессов на его компьютере, то это лишь сыграет нам «на руку». Процесс в большинстве случаев обнаружен не будет.

Что использовалось для исследования:

1) Spy++ от Microsoft (для изучения иерархии дочерних окон Диспетчера задач)

2) OllyDBG для просмотра функций, используемых диспетчером для получения снэпшота процессов.

3) Собственно, сам taskmng.exe

(Диспетчер задач)

Для написания кода будем использовать среду Delphi. Скорее, Delphi будет удобнее в нашем случае, нежели C++. Но это лишь мое скромное мнение.

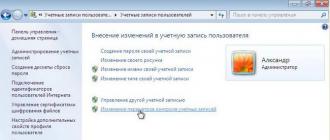

Что ж, первым делом попытаемся выяснить, что из себя представляет список процессов и как он работает. С полувзора понятно, что это обычное окно класса «SysListView32»(список), которое обновляется с частотой 2 кадра в секунду(раз в 0.5 секунд). Смотрим иерархию окон:

Как видим, список процессов, в самом деле, есть обычное окно класса «SysListView32», которое является дочерним по отношению к окну(вкладке) «Процессы», которое также является дочерним по отношению к главному окну Диспетчера задач. Имеем лишь двойной уровень вложенности. Кроме того у списка имеется одно дочернее окно класса «SysHeader32», которое, как не трудно догадаться является заголовком(маркером полей) для списка процессов.

Так как перед нами обычный список, то в нашем распоряжении целый набор макрокоманд для управления его содержимым. Их разнообразие, на первый взгляд, восхищает. Но многие из них работают лишь из родительского процесса, т.е чтобы их нам использовать, необходимо будет сымитировать, будто они выполняются в родительском процессе. Но таковым свойством обладают не все, в частности, макрокоманда ListView_DeleteItem , которая удаляет элемент из окна-списка(класс «SysListView32»).

Её мы и будем использовать в процессе нашего

приложения. Данная функция вторым параметром получает индекс удаляемого элемента.

Теперь нам надо как-то выяснить, каким же индексом обладает элемент с лэйблом скрываемого процесса в диспетчере задач. Для этого нам нужно как-то вытащить из списка процессов в диспетчере задач все элементы(лэйблы с именами процессов) и последовательно их сравнивать с именем того процесса, который мы желаем скрыть.

Используя макрокоманды типа ListView_GetItemText наши действия были бы примерно следующими:

1) Выделение участка памяти в процессе диспетчера задач (VirtualAllocEx)

2) Посылка дочернему окну-списку Диспетчера задач сообщения LVM_GETITEMTEXT (SendMessage)

3) Запись в выделенную область памяти Диспетчера задач информации об элементе списка (WriteProcessMemory)

4) Чтение из памяти диспетчера той информации, которая нас интересует о процессе (ReadProcessMemory)

Используя этот способ можно легко «выстрелить себе в ногу», считая байты смещения от начала различных используемых в коде структур. Так же этот способ будет достаточно тяжел для тех, кто не особо углублен в WinAPI, так что его мы сразу уберем в сторонку. В прочем, найти реализацию данного способа на просторах интернета не составит особого труда. Вместо этого, я предложу вам сформировать свой список процессов, и уже ориентируясь в нем, искать заветный индекс процесса в списке процессов Диспетчера задач.

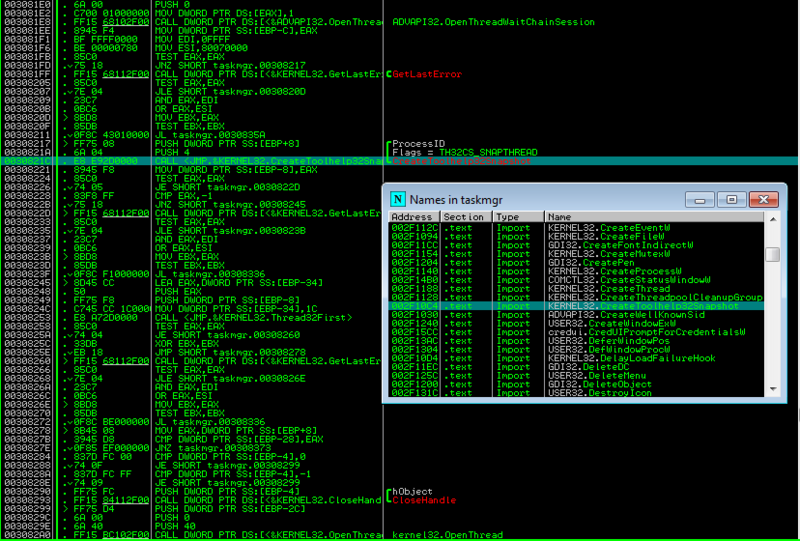

В Microsoft решили особо не парится по поводу тулзы, именуемой «Диспетчер Задач», и использовали обычные функции WinAPI для получения всех процессов в системе. Поверхностно смотрим taskmng.exe под отладчиком:

Видим использование WinAPI функции CreateToolHelp32SnapShot .

Всем известно, что "эту функцию можно использовать не только для получения снэпшота процессов, но и потоков процесса или модулей, например. Но в данном случае это маловероятно. Вряд ли здесь будут использовать что- то в роде енумератора процессов (EnumProcesses).

Мы остановились на том, что хотим сформировать свой список процессов и искать наш процесс в нем. Для этого воспользуемся той функцией, что обнаружили в отладчике. Если откроем диспетчер задач на вкладке «Процессы», то заметим, что все процессы отсортированы по алфавиту для удобства поиска. Следовательно, нам нужно получить список имен всех процессов в системе и отсортировать их по возрастанию в алфавитном порядке

. Приступим к написанию кода в Delphi.

Для начала создадим демонстрационное оконное приложение с двумя таймерами: первый будет переформировывать список с процессами с той же частотой, с которой это делает Диспетчер задач Windows(раз в две секунды); второй будет срабатывать 1000 раз в секунду и будет служить для отслеживания обновления списка процессов в диспетчере и, следовательно, появления нашего скрываемого процесса. Также добавим на форму кнопку.

Код:

var ind:integer; h:Thandle; last_c:integer; procedure UpdateList(); var th:THandle; entry:PROCESSENTRY32; b:boolean; i,new_ind:integer; plist:TStringList; begin // Список процессов plist:=TStringList.Create; // Формируем список процессов th:= CreateToolHelp32SnapShot(TH32CS_SNAPPROCESS,0); entry.dwSize:=sizeof(PROCESSENTRY32); b:=Process32First(th,entry); while(b) do begin plist.Add(entry.szExeFile); b:=Process32Next(th,entry); end; // Сортируем его, чтобы индексы элементов // совпадали с теми, что в диспетчере задач plist.Sort; last_c:=plist.Count; // Поиск индекса нашего процесса "explorer.exe" for i:=1 to plist.Count-1 do if(LowerCase(plist[i])="explorer.exe") then new_ind:=i-1; // Удаление объекта из списка if(new_ind<>ind) then ListView_DeleteItem(h,ind); ind:=new_ind; plist.Free; // Запускаем таймер отслеживания обновлений в списке процессов if(Form1.Timer2.Enabled=false) then Form1.Timer2.Enabled:=true; end; procedure TForm1.HideProcessButton(Sender: TObject); begin // Ищем дочернее окно класса "SysListView32" h:=FindWindow(nil,"Диспетчер задач Windows"); h:=FindWindowEx(h,0,nil,"Процессы"); h:=FindWindowEx(h,0,"SysListView32",nil); // Запускаем таймер переформирования списка процессов Timer1.Enabled:=true; end; procedure TForm1.Timer1Timer(Sender: TObject); begin UpdateList(); end; procedure TForm1.Timer2Timer(Sender: TObject); begin // Поиск изменений в списке if(ListView_GetItemCount(h)>last_c) then ListView_DeleteItem(h,ind); last_c:=ListView_GetItemCount(h); end;Вот, собственно, и весь код.

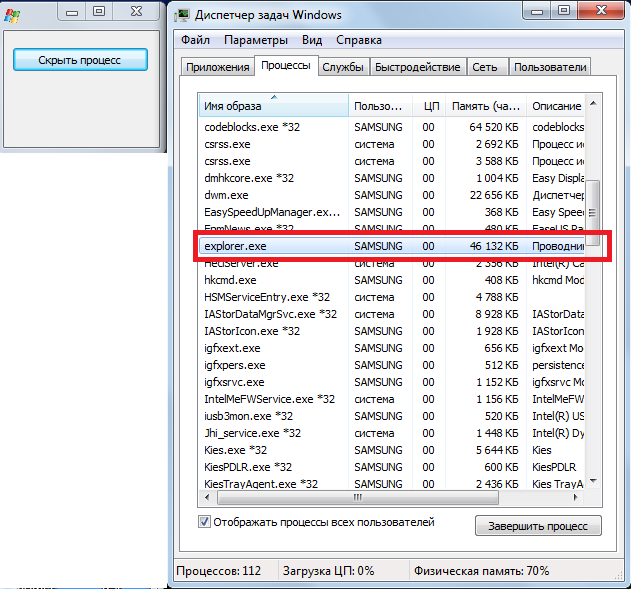

Скроем, например, в Диспетчере задач процесс самого Диспетчера задач:

Вот он есть:

И по нажатию на кнопку «Скрыть процесс» процесс исчезает из списка:

Все следы присутствия в системе стерты, а сам он спокойно выполняется в обычном режиме где-то в глубинах процессора:)

Outro

Что ж, думаю, такой способ заслуживает существовать, правда он требует небольших доработок. Да, конечно же с его помощью нельзя скрыть процесс от самой системы, но сокрытие в стандартной тулзе Windows, которой пользуется львиная доля всех пользователей, это тоже неплохо.Надеюсь, мне удалось вас хоть немножечко заинтересовать данной темой.

До скорого! И да пребудет с вами сила анонимности…

Метки:

Шпион скрывает своё местонахождение, скрывает свой процесс и скрывает свою службу в системе. Но это ещё не все сюрпризы. Он умеет и защищаться, блокируя все возможные способы завершения своих процессов и удаления файлов. Шпионская программа делает это на тот случай, если вы их обнаружите. Однако простыми способами обнаружить наличие шпиона в системе невозможно. По этой причине многие пользователи теряют личную информацию, даже не подозревая об этом.

Для того, чтобы выяснить — ведётся ли за вами слежка с помощью этого шпиона или нет, бесполезно просматривать стандартные мониторы, пытаясь искать его вручную или с помощью сканирования системы. При тестировании, антивирусы не обнаруживают шпионскую программу, поэтому у пользователя создается впечатление, что все в порядке.

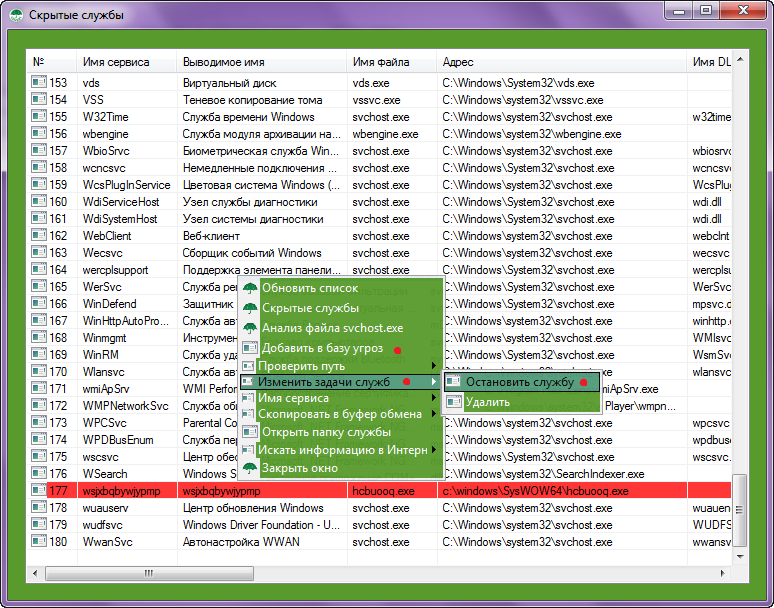

Для обнаружения слежки, зайдите в монитор «Процессы системы». Затем откройте «Монитор скрытых процессов», нажав на кнопку «Скрытые процессы». В открывшемся окне красным цветом выделяются процессы, которые скрывают себя от системы.

All In One Keylogger обнаружен. Добавьте имя процесса в базу угроз через контекстное меню программы. В разных тестируемых системах шпион имел различные имена процессов и файлов. При попытке завершить скрытый процесс, вы получите сообщение об ошибке. Попасть в папку с приложением шпиона можно через пункт в контекстном меню, другим способом войти не получится. Воспользоваться его деинсталлятором тоже не получится — шпион защищает себя от удаления, значит, в системе есть другие процессы, контролирующие ситуацию с работой шпиона. Откройте “Монитор скрытых служб” (только в версиях Pro) в окне “Службы системы”. Любой, скрывающий себя от системы сервис, будет выделен красным цветом. В стандартном варианте списка служб системы эту слежку выявить нельзя.

Скрытая служба от шпиона All In One Keylogger тоже обнаружена. Данный сервис и процесс защищают себя и не позволяют остановить. Добавьте его в базу угроз через контекстное меню. Первая задача выполнена — слежка выявлена. Теперь вы точно знаете, что находитесь под наблюдением.

Для удаления шпиона All In One Keylogger, зайдите в платформу защиты COVERT, нажав на кнопку с надписью: “Вход в платформу защиты”.

В окне “Процессы системы” вы увидите процессы, выделенные красным цветом. Через контекстное меню завершите их. В платформе защиты шпион не сможет себя скрывать и защищать.

Далее откройте окно “Службы системы”. В стандартном списке “Активные службы”, через контекстное меню остановите и удалите сервис, выделенный красным цветом (или в списке “Все службы” он может быть выделен желтым цветом). В платформе защиты шпион не может себя скрывать и защищать.

После произведённых действий, выйдите из платформы защиты и удалите папку шпиона с файлами. Она уже не будет скрыта и защищена.

Если у вас установлена версия COVERT Base или COVERT USB, которые не имеют функции “Монитор скрытых служб”, для маскировки своих действий от шпиона All In One Keylogger зайдите в платформу защиты COVERT и работайте с любыми приложениями. Шпионская программа не сможет получить данные о вашей деятельности, пока вы находитесь внутри платформы любой версии программы COVERT.

Материал из сайт

Данная статья описывает методику и способы извлечения скрытых файлов (руткитов , драйверов) с помощью недокументированных функций антивирусного сканера Dr.Web® и дополнительных утилит сторонних разработчиков.

Сканер Dr.Web

Если известно имя драйвера в текущей сессии, то можно с помощью сканера его скопировать в карантин и отправить в вируслаб .

- Создать в каталоге антивируса Drweb текстовый файл, например

Если у вас установлена версия 5.0 и выше, то создание файла filelist.txt в каталоге антивируса будет блокировано самозащитой. В таком случае создайте файл filelist.txt в другом каталоге (см. пример).

- Записать в него полный путь к файлу драйвера руткита, например

Строк в одном файле может быть много.

- Запустить сканер с параметрами:

Например: антивирус у меня установлен в каталог C:\Program Files\DrWeb, а текстовый файл я создал в корне диска С:\filelist.txt

"C:\Program Files\DrWeb\drweb32w.exe" /copy:С:\filelist.txt

Внимание! Кавычки в данном случае необходимы!

- Или если Вы используете CureIT, то

После этого, если такой драйвер существует на диске, в карантине в папке C:\Program Files\DrWeb\Infected.!!! (или в папке %USERPROFILE%\DoctorWeb\Quarantine\ для КуреИта) будет лежать файл drivers.sys.dwq. Теперь его архивируем и отправляем в вирлаб .

Gmer

- На вкладке Rootkit/Malware нажимаем кнопку Сканировать. Дождемся, пока программа соберет все данные.После необходимо щелкнуть мышкой по вкладке ">>>>

- Правой кнопкой мышки выбираем необходимый модуль и через контекстное меню выбираем "Copy"

- Если меню "Copy" не активно, то выбираем "dump module"

- На вкладке "Processes" смотрим необходимый процесс и в поле "Command" вводим комманду cmd.exe /c copy

Например:

Cmd.exe /c copy c:\drweb\spidernt.exe c:\spidernt.exe

В данном случае мы получим на диске С: исполняемый файл процесса spidernt.exe

Если не один из этих методов не помог, то можно попытаться найти файл.

- Необходимо щелкнуть мышкой по вкладке ">>>>" для того,чтобы открылись скрытые вкладки.

- Переходим на вкладку "Files"

- Ищем файл как в Проводнике,выделяем его.

- Нажимаем кнопку "Copy". Сохраняем файл в необходимый вам каталог.

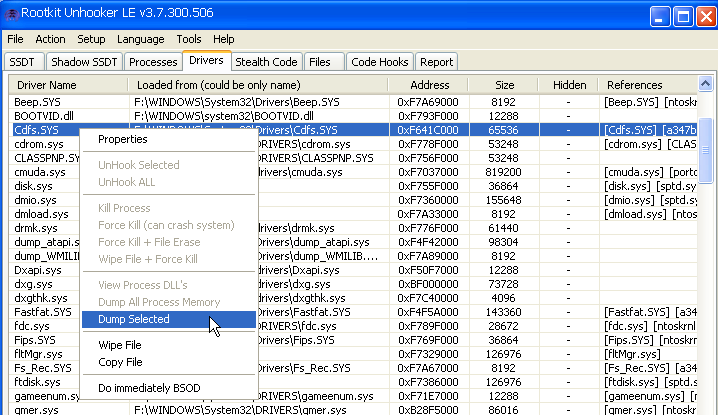

RKU

- Выбираем вкладку "Drivers" и через контекстное меню выбираем "Copy".

- Если скопировать не получается - сделаем дамп. Для этого через контекстное меню выбираем комманду "Dump Selected".

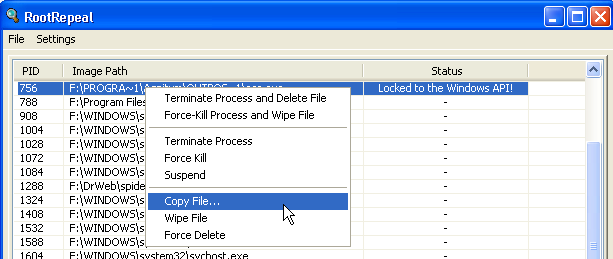

RootRepeal

- Выбираем вкладку "Process" и нажимаем кнопку "Scan"

- Правой кнопкой мышки щелкаем по подозрительному процессу и выбираем пункт меню "Copy file..."

Отложенное удаление с помощью

Иногда возникает ситуация когда необходимо удалить файл(троян), но стандартными средствами из Проводника это не получается. Для этого воспользуемся HJ. После запуска HJ нажимаем на кнопку "Open the Misc Tools section" и далее нажимаем кнопку "Delete a file on reboot...". Появится диалоговое окно выбора файла (если файл не виден, то можно выбрать папку где он находится и вручную ввести имя файла и расширение...или же воспользоваться рекомендациями

Все современные многозадачные операционные системы, а том числе и Linux, запускают несколько процессов для выполнения каждого из заданий. Использование блокнота, окно терминала, SSH сервер, SSH соединение и т д — это все отдельные процессы. Операционная система, в нашем случае Linux распределяет системные ресурсы (процессорное время, память, ввод/вывод), между процессами, таким образом чтобы каждый процесс мог работать.

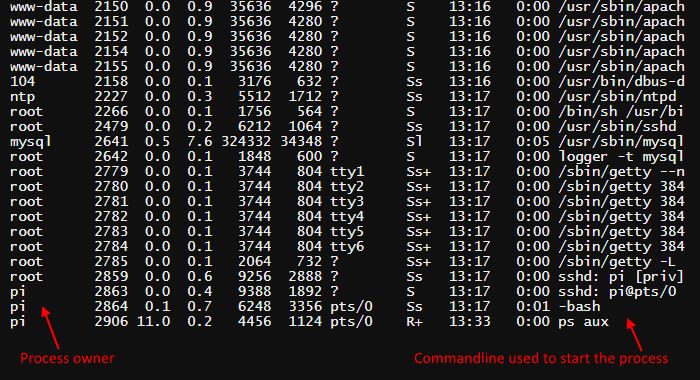

Чтобы посмотреть список запущенных в данный момент процессов используйте утилиту ps:

Параметры aux указывают утилите что нужно выводить все системные процессы с информацией о пользователе от которого они были запущены и командой вызова.

Как вы видите, в списке представлены процессы, принадлежащие различным пользователям, включая pi — пользователь по умолчанию в Raspberry Pi, root и www-data. Вот еще один скриншот который показывает процессы и информацию о команде их запуска и параметрах:

Если вы посмотрите в низ списка то увидите команду nano MYBANKACCOUNTNUMBER.TXT выполненную пользователем john. Эти данные предоставляются всем пользователям системы и могут быть использованы в злонамеренных целях.

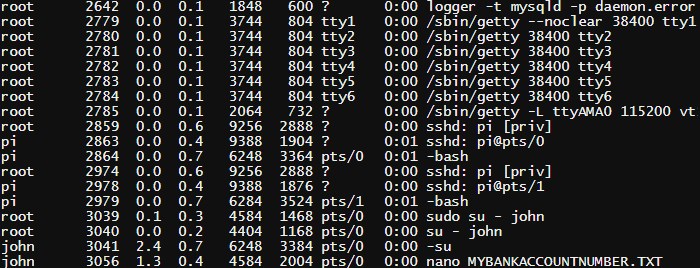

В ядре версии 3.2 и выше реализирована функция запрета просмотра информации пользователем о процессах которые ему не принадлежат. Команда ps получает информацию о процессах из файловой системы /proc. Был добавлен новый параметр hidepid которые применяется при монтировании файловой системы. Он позволяет скрывать информацию о процессах от пользователей не имеющих к ним доступ.

- hidepid = 0 — значение по умолчанию, все пользователи могут читать файлы /proc/pid

- hidepid = 1 — пользователи могут получить доступ только к своему собственному /proc/pid подкаталогу, но файлы cmdline, io, sched*, status доступны всем

- hidepid = 2 — все подкаталоги /proc/pid скрыты от пользователей

Файловая система /proc может быть перемонтирована на лету с помощью опции remount утилиты mount. Чтобы проверить работу hidepid можете воспользоватся следующей командой:

sudo mount -o remount,rw,hidepid=2 /proc

Затем пытаемся выполнить ps еще раз:

Теперь мы увидим только процессы запущенные от пользователя pi.

Чтобы сделать эти изменения постоянными нужно отредактировать файл /etc/fstab. Это файл контролирует монтирование файловых систем при старте.

sudo nano /etc/fstab

Найдите такую строчку:

proc /proc proc defaults 0 0

И замените ее на:

proc /proc proc defaults,hidepid=2 0 0

Закройте редактор сочетанием клавиш Ctrl+C и перезагрузите ваш компьютер. После перезагрузки /proc будет смонтирована с правильными опциями. Для проверки опций монтирования используйте команду mount и grep.

mount | grep hidepid

Теперь попытаемся запустить ps:

Как видите видны только процессы принадлежащие текущему пользователю. Но есть одно замечание. Суперпользователь по прежнему может видеть все процессы и параметры вызова.

Один из способов обнаружения вирусов на ПК - просмотр запущенных процессов в Диспетчере задач. Не всегда антивирусные программы справляются на 100% с возложенными на них задачами. Иногда приходится отлавливать вирусы вручную.

Многие вирусы скрывают своё присутствие в Диспетчере задач - они невидимы. В этом случае на помощь приходят, альтернативные диспетчера задач. Любой из них можно скачать в сети и пользоваться. Встроенный в Windows, собственный Диспетчер задач малоинформативен и скрытых процессов не показывает. Сторонние же, подобные утилиты, лишены этого недостатка и показывают скрытые процессы. Если в стандартном диспетчере нет процессов, которые отобразились в окне анализа альтернативной утилиты, то нужно уделить тщательное внимание этим процессам, возможно, это и есть вредоносные приложения. Нужно посмотреть изготовителя процесса, обычно он всегда указывается чётко и ясно, а также, сколько ресурсов потребляет этот процесс. Если много, по сравнению с другими, то это уже крайне подозрительно.

Подобный осмотр нужно делать при выключенных приложениях, что бы оставались стандартные процессы и вирусы, само собой. Лучше всего это сделать в Безопасном режиме . Очень хорошо, когда вы только установили Виндовс, сделать снимок страницы Диспетчера задач со стандартными процессами, что бы иметь возможность сравнить отличия. Снимок -имеется ввиду сохранённый файл со скрином, а не снимок фотокамерой (производится посредством нажатия кнопочки Print Screen на клавиатуре, кто не знает, как это делается, спрашивайте в комментариях).

Итак, рассмотрим стандартные процессы:

- Sistem - системные процессы без расширения ехе .Если такой процесс у вас с расширением - это вирус замаскировался под системный процесс.

- Smss.exe -процесс управляющий запуском учётных записей пользователей. Если у вас включен, в данный момент один сеанс учётной записи, а процессов Smss.exe больше - делайте соответствующие выводы.

- Csrss .exe . - процесс руководящий созданием окон, он должен быть, всегда один.

- Winlogon.exe. - отвечает за авторитарный вход пользователя в систему. Только один.

- Services.exe. - обеспечивает работу служб операционной системы, запускается от имени System, также один.

- Lsass.exe. - обеспечивает безопасность ОС, всегда один.

- Svchost.exe . - запуск Dll-файлов (динамически подключаемая библиотека, сюда относятся драйвера, элементы управления ActiveX ) имя пользователя: LOCAL SERVICE, NETWORK SERVICE и SYSTEM, должно быть максимум шесть.

- SYSTEM - отвечает за раскладку клавиатуры и языковую панель на панели задач. Должен быть один.

- Explorer.exe. - управляет рабочим столом (ярлыками, иконами и т.д), его интерфейсом. Запускается один раз.

- Spoolsv.exe. - ставит объекты в очередь на печать. Один. Нет принтера - можно и отключить, процесс не критический.

- Wdfmgr .exe . - отвечает за корректную работу драйвера медиа плейера, тоже не критичный процесс.

- Taskmgr.exe . - сам Диспетчер задач

- Ну и самый последний - Бездействие системы . Показывает свободные ресурсы.

В обычном режиме у вас кроме этих процессов, будут процессы запущенных приложений, драйверов. Чтобы отключить подозрительный процесс, выделяем его и нажимаем Остановить процесс.

Это дин из способов, более безопасный, чем скажем, экспериментировать с системным реестром.