Ushbu maqolada siz Android telefoningiz / planshetingiz ulangan Wi-Fi tarmog'i parolini qanday ko'rishni o'rganasiz. Biz sizni darhol ogohlantirmoqchimizki, agar sizning Android qurilmangiz o'rnatilmagan bo'lsa, siz Wi-Fi parolini topa olmaysiz, faqat 3-usul qo'llanilishi mumkin bo'lgan tor doiradagi qurilmalar bundan mustasno (pastga qarang). Telefoningizda/planshetingizda ROOT o'rnatilganligini bilmasangiz, 2-usulga qarang.

1-usul (ROOT kerak)

Ildiz o'rnatilgan Android qurilmasida Wi-Fi parolini topishning eng tezkor usuli Google Play do'konidan WiFi kalitini tiklash kabi maxsus dasturni o'rnatishdir.

Ilova telefon/planshet ulangan barcha Wi-Fi tarmoqlarini sanab o'tadi. "PSK" qatori har bir tarmoq uchun parolni ko'rsatadi. Agar siz tarmoqni bossangiz, parolni (parolni nusxalash), tarmoq haqidagi barcha ma'lumotlarni (Hammasini nusxalash) nusxalashingiz yoki boshqa telefon / planshet bilan skanerlash uchun QR kodini (QR kodini ko'rsatish) yaratishingiz mumkin bo'lgan kontekst menyusi paydo bo'ladi. Wi-Fi ga ulaning.

2-usul (ROOT kerak)

Wi-Fi parollarini ko'rish uchun ilovalarning ishlash printsipi Android tizimidagi "/data/misc/wifi/wpa_supplicant.conf" konfiguratsiya faylini tahlil qilishga qisqartiriladi. Shuning uchun ularni ishlatish o'rniga ushbu faylni to'g'ridan-to'g'ri ko'rishingiz mumkin. Tizim fayllariga kirish uchun sizga ROOT ruxsatiga ega fayl menejeri va o'rnatilgan matn muharriri kerak. Shu maqsadda ES Explorer juda mos keladi.

Odatiy bo'lib, ES Explorer-da ROOT-ga kirish o'chirilgan, uni dastur menyusining yon panelida faollashtirishingiz mumkin. Aytgancha, agar siz qurilmada ROOT o'rnatilganligini bilmasangiz, ushbu rejimni yoqishga harakat qilganingizda, ES Explorer bu haqda sizni xabardor qiladi. Agar tizimda ROOT o'rnatilmagan bo'lsa, dastur ogohlantirish beradi va agar shunday bo'lsa, "Grant" tugmasini bosishingiz kerak bo'lgan ES Explorer ilovasiga ROOT huquqlarini berish uchun so'rov paydo bo'ladi.

Xuddi shu yon panelda "Mahalliy saqlash > Qurilma" ni bosing, "/data/misc/wifi" katalogiga o'ting va "wpa_supplicant.conf" faylini toping.

Katta ehtimol bilan, kirish cheklovlari tufayli ushbu faylni ko'rsatilgan joyda ocholmaysiz. Tizim faylini o'zgartirmaslik uchun uni yonidagi yashil belgi yonmaguncha bosib turing. Ekranning pastki qismidagi "Ko'proq" bandini bosing va ochilgan ro'yxatdan "Nusxalash" ni tanlang. Odatiy bo'lib, dastur xotira kartasining ildiziga yoki qurilmaning tashqi xotirasiga nusxa olishni taklif qiladi (yo'l nusxa ko'chirish oynasining yuqori qismida yozilgan).

OK tugmasini bosing va belgilangan joyga o'ting, "wpa_supplicant.conf" faylining nusxasiga teging va "Tanlash" qalqib chiquvchi oynasida "ES Editor" ni tanlang. Matnda parolni bilmoqchi bo'lgan tarmoq blokini toping.

Ko'rib turganingizdek, parolni nafaqat joriy, balki ilgari ulangan tarmoqlarga ham topishingiz mumkin.

3-usul (ROOTsiz)

Masalan, Wi-Fi tarmog'iga ulanishi kerak bo'lgan boshqa telefonga QR kodni o'qish dasturini o'rnatishingiz va kodni skanerlashingiz mumkin.

Agar siz parolni ko'rishingiz kerak bo'lsa, xuddi shu Xiaomi telefonlarida rasmlardan kodlarni skanerlash imkonini beruvchi o'rnatilgan Skaner ilovasi mavjud. QR kodining skrinshotini oling ("Ovoz balandligi -" + "On/Off" tugmalari) va uni "Skaner" dasturi bilan oching. Ilova rasmni skanerlaydi va natijani ko'rsatadi. Odatiy bo'lib, parol yulduzcha bilan ko'rsatiladi, uni ko'rsatish uchun ustiga bosing.

Agar telefoningizda oldindan oʻrnatilgan “Scanner” ilovasi boʻlmasa, siz Google Play doʻkonidagi ilova – “QR Code Reader Extreme” yordamida rasmni skanerlashingiz mumkin.

Yaqinda WPA2 texnologiyasidan foydalangan holda himoyalangan simsiz tarmoq juda xavfsiz bo'lib tuyuldi. Ulanish uchun oddiy kalitni olish haqiqatan ham mumkin. Ammo agar siz haqiqatan ham uzun kalitni o'rnatsangiz, uni bog'lashga na kamalak jadvallari, na hatto GPU tezlashuvi yordam bermaydi. Ammo, ma'lum bo'lishicha, siz simsiz tarmoqqa ulanishingiz mumkin - WPS protokolida yaqinda aniqlangan zaiflikdan foydalangan holda.

OGOHLANTIRISH

Barcha ma'lumotlar faqat ta'lim maqsadlarida taqdim etiladi. Birovning simsiz tarmog'iga kirish osonlikcha jinoiy javobgarlikka tortilishi mumkin. Boshingiz bilan o'ylab ko'ring.

Soddalashtirilganlarning narxi

Ulanish uchun umuman kalit kiritish shart bo'lmagan ochiq kirish nuqtalari kamroq va kamroq. Tez orada ular Qizil kitobga kiritilganga o'xshaydi. Agar ilgari odam simsiz tarmoqni begona ulanishlardan himoya qiladigan kalit bilan yopilishi mumkinligini bilmasa ham, endi unga bu imkoniyat haqida ko'proq aytilmoqda. O'rnatishni soddalashtirish uchun mashhur yo'riqnoma modellari uchun etakchi provayderlar tomonidan chiqarilgan kamida maxsus dasturiy ta'minotni oling. Siz ikkita narsani belgilashingiz kerak - login / parol va ... simsiz tarmoqni himoya qilish uchun kalit. Eng muhimi, apparat ishlab chiqaruvchilarining o'zlari sozlash jarayonini soddalashtirishga harakat qilmoqdalar. Shunday qilib, ko'pgina zamonaviy routerlar WPS (Wi-Fi Protected Setup) mexanizmini qo'llab-quvvatlaydi. Uning yordami bilan foydalanuvchi "boshqa joyda shifrlashni yoqishingiz va WPA kalitini ro'yxatdan o'tkazishingiz kerak" degan haqiqat bilan bezovta qilmasdan bir necha soniya ichida xavfsiz simsiz tarmoqni o'rnatishi mumkin. Tizimga marshrutizatorda yozilgan sakkiz xonali PIN-kod kiritildi - va siz tugatdingiz! Va bu erda, mahkam ushlang. Dekabr oyida ikki tadqiqotchi darhol WPS protokolidagi jiddiy fundamental kamchiliklar haqida gapirdi. Bu har qanday router uchun orqa eshik kabi. Ma'lum bo'lishicha, agar WPS kirish nuqtasida faollashtirilgan bo'lsa (bir lahzaga sukut bo'yicha ko'pgina marshrutizatorlarda yoqilgan), siz ulanish uchun PIN-kodni olishingiz va bir necha soat ichida ulanish uchun kalitni olishingiz mumkin!

WPS qanday ishlaydi?

WPS yaratuvchilarning g'oyasi yaxshi. Mexanizm tarmoq nomini va shifrlashni avtomatik ravishda o'rnatadi. Shunday qilib, foydalanuvchi veb-interfeysga kirishi va murakkab sozlamalar bilan shug'ullanishi shart emas. Va har qanday qurilmani (masalan, noutbukni) allaqachon sozlangan tarmoqqa osongina qo'shishingiz mumkin: agar siz PIN-kodni to'g'ri kiritsangiz, u barcha kerakli sozlamalarni oladi. Bu juda qulay, shuning uchun bozordagi barcha yirik o'yinchilar (Cisco / Linksys, Netgear, D-Link, Belkin, Buffalo, ZyXEL) endi WPS-ni qo'llab-quvvatlaydigan simsiz routerlarni taklif qilishadi. Keling, biroz ko'proq tushunaylik.

WPS-dan foydalanishning uchta varianti mavjud:

- Bosish tugmachasini ulash (PBC). Foydalanuvchi yo'riqnoma (apparat) va kompyuterda (dasturiy ta'minot) maxsus tugmachani bosadi va shu bilan konfiguratsiya jarayonini faollashtiradi. Bizga qiziq emas.

- Veb-interfeysda PIN kodni kiritish. Foydalanuvchi brauzer orqali routerning ma'muriy interfeysiga kiradi va qurilma korpusida yozilgan sakkiz xonali PIN kodni kiritadi (1-rasm), shundan so'ng konfiguratsiya jarayoni amalga oshiriladi. Ushbu usul marshrutizatorning dastlabki konfiguratsiyasi uchun ko'proq mos keladi, shuning uchun biz buni ham ko'rib chiqmaymiz.

- Foydalanuvchi kompyuterida PIN kodni kiritish (2-rasm). Routerga ulanganda siz maxsus WPS seansini ochishingiz mumkin, uning doirasida siz PIN kodni to'g'ri kiritsangiz, yo'riqnomani sozlashingiz yoki mavjud sozlamalarni olishingiz mumkin. Endi bu jozibali. Bunday seansni ochish uchun autentifikatsiya talab qilinmaydi. Har kim buni qila oladi! Ma'lum bo'lishicha, PIN kod allaqachon shafqatsiz kuch hujumiga moyil. Ammo bu faqat gullar.

Zaiflik

Yuqorida aytib o'tganimdek, PIN-kod sakkizta raqamdan iborat - shuning uchun tanlash uchun 10 ^ 8 (100 000 000) variant mavjud. Biroq, variantlar soni sezilarli darajada kamayishi mumkin. Gap shundaki, PIN-kodning oxirgi raqami o'ziga xos nazorat summasi bo'lib, u dastlabki etti raqamdan kelib chiqib hisoblanadi. Natijada, biz allaqachon 10 ^ 7 (10 000 000) variantni olamiz. Lekin bu hammasi emas! Keyinchalik, biz WPS autentifikatsiya protokoli qurilmasini diqqat bilan ko'rib chiqamiz (3-rasm). Bu qo'pol kuch ishlatish imkoniyatini qoldirish uchun maxsus ishlab chiqilganga o'xshaydi. Ma’lum bo‘lishicha, PIN-kodni tekshirish ikki bosqichda amalga oshiriladi. U ikkita teng qismga bo'lingan va har bir qism alohida tekshiriladi! Keling, diagrammani ko'rib chiqaylik:

- Agar M4 xabarini yuborgandan so'ng, tajovuzkor javob sifatida EAP-NACK olgan bo'lsa, u PIN-kodning birinchi qismi noto'g'ri ekanligiga ishonch hosil qilishi mumkin.

- Agar u M6 yuborganidan keyin EAP-NACK olgan bo'lsa, demak, PIN-kodning ikkinchi qismi noto'g'ri. Birinchi yarim uchun 10 ^ 4 (10 000), ikkinchisi uchun 10 ^ 3 (1 000) variantni olamiz. Natijada, bizda to'liq ro'yxatga olish uchun atigi 11 000 variant mavjud. Bu qanday ishlashini yaxshiroq tushunish uchun diagrammaga qarang.

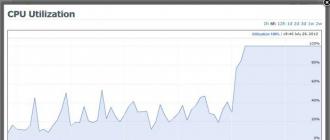

- Muhim nuqta - ro'yxatga olishning mumkin bo'lgan tezligi. Bu marshrutizatorning WPS so'rovlarini qayta ishlash tezligi bilan cheklangan: ba'zi kirish nuqtalari har soniyada, boshqalari esa har o'n soniyada natija beradi. Ko'p vaqt Diffie-Hellman algoritmidan foydalangan holda ochiq kalitni hisoblash uchun sarflanadi, u M3 qadamidan oldin yaratilishi kerak. Bunga sarflangan vaqtni mijoz tomonida oddiy maxfiy kalitni tanlash orqali qisqartirish mumkin, bu esa boshqa kalitlarni hisoblashni yanada soddalashtiradi. Amaliyot shuni ko'rsatadiki, muvaffaqiyatli natijaga erishish uchun odatda barcha variantlarning yarmini saralash kifoya qiladi va o'rtacha hisobda qo'pol kuch faqat to'rt-o'n soat davom etadi.

Birinchi amalga oshirish

Pythonda tadqiqotchi Stefan Fiböck tomonidan yozilgan wpscrack yordam dasturi (goo.gl/9wABj) paydo bo'lgan birinchi shafqatsiz kuch dasturi edi. Yordamchi dastur o'zboshimchalik bilan tarmoq paketlarini kiritish imkonini beruvchi Scapy kutubxonasidan foydalangan. Skriptni faqat simsiz interfeysni monitoring rejimiga o'tkazgandan so'ng, Linux tizimida ishlatish mumkin. Parametrlar sifatida siz tizimdagi tarmoq interfeysi nomini, simsiz adapterning MAC manzilini, shuningdek kirish nuqtasining MAC manzilini va uning nomini (SSID) ko'rsatishingiz kerak.

$ ./wpscrack.py --iface mon0 --client 94:0c:6d:88:00:00 --bssid f4:ec:38:cf:00:00 --ssid testap -v sniffer urina boshladi 00000000 urinish amalga oshirildi 00010009 ni sinab ko'rish uchun 0,95 soniya<...>18660005 urinish 1,08 soniyani oldi<...>18674095# harakat qilib PIN-kodning 2-yarmi topildi<...>Tarmoq kaliti: 0010 6E 67 5F 77 70 61 5F 70 61 73 73 70 68 72 61 73 ng_wpa_pass iboralari 0020 65 5F 67 6F 6F 64 5F 67 6F 6F 64 5F 623 63_B good_luck_crac 0030 6B 69 6E 67 5F 74 68 69 73 5F 6F 6E 65shoh_bu_bir<...>

Ko'rib turganingizdek, birinchi navbatda PIN-kodning birinchi yarmi tanlangan, keyin ikkinchisi va oxirida dastur simsiz tarmoqqa ulanish uchun foydalanishga tayyor kalitni chiqardi. Oldindan mavjud vositalar yordamida bu uzunlikdagi kalitni (61 belgi) taxmin qilish uchun qancha vaqt ketishini tasavvur qilish qiyin. Biroq, wpscrack zaiflikdan foydalanish uchun yagona yordamchi dastur emas va bu juda kulgili lahza: ayni paytda Tactical Network Solutions kompaniyasidan boshqa tadqiqotchi Kreyg Xeffner ham xuddi shu muammo ustida ishlagan. Hujumni amalga oshirish uchun Internetda ishlaydigan PoC paydo bo'lganini ko'rib, u o'zining Reaver yordam dasturini nashr etdi. U nafaqat WPS-PIN shafqatsiz kuch jarayonini avtomatlashtiradi va PSK kalitini chiqaradi, balki hujumni turli xil marshrutizatorlarga qarshi amalga oshirish uchun qo'shimcha sozlamalarni ham taklif qiladi. Bundan tashqari, u juda ko'p sonli simsiz adapterlarni qo'llab-quvvatlaydi. Biz buni asos qilib olishga va tajovuzkor xavfsiz simsiz tarmoqqa ulanish uchun WPS protokolidagi zaiflikdan qanday foydalanishi mumkinligini batafsil tasvirlashga qaror qildik.

QANDAY

Simsiz tarmoqqa boshqa hujumlar singari, bizga Linux kerak bo'ladi. Bu erda shuni aytishim kerakki, Reaver taniqli BackTrack tarqatish omborida mavjud bo'lib, u simsiz qurilmalar uchun zarur drayverlarni ham o'z ichiga oladi. Shuning uchun biz undan foydalanamiz.

Qadam 0. Tizimni tayyorlang

Rasmiy veb-saytda BackTrack 5 R1 VMware ostida virtual mashina va yuklanadigan ISO tasviri sifatida yuklab olish mumkin. Men oxirgi variantni tavsiya qilaman. Siz shunchaki tasvirni diskka yozishingiz mumkin yoki dasturdan yuklanadigan USB flesh-diskini yaratishingiz mumkin: u yoki bu vositadan yuklash orqali biz darhol keraksiz muammolarsiz ishlashga tayyor tizimga ega bo'lamiz.

Wi-Fi xakerlik halokati kursi

- WEP (Wired Equivalent Privacy) Simsiz tarmoqni himoya qilishning birinchi texnologiyasi juda zaif bo'lib chiqdi. Unda ishlatiladigan RC4 shifrining zaif tomonlaridan foydalanib, uni bir necha daqiqada buzish mumkin. Bu erda asosiy vositalar paketlarni yig'ish uchun airodump-ng sniffer va kalitni sindirish uchun to'g'ridan-to'g'ri ishlatiladigan aircrack-ng yordam dasturidir. Shuningdek, wesside-ng maxsus vositasi mavjud bo'lib, u odatda avtomatik rejimda WEP bilan barcha yaqin nuqtalarni buzadi.

- WPA/WPA2 (simsiz himoyalangan kirish)

Shafqatsiz kuch - bu yopiq WPA / WPA2 tarmog'i uchun kalitni topishning yagona yo'li (va shunga qaramay, agar mijoz kirish nuqtasiga ulanganda efirga uzatiladigan WPA Handshake deb ataladigan axlat mavjud bo'lsa).

Shafqatsiz kuch kunlar, oylar va yillar davomida davom etishi mumkin. Ro'yxatga olish samaradorligini oshirish uchun avval ixtisoslashtirilgan lug'atlardan foydalanildi, keyin kamalak jadvallari yaratildi va keyinchalik GPU tufayli jarayonni apparat tezlashtirish uchun NVIDIA CUDA va ATI Stream texnologiyalaridan foydalanadigan yordamchi dasturlar paydo bo'ldi. Amaldagi vositalar: aircrack-ng (lug'at qo'pol kuch), cowpatty (kamalak jadvallari yordamida), pirit (grafik karta yordamida).

1-qadam. Kirish

Standart login va parol root:toor hisoblanadi. Konsolga kirganingizdan so'ng, siz "x" ni xavfsiz boshlashingiz mumkin (alohida BackTrack tuzilmalari mavjud - GNOME va KDE bilan):

#startx

2-qadam Reaver-ni o'rnating

Reaverni yuklab olish uchun bizga internet kerak. Shuning uchun biz yamoq simini ulaymiz yoki simsiz adapterni sozlaymiz (menyu "Ilovalar> Internet> Wicd Network Manager"). Keyinchalik, biz terminal emulyatorini ishga tushiramiz, u erda biz yordam dasturining so'nggi versiyasini ombor orqali yuklab olamiz:

# apt-get update # apt-get install reaver

Bu erda shuni aytishim kerakki, omborda shaxsan men uchun ishlamagan 1.3 versiyasi mavjud. Muammo haqida ma'lumot qidirib, men muallifning postini topdim, u SVN-dan olingan manbalarni to'plash orqali eng yuqori versiyaga ko'tarilishni tavsiya qiladi. Bu, umuman olganda, eng ko'p qirrali o'rnatish usuli (har qanday tarqatish uchun).

$ svn checkout http://reaver-wps.googlecode.com/svn/trunk/ reaver-wps $ cd ./reaver-wps/src/ $ ./configure $ make # o'rnatish

BackTrack ostida yig'ishda hech qanday muammo bo'lmaydi - men uni shaxsan tekshirdim. Men foydalanadigan Arch Linux distributivida tegishli PKGBUILD tufayli o'rnatish yanada osonlashadi:

$ yaourt -S reaver-wps-svn

Qadam 3. Shafqatsiz kuchga tayyorgarlik

Reaver-dan foydalanish uchun siz quyidagi amallarni bajarishingiz kerak:

- simsiz adapterni monitoring rejimiga qo'ying;

- simsiz interfeys nomini bilib oling;

- kirish nuqtasining MAC manzilini (BSSID) bilib oling;

- nuqtada WPS yoqilganligiga ishonch hosil qiling.

Birinchidan, simsiz interfeys tizimda umuman mavjudligini tekshirib ko'raylik:

# iwconfig

Agar ushbu buyruqning chiqishi tavsifga ega interfeysga ega bo'lsa (odatda wlan0), u holda tizim adapterni tanidi (agar u Reaver-ni yuklab olish uchun simsiz tarmoqqa ulangan bo'lsa, u holda ulanishni uzgan ma'qul). Keling, adapterni monitoring rejimiga o'tkazamiz:

# airmon-ng start wlan0

Ushbu buyruq monitoring rejimida virtual interfeys yaratadi, uning nomi buyruqning chiqishida ko'rsatiladi (odatda mon0). Endi biz hujum qilish uchun kirish nuqtasini topishimiz va uning BSSID-ni aniqlashimiz kerak. Simsiz eshittirish airodump-ngni tinglash uchun yordam dasturidan foydalanamiz:

# airodump-ng mon0

Ekranda kirish mumkin bo'lgan kirish nuqtalari ro'yxati paydo bo'ladi. Bizni WPA / WPA2 shifrlash va PSK kaliti autentifikatsiyasi bilan qiziqtiramiz.

Ro'yxatda birinchilardan birini tanlash yaxshidir, chunki hujum uchun nuqta bilan yaxshi bog'lanish maqsadga muvofiqdir. Agar ko'plab fikrlar mavjud bo'lsa va ro'yxat ekranga mos kelmasa, unda siz boshqa taniqli yordam dasturidan foydalanishingiz mumkin - kismet, bu erda interfeys bu borada ko'proq moslashtirilgan. Majburiy emas, siz WPS mexanizmi bizning nuqtada yoqilganligini joyida tekshirishingiz mumkin. Buni amalga oshirish uchun Reaver bilan to'ldiring (lekin uni SVN-dan olsangiz) yuvish yordam dasturi keladi:

# ./wash -i mon0

Parametr monitoring rejimiga o'tgan interfeys nomini belgilaydi. Shuningdek, siz "-f" opsiyasidan foydalanishingiz va yordamchi dasturga, masalan, xuddi shu airodump-ng tomonidan yaratilgan cap faylini berishingiz mumkin. Ba'zi noma'lum sabablarga ko'ra, BackTrack Reaver to'plamiga yuvish yordam dasturini kiritmagan. Umid qilamizki, maqola chop etilgunga qadar bu xato tuzatiladi.

4-qadam. Qo'pol kuch ishlating

Endi siz to'g'ridan-to'g'ri PIN-kod ro'yxatiga o'tishingiz mumkin. Reaverni eng oddiy holatda ishga tushirish uchun sizga ozgina kerak bo'ladi. Siz faqat interfeys nomini (biz avvalroq monitoring rejimiga o'tganmiz) va kirish nuqtasining BSSID-ni ko'rsatishingiz kerak:

# reaver -i mon0 -b 00:21:29:74:67:50 -vv

"-vv" kaliti dasturning kengaytirilgan chiqishini yoqadi, shunda biz hamma narsa kerakli tarzda ishlashiga ishonch hosil qilishimiz mumkin.

Reaver v1.4 WiFi himoyalangan oʻrnatish hujumi vositasi Mualliflik huquqi (c) 2011, Tactical Network Solutions, Kreyg Xeffner

Agar dastur doimiy ravishda kirish nuqtasiga PIN-kodlarni yuborsa, unda hamma narsa yaxshi boshlandi va kutish ahmoqlik bo'lib qoladi. Jarayon uzoq vaqt talab qilishi mumkin. Men PIN-kodni qo'pol kuch bilan kiritishga muvaffaq bo'lgan eng qisqa vaqtim taxminan besh soat edi. Dastur tanlanishi bilanoq buni mamnuniyat bilan e'lon qiladi:

[+] 64637129 pin kodini sinab ko'rilmoqda [+] Kalit 13654 soniyada buzildi [+] WPS PIN: "64637129" [+] WPA PSK: "MyH0rseThink$YouStol3HisCarrot!" [+] AP SSID: "linksys"

Bu erda eng qimmatli narsa, albatta, ulanish uchun darhol ishlatilishi mumkin bo'lgan WPA-PSK kalitidir. Hamma narsa shunchalik soddaki, u hatto boshga ham sig'maydi.

Himoya qilish mumkinmi?

Hozircha siz o'zingizni hujumdan bir yo'l bilan himoya qilishingiz mumkin - router sozlamalarida WPS-ni o'chirib qo'ying. To'g'ri, ma'lum bo'lishicha, bu har doim ham mumkin emas. Zaiflik amalga oshirish darajasida emas, balki protokol darajasida mavjud emasligi sababli, ishlab chiqaruvchilardan barcha muammolarni hal qiladigan erta yamoqni kutishning hojati yo'q. Ular hozir qila oladigan eng ko'p narsa qo'pol kuchga imkon qadar qarshilik ko'rsatishdir. Misol uchun, agar siz PIN-kodni kiritish bo'yicha beshta muvaffaqiyatsiz urinishdan keyin WPS-ni bir soat davomida bloklasangiz, qidiruv taxminan 90 kun davom etadi. Ammo yana bir savol shundaki, bunday yamoqni butun dunyo bo'ylab ishlaydigan millionlab qurilmalarga qanchalik tez tarqatish mumkin?

Reaverni yangilash

HOWTO da biz Reaver yordam dasturidan foydalanishning eng oson va ko'p qirrali usulini ko'rsatdik. Biroq, WPS ning amalga oshirilishi ishlab chiqaruvchidan ishlab chiqaruvchiga farq qiladi, shuning uchun ba'zi hollarda qo'shimcha konfiguratsiya talab qilinadi. Quyida men kalitlarni ro'yxatga olish tezligi va samaradorligini oshirishi mumkin bo'lgan qo'shimcha variantlarni taqdim etaman.

- Siz kirish nuqtasining kanal raqami va SSID-ni o'rnatishingiz mumkin: # reaver -i mon0 -b 00:01:02:03:04:05 -c 11 -e linksys

- "-dh-small" opsiyasi qo'pol kuch tezligiga foydali ta'sir ko'rsatadi, bu maxfiy kalitning kichik qiymatini belgilaydi va shu bilan kirish nuqtasi tomonida hisob-kitoblarni osonlashtiradi: # reaver -i mon0 -b 00:01:02 :03:04:05 -vv - -dh-kichik

- Standart javob kutish vaqti besh soniya. Agar kerak bo'lsa, uni o'zgartirishingiz mumkin: # reaver -i mon0 -b 00:01:02:03:04:05 -t 2

- Qayta urinishlar orasidagi standart kechikish bir soniya. U shuningdek sozlanishi mumkin: # reaver -i mon0 -b 00:01:02:03:04:05 -d 0

- Ba'zi kirish nuqtalari WPS-ni ma'lum vaqtga to'sib qo'yishi mumkin, chunki ular sikilishga harakat qilmoqdalar. Reaver bu holatni sezadi va sukut bo'yicha iteratsiyani 315 soniya to'xtatadi, bu pauza davomiyligini o'zgartirish mumkin: # reaver -i mon0 -b 00:01:02:03:04:05 --lock-delay=250

- WPS protokolining ba'zi ilovalari PIN-kod noto'g'ri bo'lsa, ulanishni to'xtatadi, garchi spetsifikatsiya ular maxsus xabarni qaytarishni talab qiladi. Reaver bu holatni avtomatik ravishda tan oladi, buning uchun "--nack" varianti mavjud: # reaver -i mon0 -b 00:01:02:03:04:05 --nack

- “--eap-terminate” opsiyasi WPS seansi EAP FAIL xabari bilan tugashini talab qiladigan APlar uchundir: # reaver -i mon0 -b 00:01:02:03:04:05 --eap-terminate

- WPS seansida xatolarning paydo bo'lishi AP PIN-kodni kiritishga urinishlar sonini cheklayotganini yoki shunchaki so'rovlar bilan haddan tashqari yuklanganligini anglatishi mumkin. Ushbu ma'lumot ekranda ko'rsatiladi. Bunday holda, Reaver o'z faoliyatini to'xtatadi va pauza vaqtini "--fail-wait" opsiyasi yordamida sozlash mumkin: # reaver -i mon0 -b 00:01:02:03:04:05 --fail-wait =360

TSS

Savol: Xakerlik uchun qanday simsiz adapter kerak?

Javob: Tajriba qilishdan oldin simsiz adapterning monitoring rejimida ishlashiga ishonch hosil qilishingiz kerak. Eng yaxshi usul - Aircrack-ng loyihasi saytida qo'llab-quvvatlanadigan apparatlar ro'yxatini tekshirish. Qaysi simsiz modulni sotib olish haqida savol tug'ilsa, siz RTL8187L chipsetiga asoslangan har qanday adapterdan boshlashingiz mumkin. USB donglelarni 20 dollarga onlayn topish oson.

Savol: Nega menda "vaqt tugashi" va "tartibsiz" xatolar paydo bo'ladi?

Javob: Bu odatda past signal kuchi va kirish nuqtasi bilan yomon aloqa bilan bog'liq. Bundan tashqari, kirish nuqtasi WPS-dan foydalanishni vaqtincha bloklashi mumkin.

Savol: Nima uchun MAC manzilini buzish men uchun ishlamaydi?

Javob: Siz mon0 virtual interfeysining MAC-ni soxtalashtirishingiz mumkin va bu ishlamaydi. Haqiqiy interfeys nomini ko'rsatishingiz kerak, masalan, wlan0.

Savol: Nega signal yomon bo'lsa, Reaver yomon ishlaydi, lekin bir xil WEP yorilishi yaxshi ishlaydi?

Javob: Odatda, WEP yorilishi muvaffaqiyatli yorilish uchun zarur bo'lgan ko'proq ishga tushirish vektorlarini (IV) olish uchun olingan paketlarni qayta yuborish orqali sodir bo'ladi. Bunday holda, paket yo'qolganmi yoki yo'lda qandaydir tarzda buzilganmi, muhim emas. Ammo WPS-ga hujum qilish uchun har bir PIN-kodni tekshirish uchun kirish nuqtasi va Reaver o'rtasidagi paketlarni uzatish protokoliga qat'iy rioya qilish kerak. Va agar bir vaqtning o'zida bir nechta paket yo'qolsa yoki nomaqbul shaklda bo'lsa, siz WPS sessiyasini qayta tiklashingiz kerak bo'ladi. Bu WPS hujumlarini signal kuchiga ko'proq bog'liq qiladi. Shuni ham yodda tutish kerakki, agar simsiz adapteringiz kirish nuqtasini ko'rsa, bu kirish nuqtasi sizni ko'radi degani emas. Shunday qilib, agar siz ALFA Network-dan yuqori quvvatli adapter va bir necha o'n dBi uchun antennaning baxtli egasi bo'lsangiz, unda barcha ushlangan kirish nuqtalarini sindira olasiz deb umid qilmang.

Savol: Reaver har doim kirish nuqtasiga bir xil PIN-kodni yuboradi, nima bo'ldi?

Javob: Routerda WPS yoqilganligini tekshiring. Buni yuvish yordam dasturi yordamida amalga oshirish mumkin: uni ishga tushiring va maqsadingiz ro'yxatda ekanligini tekshiring.

Savol: Nega men kirish nuqtasi bilan bog'lana olmayman?

Javob: Buning sababi yomon signal kuchi yoki adapteringiz bunday so'rovlar uchun mos emasligi bo'lishi mumkin.

Savol: Nega men "stavkani cheklash aniqlandi" xatosini olaman? Javob: Buning sababi, kirish nuqtasi WPS-ni bloklagan. Odatda bu vaqtinchalik blokirovka (taxminan besh daqiqa), lekin ba'zi hollarda doimiy taqiq ham tashlanishi mumkin (faqat ma'muriy panel orqali blokdan chiqarish). Reaver 1.3 versiyasida bitta noxush xatolik bor, shu sababli bunday qulflarni olib tashlash aniqlanmadi. Vaqtinchalik yechim sifatida "--ignore-locks" opsiyasidan foydalanish yoki SVN-dan so'nggi versiyani yuklab olish tavsiya etiladi.

Savol: Hujumni tezlashtirish uchun bir vaqtning o'zida ikki yoki undan ortiq Reaver nusxalarini ishga tushirish mumkinmi?

Javob: Nazariy jihatdan bu mumkin, lekin agar ular bir xil kirish nuqtasini kesib tashlasalar, ro'yxatga olish tezligi oshishi dargumon, chunki bu holda u kirish nuqtasining zaif uskunasi bilan cheklangan, u allaqachon bitta bilan to'liq yuklangan. hujumchi.

Ehtimol, har bir zamonaviy odam boshqa birovning Wi-Fi-ga ulanishi haqiqiy bosh og'rig'iga aylanadigan vaziyatga duch kelgan. Egalari parolni yoddan bilishmaydi, balki u yozilgan qog'oz qayerda yashiringanligini ham unutib qo'yishadi. Bir tomondan, do'zaxga, Internet bilan, chunki jonli muloqot har doim yaxshiroq, boshqa tomondan, ba'zida Internetga kirish haqiqatan ham zarur. Xo'sh, qoida tariqasida, bu muammoni hal qilish mumkin va hatto maxsus imo-ishoralarni ham talab qilmaydi. Keling, turli xil operatsion tizimlar uchun bir nechta variantni va MIUI uchun yagona noyob usulni ko'rib chiqaylik.

iOS uchun

Ushbu usul, agar Wi-Fi tarmog'ining egalari ham, "mehmonlar" ham iOS 11 va undan yuqori versiyalarida i-gadgetdan foydalansalar mos keladi. Bunday holda, siz bir necha oddiy qadamlarni bajarishingiz kerak:

- Bluetooth-ni yoqing;

- bizda ikkala qurilma ham yaqin va qulfdan chiqarilgan holatda;

- "mehmon" qurilmasida Sozlamalar-Wi-Fi yo'liga o'ting va bizni qiziqtirgan tarmoqni tanlang, parolni kiritish uchun oynani oching;

- "xost" qurilmasida biz operatsiyani tasdiqlashingiz kerak bo'lgan qalqib chiquvchi oyna paydo bo'lishini kutmoqdamiz. Bitta tugma bor, uni chalkashtirib yuborish mumkin emas.

Ko'rib turganingizdek, protsedura eng oddiy va bu erda eng katta qiyinchilik parolning haqiqiy uzatilishi uchun qalqib chiquvchi oyna paydo bo'lishini kutishdir. Bu bir necha soniya vaqt olishi mumkin. Agar siz tasodifan ushbu oynani yopgan bo'lsangiz, i-gadgetingizni bloklash va qulfdan chiqarish orqali parolni qayta yuborishni boshlashingiz mumkin.

Android uchun

Afsuski, Android-da parolni Wi-Fi-dan o'tkazishning bunday universal usuli yo'q, ammo muammoni uchinchi tomon vositalari bilan hal qilish mumkin. Google Play-da mehmonlaringiz tarmoqqa tezda ulanishi mumkin bo'lgan skanerlash orqali QR kodini yaratishga imkon beruvchi ilovalar mavjud. "Mehmon" qurilmasida qo'shimcha ilovalar kerak emas, xayriyatki, QR kodlari endi hatto standart kameralar tomonidan ham o'qiladi va agar qurilmangizda bunday imkoniyat bo'lmasa, Google Play juda ko'p imkoniyatlarni taklif qiladi. Yagona shart shundaki, QR yaratish uchun barcha ko'rsatilgan dasturlar foydalanuvchidan ildiz huquqlariga ega bo'lishini talab qiladi. Biz o'quvchilarimizga Google Play-da bepul yuklab olish mumkin bo'lgan bir nechta variantni taklif qilamiz: WiFi QR Code Generator, Wifi QR Code Creator va QR Code Generator.

MIUI uchun

Endi Xiaomi foydalanuvchilari haqida gapiraylik. Ular ishlab chiqaruvchilarning xususiy qobig'ini bir sababga ko'ra yaxshi ko'radilar: u "yalang'och" androidda mavjud bo'lmagan juda ko'p qiziqarli sozlamalarga ega. Ha, ha, biz "Androidda 5 minus va bitta plyus qobiq" maqolasida gaplashganimiz aynan shunday. Jarayonning o'zi oddiy va yuqorida tavsiflanganini takrorlaydi, ya'ni "mehmon" qurilmasi parol shifrlangan QR kodini skanerlaydi. "Xost" qurilmasi ushbu kodni yaratishi uchun biz quyidagi amallarni bajaramiz:

- sozlamalarga o'ting - Wi-Fi;

- uy tarmog'ining nomiga teging va QR kodli qalqib chiquvchi oynani ko'ring, biz uni skanerlashni taklif qilamiz.

- agar o'quvchi ham Xiaomi smartfoni bo'lsa, siz o'rnatilgan Scanner dasturidan foydalanishingiz mumkin.

Kafeda yoki do'stimizning uyida Wi-Fi tarmog'iga ulanish uchun biz odatda parol so'rashimiz va uni qurilmamizga kiritishimiz kerak. Bularning barchasi, albatta, juda qulay emas va ko'p vaqt talab etadi. Bundan tashqari, odamlar Wi-Fi uchun parolni eslay olmaydilar.

Yaxshiyamki, iOS 11-ning paydo bo'lishi bilan bu murakkabliklar endi ahamiyatsiz bo'lib qoldi – Apple’ning “Wi-Fi-ni ulashing” (“Wi-Fi-ni ulashing”) deb nomlangan yangi funksiyasi tufayli. Endi siz boshqa birovning Wi-Fi tarmog'iga tarmoqqa ulangan boshqa qurilmaning ekraniga bir marta bosish orqali ulanishingiz mumkin.

Bu ajoyib, to'g'rimi? Uzoq va murakkab parollarni eslab qolish va kiritishning hojati yo'q. Endi kimdir sizning parolingizni biladi, deb xavotirlanishga hojat yo'q. QR kodlari kerak emas. Va zarur bo'lgan narsa shundaki, o'zaro ta'sir qiluvchi qurilmalar iOS 11 yoki macOS High Sierra operatsion tizimlariga ega.

Nima talab qilinadi

Bu usul iOS 11 va undan yuqori versiyalari yoki macOS High Sierra va undan yuqori versiyalari bilan iPad, iPhone, iPod touch va Mac da ishlaydi. Shuningdek, ikkala qurilmada ham Wi-Fi va Bluetooth yoqilganligiga ishonch hosil qiling.

Bizning misolimizda biz ikkita iPhone-dan foydalanamiz.

1-qadam: Wi-Fi tarmog'ini tanlang

Internetga ulanmoqchi bo'lgan iPhone-da Wi-Fi sozlamalarini oching va ulanmoqchi bo'lgan tarmoqni tanlang - ya'ni boshqa iPhone tomonidan ishlatiladigan tarmoq. Tarmoqni tanlagandan so'ng, ekranda Parolni kiritish maydoni paydo bo'ladi.

2-qadam Wi-Fi-ga ulangan qurilmani qulfdan chiqaring

3-qadam: Qurilmalarni bir-biriga yaqinlashtiring

Agar hozirgacha hech narsa sodir bo'lmagan bo'lsa, qurilmalarni bir-biriga yaqinlashtiring - bu holda, Wi-Fi-ga ulanmagan iPhone ulanganiga so'rov yuborishi mumkin.

4-qadam: Parolingizni kiriting

Qisqa pauzadan so'ng, ulanmagan iPhone-dagi parol maydoni avtomatik ravishda to'ldiriladi va qurilma darhol Wi-Fi tarmog'iga ulanadi. Endi siz faqat "Bajarildi" tugmasini bosishingiz kerak.

Ana xolos! Albatta, agar siz Wi-Fi parolingizni olmoqchi bo'lgan odamga ishonmasangiz, uning so'rovini rad etishingiz kerak. Axir, u o'z qurilmasida parolni ko'ra olmasa ham, keyinroq, agar parol Keychain ilovasida saqlangan bo'lsa, uni Mac-da ko'rish mumkin. Bundan tashqari, bu usul avtorizatsiya uchun RADIUS serveridan foydalanadigan ba'zi korporativ Wi-Fi ulanish nuqtalari uchun ishlamasligi mumkin.

Mas'uliyatni rad etish: Ushbu maqola faqat ta'lim maqsadida yozilgan. Muallif yoki noshir ushbu maqolani zararli maqsadlarda nashr etmagan. Agar o'quvchilar ma'lumotlardan shaxsiy manfaatlar uchun foydalanmoqchi bo'lsalar, muallif va nashriyot etkazilgan zarar yoki zarar uchun javobgar emas.Internetning rivojlanishi bilan WIFI butun dunyoda mavjud. Shunday qilib, WIFI ko'p odamlar uchun hayotimizning deyarli ajralmas qismiga aylanadi. Biz undan internetda kezish, video tomosha qilish, Twitter, Facebook va boshqalarni tekshirish uchun foydalanamiz. Biz undan shaxsiy Android qurilmamiz maʼlumotlarini Internetga zaxiralash uchun ham foydalanamiz. Chunki agar biz maʼlumotlarni zaxiralash uchun 4G/3G/2G dan foydalansak va bu maʼlumotlar hajmi juda katta boʻlsa, biz koʻp pul toʻlashimiz va juda koʻp vaqt sarflashimiz mumkin. Ba'zan siz Wi-Fi parollaringizni unutib qo'yishingiz mumkin, shuning uchun WIFI-dan foydalanishning oldini olish uchun Android WiFi parollarini xavfsiz joyda zaxiralashimiz kerak. Bu yerda biz Wi-Fi orqali WIFI parollari va Android maʼlumotlarini zaxiralashning bir necha oson usullarini taqdim etamiz.

1-qism. Android WIFI sozlamalarini zaxiralashning ikki yo'li

1-usul. WIFI parollarini Google’ga zaxiralash uchun qo‘lda boshqarish

Bu erda biz sizga Google taqdim etgan xizmatga WIFI parolini qanday zaxiralashni ko'rsatamiz. Biz ko'rsatgan amallarni bajaring va buni o'zingiz qilishga harakat qiling.

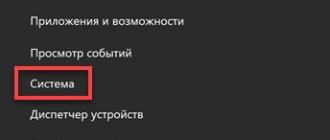

qadam 1. Android qurilmangiz sozlamalarini oching. Google hisobingizni toping va tizimga kiring.

qadam 2. Zaxiralash va asl holatini tiklash opsiyasini ko'rasiz va siz ilova ma'lumotlaringiz, sozlamalaringiz va WIFI parollaringizni Google serverlariga zaxiralashingiz mumkin.

Ammo buni har bir Android qurilmasi qila olmasligini bilib olasiz. Shunday qilib, yordam uchun ba'zi Android ilovalariga murojaat qilishingiz kerak. Shuningdek, biz sizga buni amalga oshirishga yordam beradigan bir nechta ilovalarni taqdim etamiz.

usul 2. Androidda WIFI parollaringizni zaxiralash uchun ikkita dastur

1.WIFI Passni tiklash va zaxiralash

WIFI Pass Recovery & Backup WIFI nomi va parolini ko'rsatadi va uni birinchi harf bilan buyurtma qiling. Shuningdek, u WIFI parolini o'z ichiga olgan fayl yaratishi va uni SD-kartada saqlashi mumkin. Parolni qaytarib topishingiz kerak bo'lganda, siz shunchaki bosishingiz va WIFI ma'lumotlarini tiklashingiz mumkin. Bundan tashqari, siz parolni nusxalashingiz va uni boshqa faylga joylashtirishingiz mumkin. Agar sizga qo'shimcha ma'lumot kerak bo'lsa, iltimos, quyida joylashgan havolani bosing.

2. Mobil qurilmangizning zaxira nusxasini yarating

Bu Android platformasidagi mutlaqo bepul all-in-one ilovasi. U kontaktlar, sozlamalar, APNS, WIFI paroli, taqvimlar, foydalanuvchi ilovalari, xabarlar, brauzer tarixi, xatcho‘plar va hokazolarni o‘z ichiga olgan ma’lumotlaringizning zaxira nusxasini yaratishi mumkin. Zaxiralangan ushbu ma’lumotlar SD karta yoki xotira telefoningizda saqlanadi. Ammo Wi-Fi parollarini zaxiralash uchun Android qurilmangizni rootlashingiz kerak.

O'zingizni toping Mobil telefoningizni zaxiralang Google Play-da

https://play.google.com/store/apps/details?ID=com.backupyourmobile

2-qism. Wi-Fi yordamida Android-da barcha ma'lumotlarni qanday zahiralash

Android telefonida yoki planshetida Wi-Fi parollarini qanday zaxiralash haqida tanishib chiqqandan so'ng, buni qanday qilishni bilasiz deb ishonamiz. Va siz WIFI sizga bepul olib keladigan baxtdan bahramand bo'lishingiz mumkin. Va endi biz sizga Wi-Fi orqali Android-ning zaxira nusxasini qanday qilishni aytamiz.

Sizga ajoyib yordamchini tavsiya qilamiz - Android uchun Mobile Go. Bu, shuningdek, barchasi birda-bir ilova. U bir marta bosish orqali kontaktlar, musiqa, xabarlar, rasmlar, kalendarlar, qo'ng'iroqlar jurnallari, ilovalar, videolar va ilova ma'lumotlarini o'z ichiga olgan ma'lumotlaringizni zaxiralashi mumkin. Agar xohlasangiz, zaxira fayllarni osongina tiklashingiz mumkin.

Bizning qadamlarimizni bajaring va biz uni qanday ishlatishni ko'rsatamiz:

- 1. Android uchun MobileGo-ni yuklab oling va kompyuteringizga o'rnating, APK faylini yuklab oling va Android qurilmalaringizga o'rnating.

- 2. Android qurilmangiz sozlamalarida WIFI opsiyasini toping va uni yoqing. Telefoningizda MobileGo ilovasini oching.

- 3. Kompyuterni ulash uchun QR kodni skanerlash funksiyasidan foydalanishingiz kerak. Sizga kerak bo'lgan narsa uni bosing va kompyuterda QR kod displeyini skanerlang.

- 4. QR kodni skanerdan o‘tkazganingizdan so‘ng Android qurilmangiz kompyuterga ulanadi.

- 5. Ishlayotgan kompyuter oynalarida ko'rsatiladigan bir marta bosish bilan zaxiralash tugmasini bosing.

- 6. Bu sizning Android qurilmangizda zaxira nusxasini yaratishingiz mumkin bo'lgan ma'lumotlarni ko'rsatadigan qalqib chiquvchi oyna. Zaxira nusxasini yaratmoqchi ekanligingizni belgilang va Zaxiralash opsiyasini bosing.

- 7. Faqat zaxira jarayoni tugashini kuting. Zaxira fayli kompyuterda saqlanadi.

Maslahat: Agar siz Android qurilmangizni kompyuteringizga USB kabel orqali birinchi marta ulayotgan bo'lsangiz, Android qurilmangiz MobileGo APK faylini avtomatik ravishda o'rnatadi.