Matériel du site

Cet article décrit les méthodes et les méthodes d'extraction de fichiers cachés (rootkits, pilotes) à l'aide des fonctionnalités non documentées de l'analyseur antivirus Dr.Web® et d'utilitaires tiers supplémentaires.

Dr.Web Scanner

Si vous connaissez le nom du pilote dans la session en cours, vous pouvez le copier en quarantaine à l'aide d'un scanner et l'envoyer au laboratoire antivirus.

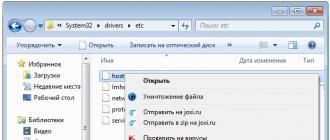

Pour les afficher, basculez sur "Afficher les fichiers et dossiers cachés". Changer l'option sélectionnée. Naviguez jusqu'au dossier dans lequel vous considérez qu'il y a des fichiers cachés et affichez la liste. Ce processus est uniquement destiné à afficher les fichiers qui ont été masqués de manière plus simple, sans modifications internes. Pour visualiser le reste, vous devrez les définir comme "normales". Pour ce faire, vous devez supprimer l'attribut masqué à l'aide de la ligne de commande.

Modifier l'attribut des objets masqués à l'aide de la ligne de commande. Ensuite, une invite de commande s'ouvre. L'invite de commande s'ouvre. Dans la ligne de commande, entrez le chemin du fichier, puis le symbole “:” et appuyez sur Entrée. Saisie d'un dossier à partir de la ligne de commande. Entrez la commande requise.

- Créez un fichier texte dans le répertoire anti-virus Drweb, par exemple

Si vous avez installé la version 5.0 ou une version ultérieure, la création du fichier filelist.txt dans le répertoire antivirus sera bloquée par la légitime défense. Dans ce cas, créez le fichier filelist.txt dans un autre répertoire (voir exemple).

- Ecrivez le chemin complet du fichier du pilote de rootkit, par exemple

Les lignes d'un fichier peuvent être nombreuses.

Selon la taille des fichiers, la commande peut prendre un certain temps. Maintenant, allez sur votre disque et assurez-vous que tous les fichiers sont affichés et ne sont plus cachés. Le changement d'attribut se produit immédiatement. Habituellement accès aux fichiers. Vous pouvez sélectionner les fichiers que vous souhaitez enregistrer, créer une sauvegarde ou simplement les trouver.

Pour enregistrer tout ce qui est tapé par l'utilisateur. Ainsi, les cybercriminels peuvent voler des données d’accès bancaire, personnel et même social. Ouvrez le Gestionnaire des tâches sur votre ordinateur. Si vous le trouvez, cliquez sur Terminer le processus.

- Exécutez le scanner avec les paramètres:

Par exemple: Un antivirus est installé dans le répertoire C: \\ Program Files \\ DrWeb et j'ai créé un fichier texte à la racine du lecteur C: \\ filelist.txt.

"C: \\ Program Files \\ DrWeb \\ drweb32w.exe" /copy:C:\\filelist.txt

Attention! Des citations sont nécessaires dans ce cas!

- Ou si vous utilisez CureIT, alors

Après cela, si un tel pilote existe sur le disque, il est en quarantaine dans le dossier C: \\ Program Files \\ DrWeb \\ Infected. !!! (ou dans le dossier% USERPROFILE% \\ DoctorWeb \\ Quarantine \\ de KureIta), il y aura un fichier.sys.sys.dwq. Maintenant, nous l’archivons et l’envoyons à virlab.

Ouvrez un cycle et entrez la commande en surbrillance. Ensuite, vous ouvrez ces dossiers et sous-dossiers en cascade, l'un à l'intérieur de l'autre. Accédez au dossier Version actuelle et sélectionnez Exécuter. Maintenant, trouvez le keylogger et supprimez le fichier. Ils sont autorisés à travailler en arrière-plan. Cela est nécessaire pour qu'ils puissent mettre à jour leurs parties actives, recevoir de nouvelles données et recevoir des notifications en ligne. Mais il existe un contrôle sur les applications pouvant s'exécuter en arrière-plan.

Voici comment rechercher, désactiver et fermer les programmes qui peuvent et sont utilisés en arrière-plan. La première chose à faire est de voir quels programmes sont autorisés à s’exécuter en arrière-plan. Cliquez sur "Démarrer" puis "Paramètres". Dans la section "Paramètres", cliquez sur "Confidentialité".

Gmer

- Sous l'onglet Rootkit / Malware, cliquez sur le bouton Analyser. Nous attendrons que toutes les données soient collectées par le programme. Cliquez ensuite sur l'onglet "\u003e\u003e\u003e\u003e

- Cliquez avec le bouton droit sur le module requis et sélectionnez "Copier" dans le menu contextuel.

- Si le menu "Copier" n'est pas actif, sélectionnez "Module de vidage".

- Sur l'onglet "Processus", nous examinons le processus nécessaire et, dans le champ "Commande", entrez la commande cmd.exe / c copy

Par exemple:

Cliquez ensuite sur "Applications en arrière-plan". Entrez "Applications en arrière-plan". Sélectionnez les programmes que vous ne souhaitez pas exécuter en arrière-plan et désactivez-les en passant de «On» à «Off». La désactivation de certaines applications présente un inconvénient. Comment trouver des programmes qui fonctionnent en arrière-plan.

Pour rechercher et fermer toute application exécutée en arrière-plan, vous devez suivre cette question. Cliquez avec le bouton droit sur une zone vide de la barre des tâches. Dans le menu qui apparaît, cliquez sur "Gestionnaire de tâches". Dans la fenêtre "Gestionnaire de tâches", cliquez sur "Détails".

Cmd.exe / c copie c: \\ drweb \\ spidernt.exe c: \\ spidernt.exe

Dans ce cas, nous aurons sur le disque C: le fichier exécutable du processus spidernt.exe

Si aucune de ces méthodes ne vous a aidé, vous pouvez alors rechercher le fichier.

- Il est nécessaire de cliquer avec la souris sur l'onglet "\u003e\u003e\u003e\u003e" pour ouvrir les onglets masqués.

- Allez dans l'onglet "Fichiers"

- Nous recherchons un fichier comme dans l'Explorateur, sélectionnez-le.

- Appuyez sur le bouton "Copier". Enregistrez le fichier dans le répertoire dont vous avez besoin.

Le Gestionnaire des tâches affiche une liste de toutes les applications en cours d'exécution. Recherchez le programme que vous souhaitez fermer dans la liste ci-dessous «Processus en arrière-plan», cliquez dessus, puis sur le bouton «Fin de tâche». Avec ces conseils, vous pouvez mieux contrôler ce qui est exécuté en arrière-plan et améliorer les performances de votre ordinateur.

Nous allons résoudre ce problème dès que possible. Quelle icône de couleur et quel texte de focus voyez-vous? ![]()

![]()

- Icône blanche avec un texte focal ressemblant à ceci: "Fichiers mis à jour".

- Ouvrez l'explorateur de fichiers.

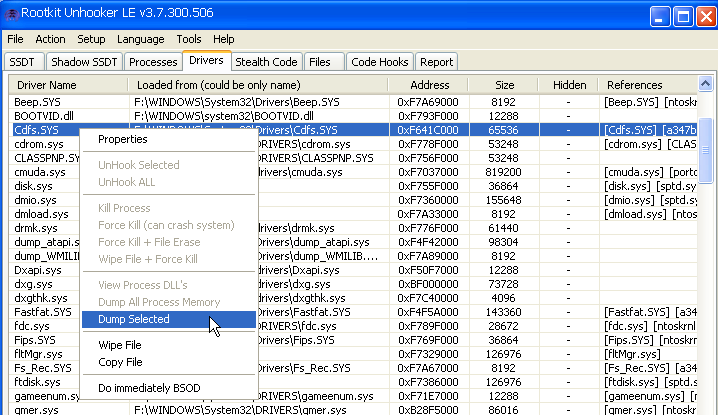

Rku

- Sélectionnez l'onglet "Pilotes" et sélectionnez "Copier" dans le menu contextuel.

- Si vous ne pouvez pas copier - faites un cliché. Pour ce faire, sélectionnez la commande "Dump Selected" via le menu contextuel.

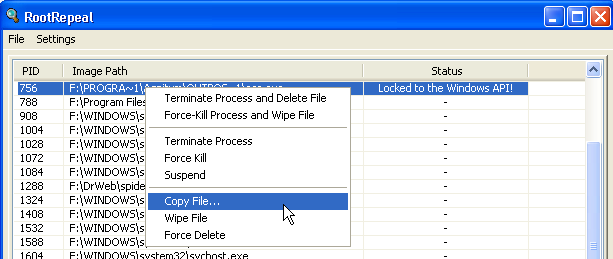

Rootrepeal

- Sélectionnez l'onglet "Process" et cliquez sur le bouton "Scan"

- Faites un clic droit sur le processus suspect et sélectionnez l'élément de menu "Copier le fichier ..."

Commencez par essayer ces correctifs courants.

![]()

Commencez par essayer ces étapes avant de commencer à résoudre les problèmes plus en détail. Lorsque vous recevez le message suivant, vous n'avez rien à faire. "Nous examinons tous vos fichiers pour nous assurer qu'ils sont à jour sur cet ordinateur, ce qui peut prendre un certain temps si vous avez beaucoup de fichiers."

Ensuite, essayez ces étapes.

Les problèmes de synchronisation peuvent parfois être dus au manque de fichiers. . Redémarrez la synchronisation en pause.Suppression retardée à l'aide de

Parfois, une situation se présente où il est nécessaire de supprimer un fichier (cheval de Troie), mais cela ne fonctionne pas avec les outils standard d'Explorer. Pour ce faire, utilisez HJ. Après avoir lancé HJ, cliquez sur le bouton "Ouvrir la section Outils divers", puis cliquez sur le bouton "Supprimer un fichier au redémarrage ...". Une boîte de dialogue de sélection de fichier apparaît (si le fichier n'est pas visible, vous pouvez sélectionner le dossier dans lequel il se trouve et entrer manuellement le nom du fichier et son extension ... ou utiliser les recommandations.

- Faites glisser votre doigt sur le bord droit de l'écran et appuyez sur Paramètres.

- Cliquez sur ou sélectionnez Options et activez la synchronisation des fichiers.

- Faites glisser votre doigt sur le bord droit de l'écran et appuyez sur Paramètres.

- Cliquez

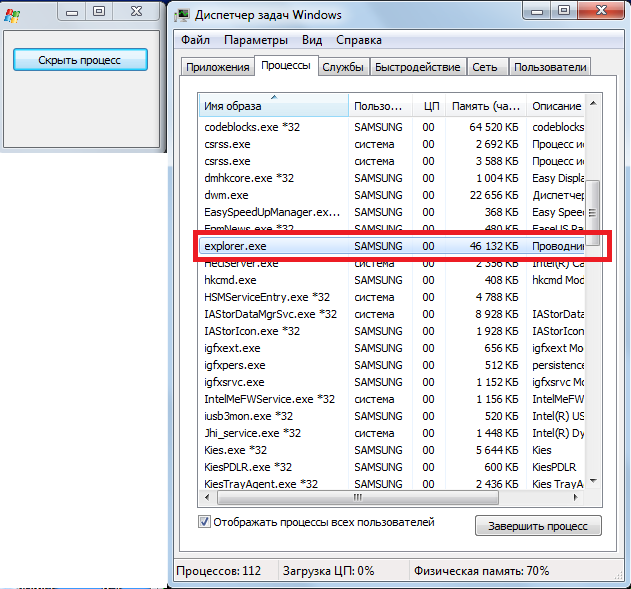

Les programmes actifs sur un ordinateur peuvent toujours être visualisés en ouvrant le gestionnaire de tâches. Cependant, il peut parfois arriver que vous deviez rendre l'exécution d'un programme invisible. Si vous avez également un tel désir, vous allez probablement commencer à chercher une réponse à la question de savoir comment masquer le processus dans le gestionnaire de tâches Windows.

Un exemple du chemin d'accès au fichier. Lorsque le chemin du fichier est raccourci, redémarrez la synchronisation. Pour ouvrir la fenêtre du gestionnaire de tâches, cliquez sur ou ouvrez l'onglet Détails supplémentaires. Si le statut n'est pas en cours d'exécution, vous pouvez le réactiver. Vous devrez peut-être sélectionner "Plus d'informations" pour ouvrir la fenêtre du gestionnaire de tâches.

- Cliquez ou sélectionnez l'onglet Détails.

- Dans la fenêtre "Gestionnaire des tâches", sélectionnez "Fichier" dans la barre d'outils supérieure.

- Sélectionnez "Nouvelle tâche".

- Vous devrez peut-être entrer un code de vérification.

Apprenez à masquer le processus du gestionnaire de tâches Windows.

Bien sûr, l'anonymat de l'exécution de certains programmes vous permettra de suivre ceux qui encombrent un ordinateur. Ceci est particulièrement important lorsque plusieurs utilisateurs ont accès à un PC.

En outre, ceux qui installent leur propre programme et s’efforcent de faire en sorte que les utilisateurs expérimentés ne puissent pas détecter sa présence de manière simple dissimulent le processus.

Au lieu de cela, vous ne voyez que les fichiers que vous décidez de synchroniser avec votre ordinateur. Si vous n'avez pas encore synchronisé le dossier contenant les fichiers que vous souhaitez synchroniser, vous ne verrez pas ces fichiers. Voici comment synchroniser vos dossiers. ![]()

![]()

Le chemin complet, y compris le nom du fichier, doit comporter moins de 255 caractères.

Assurez-vous de disposer des autorisations pour le fichier ou le dossier que vous avez essayé d'ajouter. Essayez d'ouvrir un fichier ou un dossier et assurez-vous d'avoir la permission d'enregistrer une copie. Si vous rencontrez des problèmes pour visualiser le fichier sur le réseau, contactez votre administrateur réseau.

Toute exécution de programme est un processus nécessitant une certaine partie de la RAM. Les processus sont divisés en:

- systémique;

- anonyme;

- coutume;

- liés à Internet.

Il n'est pas recommandé à ceux qui n'ont pas l'expérience pratique et les connaissances techniques nécessaires pour interférer avec les processus du système, car une telle introduction imprudente peut entraîner des conséquences extrêmement indésirables. L’une des conséquences peut être l’échec du lancement ultérieur du système d’exploitation.

Assurez-vous qu'un fichier ou un dossier portant le même nom existe déjà. Renommez le fichier ou le dossier et essayez de l'ajouter à nouveau. Assurez-vous que votre ordinateur dispose de suffisamment d'espace disque et redémarrez la synchronisation. Libérez de l'espace disque en déplaçant ou en supprimant des fichiers. Voici quelques conseils pour libérer de l’espace disque.

Assurez-vous que les noms de fichier et de dossier ne contiennent pas de caractères non pris en charge ou de types de fichier non valides. Si le nom du fichier ou du dossier contient certains caractères ou types de fichiers, vous ne pouvez pas synchroniser ces fichiers. Affichez une liste de types de fichiers et de caractères non valides, modifiez les noms de fichiers ou de dossiers ou supprimez les types de fichiers non pris en charge.

Il est possible d'apprendre à masquer tous les programmes utilisateur. Vous n'aurez pas besoin de faire de gros efforts, il vous suffit de lire attentivement nos recommandations. Nous attirons votre attention sur le fait que même un ingénieur expérimenté qui ignore vos "actes créatifs" ne remarquera pas le processus "de gauche".

Assurez-vous que la taille des fichiers, le nombre d'éléments et la taille du chemin d'accès sont dans les limites. Vérifiez les limites relatives à la taille et au nombre de fichiers pouvant être synchronisés et assurez-vous que les fichiers que vous essayez de synchroniser ne les dépassent pas. Étape 4: corrigez une connexion pour la synchronisation d'entreprise.

Ensuite, essayez ces étapes rapides.

Certaines étapes prennent plusieurs minutes avant d’être effectuées dans cet article. Très utile pour vérifier quels processus entraînent une utilisation excessive de la mémoire ou des ressources de la machine. En cas de défaillance inattendue ou de gel d'une application particulière, de nombreux utilisateurs sont perdus, ne sachant que faire. Faites attention à ce moment-là et n'appuyez nulle part, à moins que ce ne soit sur l'écran du programme, car tout programme sur lequel vous appuyez à ce moment sera immédiatement fermé.

Algorithme d'action

Si vous deviez masquer une application logicielle, vous devez d'abord déterminer si elle est simple, si elle démarre des processus supplémentaires pouvant simplement la lancer, quelle que soit la façon dont vous essayez de masquer le programme.

Si, en effet, votre programme est simple, s’il est affiché dans le gestionnaire de tâches sur une seule ligne, nous vous suggérons de masquer le processus de la manière la plus simple. Pour ce faire, il vous suffit de le renommer.

Cette commande répertorie avec les chemins absolus tous les fichiers trouvés avec le nom demandé. Cette commande affiche l'utilisation du périphérique sur le réseau, les adresses utilisées, le protocole et même le port utilisé par l'accès. Très utile pour surveiller le trafic réseau et déterminer les adresses auxquelles vos programmes actuels accèdent en arrière-plan.

N'oubliez pas d'aller à l'emplacement où vous souhaitez créer le dossier avant d'exécuter la commande. Cette commande analyse les partitions physiques et virtuelles, vous informe de la quantité d’espace disque disponible et affiche l’espace utilisé pour chaque partition, ainsi que son emplacement physique sur la machine.

Nous vous aiderons donc à comprendre comment renommer le processus dans le gestionnaire de tâches afin que le programme continue de fonctionner parfaitement en mode anonyme.

Étape 1

Initialement, vous devriez aller dans le dossier où se trouve le fichier d'exécution d'un programme spécifique. Si vous savez où il se trouve, utilisez votre «itinéraire» habituel en ouvrant la fenêtre «Ordinateur», en naviguant sur le lecteur système C, puis en suivant son dossier racine.

Le problème avec la résolution du fichier est un utilisateur constant. Vous permet d'accéder à distance aux serveurs distants, aux disques virtuels, aux bases de données et aux systèmes. Consultez le manuel pour connaître ses différentes utilisations. Le mélange avec les données du registre nécessite un soin particulier et des connaissances techniques.

Le célèbre dicton dit que l'équipe qui gagne ne bouge pas. Adaptée au monde de l’informatique, cette phrase ressemblera à ceci: si cela fonctionne, ne le gâchez pas. La tentation de les supprimer pour libérer de précieux octets est très grande, et croyez-moi, il y a des gens qui le font. Les problèmes que cela peut entraîner sont nombreux et imprévisibles.

Si vous ne savez pas où le fichier d'exécution est masqué, cela n'a pas d'importance, il vous suffit de trouver ce processus dans la liste affichée dans le Gestionnaire des tâches, de cliquer dessus avec le bouton droit de la souris, puis de sélectionner la ligne «Emplacement de stockage du fichier ouvert».

![]()

L'une des raisons pour lesquelles certains de ces fichiers restent cachés vous empêche uniquement d'être tenté de faire quelque chose avec eux, de modifier leur contenu ou même de les supprimer du système. Le registre est une bibliothèque dans laquelle le système d'exploitation stocke les informations de configuration pour toutes les applications qui y sont soumises. Théoriquement, si une application est supprimée, le maître d'application lui-même doit supprimer toutes les références à la suppression de l'application du registre.

Dans la plupart des cas, les entrées de registre seront supprimées correctement. Le principal problème est que le système a tendance à ralentir. Le résultat peut être une application qui ne fonctionne pas correctement ou peut ne pas fonctionner. Dans le pire des cas, le système peut être complètement compromis. Il en existe plusieurs et il convient de les vérifier avant de prendre une mesure plus décisive.

Étape 2

Après ces actions, vous ouvrez le dossier que vous recherchez et vous ne devez trouver que le fichier d’exécution. La recherche sera facile car ce fichier porte exactement le même nom que dans la liste des processus du gestionnaire de tâches. De plus, ce fichier a l'extension "exe".

Étape 3

Pour renommer un fichier, cliquez à nouveau dessus avec le bouton droit de la souris, puis sélectionnez la ligne "Renommer". Maintenant que vous avez réussi à attribuer un nouveau nom à votre application logicielle, ouvrez le gestionnaire de tâches et vérifiez que ce renom y est affiché.

![]()

Bien sûr, cela dépendra du nom que vous pensez de la manière dont votre programme deviendra “voilé” pour les autres utilisateurs de PC. Un processus inconnu portant un nouveau nom suscitera encore plus rapidement la suspicion et obligera un ingénieur technique à déterminer quel programme est exécuté sur un PC.

Pour cette raison, de nombreux utilisateurs expérimentés recommandent de proposer des noms qui, à première vue, ne suscitent aucune suspicion.

En particulier, le navigateur Chrome ouvert crée plusieurs processus en même temps, tout comme Windows. Il est souhaitable de prendre le même nom de processus, mais comme le système ne permet pas à deux processus du même nom de fonctionner simultanément, il est recommandé de recourir à une astuce lors du changement de nom. Au lieu de quelques lettres anglaises, c'est comme si, accidentellement, des Russes étaient inscrits dans le titre. Extérieurement, il est impossible de distinguer les lettres russes des lettres anglaises, et le système distinguera par conséquent les programmes portant des noms conditionnels identiques.

Les résultats

Ainsi, comme vous avez pu le constater, vous pouvez rendre certains logiciels anonymes sans trop de difficulté. Bien sûr, il existe encore des méthodes assez avancées qui vous permettent de cacher tout processus de manière plus fiable, mais elles reposent sur l'écriture de codes complexes et sur des compétences en programmation. Si vous ne vous fixez pas des objectifs aussi compliqués, il est alors acceptable de masquer des applications logicielles actives en les renommant.