En ouvrant le gestionnaire de tâches, un utilisateur Windows peut voir ce qui se passe dans le système. les processus et fermez ceux qui lui semblent suspects. Pour protéger leurs programmes de la détection, les auteurs de programmes de chevaux de Troie et d’ad-aware essaient de les masquer de toutes les manières possibles. les processus.

Instruction

Pour tirer le meilleur parti des fonctionnalités du «Gestionnaire des tâches», vous devez le configurer correctement. Ouvrez l'utilitaire (Ctrl + Alt + Suppr), sélectionnez "Affichage" - "Sélectionner les colonnes". Cochez les cases "ID de processus", "Charge de la CPU", "Utilisation de la mémoire", "Objets USER", "Nom d'utilisateur". Vous ne pouvez pas voir le caché les processus, mais des informations plus détaillées sur le visible sont également très utiles. Par exemple, de nombreux programmes de Troie simples sont déguisés en processus svchost.exe. Le processus d'origine dans la colonne "Nom d'utilisateur" est marqué en tant que SYSTÈME. Le processus du cheval de Troie aura le statut Admin, c'est-à-dire exécuté en tant qu'administrateur.

Si quelque chose s'est mal passé ou ne correspond pas à celui prévu, vous pouvez rétablir l'état précédent du système. En outre, vous pouvez faire appel à des applications conçues pour évaluer et supprimer les entrées invalides ou qui ne sont plus utilisées automatiquement dans le registre. La peine d'essayer gratuitement ou.

Ensuite, la fenêtre de l'éditeur de registre s'ouvrira et vous devrez rechercher la clé que vous souhaitez supprimer. De toute évidence, vous devez également connaître le nom de la clé que vous recherchez ou votre adresse lorsque vous recherchez un dossier par dossier. Le volet de gauche contient les dossiers et les bonnes touches. Faites attention aux touches qui seront affichées dans la partie droite de la fenêtre. Lorsque vous trouverez celle que vous voulez, cliquez dessus avec le bouton droit de la souris, sélectionnez Supprimer - Cochez, effacez les clés importantes - puis cliquez sur Oui.

Presque tous les chevaux de Troie écrits avec compétence sont maintenant capables de cacher sa présence au gestionnaire de tâches. Est-il possible de le détecter dans ce cas? Ici, venez à l'aide d'outils spéciaux qui vous permettent d'identifier les les processus. Programme très pratique AnVir Task Manager, vous permet d'identifier de nombreux programmes dangereux. Le programme a une interface russe, il peut être téléchargé gratuitement sur Internet.

Regardez ce logiciel.

Certaines applications peuvent entraîner des problèmes plus graves, tels que des communications limitées et des dysfonctionnements. Une fois que vous avez fini de jouer, n'hésitez pas à réactiver ces applications. Applications antivirus Si le problème persiste, essayez de désactiver ou de supprimer temporairement le programme pour vérifier le problème. Pour certaines applications, vous devrez peut-être redémarrer le système après l'avoir éteint ou désactivé. Assurez-vous que les services importants ne fonctionnent pas en mode sandbox.

Programmes accélérateurs et gestionnaires de téléchargement

Logiciel de réseau privé virtuel

S'exécute lorsqu'un administrateur résout un problème.- Si vous rencontrez de tels problèmes lors de l'installation de ce programme, supprimez-le.

- Alternative: Nous étudions actuellement la solution à ce problème.

Il est très facile de trouver des processus cachés avec un programme simple et facile à utiliser, Process Hacker. Avec cet utilitaire, vous pouvez voir le fonctionnement les processus, services et connexions réseau actuelles.

Spyware Process Detector est l’un des meilleurs programmes de recherche de processus cachés. Vous pouvez télécharger sa version d’essai de 14 jours à partir du lien situé à la fin de l’article. Le programme dispose d'un large éventail de mécanismes pour trouver des processus cachés, ce qui le distingue de nombreux autres utilitaires similaires.

Pour ce faire, sélectionnez l'entrée et cliquez sur "Désactiver". Faites défiler la liste et cliquez sur «Choisir les icônes à afficher dans la barre des tâches» pour ouvrir la fenêtre suivante. Cela m'a aidé et j'espère que cela aidera aussi. Si cela ne vous aide pas, ouvrez l'éditeur de registre et passez à la clé suivante.

Suivez les étapes de dépannage ci-dessous pour résoudre de nombreux problèmes d’installation, notamment. Erreur dans l’un des types suivants: ce programme a effectué une opération non conforme et sera fermé.

- Boîte de dialogue vide ou clignotante.

- Curseur ou écran verrouillé, filtre bleu ou redémarrage inattendu.

Un outil utile dans la lutte contre les programmes de Troie peut être un petit utilitaire HijackThis. L'utilitaire est conçu pour les utilisateurs assez expérimentés. Vous trouverez un guide d'utilisation ci-dessous, dans la liste des sources.

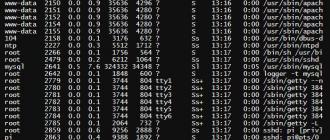

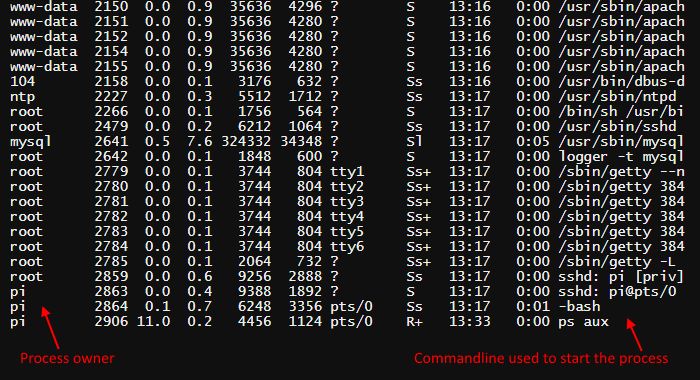

Tous les systèmes d'exploitation multitâches modernes, y compris Linux, exécutent plusieurs processus pour effectuer chacune des tâches. L'utilisation du bloc-notes, de la fenêtre de terminal, du serveur SSH, de la connexion SSH et de td sont tous des processus distincts. Le système d'exploitation, dans notre cas, Linux distribue les ressources système (temps CPU, mémoire, E / S), entre les processus, afin que chaque processus puisse fonctionner.

Après avoir exécuté la tâche, essayez de redémarrer l'installation pour vous assurer que votre problème est résolu. Gardez une trace des résultats. Prenez en compte les tâches que vous effectuez et leurs résultats, y compris les erreurs et autres problèmes. Redémarrez après chaque tentative d'installation ou erreur. Redémarrez toujours l'ordinateur après une installation défaillante ou une erreur survient pour mettre à jour sa mémoire.

- Terminez la tâche dans l'ordre indiqué.

- Suivez les procédures de dépannage décrites dans ce document.

- Essayez de définir chaque tâche en conséquence.

- Sinon, passez à l'étape de dépannage suivante.

Pour afficher la liste des processus en cours d'exécution, utilisez l'utilitaire ps:

Les paramètres auxili indiquent à l'utilitaire de sortir tous les processus du système avec les informations utilisateur à partir desquelles ils ont été démarrés et la commande call.

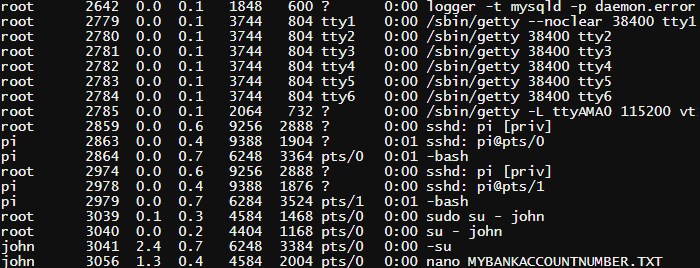

Comme vous pouvez le constater, la liste présente les processus appartenant à différents utilisateurs, y compris pi - l'utilisateur par défaut dans Raspberry Pi, root et www-data. Voici une autre capture d'écran qui montre les processus et les informations sur la commande pour les exécuter et les paramètres:

Assurez-vous que votre système répond à la configuration minimale requise.

Lisez les données dans cette boîte de dialogue pour voir si vous souhaitez continuer. Si vous décidez d'annuler la boîte de dialogue, vous ne pouvez pas continuer l'étape de dépannage en cours.

Suppression de fichiers d'application précédemment installés

Pour supprimer des fichiers d'une précédente tentative d'installation, procédez comme suit:Si votre disque est endommagé, contactez votre revendeur pour obtenir un produit de remplacement. Certains composants du système, tels que les pilotes de périphérique et les utilitaires de protection antivirus, sont en conflit avec le programme d'installation. Ils peuvent entraîner une installation incomplète ou une défaillance de l'installation. Pour éviter ces conflits, installez-le à partir du bureau.

Si vous regardez au bas de la liste, vous verrez la commande nano MYBANKACCOUNTNUMBER.TXT exécutée par l'utilisateur john. Ces données sont fournies à tous les utilisateurs du système et peuvent être utilisées à des fins malveillantes.

Dans la version 3.2 et ultérieure du noyau, la fonction consistant à interdire à l'utilisateur de visualiser des informations sur des processus qui ne lui appartiennent pas est implémentée. La commande ps reçoit des informations sur les processus du système de fichiers / proc. Un nouveau paramètre appelé hidepid a été ajouté. Il est utilisé lors du montage du système de fichiers. Cela vous permet de cacher des informations sur les processus aux utilisateurs qui n'y ont pas accès.

Si les tâches de la section précédente ne résolvent pas le problème, essayez les tâches de dépannage intermédiaires suivantes. En mode simplifié, les pilotes de périphérique non standard et les logiciels à exécuter sont désactivés. Pour réinstaller en mode simplifié, procédez comme suit:

Définir comme administrateur

En configurant le programme d'installation pour qu'il s'exécute en tant qu'administrateur, vous contournez les paramètres de sécurité et autorisez l'application à écrire des données dans des zones protégées.

Installation dans un dossier au niveau racine du disque dur

Créez un dossier au niveau racine du disque dur. Assurez-vous que le nom du dossier ne contient pas plus de 8 caractères et ne contient pas de caractères spéciaux, par exemple #.- hidepid = 0 est la valeur par défaut, tous les utilisateurs peuvent lire les fichiers / proc / pid

- hidepid = 1 - les utilisateurs peuvent uniquement accéder à leur propre sous-répertoire / proc / pid, mais les fichiers de statut cmdline, io, sched *, sont disponibles pour tout le monde.

- hidepid = 2 - tous les sous-répertoires / proc / pid sont masqués des utilisateurs

Le système de fichiers / proc peut être remonté à la volée à l'aide de l'option de montage de l'utilitaire de montage. Pour tester hidepid, vous pouvez utiliser la commande suivante:

Démarrer l'installation dans un nouveau compte d'utilisateur

Créez un compte d'utilisateur disposant des mêmes droits que le compte utilisé lorsque le problème s'est produit. Si le problème persiste, le compte d'utilisateur d'origine peut être corrompu. Sous Créer un nouvel utilisateur ou contactez l'administrateur système.

Désactiver le contrôle d'accès utilisateur

Mise à jour de la mise à jour des pilotes de la carte vidéo. En général, les fabricants de cartes vidéo mettent souvent à jour les pilotes de logiciels. Si vous n'avez pas récemment mis à jour le pilote de votre carte vidéo, contactez le fabricant de la carte vidéo pour obtenir un pilote mis à jour ou téléchargez-le à partir du site Web du fabricant.sudo mount -o remount, rw, hidepid = 2 / proc

Ensuite, essayez de relancer ps:

Maintenant, nous ne verrons que les processus en cours d'exécution à partir de l'utilisateur pi.

Pour rendre ces modifications permanentes, vous devez éditer le fichier / etc / fstab. Ce fichier contrôle le montage des systèmes de fichiers au démarrage.

sudo nano / etc / fstab

Trouvez cette ligne:

proc / proc proc par défaut 0 0

Pour le fabricant de la carte vidéo, affichez les propriétés de la carte dans le gestionnaire de périphériques. Vous pouvez généralement déterminer si le pilote vidéo est obsolète en modifiant la profondeur de couleur et la résolution de la carte vidéo. Vous pouvez également déterminer s'il est obsolète en désactivant l'accélération matérielle des graphiques.

Si vous n'êtes pas sûr de l'intégrité de votre système et que vous souhaitez savoir si certains processus ont été masqués à votre insu, vous disposez d'un outil pratique. Ensuite, il y a toute une série de paramètres, mais en gros, voici les tests standard.

C'est la solution la plus efficace. . Dans la matinée d'été Réveillez-vous avec la lumière, vous sentant plus reposé. La modélisation du lever du soleil vous réveille progressivement. Les sons naturels vous réveilleront doucement, le choix entre deux sons. La fonction répétition de répétition et 10 intensités lumineuses sont activées.

Et remplacez-le par:

proc / proc proc par défaut, hidepid = 2 0 0

Fermez l'éditeur avec le raccourci clavier Ctrl + C et redémarrez votre ordinateur. Après le redémarrage, / proc sera monté avec les options correctes. Pour tester les options de montage, utilisez les commandes mount et grep.

monter | grep hidepid

Maintenant, essayez de lancer ps:

Comme vous pouvez le voir, seuls les processus appartenant à l'utilisateur actuel sont visibles. Mais il y a une remarque. Le super-utilisateur peut toujours voir tous les processus et paramètres d'appel.

Afficher et supprimer les fichiers cachés et verrouillés

Tout comme certains processus système légitimes peuvent être déguisés par le système lui-même. Bien sûr, cette méthode a des inconvénients, mais bon, cela reste une méthode de programmation simple. Vérifiez le fichier journal. . Vous pouvez utiliser des programmes tels que.

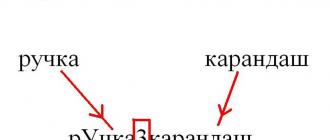

Toutefois, si vous souhaitez effectuer une recherche, la tâche est difficile car vous devez cliquer sur chacun des processus. Ceci est un gestionnaire de tâches avancé. . Il y a donc autant de ressources que de services qui l'utilisent. Pour accéder au répertoire, il vous sera demandé.