Alexey Nikanorov

Comment voler des mots de passe à la messagerie?

Il existe plusieurs moyens de limiter l’accès aux informations confidentielles sur Internet. Le plus commun d'entre eux est la protection par mot de passe. Et vraiment, rappelez-vous combien de mots de passe vous avez. Le premier concerne l’accès à Internet, le second à partir de la boîte aux lettres, le troisième à partir d’ICQ. Et ce n'est que le minimum requis. Presque tous les services sur le Web (magasins en ligne, systèmes de paiement électronique, forums simples, etc.) nécessitent l’enregistrement d’un utilisateur. Et la perte de l’un de ces mots de passe menace Internet - de voler de l’argent sur le compte du fournisseur aux virus envoyés à ses amis en son nom.

Utilisez l'un des noms d'utilisateur suggérés. Essayez d'entrer un nom d'utilisateur différent que vous avez choisi. Comment changer votre nom d'affichage? Avez-vous un surnom cool que vous obtenez habituellement? Permettez aux gens d'identifier facilement vos courriels en modifiant le nom d'affichage.

Dans la zone en regard de "Nom d'affichage", entrez un nom qui plaira aux gens lorsque vous leur enverrez du courrier. Lorsque vous leur envoyez du courrier, les personnes voient votre nouveau nom d’affichage, mais elles voient toujours votre adresse. email. Malheureusement, la liaison de nom d'utilisateur n'est plus disponible.

La méthode la plus répandue pour obtenir des mots de passe parmi les utilisateurs du système de messagerie Mail.Ru repose sur le désir de ses inventeurs de tromper un autre utilisateur.

L'attaquant obtient sa boîte aux lettres sur Mail.Ru avec une adresse similaire au service: [email protected], etc. ou autre. Ensuite, l'attaquant envoie une lettre à ceux dont le mot de passe est boîtes aux lettres Il veut recevoir ou crée une page et envoie un lien vers celle-ci. Le texte de la lettre ou de la page est toujours différent, mais la signification est la suivante: envoyez un trou dans Mail.Ru, envoyez-le à [email protected] (l'adresse peut être n'importe quoi, le principal est similaire à celui du service) le nom de votre boîte aux lettres, son mot de passe, et le nom la boîte aux lettres de quelqu'un d'autre à partir de laquelle vous souhaitez recevoir un mot de passe, puis en réponse à une telle demande, vous recevrez un mot de passe de la boîte aux lettres qui vous intéresse. Cette astuce est conçue pour ceux qui veulent obtenir un mot de passe de la boîte aux lettres de quelqu'un d'autre et ne craignent pas le plus important: que la personne envoie le mot de passe de sa boîte aux lettres à l'adresse de l'attaquant (dans notre exemple, [email protected])! ! Ainsi, un «pirate informatique» ayant échoué après l'envoi d'une telle lettre à un pseudo-robot peut dire au revoir à sa boîte aux lettres.

Non, tu n'as rien à faire. C’est l’une des mesures que nous avons prises pour assurer la sécurité de vos données. Un mot de passe fort vous offre une protection solide contre les pirates. Le premier caractère doit être alphanumérique; Les traits de soulignement et les traits d'union ne peuvent pas être utilisés comme premier caractère; les périodes ne peuvent pas être utilisées comme premier ou dernier symbole et deux périodes consécutives ne peuvent pas être utilisées. Transfert inclus: lors de la vérification des messages envoyés à cette boîte aux lettres, ceux-ci sont automatiquement transférés à l'adresse électronique spécifiée. Transférer vers: Lorsque vous entrez une autre adresse électronique dans ce champ et que vous sélectionnez «Renvoi activé», les messages envoyés à cette boîte aux lettres sont automatiquement transférés à l'adresse électronique spécifiée. Transférer et enregistrer une copie: pendant la numérisation, tous les messages entrants sont remis à la fois à cette boîte aux lettres et aux adresses spécifiées dans le champ «Transfert». Inclure le message de congé: lorsqu'il est analysé, un message est automatiquement envoyé en réponse à tous les courriels entrants pour cette boîte aux lettres. Message de voyage: Entrez le corps du message que vous souhaitez envoyer en réponse à tous les courriels entrants pour cette boîte aux lettres. Fréquence des messages de vacances: spécifiez la fréquence à laquelle vous souhaitez que le message de vacances soit envoyé à chaque adresse d'expéditeur. Par exemple, si vous spécifiez 1, un message de congé n'est envoyé à chaque adresse qu'une fois par jour, quel que soit le nombre de messages envoyés. Date de fin du message de vacances: spécifiez la date à laquelle vous souhaitez arrêter d'envoyer des messages de voyage. Ajouter une étiquette de spam personnalisée: spécifiez une étiquette à ajouter à la ligne d'objet de tous les spams.

- Nouveau mot de passe: entrez le mot de passe de la boîte aux lettres.

- La valeur par défaut est la langue spécifiée pour le domaine.

- Fuseau horaire: définissez le fuseau horaire de l'utilisateur de la boîte aux lettres.

- Par défaut, il s'agit de la balise spécifiée pour le domaine.

- Le dossier par défaut est le dossier Spam.

- Sélectionnez un niveau de blocage du spam.

- Dans la liste déroulante, sélectionnez le niveau d'agressivité pour filtrer le spam.

Je pense que vous comprenez combien il est important de garder votre mot de passe secret. Et autant que la friandise est cette séquence de caractères pour une grande variété d'attaquants. Les fraudeurs ont développé de nombreux moyens pour obtenir des mots de passe d'utilisateurs, mais seulement trois d'entre eux sont répandus.

La première méthode est la plus simple. Je parle de l'espionnage habituel. Oui, oui, quoi de plus simple que de rester tranquillement derrière l'épaule de l'utilisateur et de voir sur quelles touches il appuie? Et puis, laissé seul, l'attaquant obtient facilement l'accès aux informations souhaitées. C'est juste que cette façon d'obtenir des mots de passe ne convient que lorsque l'utilisateur et le fraudeur sont dans la même pièce - par exemple, ils sont des collègues. Et beaucoup de gens sous-estiment en vain ce danger. Il vaut mieux se rappeler que le mot de passe et les informations auxquelles il est soumis peuvent intéresser beaucoup de gens et coûter un peu d'argent. Dans ce cas, il est donc préférable de ne faire confiance à personne.

Toute personne connaissant la bonne combinaison d'identifiant et de mot de passe peut donc se lancer comme autorisée. Tout comme vous quittez la porte de votre appartement chaque fois que vous voyagez, il vous sera difficile de composer avec votre mot de passe et de choisir votre mot de passe. C'est la même chose que la signature vierge que vous avez mise dans votre commande gratuite au pirate informatique et ouvrez les portes d'une utilisation inappropriée.

Vous pouvez penser à votre tête, comme en témoignent les déclarations suivantes. Nous aimerions vous demander de considérer ce qui suit. Les mots de passe dangereux peuvent être rapidement déchiffrés par un attaquant à l'aide d'outils disponibles gratuitement. Un attaquant ne se soucie généralement pas du mot de passe qu'il obtient. Il n'est également pas nécessairement intéressé par vos lettres ou vos données. Il s'intéresse uniquement à la manière dont il entre dans le système. Comme il n'y a accès qu'une seule fois, il a pratiquement déjà gagné et peut désormais mener ses activités criminelles sur les deux prochains fronts.

Une autre option - toutes les données sur le propriétaire de la boîte aux lettres peuvent être facilement apprises à partir des données sur ICQ. Par conséquent, nous vous recommandons de ne pas saisir de données vous concernant dans ICQ, ni de saisir une boîte aux lettres dans ICQ, les données dans lesquelles elles ne coïncideront pas.

La méthode suivante pour obtenir un mot de passe consiste à utiliser des programmes spéciaux pouvant accéder à l'ordinateur de l'utilisateur de différentes manières. La première chose qui me vient à l’esprit, ce sont les chevaux de Troie. Le plus souvent, ils sont envoyés à un ordinateur par courrier électronique sous forme de pièce jointe. Un utilisateur imprudent lance ce programme et ... un fichier pwl (un fichier Windows contenant des mots de passe) est envoyé à un attaquant qui, à l'aide d'un utilitaire spécial, trouve tout ce qui est nécessaire.

Porter atteinte à votre sécurité personnelle

Si vous avez des mots de passe utilisateur, vous pouvez non seulement lire et modifier vos données, mais également vous cacher derrière sa personne. Cela peut être associé à des inconvénients importants - même à votre attention personnelle à la police. En cas de dommage, il est nécessaire de prouver qu’on n’était pas un pollueur, mais que quelqu'un a volé un mot de passe.

Nous ne voulons pas aller plus loin avec des scénarios horribles, notre objectif était de vous faire penser qu’un étranger qui vous tient peut tout faire. Ils peuvent réduire considérablement le risque de devenir victimes de cette «confusion» en attirant l'attention sur la sécurité des mots de passe et en modifiant régulièrement leurs mots de passe.

Mais le courrier électronique est loin d’être le seul moyen d’obtenir un cheval de Troie. Assez souvent divers malware contient des logiciels provenant de sources peu fiables - de diverses pages d’accueil, de sites Web contenant des logiciels libres, etc. En principe, il n’est pas difficile de se défendre contre les chevaux de Troie. Premièrement, il suffit d'observer les mesures de prudence élémentaires et de ne pas lancer les programmes reçus par courrier électronique ou téléchargés de sources suspectes. En outre, très bien protégé des chevaux de Troie logiciel antivirus. Il suffit de ne pas oublier de mettre à jour leur base de données, sinon la protection pourrait n’avoir qu’une visibilité.

Diminution de la sécurité du réseau

Les bons mots de passe fournissent également leur propre sécurité. Le concept de sécurité est toujours aussi fort que sa connexion faible. Cela signifie que dès que vous utilisez un mot de passe simple ou peut-être pas, cela permet à un intrus potentiel d'entrer facilement dans le réseau universitaire. Tant que l’étranger n’a pas accès au système, il ne peut pas grand-chose pour y accéder. Une fois qu'il a atteint cet objectif, le suivi des mots de passe ou même l'erreur complète de l'ensemble du réseau d'étudiants est une mince affaire.

Pour configurer un compte de messagerie pour votre domaine, procédez comme suit: Vous verrez maintenant une révision de courrier électronique avec toutes les adresses électroniques existantes. En cliquant sur le bouton “Créer une nouvelle adresse e-mail”, vous pouvez créer une nouvelle boîte de réception.

- Spécifiez le nom de l'adresse électronique souhaitée.

- Vous obtenez les paramètres pour l'adresse e-mail.

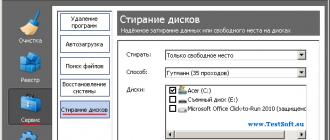

Certes, il existe une autre classe de logiciels pour le vol de mots de passe contre lesquels aucun antivirus ne peut se protéger. Je parle du clavier "grabber" - des programmes qui sont constamment en rAM et enregistrer toutes les touches sur lesquelles l'utilisateur appuie. Et bien que de tels logiciels ne soient pas si souvent trouvés, il est impossible de les ignorer complètement. Vous pouvez vous protéger contre les “cartes d’accès” de deux manières: contrôler tous les programmes installés sur votre ordinateur et en cours d’exécution, ou utiliser un clavier virtuel, c’est-à-dire un clavier “dessiné” à l’écran, dont vous devez appuyer sur les touches.

Cela affichera des options plus avancées et vous pourrez faire paramètres suivants pour une nouvelle boîte aux lettres. Vous pouvez également utiliser le menu déroulant pour déterminer le traitement des spams. Si vous activez la case à cocher pour cette option, une section concernant vos propres filtres de courrier sera affichée.

- Taille de la boîte aux lettres.

- Déterminez l'espace requis pour la boîte aux lettres.

- Vous pouvez y affecter vos propres règles de filtrage de boîtes aux lettres.

Eh bien, il reste maintenant à considérer la troisième et dernière façon de voler des mots de passe. Il s'agit de choisir un mot clé. L’utilisation de cette méthode repose sur la réticence des utilisateurs à inventer et à mémoriser mots de passe complexes. Les gens essaient de choisir un mot-clé plus simple pour eux-mêmes et utilisent souvent des données personnelles - nom, prénom, numéro de téléphone ou de passeport, noms de famille, surnoms d'animaux domestiques, etc. De plus, les chaînes qwerty sont très paresseuses comme mot de passe , “Zzzzz”, “1111”, etc. avec de légères variations. C’est précisément ce qui permet aux attaquants de sélectionner des mots clés aussi facilement.

- Vous pouvez maintenant créer une nouvelle boîte aux lettres en cliquant sur «Appliquer toutes les modifications».

- Vous serez ensuite redirigé vers une révision de vos boîtes aux lettres.

Si les e-mails sont reçus régulièrement, l'espace requis sur le serveur de messagerie peut rester faible. Comme un appel de page Web, un courrier électronique n'est que temporairement téléchargé pour être affiché dans un programme de messagerie. Vous pouvez également stocker les messages envoyés directement sur le serveur de messagerie. Par exemple, accès mobile à vos courriels.

À propos, le processus de sélection lui-même a longtemps été optimisé et automatisé. Maintenant, les pirates informatiques utilisent des programmes spéciaux qui non seulement parcourent bêtement toutes les options possibles mot de passe, en fonction de la longueur spécifiée et de la plage de caractères disponibles, et est invité au début à saisir toutes les informations connues sur la victime, ainsi que le nom de son chat bien-aimé, à partir duquel sont ensuite construites les clés probables.

Pour modifier l'adresse de messagerie d'une boîte aux lettres existante, procédez comme suit: Enfin, enregistrez les modifications en cliquant sur le bouton "Appliquer toutes les modifications", que vous trouverez au bas de la page "Paramètres de l'adresse électronique".

- Cliquez sur ce lien et vous pouvez entrer un nouveau nom pour la boîte aux lettres.

- Puis cliquez sur "Modifier".

Utilisez l'adresse e-mail et le mot de passe pour vous connecter. compte email. Après la connexion peut être attribué nouveau mot de passe. Ce changement est immédiatement activé. Après avoir enregistré le nouveau mot de passe, seul ce mot de passe peut être utilisé pour entrer dans la boîte aux lettres.

En outre, ce logiciel est équipé de dictionnaires spéciaux contenant les mots de passe les plus courants. Ces dictionnaires étant constamment mis à jour, l'utilisation de mots-clés simples n'a donc aucun sens. Le logiciel de récupération de mot de passe le plus avancé, même «peut» remplacer des caractères similaires. Par exemple, beaucoup de gens utilisent leurs propres noms, remplaçant la lettre «o» par le chiffre «0». Maintenant, cette astuce ne sauve pas non plus.

Dès que la boîte aux lettres est chargée et remplie à 100%, tous les autres courriels envoyés à l’adresse électronique correspondante seront rejetés et ne seront pas acceptés. Pour configurer un répondeur pour votre adresse e-mail, procédez comme suit pour vous avertir de votre absence.

Mot de passe oublié et adresse email personnelle ou numéro de téléphone portable non spécifié

Ensuite, vous verrez une révision de courrier électronique avec toutes les adresses électroniques déjà configurées. Cliquez sur le lien "Modifier" situé à droite de l'adresse électronique pour laquelle vous souhaitez configurer un répondeur. Un contenu supplémentaire s'affiche pour vous permettre de configurer un répondeur. Dans la section "Ajouter un sujet", vous pouvez déterminer quel ajout à l'élément de courrier électronique d'origine doit précéder une réponse automatique. Entrez le texte du message du répondeur dans le champ "Message". La case à cocher «active» vous permet d'activer le répondeur. Après expiration: vous pouvez choisir ici si le répondeur doit être supprimé ou désactivé uniquement après que la date de fin est atteinte. Après avoir saisi toutes les données, cliquez sur «Appliquer toutes les modifications» au bas de la page pour enregistrer le répondeur.

- Connectez-vous et sélectionnez "Adresses e-mail" dans la navigation de gauche.

- Spécifiez les paramètres suivants.

- Date de début: spécifiez à partir de quel jour le répondeur doit être activé.

- Date de fin: le répondeur est actif jusqu'à la date spécifiée.

- Si le champ est vide, le répondeur est valable indéfiniment.

- Avez-vous un utilisateur de passeport personnel avec un mot de passe initial?

Vous voyez à quel point il est important d'être prudent lorsque vous utilisez la protection par mot de passe. Il est nécessaire de choisir le bon mot clé (il s'agit d'un véritable art et d'un sujet pour une conversation séparée), d'observer certaines précautions et de ne faire confiance à personne. Ce n'est que dans ces conditions que vous pouvez vous sentir en sécurité relative. Mais seulement tant que vos informations ne contiennent pas de secrets commerciaux, etc., car dans ce cas, vous devrez penser à une protection beaucoup plus sérieuse.

Marat Davletkhanov

L'avantage des boîtes aux lettres entièrement cryptées: même si les mots de passe d'accès sont perdus, l'attaquant ne peut pas lire les lettres. Utilisateurs professionnels en tant que groupe cible. Selon la société, les serveurs sont situés à trois endroits différents à Berlin, afin de garantir une sécurité maximale des temps d'arrêt. Peut aussi être utilisé pour les domaines étrangers.

Toutefois, à partir de maintenant, les propriétaires de leurs propres domaines peuvent utiliser des boîtes aux lettres avec des boîtes aux lettres chiffrées avec leurs domaines. L'utilisateur doit appuyer sur un seul bouton du stylo pour créer un nouveau mot de passe à utilisation unique. Étant donné que les mots de passe interceptés deviennent immédiatement inutiles avec leur utilisation, les connexions peuvent également être effectuées avec des mots de passe à usage unique provenant d'ordinateurs non fiables. Trois tarifs postaux différents diffèrent par le nombre de pseudonymes, le courrier pouvant être reçu par jour et le stockage en ligne des lettres.