Beaucoup d’utilisateurs ordinaires et un peu avancés l’utilisent depuis de nombreuses années et ignoraient l’existence d’un fichier nommé les hôtesqui n’a pas de nom de famille (extension).

Mais grâce aux virus et aux systèmes d’exploitation imparfaits de la famille Viper (Windows), les utilisateurs ont dû se familiariser avec cet "hôte", et de très près.

Pour ce faire, cliquez sur Créer un certificat auto-signé et remplissez les champs appropriés. Si vous êtes connecté à Internet, toutes les fonctionnalités supplémentaires sont téléchargées à partir de nos serveurs. Le nombre de services supplémentaires est en constante augmentation. Pour en installer un supplémentaire, sélectionnez d'abord l'hôte virtuel sur lequel vous souhaitez en installer un autre. Cliquez ensuite sur le bouton et sélectionnez ceux que vous souhaitez installer. Remplissez les champs obligatoires et cliquez sur "Installer".

La disponibilité de fonctionnalités supplémentaires peut dépendre de. Ce dossier peut ne pas encore exister dans le répertoire racine de l'hôte, car il est créé automatiquement. Il est par ailleurs écrasé!

- Nom du blog Donnez à votre blog un nom significatif.

- Nom d'utilisateur Le nom d'utilisateur de l'utilisateur admin est automatiquement utilisé.

- Mot de passe Le mot de passe de l'administrateur est automatiquement utilisé.

A quoi sert le fichier hosts?

Dans le fichier du système d'exploitation Windows (XP, Vista, 7, etc.) les hôtes utilisé pour associer (faire correspondre) les noms d’hôtes (nœuds, serveurs, domaines) à leurs adresses IP (résolution de noms). les hôtes - Ceci est un simple fichier texte qui n’a pas d’extension (il n’a même pas de point :)).

Fichier les hôtes physiquement situé dans le répertoire:

Le préfixe de la table doit être sélectionné, le champ de saisie ne doit pas être vide. La base de données est créée automatiquement. . Ils peuvent être activés ou désactivés au besoin. Dans la colonne "Description courte", vous trouverez des informations sur la fonction du module correspondant.

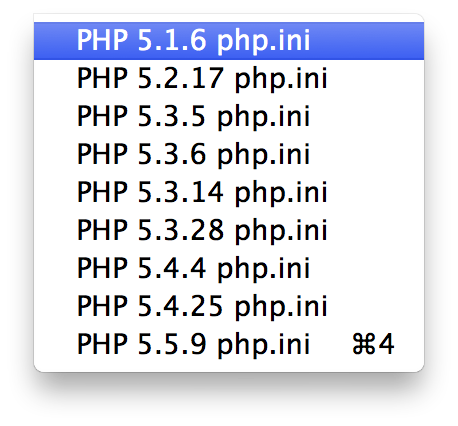

Par défaut, la mise en cache est désactivée. L'activation d'un module de cache n'entraîne pas nécessairement une vitesse d'exécution supérieure. Ici, vous définissez ce qui doit être écrit lors de l'exécution du script. Toutes les erreurs et tous les avertissements: toutes les erreurs sont enregistrées. Autre: Vous pouvez utiliser d'autres constantes prédéfinies pour écrire d'autres types d'erreurs.

- \\ Windows \\ System32 \\ drivers \\ etc \\ - pour Windows 2000 / NT / XP / Vista \\ 7

- \\ Windows \\ - pour l'ancien Windows 95/98 / ME

Le plus souvent, ce répertoire est situé sur le lecteur C, de sorte que le chemin complet du fichier est obtenu. les hôtes représente sosboy:

Par défaut, une seule adresse IP doit être spécifiée dans le fichier hosts normal. 127.0.0.1 . Cette adresse IP est réservée à localhost, c'est-à-dire à votre PC local. Aucune autre adresse ne devrait être là!

Vous pouvez choisir librement l'emplacement de ce fichier. Cet utilisateur a un accès complet à toutes les bases de données. Par conséquent, vous devez utiliser un mot de passe sécurisé que vous connaissez. Cette option ne devrait être activée qu'en cas d'absolue nécessité. Selon les paramètres de votre réseau, vous pouvez également obtenir cette information sur Internet.

Il vous permet de modifier des données et d'effectuer des tâches administratives. Pour utiliser cette fonctionnalité, vous devez vous inscrire auprès de l'un des services pris en charge. Par exemple, si vous souhaitez inclure un formulaire de contact sur votre site. Dans ce cas, assurez-vous que votre fournisseur de messagerie prend en charge l'utilisation d'hôtes dynamiques. Nom du serveur Spécifiez le nom de votre serveur pour les emails sortants. Authentification Spécifiez le type d'authentification pour le courrier électronique sortant. Si nécessaire, contactez votre fournisseur s’ils ne sont pas certains du type d’authentification. Nom d'utilisateur Entrez le nom d'utilisateur de votre compte de messagerie. Mot de passe Entrez le mot de passe de votre compte de messagerie. Si nécessaire, contactez votre fournisseur s’ils ne connaissent pas le nom. . Certains fournisseurs.

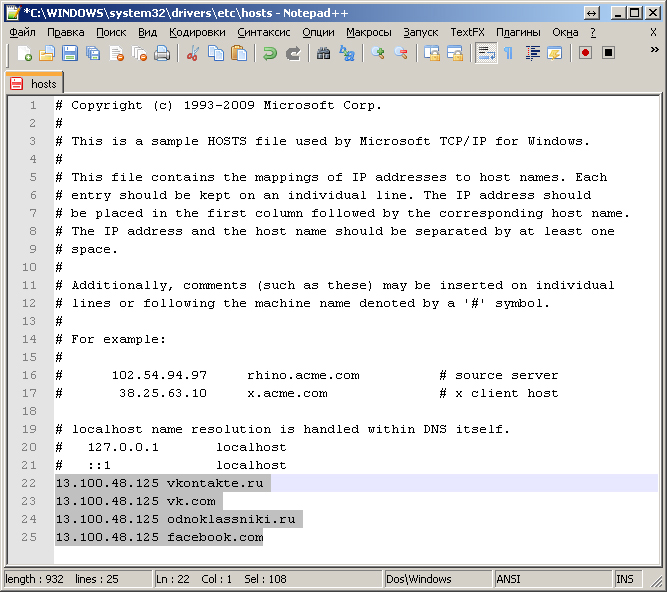

Contenu du fichier les hôtes pour Windows XP (OS russe):

En texte brut, le contenu du fichier hosts pour Windows XP peut être copié à partir d'ici:

# (C) Microsoft Corporation (Microsoft Corp.), 1993-1999

#

# Ceci est un exemple de fichier HOSTS utilisé par Microsoft TCP / IP pour Windows.

#

# Ce fichier contient des mappages d'adresses IP en noms d'hôte.

# Chaque élément doit être situé sur une ligne séparée. Adresse IP doit

# être dans la première colonne, suivi du nom approprié.

# L'adresse IP et le nom d'hôte doivent être séparés par au moins un espace.

#

# De plus, des commentaires peuvent être insérés dans certaines lignes.

# (comme cette chaîne), ils doivent suivre le nom du noeud et être séparés

# de lui avec un "#".

#

# Par exemple:

#

# 102.54.94.97 rhino.acme.com # serveur source

# 38.25.63.10 x.acme.com # noeud client xLe contenu du fichier hosts après une attaque de virus

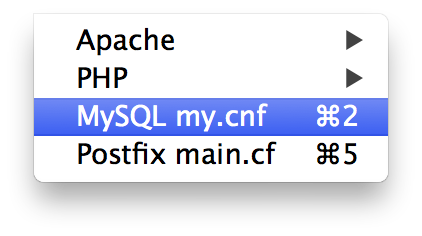

Cependant, nous ne recherchons pas de nouvelles versions de composants individuels. Redémarrez automatiquement le serveur inutilement, si nécessaire. La touche M fait partie intégrante de l'étiquette et ne peut pas être modifiée. L'icône d'éléphant est affichée dans la barre de menus. Masquer l'icône du dock.

Vous permet de masquer l'icône du dock. Pas de dock d'icônes du centre de messages. Le centre de messages ne peut être utilisé que lorsque l'icône du dock est indisponible. Des erreurs dans les modèles de fichier de configuration peuvent entraîner l’arrêt du serveur. Par conséquent, vous ne devez éditer ces modèles que si vous connaissez la syntaxe exacte et la signification des paramètres! Cela réinitialisera les paramètres de tous les paramètres des hôtes virtuels et du serveur.

127.0.0.1 localhost

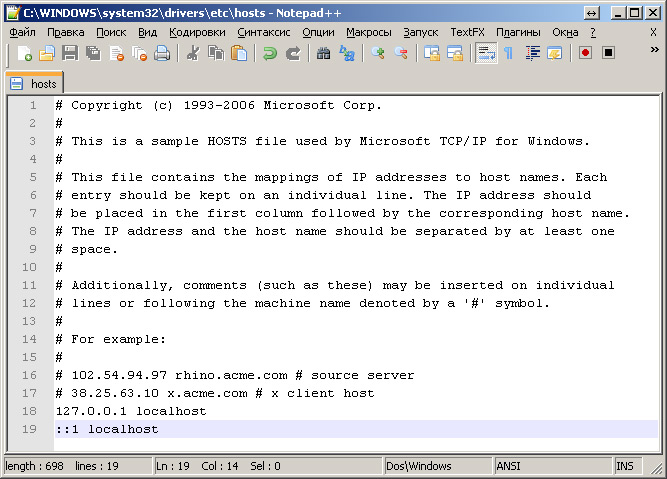

Contenu du fichier les hôtes pour Windows Vista (système d'exploitation anglais):

En texte brut, le contenu du fichier hosts de Windows Vista peut être copié à partir d'ici:

# Copyright (c) 1993-2006 Microsoft Corp.

#

#

# espace.

#

#

# Par exemple:

#

127.0.0.1 localhost

:: 1 localhostQu'est-ce que le fichier hosts?

Cela sauvegardera les paramètres de votre hôte et les fichiers de base de données. Mettez à jour vos bases de données. Sauvegardez vos bases de données. Pour utiliser cette fonctionnalité, le serveur doit être désactivé. Dans la version de base, toutes les mises à jour sont gratuites. Le serveur doit être en cours d'exécution.

Hôtes de récupération de fichiers

Que se passera-t-il dans la fenêtre de votre navigateur? Pour le vérifier, procédez comme suit. Quittez tout processus trouvé après votre recherche.

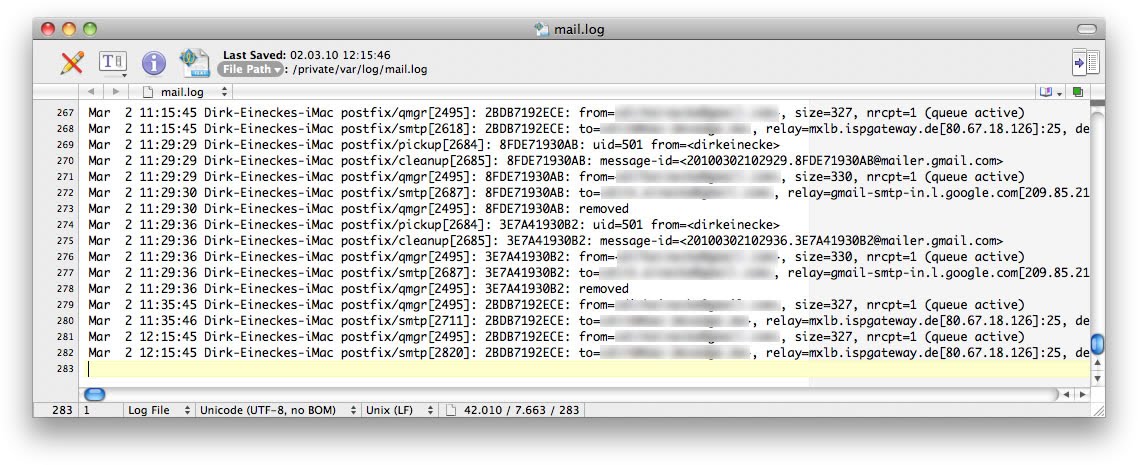

Ensuite, vous pourrez ouvrir le fichier journal avec un éditeur de texte.

À mesure que le fichier change, l'affichage dans la fenêtre du terminal sera également mis à jour. . Echo Connecté.

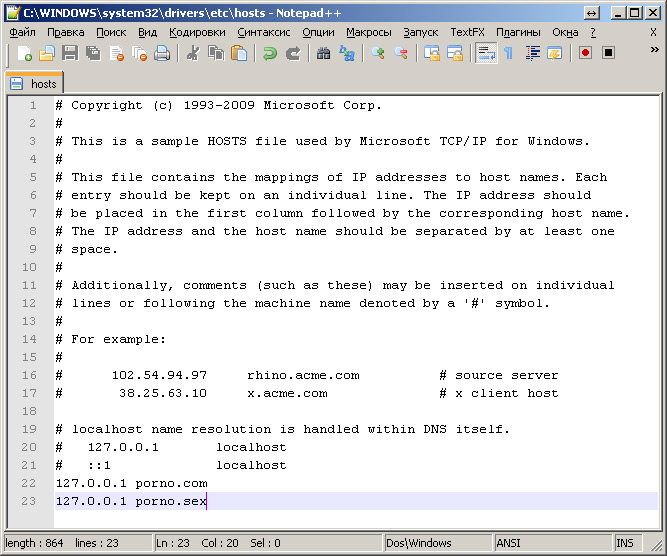

Contenu du fichier les hôtes pour Windows 7 (SE anglais):

En texte brut, le contenu du fichier hosts pour Windows 7 peut être copié à partir d'ici:

# Copyright (c) 1993-2009 Microsoft Corp.

#

# Ceci est un exemple de fichier HOSTS utilisé par Microsoft TCP / IP pour Windows.

#

# Ce fichier contient les adresses IP des noms d'hôte. Chacun

# ligne d'entrée L'adresse IP devrait

Le nom de colonne correspondant a été placé dans la première colonne.

# L'adresse IP doit être au moins une

# espace.

#

# De plus, des commentaires (tels que ceux-ci) peuvent être insérés individuellement

# lignes ou après le nom de la machine indiqué par un symbole "#".

#

# Par exemple:

#

# 102.54.94.97 rhino.acme.com # serveur source

# 38.25.63.10 x.acme.com hôte hôte x xOuvrez un terminal et entrez les informations suivantes. Fermez la session de terminal et ouvrez-en une autre. Entrez ce qui suit dans la fenêtre du terminal. Ouvrez le terminal. Par exemple, vous pouvez utiliser la base de données show; bases de données créées. Voici les étapes à configurer, peut-être l'option la plus simple.

Si vous oubliez le nom d'hôte virtuel lors de la connexion au système, vous recevrez un message d'erreur. Réponse: un nom d'hôte valide pour 530 est attendu. Le nom d'hôte doit également être ajouté pour un utilisateur anonyme. Les transferts vérifient automatiquement la présence de différents comptes utilisateur et combinaisons de mots de passe. Par conséquent, vous devez rendre la tâche aussi difficile que possible pour les intrus dotés de mots de passe complexes.

# La résolution du nom d'hôte local est gérée dans le DNS même.

127.0.0.1 localhost

# :: 1 localhost

Utiliser le fichier hosts

Fichier les hôtes théoriquement, il peut être utilisé pour accélérer le travail sur Internet et réduire le trafic. Ceci est mis en œuvre en réduisant les demandes adressées au serveur DNS pour les ressources fréquentées par l'utilisateur. Par exemple, si vous utilisez tous les jours les moteurs de recherche Yandex et Google (sites http://yandex.ru et http://google.com respectivement), cela a du sens dans le fichier les hôtes après la ligne " 127.0.0.1 localhost"écrivez les lignes suivantes:

Le mot de passe vient de quelqu'un qui est capable de lisser le trafic réseau. Cela semble banal, mais réduit le temps d'attaque. Installation de filtres de sécurité supplémentaires. . En attendant, le protocole est dans sa belle chose à propos de ce protocole, donc c'est ce qu'il est apatride. Cela signifie que le répertoire dépend toujours des besoins d'accès. Après cela, il s'éteint et génère très peu de trafic sur les lignes du réseau.

Tout d’abord, assurez-vous que les packages suivants sont installés sur votre système. Maintenant, ces lignes ou des lignes similaires doivent apparaître. Pour afficher l'état actuel du démon. Commencez par créer le répertoire approprié et définissez les autorisations. Sur les grands réseaux, ce problème est résolu par le serveur de noms.

93.158.134.11 yandex.ru

Google.com

Cela permettra à votre navigateur Internet de ne pas accéder au serveur DNS, mais de se connecter immédiatement aux sites. yandex.ru et google.ru. Bien sûr, peu de personnes réalisent de telles astuces à l'heure actuelle, ne serait-ce qu'en raison des bonnes vitesses d'accès modernes.

Restrictions à l'aide du fichier hosts

Certains camarades avancés utilisent parfois le fichier hosts pour bloquer les ressources Web indésirables (par exemple, le contenu érotique - pour les enfants, jusqu'à ce qu'ils aient grandi et soient plus intelligents que vous en termes informatiques). Pour ce faire, après la ligne 127.0.0.1 localhost ajoutez également une chaîne ou plusieurs lignes:

Vous pouvez également spécifier des groupes d'ordinateurs au lieu d'ordinateurs individuels. N'oubliez pas que tout ordinateur avec un client de domaine peut accéder à l'annuaire. Ce n'est pas aussi sûr que la spécification de tout ordinateur qui est autorisé à accéder. Il est vide au début, les autres ordinateurs n’ont pas de droits d’accès.

Une fois la configuration terminée, contactez le client. Options supplémentaires pour l'équipe. Si cette condition est remplie, vous pouvez configurer l'accès au dossier dans le menu Paramètres système. Libération personnelle du fichier. Malheureusement, l'accès à ce dossier n'est possible qu'à partir de votre répertoire personnel.

127.0.0.1 adresse de la ressource bloquée-1

127.0.0.1 adresseressource verrouillable-2

127.0.0.1 adresseressource bloquée-3

Par exemple:

L'essence de cet enregistrement est que la ressource bloquée indiquée sera désormais mise en correspondance par le navigateur avec l'adresse IP. 127.0.0.1 , qui est l’adresse de l’ordinateur local, - en conséquence, le site interdit ne se chargera tout simplement pas.

Vous voyez donc que les possibilités sont limitées si vous voulez vous passer d'un terminal. Désormais, tous les clients pouvant importer des répertoires du serveur sont affichés. Pour installer un répertoire, utilisez la commande mount habituelle, qui a la syntaxe suivante.

Ensuite, passez à la suivante. Vous pouvez maintenant partager tous les fichiers avec le serveur via le répertoire d’échange. Pour ce faire, vous devez travailler, mais le démon doit être en cours d'exécution. . La procédure ci-dessus manque légèrement de beauté: après le redémarrage de votre client, le répertoire du serveur est démonté et vous devez l'installer à nouveau. Ce serait beaucoup plus pratique si cela se produisait automatiquement à chaque démarrage du système.

Cette fonction est souvent utilisée par les virus informatiques, qui ajoutent au fichier hosts les redirections pour les navigateurs dont les pirates ont besoin:

Le plus souvent, la redirection est effectuée sur le site "de gauche", visuellement identique à cette ressource, tandis que l'utilisateur se voit voler son identifiant et son mot de passe ), payez de l’argent ou envoyez des SMS (également très payés) à débloquer. En même temps que la redirection vers votre site à partir de sites de réseaux sociaux, les attaquants bloquent l’utilisation d’un fichier. les hôtes accès aux sites de logiciels antivirus.

Maintenant, le répertoire partagé est immédiatement disponible après chaque processus de téléchargement. Pour les autres fichiers, vous devez déterminer le programme auquel ils appartiennent et lire la page de manuel correspondante. Scripts ou scripts qui s'exécutent au démarrage du système ou lorsque le niveau d'exécution change.

Une base de données d'utilisateurs comprenant des champs tels que le nom d'utilisateur, le nom réel, le répertoire de base, le mot de passe crypté et d'autres informations sur chaque utilisateur. Tableau de paramètres pour les disquettes. Décrivez les différents formats de ces disques.

Attention! Ne payez jamais pour cela! Et n'envoyez pas de SMS!

Le téléphone portable ne peut être utilisé que pour obtenir un mot de passe, un code de déverrouillage. C'est à dire les messages doivent vous parvenir et non pas de vous.

Cependant, si vous ne vous sentez pas désolé pour l'argent, commencez par vérifier auprès de votre opérateur de téléphonie mobile le coût d'envoi d'un SMS à ce numéro afin de déterminer avec exactitude ce qui ne vous déplaît pas.

Vous trouverez plus d’informations sur la page de manuel du groupe. Le contenu est défini par l'administrateur système. Fichier de configuration pour fichier Contient les descriptions des différents formats de fichier utilisés par le fichier pour déterminer le type de fichier. Plus d'informations peuvent être trouvées sur les pages de manuel Magic et File.

Contient le message du jour, qui est automatiquement émis après le début d'une session réussie. Le contenu est déterminé par l'administrateur système. Il est souvent utilisé pour fournir des informations à tous les utilisateurs, telles que des messages d'avertissement sur l'heure à laquelle le serveur est planifié pour un arrêt technique.

Comment éditer le fichier hosts

- Chaque élément doit être écrit dans sa ligne (séparée).

- L'adresse IP du site doit commencer par la première position de la ligne, suivie de (sur la même ligne), le nom d'hôte correspondant doit suivre un espace.

- L'adresse IP et le nom d'hôte doivent être séparés par au moins un espace.

- La ligne de commentaire devrait commencer par un caractère #.

- Si des commentaires sont utilisés dans les lignes correspondantes des noms de domaine, ils doivent suivre le nom du nœud et en être séparés également par le symbole. # .

Fichier de virus et hôtes

Les attaquants, pour que leurs actions ne soient pas immédiatement détectées, modifient le fichier. les hôtes de manière sournoise. Plusieurs options sont possibles:

Contient une liste des systèmes de fichiers actuellement montés. Il est utilisé lorsque vous avez besoin d'une liste de systèmes de fichiers actuellement installés. Fichier de mots de passe cachés sur les systèmes sur lesquels le logiciel de mot de passe caché est installé. Cela rend difficile le déchiffrement des mots de passe des utilisateurs.

Ce qui est nécessaire et ce que contient le fichier hosts

Fichier de configuration pour la commande de connexion. Permet à l'administrateur système de définir des valeurs globales par défaut pour tous les utilisateurs. Vous trouverez des informations supplémentaires dans les pages de manuel du shell correspondant. Il identifie les terminaux sécurisés, c'est-à-dire les terminaux sur lesquels l'utilisateur root est autorisé à démarrer une session. Généralement, seules les consoles virtuelles sont répertoriées dans ce fichier, ce qui rend impossible l’obtention des privilèges de superutilisateur par accès via modem ou réseau.

1. À la fin du fichier les hôtes est ajouté Très de nombreuses lignes (plusieurs milliers) et les adresses de redirection (le plus souvent à la fin) sont difficiles à remarquer, surtout si vous regardez le contenu du fichier les hôtes en utilisant le bloc-notes intégré dans Windows - éditeur très pauvre.

Pour afficher le contenu et modifier le fichier les hôtes il est préférable d'utiliser un éditeur de texte indiquant le nombre de lignes d'un document, par exemple le Bloc-notes ++.

Restrictions à l'aide du fichier hosts

Liste des shells supportés. Base de données des fonctionnalités du terminal. En conséquence, la plupart des programmes fonctionnent avec la plupart des types de terminaux existants. Ce fichier est la première ligne destinée à protéger le système contre les accès indésirables. Il doit être conservé scrupuleusement et sans erreurs ni faille de sécurité. Nous y avons enregistré des comptes d’utilisateurs, ainsi que des clés d’accès et des privilèges.

Un exemple de ligne dans ce fichier. Les différents champs sont séparés par deux points et la signification est la même. Un certain nombre de règles à prendre en compte dans le contenu de ce fichier. L’inverse serait d’octroyer des autorisations d’administrateur au compte approprié. Pour trouver des comptes avec un nom racine différent, mais des autorisations racine existent, mais en raison de l'absence d'un nom, nous pouvons utiliser la commande suivante. Les pseudo-utilisateurs et les comptes d'utilisateurs temporairement fermés doivent avoir un astérisque dans le champ clé. Vous ne devez pas utiliser de clés telles que des mots du dictionnaire, des noms, des données personnelles, des enregistrements, etc. Certains programmes peuvent décrypter ces types de clés. Utilisez au moins 7 caractères et interpolez les chiffres et les lettres en majuscules et en minuscules. Dans les petits systèmes, où tous les utilisateurs se connaissent et se font confiance, ce n'est pas un gros problème, mais dans les systèmes avec un grand nombre d'utilisateurs, il n'est pas recommandé de configurer le système de cette manière. Pour éviter cela, vous pouvez définir "Mots de passe masqués".

- C’est la première chose qu’un pirate informatique fait habituellement pour installer une porte dérobée dans le système.

- Une autre chose à garder à l'esprit est le choix d'une bonne clé.

En outre, vous devez régler la taille plutôt grande du fichier hosts. Eh bien, aucun état ne peut normalement dépasser la taille de quelques kilo-octets!

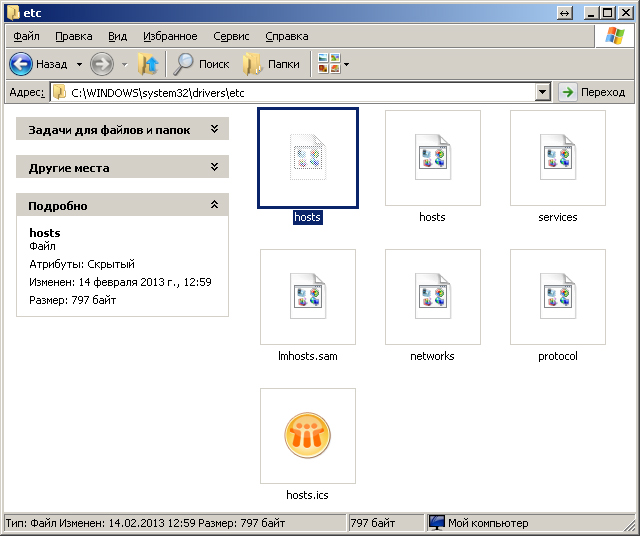

2. Le fichier hôtes d'origine est édité, après quoi l'attribut " Caché"ou" Systémique"car, par défaut, les fichiers et dossiers cachés des systèmes d’exploitation Windows ne sont pas affichés. Dans le dossier C: \\ WINDOWS \\ system32 \\ drivers \\ etc le fichier est créé hosts.txt (par défaut, pour les types de fichiers enregistrés, les extensions ne sont pas affichées et le système n'accepte pas le fichier hosts.txtelle n'a besoin que les hôtes), dans lequel soit il est complètement vide, soit tout est écrit, comme il se doit dans ce fichier les hôtes.

3. De même, comme dans la deuxième version, seuls les attaquants ont déjà prévu l'option selon laquelle les extensions des types de fichiers enregistrés sont affichées dans le système d'exploitation (l'utilisateur s'est allumé lui-même). Par conséquent, au lieu du fichier hosts.txt le virus crée un fichier les hôtesqui a la lettre " à propos de"Russe, pas anglais. Visuellement, le fichier ressemble à un fichier réel, mais il n’est pas non plus perçu par le système.

Dans cette image, le premier fichier les hôtes - caché, le virus a apporté des modifications. Deuxième fichier les hôtes - pas réel, il contient la lettre russe " à propos de"dans le titre, le plus souvent ce fichier les hôtes vides, les virus ne se soucient pas de copier le contenu d’un fichier réel.

Hôtes de récupération de fichiers

Si vous avez identifié des modifications similaires dans votre fichier hôte, vous devez tout restaurer dans son état d’origine. Pour ce faire, procédez comme suit:

- Désactivez la protection en temps réel de votre programme antivirus, car de nombreux programmes antivirus modernes (par exemple, Avira) ne permettent pas de modifier le fichier. les hôtes.

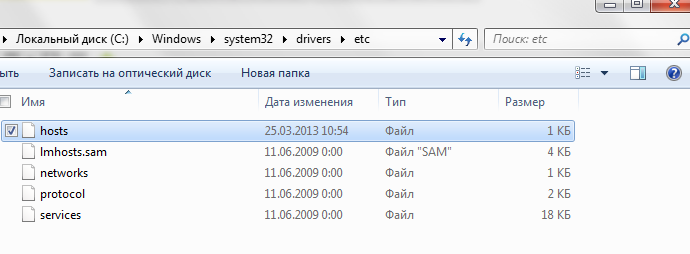

- Répertoire ouvert C: \\ WINDOWS \\ system32 \\ drivers \\ etc

- Activer l'affichage des extensions pour les types de fichiers enregistrés, les fichiers cachés et les fichiers système.

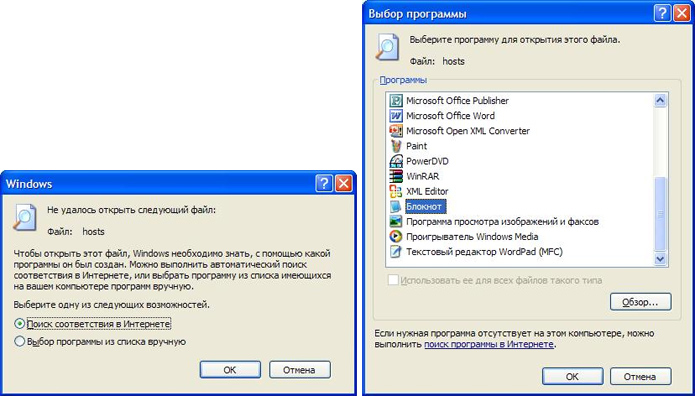

- Cliquez sur le fichier les hôtes Faites un clic droit et sélectionnez dans le menu contextuel la chaîne " Éditer avec Notepad ++":

Si vous n'avez pas l'éditeur de texte Notepad ++ installé, je vous recommande de l'installer d'abord et de ne pas utiliser Notepad. Si vous n’avez pas encore Internet ou si vous êtes trop fainéant pour télécharger Notepad ++, vous pouvez utiliser un mauvais carnet pour éditer le fichier. les hôtes.

Ouvrir un fichier les hôtes Bloc-notes sur lequel vous devez cliquer avec le bouton gauche de la souris, une fenêtre Windows apparaît avec le message " Impossible d'ouvrir le fichier suivant ...". Réglez le commutateur sur " Sélection manuelle d'un programme". Cliquez Ok. Dans la fenêtre " Sélection du programme"trouver dans la liste Bloc-notes et appuyez sur Ok.

- Modifiez le contenu du fichier hosts afin qu'il devienne tel qu'indiqué au début de cet article.

- Enregistrer les modifications.

- Activer la protection antivirus (si désactivée).

- Lancez un navigateur et cochez la possibilité d'afficher les sites souhaités.

Comment fonctionne le fichier hosts

Lorsque l'utilisateur tape dans le navigateur l'adresse (URL) d'un site et appuie sur Entrée, le navigateur de l'utilisateur:

- Vérifie dans le fichier hosts si le nom entré n'est pas un nom d'ordinateur approprié (localhost).

- Sinon, le navigateur recherche l'adresse demandée (nom d'hôte) dans le fichier hosts.

- Si un nom d'hôte est trouvé, le navigateur accède à l'adresse IP correspondante pour cet hôte spécifiée dans le fichier hosts.

- Si le nom d'hôte ne figure pas dans le fichier hosts, le navigateur accède au cache de résolution DNS (cache DNS).

- Si le nom d'hôte est trouvé dans le cache, le navigateur accède à l'adresse IP correspondante stockée dans le cache DNS.

- Si le nom d'hôte est introuvable dans le cache de résolution DNS, le navigateur accède au serveur DNS.

- Si la page Web demandée (site) existe, le serveur DNS convertit l'URL définie par l'utilisateur en une adresse IP;

- Le navigateur Web charge la ressource demandée.

Le fichier hosts est un point faible du système d'exploitation Windows. Ce fichier est la cible numéro un de presque tous les virus et chevaux de Troie qui parviennent à infecter un ordinateur. Dans cet article, nous allons parler de ce qu'est le fichier hosts, de son emplacement, de son utilisation et de la façon de le restaurer lorsqu'un ordinateur est infecté par un virus.

Qu'est-ce que le fichier hosts?

La tâche de ce fichier est de conserver une liste de domaines et leurs adresses IP correspondantes. Le système d'exploitation utilise cette liste pour convertir les domaines en adresses IP et inversement.

Chaque fois que vous entrez l'adresse dont vous avez besoin pour un site dans la barre d'adresse de votre navigateur, une demande est faite pour convertir un domaine en adresse IP. Cette conversion est maintenant effectuée par un service appelé DNS. Mais, à l’aube du développement d’Internet, le fichier hosts était le seul moyen d’associer un nom symbolique (domaine) à une adresse IP spécifique.

Même maintenant, ce fichier a un impact direct sur la conversion des noms symboliques. Si vous ajoutez une entrée au fichier hosts qui associera une adresse IP à un domaine, une telle entrée fonctionnera correctement. C’est exactement ce que les développeurs de virus, chevaux de Troie et autres programmes malveillants utilisent.

En ce qui concerne la structure de fichier, le fichier hosts est un fichier texte dans la boîte d’extension. C'est-à-dire que ce fichier ne s'appelle pas hosts.txt, mais simplement des hôtes. Pour l'éditer, vous pouvez utiliser un éditeur de texte brut Notepad.

Le fichier hôtes standard est composé de plusieurs lignes commençant par le caractère «#». Ces lignes ne sont pas prises en compte par le système d'exploitation et ne sont que des commentaires.

Le fichier d'hôtes standard contient également une entrée «127.0.0.1 localhost». Cette entrée signifie que lorsque vous accédez au nom symbolique localhost, vous accédez à votre propre ordinateur.

Fraudes avec le fichier hosts

Il existe deux manières classiques d’apporter des modifications au fichier hosts. Tout d'abord, il peut être utilisé pour bloquer l'accès aux sites et serveurs de programmes antivirus.

Par exemple, en infectant un ordinateur, le virus ajoute Le fichier hosts contient une entrée: «127.0.0.1 kaspersky.com». Lorsque vous essayez d'ouvrir le site Web kaspersky.com, le système d'exploitation se connecte à l'adresse IP 127.0.0.1. Naturellement, c'est la mauvaise adresse IP. Cela conduit au fait que l'accès à ce site est complètement bloqué. Par conséquent, l'utilisateur de l'ordinateur infecté ne peut pas télécharger l'antivirus ou les mises à jour des bases de données antivirus.

De plus, les développeurs peuvent utiliser une autre technique. En ajoutant des entrées au fichier hosts, ils peuvent rediriger les utilisateurs vers un faux site Web.

Par exemple, après avoir infecté un ordinateur, le virus ajoute l'entrée suivante dans le fichier hosts: «90.80.70.60 vkontakte.ru». Où "90.80.70.60" est l'adresse IP du serveur de l'attaquant. Par conséquent, lorsqu'il tente d'accéder à un site bien connu, l'utilisateur entre un site qui a exactement le même aspect, mais qui se trouve sur un serveur étranger. À la suite de telles actions, les fraudeurs peuvent obtenir des identifiants de connexion, des mots de passe et d'autres informations personnelles de l'utilisateur.

Ainsi, en cas de suspicion d'infection par un virus ou de substitution de sites, la première chose à faire est de vérifier le fichier HOSTS.

Où se trouve le fichier hosts

Selon la version du système d'exploitation Windows, le fichier hosts peut se trouver dans des dossiers différents. Par exemple, si vous utilisez Windows XP, Windows Vista, Windows 7 ou Windows 8, le fichier se trouve dans le dossier WINDOWS \\ system32 \\ drivers \\ etc \\.

Sur les systèmes d'exploitation Windows NT et Windows 2000, ce fichier se trouve dans le dossier WINNT \\ system32 \\ drivers \\ etc \\.

Dans les versions très anciennes du système d'exploitation, par exemple sous Windows 95, Windows 98 et Windows ME, ce fichier se trouve simplement dans le dossier WINDOWS.

Hôtes de récupération de fichiers

De nombreux utilisateurs piratés souhaitent savoir où télécharger le fichier hosts. Cependant, la recherche et le téléchargement du fichier hosts d'origine ne sont pas du tout nécessaires. Vous pouvez le réparer vous-même; pour ce faire, vous devez l'ouvrir avec un éditeur de texte et supprimer tout sauf la ligne, à l'exception de «127.0.0.1 localhost». Cela vous permettra de débloquer l'accès à tous les sites et de mettre à jour l'antivirus.

Examinez plus en détail le processus de restauration des hôtes de fichiers:

- Ouvrez le dossier où se trouve ce fichier. Pour ne pas parcourir les répertoires trop longtemps à la recherche du dossier souhaité, vous pouvez utiliser une petite astuce. Appuyez sur la combinaison de touches Windows + R pour ouvrir le menu Run". Dans la fenêtre qui s'ouvre, entrez la commande "% Systemroot% \\ system32 \\ drivers \\ etc" et cliquez sur OK.

- Après avoir ouvert le dossier dans lequel se trouve le fichier hosts, effectuez une copie de sauvegarde du fichier actuel. Au cas où quelque chose se passe mal. Si le fichier hosts existe, renommez-le simplement en hosts.old. Si le fichier hosts ne se trouve pas du tout dans ce dossier, cet élément peut être ignoré.

- Créez un nouveau fichier d'hôtes vide. Pour ce faire, cliquez avec le bouton droit de la souris sur le dossier etc. et sélectionnez "Créer un document texte".

- Lorsque le fichier est créé, il doit être renommé en hôtes. En renommant, une fenêtre apparaîtra dans laquelle il y aura un avertissement que le fichier sera sauvegardé sans extension. Fermez la fenêtre d’avertissement en appuyant sur le bouton OK.

- Une fois le nouveau fichier hôtes créé, vous pouvez le modifier. Pour ce faire, ouvrez le fichier à l'aide du Bloc-notes.

- Selon la version du système d'exploitation, le contenu du fichier hosts standard peut varier.

- Pour Windows XP et Windows Server 2003, vous devez ajouter "127.0.0.1 localhost".

- Windows Vista, Windows Server 2008, Windows 7 et Windows 8 doivent ajouter deux lignes: "127.0.0.1 localhost" et ":: 1 localhost".