XML-RPC texnologiyasi turli xil yoqimli chiplar uchun WordPress tizimida turli xil yoqimli chiplar uchun, Saytni yoki boshqa joyni masofadan boshqarish yoki ma'muriyatni kiritmasdan foydalaniladi. Afsuski, hujumchilar undan DDOS samolyotlariga hujum qilishlari uchun foydalanishlari mumkin. Ya'ni, siz o'zingiz uchun yoki buyurtma berish uchun chiroyli qiziqarli WP loyihalarni yaratasiz va bir vaqtning o'zida, siz DDOSSA uchun botnetning bir qismi bo'lishingiz mumkin. O'simliklar va yuz minglab joylarni ulash, yomon odamlar o'zlarining qurbonligiga kuchli hujum qilishadi. Sizning saytingiz ham azob chekayotgan bo'lsa-da, chunki Yuk joylashtirilgan joyda xostingga boradi.

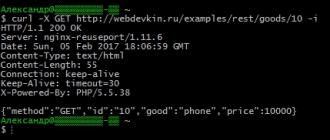

Bunday yomon faoliyatning dalillari quyidagi satrlarni o'z ichiga olgan serverlar (kirish.log) serverlar (kirish.log) bo'lishi mumkin:

103.238.80.27 - "Post /Wp-login.php http / 1.0" 200 5191 "-" - "-"

Ammo XML-RPC zaifligiga qaytish. Vizual ravishda, u sizning serveringizdagi saytlarni ochishda yoki umuman yuklab olishning iloji yo'q (502 yomon shlyuz xatosi). Mening Xosterlists FastVPs-ni texnik qo'llab-quvvatlashda tasdiqlangan taxminlar va maslahat berishdi:

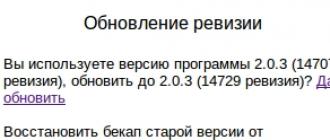

- WordPress-ni plaginlar bilan birgalikda yangilang. Umuman olganda, agar siz ergashsangiz, oxirgi 4.2.3 ni o'rnatish kerakligi haqida o'qishingiz mumkin. Xavfsiz xavfsizlik sharhlari tufayli (avval oldingi versiyalar). Qisqasi, yangilanishi foydali.

- XML-RPC plugback plaginini o'rnating.

WordPress-da XML-RPCni o'chirish

Ilgari, menga XML-RPC yoqish / OFF Tizim sozlamalarida biron bir joyda bo'lgani ko'rinadi, ammo men uni u erda topolmayapman. Shuning uchun, undan xalos bo'lishning eng oson usuli - bu mos plagindan foydalanish.

XML-RPC-ni o'chirish yoki uni to'g'ridan-to'g'ri Administrator ma'muridan o'rnating. Siz qo'shimcha narsalarni qo'shimcha ravishda sozlashingiz shart emas, modul darhol ishlay boshlaydi. U pingbaback.ping usullarini olib tashlaydi va pingbabackence.extenses.xl RPC interfeysidan. Bundan tashqari, HTTP sarlavhalaridan X-SAVCACKni olib tashlaydi.

Bloglardan birida men XML-RPCni o'chirishni o'chirish uchun bir nechta variantni topdim.

1. Shablonda XML-RPC ni uzing.

Buning uchun str funktsiyasiga satr qo'shildi .php mavzusidagi fayl fayllari:

Oxirgi ikki usul shaxsan undan foydalanmagan, chunki Ulangan XML-RPC pingbaback plagin - Menimcha, bu etarli bo'ladi. Qo'shimcha qurilmalarni yoqtirmaydiganlar uchun, muqobil variantlar taklif qilindi.

Bir necha kun oldin men vaqti-vaqti bilan hostingdagi saytlarimning yuki o'sganini payqadim. Agar odatda u 100-120 "to'tiqush" (CP) mintaqasida bo'lgan bo'lsa, so'nggi bir necha kun ichida u 400-500 kp ga oshdi. Bunda yaxshi narsa yo'q, chunki iloji yanada qimmatroq tarif tilini tarjima qilishi mumkin va hatto saytlarga kirish huquqini qoplab, men tushuna boshladim.

Ammo men XML-RPC funktsiyasini tejashga imkon beradigan usulni tanladim: XML-RPC pingbaback plaginini o'rnatish. Bu faqat "xavfli" usullarni tingbaback.plash va pingbackens.ping va smpbackens.gl-rpc funktsiyasini qoldiradi. Plaginni o'rnatgandan so'ng siz faqat faollashtirishingiz kerak - boshqa konfiguratsiya talab qilinmaydi.

Yo'l davomida men barcha IP hujumchilarini filccess saytlarimni ularga kirishni blokirovka qilish uchun barcha iplarni urdim. Fayl oxirida tugatilgan:

5.196.5.116 37.59.120.214 dan kufrning barchasini buyurish tartibi. 92.222.35.159

Bularning barchasi, endi biz blogni XMMRPC.PP-dan foydalanib keyingi hujumlardan ishonchli himoya qildik. Bizning saytlarimiz so'rovlar bo'yicha yuk tashishni to'xtatdi, shuningdek DDOSning uchinchi tomon saytlari bilan hujum.

WordPress-da 25 ga yaqin joyda joylashtirilgan shanba kungi shanba kunlari yovvoyi tormozlar boshlandi. Oldingi hujumlardan omon qolganligi sababli (1-hujum - aniq bir yil oldin, 2-mart, hujum), men nima bo'lganini darhol tushunmadim.

Men buni anglaganimda, parollar XMMRPC-ga ko'plab so'rovlar o'tkazilganligi ma'lum bo'ldi.

Natijada, bu zudlik bilan bo'lmasa ham, uni kesib tashlash mumkin edi. Mushuk uchta oddiy texnikalar, undan qanday qochish kerak.

Ushbu usullar eng katta bo'lishi mumkin, ammo men ta'riflarni topmadim, to'satdan kimdir uchun vaqtni tejashga yordam beraman.

1. Bülüntni boshlang, cheklovni cheklashni to'xtating, masalan, boshqa himoya, masalan, Kirish xavfsizligini hal qilish plaginidan so'ng, server yarim soatdan keyin vafot etganida, plagin ma'lumotlar bazasini juda yuklaydi.

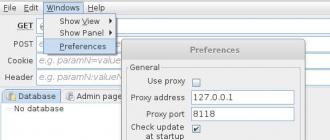

Sozlamada "Proksi" sinovini yoqing, aks holda u sizning serveringizning barcha uchun IP-ni aniqlaydi va hamma blokli bloklanadi.

Yangilanish, quyon tufayli, sharhlardagi tafsilotlar - "Proksi" katakchasini "to'g'ridan-to'g'ri ulanishi" yoqilganda aniq ishlamasa, faqat ta'rif ishlamaydi.

2. XML RPC - XML-RPC plagini o'chirish (shunchaki uni va hamma narsani faollashtirish).

3. WP-login.php - Agar siz IP orqali saytga murojaat qilsangiz, plagin ishlamaydi va tuzlanganlar DAB saytida davom etmoqda. Buning oldini olish uchun V.HTACCSC:

WP-log-login fayli har qanday g'alati nomni o'zgartirdi, masalan, Poletnormalny.php va fayl ichidagi platnormanny.php-dagi barcha yozuvlar.

Hammasi, endi siz faqat Administrator bilan murojaat qilishingiz mumkin.

Ushbu 3 ta oddiy qadamlardan so'ng, saytlar yana ucha boshladilar va tinchlandi.

Yaxshi, to'satdan qiziqarli

Hujum qilganingizni ko'rish uchun bitta variant. Buni Nigxx jurnallarida ko'rish mumkin (masalan, debian / Var / Log / Nig-Filece uchun yo'l.Civeljournal.com (LJ) materiallarini nashr etish uchun PHP-da XML-RPC-dan foydalanish

Boshlash uchun siz XML-RPC kutubxonasini yuklab olishingiz kerak. Eng muvaffaqiyatli versiyam menda bemalol Rulourge orqali tarqatilgan ko'rinadi ": Quyidagi barcha misollar ushbu kutubxona 2.2 versiyasi uchun beriladi.

XML-RPC nima? RPC mos ravishda rus tilida qo'ng'iroq qilish uchun uzoq protsedura deb nomlangan deb nomlanadi, bu XML-dan foydalanib, uzoq protsedura sifatida tarjima qilinishi mumkin. Qo'ng'iroq qilish prottemasini o'z-o'zidan ma'lum bir vaqt bilan tanilgan va Dom, Soun, Corba kabi texnologiyalarda qo'llaniladi. RPC mijoz-server dasturlarini qurish uchun yaratilgan. Bu turli xil tizimlar kompyuterlarida, masofadan ma'lumotlarni qayta ishlash va masofaviy dasturlarni amalga oshirish uchun turli xil tizimlar kompyuterlarida ishlaydigan dasturlarni yaratishga imkon beradi. Xususan, ushbu Protokol Livejurnal.com taniqli sayti rangga ega.

LJ-da kirill yozuvini qanday qilib qo'yishingiz mumkinligini ko'rib chiqing (ya'ni muammolar paydo bo'ladi). Quyida bu sharhlar bilan ishlaydigan kod:

Yangi XMMRPCVAL (NOMI, BUGUNT), "Parol" \u003d\u003e "Time" ($ matnli), "Mavzu" \u003d\u003e Yangi XMMRPCVAL ($ STJ) , "String"), "SPREDTINGS" ("SPREPTART", "SPREAX", "Mon" \u003d Yangi XMMRPCVAL ($ Mon, "Int"), "kun" \u003d Yangi XMMRPCVAL (DO'ST, "SHACT"), "Soat" \u003d\u003e "Min" \u003d\u003e Yangi XMMRPCVAL ($ min) ")," ver "\u003d\u003e yangi XMMRPCVAL (2," int ")); / * massivga asoslangan tuzum * / $ post2 \u003d massiv (yangi XMMRPCVAL ($ post, "struktura"); / * XML server xabarini yarating * / $ F \u003d Yangi XMMRPCMSG ("LJ.XMMLRPC.Postevent", $ Post2); / * Server * / $ c \u003d yangi XMMRPC_CLICT ("www.liveJournal.com", "www.liveJournal.com", 80); $ C-\u003e Talab_charTet_encoding \u003d "UTF-8"; / * Ixtiyoriy ravishda, biz Server * / Echo NL2BR (HTECTIONS ($ f-\u003e serialize ()) ga boramiz); / * Biz Server * / $ r \u003d $ c-\u003e yuborish uchun XML xabar yuboramiz (F); / * Natija * / Agar (!) Natijani tahlil qiling (/ * Agar (* * Agar xabar muvaffaqiyatli amalga oshiriladi va XML natijasi * / php_xmlrpc_decode ($ r-\u003e qiymat ()); Print_r ($ V);) boshqa (/ * Server xatoni qaytardi * / Print "Xato:" Bosib chiqarish "kodi:" Sababi: ".htmlspecialCHAARARS ($ R-\u003e nuqtani ()). "" \\ N ";)?\u003e

Ushbu misolda faqat bitta lj.xmlrpc.postevent usuli ko'rib chiqiladi - mumkin bo'lgan buyruqlar va ularning sintaksislarining to'liq ro'yxati mavjud:

Xakerlar sizning saytlaringizni buzishning turli usullarini qidirmoqdalar. Ishlar tarixida, agar sayt biron bir turdagi tijorat ahamiyatini anglatmasa, u mahrum bo'lishga urinayotgan bolalarni g'azablantiradi.

Boshqa kuni, homiyimning joylari, uni yumshoq qilib qo'yish uchun, "duch keling". Dos-Yat ba'zi saytlar ekanligini ko'rishdi.

Va bu birinchi navbatda server resurslaridan foydalanish statistikasidan ko'rinib turibdi:

Xostingga oid har qanday tijorat resurslari yolg'on gapirmasligi sababidan hayron bo'ldim. SAVOL, DOS-u keyin nima? Qanday maqsad bilan?

Diagrammada nima ko'rinadi?

Birinchi rasmda biz protsessorni yuklashni kuzatamiz. Bu asosiy yadro uchun 100% o'lchanadi. Biror joyda 15.00 yashilwich hujumi boshlandi va 21.00 da men provayderdan bunga ishora qilishni so'radim. Bular boshqa usta serveriga xostingni o'tkazishni boshladilar. Ko'rinishidan, menga ko'proq tizim resurslaridan foydalanish imkoniyatini berish. Soat 22:00 da soat 22:00 dagi va boshqa protseduralar yaxlitligini tekshirish boshlandi.

Men umuman aralashishni istamadim - men shunchaki yotdim, chunki "Kechqurun oqshomda".

Server jurnallarida nimani ko'rish mumkin?

Ertalab statistika endi biron bir anomaliyalarni ko'rsatmadi. Saytlar baribir va darhol emas, balki Hujum davom etdi. Statistika eski serverdan hamma narsani yozganmi yoki bu allaqachon usta server ma'lumotlari edi ...

Shuning uchun men "taqillatayotganini" aniqlash uchun jurnallarni o'rganishga o'tdim.

Kirishlarga qaraganimda, siz xavotirlana olmasligingiz aniq bo'ldi - Shloqota qaysidir ma'noda Shkolota (WordPress-dagi saytlardan bir xil Shkolota. Ehtimol, u Brut-Forra Administrator parol bilan shug'ullanadi.

Albatta, "yolg'on" va boshqa barcha virtual server saytlari juda yoqimli. Va narsa men ushbu XML xizmatlaridan har qanday saytingizda foydalanmaydigan zerikarli.

XML RPC blokirovkasi.

Ushbu vaziyatda qila oladigan eng oddiy narsa bu faylni ildiz papkasidan olib tashlashdir /xmlrpc.php.. Server binafsharangni topmaydi, PHP-ni ishga tushirmaydi, xotira manbalari va protsessor vaqtini sarflaydi. Yechim oddiy, ammo chiroyli emas. Birinchidan, kimdir RPC imkoniyatlaridan foydalanishi mumkin. Masalan, ko'plab Weblog mijozlaridan biri orqali saytdagi yozuvlarni nashr eting. Ikkinchidan, keyingi WP yangilanganidan keyin fayl tiklanadi.

Agar sizning serveringiz Apache-da ishlasa, ulanishni blokirovka qilishingiz mumkin xMMRPC.PPP.Faylning o'zi yo'q qilmasdan. Quyidagi ko'rsatmalarni eng yaxshi ko'rishingiz kerak .htacccess. Saytning "WordPress" dagi saytning asosiy katalogidagi fayl. Bu faylga har qanday manzillardan kirishni to'sib qo'yadi.

# XML RPC DDOni himoya qilish

# XML RPC DDOni himoya qilish < FilesMatch "^(xmlrpc\.php)" > Buyurtmani rad eting, ruxsat bering Hammadan inkor eting < / FilesMatch > |

Mening ishimda, faqat so'rov manbasining IP-manzili bloklanishi mumkin, chunki Xuddi shu manzildan foydalangan. "Schooderser" ning faqat IP-manzilini blokirovka qilish uchun:

< FilesMatch "^(xmlrpc\.php)" > Buyurtma berish, rad qilish 85.93.93.157 dan inkor eting Hammadan ruxsat bering < / FilesMatch > |

Ammo agar siz RPC-dan foydalansangiz, skriptga kirish huquqiga ega bo'lgan manzillarning oq ro'yxatini tuzishingiz mumkin xMMRPC.PPP.