Korxonada axborotni himoya qilish usullari, shuningdek, uni olish usullari doimo o'zgarib turadi. Axborot xavfsizligi xizmatlarini ko'rsatuvchi kompaniyalarning yangi takliflari muntazam ravishda paydo bo'ladi. Albatta, hech qanday panatseya yo'q, lekin siz albatta e'tibor berishingiz kerak bo'lgan korxona axborot tizimini himoya qilishni qurish uchun bir necha asosiy qadamlar mavjud.

Ko'pchilik, ehtimol, axborot tarmog'ini buzishdan chuqur himoya qilish tushunchasi bilan tanish. Uning asosiy g'oyasi bir necha darajadagi mudofaadan foydalanishdir. Bu, hech bo'lmaganda, sizning axborot tizimingiz xavfsizlik perimetrining mumkin bo'lgan buzilishi bilan bog'liq zararni minimallashtirishga imkon beradi.

Keyinchalik, biz kompyuter xavfsizligining umumiy jihatlarini ko'rib chiqamiz, shuningdek, korxona axborot tizimining asosiy himoyasini yaratish uchun asos bo'lib xizmat qiladigan ma'lum bir nazorat ro'yxatini yaratamiz.

1. Faervol (xavfsizlik devori, xavfsizlik devori)

Xavfsizlik devori yoki xavfsizlik devori tajovuzkorlarga duch keladigan birinchi himoya chizig'idir.

Kirishni boshqarish darajasiga ko'ra, xavfsizlik devorlarining quyidagi turlari ajratiladi:

- Eng oddiy holatda, tarmoq paketlarini filtrlash belgilangan qoidalarga muvofiq sodir bo'ladi, ya'ni. tarmoq paketlarining manba va maqsad manzillari, tarmoq port raqamlari asosida;

- Holatli xavfsizlik devori. U faol ulanishlarni kuzatib boradi va TCP / IP spetsifikatsiyalarini buzadigan soxta paketlarni tashlaydi;

- Ilova darajasidagi xavfsizlik devori. Paket ichida o'tkazilgan dastur ma'lumotlarini tahlil qilish asosida filtrlar.

Tarmoq xavfsizligiga e'tiborning kuchayishi va elektron tijoratning rivojlanishi foydalanuvchilar sonining ko'payishi ularni himoya qilish uchun shifrlangan ulanishlardan (SSL, VPN) foydalanishiga olib keldi. Bu xavfsizlik devorlari orqali o'tadigan trafikni tahlil qilishni ancha qiyinlashtiradi. Siz taxmin qilganingizdek, xuddi shu texnologiyalar zararli dasturlarni ishlab chiquvchilar tomonidan qo'llaniladi. Trafik shifrlashdan foydalanadigan viruslar qonuniy foydalanuvchi trafigidan deyarli farq qilib bo'lmaydigan holga keldi.

2. Virtual xususiy tarmoqlar (VPN)

Xodimga jamoat joylaridan (aeroportda yoki mehmonxonada Wi-Fi) yoki uydan (sizning ma'murlaringiz xodimlarning uy tarmog'ini nazorat qilmaydi) kompaniya resurslariga kirish kerak bo'lgan holatlar korporativ ma'lumotlar uchun ayniqsa xavflidir. Ularni himoya qilish uchun siz faqat shifrlangan VPN tunnellaridan foydalanishingiz kerak. Masofaviy ish stoliga (RDP) shifrlashsiz to'g'ridan-to'g'ri kirish mumkin emas. Xuddi shu narsa uchinchi tomon dasturiy ta'minotidan foydalanishga ham tegishli: Teamviewer, Aammy Admin va boshqalar. ish tarmog'iga kirish uchun. Ushbu dasturlar orqali trafik shifrlangan, ammo sizning nazoratingizdan tashqari ushbu dasturiy ta'minotni ishlab chiquvchilar serverlari orqali o'tadi.

VPN ning kamchiliklari orasida joylashtirishning nisbiy murakkabligi, autentifikatsiya kalitlari uchun qo'shimcha xarajatlar va Internet o'tkazish qobiliyatining oshishi kiradi. Autentifikatsiya kalitlari ham buzilgan bo'lishi mumkin. VPN ulanish sozlamalari oldindan o'rnatilgan kompaniya yoki xodimlarning o'g'irlangan mobil qurilmalari (noutbuklar, planshetlar, smartfonlar) kompaniya resurslariga ruxsatsiz kirish uchun potentsial teshikka aylanishi mumkin.

3. Bosqinlarni aniqlash va oldini olish tizimlari (IDS, IPS)

Intrusion Detection System (IDS) — kompyuter tizimiga (tarmog‘iga) ruxsatsiz kirish yoki bunday tizimni ruxsatsiz boshqarish faktlarini aniqlash uchun mo‘ljallangan dasturiy yoki apparat vositasi. Eng oddiy holatda, bunday tizim tizimingizda tarmoq portini skanerlash yoki serverga kirishga urinishlarni aniqlashga yordam beradi. Birinchi holda, bu tajovuzkor tomonidan dastlabki razvedka, ikkinchidan, serveringizni buzishga urinishdir. Shuningdek, siz tizimdagi imtiyozlarni oshirishga qaratilgan hujumlarni, muhim fayllarga ruxsatsiz kirishni va zararli dasturiy ta'minot faoliyatini aniqlashingiz mumkin. Murakkab tarmoq kalitlari kirishni aniqlash tizimlarini portni aks ettirish yoki traffik kranlari yordamida ulash imkonini beradi.

Intrusionlarni oldini olish tizimi (IPS) - bu kirishlar aniqlanganda faol ravishda blokirovka qiluvchi dasturiy yoki apparat xavfsizlik tizimi. Agar buzg'unchilik aniqlansa, shubhali tarmoq trafigi avtomatik ravishda bloklanishi mumkin va bu haqda darhol ma'murga xabar yuboriladi.

4. Antivirusdan himoyalanish

Antivirus dasturlari bugungi kunda ko'pchilik korxonalar uchun asosiy himoya chizig'idir. Gartner tadqiqot kompaniyasi ma'lumotlariga ko'ra, 2012 yilda virusga qarshi dasturiy ta'minot bozorining hajmi 19,14 milliard dollarni tashkil etdi.Asosiy iste'molchilar o'rta va kichik biznes segmentidir.

Avvalo, antivirus himoyasi mijoz qurilmalari va ish stantsiyalariga qaratilgan. Antiviruslarning biznes versiyalari antivirus ma'lumotlar bazasi yangilanishlarini mijoz qurilmalariga uzatish uchun markazlashtirilgan boshqaruv funktsiyalarini, shuningdek, xavfsizlik siyosatlarini markazlashtirilgan tarzda sozlash qobiliyatini o'z ichiga oladi. Antivirus kompaniyalari qatoriga serverlar uchun maxsus echimlar kiradi.

Aksariyat zararli dasturlarning infektsiyalari foydalanuvchi harakatlari natijasida yuzaga kelishini hisobga olsak, antivirus to'plamlari keng qamrovli himoya imkoniyatlarini taklif qiladi. Masalan, elektron pochta dasturlarini, suhbat xonalarini himoya qilish, foydalanuvchilar tashrif buyurgan saytlarni tekshirish. Bundan tashqari, virusga qarshi paketlar tobora ko'proq dasturiy ta'minot xavfsizlik devorlarini, faol himoya mexanizmlarini va spamni filtrlash mexanizmlarini o'z ichiga oladi.

5. Oq ro'yxatlar

Oq ro'yxatga olish nima? Axborot xavfsizligiga ikkita asosiy yondashuv mavjud. Birinchi yondashuv, agar ular ilgari qora ro'yxatga kiritilmagan bo'lsa, operatsion tizimga sukut bo'yicha har qanday ilovalarni ishga tushirishga ruxsat berilishini nazarda tutadi. Ikkinchi yondashuv, aksincha, faqat ilgari "oq ro'yxat" ga kiritilgan dasturlarning ishlashiga ruxsat berilgan va boshqa barcha dasturlar sukut bo'yicha bloklangan deb hisoblaydi. Xavfsizlikka ikkinchi yondashuv, albatta, korporativ dunyoda afzalroqdir. Oq ro'yxatlar operatsion tizimning o'rnatilgan vositalari yoki uchinchi tomon dasturlari yordamida yaratilishi mumkin. Antivirus dasturi ko'pincha o'z tarkibida ushbu xususiyatni taklif qiladi. Oq ro'yxatga filtrlashni taklif qiluvchi ko'pgina antivirus dasturlari minimal foydalanuvchi e'tibori bilan juda tez dastlabki sozlash imkonini beradi.

Biroq, oq ro'yxatga kiritilgan dastur fayllariga bog'liqlik siz yoki antivirus dasturi tomonidan to'g'ri aniqlanmagan holatlar bo'lishi mumkin. Bu ilovaning ishdan chiqishiga yoki to'g'ri o'rnatilmasligiga olib keladi. Bundan tashqari, oq ro'yxatga olish oq ro'yxatga kiritilgan dasturlar tomonidan hujjatlarni qayta ishlash zaifliklaridan foydalanadigan hujumlarga qarshi kuchsizdir. Bundan tashqari, har qanday himoyaning eng zaif bo'g'iniga e'tibor berishingiz kerak: xodimlarning o'zlari shoshilinch ravishda antivirus dasturining ogohlantirishiga e'tibor bermasliklari va oq ro'yxatga zararli dasturlarni qo'shishlari mumkin.

6. Spamni filtrlash

Spam xabarlar ko'pincha korporativ tarmoqqa troyan yoki boshqa zararli dasturlarni kiritish uchun ishlatiladigan fishing hujumlarini amalga oshirish uchun ishlatiladi. Har kuni katta hajmdagi elektron pochta xabarlarini qayta ishlaydigan foydalanuvchilar fishing elektron pochta xabarlariga ko'proq moyil bo'ladi. Shuning uchun kompaniyaning IT bo'limining vazifasi umumiy elektron pochta oqimidan maksimal miqdordagi spamni filtrlashdan iborat.

Spamni filtrlashning asosiy usullari:

- Spamni filtrlash xizmatlarining ixtisoslashgan provayderlari;

- O'z pochta serverlarimizda spam filtrlash dasturi;

- Korporativ ma'lumotlar markazida joylashtirilgan maxsus apparat echimlari.

7. Zamonaviy dasturiy ta'minotni qo'llab-quvvatlash

Dasturiy ta'minotni o'z vaqtida yangilash va so'nggi xavfsizlik yamoqlarini qo'llash korporativ tarmog'ingizni ruxsatsiz kirishdan himoya qilishning muhim elementidir. Dasturiy ta'minot sotuvchilari odatda yangi topilgan xavfsizlik teshigi haqida to'liq ma'lumot bermaydilar. Biroq, zaiflikning umumiy tavsifi kiberjinoyatchilarga yangi teshik tavsifi va unga yamoq e'lon qilinganidan keyin bir necha soat ichida ushbu zaiflikdan tom ma'noda foydalanish uchun dasturiy ta'minot yozishlari uchun etarli.

Aslida, bu kichik va o'rta biznes uchun juda katta muammo, chunki odatda turli ishlab chiqaruvchilarning dasturiy mahsulotlarning keng assortimenti qo'llaniladi. Ko'pincha, butun dasturiy ta'minot parkining yangilanishiga etarlicha e'tibor berilmaydi va bu amalda korporativ xavfsizlik tizimidagi ochiq oynadir. Hozirgi vaqtda ko'p sonli dasturiy ta'minot ishlab chiqaruvchining serverlaridan mustaqil ravishda yangilanadi va bu muammoning bir qismini yo'q qiladi. Nima uchun qism? Chunki ishlab chiqaruvchining serverlari buzib kirishi mumkin va qonuniy yangilanishlar niqobi ostida siz yangi zararli dasturlarni olasiz. Shuningdek, ishlab chiqaruvchilarning o'zlari ba'zan dasturiy ta'minotning normal ishlashini buzadigan yangilanishlarni chiqaradilar. Biznesning muhim sohalarida bu qabul qilinishi mumkin emas. Bunday hodisalarning oldini olish uchun barcha qabul qilingan yangilanishlar, birinchidan, ular chiqarilgandan so'ng darhol qo'llanilishi kerak, ikkinchidan, ularni qo'llashdan oldin to'liq sinovdan o'tkazish kerak.

8. Jismoniy xavfsizlik

Korporativ tarmoqning jismoniy xavfsizligi eng muhim omillardan biri bo'lib, uni ortiqcha baholab bo'lmaydi. Tarmoq qurilmasiga jismoniy kirish imkoniga ega bo'lgan tajovuzkor ko'p hollarda tarmog'ingizga osongina kirish huquqiga ega bo'ladi. Misol uchun, agar kommutatorga jismoniy kirish mavjud bo'lsa va tarmoq MAC manzillarini filtrlamasa. Garchi bu holda MAC filtrlash sizni qutqarmaydi. Yana bir muammo - server yoki boshqa qurilmaga almashtirilgandan so'ng qattiq disklarni o'g'irlash yoki e'tiborsiz qoldirish. U erda topilgan parollar shifrlanishi mumkinligini hisobga olsak, server kabinetlari va xonalar yoki jihozlar qutilari har doim buzg'unchilardan ishonchli himoyalangan bo'lishi kerak.

Biz xavfsizlikning eng keng tarqalgan ba'zi jihatlariga to'xtalib o'tdik. Shuningdek, foydalanuvchilarni o‘qitish, axborot xavfsizligining davriy mustaqil auditi, ishonchli axborot xavfsizligi siyosatini yaratish va unga rioya qilish masalalariga e’tibor qaratish zarur.

E'tibor bering, korporativ tarmog'ingizni himoya qilish doimo o'zgarib turadigan murakkab mavzudir. Kompaniya faqat bir yoki ikkita mudofaa chizig'iga bog'liq emasligiga ishonch hosil qilishingiz kerak. Axborot xavfsizligi bozorida har doim eng so'nggi ma'lumotlar va yangi echimlardan xabardor bo'lishga harakat qiling.

Novosibirskdagi "korporativ kompyuterlarga xizmat ko'rsatish" xizmati doirasida korporativ tarmog'ingizni ishonchli himoya qilishdan foydalaning.

Agar har qanday yirik kompaniyaning axborot xavfsizligi tizimini ko'rib chiqsak, bu nafaqat antivirus, balki barcha yo'nalishlarda himoya qilish uchun bir nechta boshqa dasturlardir. Oddiy AT xavfsizligi yechimlari uchun vaqt allaqachon o'tib ketdi.

Albatta, har qanday tashkilot uchun umumiy axborot xavfsizligi tizimining asosi standart ish stantsiyasini viruslardan himoya qilishdir. Va bu erda antivirusdan foydalanish zarurati o'zgarishsiz qolmoqda.

Ammo umuman korporativ xavfsizlik talablari o'zgardi. Kompaniyalar nafaqat bugungi eng murakkab tahdidlardan himoya qila oladigan, balki egri chiziqdan oldinda bo'ladigan to'liq to'liq echimlarga muhtoj.

"Ko'proq yirik kompaniyalar chuqur mudofaa tamoyiliga asoslangan xavfsizlik tizimini qurmoqda."

Bundan tashqari, ilgari AT infratuzilmasining turli elementlarida eshelonlar tuzilgan edi, ammo endi ko'p darajali himoya hatto AT muhitining alohida elementlarida, birinchi navbatda ish stantsiyalari va serverlarida bo'lishi kerak.

2014 yilda kompaniyalar qanday tahdidlarga duch keldi

Tahdidlar nuqtai nazaridan, korporatsiyalar va hukumat tuzilmalariga maqsadli hujumlar so'nggi yillarda katta axborot xavfsizligi muammosiga aylandi. Uy foydalanuvchilariga hujum qilish uchun xakerlar ishlatgan ko'plab usullar endi biznesda ham qo'llanilmoqda.

Bularga moliya bo'limlari va buxgalteriya bo'limlari xodimlarini nishonga olgan o'zgartirilgan bank troyanlari, korporativ axborot tarmoqlarida ishlay boshlagan turli xil to'lov dasturlari va ijtimoiy muhandislik usullaridan foydalanish kiradi.

Bundan tashqari, tarmoq qurtlari mashhurlikka erishdi va ularni olib tashlash uchun butun korporativ tarmoqni yopish kerak. Agar shunga o'xshash muammoga turli vaqt zonalarida joylashgan ko'p sonli filiallari bo'lgan kompaniyalar duch kelsa, tarmoqning har qanday uzilishi muqarrar ravishda moliyaviy yo'qotishlarga olib keladi.

Kasperskiy laboratoriyasi tomonidan 2014 yilda axborot xavfsizligi bo'yicha mutaxassislar o'rtasida o'tkazilgan tadqiqotga ko'ra, ko'pincha Rossiya kompaniyalari bunday muammolarga duch kelishadi.

- zararli dastur,

- kiruvchi pochta (spam),

- fishing orqali tizimga ruxsatsiz kirishga urinishlar.

- o'rnatilgan dasturiy ta'minotdagi zaifliklar,

- kompaniya xodimlarining xatti-harakatlari bilan bog'liq xavflar.

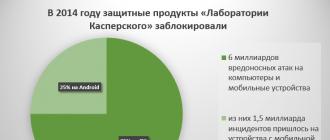

Kibertahdidlar statik emas: ular kundan-kunga ko‘payib, xilma-xil va murakkab bo‘lib borayotgani muammoni yanada og‘irlashtiradi. Axborot xavfsizligi sohasidagi mavjud vaziyatni va hatto bitta kompyuter hodisasi qanday oqibatlarga olib kelishi mumkinligini yaxshiroq tushunish uchun keling, hamma narsani 2014 yil voqealarini tahlil qilish bo'yicha Kasperskiy laboratoriyasi ma'lumotlari asosida olingan raqamlar va faktlarda keltiraylik. .

Kibertahdidlar statistikasi

Darvoqe, bugungi kunda ham axborot xavfsizligi mutaxassislari uchun alohida “bosh og‘rig‘i” bo‘lib kelayotgan mobil qurilmalar. Shaxsiy smartfon va planshetlardan ish maqsadlarida foydalanish ko'pchilik tashkilotlarda allaqachon ruxsat etilgan, ammo ushbu qurilmalarni to'g'ri boshqarish va ularni kompaniyaning umumiy axborot xavfsizligi tizimiga kiritish hamma joyda ham qo'llanilmaydi.

"Kasperskiy laboratoriyasi ma'lumotlariga ko'ra, mobil qurilmalarga ixtisoslashgan zararli dasturlarning 99 foizi hozirda Android platformasiga qaratilgan".

Bunday tahdidlar qayerdan kelib chiqqanini tushunish va ularning soni qanchalik tez ortib borayotganini tasavvur qilish uchun Kasperskiy laboratoriyasi mutaxassislari har kuni 325 000 ta yangi zararli dastur namunalarini qayta ishlashlarini aytish kifoya.

Zararli dastur ko'pincha foydalanuvchilarning kompyuterlariga ikki yo'l bilan kiradi:

- huquqiy dasturiy ta'minotdagi zaifliklar orqali

- ijtimoiy muhandislik usullaridan foydalanish.

Albatta, bu ikki texnikaning kombinatsiyasi juda keng tarqalgan, ammo hujumchilar boshqa hiyla-nayranglarni ham e'tiborsiz qoldirmaydilar.

Ko'proq tarqalgan maqsadli hujumlar biznes uchun alohida xavf hisoblanadi.

"Noqonuniy dasturiy ta'minotdan foydalanish, albatta, kiberhujumning muvaffaqiyatli nishoniga aylanish xavfini yanada oshiradi, birinchi navbatda, unda ko'proq zaifliklar mavjudligi bilan bog'liq".

Zaifliklar ertami-kechmi har qanday dasturiy ta'minotda paydo bo'ladi. Bu dasturni ishlab chiqishdagi xatolar, eskirgan versiyalar yoki alohida kod elementlari bo'lishi mumkin. Qanday bo'lmasin, asosiy muammo zaiflikning mavjudligi emas, balki uni o'z vaqtida aniqlash va yopishdir.

Zaifliklar ertami-kechmi har qanday dasturiy ta'minotda paydo bo'ladi. Bu dasturni ishlab chiqishdagi xatolar, eskirgan versiyalar yoki alohida kod elementlari bo'lishi mumkin. Qanday bo'lmasin, asosiy muammo zaiflikning mavjudligi emas, balki uni o'z vaqtida aniqlash va yopishdir.

Aytgancha, yaqinda va 2014 yil buning yorqin dalilidir, dasturiy ta'minot ishlab chiqaruvchilari o'z dasturlaridagi zaifliklarni tobora ko'proq yopishni boshladilar. Biroq, ilovalardagi bo'shliqlar hali ham ko'p va kiber jinoyatchilar korporativ tarmoqlarga kirish uchun ulardan faol foydalanmoqda.

2014-yilda barcha zaiflik hodisalarining 45 foizi mashhur Oracle Java dasturidagi teshiklar tufayli yuzaga kelgan.

Bundan tashqari, o'tgan yili o'ziga xos burilish nuqtasi yuz berdi - Heartbleed deb nomlangan mashhur OpenSSL shifrlash protokolida zaiflik aniqlandi. Ushbu xato tajovuzkorga xotira tarkibini o'qish va protokolning zaif versiyalaridan foydalangan holda tizimlardagi shaxsiy ma'lumotlarni ushlab turish imkonini berdi.

OpenSSL Internet orqali uzatiladigan ma'lumotlarni (jumladan, foydalanuvchi veb-sahifalar, elektron pochta xabarlari, Internet messenjerlaridagi xabarlar bilan almashadigan ma'lumotlar) va VPN (Virtual Private Networks) kanallari orqali uzatiladigan ma'lumotlarni himoya qilish uchun keng qo'llaniladi, shuning uchun bu zaiflikdan mumkin bo'lgan zarar juda katta edi. Balki tajovuzkorlar ushbu zaiflikdan yangi kiber josuslik kampaniyalarini boshlash uchun foydalanishi mumkin.

Hujum qurbonlari

Umuman olganda, 2014-yilda maqsadli kiberhujumlar va kiberjosuslik kampaniyalari qurboniga aylangan tashkilotlar soni qariyb 2,5 barobarga oshgan. Oxirgi yil davomida kamida 55 mamlakatda, shu jumladan Rossiyada deyarli 4,5 ming tashkilot kiberjinoyatchilar nishoniga aylangan.

Maʼlumotlar oʻgʻirlanishi iqtisodiyotning kamida 20 ta turli sohalarida sodir boʻlgan:

- davlat,

- telekommunikatsiya,

- energiya,

- tadqiqot,

- sanoat,

- Sog'liqni saqlash,

- qurilish va boshqa kompaniyalar.

Kiberjinoyatchilar quyidagi ma'lumotlarga kirish huquqiga ega bo'lishdi:

- parollar,

- fayllar,

- geolokatsiya ma'lumotlari,

- audio ma'lumotlar,

- skrinshotlar

- veb-kameraning suratlari.

Katta ehtimol bilan, ba'zi hollarda bu hujumlar davlat idoralari tomonidan qo'llab-quvvatlangan, boshqalari esa kiber yollanma ishchilarning professional guruhlari tomonidan amalga oshirilgan.

So‘nggi yillarda Kasperskiy laboratoriyasining Global tahdidlarni o‘rganish va tahlil qilish markazi butun dunyo bo‘ylab kiberhujumlar uchun mas’ul bo‘lgan 60 dan ortiq jinoiy guruhlar faoliyatini kuzatdi. Ularning ishtirokchilari turli tillarda gaplashadi: rus, xitoy, nemis, ispan, arab, fors va boshqalar.

Maqsadli kiber-josuslik operatsiyalari va kampaniyalarining oqibatlari har doim og'ir. Ular muqarrar ravishda korporativ tarmoqni buzish va infektsiyalash, biznes jarayonlarini buzish, maxfiy ma'lumotlarning, xususan, intellektual mulkning tarqalishi bilan yakunlanadi. 2014-yilda Rossiya kompaniyalarining 98 foizi kiber hodisalarga duch keldi, ularning manbalari odatda korxonalarning o‘zidan tashqarida joylashgan, bundan tashqari, tashkilotlarning yana 87 foizi ichki tahdidlar tufayli sodir bo‘lgan voqealarga duch kelgan.

"Yirik kompaniyalar uchun umumiy zarar kiberhujumning har bir muvaffaqiyatli misoli uchun o'rtacha 20 million rublni tashkil etdi."

Kompaniyalar nimadan qo'rqishadi va narsalar aslida qanday

Har yili Kasperskiy laboratoriyasi IT-mutaxassislarining axborot xavfsizligi masalalariga munosabatini aniqlash maqsadida tadqiqot olib boradi. 2014 yilgi tadqiqot shuni ko'rsatdiki, Rossiya kompaniyalarining aksariyati, to'g'rirog'i 91 foizi bugungi kunda mavjud bo'lgan zararli dasturlar miqdorini kam baholaydi. Bundan tashqari, ular zararli dasturlar soni doimiy ravishda ko'payib borayotganini taxmin qilishmaydi.

Qizig‘i shundaki, IT-mutaxassislarining 13 foizi ichki tahdidlar haqida qayg‘urmasligini aytdi.

Ehtimol, bu bir qator kompaniyalarda kiber tahdidlarni tashqi va ichki deb ajratish odatiy hol emasligi bilan bog'liq. Bundan tashqari, Rossiyaning IT va axborot xavfsizligi menejerlari orasida hali ham ichki tahdidlar bilan bog'liq barcha muammolarni taqiqlash orqali hal qilishni afzal ko'rganlar bor.

Biroq, agar biror narsa odamga taqiqlangan bo'lsa, bu u buni qilmaydi degani emas. Shu sababli, har qanday xavfsizlik siyosati, jumladan, taqiqlash, barcha talablar bajarilishini ta'minlash uchun tegishli nazorat vositalarini talab qiladi.

Kiberjinoyatchilarni birinchi navbatda qiziqtiradigan ma'lumotlar turlariga kelsak, tadqiqot shuni ko'rsatdiki, kompaniyalarning tasavvurlari va ishlarning haqiqiy holati butunlay boshqacha.

Shunday qilib, kompaniyalarning o'zlari yo'qotishdan qo'rqishadi

- mijozlar haqida ma'lumot,

- moliyaviy va operatsion ma'lumotlar,

- intellektual mulk.

- raqobatchilarning faoliyatini tahlil qilish to'g'risidagi ma'lumotlar;

- to'lov ma'lumotlari,

- xodimlarning shaxsiy ma'lumotlari

- korporativ bank hisobvaraqlari to'g'risidagi ma'lumotlar.

"Aslida, ma'lum bo'lishicha, kiberjinoyatchilar ko'pincha kompaniyalarning ichki operatsion ma'lumotlarini o'g'irlaydilar (58% hollarda), lekin faqat 15% kompaniyalar birinchi navbatda bu ma'lumotlarni himoya qilishni zarur deb hisoblaydilar."

Xavfsizlik uchun nafaqat texnologiyalar va tizimlar haqida o'ylash, balki inson omilini ham hisobga olish ham muhimdir: tizimni quruvchi mutaxassislarning maqsadlarni tushunishi va undan foydalanadigan xodimlarning javobgarligini tushunish. qurilmalar.

So'nggi paytlarda tajovuzkorlar nafaqat texnik vositalarga, balki odamlarning zaif tomonlariga ham ko'proq tayanmoqda: ular deyarli har qanday ma'lumotni olishda yordam beradigan ijtimoiy muhandislik usullaridan foydalanadilar.

So'nggi paytlarda tajovuzkorlar nafaqat texnik vositalarga, balki odamlarning zaif tomonlariga ham ko'proq tayanmoqda: ular deyarli har qanday ma'lumotni olishda yordam beradigan ijtimoiy muhandislik usullaridan foydalanadilar.

O'z qurilmasidagi ma'lumotlarni olib qo'ygan xodimlar xuddi hujjatlarning qog'oz nusxalarini o'zlari bilan olib ketgandek, xuddi shunday javobgarlikni o'z zimmalariga olishlarini tushunishlari kerak.

Kompaniya xodimlari, shuningdek, har qanday zamonaviy texnik jihatdan murakkab qurilmada tajovuzkor tomonidan ishlatilishi mumkin bo'lgan nuqsonlar mavjudligini yaxshi bilishlari kerak. Ammo bu kamchiliklardan foydalanish uchun tajovuzkor qurilmaga kirish huquqiga ega bo'lishi kerak. Shuning uchun, pochta, ilovalar, musiqa va rasmlarni yuklab olayotganda, manbaning obro'sini tekshirishingiz kerak.

E-pochtani ochish va havolaga amal qilishdan oldin provokatsion SMS va elektron pochta xabarlaridan ehtiyot bo'lish va manbaning ishonchliligini tekshirish muhimdir.

Kompaniya xodimlarning bunday tasodifiy yoki qasddan harakatlaridan hali ham himoyaga ega bo'lishi uchun u ma'lumotlarni sizib chiqishidan himoya qilish uchun modullardan foydalanishi kerak.

"Kompaniyalar xodimlar bilan ishlash haqida muntazam ravishda eslab turishlari kerak: IT xodimlarining malakasini oshirishdan boshlab va u erga borish uchun qanday qurilmalardan foydalanishlaridan qat'i nazar, Internetda xavfsiz ishlashning asosiy qoidalarini tushuntirish bilan yakunlanadi."

Masalan, bu yil Kasperskiy laboratoriyasi ma'lumotlarning sizib chiqishini himoya qilish funksiyalarini amalga oshiradigan yangi modulni chiqardi -

Bulutli himoya

Ko'pgina yirik kompaniyalar bulutdan u yoki bu tarzda, Rossiyada ko'pincha shaxsiy bulut shaklida foydalanadilar. Shuni esda tutish kerakki, boshqa har qanday inson tomonidan yaratilgan axborot tizimi singari, bulutli xizmatlar ham virus mualliflari tomonidan ishlatilishi mumkin bo'lgan zaifliklarni o'z ichiga oladi.

Ko'pgina yirik kompaniyalar bulutdan u yoki bu tarzda, Rossiyada ko'pincha shaxsiy bulut shaklida foydalanadilar. Shuni esda tutish kerakki, boshqa har qanday inson tomonidan yaratilgan axborot tizimi singari, bulutli xizmatlar ham virus mualliflari tomonidan ishlatilishi mumkin bo'lgan zaifliklarni o'z ichiga oladi.

Shuning uchun, hatto o'zingizning bulutingizga kirishni tashkil qilishda siz aloqa kanalining xavfsizligi va xodimlar tomonidan ishlatiladigan oxirgi qurilmalar haqida eslab qolishingiz kerak. Qaysi xodimlar bulutdagi ma'lumotlarga kirish huquqini yoki bulutda qanday maxfiylik ma'lumotlarini saqlash mumkinligini tartibga soluvchi ichki siyosatlar bir xil darajada muhimdir. Kompaniya shaffof qoidalarni shakllantirishi kerak:

- bulutdan qanday xizmatlar va xizmatlar ishlaydi,

- nima - mahalliy resurslarga,

- bulutlarda qanday ma'lumotlar joylashtirilishi kerak,

- "uyda" nima saqlanishi kerak.

Maqola asosida: "Qattiq" qarorlar uchun vaqt: Enterprise segmentida xavfsizlik.

Kompaniyaning hayotiyligini ta'minlash maqsadida xavfsizlik xizmatlari tarmoq perimetri - Internetdan foydalanish mumkin bo'lgan xizmatlarni himoya qilishga e'tibor qaratmoqda. Dunyoning istalgan nuqtasidan kompaniyaning nashr etilgan xizmatlariga hujum qilishga tayyor bo'lgan ma'yus tajovuzkorning qiyofasi biznes egalarini jiddiy qo'rqitadi. Ammo eng qimmatli ma'lumotlar tashkilotning perimetrida emas, balki uning korporativ tarmoqlarining tubida joylashganligini hisobga olsak, bu qanchalik adolatli? Infratuzilmani tashqi va ichki hujumlardan himoya qilish mutanosibligini qanday baholash mumkin?

"Portdagi kema xavfsiz, ammo kemalar bu maqsadda qurilgan emas"

O'zini xavfsiz his qilish aldashdir

Umumiy axborotlashtirish va globallashuv sharoitida biznes korporativ tarmoqlarga yangi talablarni qo'yadi; korporativ resurslarning oxirgi foydalanuvchilariga nisbatan moslashuvchanligi va mustaqilligi: xodimlar va hamkorlar birinchi o'ringa chiqadi. Shu sababli, bugungi korporativ tarmoqlar an'anaviy izolyatsiya tushunchasidan (dastlab shunday deb ta'riflanganiga qaramay) juda uzoqda.

Ofisni tasavvur qiling: devorlar tashqi dunyodan himoya qiladi, bo'linmalar va devorlar umumiy maydonni kichikroq ixtisoslashtirilgan zonalarga ajratadi: oshxona, kutubxona, xizmat ko'rsatish xonalari, ish joylari va boshqalar. Zonadan zonaga o'tish ma'lum joylarda - eshik teshiklarida va, agar kerak bo'lsa, u erda qo'shimcha vositalar bilan ham nazorat qilinadi: videokameralar, kirishni boshqarish tizimlari, jilmayuvchi qo'riqchilar ... Bunday xonaga kirib, biz o'zimizni xavfsiz his qilamiz, ishonch va xayrixohlik hissi paydo bo'ladi. Biroq, tan olish kerakki, bu tuyg'u faqatgina "xavfsizlik teatri" ga asoslangan psixologik ta'sir bo'lib, amalga oshirilayotgan chora-tadbirlarning maqsadi xavfsizlikni oshirish bo'lsa-da, aslida uning mavjudligi haqida faqat fikr shakllanadi. Axir, agar tajovuzkor haqiqatan ham biror narsa qilishni xohlasa, u holda ofisda bo'lish engib bo'lmaydigan qiyinchilikka aylanmaydi va, ehtimol, aksincha, qo'shimcha imkoniyatlar paydo bo'ladi.

Xuddi shu narsa korporativ tarmoqlarda sodir bo'ladi. Korporativ tarmoq ichida bo'lish imkoniyati mavjud bo'lgan muhitda xavfsizlikka klassik yondashuvlar etarli emas. Gap shundaki, himoya usullari ichki tahdid modeli asosida qurilgan va tasodifiy yoki ataylab, ammo tegishli malakaga ega bo'lmagan holda, xavfsizlik siyosatini buzgan xodimlarga qarshi kurashishga qaratilgan. Lekin ichida malakali xaker bo'lsa-chi? Er osti bozorida tashkilotning tarmoq perimetriga kirish narxi har bir tashkilot uchun deyarli qat'iy narxga ega va o'rtacha 500 dollardan oshmaydi. Masalan, 2016 yil aprel oyidagi Dell xakerlik xizmatlarining qora bozorida quyidagi narxlar ro'yxati ko'rsatilgan:

Natijada siz korporativ pochta qutisini buzishni sotib olishingiz mumkin, uning hisobi yagona tizimga kirish avtorizatsiyasining umumiy printsipi tufayli kompaniyaning barcha boshqa korporativ xizmatlariga mos kelishi mumkin. Yoki antiviruslar tomonidan kuzatilmaydigan polimorf viruslarni sotib oling va ehtiyotsiz foydalanuvchilarni fishing pochtalari yordamida yuqtiring va shu bilan korporativ tarmoq ichidagi kompyuterni nazorat qiling. Yaxshi himoyalangan tarmoq perimetrlari uchun inson ongidagi kamchiliklardan foydalaniladi, masalan, yangi shaxsni tasdiqlovchi hujjatlarni sotib olish va kiber josuslikka buyurtma berish orqali tashkilot xodimining ishi va shaxsiy hayoti to'g'risidagi ma'lumotlarni olish orqali siz ijtimoiy muhandislikdan foydalanishingiz va maxfiy ma'lumotlarni olishingiz mumkin. .

Penetratsion testlar bo'yicha tajribamiz shuni ko'rsatadiki, tashqi perimetr 83% hollarda engib o'tadi va 54% da bu yuqori malakali tayyorgarlikni talab qilmaydi. Shu bilan birga, statistik ma'lumotlarga ko'ra, kompaniyaning taxminan har beshinchi xodimi o'z ma'lumotlarini, shu jumladan masofaviy kirish orqali ataylab sotishga tayyor va shu bilan tarmoq perimetrini engib o'tishni sezilarli darajada soddalashtiradi. Bunday sharoitda ichki va tashqi tajovuzkorlarni ajratib bo'lmaydigan holga keladi, bu esa korporativ tarmoqlar xavfsizligiga yangi muammo tug'diradi.

Muhim ma'lumotlarni oling va himoya qilmang

Korporativ tarmoq ichida barcha tizimlarga kirishlar nazorat qilinadi va faqat autentifikatsiya qilingan foydalanuvchilar uchun ochiqdir. Ammo aynan shu tekshiruv yuqorida aytib o'tilgan odatiy "xavfsizlik teatri" bo'lib chiqadi, chunki ishlarning haqiqiy holati juda ma'yus ko'rinadi va buni korporativ axborot tizimlarining zaifliklari statistikasi tasdiqlaydi. Bu yerda korporativ tarmoqlarning asosiy kamchiliklari bor.

- Lug'at parollari

Ajabo, zaif parollardan foydalanish nafaqat kompaniyaning oddiy xodimlari, balki IT ma'murlarining o'zlari uchun ham keng tarqalgan. Shunday qilib, masalan, ko'pincha ishlab chiqaruvchi tomonidan sukut bo'yicha o'rnatilgan parollar xizmatlar va uskunalarda qoladi yoki barcha qurilmalar uchun bir xil elementar kombinatsiya qo'llaniladi. Masalan, eng mashhur kombinatsiyalardan biri administrator yoki parol bilan admin. Lotin alifbosining kichik harflari va 123456 kabi oddiy raqamli parollardan iborat qisqa parollar ham mashhurdir. Shunday qilib, siz to'g'ri kombinatsiyani topish va korporativ resurslarga kirish uchun parolni tezda qo'pol majburlashingiz mumkin.

- Tarmoq ichidagi muhim ma'lumotlarni aniq matnda saqlash

Vaziyatni tasavvur qiling: tajovuzkor ichki tarmoqqa kirish huquqini qo'lga kiritdi, voqealar rivojlanishining ikkita stsenariysi bo'lishi mumkin. Birinchi holda, ma'lumotlar ochiq shaklda saqlanadi va kompaniya darhol jiddiy xavflarni o'z zimmasiga oladi. Aks holda, tarmoqdagi ma'lumotlar shifrlanadi, kalit boshqa joyda saqlanadi - va kompaniya tajovuzkorga qarshi turish va muhim hujjatlarni o'g'irlikdan saqlash imkoniyati va vaqtiga ega.

- Operatsion tizimlar va ularning komponentlarining eskirgan versiyalaridan foydalanish

Har safar yangilanish chiqarilganda bir vaqtning o'zida oq qog'oz chiqariladi, unda yangi versiyada qanday xato va xatolar tuzatilganligi haqida batafsil ma'lumot beriladi. Agar xavfsizlik muammosi aniqlansa, tajovuzkorlar mavzuni faol ravishda o'rganishni, tegishli xatolarni topishni va shu asosda xakerlik vositalarini ishlab chiqishni boshlaydilar.

Kompaniyalarning 50% gacha dasturiy ta'minotini yangilamaydi yoki buni juda kech qiladi. 2016 yil boshida Qirollik Melburn kasalxonasi kompyuterlari Windows XP operatsion tizimida ishlayotganligidan aziyat chekdi. Dastlab patologiya bo'limi kompyuteriga urilgan virus tarmoq bo'ylab tez tarqalib, bir muncha vaqt davomida butun shifoxonaning avtomatlashtirilgan ishini to'sib qo'ydi.

- Xavfsizlik nazoratisiz o'z-o'zidan ishlab chiqilgan biznes ilovalaridan foydalanish

Bizning rivojlanishimizning asosiy vazifasi - funktsional ishlash. Bunday ilovalar past xavfsizlik chegarasiga ega va ko'pincha resurslarning etishmasligi va ishlab chiqaruvchidan to'g'ri qo'llab-quvvatlash sharoitida chiqariladi. Mahsulot aslida ishlaydi, vazifalarni bajaradi, lekin ayni paytda uni buzish va kerakli ma'lumotlarga kirish juda oson.

- Samarali virusga qarshi himoya va boshqa himoya vositalarining etishmasligi

Tashqaridan yashirin bo'lgan narsa himoyalangan, ya'ni ichki tarmoq, xuddi shunday, xavfsiz deb hisoblanadi. Xavfsizlik xodimlari tashqi perimetrni diqqat bilan kuzatib boradilar va agar u juda yaxshi qo'riqlansa, ichki xakerlar kirmaydi. Va aslida, 88% hollarda kompaniyalar zaifliklarni aniqlash jarayonlarini amalga oshirmaydilar, hujumlarning oldini olish tizimlari va xavfsizlik hodisalarini markazlashtirilgan saqlash mavjud emas. Birgalikda bu korporativ tarmoq xavfsizligini samarali ta'minlamaydi.

Shu bilan birga, korporativ tarmoq ichida saqlanadigan ma'lumotlar korxona faoliyati uchun katta ahamiyatga ega: CRM tizimlari va hisob-kitoblardagi mijozlar bazalari, ERP-dagi muhim biznes ko'rsatkichlari, pochtadagi biznes aloqalari, hujjatlar aylanishi. portallar va fayl resurslari va boshqalar NS.

Korporativ va jamoat tarmog'i o'rtasidagi chegara shu qadar xiralashganki, uning xavfsizligini to'liq nazorat qilish juda qiyin va qimmatga tushdi. Axir, ular deyarli hech qachon hisoblarni o'g'irlash yoki sotish, tarmoq ma'murining beparvoligi, ijtimoiy muhandislik orqali amalga oshiriladigan tahdidlar va hokazolarga qarshi qarshi choralarni qo'llamaydilar. Buzg'unchilarni tashqi himoyani engib o'tishning ushbu usullaridan foydalanishga va yanada qimmatli ma'lumotlarga ega zaif infratuzilmaga yaqinlashishga majbur qiladi.

Yechim axborot xavfsizligi tushunchasi bo'lishi mumkin, bunda ichki va tashqi tarmoqlarning xavfsizligi yagona tahdid modeli asosida ta'minlanadi va bir turdagi tajovuzkorning boshqasiga o'tish ehtimoli mavjud.

Hujumchilar va himoyachilar - kim qabul qiladi?

Axborot xavfsizligi davlat sifatida faqat qo'lga kiritib bo'lmaydigan Jo taqdirda mumkin - uning foydasizligi tufayli. Hujumchilar va himoyachilar o'rtasidagi qarama-qarshilik tubdan turli darajalarda sodir bo'ladi. Hujumchilar ma'lumotlarning maxfiyligi, mavjudligi yoki yaxlitligini buzishdan foyda ko'radilar va ular qanchalik samarali va samarali bo'lsa, shuncha ko'p foyda olishlari mumkin. Boshqa tomondan, himoyachilar xavfsizlik jarayonidan umuman foyda ko'rmaydilar, har qanday qadam qaytarilmaydigan sarmoyadir. Shuning uchun xavfga asoslangan xavfsizlikni boshqarish keng tarqaldi, bunda himoyachilarning e'tibori ularni qoplash uchun eng kam xarajat bilan eng qimmat (zararni baholash nuqtai nazaridan) xavflarga qaratilgan. Himoyalangan resurs narxidan yuqori bo'lgan bir-biriga mos keladigan xavflar ataylab qabul qilinadi yoki sug'urta qilinadi. Ushbu yondashuvning maqsadi tashkilotning eng kam xavfsizlik zaifligini bartaraf etish xarajatlarini maksimal darajada oshirishdir, shuning uchun muhim xizmatlar ushbu resurs tarmoq ichida yoki tarmoq perimetrida joylashganligidan qat'i nazar, yaxshi himoyalangan bo'lishi kerak.

Xavfga asoslangan yondashuv faqat axborot xavfsizligi tushunchasini real dunyoda mavjud bo'lishiga imkon beruvchi majburiy choradir. Aslida, bu himoyachilarni qiyin ahvolga solib qo'yadi: ular o'z o'yinlarini qora tanlilar bilan o'ynashadi, faqat paydo bo'lgan tahdidlarga javob berishadi.

Tarmoq texnologiyalari rivojlanishining dastlabki bosqichida viruslar va boshqa turdagi kompyuter hujumlarining zarari unchalik katta emas edi, chunki jahon iqtisodiyotining axborot texnologiyalariga bog'liqligi unchalik katta emas edi. Hozirgi vaqtda biznesning ma'lumotlarga kirish va almashishning elektron vositalariga jiddiy bog'liqligi va hujumlar sonining tobora ortib borayotgani sharoitida kompyuter vaqtini behuda sarflashga olib keladigan eng kichik hujumlardan ko'rilgan zarar millionlab dollarga baholanmoqda. global iqtisodiyotga jami yillik zarar o'nlab milliard dollarni tashkil etadi.

Korporativ tarmoqlarda qayta ishlangan ma'lumotlar ayniqsa zaif bo'lib, bunga quyidagilar yordam beradi:

- kompyuterlarda qayta ishlangan, uzatiladigan va saqlanadigan axborotlar hajmining oshishi;

- turli darajadagi muhimlik va maxfiylikdagi ma'lumotlarning ma'lumotlar bazalarida jamlanishi;

- foydalanuvchilar doirasining ma'lumotlar bazalarida saqlanadigan ma'lumotlarga va kompyuter tarmog'i resurslariga kirishini kengaytirish;

- masofaviy ish o'rinlari sonining ko'payishi;

- global internet va turli aloqa kanallaridan keng foydalanish;

- foydalanuvchilarning kompyuterlari o'rtasida axborot almashinuvini avtomatlashtirish.

Bugungi kunda simli korporativ tarmoqlar uchun eng keng tarqalgan tahdidlarning tahlili shuni ko'rsatadiki, tahdid manbalari ruxsatsiz bosqinlardan tortib kompyuter viruslarigacha bo'lishi mumkin va inson xatosi muhim xavfsizlik tahdididir. Shuni yodda tutish kerakki, xavfsizlik tahdidlarining manbalari ham korporativ axborot tizimi ichida - ichki manbalarda, ham undan tashqarida - tashqi manbalarda joylashgan bo'lishi mumkin. Bu bo'linish butunlay oqlanadi, chunki bir xil tahdid (masalan, o'g'irlik) uchun tashqi va ichki manbalarga qarshi kurash usullari boshqacha. Mumkin bo'lgan tahdidlarni, shuningdek, korporativ axborot tizimlarining zaif tomonlarini bilish xavfsizlikni ta'minlashning eng samarali vositalarini tanlash uchun zarurdir.

Eng tez-tez uchraydigan va xavfli (zarar miqdori bo'yicha) korporativ axborot tizimiga xizmat ko'rsatuvchi foydalanuvchilar, operatorlar va tizim ma'murlari tomonidan tasodifiy xatolardir. Ba'zida bunday xatolar to'g'ridan-to'g'ri zararga olib keladi (noto'g'ri kiritilgan ma'lumotlar, tizimning to'xtab qolishiga yoki ishdan chiqishiga sabab bo'lgan dasturdagi xatolik), ba'zan esa tajovuzkorlar tomonidan ishlatilishi mumkin bo'lgan zaif nuqtalarni yaratadi (bu odatda ma'muriy xatolardir).

AQSh Milliy Standartlar va Texnologiyalar Instituti (NIST) ma'lumotlariga ko'ra, IP xavfsizligi buzilishining 55% tasodifiy xatolar tufayli sodir bo'ladi. Global ISda ishlash bu omilni juda dolzarb qiladi va zarar manbai ham tashkilot foydalanuvchilari, ham global tarmoq foydalanuvchilarining harakatlari bo'lishi mumkin, bu ayniqsa xavflidir. Shaklda. 2.4 - korporativ axborot tizimidagi xavfsizlikni buzish manbalari bo'yicha statistik ma'lumotlarni ko'rsatadigan doiraviy diagramma.

Zarar bo'yicha o'g'irlik va firibgarlik ikkinchi o'rinda turadi. Tergov qilingan ishlarning aksariyatida jinoyatchilar ish vaqti va himoya choralarini yaxshi biladigan tashkilotlar xodimlari bo'lgan. Global tarmoqlar bilan aloqa qilishning kuchli axborot kanalining mavjudligi, uning ishi ustidan tegishli nazorat bo'lmasa, bunday faoliyatni yanada osonlashtirishi mumkin.

Insofsiz

Tashqi hujumlar

Xafa bo'lgan

Foydalanuvchi va xodimlarning xatolari

4% viruslar

Guruch. 2.4. Xavfsizlik buzilishining manbalari

xodimlar

Muammolar

jismoniy

xavfsizlik

Xafa bo'lgan xodimlar, hatto sobiq bo'lganlar ham, tashkilotdagi tartibni yaxshi bilishadi va juda samarali zarar etkazishga qodir. Shuning uchun, xodim ishdan bo'shatilgandan so'ng, uning axborot resurslariga kirish huquqi bekor qilinishi kerak.

Tashqi aloqalar orqali NSD-ni olishga qasddan urinishlar barcha mumkin bo'lgan buzilishlarning taxminan 10% ni tashkil qiladi. Garchi bu ko'rsatkich unchalik ahamiyatli bo'lmasa-da, Interpe1 tajribasi shuni ko'rsatadiki, deyarli har bir Interne1 serveri kuniga bir necha marta kirishga urinishlarga duchor bo'ladi. Axborot tizimlarini himoya qilish agentligi (AQSh) tomonidan o'tkazilgan testlar shuni ko'rsatdiki, kompyuterlarning 88 foizida NSD olish uchun faol foydalanish mumkin bo'lgan axborot xavfsizligi nuqtai nazaridan zaif tomonlar mavjud. Tashkilotning axborot tuzilmalariga masofaviy kirish holatlari alohida ko'rib chiqilishi kerak.

Xavfsizlik siyosatini yaratishdan oldin tashkilotning hisoblash muhiti uchun xavflarni baholash va tegishli choralarni ko'rish kerak. Ko'rinib turibdiki, tashkilotning xavfsizlik tahdidlarini nazorat qilish va oldini olish xarajatlari kutilgan yo'qotishlardan oshmasligi kerak.

Ushbu statistik ma'lumotlar tashkilot ma'muriyati va xodimlariga korporativ tarmoq va tizim xavfsizligiga tahdidlarni samarali kamaytirish bo'yicha sa'y-harakatlarni qayerga yo'naltirish bo'yicha ko'rsatmalar berishi mumkin. Albatta, jismoniy xavfsizlik masalalari va inson xatolarining xavfsizligiga salbiy ta'sirni kamaytirish choralarini ko'rish kerak, lekin shu bilan birga, korporativ hujumlarning oldini olish uchun tarmoq xavfsizligi muammolarini hal qilishga jiddiy e'tibor qaratish lozim. tarmoq va tizim, ham tashqaridan, ham tizim ichidan.

Simli korporativ tarmoqlarning tahdidlari va zaifliklari

Tarmoq texnologiyalari rivojlanishining dastlabki bosqichida viruslar va boshqa turdagi kompyuter hujumlarining zarari unchalik katta emas edi, chunki jahon iqtisodiyotining axborot texnologiyalariga bog'liqligi unchalik katta emas edi. Hozirgi vaqtda biznesning ma'lumotlarga kirish va almashishning elektron vositalariga jiddiy bog'liqligi va hujumlar sonining tobora ortib borayotgani sharoitida kompyuter vaqtini behuda sarflashga olib keladigan eng kichik hujumlardan ko'rilgan zarar millionlab dollarga baholanmoqda. global iqtisodiyotga jami yillik zarar o'nlab milliard dollarni tashkil etadi.

Korporativ tarmoqlarda qayta ishlangan ma'lumotlar ayniqsa zaif bo'lib, bunga quyidagilar yordam beradi:

kompyuterlarda qayta ishlangan, uzatiladigan va saqlanadigan axborotlar hajmining oshishi;

turli darajadagi muhimlik va maxfiylikdagi ma'lumotlarning ma'lumotlar bazalarida jamlanishi;

foydalanuvchilar doirasining ma'lumotlar bazalarida saqlanadigan ma'lumotlarga va kompyuter tarmog'i resurslariga kirishini kengaytirish;

masofaviy ish o'rinlari sonining ko'payishi;

global internet va turli aloqa kanallaridan keng foydalanish;

foydalanuvchilarning kompyuterlari o'rtasida axborot almashinuvini avtomatlashtirish.

Bugungi kunda simli korporativ tarmoqlar uchun eng keng tarqalgan tahdidlarning tahlili shuni ko'rsatadiki, tahdid manbalari ruxsatsiz bosqinlardan tortib kompyuter viruslarigacha bo'lishi mumkin va inson xatosi muhim xavfsizlik tahdididir. Shuni yodda tutish kerakki, xavfsizlik tahdidlarining manbalari ham korporativ axborot tizimi ichida - ichki manbalarda, ham undan tashqarida - tashqi manbalarda joylashgan bo'lishi mumkin. Bu bo'linish butunlay oqlanadi, chunki bir xil tahdid (masalan, o'g'irlik) uchun tashqi va ichki manbalarga qarshi kurash usullari boshqacha. Mumkin bo'lgan tahdidlarni, shuningdek, korporativ axborot tizimlarining zaif tomonlarini bilish xavfsizlikni ta'minlashning eng samarali vositalarini tanlash uchun zarurdir.

Eng tez-tez uchraydigan va xavfli (zarar miqdori bo'yicha) korporativ axborot tizimiga xizmat ko'rsatuvchi foydalanuvchilar, operatorlar va tizim ma'murlari tomonidan tasodifiy xatolardir. Ba'zida bunday xatolar to'g'ridan-to'g'ri zararga olib keladi (noto'g'ri kiritilgan ma'lumotlar, tizimning to'xtab qolishiga yoki ishdan chiqishiga sabab bo'lgan dasturdagi xatolik), ba'zan esa tajovuzkorlar tomonidan ishlatilishi mumkin bo'lgan zaif nuqtalarni yaratadi (bu odatda ma'muriy xatolardir).

AQSh Milliy Standartlar va Texnologiyalar Instituti (NIST) ma'lumotlariga ko'ra, IP xavfsizligi buzilishining 55% tasodifiy xatolar tufayli sodir bo'ladi. Global IP-da ishlash bu omilni juda dolzarb qiladi va zarar manbai tashkilot foydalanuvchilari va global tarmoq foydalanuvchilarining harakatlari bo'lishi mumkin, bu ayniqsa xavflidir. Shaklda. 2.4 - korporativ axborot tizimidagi xavfsizlikni buzish manbalari bo'yicha statistik ma'lumotlarni ko'rsatadigan doiraviy diagramma.

Zarar bo'yicha o'g'irlik va firibgarlik ikkinchi o'rinda turadi. Tergov qilingan ishlarning aksariyatida jinoyatchilar ish vaqti va himoya choralarini yaxshi biladigan tashkilotlar xodimlari bo'lgan. Global tarmoqlar bilan aloqa qilishning kuchli axborot kanalining mavjudligi, uning ishi ustidan tegishli nazorat bo'lmasa, bunday faoliyatni yanada osonlashtirishi mumkin.

Guruch. 2.4. Xavfsizlik buzilishining manbalari

Xafa bo'lgan xodimlar, hatto sobiq bo'lganlar ham, tashkilotdagi tartibni yaxshi bilishadi va juda samarali zarar etkazishga qodir. Shuning uchun, xodim ishdan bo'shatilgandan so'ng, uning axborot resurslariga kirish huquqi bekor qilinishi kerak.

Tashqi aloqalar orqali NSD-ni olishga qasddan urinishlar barcha mumkin bo'lgan buzilishlarning taxminan 10% ni tashkil qiladi. Garchi bu ko'rsatkich unchalik ahamiyatli bo'lmasa-da, Internet bilan ishlash tajribasi shuni ko'rsatadiki, deyarli har bir Internet-server kuniga bir necha marta bosqinchilik urinishlariga duchor bo'ladi. Axborot tizimlarini himoya qilish agentligi (AQSh) tomonidan o'tkazilgan testlar shuni ko'rsatdiki, kompyuterlarning 88 foizida NSD olish uchun faol foydalanish mumkin bo'lgan axborot xavfsizligi nuqtai nazaridan zaif tomonlar mavjud. Tashkilotlarning axborot tuzilmalariga masofadan kirish holatlari alohida ko'rib chiqilishi kerak.

Xavfsizlik siyosatini yaratishdan oldin tashkilotning hisoblash muhiti uchun xavflarni baholash va tegishli choralarni ko'rish kerak. Ko'rinib turibdiki, tashkilotning xavfsizlik tahdidlarini nazorat qilish va oldini olish xarajatlari kutilgan yo'qotishlardan oshmasligi kerak.

Ushbu statistik ma'lumotlar tashkilot ma'muriyati va xodimlariga korporativ tarmoq va tizim xavfsizligiga tahdidlarni samarali kamaytirish bo'yicha sa'y-harakatlarni qayerga yo'naltirish bo'yicha ko'rsatmalar berishi mumkin. Albatta, jismoniy xavfsizlik masalalari va inson xatolarining xavfsizligiga salbiy ta'sirni kamaytirish choralarini ko'rish kerak, lekin shu bilan birga, korporativ hujumlarning oldini olish uchun tarmoq xavfsizligi muammolarini hal qilishga jiddiy e'tibor qaratish lozim. tarmoq va tizim, ham tashqaridan, ham tizim ichidan.