Habituellement, le travail des logiciels malveillants vise à obtenir le contrôle de l'ordinateur, y compris dans le réseau de zombies ou au vol de données personnelles. L'utilisateur inattentif peut ne pas remarquer longtemps que le système est infecté. Mais les virus de cryptage, en particulier XTBL, fonctionnent assez différemment. Ils font des fichiers personnalisés inappropriés, les crypter avec l'algorithme le plus complexe et exigeant du propriétaire grande quantité Pour la capacité de restaurer des informations.

CAUSE DU PROBLÈME: XTBL Virus

Le crypter XTBL Virus a reçu son nom en raison du fait que les documents personnalisés cryptés par eux reçoivent une extension. YTBL. En règle générale, les codeurs laissent la clé dans le corps dans le corps de sorte que le programme de décodeur universel puisse restaurer les informations sous sa forme d'origine. Cependant, le virus est destiné à d'autres fins, donc au lieu d'une clé, une proposition apparaît à l'écran pour payer une certaine quantité de détails anonymes.

Comment fonctionne le virus XTBL

Le virus pénètre dans l'ordinateur avec des courriels par courrier électronique avec des pièces jointes infectées représentant des fichiers applications de bureau. Une fois que l'utilisateur a ouvert le contenu du message, le programme malveillant démarre la recherche de photos, de clés, de vidéos, de documents, etc., puis à l'aide d'un algorithme complexe d'origine (cryptage hybride) les transforme en stockage XTBL.

Pour stocker vos fichiers, le virus utilise des dossiers système.

Le virus contribue à la liste d'autoload. Pour ce faire, il ajoute des documents à registre Windows En sections:

- HKCU \\ Software \\ Microsoft \\ Windows \\ CurrentVersion \\ Runonce;

- HKCU \\ Software \\ Microsoft \\ Windows \\ Courroversion \\ Run;

- HKCU \\ Software \\ Microsoft \\ Windows \\ CurrentVersion \\ Runonce.

L'ordinateur infecté fonctionne de manière stable, le système ne "tombe pas", mais dans mémoire vive Il existe constamment une petite application (ou deux) avec un nom incompréhensible. Et les dossiers avec des fichiers de travail utilisateur acquièrent une vue étrange.

Sur le bureau au lieu d'un économiseur d'écran, un message apparaît:

Vos fichiers ont été cryptés. Pour les déchiffrer, vous devez envoyer le code sur adresse électronique: [Email protégé] (ci-après suit le code). Après cela, vous recevrez d'autres instructions. Des tentatives indépendantes de déchiffrer des fichiers entraîneront une destruction complète.

Le même texte est contenu dans la procédure créée pour déchiffrer votre fichier Files.txt. Adresse e-mailLe montant demandé du code peut varier.

Très souvent, certains arnaqueurs gagnent sur d'autres - le nombre de divertisseurs électroniques d'extorqueurs qui n'ont aucun moyen de décrypter les fichiers sont insérés dans le corps du virus. Donc, l'utilisateur de la mouette, envoyant de l'argent, ne reçoit rien en retour.

Pourquoi ne payez-vous pas des extorqueurs

Accepter la coopération avec des extorsistes, il est impossible non seulement de la part des principes moraux. Ceci est déraisonnable et d'un point de vue pratique.

- Fraude. Pas le fait que les attaquants puissent déchiffrer vos fichiers. Ne sert pas comme une preuve et est retourné à vous une des prétendues photos décodées - cela peut être volé juste avant le cryptage. L'argent actuel ira sans utiliser.

- La possibilité de répéter. Réaffirmant votre volonté de payer, vous deviendrez une proie plus souhaitable de ré-attaque. Peut-être la prochaine fois que vos fichiers auront une autre extension, et un autre message apparaîtra sur l'économiseur d'écran, mais l'argent ira aux mêmes personnes.

- Confidentialité. Bien que les fichiers soient même cryptés, mais sont sur votre ordinateur. Ayant accepté avec des "méchants honnêtes", vous serez obligé de leur envoyer toutes vos informations personnelles. L'algorithme ne prévoit pas de décodage clé et indépendant, n'envoie que des fichiers au décodeur.

- Infection informatique. Votre ordinateur est toujours infecté, le décryptage des fichiers n'est pas une solution complète au problème.

Comment protéger le système du virus

Les règles universelles de protection contre les programmes malveillants et minimiser les dommages aideront dans ce cas.

- À méfier de connexions aléatoires. Pas besoin d'ouvrir des lettres reçues d'expéditeurs inconnus, y compris des offres de publicité et de bonus. Dans le cas extrême, vous pouvez les lire, après avoir préservé la pièce jointe sur le disque et le vérifier avec antivirus.

- Utilisez la protection. Programmes antivirus reconstituer constamment les bibliothèques de codes malveillants, donc version réelle Le défenseur ne manquera pas la plupart des virus sur un ordinateur.

- Distribuer l'accès. Le virus va causer beaucoup de dommages nocifs s'il pénètre à travers compte Administrateur. Il est préférable de travailler au nom de l'utilisateur, rétrécissant radicalement la possibilité d'infection.

- Créer sauvegardes. Des informations importantes doivent être correctement copiées sur des supports externes stockés séparément de l'ordinateur. En outre, nous ne devrions pas oublier de créer des points de récupération de sauvegarde Windows.

Est-il possible de restaurer des informations cryptées

Bonne nouvelle: Restaurer les données sont possibles. Mauvais: il n'est pas possible de le faire vous-même. La raison en est la caractéristique de l'algorithme de cryptage, la sélection de la clé qui nécessite beaucoup plus de ressources et de connaissances accumulées que utilisateur régulier. Heureusement, les développeurs antivirus considèrent l'honneur de traiter chaque programme malveillantPar conséquent, même s'ils ne peuvent pas faire face à votre crypter, après un mois ou deux, trouveront certainement une solution. Nous devrons être patient.

En raison de la nécessité de faire appel aux spécialistes, l'algorithme de travail avec un ordinateur infecté est en train de changer. Règle générale: Moins changements, mieux c'est. Les antivirus définissent la méthode de traitement des "signes génériques" d'un programme malveillant, de sorte que les fichiers infectés pour eux sont la source une information important. Vous devez les supprimer uniquement après avoir résolu le problème principal.

La deuxième règle: à tout prix pour interrompre le virus. Peut-être qu'il n'a pas encore gâché toutes les informations et restait également dans les traces de RAM du crypter, avec laquelle vous pouvez le définir. Par conséquent, vous devez éteindre immédiatement l'ordinateur depuis le réseau et éteindre l'ordinateur portable long en appuyant sur le bouton d'alimentation. Cette fois-ci, la procédure d'arrêt standard "STOIX" n'envoira pas la possibilité de compléter correctement tous les processus, car l'un d'entre eux est l'encodage de vos informations.

Nous restaurons des fichiers cryptés

Si vous réussissez à éteindre l'ordinateur

Si vous avez le temps d'éteindre l'ordinateur avant la fin du processus de cryptage, il n'est pas nécessaire de l'inclure vous-même. Portez immédiatement le «patient» aux spécialistes, l'encodage interrompu augmente considérablement les chances de sauvegarder des fichiers personnels. Ici vous pouvez dans mode sans échec Vérifiez votre support et créez des sauvegardes. Avec une probabilité élevée, le virus lui-même sera connu, alors traitez-vous de son succès.

Si le cryptage s'est terminé

Malheureusement, la probabilité d'interruption réussie du processus de cryptage est très faible. Habituellement, le virus a le temps de coder des fichiers et de supprimer des traces inutiles de l'ordinateur. Et maintenant, vous avez deux problèmes: Windows est toujours infecté et les fichiers personnels se sont transformés en un ensemble de caractères. Pour résoudre la deuxième tâche, vous devez utiliser l'aide des fabricants antivirus logiciel.

Dr.Web.

Le laboratoire Dr.Web fournit ses services pour le décryptage uniquement par les propriétaires de licences commerciales. En d'autres termes, si vous n'êtes pas leur client, mais que vous souhaitez restaurer vos fichiers, vous devrez acheter un programme. Compte tenu de la situation, c'est l'investissement nécessaire.

L'étape suivante consiste à basculer sur le site Web du fabricant et à remplir le formulaire d'entrée.

Si parmi les fichiers cryptés, de telles copies sont préservées sur des supports externes, leur transfert facilitera grandement l'opération de décodeurs.

De Kaspersky

Kaspersky Lab a développé son propre utilitaire de déchiffrement appelé Recordecryptor, qui peut être téléchargé sur un ordinateur du site officiel de la société.

Pour chaque version système opérateur, Y compris Windows 7, fournit son utilité. Après le téléchargement, cliquez sur le bouton "Démarrer check" à l'écran.

Les services de services peuvent retarder un moment si le virus est relativement nouveau. Dans ce cas, la société envoie généralement la notification appropriée. Parfois, le décodage est capable d'occuper plusieurs mois.

Autres services

Les services avec des fonctions similaires sont de plus en plus de plus en plus, ce qui parle de la demande de service de déchiffrement. L'algorithme des actions est la même: nous allons sur le site (par exemple, https://decryptcryptolocker.com/), inscrivez-vous et envoyez un fichier crypté.

Programmes de décapation

Les propositions de "décodeurs universels" (bien sûr, payées) dans le réseau beaucoup, cependant, les avantages d'eux sont douteux. Bien sûr, si les fabricants de virus écrivent eux-mêmes un décodeur, cela fonctionnera avec succès, mais le même programme sera inutile pour une autre application malveillante. De plus, des spécialistes qui ont rencontré régulièrement des virus ont généralement un ensemble complet d'utilitaires nécessaires. Tous les programmes de travail ont donc une probabilité élevée. Acheter un tel décodeur, probablement être un gaspillage d'argent.

Comment déchiffrer des fichiers en utilisant Kaspersky Lab - Video

Recouvrement indépendant des informations

Si, pour une raison quelconque, il est impossible de se tourner vers des spécialistes tiers, vous pouvez essayer de restaurer des informations sur votre choix. Nous allons annuler cela en cas de défaillance, les fichiers peuvent être perdus enfin.

Restaurer les fichiers distants

Après cryptage, le virus supprime fichiers source. Cependant, Windows 7 stocke toutes les informations distantes sous la forme d'une copie dite Shadow.

ShadowExplorer est un utilitaire conçu pour restaurer des fichiers de leurs copies d'ombre.

Photorec.

Utilitaire photorec gratuit fonctionne sur le même principe, mais en mode batch.

- Téléchargez l'archive du site du développeur et décompressez-le sur le disque. Le fichier exécutable est appelé qphotorec_win.

- Après avoir démarré l'application dans la boîte de dialogue, affichera une liste de toutes disponibles. dispositifs de disque. Choisissez que les fichiers cryptés sont stockés et spécifiez le chemin d'accès à enregistrer les copies récupérées.

Pour le stockage, il est préférable d'utiliser un support externe, par exemple, un lecteur flash USB, car chaque entrée du disque est dangereuse des copies de l'ombre.

- En sélectionnant les répertoires dont vous avez besoin, cliquez sur le bouton Formats de fichiers.

- Le menu abandonné est une liste de types de fichiers que l'application peut restaurer. Par défaut, en face de chacun, il est toutefois possible de prendre des "oiseaux" supplémentaires pour accélérer le travail, laissant uniquement les fichiers correspondants des fichiers restaurés. Après avoir obtenu son diplôme, cliquez sur le bouton OK.

- Une fois la sélection terminée, le bouton d'écran de recherche devient disponible. Cliquez dessus. La procédure de récupération est un processus de consommation de temps, alors soyez patient.

- Après avoir attendu l'achèvement du processus, appuyez sur le bouton Écran Quitter et quittez le programme.

- Les fichiers restaurés sont situés dans le répertoire précédemment spécifié et sont décomposés par des dossiers avec noms identiques recup_dir.1, recup_dir.2, recup_dir.3 et ainsi de suite. Visitez toujours chacun et y retourner pour les mêmes noms.

Suppression du virus

Étant donné que le virus a frappé l'ordinateur, les programmes de protection installés ne font pas face à leur tâche. Vous pouvez essayer d'utiliser une aide tierce.

Important! Supprimer le virus traite un ordinateur, mais ne rétablit pas les fichiers cryptés. De plus, l'installation de nouveaux logiciels peut endommager ou effacer des copies d'ombre des fichiers nécessaires à leur rétablissement. Par conséquent, il est préférable d'installer des applications à d'autres disques.

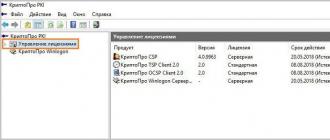

Outil de suppression du virus de Kaspersky

Programme gratuit du développeur bien connu du logiciel antivirus, qui peut être téléchargé sur le site Web de Kaspersky Lab. Après le lancement Virus de Kaspersky. L'outil de suppression offre immédiatement pour commencer à vérifier.

Après avoir appuyé sur un gros bouton "Démarrer le chèque", le programme commence à numériser un ordinateur.

Il reste à attendre la fin de la balayage et de retirer les invités de l'inacceptation trouvés.

Malwarebytes Anti-Malware

Un autre développeur de logiciels antivirus fournissant une version gratuite du scanner. L'algorithme d'action est la même chose:

- Télécharger S. page Officielle Fabricant fichier d'installation. Pour les malwarebytes anti-malware, après quoi vous exécutez le programme d'installation, répondez aux questions et en cliquant sur le bouton "Suivant".

- La fenêtre principale proposera immédiatement à jour le programme (procédure utile, rafraîchissant la base de données des virus). Après cela, exécutez la numérisation en cliquant sur le bouton approprié.

- Malwarebytes Anti-Malware scanne progressivement le système pour afficher les résultats intermédiaires du travail.

- Les virus trouvés, y compris les crypters, sont démontrés dans la fenêtre finale. Éliminez-vous d'eux en appuyant sur le bouton "Supprimer sélectionné".

Pour Élimination correcte Certains malwarebytes anti-malware proposeront de redémarrer le système, vous devez accepter cela. Après avoir renouvelé le travail Windows Antivirus. Continuer le nettoyage.

Que ne devrait pas être fait

Le virus XTBL, comme d'autres virus de cryptage, est préjudiciable au système et aux informations de l'utilisateur. Par conséquent, pour réduire les dommages possibles, certaines précautions devraient être observées:

- N'attendez pas la fin du cryptage. Si le cryptage de fichier a commencé sur vos yeux, vous ne devriez pas attendre tout ou essayer d'interrompre le processus. logiciel. Déconnectez immédiatement le pouvoir de l'ordinateur et appelez les spécialistes.

- N'essayez pas de supprimer vous-même le virus, si vous pouvez faire confiance aux professionnels.

- Ne réinstallez pas le système avant la fin du traitement. Le virus infecte en toute sécurité le nouveau système.

- Ne renommez pas de fichiers cryptés. Cela ne fera que compliquer le travail du décodeur.

- N'essayez pas de lire des fichiers infectés sur un autre ordinateur jusqu'à ce que le virus soit supprimé. Cela peut conduire à la propagation de l'infection.

- Ne pas payer des extorsions. Il est inutile et encourage les créateurs de virus et de fraudeurs.

- N'oubliez pas de la prévention. Installation d'antivirus, régulière sauvegardeLa création de points de récupération réduira considérablement les dégâts possibles des programmes malveillants.

Le traitement d'un ordinateur infecté par un virus-crypter est une procédure longue et pas toujours réussie. Par conséquent, il est si important de respecter les précautions lors de la réception des informations du réseau et de travailler avec des transporteurs externes non vérifiés.

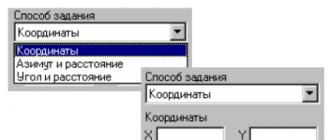

- La démagogie ne sera pas beaucoup depuis que l'article est tellement meilleur! Traitons avec ce que vous pouvez faire si votre ordinateur est infecté par un encodeur: vous devez d'abord savoir quel type de cryptage a-t-il fait une mauvaise affaire avec vos fichiers. Ci-dessous à la fin de l'article, il existe des liens vers des services qui donneront toutes les informations en fonction de votre malade malade qui survient sur votre ordinateur. Si le nom de votre mal inhumé a coïncidé avec les noms de cet article, c'est Paul Wast et nous lisons donc plus loin ce que Kaspersky propose dans la lutte contre des extorsions de codeurs. Honnêtement, de dire assez fort ces virus, vous avez vraiment un problème. Vous pouvez retirer cette méchante de votre ordinateur, ce n'est pas un problème, mais le retour des fichiers est une question:

- Je liste le nom des extorqueurs et, à la fin, vous postez le nom du programme qui peut vous aider:

- Lorsque infecté par Trojan-Ransom.win32.Rannoh, les noms et expansion de verrouillés. .

- Une fois infecté par Trojan-Ransom.win32.Cryakl, CryptendLackDC est ajouté à la fin des fichiers.

- Trojan-ransom.win32.Autoit L'extension varie sur le modèle @ _.

- Par exemple, _.RZWDTDC.

- Lorsque infecté par Trojan-Ransom.win32.CryptXXX varie via la template.crypt.

- Nous vérifions la précision du service qui se présentera à la fin de l'article et si tout correspond à ce que vous téléchargez l'utilitaire:

- . En tant que bureau, site Kaspersky .

- . Avec un nuage coché Kaspersky

- Après avoir cliqué sur le bouton Démarrer, la fenêtre s'ouvrira dans laquelle vous devez afficher un fichier crypté.

- Ensuite, le programme lui-même fera tout. Si vous faites!))) Mais nous ne serons pas mauvais, tout ira bien!

- Conçu pour lutter contre les virus des crypters: Trojan-Ransom.win32.Xoriste, Trojan-Ransom.msil.vandev

- Vous pouvez reconnaître l'encodeur dans les étapes suivantes: donne à la fenêtre la fenêtre du type de quelle ci-après:

- Sur le disque C: / fait des fichiers avec le nom "Lisez-moi - Comment décrypter les fichiers". Ouverture d'un tel fichier, ce sera le contenu de la similitude que dans l'image ci-dessous.

- Aussi dans dossier Windows Il y a un fichier nommé cryptlogfile.txt. Il enregistre tout ce qui a été crypté.

-

Déchiffrement de fichier

- de., Site web de Kaspersky

- avec nuage vérifié kaspersky

- Exécutez et affichez le fichier crypté et attendez que l'utilitaire essaie de déchiffrer le fichier.

- Si l'utilitaire XoristDecryptor ne détermine pas le fichier, vous proposera d'envoyer au courrier. Dans Kaspersky Lab, vous explorerez le fichier, la base de données antivirus XoristDecryptor sera mise à jour. Quoi quand vous vous réconcez, il est possible de renvoyer vos fichiers.

Le prochain utilitaire s'appelle Recordecryptor

- Comme ce qui précède, il est présenté de Kaspersky et sert à déchiffrer des fichiers infectés par un crypter avec un crypter: Trojan-Ransom.win32.Rector

- jpg, .doc, .pdf, .rar.

- Nom du fichier après cryptage:

- vscrypt, .infected, .bloc, .korrektor

- La signature de l'auteur sous la forme † koppektop † † † et la connexion avec elle peut être conservée:

- ICQ: 557973252 ou 481095

- Dans certains cas, l'attaquant demande à laisser un message dans le Livre d'or de l'un de ses sites qui ne fonctionnent ni ne travaillent pas dans le temps dont vous avez besoin:

- https: //trojan....sooot.cn/

- https: //malware....66ghz.com/

- En outre, la bannière du bureau du formulaire ci-dessous indique que vos fichiers sont cryptés avec ce codeur:

- Comment essayer de retourner vos fichiers:

- Téléchargez l'utilitaire de Kaspersky appelé

- de., Site web de Kaspersky

- avec nuage vérifié kaspersky

- Comme dans tous les autres au-dessus des utilitaires de Kaspersky. Vous exécutez l'utilitaire téléchargé et en cliquant sur le bouton de chèque de démarrage de la fenêtre frite, spécifiez un fichier crypté.

- Le rapport sur les travaux effectués comme dans les exemples ci-dessus avec les programmes que vous pouvez trouver à l'adresse suivante: C: \\ Recordecryptor.2.3.7.0_10.05.2010_15.45.43_log.txt Le temps et la date sont approximatifs, vous aurez le vôtre.

- Pour lutter contre les crypters de Kaspersky:

- Trojan-ransom.win32.rakhni, Trojan-ransom.win32.Autoit, Trojan-ransom.win32.agent.iih, Trojan-ransom.win32.aura, Trojan-ransom.androidos.lettor, Trojan-ransom.win32.rotor, Trojan-ransom.win32.Lamer, Trojan-ransom.msil.lortok, Trojan-ransom.win32.cryptokluchen, Trojan-ransom.win32.democry, Trojan-ransom.win32.bitman Version 3 et 4, Trojan-Ransom.win32. Balance, Trojan-Ransom.msil.Lobzik et Trojan-Ransom.win32.Chimera

Trojan-ransom.win32.Rannoh, Trojan-ranohwin32.Autoit, Trojan-ransom.win32.fury, Trojan-ransom.win32.crybola, Trojan-ransom.win32.Cryakl ORTROJAN-RANSOM.WIN32.CRYPTXXX Version 1 et 2 .

Quels noms de vos fichiers deviendront après cryptage:

XoristDecryptor

Quels fichiers chiffrent:

Utilitaire rakhnidecryptor

Le nombre de virus dans leur compréhension familière devient de moins en moins la raison de antivirus gratuitqui sont bons fonctionnent et protègent les ordinateurs des utilisateurs. Dans le même temps, tout le monde ne se soucie pas de la sécurité de leurs données, et ils risquent non seulement d'être non seulement avec des logiciels malveillants, mais également des virus standard, dont le Troie continue de rester le plus courant. Il peut se manifester différentes façonsMais l'un des plus dangereux - cryptage des fichiers. Si le virus crypté les fichiers sur l'ordinateur, renvoyez que les données ne sont pas un fait qu'il s'avère, mais certaines méthodes efficaces sont disponibles et elles seront discutées ci-dessous.

Cryptage Virus: Quelle est la même chose qu'elle agit

Dans le réseau, vous pouvez trouver des centaines d'espèces de virus qui chiffrent des fichiers. Leurs actions mènent à une conséquence - les données utilisateur sur l'ordinateur obtiennent format inconnuqui ne peut pas être ouvert avec logiciel standard. Voici quelques-uns des formats dans lesquels des données peuvent être cryptées sur un ordinateur à la suite de virus: .locké, .xtBL, .Kraken, .cbf, .oshit et beaucoup d'autres. Dans certains cas, directement dans l'extension de fichier est prescrit adresse e-mail Créateurs du virus.

Dans le réseau, vous pouvez trouver des centaines d'espèces de virus qui chiffrent des fichiers. Leurs actions mènent à une conséquence - les données utilisateur sur l'ordinateur obtiennent format inconnuqui ne peut pas être ouvert avec logiciel standard. Voici quelques-uns des formats dans lesquels des données peuvent être cryptées sur un ordinateur à la suite de virus: .locké, .xtBL, .Kraken, .cbf, .oshit et beaucoup d'autres. Dans certains cas, directement dans l'extension de fichier est prescrit adresse e-mail Créateurs du virus.

Parmi les virus les plus courants qui chiffrent des fichiers peuvent être appelés Trojan-ransom.win32.aura. et Trojan-ransom.win32.rakhni.. Ils ont beaucoup de formes et le virus ne peut même pas porter le nom Trojan (par exemple, CryptoLocker), mais leurs actions ne sont pratiquement pas différentes. Les nouvelles versions des virus de cryptage sont régulièrement produites afin que les créateurs d'applications antivirus soient plus difficiles à combattre de nouveaux formats.

Si le virus de cryptage entre dans l'ordinateur, il changera certainement non seulement en bloquant les fichiers, mais également à l'utilisateur pour les déverrouiller pour les frais de caisse. Une bannière à l'écran apparaîtra sur laquelle il sera écrit où l'argent est tenu de supprimer le blocage des fichiers. Lorsqu'une telle bannière n'apparaît pas, vous devez rechercher "lettre" des développeurs de virus sur le bureau, un tel fichier dans la plupart des cas est appelé readme.txt.

Selon les développeurs du virus, les tarifs du déchiffrement des fichiers peuvent varier. Dans le même temps, il est loin du fait que lors de l'envoi de l'argent aux créateurs du virus, ils renvoient la voie à la liberté. Dans la plupart des cas, l'argent va "à nulle part" et la méthode de décryptage de l'utilisateur de l'ordinateur ne reçoit pas.

Une fois que le virus était sur votre ordinateur et que vous avez vu le code à l'écran que vous souhaitez envoyer à une adresse spécifique pour obtenir un décodeur, vous ne devriez pas faire cela. Tout d'abord, réécrivez ce code sur un morceau de papier, car le nouveau fichier créé peut également être crypté. Après cela, vous pouvez fermer des informations auprès des développeurs de virus et essayer de trouver un moyen sur Internet, comment se débarrasser du crypter de fichier dans votre cas particulier. Ci-dessous, nous présentons les principaux programmes qui vous permettent de supprimer les fichiers virus et déchiffrer, mais ils ne peuvent pas être appelés universels et créateurs support anti-virus Développez régulièrement la liste des solutions.

Débarrassez-vous des fichiers de cryptage du virus, tout à fait avec versions gratuites Antivirus. Eh bien, avec des virus chiffrer des fichiers, 3 programmes gratuits sont en train de faire face:

Débarrassez-vous des fichiers de cryptage du virus, tout à fait avec versions gratuites Antivirus. Eh bien, avec des virus chiffrer des fichiers, 3 programmes gratuits sont en train de faire face:

- Malwarebytes Anti-Malware.;

- Dr.Web cure-le;

- Kaspersky Internet Security.

Les applications ci-dessus sont totalement libres ou ont versions d'essai. Nous vous recommandons d'utiliser la solution de Dr.Web ou Kespersky après avoir vérifié le système lorsque malwarebytes aident Antimalware. Encore une fois, nous vous rappelons que l'installation de 2 ou plusieurs antivirus à l'ordinateur est simultanément recommandé. Ainsi, avant d'installer chaque nouvelle solution, vous devez supprimer le précédent.

Comme nous l'avons noté ci-dessus, la solution idéale pour le problème dans cette situation sera la sélection des instructions, ce qui vous permet de faire face spécifiquement à votre problème. Ces instructions sont plus souvent adaptées aux sites de développeurs antivirus. Ci-dessous nous donnons quelques-uns pertinents utilitaires anti-virusqui vous permettent de faire face à différents types de "Troie" et d'autres types de crypters.

Ce qui précède n'est qu'une petite partie des utilitaires antivirus qui vous permettent de déchiffrer des fichiers infectés. Il convient de noter que si vous essayez de simplement, cherchez à renvoyer les données, elles seront au contraire perdues pour toujours - cela ne vaut pas la peine de le faire.

Si le système est infecté par un programme malveillant de familles Trojan-Ransom.win32.Rannoh, Trojan-Ransom.win32.Autoit, Trojan-Ransom.win32.fury, Trojan-Ransom.win32.Crybola, Trojan-ransom.win32.cryakl ou alors Trojan-ransom.win32.cryptxxxx.Tous les fichiers de l'ordinateur seront cryptés comme suit:

- En infection Trojan-ransom.win32.Rannoh. Les noms et les extensions changeront par modèle fermé à clé-<оригинальное_имя>.<4 произвольных буквы> .

- En infection Trojan-ransom.win32.cryakl La fin du contenu des fichiers ajoutez une étiquette Cryptendendblackdc .

- En infection Trojan-ransom.win32.Autoit. L'extension varie selon le modèle <оригинальное_имя>@<почтовый_домен>_.<набор_символов>

.

Par example, [Email protégé]_RZWDTDC. - En infection Trojan-ransom.win32.cryptxxxx. L'extension varie dans les modèles <оригинальное_имя>.crypte,<оригинальное_имя>. crypz. et <оригинальное_имя>. cryp1.

L'utilitaire Rannohdecryptor est conçu pour déchiffrer des fichiers après infection. Trojan-ransom.win32.polyglot., Trojan-ransom.win32.Rannoh., Trojan-ransom.win32.Autoit., Trojan-ransom.win32.fury., Trojan-ransom.win32.crybola, Trojan-ransom.win32.cryakl ou alors Trojan-ransom.win32.cryptxxxx. version 1 , 2 et 3 .

Comment guérir le système

Guérir un système infecté:

- Téléchargez le fichier RannohDecryptor.zip.

- Exécutez le fichier RannohDecryptor.exe sur une machine infectée.

- Dans la fenêtre principale, cliquez sur Chèque de départ.

- Spécifiez le chemin du fichier crypté et non crypté.

Si le fichier est crypté Trojan-ransom.win32.cryptxxxx.Spécifiez les fichiers du grande taille. Le décodage ne sera disponible que pour des fichiers égaux ou plus petits. - Attendez les fichiers cryptés de recherche et de déchiffrement.

- Redémarrez l'ordinateur si nécessaire.

- Pour supprimer des copies des fichiers de vue cryptés fermé à clé-<оригинальное_имя>.<4 произвольных буквы> Après décodage réussie, sélectionnez.

Si le fichier était crypté Trojan-ransom.win32.cryakl, Ensuite, l'utilitaire enregistre le fichier sur l'ancienne place avec l'extension. .Decryptedklr. Original_exing. Si vous avez choisi Supprimer des fichiers cryptés après un déchiffrement réussiLe fichier déchiffré sera enregistré par un utilitaire avec le nom d'origine.

- Par défaut, l'utilitaire affiche un rapport à la racine. disque (Le disque sur lequel le système d'exploitation est installé).

Le nom du rapport est suivant apparence: Noms Nom. Device_Data_Log.txt

Par example, C: \\ Rannohdecryptor.1.1.0.0_02.05.2012_15.31.43_log.txt

Dans le système infecté Trojan-ransom.win32.cryptxxxx.L'utilitaire analyse le nombre limité de formats de fichiers. Lorsque vous sélectionnez un utilisateur d'un fichier affecté par CryptXXXX V2, la récupération de la clé peut occuper longtemps. Dans ce cas, l'utilitaire montre un avertissement.

Les virus eux-mêmes comme une menace informatique aujourd'hui ne surprend personne. Mais si elle a précédemment influencé le système dans son ensemble, causant des défaillances dans ses performances, aujourd'hui, avec l'avènement d'une telle variété, comme un cryptage viral, les actions de la menace pénétrante concernent plus de données utilisateur. C'est peut-être même une grande menace que les applications exécutables des fenêtres destructives ou des applets d'espionnage.

Qu'est-ce qu'un cryptage viral?

Le code prescrit dans le virus auto-copiant est lui-même impliquant crypter presque toutes les données utilisateur avec des algorithmes cryptographiques spéciaux qui n'affectent pas fichiers système système opérateur.

Au début, la logique de l'influence du virus n'a pas été complètement claire pour beaucoup. Tout ne s'est avéré que lorsque les pirates informatiques, créant de tels applets, ont commencé à exiger la restauration de la structure de fichiers initiale de l'argent. Dans le même temps, le virus-crypter pénétrant lui-même décrypte les fichiers en vertu de leurs caractéristiques ne permet pas. Cela nécessite un décodeur spécial si vous le souhaitez, code, mot de passe ou algorithme requis pour restaurer le contenu souhaité.

Principe de pénétration dans le système et le travail du code de virus

En règle générale, il est difficile de "ramasser" une telle muck sur Internet. La principale source de distribution de la "infection" est un courrier électronique au niveau installé sur un terminal de programme informatique spécifique comme Outlook, Thunderbird, La chauve-souris. etc. Remarque à la fois: les serveurs Internet de messagerie ne concernent pas car ils ont un degré de protection assez élevé et l'accès aux données utilisateur est possible, sauf au niveau

Une autre chose est une application sur un terminal d'ordinateur. Ici, pour l'action des virus, le champ est si large qu'il est impossible d'imaginer. Vrai, il convient également de faire une réservation: dans la plupart des cas, les virus sont destinés à grandes entreprisesÀ partir de laquelle vous pouvez «mépris» de l'argent pour fournir le code de transcription. Cela est compréhensible, car non seulement sur les terminaux informatiques locaux, mais également sur des serveurs, de telles entreprises ne peuvent pas être stockées complètement, mais les fichiers, afin de parler, dans une seule copie qui ne peut en aucun cas être détruite. Et puis le décodage des fichiers après que le virus du crypter devienne assez problématique.

Bien entendu, l'utilisateur ordinaire peut être soumis à une telle attaque, mais dans la plupart des cas, il est peu probable que vous vous conformiez aux recommandations les plus simples sur l'ouverture des investissements avec l'expansion du type inconnu. Même client de messagerie Détermine la pièce jointe avec l'extension.jpg en standard fichier graphique.Tout d'abord, il doit être vérifié par régulier installé dans le système.

Si vous ne le faites pas, lors de l'ouverture d'un double clic (méthode standard), l'activation du code démarre et le processus de cryptage commencera, après quoi le même brisant_bad (virus-encrypeter) ne sera pas seulement capable de supprimer, mais le Les fichiers après avoir éliminé la menace ne seront pas en mesure de restaurer.

Conséquences générales de pénétrer tous les virus de ce type

Comme déjà mentionné, la plupart des virus de ce type pénétrent dans le système par courrier électronique. Eh bien, disons à une grande organisation, une lettre à un courrier recommandé spécifique est livrée avec du contenu comme "Nous avons modifié le contrat, analyse dans l'investissement" ou "Vous avez envoyé une facture pour l'expédition de marchandises (une copie)." Naturellement, rien d'employé suspect ouvre le fichier et ...

Tous les fichiers utilisateur au niveau des documents de bureau, multimédia, projets AutoCAD spécialisés ou toute autre donnée d'archivage sont instantanément cryptés et si le terminal de l'ordinateur est dans réseau localLe virus peut être transmis davantage, crypter des données sur d'autres machines (il devient perceptible à la fois dans le "freinage" du système et des programmes éclairants ou les applications exécutées en ce moment).

À la fin du processus de cryptage lui-même, le virus lui-même, fait apparemment référence un rapport particulier, après quoi la société peut venir à un message qu'une telle menace pénétrait dans le système et que seule une telle organisation peut déchiffrer. Cela concerne généralement le virus [Email protégé] L'obligation supplémentaire de payer pour les services de déchiffrement avec une proposition d'envoyer plusieurs fichiers au courrier électronique client, qui est le plus souvent fictif.

Sanger de l'exposition au code

Si quelqu'un n'a pas encore compris: le déchiffrement des fichiers après le virus du crypter est un processus plutôt fastidieux. Même si vous ne «soyez pas conservé» aux exigences des intrus et essayez d'engager les structures officielles du gouvernement sur la lutte contre les crimes informatiques et leur prévention, rien n'est possible.

Si vous supprimez tous les fichiers, apportez et copiez même les données d'origine du support amovible (naturellement, s'il existe une copie), toutes identiques avec le virus activé, tout sera crypté à nouveau. Il n'est donc pas particulièrement dédié, d'autant plus que lorsque lors de l'insertion du même lecteur flash sur un port USB, l'utilisateur ne remarquera même pas comment le virus crypte les données et sur elle. C'est vrai qu'il n'y a pas de problèmes.

Premier-né dans la famille

Faites maintenant attention au premier virus-crypter. Comment guérir et déchiffrer des fichiers après l'exposition au code exécutable joint dans une pièce jointe par courrier électronique avec une découverte de datation, au moment de son apparence, personne n'a pas pensé. La prise de conscience d'une catastrophe n'est venue qu'avec le temps.

Ce virus avait le nom romantique "Je t'aime". Rien d'utilisateur soupçonné n'a ouvert la pièce jointe dans le Mesmètre "Elemers" et a reçu des fichiers multimédias entièrement non reproduits (graphiques, vidéo et audio). Ensuite, cependant, de telles actions semblaient plus destructrices (dommages aux bibliothèques de média personnalisées) et personne ne demandait de l'argent pour cela.

Nouvelles modifications

Comme vous pouvez le constater, l'évolution des technologies est devenue assez rentable, surtout si nous considérons que de nombreux dirigeants de grandes organisations fonctionnent instantanément à payer des actions sur le déchiffrement, sans penser qu'il est possible de perdre de l'argent et des informations.

Au fait, ne pas regarder tous ces postes "gauche" sur Internet, ils disent: "J'ai payé / payé le montant requis, j'ai reçu un code, tout a été restauré." Absurdité! Tout cela est écrit par les développeurs de virus eux-mêmes afin d'attirer un potentiel, désolé, "lokhov". Mais, par les normes de l'utilisateur ordinaire, les montants de paiement sont assez graves: des centaines à plusieurs milliers d'euros ou de dollars de milliers d'euros ou de dollars.

Voyons maintenant les derniers types de virus de ce type enregistré relativement récemment. Tous sont pratiquement similaires et appartiennent non seulement à la catégorie de crypters, mais également au groupe de soi-disant extorsistes. Dans certains cas, ils agissent plus correctement (comme PayCrypt), il semble envoyer des offres commerciales officielles ou rapporte que quelqu'un prend soin de la sécurité de l'utilisateur ou de l'organisation. Un tel virus-crypter introduit simplement une miséricorde pour un gâchis. S'il prend au moins la moindre action sur le paiement, tout - «Divorce» sera plein.

XTBL Virus

Relativement récemment semblait être attribué au mode de réalisation classique du crypter. En règle générale, il pénètre dans le système par des courriels contenant des pièces jointes sous la forme de fichiers avec lesquels est standard pour Windows Screensaver. Le système et l'utilisateur pensent que tout est en ordre et activez la visualisation ou la sauvegarde des pièces jointes.

Hélas, cela conduit à des conséquences graves: les noms de fichiers sont convertis en un ensemble de caractères et une autre est ajoutée à l'extension principale. XTBL est ajouté à l'extension principale, après quoi un message est reçu sur la possibilité d'un déchiffrement après le paiement de la montant spécifié (généralement 5 000 roubles).

Virus cbf.

Ce type de virus fait également référence au classique du genre. Il apparaît dans le système après avoir ouvert une pièce jointe de messagerie, puis renomme les fichiers utilisateur en ajoutant une extension comme .nocance ou.Perfect.

Malheureusement, déchiffrer le virus de cryptage de ce type pour analyser le contenu du code, même au stade de son apparition dans le système, il n'est pas possible, car après avoir terminé ses actions, elle produit une autodestruction. Même telle, autant de personnes considèrent l'outil universel, comme Recordecryptor, n'aident pas. Encore une fois, l'utilisateur vient une lettre de paiement exigeant, qui reçoit deux jours.

Virus Breake_bad.

Ce type de menaces fonctionne sur le même schéma, mais renonce aux fichiers en standard en ajoutant à l'extension.Breaking_BAD.

Cette situation n'est pas limitée. Contrairement aux virus précédents, celui-ci peut créer une autre extension - .heisenberg, il n'est donc pas toujours possible de trouver tous les fichiers infectés. Donc, rupture_bad (virus-crypter) est une menace sérieuse. Au fait, il y a des cas que même le paquet sous licence de Kaspersky Endpoint Security 10 manque la menace de ce type.

Virus [Email protégé]

Voici une autre, peut-être, la menace la plus grave, qui est principalement dirigée pour les grandes organisations commerciales. En règle générale, une lettre arrive à certains département, qui semble être modifiée au contrat d'approvisionnement, voire seulement une surcharge. La pièce jointe peut contenir un fichier normal.jpg (type d'image), mais plus souvent - Script exécutable.js (applet Java).

Comment déchiffrer le virus-crypter de ce type? En juger par le fait qu'il existe un certain algorithme RSA-1024 inconnu, de quelque manière que ce soit. Si vous passez du nom, vous pouvez supposer qu'il s'agit d'un système de cryptage de 1024 bits. Mais si quelqu'un se souvient aujourd'hui, le plus parfait est l'AES 256 bits.

Virus-Crypypeter: Comment guérir et déchiffrer des fichiers à l'aide d'un logiciel antivirus

Aujourd'hui, il n'a pas encore été trouvé pour décrypter des menaces de ce type de solutions. Même de tels maîtres dans la région protection anti-viruscomme Kaspersky, Dr. Web et ESET, impossible de trouver la clé pour résoudre le problème lorsque le crypter Virus a été dans le système. Comment guérir des fichiers? Dans la plupart des cas, il est proposé d'envoyer une demande au site officiel du développeur de l'antivirus (en passant, uniquement s'il existe un développeur sous licence dans le système).

Dans le même temps, vous devez joindre plusieurs fichiers cryptés, ainsi que leurs originaux «sains», le cas échéant. En général, de manière générale, peu de personnes sauvent des copies des données. Le problème de leur absence n'ègre que l'aggrave la situation déjà impartiale.

Moyens possibles d'identifier et d'éliminer la menace de manuellement

Oui, la numérisation des antivirus classiques menace la menace détermine et les supprime même du système. Mais que faire avec l'information?

Certains essaient d'utiliser des programmes de décodeurs tels que l'utilitaire de Recordordecryptor déjà mentionné (Rakhnidecryptor). Remarque immédiatement: cela ne vous aidera pas. Et dans le cas du virus BREAKE_BAD, il ne peut que nuire. Et c'est pourquoi.

Le fait est que les personnes qui créent de tels virus essaient de se protéger et d'écrire à d'autres. Lors de l'utilisation des utilitaires pour le déchiffrement, le virus peut réagir de manière à ce que l'ensemble du système "vole" et avec la destruction complète de toutes les données stockées sur disques durs ou dans sections logiques. Ceci, pour ainsi dire, une leçon indicative pour trouver tous ceux qui ne veulent pas payer. Il reste à espérer que sur les laboratoires officiels antivirus.

Méthodes cardinales

Cependant, si les choses sont complètement mauvaises, vous devrez sacrifier des informations. Pour se débarrasser complètement de la menace, vous devez formater tout le disque dur, y compris sections virtuelles, après quoi vous installez "Opération" à nouveau.

Malheureusement, il n'y a pas d'autre moyen de sortir. Même avant qu'un certain point de récupération enregistré ne aide pas. Le virus peut également disparaître, mais les fichiers resteront cryptés.

Au lieu d'une pré-école

En conclusion, il convient de noter que la situation est la suivante: le cryptage du virus pénètre dans le système, rend son entreprise noire et n'est pas traitée de manière connue. Outils antivirus La protection n'était pas prête pour un tel type de menaces. Il va sans dire qu'il est possible de détecter le virus une fois qu'il est influencé ou supprimé. Mais les informations cryptées resteront sous une forme disgracieuse. Je tiens donc à espérer que les meilleurs umas des développeurs de logiciels antivirus trouveront toujours une solution, bien que, à juger par des algorithmes de cryptage, il sera très difficile de faire. Rappelez-vous au moins une machine de cryptage d'énigme, qui pendant la Seconde Guerre mondiale était dans la flotte allemande. Les meilleurs cryptographes ne pouvaient pas résoudre le problème de l'algorithme pour déchiffrer les messages jusqu'à ce qu'ils obtiennent l'appareil entre leurs mains. Donc, la situation est ici.