Sous le Président de la Fédération de Russie"

Succursale de Briansk

Département de mathématiques et technologies de l'information

Direction de la formation 230700.62 - Informatique appliquée

TRAVAIL DE COURS

Conception d'un réseau informatique local pour un établissement d'enseignement

Option 5

dans le cours « Systèmes informatiques, réseaux et télécommunications »

Kiryushin R.O.

groupe POO-12

Directeur scientifique

Kvitko B.I.,

doctorat technologie. sciences, prof. départements

Briansk 2014

INTRODUCTION 3

1. DESCRIPTION DE LA SOLUTION DE CONCEPTION PROPOSÉE 9

1.1 DESCRIPTION DU SCHÉMA DE COMMUNICATION LAN 9

1.2 PLACEMENT DES ÉQUIPEMENTS LAN ACTIF 11

2. CALCUL DES COMPOSANTES SKS 23

2.1 CÂBLES ET SYSTÈME DE CÂBLES 30

2.2 CANAUX DE CÂBLES ET ÉQUIPEMENT D'INSTALLATION 36

3. COÛT FINAL 39

CONCLUSION 49

LISTE DES SOURCES ET RÉFÉRENCES 40

Introduction

Les réseaux locaux sont des réseaux conçus pour traiter, stocker et transmettre des données et constituent un système de câble d'un objet (bâtiment) ou d'un groupe d'objets (bâtiments). Aujourd'hui, il est difficile d'imaginer le travail d'un bureau moderne sans réseau informatique local ; désormais, plus d'une entreprise peut se passer d'un réseau d'information et informatique.

La raison de la création d’un réseau local est :

· Contrôle de l'accès aux documents importants ;

· Traitement commun de l'information ;

· Partage de fichiers.

La pertinence de ce travail réside dans le fait que doter une entreprise d'ordinateurs dotés d'un réseau local et d'un accès à Internet permet aux salariés :

· Effectuer le traitement rapide des informations papier et leur stockage ;

· Maintenir une base de données électronique de vos clients;

· Avoir accès aux dernières nouveautés, articles, lois, etc. situé sur Internet ;

· Utilisez une messagerie locale et sécurisée.

Un objet recherche – réseaux informatiques.

Article recherche – réseau local.

Cible Le travail du cours consiste à acquérir des compétences pratiques dans l'analyse des spécifications techniques et la conception d'une norme LAN IEEE 802.3 (Ethernet).

Le plus souvent, les réseaux locaux sont construits sur les technologies Ethernet ou Wi-Fi. Pour construire un réseau local simple, des routeurs, des commutateurs, des points d'accès sans fil, des routeurs sans fil, des modems et des adaptateurs réseau sont utilisés. Les convertisseurs de média, les amplificateurs de signal (divers types de répéteurs) et les antennes spéciales sont moins couramment utilisés.

Pour réaliser le travail, nous devrons bien connaître le LAN et en apprendre toutes les nuances. Pour cette tâche, nous devrons analyser la littérature sur ce sujet.

La disposition des bâtiments est présentée à la figure 1.

Les locaux dans lesquels seront situés les postes de travail connectés par le LAN créé sont présentés dans le tableau 1.

| Bâtiment | Sol | Numéro de chambre | Nombre d'ordinateurs |

| Total : 40 ordinateurs + serveur | |||

| Total : 51 ordinateurs + serveur dans la salle 216 | |||

| Total : 91 ordinateurs + 2 serveurs |

Les plans d'étage des locaux considérés sont présentés sur la Fig. 2, 3, 4.

Figure 4. Aménagement du troisième étage du bâtiment 2

Les locaux présentés sur les plans de construction ont les dimensions suivantes : un « marche de fenêtre » (largeur d'une pièce à fenêtre unique) – B 0 = 4 m ; profondeur de toutes les pièces (de l'entrée à la fenêtre) – L 0 = 6 m ; largeur d'une pièce à plusieurs fenêtres – B j =B 0 m, où m est le nombre de fenêtres, j est le numéro de la pièce ; largeur du couloir – B à = 2 m ; la hauteur de toutes les pièces est H=3m.

Les postes de travail et les équipements serveurs doivent être connectés au réseau local à l'aide de la technologie IEEE 802.3 1000BASE-T. Les bâtiments voisins doivent être connectés via la technologie IEEE 802.3ab (réseaux gigabit basés sur un câble à fibre optique), la méthode d'installation du câble à fibre optique est souterraine. Le matériel actif HP est recommandé. La durée maximale d'alimentation électrique des disques UPS est de 20 minutes. Le projet devrait prévoir l'attribution de locaux spéciaux pour organiser le lieu de travail de l'administrateur réseau et placer les équipements LAN actifs. Le but du LAN conçu est d'assurer la communication entre les étages spécifiés de deux bâtiments dans lesquels se trouve l'établissement d'enseignement, ainsi que l'échange d'informations entre les classes au sein de l'étage. Le travail de cours est effectué selon une spécification technique unifiée (TOR) pour la conception d'un réseau informatique local d'un établissement d'enseignement.

1. Description de la solution de conception proposée

Description du schéma de communication LAN

La topologie du réseau est en étoile. La topologie en étoile est la plus rapide de toutes les topologies de réseaux informatiques car le transfert de données entre postes de travail passe par un nœud central (si ses performances sont bonnes) sur des lignes distinctes utilisées uniquement par ces postes de travail. La fréquence des demandes de transfert d'informations d'une station à une autre est faible (par rapport à celle obtenue dans d'autres topologies). Le débit du réseau est déterminé par la puissance de calcul du nœud et est garanti pour chaque poste de travail. Il n'y a pas de collisions de données. Le câblage est assez simple puisque chaque poste de travail est connecté à un nœud. Dans un réseau construit selon une topologie en étoile, chaque poste de travail est connecté par un câble (paire torsadée) à un hub. Le hub fournit une connexion parallèle entre les PC et ainsi tous les ordinateurs connectés au réseau peuvent communiquer entre eux.

Les données de la station de transmission du réseau sont transmises via le hub le long de toutes les lignes de communication vers tous les PC. Les informations arrivent à tous les postes de travail, mais ne sont reçues que par les postes auxquels elles sont destinées.

Cependant, cette topologie a aussi ses inconvénients : par exemple, les performances d'un réseau informatique dépendent avant tout de la puissance du serveur de fichiers central. Cela peut constituer un goulot d’étranglement dans le réseau informatique. Si le nœud central tombe en panne, l'ensemble du réseau est perturbé. Les coûts de câblage sont élevés, surtout lorsque le nœud central n'est pas géographiquement situé au centre de la topologie.

Conformément aux spécifications techniques, les technologies suivantes seront utilisées dans la conception :

· Gigabit Ethernet (IEEE 802.3ab 1000Base T). Nous utiliserons cette technologie pour connecter les abonnés LAN et pour connecter un serveur à un LAN au lieu de la technologie Gigabit Ethernet IEEE 802.3 1000Base X. La spécification IEEE 802.3ab a été proposée en 1999 afin d'assurer un transfert de données à une vitesse de 1000 Mbit/s. sur un câble de catégorie UTP 5e tout en augmentant la longueur maximale d'un segment de réseau à 100 m.

· IEEE 802.3ab 1000Base-SX. Nous utiliserons cette technologie pour connecter des bâtiments et des commutateurs au sein d'un même bâtiment (situés loin les uns des autres), car elle permet de connecter des segments de réseau situés à une distance allant jusqu'à 550 m, vitesse de transmission 1000 Mbit/s, câble à fibre optique (fibre multimode) est utilisée pour la connexion) 50 ou 62,5 µm.

Pour organiser un sous-système horizontal (les sous-systèmes de ce type correspondent aux étages d'un bâtiment), il est préférable d'utiliser du câble à paire torsadée blindé de catégorie 5e. Bien qu'il ne soit pas aussi pratique pour une installation en intérieur qu'une paire torsadée non blindée (et soit beaucoup plus cher), un réseau construit sur des composants blindés fonctionne de manière beaucoup plus fiable et répond aux exigences d'immunité aux émissions et au bruit fixées par les normes européennes EN 55022 (Classe B). et EN 50082-1. Il vous permet de transférer des données à une vitesse de 1000 Mbit/s.

Pour organiser un système de câbles verticaux reliant les étages du bâtiment, on utilisera un câble à fibre optique, destiné à être installé à l'intérieur. Avantage du FOC : transmet les données sur de longues distances, n'est pas sensible aux interférences électromagnétiques et radiofréquences. Le principal inconvénient d’un FOC est son coût et le coût d’installation.

La fonction du sous-système du campus sera de connecter les sous-systèmes de deux bâtiments en un réseau. Les sous-systèmes verticaux et campus utiliseront la technologie 1000 Base-SX.

Informatique locale les réseaux permettent aux utilisateurs d'un système organisationnel unifié d'effectuer des échanges de données à haut débit et en temps réel. Et la tâche des ingénieurs LAN est de fournir un environnement de transmission de données stable et bien protégé pour l'utilisation de programmes d'application courants, de bases de données, de systèmes comptables, de communications unifiées, etc.

Une bonne construction d'un réseau informatique vous permet d'éviter de nombreux problèmes entraînant des perturbations du système de travail et des travaux de réparation imprévus. Il est donc préférable de confier l'installation d'un réseau informatique à des experts.

Que comprend le support de transmission physique ?

La formation d'une épine dorsale de transport d'un système d'information au niveau physique détermine la méthode de combinaison de tous les postes de travail, équipements de communication et périphériques pour transmettre des signaux d'information sur la base du principe de conversion bit par bit des données numériques en signaux de support de transmission (électrique , lumière, signaux radio et autres impulsions). L'organisation logique de la transmission, du codage et du décodage des données est réalisée par des modems et des adaptateurs réseau. Le processus de conversion des signaux pour synchroniser la réception et la transmission des données sur un réseau est appelé codage physique, et la conversion inverse est appelée décodage.

Types de supports de transmission de données

Les principaux types de supports de transmission de données entre appareils peuvent être filaires et sans fil, appelés Wi-Fi.

LAN sans fil transmet des signaux via un canal radio ( Wifi) depuis un point d'accès (Hot-spot) à tout équipement actif. Certaines commodités, l'absence de câbles inutiles, la mobilité, la compatibilité avec les réseaux filaires et la simplicité d'installation des réseaux sans fil ont été appréciées par les propriétaires de petits bureaux, cafés, clubs, etc.4. Marquage des câbles, panneaux de brassage, prises.

- Un élément obligatoire requis pour effectuer une commutation opérationnelle pendant le fonctionnement du réseau. Pour plus de commodité, les marquages doivent coïncider avec les désignations sur le croquis. projet. Les marquages doivent être intuitifs pour le personnel d'exploitation, même après plusieurs années.

5. Installation des équipements actifs (switches, serveur, routeur)

- Il est conseillé de le placer au même endroit, ce qui simplifiera le fonctionnement de l'ensemble du réseau. Emplacement d'installation recommandé dans une armoire de télécommunications 19".

5. Travaux de réception et de livraison

En contactant la société SVIAZ-SERVICE pour réaliser des travaux d'installation, vous bénéficierez d'une approche professionnelle à des prix compétitifs :

En contactant la société SVIAZ-SERVICE pour réaliser des travaux d'installation, vous bénéficierez d'une approche professionnelle à des prix compétitifs :

Tél. 645-35-99

Principes de construction d'un réseau local

Prenons un petit bureau typique. Supposons qu'elle emploie plusieurs gérants (qu'il y en ait trois), une secrétaire, un comptable et un directeur. Chaque lieu de travail dispose d'un ordinateur et le bureau dispose également d'un canal Internet dédié avec une adresse IP réelle permanente (par exemple 195.34.10.134) et le nom de domaine myoffice.ru.

Décidons maintenant de ce que nous voulons faire.

- connecter tous les ordinateurs à un réseau local (LAN) ;

- organiser l'impression depuis tous les postes de travail vers une imprimante réseau ;

- connecter et configurer un canal Internet ;

- organiser l'accès à Internet depuis tous les ordinateurs du réseau local ;

- protéger le réseau local des intrusions externes ;

- installer et configurer les services réseau : serveur WEB, serveur de messagerie, fichier, FTP, proxy, etc.;

- organiser l'accès par modem à distance au réseau du bureau depuis la maison avec la possibilité d'utiliser le canal Internet du bureau

Commençons maintenant à concevoir la structure du réseau.

Nous résoudrons la tâche de construire un réseau local simple basé sur une pile (un ensemble) de protocoles TCP/IP.

Tout d'abord, sélectionnons une plage d'adresses IP pour notre réseau local. Concentrons-nous sur les adresses réservées à une utilisation dans les réseaux privés : 192.168.0.0-192.168.255.255. Pour notre réseau local, nous utilisons l'adressage 192.168.20.0/24, où « /24 » est une forme abrégée du masque de sous-réseau 255.255.255.0. Chacun de ces réseaux (classe « C ») peut utiliser jusqu'à 254 hôtes uniques, ce qui est largement suffisant pour nous. Une adresse IP permanente (195.34.10.134) sur Internet nous a été fournie par le fournisseur selon les termes de la mission.

Dans un cas simple, notre réseau pourrait avoir la topologie suivante :

Comme le montre la figure 1, la plupart des services réseau sont situés sur un ordinateur connecté à Internet via une interface réseau, au réseau local du bureau via une autre et à l'ordinateur personnel via une connexion modem. Chaque interface réseau de cet ordinateur possède sa propre adresse IP : 195.34.10.134 - sur Internet, 192.168.20.1 - sur le réseau local, 192.168.40.1 - pour une connexion à distance. Ainsi, cet ordinateur joue le rôle de routeur et de pare-feu et de serveurs : web, messagerie, base de données, etc. (Le routeur - dans notre cas, joue le rôle de passerelle vers Internet. Vous vous demandez peut-être : pourquoi est-il nécessaire , à quoi ça sert ? Je répondrai comme une théière : un routeur s'occupe du routage... des paquets entre les sous-réseaux, mais dans notre cas il va simplement « distribuer » Internet à tous les ordinateurs de notre réseau local). Mais une telle structure présente des inconvénients : d'une part, il est dangereux de « mettre tous ses œufs dans le même panier » (un tel réseau est très vulnérable aux attaques et n'est pas très fiable - le perdant perd tout), d'autre part, elle ne répartit pas de manière optimale la charge, et troisièmement, il est peu pratique à administrer - toute panne ou dysfonctionnement du serveur principal paralyse presque complètement le fonctionnement de l'ensemble du réseau local. Malgré les inconvénients de cette option, nous l'utiliserons principalement à l'avenir, car Nous examinons ici les solutions les plus simples et les moins chères pour les petits bureaux et les maisons. Les deux diagrammes suivants sont fournis à titre de référence uniquement et n'ont pas besoin d'être approfondis.

Modifions maintenant un peu la topologie du réseau pour éliminer certaines des lacunes (voir Fig. 2).

Ici, le routeur agit uniquement comme une passerelle vers Internet et un pare-feu, et les services réseau sont situés à l'intérieur du réseau local, idéalement, chacun sur un ordinateur distinct. Désormais, la panne d’un serveur ne paralyse pas les autres. Mais cette topologie réseau présente également un inconvénient : les postes de travail et les serveurs sont situés sur le même segment de réseau, ce qui réduit potentiellement sa fiabilité et ses performances.

Par conséquent, il peut être préférable de séparer les serveurs Internet en un segment distinct (voir Fig. 3).

Dans ce cas, le réseau local est situé dans un segment de réseau et les serveurs Internet dans un autre.

Il peut y avoir d'autres topologies de réseau local, tout dépend des objectifs et des conditions spécifiques, mais pour simplifier la tâche, nous nous concentrerons sur la première topologie de réseau (Fig. 1), malgré ses défauts, car pour les expériences - ce n'est pas important.

Il est maintenant temps de réfléchir aux équipements et logiciels (logiciels) que nous devrions utiliser pour mettre en œuvre notre réseau local simple. Des implémentations spécifiques seront décrites dans les articles suivants, mais nous aborderons ici des questions générales.

Le temps est révolu où la direction de l'entreprise ne pouvait pas réfléchir à la légalité des programmes installés. De nos jours, les violations du droit d’auteur sont considérées comme des délits graves, donc hors de danger (afin de minimiser les risques), nous considérerons uniquement les logiciels sous licence. L'optimisation des coûts lors du passage à des programmes sous licence pour les petites organisations sera discutée dans un article 146 distinct du Code pénal (je plaisante :)))).

Vous pouvez utiliser les éléments suivants comme passerelle vers Internet :

- ordinateur avec Windows (solution coûteuse) ;

- ordinateur avec FreeBSD/Linux ;

- routeur matériel (la solution la plus simple et la moins chère - à partir de 50 $).

De la part de certains gourous travaillant dans de grandes organisations, vous entendrez probablement une recommandation pour installer MS Windows 2003 Server sur le serveur, y installer ISA (pour organiser l'accès à Internet), le serveur de messagerie MS Exchange, installer Windows XP Pro sur les ordinateurs clients et connectez-les au domaine et utilisez 1C en mode terminal.

En principe, c'est l'option fonctionnellement optimale... pour les grandes organisations, mais nous ne sommes pas des monstres, nous sommes un petit bureau avec 3 à 10 PC. À l'aide de la liste de prix des partenaires Microsoft, calculez combien de milliers (dizaines de milliers) de dollars une telle solution vous coûtera. Par conséquent, dans les articles suivants, nous considérerons principalement des options bon marché, où FreeBSD ou Linux gratuits seront utilisés sur le serveur (passerelle), et sur les machines clientes Windows XP HomeEdition (ou Professionnel)... ou même Linux Ubuntu.

Un système de câblage structuré est un ensemble d'éléments de commutation (câbles, connecteurs, panneaux de connexion croisée et armoires), ainsi qu'une technique pour les utiliser ensemble, qui permet de créer des structures de connexion régulières et facilement extensibles dans les réseaux informatiques.

Un système de câblage structuré est une sorte de « constructeur » à l'aide duquel le concepteur de réseau construit la configuration dont il a besoin à partir de câbles standards connectés par des connecteurs standards et allumés sur des panneaux de brassage standards. Si nécessaire, la configuration de la connexion peut être facilement modifiée - ajoutez un ordinateur, un segment, un commutateur, supprimez les équipements inutiles et modifiez également les connexions entre les ordinateurs et les commutateurs.

Lors de la construction d'un système de câblage structuré, il est entendu que chaque lieu de travail de l'entreprise doit être équipé de prises pour connecter un téléphone et un ordinateur, même si cela n'est pas nécessaire pour le moment. Autrement dit, un bon système de câblage structuré est construit de manière redondante. Cela peut permettre d'économiser de l'argent à l'avenir, car des modifications dans la connexion de nouveaux appareils peuvent être apportées en reconnectant les câbles déjà posés.

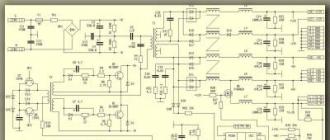

Selon la mission, le schéma structurel de l'emplacement des bâtiments, chacun possédant son propre sous-réseau, est illustré à la Fig. 2.1.

Figure 2.1 – Schéma structurel de l'emplacement des bâtiments

Le schéma fonctionnel des sous-réseaux de chaque bâtiment est présenté sur la Fig. 2.2 – 2.3. Puisqu'il y a deux bâtiments de 5 étages et qu'ils disposent du même nombre d'équipements de commutation et de PC, leurs schémas structurels sont identiques.

Figure 2.2 – Schéma fonctionnel du sous-réseau d'un immeuble de 5 étages

Figure 2.3 – Schéma fonctionnel du sous-réseau d'un immeuble de 4 étages

Un schéma fonctionnel de connexion de sous-réseaux en un seul réseau est illustré à la Fig. 2.4.

Figure 2.4 – Schéma fonctionnel général du réseau

La technologie dans les bâtiments est FastEthernet, entre les bâtiments est FDDI, accès Internet depuis chaque bâtiment via un canal radio.

3 Sélection du matériel et du câble

3.1 Sélection des commutateurs

Switch est un appareil conçu pour connecter plusieurs nœuds d'un réseau informatique au sein d'un ou plusieurs segments de réseau. Le commutateur fonctionne au niveau de la couche liaison de données du modèle OSI. Contrairement à un hub, qui distribue le trafic d'un appareil connecté à tous les autres, un commutateur transmet les données uniquement directement au destinataire. Cela améliore les performances et la sécurité du réseau en évitant aux autres segments du réseau d'avoir à traiter des données qui ne leur étaient pas destinées.

Dans ce projet de cours, dans chaque pièce des bâtiments il y a des commutateurs de salle - commutateurs de groupe de travail, à chaque étage - un commutateur d'étage qui réunit les commutateurs de groupe de travail de son étage, et un commutateur racine situé dans la salle des serveurs au premier étage, pour quels interrupteurs de tous les étages sont connectés.

Les équipements de commutation (commutateurs, routeurs) ont été sélectionnés auprès du fabricant Cisco. Selon le groupe Dell'Oro, Cisco occupe 60 % du marché mondial des équipements de réseau, soit plus que tous les autres concurrents. Ce fabricant possède la gamme la plus large de toutes les solutions réseau, une large gamme de technologies, de protocoles, d'idéologies, tant standard et les leurs, vous permettant d'étendre les capacités du réseau, les capacités de dépannage les plus étendues intégrées à presque tous les appareils Cisco.

Sur la base d'un équilibre optimal entre prix, performances et fonctionnalités, les modèles de commutateurs présentés ci-dessous ont été sélectionnés dans la série Cisco 300, conçue spécifiquement pour les petites entreprises. La gamme comprend une gamme de commutateurs gérés à faible coût qui constituent une base puissante pour prendre en charge un réseau d'entreprise.

Caractéristiques des commutateurs de la gamme Cisco 300

Offrez la haute disponibilité et les performances nécessaires aux applications critiques de l’entreprise tout en réduisant les temps d’arrêt potentiels.

vous permettent de surveiller le trafic réseau à l'aide de fonctions modernes telles que l'analyse de la qualité de service, le routage statique de troisième niveau et la prise en charge du protocole IPv6.

disposer d'outils clairs avec une interface web ; possibilité de déploiement massif ; fonctions similaires dans tous les modèles.

vous permettent d’optimiser la consommation d’énergie sans affecter les performances.

3.1.1 Commutateurs de groupe de travail

Selon le devoir du cours, dans un bâtiment de 4 étages dans trois pièces à chaque étage, il y a 35 ordinateurs, et dans deux bâtiments de 5 étages dans une pièce à chaque étage, il y a 31 ordinateurs, pour connecter lesquels le SG300- Le commutateur 52 est sélectionné, qui dispose de 48 ports (Fig. 3.1).

Figure 3.1 – Commutateur de groupe de travail SG300-52

Le switch SG300-52 (prix : 7522 UAH), fabriqué par Cisco, est équipé de 48 ports 10/100/1000 Mbit/s pour les réseaux Ethernet avec négociation automatique de vitesse pour les ports RJ45, ce qui facilite l'installation de l'appareil.

Ce commutateur offre de bonnes performances et peut améliorer les performances du groupe de travail ainsi que le débit du réseau et du maître tout en garantissant une installation et une configuration faciles et flexibles. Grâce à la taille compacte du boîtier, l'appareil est idéal pour être placé dans un espace de bureau limité ; L'appareil peut également être monté en rack. Des LED dynamiques affichent l'état du commutateur en temps réel et permettent des diagnostics de base du fonctionnement de l'appareil.

Les principales caractéristiques techniques du commutateur SG300-52 sont présentées dans le tableau 3.1.

Tableau 3.1 – Caractéristiques techniques du commutateur SG300-52

|

Commutateur géré |

|

|

Interface |

4 x SFP (mini-GBIC), 48 x Gigabit Ethernet (10/100/1 000 Mbit/s) |

|

SNMP 1, RMON 1, RMON 2, RMON 3, RMON 9, Telnet, SNMP 3, SNMP 2c, HTTP, HTTPS, TFTP, SSH, |

|

|

Protocole de routage |

Routage IPv4 statique, 32 routes |

|

Tableau d'adresses MAC |

16 000 enregistrements |

|

128 Mo (RAM), mémoire Flash – 16 Mo |

|

|

Algorithme de cryptage | |

|

Caractéristiques supplémentaires |

Jusqu'à 32 routes statiques et jusqu'à 32 interfaces IP Traduction DHCP de couche 3 Traduction UDP (User Datagram Protocol) Les ports intelligents simplifient la configuration et la gestion de la sécurité Utilitaire de configuration intégré, accès Web (HTTP/HTTPS) Pile de protocole double Mise à niveau IPv6 et IPv4 logiciel |

|

Normes prises en charge |

Ethernet IEEE 802.3 10BASE-T, Fast Ethernet IEEE 802.3u 100BASE-TX, Ethernet Gigabit IEEE 802.3ab 1000BASE-T, LACP IEEE 802.3ad, Ethernet Gigabit IEEE 802.3z, contrôle de flux IEEE 802.3x, IEEE 802.1D (STP, GARP, et GVRP), IEEE 802.1Q/p VLAN, IEEE 802.1w RSTP, IEEE 802.1s Multiple STP, IEEE 802.1X Port Access Authentication, IEEE 802.3af, IEEE |

|

Alimentation interne. 120-130 VCA, 50/60 Hz, 53 W. |

|

|

Conditions ambiantes environnement |

Température de fonctionnement : 0°C ~40°C |

|

Dimensions (LxPxH) |

440*260*44 millimètres |

Pour deux bâtiments de 5 étages, dans lesquels les pièces restantes de chaque étage disposent respectivement de 18 et 25 ordinateurs, 18 ordinateurs sont sélectionnés pour la connexion - un commutateur avec 24 ports - SF300-24P (prix : 4042 UAH) et pour la connexion 25 ordinateurs - deux commutateurs, chacun avec 16 ports - SG300-20 (prix : 3023 UAH), illustrés à la Fig. 3.2. Les ports restants sont en réserve.

Figure 3.2 – Commutateurs de groupe de travail SF300-24P (a) et SG300-20 (b)

Le SF300-24P est un commutateur réseau géré à 24 ports. Ces commutateurs fournissent tout ce dont vous avez besoin pour exécuter des applications critiques pour votre entreprise, protéger les informations sensibles et optimiser la bande passante pour un transfert réseau plus efficace. La prise en charge Plug-and-play et la négociation automatique permettent au commutateur de détecter automatiquement le type de périphérique connecté (tel qu'un adaptateur réseau Ethernet) et de sélectionner la vitesse la plus appropriée. Les indicateurs LED sont utilisés pour surveiller les connexions des câbles et les diagnostics standard. Le commutateur peut être monté sur un bureau ou en rack.

Le switch SG300-20 est conçu pour les petits groupes de travail et est équipé de 18 ports Ethernet 10/100/1000BASE-TX et de 2 mini-GBIC. La fonctionnalité de ces commutateurs est similaire à celle du commutateur SF300-24P, puisqu'ils appartiennent tous deux à la même série Cisco 300.

Les principales caractéristiques techniques du commutateur SF300-24P sont présentées dans le tableau 3.2, et celles du commutateur SG300-20 - dans le tableau. 3.3.

Tableau 3.2 – Caractéristiques techniques du commutateur SF300-24P

|

Commutateur géré |

|

|

Interfaces |

24 ports Ethernet 10Base-T/100Base-TX - connecteur RJ-45, prise en charge PoE ; port de contrôle de la console - D-Sub 9 broches (DB-9) ; 4 ports Ethernet 10Base-T/100Base-TX/1000Base-T - Connecteur RJ-45, 2 ports pour modules SFP (mini-GBIC). |

|

Protocole d'administration à distance | |

|

Protocole de routage |

Routage IPv4 statique |

|

Tableau d'adresses MAC |

16 000 enregistrements |

|

128 Mo (RAM), mémoire Flash – 16 Mo |

|

|

Algorithme de cryptage | |

|

Contrôle |

SNMP versions 1, 2c et 3 Agent logiciel RMON intégré pour la gestion, la surveillance et l'analyse du trafic Pile double protocole IPv6 et IPv4 Mises à niveau logicielles Mise en miroir des ports DHCP (options 66, 67, 82, 129 et 150) La fonction Smartports simplifie la configuration et la gestion de la sécurité Services basés sur le cloud Autres fonctions de gestion : Traceroute ; gestion via une seule adresse IP ; HTTP/HTTPS ; SSH ; RAYON; Client DHCP ; BOOTP ; SNTP ; Mise à jour du modem ; diagnostics de câbles ; cingler ; journal du système; Client Telnet (prise en charge SSH) |

|

Normes prises en charge |

IEEE 802.3 10BASE-T Ethernet IEEE 802.3u 100BASE-TX Fast Ethernet IEEE 802.3ab 1000BASE-T Gigabit Ethernet IEEE 802.3ad LACP IEEE 802.3z Gigabit Ethernet IEEE 802.3x Contrôle de flux IEEE 802.1D (STP, GARP et GVRP) IEEE 802.1Q /p VLAN IEEE 802.1w RSTP IEEE 802.1s Authentification d'accès aux ports STP multiples IEEE 802.1X IEEE 802.3af IEEE 802.3at |

|

Performance |

Commutation non bloquante à des vitesses allant jusqu'à 9,52 millions de pps (taille de paquet de 64 octets) Matrice de commutation : jusqu'à 12,8 Gbit/s Taille de la mémoire tampon des paquets : 4 Mo |

|

Disponibilité |

Coupe automatiquement l'alimentation des ports Ethernet RJ-45 Gigabit en l'absence de connexion et se rallume lorsque l'activité reprend |

Tableau 3.3 – Caractéristiques techniques du commutateur SF300-20

|

Commutateur géré |

|

|

Interfaces |

18 ports Ethernet 10Base-T/100Base-TX - Connecteur RJ-45, 2 ports pour modules SFP (mini-GBIC). |

|

Protocole d'administration à distance |

SNMP 1, RMON 1, RMON 2, RMON 3, RMON 9, Telnet, SNMP 3, SNMP 2c, HTTP, HTTPS, TFTP, SSH, |

|

Protocole de routage |

Routage IPv4 statique |

|

Tableau d'adresses MAC |

16 000 enregistrements |

|

128 Mo (RAM), mémoire Flash - 16 Mo, volume tampon - 1 Mo |

|

|

Algorithme de cryptage |

RAYON 802.1x, HTTPS, MD5, SSH, SSH-2, SSL/TLS |

|

Protocoles de contrôle |

IGMPv1/2/3, SNMPv1/2c/3 |

|

Normes prises en charge |

IEEE 802.1ab, IEEE 802.1D, IEEE 802.1p, IEEE 802.1Q, IEEE 802.1s, IEEE 802.1w, IEEE 802.1x, IEEE 802.3, IEEE 802.3ab, IEEE 802.3ad, IEEE 802.3at, IEEE 802.3u, IEEE 802.3x IEEE 802.3z |

|

Protocoles réseau pris en charge |

IPv4/IPv6, HTTP, SNTP, TFTP, DNS, BOOTP, Bonjour |

|

Fonctionnel |

Prise en charge du contrôle des threads Mise en miroir des ports Fusionner les chaînes Prise en charge des trames géantes Contrôle des tempêtes de diffusion Limite de vitesse Client DHCP Protocole Spanning Tree, etc. |

|

Alimentation interne. 120-130 VCA, 50/60 Hz, 53 W. |

|

|

Conditions ambiantes environnement |

Température de fonctionnement : 0°C ~40°C |

3.1.2 Interrupteurs d'étage

Pour connecter les commutateurs de groupe de travail, des commutateurs d'étage sont utilisés, pour lesquels le commutateur SRW208G-K9 (prix : 1483 UAH), doté de 8 ports, est sélectionné (Fig. 3.3).

Figure 3.3 – Interrupteur au sol SRW208G-K9

Le switch SRW208G-K9 est équipé de 8 ports RJ45 pour Fast Ethernet, 1 port Gigabit Ethernet et deux ports SFP (mini-GBIC), qui fonctionnent en mode auto-configuration et détection de vitesse.

Cisco Catalyst 2960 est une série de nouveaux commutateurs Ethernet intelligents à configuration fixe. Ils répondent aux besoins de transmission de données à des vitesses de 100 Mbit/s et 1 Gbit/s et permettent l'utilisation de services LAN, par exemple pour les réseaux de transmission de données construits dans les succursales d'entreprise. La famille Catalyst 2960 offre une sécurité élevée des données avec un NAC intégré, une prise en charge QoS et des niveaux élevés de résilience du système.

Principales caractéristiques:

Haut niveau de sécurité, listes de contrôle d'accès (ACL) avancées ;

Organisation du contrôle du réseau et optimisation de la largeur des canaux grâce à la QoS, à la limitation de débit différenciée et à l'ACL.

Pour assurer la sécurité du réseau, les commutateurs utilisent un large éventail de méthodes d'authentification des utilisateurs, de technologies de cryptage des données et d'organisation du contrôle d'accès aux ressources en fonction de l'ID utilisateur, du port et des adresses MAC.

Les commutateurs sont faciles à gérer et à configurer

La fonction de configuration automatique est disponible via les ports intelligents pour certaines applications spécialisées.

Les principales caractéristiques techniques de ce switch, fabriqué par Cisco, coïncident avec les caractéristiques présentées dans le tableau. 3.2. pour un changement de la même entreprise.

3.1.3 Commutateurs racine

Pour connecter les commutateurs d'étage, des commutateurs racine sont utilisés, pour lesquels un commutateur a été sélectionné dans chaque bâtiment - SG300-20, doté de 16 ports. Ce switch a également été retenu comme switch de groupe de travail ; sa description est présentée au paragraphe 3.1.1.

3.2 Sélection des routeurs

Un routeur (routeur) est un périphérique doté d'au moins deux interfaces réseau et transférant des paquets de données entre différents segments du réseau, prenant des décisions de transfert basées sur des informations sur la topologie du réseau et certaines règles définies par l'administrateur.

Les routeurs contribuent à réduire la congestion du réseau en divisant le réseau en domaines de collision ou en domaines de diffusion, et en filtrant les paquets. Ils sont principalement utilisés pour combiner des réseaux de différents types, souvent incompatibles en termes d'architecture et de protocoles. Souvent, un routeur est utilisé pour fournir un accès depuis un réseau local à Internet, remplissant les fonctions de traduction d'adresses et de pare-feu.

Pour connecter les bâtiments en un seul réseau, un routeur est utilisé, choisi comme la série Cisco 7507 7500 (prix : 121 360 UAH), qui a la capacité de connecter un module FDDI (Fig. 3.4).

Figure 3.4 – Routeur Cisco 7507

Ce routeur a été choisi en fonction de la possibilité de connecter un module FDDI, du meilleur prix de toute la gamme de cette série et du fait que les routeurs modulaires de la série Cisco 7500 sont les routeurs Cisco les plus puissants. Ils répondent aux exigences les plus élevées des réseaux de données modernes. L'architecture modulaire flexible des routeurs de cette série leur permet d'être utilisés dans de grands nœuds de réseau, en sélectionnant des solutions optimales.

La série Cisco 7500 se compose de trois modèles. Le Cisco 7505 possède un processeur de routage et de commutation (RSP1= Route/Switch Processor), une alimentation et quatre emplacements pour processeurs d'interface (5 emplacements au total). Les Cisco 7507 et Cisco 7513, dotés respectivement de sept et treize emplacements, offrent un débit plus élevé et peuvent être configurés avec deux RSP2 ou PSP4 et une alimentation redondante. Associés au nouveau CyBus redondant, les routeurs Cisco 7507/7513 offrent des performances et une fiabilité inégalées. Ceci est réalisé grâce à une nouvelle architecture multiprocesseur distribuée, qui comprend trois éléments :

Processeur de routage et de commutation intégré (RSP) ;

Nouveau processeur d'interface polyvalent (VIP) ;

Nouveau Cisco CyBus haut débit.

Dans une configuration à double RSP (processeur de routage et de commutation intégré), le Cisco 7500 distribue les fonctions entre les RSP principal et secondaire, augmentant ainsi les performances du système, et si un processeur tombe en panne, l'autre prend en charge toutes les fonctions.

Le routeur Cisco 7507 est un routeur modulaire conçu pour créer de grands réseaux fédérateurs et fonctionne avec pratiquement toutes les technologies LAN et WAN et tous les principaux protocoles réseau.

La gamme Cisco 7507 prend en charge une très large gamme de connexions, notamment : Ethernet, Token Ring, FDDI, série, HSSI, ATM, Channelized T1, Fractionalized E1 (G.703/G.704), ISDN PRI, Channel Interface pour les mainframes IBM. .

Les interfaces réseau sont situées sur des processeurs modulaires qui fournissent une connexion directe entre le réseau fédérateur haut débit Cisco Extended Bus (CxBus) et le réseau externe. Sept emplacements sont disponibles pour les processeurs d'interface sur le Cisco 7507. La fonctionnalité remplaçable à chaud vous permet d'ajouter, de remplacer ou de supprimer des modules de processeur CxBus sans interrompre le fonctionnement du réseau. La mémoire Flash standard est utilisée pour stocker des informations. Tous les modèles sont livrés avec un kit de montage en rack 19" standard.

Il existe les modules d'interface de communication suivants :

Interface de liaison intelligente Ethernet - 2/4 ports Ethernet avec capacités de filtrage à haut débit (29 000 p/s), prise en charge des algorithmes Transparent Bridging et Spanning Tree, configuration à l'aide du système Optivity ;

Interface de liaison intelligente Token Ring - 2/4 ports Token Ring 4/16 Mb/s ;

Interface de liaison intelligente FDDI - 2 ports prenant en charge deux connexions SAS ou une connexion DAS, filtrant à des vitesses allant jusqu'à 500 000 p/s ;

Interface de liaison intelligente ATM.

3.3 Sélection des câbles

Un câble est une structure d'un ou plusieurs conducteurs (âmes) isolés les uns des autres, ou de fibres optiques enfermées dans une gaine. En plus des noyaux et de l'isolation proprement dits, il peut contenir un écran, des éléments de puissance et d'autres éléments structurels. L'objectif principal est la transmission de signaux haute fréquence dans divers domaines technologiques : pour les systèmes de télévision par câble, pour les systèmes de communication, l'aviation, la technologie spatiale, les réseaux informatiques, les appareils électroménagers, etc. Lors de l'utilisation de commutateurs, le protocole Fast Ethernet peut fonctionner dans mode duplex, dans lequel il n'y a aucune restriction sur la longueur totale du réseau, mais il reste des restrictions sur la longueur des segments physiques reliant les appareils voisins (switch-adaptateur et switch-switch).

Selon les instructions, la technologie Fast Ethernet avec la spécification 100Base-TX a été utilisée à l'intérieur des bâtiments ; la catégorie 5 de paires torsadées non blindées (UTP) a été utilisée comme ligne de communication.

Entre bâtiments - Technologie FDDI, utilisée comme ligne de communication

câble optique pour installation extérieure.

Câble UTP pour installation intérieure, 2 paires, catégorie 5, utilisé dans le câblage des abonnés pour donner accès aux services du réseau de données. Pour l'installation, un câble du fabricant Neomax a été choisi - NM10000 (Fig. 3.4) en raison de sa haute résistance et de sa longue durée de vie, ses caractéristiques sont présentées dans le tableau 3.4.

|

|

|

Figure 3.4 – UTP, 2 paires, cat. 5e : 1 - Coque extérieure ; 2 - Paire torsadée

Tableau 3.4 – Principales caractéristiques du câble UTP, cat.5

|

Conducteur |

fil de cuivre électrolytique |

|

Isolation du noyau |

polyéthylène de haute densité |

|

Diamètre du conducteur (noyau) |

0,51 mm (24 AWG) |

|

Diamètre du conducteur avec gaine |

0,9 ± 0,02 mm |

|

Diamètre extérieur (taille) du câble | |

|

Épaisseur de la coque extérieure | |

|

Couleur de la paire torsadée : |

bleu-blanc/bleu, orange-blanc/orange |

|

Rayon de courbure du câble : |

4 diamètres de câbles externes |

|

Température de fonctionnement: |

20°C – +75°C |

3.4 Sélection de l'équipement sans fil

Chaque bâtiment utilise un canal radio pour accéder à Internet. L'antenne directionnelle Maximus Sector 515812-B a été sélectionnée comme antenne sur le BPS (Fig. 3.5, a), et sur les bâtiments, le point d'accès WiFi TP-Link TL-WA7510N (Fig. 3.5, b) a été sélectionné comme antenne externe. point d'accès. Cet équipement a été sélectionné pour son rapport qualité-prix optimal.

La gamme de fréquences de 5 GHz a été choisie comme plage de fonctionnement, car la gamme de 2,4 GHz est plus saturée (chargée) en raison de l'omniprésence des réseaux sans fil. L'ancienne norme 802.11b, les 802.11g et 802.11n récemment retirés fonctionnent à cette fréquence. Que vous utilisiez 802.11b, 802.11g ou 802.11n, vous transmettez des données sur le même canal. Un autre inconvénient du 2,4 GHz est la présence de « bruit latéral » dans le canal sans fil, qui dégrade la perméabilité du canal, puisqu'il partage le spectre avec de nombreux autres appareils sans licence - fours à micro-ondes, mini-moniteurs, téléphones sans fil, etc. Le nombre de canaux radio utilisés dans la gamme 2,4 GHz est limité. La bande 5 GHz est moins encombrée et dispose de plus de canaux utilisables au détriment d'une portée légèrement plus courte.

Figure 3.5 – Équipement sans fil : a) antenne ; b) point d'accès

Le modèle TL-WA7510N (prix : 529 UAH) est un appareil sans fil extérieur longue portée qui fonctionne dans la gamme de fréquences de 5 GHz et transmet des données via une connexion sans fil à des vitesses allant jusqu'à 150 Mbit/s. L'appareil dispose d'une antenne à double polarisation avec un gain de 15 dBi, élément clé pour établir des connexions Wi-Fi sur de longues distances. Il est conçu pour transmettre un signal avec des angles de rayonnement de 60 degrés horizontalement et de 14 degrés verticalement, augmentant ainsi la force du signal en concentrant le rayonnement dans une direction donnée.

Grâce au boîtier résistant aux intempéries et au matériel interne résistant aux températures, le point d'accès peut fonctionner dans diverses conditions environnementales, par temps ensoleillé ou pluvieux, par vent fort ou en cas de chute de neige. La protection ESD intégrée jusqu'à 15 KV et la protection contre la foudre jusqu'à 4 000 V peuvent empêcher les surtensions pendant les orages, garantissant ainsi un fonctionnement stable de l'appareil. De plus, l'appareil dispose d'une borne de mise à la terre pour un niveau de protection plus professionnel pour certains utilisateurs expérimentés.

L'appareil peut fonctionner non seulement en mode point d'accès. Le TL-WA7510N prend également en charge les modes de fonctionnement point d'accès routeur-client, routeur-point d'accès, pont, répéteur et client, ce qui peut étendre considérablement la portée de l'appareil, offrant aux utilisateurs le produit le plus multifonctionnel possible.

Alimenté par un injecteur PoE, le point d'accès extérieur peut utiliser un câble Ethernet pour transmettre simultanément des données et de l'électricité partout où se trouve le point d'accès sur une distance allant jusqu'à 60 mètres. La présence de cette fonctionnalité augmente les options de placement possibles pour le point d'accès, vous permettant de placer le point d'accès à l'emplacement le plus approprié pour obtenir la meilleure qualité de signal.

Les principales caractéristiques du TL-WA7510N sont présentées dans le tableau. 3.5.

Tableau 3.5 – Caractéristiques du TL-WA7510N

|

Interface |

1 port RJ45 à détection automatique 10/100 Mbps (Auto-MDI/MDIX, PoE) 1 x connecteur SMA inverse externe 1 x borne de terre |

|

|

Normes sans fil |

IEEE 802.11a, IEEE 802.11n |

|

|

Antenne directionnelle à double polarisation, gain de 15 dBi |

||

|

Dimensions (LxLxH) |

250 x 85 x 60,5 mm (9,8 x 3,3 x 2,4 pouces) |

|

|

Largeur du faisceau d'antenne |

Horizontale : 60° Verticale : 14° |

|

|

Protection ESD 15 kV Protection contre la foudre jusqu'à 4 000 V Borne de mise à la terre intégrée |

||

|

Suite du tableau. 3.5 |

||

|

gamme de fréquences |

5,180-5,240 GHz 5,745-5,825 GHz Remarque : la fréquence varie selon la région ou le pays. |

|

|

Vitesse de transmission du signal |

11a : jusqu'à 54 Mbps (dynamique) 11n : jusqu'à 150 Mbps (dynamique) |

|

|

Sensibilité (réception) |

802.11a 54 Mbps : -77 dBm 48 Mbps : -79 dBm 36 Mbps : -83 dBm 24 Mbps : -86 dBm 18 Mbps : -91 dBm 12 Mbps : -92 dBm 9 Mbps : -93 dBm 6 Mbps : -94 dBm |

802.11n 150 Mbps : -73 dBm 121,5 Mbps : -76 dBm 108 Mbps : -77 dBm 81 Mbps : -81 dBm 54 Mbps : -84 dBm 40,5 Mbps :-88 dBm 27 Mbit/s :-91 dBm 13,5 Mbit/s :-93 dBm |

|

Modes de fonctionnement |

Routeur de point d'accès Routeur client de point d'accès (client WISP) Point d'accès/client/pont/relais |

|

|

Sécurité sans fil |

Activer/désactiver le SSID ; Filtre d'adresse MAC Cryptage WEP 64/128/152 bits WPA/WPA2, WPA-PSK/WPA2-PSK(AES/TKIP) |

|

|

Caractéristiques supplémentaires |

Prend en charge PoE jusqu'à 60 mètres Indicateur LED à 4 niveaux |

|

L'antenne sectorielle Maximus Sector 515812-B (prix : 991 UAH) à polarisation verticale est fabriquée dans un boîtier d'antenne en plastique résistant aux UV avec un support en fonte d'aluminium. Des matériaux de haute qualité permettent d'utiliser l'antenne dans des conditions météorologiques difficiles. Il peut être utilisé pour les stations de base de petite, moyenne et grande taille. L'antenne produit un signal fort et stable sur des distances moyennes et longues. Les principales caractéristiques sont présentées dans le tableau. 3.6.

Tableau 3.6 – Caractéristiques techniques du Maximus Sector 515812-B

La technologie informatique moderne ne peut être imaginée sans combiner toutes sortes d'appareils sous forme de terminaux fixes, d'ordinateurs portables ou même d'appareils mobiles en un seul réseau. Cette organisation permet non seulement d'échanger rapidement des données entre différents appareils, mais également d'utiliser les capacités informatiques de tous les équipements connectés au même réseau, sans oublier la possibilité d'accéder aux composants périphériques tels que les imprimantes, les scanners, etc. sur quels principes cela se fait-il ?Union ? Pour les comprendre, il est nécessaire de considérer le réseau local, souvent appelé topologie, qui sera abordé plus loin. Aujourd'hui, il existe plusieurs classifications principales et types de combinaison de tous les appareils prenant en charge les technologies réseau en un seul réseau. Bien sûr, nous parlons des appareils sur lesquels des adaptateurs et des modules réseau filaires ou sans fil spéciaux sont installés.

Schémas de réseaux informatiques locaux : classification principale

Tout d'abord, lorsqu'on envisage tout type d'organisation de réseaux informatiques, il faut partir exclusivement de la méthode de combinaison des ordinateurs en un seul tout. Ici, nous pouvons distinguer deux directions principales utilisées lors de la création d'un schéma de réseau local. La connexion réseau peut être filaire ou sans fil.

Dans le premier cas, des câbles coaxiaux spéciaux ou des paires torsadées sont utilisés. Cette technologie est appelée connexion Ethernet. Cependant, si des câbles coaxiaux sont utilisés dans un circuit de réseau local, leur longueur maximale est d'environ 185 à 500 m avec un taux de transfert de données ne dépassant pas 10 Mbit/s. Si des paires torsadées des classes 7, 6 et 5e sont utilisées, leur longueur peut être de 30 à 100 m et le débit varie de 10 à 1 024 Mbit/s.

Le schéma sans fil de connexion d'ordinateurs à un réseau local est basé sur la transmission d'informations via un signal radio, qui est distribué entre tous les appareils connectés, des appareils de distribution, qui peuvent être des routeurs (routeurs et modems), des points d'accès (ordinateurs ordinaires, ordinateurs portables, smartphones , tablettes), appareils de commutation (commutateurs, hubs), répéteurs de signal (répéteurs), etc. Avec cette organisation, on utilise des câbles à fibre optique, qui sont connectés directement à l'équipement principal distribuant le signal. À son tour, la distance sur laquelle les informations peuvent être transmises augmente jusqu'à environ 2 km, et dans la gamme des fréquences radio, les fréquences de 2,4 et 5,1 MHz (technologie IEEE 802.11, mieux connue sous le nom de Wi-Fi) sont principalement utilisées.

Les réseaux filaires sont considérés comme plus protégés des influences extérieures, puisqu'il n'est pas toujours possible d'accéder directement à tous les terminaux. Les structures sans fil perdent beaucoup à cet égard, car s'il le souhaite, un attaquant compétent peut facilement découvrir le mot de passe du réseau, accéder au même routeur et, via celui-ci, accéder à n'importe quel appareil utilisant actuellement le signal Wi-Fi. Et très souvent, dans les mêmes agences gouvernementales ou dans les entreprises de défense de nombreux pays, l'utilisation d'équipements sans fil est strictement interdite.

Classification des réseaux selon le type de connexion entre appareils

Par ailleurs, on peut distinguer une topologie entièrement connectée de schémas de connexion informatique sur un réseau local. Une telle organisation de connexion implique seulement qu'absolument tous les terminaux inclus dans le réseau soient connectés les uns aux autres. Et comme cela est déjà clair, une telle structure n'est pratiquement pas protégée en termes d'intrusion externe ou lorsque des attaquants pénètrent dans le réseau via des vers de virus spéciaux ou des applets de logiciels espions, qui pourraient initialement être enregistrés sur des supports amovibles, auxquels les mêmes employés inexpérimentés de l'entreprise pourraient se connecter sans le savoir. vos ordinateurs.

C'est pourquoi d'autres schémas de connexion au réseau local sont le plus souvent utilisés. L’une d’elles peut être appelée une structure cellulaire, dont certaines liaisons initiales ont été supprimées.

Schéma général de connexion d'ordinateurs sur un réseau local : la notion des principaux types de topologie

Examinons maintenant brièvement les réseaux filaires. Ils peuvent utiliser plusieurs des types de diagrammes de réseau local les plus courants. Les types les plus élémentaires sont les structures en étoile, en bus et en anneau. Certes, c'est le premier type et ses dérivés qui sont les plus largement utilisés, mais on trouve souvent des types de réseaux mixtes où des combinaisons des trois structures principales sont utilisées.

Topologie en étoile : avantages et inconvénients

Le schéma de réseau local « en étoile » est considéré comme le plus courant et le plus utilisé dans la pratique lorsqu'il s'agit d'utiliser les principaux types de connexion, pour ainsi dire, sous leur forme pure.

L'essence de cette combinaison d'ordinateurs en un seul tout est qu'ils sont tous connectés directement au terminal central (serveur) et n'ont aucune connexion entre eux. Absolument toutes les informations transmises et reçues transitent directement par le nœud central. Et c'est cette configuration qui est considérée comme la plus sécurisée. Pourquoi? Oui, uniquement parce que l'introduction des mêmes virus dans un environnement réseau peut se faire soit à partir d'un terminal central, soit via celui-ci depuis un autre appareil informatique. Cependant, il semble très douteux qu'un tel système de réseau local pour une entreprise ou un organisme gouvernemental ne fournisse pas un niveau élevé de protection au serveur central. Et vous ne pouvez installer des logiciels espions à partir d’un terminal distinct que si vous y avez un accès physique. De plus, à partir du nœud central, des restrictions assez sérieuses peuvent être imposées à chaque ordinateur du réseau, ce qui peut être particulièrement souvent observé lors de l'utilisation de systèmes d'exploitation réseau, lorsque les ordinateurs n'ont même pas de disques durs, et que tous les principaux composants du système d'exploitation utilisés sont chargés directement depuis le terminal principal.

Mais cela a aussi ses inconvénients. Cela est principalement dû à l'augmentation des coûts financiers liés à la pose des câbles si le serveur principal n'est pas situé au centre de la structure topologique. De plus, la vitesse de traitement de l'information dépend directement des capacités informatiques du nœud central, et en cas de panne de celui-ci, les connexions sont interrompues sur tous les ordinateurs inclus dans la structure du réseau.

Circuit d'autobus

Le schéma de connexion de type « bus » dans un réseau local est également l'un des plus courants, et son organisation repose sur l'utilisation d'un seul câble, à travers les branches duquel tous les terminaux, y compris le serveur central, sont connectés au réseau.

Le principal inconvénient de cette structure est le coût élevé de la pose des câbles, notamment dans les cas où les bornes sont situées à une distance assez importante les unes des autres. Mais si un ou plusieurs ordinateurs tombent en panne, les connexions entre tous les autres composants de l'environnement réseau ne sont pas interrompues. De plus, lors de l'utilisation d'un tel schéma de réseau local, le réseau passant par le canal principal est très souvent dupliqué en différents tronçons, ce qui évite son endommagement ou l'impossibilité de l'acheminer jusqu'à destination. Mais la sécurité dans une telle structure en souffre hélas beaucoup, car des codes de virus malveillants peuvent pénétrer dans toutes les autres machines via le câble central.

Structure en anneau

Le circuit en anneau (topologie), dans un sens, peut être qualifié de obsolète. Aujourd'hui, il n'est utilisé dans presque aucune structure de réseau (sauf peut-être uniquement dans les types mixtes). Ceci est précisément lié aux principes mêmes de combinaison de terminaux individuels en une seule structure organisationnelle.

Les ordinateurs sont connectés entre eux en série et avec un seul câble (en gros, en entrée et en sortie). Bien entendu, cette technique réduit les coûts matériels, mais si au moins une unité du réseau tombe en panne, l'intégrité de l'ensemble de la structure est compromise. Si je puis dire, dans une certaine zone où se trouve un terminal endommagé, la transmission (le passage) des données est simplement arrêtée. Ainsi, lorsque des menaces informatiques dangereuses pénètrent dans le réseau, elles passent également séquentiellement d'un terminal à l'autre. Mais s'il existe une protection fiable dans l'une des zones, le virus sera éliminé et ne passera plus.

Types de réseaux mixtes

Comme mentionné ci-dessus, les principaux types de schémas de réseaux locaux ne se trouvent pratiquement jamais sous leur forme pure. Les types mixtes, qui peuvent contenir des éléments des principaux types de circuits de réseau, semblent beaucoup plus fiables en termes de sécurité, de coût et de facilité d'accès.

Ainsi, on trouve très souvent des réseaux avec une structure arborescente, que l'on peut initialement appeler une sorte d'« étoile », puisque toutes les branches proviennent d'un point, appelé la racine. Mais l'organisation des branches dans un tel schéma de connexion au réseau local peut contenir à la fois des structures en anneau et en bus, divisées en branches supplémentaires, souvent définies comme des sous-réseaux. Il est clair qu'une telle organisation est assez complexe et que lors de sa création, il est nécessaire d'utiliser des dispositifs techniques supplémentaires tels que des commutateurs ou des répartiteurs de réseau. Mais, comme on dit, la fin justifie les moyens, car grâce à une structure aussi complexe, les informations importantes et confidentielles peuvent être protégées de manière très fiable, en les isolant dans des branches de sous-réseaux et en en limitant pratiquement l'accès. Il en va de même pour la défaillance de composants. Avec cette construction de schémas de réseaux locaux, il n'est absolument pas nécessaire d'utiliser un seul nœud central. Il peut y en avoir plusieurs, avec des niveaux de protection et d'accès complètement différents, ce qui augmente encore le degré de sécurité globale.

Topologie logistique

Lors de l'organisation des structures de réseau, il est particulièrement important de prêter attention aux méthodes de transmission de données utilisées. Dans la terminologie informatique, ces processus sont généralement appelés topologie logistique ou logique. Dans le même temps, les méthodes physiques de transmission d'informations dans diverses structures peuvent différer considérablement des méthodes logiques. C’est la logistique qui détermine essentiellement les itinéraires de réception/transmission. Très souvent, on peut observer que lors de la construction d'un réseau en forme d'« étoile », les informations sont échangées selon une topologie en bus, lorsque le signal peut être reçu simultanément par tous les appareils. Dans les structures logiques en anneau, des situations peuvent survenir dans lesquelles des signaux ou des données sont reçus uniquement par les terminaux auxquels ils sont destinés, malgré un passage séquentiel à travers toutes les liaisons associées.

Réseaux les plus connus

Ci-dessus, nous n'avons considéré que la construction de schémas de réseaux locaux basés sur la technologie Ethernet, qui, dans ses termes les plus simples, utilise des adresses, des protocoles et des piles TCP/IP. Mais dans le monde, vous pouvez trouver un grand nombre de structures de réseau qui ont des principes d'organisation de réseau différents de ceux ci-dessus. Les plus connus de tous (sauf Ethernet utilisant une topologie de bus logique) sont Token Ring et Arcnet.

La structure du réseau Token Ring a été développée autrefois par la célèbre société IBM et est basée sur le schéma logique d'un réseau local « token ring », qui détermine l'accès de chaque terminal aux informations transmises. Sur le plan physique, une structure en anneau est également utilisée, mais elle possède ses propres caractéristiques. Pour combiner des ordinateurs en une seule unité, il est possible d'utiliser soit un câble à paire torsadée, soit un câble à fibre optique, mais la vitesse de transfert des données n'est que de 4 à 16 Mbit/s. Mais le système de marqueur de type étoile permet de transmettre et de recevoir des données uniquement vers les terminaux qui en ont le droit (marqués d'un marqueur). Mais le principal inconvénient d’une telle organisation est qu’à un moment donné, une seule station peut disposer de tels droits.

Non moins intéressant est le système de réseau local Arcnet, créé en 1977 par Datapoint, que de nombreux experts appellent la structure la plus peu coûteuse, la plus simple et la plus flexible.

Des câbles coaxiaux ou à fibres optiques peuvent être utilisés pour transmettre des informations et connecter des ordinateurs, mais la possibilité d'utiliser des câbles à paires torsadées est également possible. Cependant, en termes de vitesse de réception/transmission, cette structure ne peut pas être qualifiée de particulièrement productive, car au maximum, les paquets peuvent être échangés à une vitesse de connexion ne dépassant pas 2,5 Mbit/s. Un circuit « étoile » est utilisé comme connexion physique et un « bus marqueur » est utilisé pour une connexion logique. Avec les droits de réception/transmission, la situation est exactement la même que dans le cas de Token Ring, sauf que les informations transmises depuis une machine sont disponibles pour absolument tous les terminaux inclus dans l'environnement réseau, et non pour une seule machine.

Brèves informations sur la configuration d'une connexion filaire et sans fil

Examinons maintenant brièvement quelques points importants lors de la création et de l'utilisation de l'un des schémas de réseau local décrits. Lors de l'utilisation de l'un des systèmes d'exploitation bien connus, les programmes tiers ne sont pas nécessaires pour effectuer de telles actions, car les outils de base sont initialement fournis dans leurs ensembles standard. Cependant, dans tous les cas, il est nécessaire de prendre en compte certaines nuances importantes concernant la configuration des adresses IP, qui sont utilisées pour identifier les ordinateurs dans les structures de réseau. Il n'en existe que deux variétés : les adresses statiques et dynamiques. Les premiers, comme leur nom l'indique, sont constants et les seconds peuvent changer à chaque nouvelle connexion, mais leurs valeurs sont exclusivement dans une plage définie par le fournisseur de services de communication (fournisseur).

Dans les réseaux d'entreprise câblés, pour assurer un échange de données à haut débit entre les terminaux du réseau, des adresses statiques sont le plus souvent utilisées, attribuées à chaque machine située sur le réseau, et lors de l'organisation d'un réseau avec une connexion sans fil, des adresses dynamiques sont généralement utilisées.

Pour définir les paramètres spécifiés pour une adresse statique dans les systèmes Windows, les paramètres du protocole IPv4 sont utilisés (dans l'espace post-soviétique, la sixième version n'est pas encore particulièrement répandue).

Dans les propriétés du protocole, il suffit de spécifier l'adresse IP de chaque machine, et les paramètres du masque de sous-réseau et de la passerelle par défaut sont communs (sauf si une arborescence avec plusieurs sous-réseaux est utilisée), ce qui semble très pratique du point de vue de la rapidité établir une connexion. Malgré cela, des adresses dynamiques peuvent également être utilisées.

Ils sont attribués automatiquement, pour lesquels il existe un élément spécial dans les paramètres du protocole TCP/IP, et à chaque instant spécifique, ils sont attribués aux machines du réseau directement depuis le serveur central. La plage d'adresses attribuées est fournie par le fournisseur. Mais cela ne signifie absolument pas que les adresses soient répétées. Comme vous le savez, il ne peut pas y avoir deux adresses IP externes identiques dans le monde, et dans ce cas nous parlons soit du fait qu'elles changent uniquement au sein du réseau, soit qu'elles sont transférées d'une machine à une autre lorsqu'une adresse externe s'avère libre. .

Dans le cas des réseaux sans fil, lorsque des routeurs ou des points d'accès qui distribuent (diffusent ou amplifient) le signal sont utilisés pour la connexion initiale, la configuration semble encore plus simple. La condition principale pour ce type de connexion est d'obtenir automatiquement une adresse IP interne. Sans cela, la connexion ne fonctionnera pas. Le seul paramètre pouvant être modifié concerne les adresses des serveurs DNS. Malgré le réglage initial pour les recevoir automatiquement, il est souvent (surtout lorsque la vitesse de connexion diminue) qu'il est recommandé de définir ces paramètres manuellement, en utilisant par exemple des combinaisons gratuites distribuées par Google, Yandex, etc.

Enfin, même s’il n’existe qu’un certain ensemble d’adresses externes permettant d’identifier tout ordinateur ou appareil mobile sur Internet, elles peuvent également être modifiées. Il existe de nombreux programmes spéciaux pour cela. Le schéma de réseau local peut présenter l'une des variantes ci-dessus. Et l’essence de l’utilisation de tels outils, qui sont le plus souvent soit des clients VPN, soit des serveurs proxy distants, est de changer l’adresse IP externe, qui, si quelqu’un ne le sait pas, a une référence géographique claire, par une adresse inoccupée située dans un endroit complètement différent (même au bout du monde). Vous pouvez utiliser ces utilitaires directement dans les navigateurs (clients VPN et extensions) ou apporter des modifications au niveau de l'ensemble du système d'exploitation (par exemple, en utilisant l'application SafeIP), lorsque certaines applications exécutées en arrière-plan doivent accéder à un accès bloqué ou inaccessible pendant un certain temps. ressources Internet de certaines régions.

Épilogue

Si nous résumons tout ce qui précède, nous pouvons tirer plusieurs conclusions principales. La première et la plus importante chose concerne le fait que les schémas de connexion de base sont constamment modifiés et ne sont presque jamais utilisés dans la version initiale. Les plus avancées et les plus sécurisées sont les arborescences complexes, qui peuvent en outre utiliser plusieurs sous-réseaux subordonnés (dépendants) ou indépendants. Enfin, quoi qu'on en dise, au stade actuel de développement de la technologie informatique, les réseaux filaires, même malgré les coûts financiers élevés de leur création, sont encore de loin supérieurs aux réseaux sans fil les plus simples en termes de sécurité. Mais les réseaux sans fil présentent un avantage indéniable : ils permettent de connecter des ordinateurs et des appareils mobiles qui peuvent être géographiquement éloignés les uns des autres sur de très longues distances.