Bugungi kunda VPN haqida mashhur savollar mavjud - bu nima, uning xususiyatlari va VPN-ni qanday qilib eng yaxshi tarzda o'rnatish. Gap shundaki, har kim ham kerak bo'lganda texnologiyaning mohiyatini o'zi bilmaydi.

Hatto moliyaviy va foyda tomonida ham VPN-ni o'rnatish sizga oson pul topishingiz mumkin bo'lgan daromadli biznesdir.

VPN nima ekanligini va uni Win 7 va 10-da qanday qilib eng yaxshi sozlashni foydalanuvchiga tushuntirish yaxshi bo'lar edi.

1. Umumiy

VPN (virtual xususiy tarmoq) Bu virtual xususiy tarmoq. Mahalliy tarmoqni yaratish texnologiyasi ham soddalashtirilgan, ammo yo'riqnoma va boshqa narsalar ko'rinishidagi jismoniy qurilmalarsiz, lekin Internetdan real resurslar bilan. VPN - bu boshqasining ustiga yaratilgan qo'shimcha tarmoq.Microsoft veb-saytida "Qo'shimcha tarmoq boshqasining ustiga yaratilgan" iborasini tushunishga yordam beradigan bunday kognitiv rasm topildi.

Ko'rsatilgan rasm qurilmani kompyuter sifatida aks ettiradi. Bulut umumiy yoki umumiy tarmoq, ko'pincha standart Internet. Serverlarning har biri bir xil VPN yordamida bir-biriga ulangan.

Qurilmalar bir-biriga jismonan bog'langan. Ammo amaliyot shuni ko'rsatdiki, bu kerak emas.

VPN simlar, kabellar va boshqa xalaqit beruvchi qurilmalardan foydalanishdan saqlanish uchun maxsus tuzilgan.

Mahalliy qurilmalar bir-biriga kabel orqali emas, balki Wi-Fi, GPS, Bluetooth va boshqa qurilmalar orqali ulanadi.

Virtual tarmoqlar ko'pincha standart Internet aloqasi hisoblanadi. Albatta, qurilmalarga kirish shunchaki ishlamaydi, chunki hamma joyda VPN tarmog'idagi xakerlik va yomon niyatli shaxslardan qochishga qaratilgan identifikatsiya qilish darajalari mavjud.

2. VPN tuzilishi haqida bir necha so'z

VPN tuzilishi ikki qismga bo'linadi: tashqi va ichki.Har bir kompyuter bir vaqtning o'zida ikkita qismga ulanadi. Bu server yordamida amalga oshiriladi.

Server, bizning holimizda, kirish eshigi himoyasi deb ataladi. U virtual tarmoqqa kiruvchilarni aniqlaydi va ro'yxatdan o'tkazadi.

VPN-ga ulangan kompyuter yoki qurilmada avtorizatsiya va autentifikatsiya deb ataladigan barcha ma'lumotlar, ya'ni maxsus, odatda bir martalik parol yoki protseduradan o'tishga yordam beradigan boshqa vositalar bo'lishi kerak.

Bu jarayon biz uchun alohida ahamiyatga ega emas. Mutaxassislar serverlarda tobora kuchliroq va jiddiy avtorizatsiya qilish usullarini yaratmoqdalar.

O'zingizni bunday tarmoqda topish uchun kirish joyida quyidagilarni bilishingiz kerak:

1. Ism, kompyuter nomi, masalan yoki tarmoqdagi autentifikatsiya qilish uchun foydalaniladigan boshqa kirish;

2. Avtorizatsiyani bajarish uchun parol, agar mavjud bo'lsa.

Shuningdek, keyingi VPN-tarmog'iga ulanishni istagan kompyuter avtorizatsiya uchun barcha ma'lumotlarni "olib yuradi". Server ushbu ma'lumotni ma'lumotlar bazasiga kiritadi. Ma'lumotlar bazasida shaxsiy kompyuteringizni ro'yxatdan o'tkazgandan so'ng, sizga yuqoridagi ma'lumotlar kerak bo'lmaydi.

3. VPN va ularning tasnifi

VPN tasnifi quyida keltirilgan.

Keling, buni batafsilroq tushunishga harakat qilaylik.

- MUHOFAZA DARAJASI... Ushbu mezon bo'yicha tanlangan tarmoqlar:

1. To'liq himoyalangan tarmoqlar - dastlab himoyalangan tarmoqlar;

2. Xavfsiz "ishonch" - xavfsizligi past tarmoqlar asl yoki "ota-ona" tarmog'i ishonchli bo'lgan hollarda qo'llaniladi.

- REALIZATSIYA... Amalga oshirish usullari. Ushbu mezon bo'yicha tanlangan tarmoqlar:

1. Kombinatsiyalangan va dasturiy ta'minot usullari;

2. Uskuna usuli - haqiqiy qurilmalardan foydalanish.

- Maqsad... Ushbu mezonga mos keladigan VPNlar:

1. Intranet (Intranet) - ko'pincha bir nechta filiallarni birlashtirish kerak bo'lgan kompaniyalarda qo'llaniladi;

2. Extranet (Extranet) - turli xil ishtirokchilar, shuningdek kompaniya mijozlari bo'lgan tarmoqlarni tashkil qilish uchun maxsus foydalaniladi;

3. Access (Remote Access) - bu masofaviy filiallar deb ataladigan VPN tarmoqlarini tashkil etish.

- Protokol bo'yicha... VPN tarmoqlarini AppleTalk va IPX protokollari yordamida amalga oshirish mumkin, lekin aslida men TCP / IP dan tez-tez va samaraliroq foydalanaman. Sababi ushbu protokolning yirik tarmoqlarda mashhurligi.

- Ish darajasi... Bu erda OSIga ustunlik beriladi, ammo VPN faqat kanal, tarmoq va transport qatlamlarida ishlashi mumkin.

Albatta, amalda bitta tarmoq bir vaqtning o'zida bir nechta xususiyatlarni o'z ichiga olishi mumkin. Shaxsiy kompyuteringiz yoki noutbukingiz yordamida VPN tarmog'ini to'g'ridan-to'g'ri sozlash bo'yicha fikrlarga o'tamiz.

4. VPN tarmog'ini (virtual tarmoq) qanday o'rnatish kerak

Birinchi usul Windows 7 uchun maxsus ishlab chiqilgan.Windows 7-da sozlash juda oddiy qadamlar va quyidagi ko'rsatmalarga muvofiq amalga oshiriladi:

1. "ga o'ting" Tarmoq va almashish markazi". Tez kirish panelidagi ulanish belgisini bosing va oynada kerakli narsani tanlang.

2. Dastur har doim ham yuqoridagi rasmdagidek shaklga ega emas, u baribir shunday bo'lishi mumkin:

3. Yangi oynada "bo'limini topamiz Yangi ulanish yoki tarmoqni sozlash". Ushbu bo'lim rasmda ta'kidlangan.

4. Keyingi xatboshida biz “ Ish joyiga ulanish"Va boring" Keyinchalik».

5. Shaxsiy kompyuterda har qanday VPN ulanish mavjud bo'lsa, quyidagi rasmda bo'lgani kabi, maxsus oyna paydo bo'lishi kerak. "Yo'q, yangi aloqa yarating" -ni tanlang va qaytadan " Keyinchalik».

6. Yangi oynada biz “ Internetga ulanishim (VPN)»

7. Endi biz manzilni, VPN tarmog'ining nomini kiritamiz. Tarmoq ma'muridan barcha tafsilotlarni bilib olishingiz mumkin, bu sizga maxsus oynani ham aytib beradi.

Agar ulanish allaqachon ishlaydigan tarmoqqa ulangan bo'lsa, tafsilotlarni ushbu tarmoq ma'muridan so'rash yaxshidir. Ushbu protsedura odatda ko'p vaqt talab qilmaydi. Biz belgilangan maydonlarga ma'lumotlarni kiritamiz.

8. Xuddi shu oynada belgini qo'ying " Hozir ulanmang ...", Keyin" ga o'ting Keyinchalik».

9. Ma'lumotlaringizni (login va parol) tarmoqdan kiriting. Quyidagi rasmda ushbu maydonlar ta'kidlangan.

Agar ulanish tarmoq bilan birinchi bo'lsa, u holda ma'lumotlar yangi yaratilishi kerak, server tomonidan tekshirilgandan so'ng siz tarmoqqa kirishingiz va undan foydalanishingiz mumkin.

Agar ulanish birlamchi bo'lmasa, u holda server ma'lumotlaringizni tekshirmaydi va sizni kerakli tarmoqqa to'g'ridan-to'g'ri yuboradi.

10. Kerakli ma'lumotlarni kiritgandan so'ng, "tugmasini bosing Tarmoqqa ulash uchun».

11. Keyingi oyna sizni hoziroq tarmoqqa ulanishingizni so'raydi. Uni yopish yaxshiroqdir.

O'rnatish muvaffaqiyatli yakunlandi va faqat tarmoqqa ulanish qoladi. Buning uchun yana birinchi xatboshiga o'tishingiz kerak " Tarmoq va almashish markazi».

12. Yangi oynada “ Tarmoqqa ulaning».

13. Bu erda biz ulanishni tanlaymiz va unga ulanamiz.

Windows 7 da VPN-ni sozlash yakunlandi.

Keling, Windows 10-da VPN-ni o'rnatishga o'tamiz, u erda algoritm va harakatlar deyarli bir xil. Faqatgina farq ba'zi interfeys elementlarida va ularga kirish huquqida.

Masalan, "Tarmoq va almashish markazi" ga kirish uchun hamma narsani Windows 7 da bo'lgani kabi bajarishingiz kerak, bundan tashqari maxsus element mavjud " Yangi ulanishni yarating va sozlang yoki ...».

Bundan tashqari, sozlash Windows 7 da bo'lgani kabi amalga oshiriladi, faqat interfeys biroz boshqacha bo'ladi.

Windows 10 foydalanuvchilari uchun ba'zi noqulayliklar, ular tarmoqning klassik ko'rinishini izlashlari bilan bog'liq bo'lishi mumkin. Siz borish kerak " Tarmoq va Internet", Va keyin VPN tarmoqlarini sozlash bilan qo'shimcha ishlash uchun" Vazifalar va tarmoqlarning holatini ko'rish "-ni tanlang.

Aslida, o'rnatishda hech qanday murakkab narsa yo'q. Aytgancha, bunday VPN ulanishni hatto Android qurilmalarida ham sozlash mumkin, quyida keltirilgan bo'lim bunga bag'ishlanadi.

5. Android-da VPN-ni sozlash

Bunday operatsiyani bajarish uchun sizga rasmiy Android do'konlaridan SuperVPN Free VPM Client nomli vositani o'rnatishingiz va yuklab olishingiz kerak bo'ladi.Android-da VPN tarmog'ini yaratishni taklif qiladigan dastur oynasi.

Umuman olganda, bu erda hamma narsa aniq, "tugmasini bosing Ulanmoq», Shundan so'ng mavjud tarmoqlarni qidirish boshlanadi va ular bilan qo'shimcha aloqa o'rnatiladi. Android uchun VPN-ni sozlash qo'shimcha dasturlarsiz amalga oshiriladi.

Ushbu maqolada biz VPN-server nima degan eng ko'p uchraydigan savollarga javob beramiz, VPN sizning xavfsizligingizni yaxshilay oladimi, Double VPN-dan foydalanishingiz kerakmi va VPN xizmati jurnallarni qanday saqlashini, shuningdek shaxsiy ma'lumotlarni himoya qilish uchun qanday zamonaviy texnologiyalar mavjudligini aytib beramiz.

VPN - bu mijoz va VPN-server o'rtasida shifrlashni ta'minlaydigan virtual xususiy tarmoq.

VPN-ning asosiy maqsadi trafikni shifrlash va IP-manzillarni o'zgartirishdir.

Keling, nima uchun va qachon kerakligini aniqlaylik.

VPN nima uchun

Barcha Internet-provayderlar o'z mijozlari faoliyatini Internetda ro'yxatdan o'tkazadilar. Ya'ni, Internet-provayder qaysi saytlarga kirganingizni biladi. Bu ichki ishlar idoralari tomonidan murojaat qilingan taqdirda huquqbuzar haqidagi barcha ma'lumotlarni berish, shuningdek foydalanuvchining harakatlari uchun o'zini barcha qonuniy javobgarlikdan ozod qilish uchun zarurdir.

Foydalanuvchiga shaxsiy ma'lumotlarini Internetda himoya qilish va aloqa erkinligini olish kerak bo'lgan holatlar ko'p.

Misol 1. Biznes mavjud va hech kim uni ushlab qolmasligi uchun maxfiy ma'lumotlarni Internet orqali uzatish kerak. Ko'pgina kompaniyalar filiallar o'rtasida ma'lumot uzatish uchun VPN texnologiyasidan foydalanadilar.

2-misol. Internetdagi ko'plab xizmatlar geografik ma'lumot berish printsipi asosida ishlaydi va boshqa mamlakatlardan foydalanuvchilarga kirishni taqiqlaydi.

Masalan, Yandex Music xizmati faqat Rossiya va sobiq MDH mamlakatlaridan IP-manzillar uchun ishlaydi. Shunga ko'ra, boshqa mamlakatlarda yashovchi rusiyzabon aholining barchasi ushbu xizmatdan foydalana olmaydi.

Misol 3. Ofisdagi va mamlakatdagi ba'zi saytlarni blokirovka qilish. Ko'pincha idoralarda, xodimlar aloqada vaqtni yo'qotmasliklari uchun ijtimoiy tarmoqlarga kirish taqiqlanadi.

Masalan, Xitoyda ko'plab Google xizmatlari bloklangan. Agar Xitoy rezidenti Evropadan kelgan kompaniya bilan ishlasa, u holda Google Disk kabi xizmatlardan foydalanishga ehtiyoj bor.

Misol 4. Internet-provayderdan tashrif buyurilgan saytlarni yashirish. Internet-provayderdan tashrif buyurilgan saytlar ro'yxatini yashirishingiz kerak bo'lgan holatlar mavjud. Barcha trafik shifrlangan bo'ladi.

Trafikingizni shifrlash orqali sizning Internet-provayderingiz Internetda qaysi saytlarga kirganingizni bilmaydi. Bunday holda sizning Internetdagi IP-manzilingiz VPN-server mamlakatiga tegishli bo'ladi.

VPN-ga ulanganingizda, kompyuteringiz va VPN-server o'rtasida xavfsiz kanal yaratiladi. Ushbu kanaldagi barcha ma'lumotlar shifrlangan.

VPN yordamida siz shaxsiy ma'lumotlaringizni himoya qilish va himoya qilish erkinligini qo'lga kiritasiz.

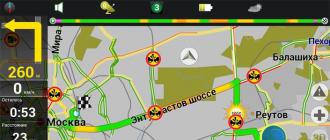

Internet-provayder jurnallarida turli xil belgilar to'plami bo'ladi. Quyidagi rasmda maxsus dastur tomonidan olingan ma'lumotlar tahlili keltirilgan.

HTTP sarlavhasi qaysi saytga ulanayotganingizni darhol ko'rsatadi. Ushbu ma'lumotlar Internet-provayderlar tomonidan qayd etilgan.

Quyidagi rasmda VPN-dan foydalanishda HTTP sarlavhasi ko'rsatilgan. Ma'lumotlar shifrlangan va qaysi saytlarga kirganingizni bilib bo'lmaydi.

VPN-ga qanday ulanish mumkin

VPN tarmog'iga ulanishning bir necha yo'li mavjud.

- PPTP - bu eski protokol. Aksariyat zamonaviy operatsion tizimlar uni qo'llab-quvvatlanadiganlar ro'yxatidan chiqarib tashlashdi. PPTP-ning kamchiliklari ulanishning barqarorligi. Ulanish uzilishi va xavfsiz bo'lmagan ma'lumotlar Internetga ulanishi mumkin.

- L2TP (IPSec) ulanishi yanada ishonchli. Ko'pgina operatsion tizimlarga (Windows, Mac OS, Linux, iOS, Android, Windows Phone va boshqalar) o'rnatilgan. PPTP ulanishlaridan farqli o'laroq yaxshiroq ishonchliligi bilan ajralib turadi.

- SSTP ulanishi nisbatan yaqinda ishlab chiqilgan. U faqat Windows-da qo'llab-quvvatlanadi, shuning uchun u keng qo'llanilmaydi.

- IKEv2 - bu IPSec-ga asoslangan zamonaviy protokol. Ushbu protokol PPTP protokolini almashtirdi va barcha mashhur operatsion tizimlar tomonidan qo'llab-quvvatlanadi.

- OpenVPN ulanishi eng ishonchli hisoblanadi. Ushbu texnologiya moslashuvchan tarzda sozlanishi mumkin va ulanish to'xtaganda, OpenVPN himoyalanmagan ma'lumotlarni Internetga yuborishni bloklaydi.

OpenVPN texnologiyasi uchun 2 ta ma'lumot uzatish protokoli mavjud:

- UDP protokoli - tezkor (VoiP telefoniya, Skype, onlayn o'yinlar uchun tavsiya etiladi)

- TCP protokoli - uzatilayotgan ma'lumotlarning ishonchliligi bilan tavsiflanadi (paketni olganligini tasdiqlashni talab qiladi). UDPdan biroz sekinroq.

VPN-ni qanday o'rnatish kerak

VPN ulanishini o'rnatish bir necha daqiqa davom etadi va VPN ulanish usuli bilan farq qiladi.

Biz xizmatimizda PPTP va OpenVPN ulanishlaridan foydalanamiz.

VPN dasturi bilan ishlash xavfsizligi

Biz doimo xavfsizlikka yaxlit yondashuv haqida gaplashamiz. Foydalanuvchi xavfsizligi nafaqat VPN ulanishning o'zidan iborat. VPN-serverga ulanish uchun qaysi dasturni ishlatishingiz muhim.

Hozirda xizmatlar qulay VPN-mijozlarni taklif qilmoqda - bu VPN ulanishini o'rnatishni osonlashtiradigan dasturlar. Biz o'zimizga qulay VPN mijozini taklif qilamiz. Bunday dasturlar tufayli VPN ulanishini o'rnatish 1 daqiqadan kam vaqtni oladi.

VPN xizmatlarini birinchi marta 2006 yilda taqdim etishni boshlaganimizda, barcha foydalanuvchilar rasmiy OpenVPN dasturini o'rnatmoqdalar. Bu ochiq manba. Albatta, rasmiy OpenVPN mijozini sozlash ancha vaqt talab etadi. Keling, maxfiylik nuqtai nazaridan nimani yaxshiroq ishlatishni aniqlaylik.

VPN mijozining maxfiyligi

Biz bunday dasturlardan foydalanish xavfini ko'ramiz. Gap shundaki, bunday dasturlarning manba kodi kompaniyaning mulki hisoblanadi va uning dasturining o'ziga xosligini saqlab qolish uchun uni hech kim nashr etmaydi.

Foydalanuvchilar ochiq manba kodi bo'lmagan taqdirda dastur siz haqingizda qanday ma'lumotlarni to'plashini bilishmaydi.

VPN dasturi sizni serverdagi jurnallar o'chirilgan bo'lsa ham, ma'lum bir foydalanuvchi sifatida aniqlay oladi.

Har qanday dastur siz tashrif buyurgan saytlarni, sizning haqiqiy IP-manzilingizni yozib olish uchun funktsiyaga ega bo'lishi mumkin. Siz o'zingizning foydalanuvchi nomingizni dasturga kiritganingiz sababli, dasturni ishlatishda hech qanday noma'lumlik haqida gapira olmaysiz.

Agar sizning biznesingiz yuqori darajadagi maxfiylikni talab qilsa, bunday VPN dasturlaridan voz kechishingizni va rasmiy OpenVPN ochiq manbali nashridan foydalanishingizni tavsiya qilamiz.

Avvaliga siz buni noqulay his qilasiz. Ammo vaqt o'tishi bilan, agar siz xavfsizlik va maxfiylik omili siz uchun birinchi o'rinda tursa, bunga ko'nikasiz.

Secure Kit siz haqingizda hech qanday ma'lumot saqlamasligiga kafolat beramiz. Ammo shuni ogohlantirishimiz kerakki, bunday dasturlar sizning orqangizdan josuslik qilishi mumkin.

Xavfsizlikni qanday oshirish haqida yana bir fikr serverlarning geografik joylashuvi nuqtai nazaridan kelib chiqqan. Internetda bu offshor VPN deb nomlanadi.

Offshore VPN nima?

Turli mamlakatlar turli darajadagi qonunchilikka ega. Kuchli qonunlarga ega kuchli davlatlar mavjud. Rivojlanish darajasi o'z mamlakatlaridagi ma'lumotlarni axborot muhofazasiga imkon bermaydigan kichik mamlakatlar mavjud.

Dastlab, offshor tushunchasi soliq siyosati yumshatilgan mamlakatga nisbatan ishlatilgan. Ushbu mamlakatlarda biznes solig'i juda past. Jahon kompaniyalari o'z mamlakatlarida soliqlarni qonuniy ravishda to'lashdan bosh tortishga qiziqish bildirdilar va Kayman orollaridagi offshor bank hisoblari juda mashhur bo'ldi.

Hozirda dunyoning ko'plab mamlakatlarida offshor mamlakatlarda bank hisobvaraqlaridan foydalanishga taqiqlar mavjud.

Aksariyat offshor mamlakatlar sayyoramizning chekka burchaklarida joylashgan kichik shtatlardir. Bunday mamlakatlarda serverlarni topish qiyinroq va rivojlangan Internet infratuzilmasi mavjud emasligi sababli ular qimmatroq. Bunday mamlakatlarda VPN-serverlar offshor deb nomlana boshladilar.

Ma'lum bo'lishicha, offshore VPN so'zi anonim VPN degan ma'noni anglatmaydi, faqat offshor davlatga hududiy mansubligi haqida gapiradi.

Siz offshor VPN-dan foydalanishingiz kerakmi?

Chet elda joylashgan VPN maxfiylik nuqtai nazaridan qo'shimcha afzalliklarni taqdim etadi.

Sizningcha, rasmiy so'rov yozish ancha oson:

- germaniyadagi politsiya bo'limiga

- yoki Antigua Barbuda orollari uchun politsiya bo'limiga

Offshore VPN - bu qo'shimcha himoya qatlami. Offshore serverni Double VPN zanjirining bir qismi sifatida ishlatish yaxshi.

Sizga faqat 1 ta offshore VPN-serverdan foydalanish va uni to'liq xavfsiz deb o'ylashning hojati yo'q. Siz o'zingizning xavfsizligingiz va noma'lumligingizga Internetda har xil tomondan murojaat qilishingiz kerak.

Anonimlik havolasi sifatida offshore VPN-dan foydalaning.

Va eng tez-tez so'raladigan savolga javob berish vaqti keldi. Anonim VPN xizmati jurnallarni saqlay oladimi? Xizmat jurnalga yoziladimi yoki yo'qligini qanday aniqlash mumkin?

Anonim VPN xizmati va jurnallar. Qanday bo'lish kerak?

Anonim VPN xizmati jurnallarni saqlamasligi kerak. Aks holda, endi uni anonim deb atash mumkin emas.

Biz savollar ro'yxatini tuzdik, buning yordamida siz xizmatning jurnallarni saqlayotganligini aniq aniqlashingiz mumkin.

Endi VPN ulanishlari haqida to'liq ma'lumotga egasiz. Ushbu bilim Internetda o'zingizni noma'lum qilish va shaxsiy ma'lumotlarni uzatish xavfsizligini ta'minlash uchun etarli.

Yangi VPN texnologiyalari

Yangi VPN yo'nalishlari bormi?

Biz allaqachon ketma-ket kaskadli VPN-serverlarning ijobiy va salbiy tomonlari (Double, Triple, Quad VPN) haqida gaplashdik.

Double VPN texnologiyasining kamchiliklarini oldini olish uchun siz zanjirlarning parallel kaskadini yasashingiz mumkin. Parallel VPN deb nomladik.

Parallel VPN nima

Parallel VPN-ning mohiyati trafikni parallel ma'lumot havolasiga yo'naltirishdir.

Ketma-ket ketma-ket kaskadlash texnologiyasining (Double, Triple, Quad VPN) kamchiligi shundaki, har bir server kanalning parolini ochadi va keyingi kanalga shifrlaydi. Ma'lumotlar ketma-ket shifrlangan.

Parallel VPN texnologiyasi bunday muammoga duch kelmaydi, chunki barcha ma'lumotlar ikki marta parallel ravishda shifrlangan. Ya'ni, bir nechta qobig'i bo'lgan piyozni tasavvur qiling. Xuddi shu tarzda, ma'lumotlar ikki marta shifrlangan kanalda tarqaladi.

So'nggi paytlarda telekommunikatsiya dunyosida virtual xususiy tarmoqlarga (VPN) qiziqish kuchaymoqda. Bu uzoq ofislar va masofaviy foydalanuvchilarning Internet orqali ulanishi arzonligi sababli korporativ tarmoqlarni saqlash xarajatlarini kamaytirish zarurati bilan bog'liq. Darhaqiqat, Internet orqali bir nechta tarmoqlarni ulash narxini taqqoslashda, masalan, Frame Relay tarmoqlari bilan narxning sezilarli farqini ko'rishingiz mumkin. Ammo shuni ta'kidlash kerakki, tarmoqlarni Internet orqali ulashda darhol ma'lumotlarni uzatish xavfsizligi to'g'risida savol tug'iladi, shuning uchun uzatilayotgan ma'lumotlarning maxfiyligi va yaxlitligini ta'minlash mexanizmlarini yaratish zarur bo'ldi. Bunday mexanizmlar asosida qurilgan tarmoqlarga VPN deyiladi.

Bundan tashqari, ko'pincha zamonaviy odam o'z biznesini rivojlantirib, ko'p sayohat qilishi kerak. Bular mamlakatimizning chekka burchaklariga yoki xorijiy mamlakatlarga sayohatlar bo'lishi mumkin. Ko'pincha, odamlar o'zlarining uy kompyuterlarida yoki kompaniya kompyuterlarida saqlangan ma'lumotlariga kirish huquqiga ega bo'lishlari kerak. Ushbu muammoni modem va chiziq yordamida masofadan turib kirishni tashkil qilish orqali hal qilish mumkin. Telefon liniyasidan foydalanish o'ziga xos xususiyatlarga ega. Ushbu echimning kamchiliklari shundaki, boshqa mamlakatdan kelgan qo'ng'iroq katta pulni talab qiladi. VPN deb nomlangan yana bir echim mavjud. VPN texnologiyasining afzalliklari shundaki, masofadan turib kirishni tashkil qilish telefon liniyasi orqali emas, balki Internet orqali amalga oshiriladi, bu ancha arzon va yaxshi. Menimcha, texnologiya. VPN dunyo bo'ylab keng tarqalish istiqbollariga ega.

1. VPN tarmoqlari tushunchasi va tasnifi, ularni qurish

1.1 VPN nima?

VPN(English Virtual Private Network - virtual xususiy tarmoq) - boshqa tarmoq ustida, masalan, Internetda yaratilgan mantiqiy tarmoq. Aloqa xavfsiz bo'lmagan protokollardan foydalangan holda umumiy tarmoqlar orqali amalga oshirilishiga qaramay, shifrlash begona odamlar tomonidan yopiq bo'lgan axborot almashish kanallarini yaratadi. VPN, masalan, tashkilotning bir nechta ofislarini o'zaro aloqa qilish uchun nazoratsiz kanallardan foydalangan holda yagona tarmoqqa birlashtirishga imkon beradi.

VPN o'z mohiyatida ijaraga olingan liniyaning ko'plab xususiyatlariga ega, ammo u, masalan, umumiy tarmoqda joylashtirilgan. Tunnel texnikasi bilan ma'lumotlar paketlari odatdagi nuqtadan nuqtaga ulanish kabi umumiy tarmoq orqali uzatiladi. "Ma'lumotlarni jo'natuvchi-qabul qiluvchilar" ning har bir juftligi o'rtasida bir xil tunnel o'rnatiladi - bu bitta mantiqiy ma'lumotni boshqasining paketiga joylashtiradigan xavfsiz mantiqiy aloqa. Tunnelning asosiy tarkibiy qismlari:

- tashabbuskor;

- yo'naltirilgan tarmoq;

- tunnel kaliti;

- bir yoki bir nechta tunnel terminatorlari.

VPN o'zi asosiy tarmoq texnologiyalari va protokollariga zid emas. Masalan, dial-up ulanishini o'rnatishda mijoz PPP paketlarining oqimini serverga yuboradi. Mahalliy tarmoqlar o'rtasida ijaraga olingan virtual liniyalarni tashkil qilishda ularning routerlari PPP paketlarini ham almashadilar. Shu bilan birga, tubdan yangi - bu jamoat tarmog'ida tashkil etilgan xavfsiz tunnel orqali paketlarni yuborish.

Tunnel ochish sizga bitta paketlarni uzatishni tashkil qilishga imkon beradi boshqa protokol yordamida mantiqiy muhitda protokol. Natijada, uzatilayotgan ma'lumotlarning yaxlitligi va maxfiyligini ta'minlash zaruriyatidan boshlab va tashqi protokollar yoki adreslash sxemalaridagi nomuvofiqliklarni bartaraf etish bilan yakunlanib, bir nechta har xil turdagi tarmoqlarning o'zaro aloqasi muammolarini hal qilish mumkin bo'ladi.

Korporatsiyaning mavjud tarmoq infratuzilmasi VPN uchun dasturiy ta'minot yoki qo'shimcha vositalar yordamida ta'minlanishi mumkin. VPN-ni o'rnatishni WAN orqali kabel bilan taqqoslash mumkin. Odatda, PPP yordamida uzoqdan foydalanuvchi va tunnelning so'nggi nuqtasi o'rtasida to'g'ridan-to'g'ri aloqa o'rnatiladi.

VPN tunnellarini yaratishning eng keng tarqalgan usuli bu PPP-da tarmoq protokollarini (IP, IPX, AppleTalk va boshqalarni) kapsulalash va so'ngra hosil bo'lgan paketlarni tunnel protokolida saqlashdir. Odatda, ikkinchisi IP, yoki (kamroq) ATM va Frame Relay. Ushbu yondashuv Layer 2 Tunneling deb nomlanadi, chunki bu erda "yo'lovchi" Layer 2 protokoli.

Tarmoq protokoli paketlarini to'g'ridan-to'g'ri tunnel protokoliga (masalan, VTP) singdirishga alternativ yondashuv Layel 3 tunnellash deb ataladi.

Qanday protokollardan foydalanilmasin va qanday maqsadda bo'lishidan qat'iy nazar tunnelni tashkil qilishda ta'qib qilinadi, asosiy texnika qoladideyarli o'zgarmagan. Odatda bitta protokol uzoqdagi sayt bilan aloqa o'rnatish uchun, ikkinchisi esa tunnel orqali uzatish uchun ma'lumotlar va xizmat ma'lumotlarini inkassatsiya qilish uchun ishlatiladi.

1.2 VPN tarmoqlarining tasnifi

VPN echimlarini bir necha asosiy parametrlarga ko'ra tasniflash mumkin:

1. Amaldagi muhit turi bo'yicha:

- Xavfsiz VPN tarmoqlari. Xususiy xususiy tarmoqlarning eng keng tarqalgan varianti. Uning yordami bilan ishonchsiz tarmoq, odatda Internet asosida ishonchli va xavfsiz pastki tarmoq yaratish mumkin. Xavfsiz VPN-larga misollar: IPSec, OpenVPN va PPTP.

- Ishonchli VPN tarmoqlari. Ular uzatish vositasini ishonchli deb hisoblash mumkin bo'lgan hollarda qo'llaniladi va faqat katta tarmoq ichida virtual pastki tarmoq yaratish muammosini hal qilish kerak bo'ladi. Xavfsizlik masalalari ahamiyatsiz bo'lib qolmoqda. Bunday VPN echimlariga misollar: MPLS va L2TP. Ushbu protokollar boshqalarga xavfsizlikni ta'minlash vazifasini o'zgartiradi, deyish to'g'ri bo'ladi, masalan, L2TP, qoida tariqasida, IPSec bilan birgalikda ishlatiladi.

2. Amalga oshirish yo'li bilan:

- VPN tarmoqlari maxsus dasturiy ta'minot va apparat vositalari ko'rinishida. VPN tarmog'i maxsus dasturiy ta'minot to'plami yordamida amalga oshiriladi. Ushbu dastur yuqori ishlashni va, odatda, yuqori darajadagi xavfsizlikni ta'minlaydi.

- VPN tarmoqlari dasturiy echim sifatida. Ular VPN funksiyasini ta'minlash uchun maxsus dasturiy ta'minotga ega shaxsiy kompyuterdan foydalanadilar.

- Integratsiyalashgan echimga ega VPN tarmoqlari. VPN funktsionalligi tarmoq trafigini filtrlash, xavfsizlik devorini tashkil qilish va xizmat ko'rsatish sifatini ta'minlash vazifalarini hal qiladigan kompleksni taqdim etadi.

3. Uchrashuv bo'yicha:

- Intranet VPN. Ular bir tashkilotning bir nechta tarqatilgan filiallarini bitta xavfsiz tarmoqqa birlashtirish, ochiq aloqa kanallari orqali ma'lumotlar almashish uchun ishlatiladi.

- Masofaviy kirish VPN. Ular korporativ tarmoq segmenti (markaziy ofis yoki filial) va uyda ishlash vaqtida uy kompyuteridan korporativ resurslarga ulanadigan yoki ish safari paytida korporativ resurslarga noutbuk yordamida ulanadigan yagona foydalanuvchi o'rtasida xavfsiz kanal yaratish uchun ishlatiladi.

- Extranet VPN. "Tashqi" foydalanuvchilar (masalan, mijozlar yoki mijozlar) ulanadigan tarmoqlar uchun ishlatiladi. Ularga bo'lgan ishonch darajasi kompaniyaning xodimlariga qaraganda ancha past, shuning uchun ikkinchisining ayniqsa qimmatli, maxfiy ma'lumotlarga kirishini oldini olish yoki cheklash uchun maxsus himoya "chiziqlari" ni ta'minlash talab etiladi.

4. Protokol turlari bo'yicha:

- TCP / IP, IPX va AppleTalk uchun virtual xususiy tarmoqlarni amalga oshirish mavjud. Ammo bugungi kunda TCP / IP protokoliga umumiy o'tish tendentsiyasi mavjud va VPN echimlarining katta qismi uni qo'llab-quvvatlaydi.

5. Tarmoq protokoli darajasi bo'yicha:

- Tarmoq protokoli qatlami bo'yicha ISO / OSI tarmog'ining mos yozuvlar modeli qatlamlarini xaritalashga asoslangan.

1.3. VPN yaratish

VPN qurish uchun turli xil variantlar mavjud. Yechimni tanlashda siz VPN quruvchingizning ishlash omillarini hisobga olishingiz kerak. Masalan, agar yo'riqnoma allaqachon maksimal quvvat bilan ishlayotgan bo'lsa, u holda VPN tunnellarini qo'shish va ma'lumotlarni shifrlashni / parolini hal qilishni qo'llash ushbu yo'riqnoma oddiy trafikka bardosh bera olmasligi sababli VPN butun tarmoq ishini to'xtatishi mumkin. Tajriba shuni ko'rsatadiki, VPNni yaratish uchun maxsus jihozlardan foydalanish yaxshidir, ammo agar mablag 'cheklangan bo'lsa, unda siz faqat dasturiy ta'minot echimiga e'tibor qaratishingiz mumkin. Keling, VPN qurish uchun ba'zi variantlarni ko'rib chiqaylik.

- Xavfsizlik devorlariga asoslangan VPN. Ko'pgina ishlab chiqaruvchilarning xavfsizlik devorlari tunnel va ma'lumotlarni shifrlashni qo'llab-quvvatlaydi. Bunday mahsulotlarning barchasi xavfsizlik devori orqali o'tadigan trafik shifrlanganligiga asoslanadi. Shaxsiy xavfsizlik devori dasturiga shifrlash moduli qo'shiladi. Ushbu usulning nochorligi shundaki, ishlash xavfsizlik devori ishlaydigan qurilmaga bog'liq. Kompyuterga asoslangan xavfsizlik devorlaridan foydalanganda, ushbu echim faqat trafik kam bo'lgan kichik tarmoqlar uchun ishlatilishini yodda tuting.

- VPN routerga asoslangan. VPN-ni yaratishning yana bir usuli - bu xavfsiz kanallarni yaratish uchun routerlardan foydalanish. Mahalliy tarmoqdan chiqadigan barcha ma'lumotlar yo'riqnoma orqali o'tayotganligi sababli, ushbu yo'riqchiga shifrlash vazifalarini tayinlash maqsadga muvofiqdir.Routerlarda VPN yaratish uchun uskunalar misoli Cisco Systems uskunalari. IOS Software Release 11.3 dan boshlab Cisco routerlari L2TP va IPSec-ni qo'llab-quvvatlaydi. O'tkazilgan ma'lumotni oddiy shifrlashdan tashqari, Cisco boshqa VPN funktsiyalarini ham qo'llab-quvvatlaydi, masalan, tunnel aloqasini o'rnatishda autentifikatsiya va kalitlarni almashtirish.Ixtiyoriy ESA shifrlash moduli yo'riqnoma ish faoliyatini yaxshilash uchun ishlatilishi mumkin. Bundan tashqari, Cisco System kichik va o'rta biznes va filiallar uchun Cisco 1720 VPN Access Router deb nomlangan maxsus VPN qurilmasini chiqardi.

- VPN dasturi. VPN-ni qurishning navbatdagi yondashuvi bu faqat dasturiy echimlar. Bunday echimni amalga oshirishda maxsus kompyuterda ishlaydigan va aksariyat hollarda proksi-server vazifasini bajaradigan maxsus dasturiy ta'minotdan foydalaniladi. Bunday dasturiy ta'minotga ega kompyuter xavfsizlik devori orqasida joylashgan bo'lishi mumkin.

- Tarmoq operatsion tizimiga asoslangan VPN.Biz Microsoft-ning Windows operatsion tizimi misolida tarmoq operatsion tizimiga asoslangan echimlarni ko'rib chiqamiz. Microsoft Windows-ga o'rnatilgan VPN-ni yaratish uchun PPTP-dan foydalanadi. Ushbu echim Windows-ni o'zining korporativ operatsion tizimi sifatida ishlatadigan tashkilotlar uchun juda jozibali. Shuni ta'kidlash kerakki, bunday echimning narxi boshqa echimlar narxidan sezilarli darajada past. Windows-ga asoslangan VPN-da Boshlang'ich domen tekshirgichida (PDC) saqlangan foydalanuvchi bazasi ishlatiladi. PPTP-serverga ulanishda foydalanuvchi PAP, CHAP yoki MS-CHAP yordamida autentifikatsiya qilinadi. O'tkazilgan paketlar GRE / PPTP paketlarida joylashgan. Paketlarni shifrlash uchun ulanishni o'rnatish vaqtida olingan 40 yoki 128 bitli kalit bilan nostandart Microsoft Point-to-Point shifrlash protokoli qo'llaniladi. Ushbu tizimning kamchiliklari ma'lumotlar yaxlitligini tekshirishning etishmasligi va ulanish paytida kalitlarni o'zgartirish imkonsizligidir. Ijobiy tomonlari Windows bilan integratsiyalashuv qulayligi va arzonligi.

- Uskunaga asoslangan VPN. VPNni maxsus qurilmalarda qurish opsiyasi yuqori ishlashni talab qiladigan tarmoqlarda ishlatilishi mumkin. Bunday echimning namunasi Radguardning IPro-VPN mahsulotidir. Ushbu mahsulot 100 Mbit / s tezlikni uzatishga qodir bo'lgan uzatilgan ma'lumotlarning apparat shifrlashidan foydalanadi. IPro-VPN IPSec protokoli va ISAKMP / Oakley kalitlarini boshqarish mexanizmini qo'llab-quvvatlaydi. Boshqa narsalar qatori, ushbu qurilma tarmoq manzillarining tarjimasini qo'llab-quvvatlaydi va xavfsizlik devori funktsiyalarini qo'shadigan maxsus karta bilan to'ldirilishi mumkin

2. VPN protokollari

VPN-lar umumiy Internet orqali ma'lumotlarni tunnel qilish uchun protokollardan foydalangan holda, tunnel protokollari bilan ma'lumotlarni shifrlash va foydalanuvchilar o'rtasida uchidan uchiga o'tkazish bilan qurilgan. Odatda, VPN tarmoqlarini qurish uchun quyidagi darajadagi protokollardan foydalaniladi:

- Aloqa qatlami

- Tarmoq qatlami

- Transport qatlami.

2.1 Havola qatlami

Havola sathida avtorizatsiya va autentifikatsiyadan foydalanadigan ma'lumotlarni tunnellash L2TP va PPTP protokollaridan foydalanish mumkin.

PPTP.

Hozirgi kunda eng keng tarqalgan VPN protokoli - bu "Point-to-Point Tunneling Protocol" - PPTP. U 3Com va Microsoft tomonidan korporativ tarmoqlarga Internet orqali xavfsiz masofadan kirishni ta'minlash maqsadida ishlab chiqilgan. PPTP mavjud ochiq TCP / IP standartlaridan foydalanadi va ko'p jihatdan eskirgan PPP nuqtadan nuqtaga protokoliga tayanadi. Amalda, PPP PPTP ulanish sessiyasining aloqa protokoli bo'lib qolmoqda. PPTP qabul qiluvchining NT-serveriga tarmoq orqali tunnel yaratadi va u orqali uzoqdan foydalanuvchining PPP-paketlarini uzatadi. Server va ish stantsiyasi VPN-dan foydalanadi va ular orasidagi WAN qanchalik xavfsiz yoki kirish imkoniyatiga ega ekanligini unutishadi. Server tomonidan boshlangan ulanish sessiyasini to'xtatish, ixtisoslashgan masofaviy erkin foydalanish serverlaridan farqli o'laroq, mahalliy tarmoq ma'murlariga masofaviy foydalanuvchilarni Windows Server xavfsizlik tizimidan chetda saqlashga imkon beradi.

PPTP protokolining vakolati faqat Windows-da ishlaydigan qurilmalarga taalluqli bo'lsa, u kompaniyalarga o'zlarining xavfsizlik tizimlarini buzmasdan mavjud tarmoq infratuzilmalari bilan aloqa qilish imkoniyatini beradi. Shu tarzda, uzoqdan foydalanuvchi analog telefon liniyasi yoki ISDN yordamida mahalliy Internet-provayder bilan Internetga ulanishi va NT-serverga ulanishi mumkin. Shu bilan birga, kompaniya masofadan turib kirish xizmatlarini ko'rsatadigan modemlar hovuzini tashkil qilish va saqlash uchun katta mablag 'sarflashi shart emas.

Bundan tashqari, RRTP ishi ko'rib chiqiladi. PPTP IP-tarmoq orqali uzatish uchun IP-paketlarni o'z ichiga oladi. PPTP mijozlari tunnelni boshqarish ulanishini o'rnatish uchun mo'ljallangan portdan foydalanadilar. Ushbu jarayon OSI modelining transport qatlamida sodir bo'ladi. Tunnel yaratilgandan so'ng, mijoz kompyuter va server xizmat paketlarini almashishni boshlaydi. Ulanishni saqlab qolish uchun PPTP boshqaruv ulanishiga qo'shimcha ravishda ma'lumotlar tunnelini yo'naltirish aloqasi yaratiladi. Ma'lumotlarni tunnel orqali yuborishdan oldin uni inkassatsiya qilish oddiy uzatishdan bir oz farq qiladi. Ma'lumotlarni tunnelga yuborishdan oldin ularni kapsulalash ikki bosqichni o'z ichiga oladi:

- Birinchidan, PPP ma'lumot qismi yaratiladi. Ma'lumotlar yuqoridan pastgacha, OSI dastur qatlamidan ma'lumotlar havolasiga o'tadi.

- Olingan ma'lumotlar keyinchalik OSI modeli yuboriladi va yuqori qavat protokollari bilan qamrab olinadi.

Shunday qilib, ikkinchi o'tish paytida ma'lumotlar transport qatlamiga etib boradi. Biroq, ma'lumotni manziliga jo'natib bo'lmaydi, chunki OSI ma'lumotlari havolasi qatlami bunga javobgardir. Shuning uchun, PPTP paketning foydali yuk maydonini shifrlaydi va odatda PPP-ga tegishli bo'lgan ikkinchi qatlam funktsiyalarini oladi, ya'ni. PPTP paketiga PPP sarlavhasini va oxirgi qismini qo'shadi. Bu bog'lanish qatlami ramkasini yaratishni yakunlaydi.

Keyinchalik, PPTP PPP ramkasini tarmoq sathiga tegishli bo'lgan Generic Routing Encapsulation (GRE) paketiga joylashtiradi. GRE IPX, AppleTalk, DECnet kabi tarmoq qatlami protokollarini IP tarmoqlari orqali tashish imkoniyatini berish uchun ularni o'z ichiga oladi. Biroq, GRE sessiyalarni o'rnatish va ma'lumotlarni tajovuzkorlardan himoya qilish qobiliyatiga ega emas. Tunnelni boshqarish uchun ulanish yaratish uchun PPTP qobiliyatidan foydalaniladi. Inkapsulyatsiya usuli sifatida GRE-dan foydalanish PPTP ta'sir doirasini faqat IP-tarmoqlar bilan cheklaydi.

PPP ramkasi GRE sarlavhasi ramkasida saqlangandan so'ng, u IP sarlavhasi ramkasida saqlanadi. IP sarlavhasi paketning manba va manzil manzillarini o'z ichiga oladi. Nihoyat, PPTP PPP sarlavhasini va oxirini qo'shadi.

Yuboruvchi tizim tunnel orqali ma'lumotlarni yuboradi. Qabul qiluvchi tizim barcha yuqori sarlavhalarni olib tashlaydi, faqat PPP ma'lumotlarini qoldiradi.

L2TP

Yaqin kelajakda yangi Layel 2 Tunneling Protocol (L2TP) asosida joylashtirilgan VPNlar soni o'sishi kutilmoqda.

L2TP - bu PPTP va L2F (Layer 2 Forwarding) protokollarining kombinatsiyasi natijasidir. PPTP sizga PPP paketlarini va SL2 va PPP L2F paketlarini tunnel qilishga imkon beradi. Telekommunikatsiya bozorida chalkashliklar va o'zaro bog'liqlik muammolarini oldini olish uchun Internet Engineering Task Force (IETF) Cisco Systems-ga PPTP va L2F-ni birlashtirishni tavsiya qildi. Barcha hisob-kitoblarga ko'ra, L2TP PPTP va L2F-ning eng yaxshi xususiyatlarini o'zida mujassam etgan. L2TP-ning asosiy ustunligi shundaki, ushbu protokol nafaqat IP tarmoqlarida, balki ATM, X.25 va Frame Relay kabi tarmoqlarda ham tunnel yaratishga imkon beradi. Afsuski, Windows 2000 L2TP dasturi faqat IP-ni qo'llab-quvvatlaydi.

L2TP transport vositasi sifatida UDP dan foydalanadi va tunnel boshqaruvi va ma'lumotlar uzatish uchun bir xil xabar formatidan foydalanadi. Microsoft dasturida L2TP boshqaruv xabarlari sifatida shifrlangan PPP paketlarini o'z ichiga olgan UDP paketlaridan foydalanadi. Etkazib berishning ishonchliligi paketlar ketma-ketligini boshqarish bilan kafolatlanadi.

PPTP va L2TP funktsiyalari boshqacha. L2TP-dan nafaqat IP-tarmoqlarda foydalanish mumkin; xizmat xabarlari tunnel yaratish va u orqali ma'lumotlarni yuborish uchun bir xil format va protokollardan foydalanadi. PPTP faqat IP-tarmoqlarda ishlatilishi mumkin va tunnel yaratish va undan foydalanish uchun alohida TCP ulanish kerak. IPSec orqali L2TP, PPTP dan ko'ra ko'proq xavfsizlik qatlamlarini taklif qiladi va biznes uchun muhim ma'lumotlar uchun deyarli 100 foiz xavfsizlikni kafolatlashi mumkin. L2TP xususiyatlari uni virtual tarmoqlarni yaratish uchun juda istiqbolli protokolga aylantiradi.

L2TP va PPTP Layel 3 tunnel protokollaridan bir necha jihatdan farq qiladi:

- Korporatsiyalarga foydalanuvchilarning autentifikatsiyasini va ularning vakolatlarini tekshirishni mustaqil ravishda tanlash imkoniyatini berish - o'z "hududida" yoki Internet-provayderda. Tunnelli PPP paketlarini qayta ishlash orqali korporativ tarmoqdagi serverlar foydalanuvchilarni aniqlash uchun zarur bo'lgan barcha ma'lumotlarni olishadi.

- Tunnelni almashtirishni qo'llab-quvvatlash - bitta tunnelni to'xtatish va boshqasini ko'plab potentsial terminatorlardan biriga boshlash. Tunnelni almashtirish, PPP ulanishini kerakli so'nggi nuqtaga qadar kengaytirishga imkon beradi.

- Tarmoq tizimining korporativ ma'murlariga to'g'ridan-to'g'ri xavfsizlik devori va ichki serverlarida foydalanuvchilarga kirish huquqlarini berish strategiyasini amalga oshirishga ruxsat bering. Tunnel terminatorlari PPP paketlarini foydalanuvchi ma'lumotlari bilan qabul qilganliklari sababli, ular ma'murlar tomonidan tuzilgan xavfsizlik siyosatini individual foydalanuvchi trafigida qo'llashlari mumkin. (3-qatlamli tunnel provayderdan keladigan paketlarni ajratib ko'rsatmaydi, shuning uchun xavfsizlik siyosati filtrlari so'nggi nuqtadagi ish stantsiyalarida va tarmoq qurilmalarida qo'llanilishi kerak.) Bundan tashqari, tunnel kalitidan foydalanilganda, tunnelning "davomi" ni tashkil qilish mumkin bo'ladi. individual trafikni to'g'ridan-to'g'ri translyatsiya qilishning ikkinchi darajasitegishli ichki serverlarga foydalanuvchilar. Ushbu serverlarda qo'shimcha paketlarni filtrlash vazifasi bo'lishi mumkin.

MPLS

Shuningdek, ma'lumotlar havolasi darajasida MPLS texnologiyasi (Inglizcha Multiprotocol Label Switching - multiprotocol label switching - paketli kommutatsiya qilingan tarmoqlar orqali elektron kommutatsiya qilingan tarmoqlarning turli xil xususiyatlarini taqlid qiluvchi ma'lumotlarni uzatish mexanizmi). MPLS bog'lanish qatlami va OSI modelining uchinchi tarmoq sathi o'rtasida joylashgan bo'lishi mumkin bo'lgan qatlamda ishlaydi va shuning uchun u odatda bog'lanish-tarmoq sathining protokoli deb ataladi. U elektron va paketli kommutatorlar uchun universal ma'lumotlar xizmatini taqdim etish uchun ishlab chiqilgan. MPLS IP-paketlar, ATM, SONET va Ethernet ramkalari kabi turli xil trafik turlarini tashiy oladi.

Ma'lumotlar havolasi qatlamidagi VPN echimlari odatda provayder domenida juda cheklangan doiraga ega.

2.2 Tarmoq qatlami

Tarmoq qatlami (IP qatlami). Ma'lumotlarni shifrlash va maxfiylikni hamda abonent autentifikatsiyasini amalga oshiradigan IPSec protokoli qo'llaniladi. IPSec protokolidan foydalanish korporativ tarmoqqa jismoniy ulanishga teng to'liq xususiyatli kirish imkoniyatini beradi. VPN-ni o'rnatish uchun har bir ishtirokchi ma'lum IPSec parametrlarini sozlashi kerak, ya'ni. har bir mijoz IPSec dasturini amalga oshiradigan dasturga ega bo'lishi kerak.

IPSec

Tabiiyki, hech bir kompaniya ochiq o'tkazishni istamaydi Internet-moliyaviy yoki boshqa maxfiy ma'lumotlar. VPN kanallari IPsec xavfsizlik protokoli standartlariga kiritilgan kuchli shifrlash algoritmlari bilan himoyalangan. IPSec yoki Internet Protocol Security - xalqaro hamjamiyat tomonidan tanlangan standart, IETF guruhi - Internet Engineering Task Force, Internet protokoli xavfsizligi uchun asos yaratadi (IP / IPSec protokoli tarmoq sathida himoyani ta'minlaydi va IPSec standartini faqat ikkala qurilmadagi aloqa moslamalaridan qo'llab-quvvatlashni talab qiladi Boshqa barcha qurilmalar shunchaki IP-paket trafigini ta'minlaydi.

IPSec texnologiyasidan foydalanadigan shaxslarning o'zaro aloqasi usuli odatda "xavfsiz assotsiatsiya" - Xavfsizlik assotsiatsiyasi (SA) atamasi bilan belgilanadi. Xavfsiz uyushma IPSec-dan bir-biriga uzatiladigan ma'lumotlarni himoya qilish uchun foydalanadigan tomonlar o'rtasidagi kelishuv asosida ishlaydi. Ushbu shartnoma bir nechta parametrlarni boshqaradi: jo'natuvchi va qabul qiluvchining IP-manzillari, kriptografik algoritm, kalitlarni almashtirish tartibi, kalit o'lchamlari, kalitning ishlash muddati, autentifikatsiya algoritmi.

IPSec - bu yangi xususiyatlar va protokollar yordamida osongina kengaytiriladigan yadrosi bo'lgan izchil ochiq standartlar to'plami. Uchta protokol IPSec-ning asosini tashkil etadi:

· ANyoki Authentication Header - autentifikatsiya sarlavhasi - ma'lumotlarning yaxlitligi va haqiqiyligini kafolatlaydi. AN protokolining asosiy maqsadi qabul qiluvchi tomonga quyidagilarga ishonch hosil qilishiga imkon berishdir:

- paket xavfsiz birlashma tashkil etilgan tomon tomonidan yuborilgan;

- paket orqali tarmoq orqali uzatishda uning tarkibi buzilmagan;

- paket allaqachon qabul qilingan paketning nusxasi emas.

Dastlabki ikkita funktsiya AH protokoli uchun majburiy, keyingisi esa assotsiatsiya tuzishda ixtiyoriy. Ushbu funktsiyalarni bajarish uchun AN protokoli maxsus sarlavhadan foydalanadi. Uning tuzilishi quyidagicha ko'rib chiqiladi:

- Keyingi sarlavha maydonida yuqori darajadagi protokolning kodi, ya'ni xabari IP paketining ma'lumotlar maydoniga joylashtirilgan protokol ko'rsatilgan.

- Yuk ko'tarish uzunligi maydoni AH sarlavhasining uzunligini o'z ichiga oladi.

- Xavfsizlik parametrlari indeksi (SPI) paketni unga taqdim etilgan xavfsiz assotsiatsiya bilan bog'lash uchun ishlatiladi.

- Ketma-ketlik raqami (SN) maydoni paketning tartib raqamini bildiradi va yolg'on takrorlashdan himoya qilish uchun ishlatiladi (uchinchi tomon haqiqiy tasdiqlangan jo'natuvchi tomonidan yuborilgan olingan xavfsiz paketlarni qayta ishlatishga harakat qilganda).

- Integrity Check Value (ICV) deb ataladigan autentifikatsiya ma'lumotlari maydoni paketning haqiqiyligini tekshirish va butunligini tekshirish uchun ishlatiladi. Bu qiymat, shuningdek, dayjest deb ham ataladi, AH protokoli tomonidan qo'llab-quvvatlanadigan ikkita qaytarilmas MD5 yoki SAH-1 funktsiyalaridan biri yordamida hisoblanadi, ammo boshqa har qanday funktsiyadan foydalanish mumkin.

· ESP yoki kapsulali xavfsizlik uchun foydali yuk - shifrlangan ma'lumotlarni inkassatsiya qilish - maxfiyligini ta'minlaydigan uzatilgan ma'lumotlarni shifrlaydi, shuningdek autentifikatsiya va ma'lumotlar yaxlitligini qo'llab-quvvatlashi mumkin;

ESP protokoli ikkita muammo guruhini hal qiladi.

- Birinchisi AN protokoliga o'xshash vazifalarni o'z ichiga oladi - bu dayjest asosida autentifikatsiya va ma'lumotlar yaxlitligini ta'minlash,

- Ikkinchisi - uzatilgan ma'lumotlar ularni ruxsatsiz ko'rishdan shifrlash orqali.

Sarlavha ma'lumotlar bo'limi bilan ajratilgan ikki qismga bo'lingan.

- Haqiqiy ESP sarlavhasi deb nomlangan birinchi qism ikkita maydon (SPI va SN) tomonidan tuzilgan, ularning maqsadi AH protokolidagi xuddi shu nomdagi maydonlarga o'xshash va ma'lumotlar maydonidan oldin joylashtirilgan.

- ESP treyleri deb nomlangan qolgan ESP xizmat maydonlari paketning oxirida joylashgan.

Ikki treyler maydonlari - keyingi sarlavha va autentifikatsiya ma'lumotlari - AH sarlavha maydonlariga o'xshash. Xavfsizlik assotsiatsiyasi ESP-ning yaxlitlik imkoniyatlaridan foydalanmaslik uchun tuzilgan bo'lsa, Autentifikatsiya ma'lumotlari maydoni mavjud emas. Ushbu maydonlardan tashqari treylerda ikkita qo'shimcha maydon mavjud - to'ldiruvchi va to'ldiruvchi uzunlik.

AH va ESP protokollari ma'lumotlarni ikki rejimda himoya qilishi mumkin:

- transportda - uzatish asl IP-sarlavhalar bilan amalga oshiriladi;

- tunnelda - asl paket yangi IP-paketga joylashtiriladi va uzatish yangi sarlavhalar bilan amalga oshiriladi.

U yoki bu rejimning qo'llanilishi ma'lumotlarni himoya qilish talablariga, shuningdek xavfsiz kanalni tugatadigan tugun tomonidan tarmoqdagi roliga bog'liq. Masalan, tugun xost (yakuniy tugun) yoki shlyuz (oraliq tugun) bo'lishi mumkin.

Shunga ko'ra, IPSec protokolidan foydalanishning uchta sxemasi mavjud:

- mezbon xost;

- shlyuz-shlyuz;

- mezbon shlyuz.

AH va ESP protokollarining imkoniyatlari qisman bir-biriga to'g'ri keladi: AH protokoli faqat ma'lumotlarning yaxlitligi va autentifikatsiyasini ta'minlash uchun javobgardir, ESP protokoli ma'lumotlarni shifrlashi va qo'shimcha ravishda AH protokoli funktsiyalarini bajarishi mumkin (qisqartirilgan shaklda). ESP har qanday kombinatsiyada shifrlash va autentifikatsiya qilish / yaxlitlik funktsiyalarini qo'llab-quvvatlashi mumkin, ya'ni butun funktsiyalar guruhi yoki faqat autentifikatsiya / yaxlitlik yoki faqat shifrlash.

· IKE yoki Internet kalitlari almashinuvi - Internet kalitlari almashinuvi - xavfsiz kanalning so'nggi nuqtalarini autentifikatsiya va ma'lumotlarni shifrlash protokollari ishlashi uchun zarur bo'lgan maxfiy kalitlar bilan avtomatik ravishda ta'minlash bo'yicha yordamchi muammoni hal qiladi.

2.3 Transport qatlami

Transport qatlami SSL / TLS yoki Secure Socket Layer / Transport Layer Security-dan foydalanadi, bu esa qabul qiluvchi va transmitterning transport qatlamlari o'rtasida shifrlash va autentifikatsiyani amalga oshiradi. SSL / TLS TCP trafigini himoya qilish uchun ishlatilishi mumkin, UDP trafigini himoya qilish uchun ishlatib bo'lmaydi. SSL / TLS-ga asoslangan VPN uchun maxsus dasturiy ta'minotni amalga oshirishning hojati yo'q, chunki har bir brauzer va elektron pochta mijozi ushbu protokollar bilan jihozlangan. SSL / TLS transport qatlamida amalga oshirilganligi sababli, xavfsiz ulanish uchidan uchigacha o'rnatiladi.

TLS protokoli Netscape SSL protokoli 3.0 versiyasiga asoslangan va ikki qismdan iborat - TLS Record Protocol va TLS Handshake Protocol. SSL 3.0 va TLS 1.0 o'rtasidagi farqlar unchalik katta emas.

SSL / TLS uchta asosiy bosqichga ega:

- Tomonlar o'rtasidagi muloqot, uning maqsadi shifrlash algoritmini tanlashdir;

- Ochiq kalitli kriptosistemalar yoki sertifikatlarga asoslangan autentifikatsiya asosida kalitlarni almashtirish;

- Nosimmetrik shifrlash algoritmlari yordamida shifrlangan ma'lumotlarni uzatish.

2.4 VPNni amalga oshirish: IPSec yoki SSL / TLS?

Ko'pincha, AT bo'limlari rahbarlari quyidagi savolga duch kelishadi: korporativ VPN qurish uchun qaysi protokolni tanlash kerak? Javob aniq emas, chunki har bir yondashuv ijobiy va salbiy tomonlariga ega. IPSec-dan foydalanish zarurati va qachon SSL / TLS-ni ishlatish kerakligini aniqlashga harakat qilamiz. Ushbu protokollarning xususiyatlarini tahlil qilishdan ko'rinib turibdiki, ular bir-birining o'rnini bosmaydi va amalga oshirilgan VPNlarning har birining funktsional xususiyatlarini belgilab, ham alohida, ham parallel ishlashi mumkin.

VPN korporativ tarmog'ini qurish uchun protokolni tanlash quyidagi mezonlarga muvofiq amalga oshirilishi mumkin:

· VPN foydalanuvchilari uchun zarur bo'lgan kirish turi.

- Korporativ tarmoqqa to'liq xususiyatli doimiy ulanish. Tavsiya etilgan tanlov - IPSec.

- Vaqtinchalik ulanish, masalan, elektron pochta yoki ma'lumotlar bazasi kabi ba'zi xizmatlarga kirish huquqini olish uchun mobil aloqa foydalanuvchisi yoki umumiy kompyuterdan foydalanuvchi. Tavsiya etilgan tanlov - har bir xizmat uchun VPN-ni o'rnatishga imkon beruvchi SSL / TLS.

· Foydalanuvchi kompaniya xodimi bo'ladimi.

- Agar foydalanuvchi kompaniyaning xodimi bo'lsa, u IPSec VPN orqali korporativ tarmoqqa kirish uchun foydalanadigan qurilmani muayyan tarzda sozlash mumkin.

- Agar foydalanuvchi korporativ tarmoqqa kiradigan kompaniyaning xodimi bo'lmasa, SSL / TLS dan foydalanish tavsiya etiladi. Bu mehmonlarning faqat ba'zi xizmatlarga kirishini cheklaydi.

· Korporativ tarmoqning xavfsizlik darajasi qanday?

- Baland. Tavsiya etilgan tanlov - IPSec. Darhaqiqat, IPSec tomonidan taqdim etilayotgan xavfsizlik darajasi SSL / TLS protokoliga qaraganda ancha yuqori, chunki foydalanuvchi tomonidan konfiguratsiya qilinadigan dasturiy ta'minot va korporativ tomondan xavfsizlik shlyuzi ishlatilgan.

- O'rtacha. Tavsiya etilgan tanlov - istalgan terminaldan kirish imkoniyatini beruvchi SSL / TLS.

· Foydalanuvchi tomonidan uzatiladigan ma'lumotlarning xavfsizligi darajasi.

- Masalan, kompaniya boshqaruvi yuqori. Tavsiya etilgan tanlov - IPSec.

- Sherik kabi o'rtacha. Tavsiya etilgan tanlov SSL / TLS.

Xizmatga qarab o'rtacha va yuqori. Tavsiya etilgan tanlov - bu IPSec (yuqori darajadagi xavfsizlikni talab qiladigan xizmatlar uchun) va SSL / TLS (xavfsizlikning o'rtacha darajasini talab qiladigan xizmatlar uchun) kombinatsiyasi.

· Eng muhimi, VPN-ni tezkor tarqatish yoki kelajakda ko'lamini kengaytirish.

- Minimal xarajat bilan tezkor VPN tarqatish. Tavsiya etilgan tanlov SSL / TLS. Bunday holda, IPSec-da bo'lgani kabi, foydalanuvchi tomonidan maxsus dasturiy ta'minotni amalga oshirishning hojati yo'q.

- VPN o'lchamlari - turli xil xizmatlarga kirishni qo'shish. Tavsiya etilgan tanlov - bu korporativ tarmoqning barcha xizmatlari va resurslaridan foydalanish imkoniyatini beruvchi IPSec protokoli.

- Tez joylashtirish va miqyosi. Tavsiya etilgan tanlov - IPSec va SSL / TLS kombinatsiyasi: SSL / TLS-dan foydalanib, kerakli xizmatlarga kirish uchun birinchi qadam va undan keyin IPSec-ni amalga oshirish.

3. VPN tarmoqlarini amalga oshirish usullari

VPN uchta amalga oshirish uslubiga asoslangan:

· Tunnel qazish;

· Shifrlash;

· Autentifikatsiya.

3.1 Tunnel qilish

Tunnellash ikkita nuqta - tunnel uchlari o'rtasida ma'lumotlarni uzatishni shunday ta'minlaydi, shu bilan ular o'rtasida joylashgan barcha tarmoq infratuzilmasi ma'lumotlar manbai va cho'kishi uchun yashirin bo'ladi.

Tunnel transport vositasi, xuddi bug 'kabi, ishlatilgan tarmoq protokolining paketlarini tunnelga kiraverishda oladi va ularni o'zgarmagan holda chiqish joyiga etkazib beradi. Tunnellash ikkita tarmoq tugunini ulash uchun etarli, shunda ularda ishlaydigan dasturiy ta'minot nuqtai nazaridan ular bir xil (mahalliy) tarmoqqa ulangan ko'rinadi. Shunga qaramay, unutmasligimiz kerakki, aslida ma'lumotlar bilan "bug '" ochiq jamoat tarmog'ining ko'plab oraliq tugunlari (routerlari) orqali o'tadi.

Bunday holat ikkita muammo bilan to'la. Birinchisi, tunnel orqali uzatiladigan ma'lumotni bosqinchilar tutib olishlari mumkin. Agar u maxfiy bo'lsa (bank kartalari raqamlari, moliyaviy hisobotlar, shaxsiy ma'lumotlar), unda uning murosaga kelish xavfi juda aniq, bu o'z-o'zidan yoqimsiz. Bundan ham yomoni, tajovuzkorlar tunnel orqali uzatiladigan ma'lumotlarni o'zgartirish qobiliyatiga ega, shunda qabul qiluvchi uning haqiqiyligini tekshira olmaydi. Buning oqibatlari dahshatli bo'lishi mumkin. Yuqoridagilarni inobatga olgan holda, biz tunnelning sof shaklda faqat ba'zi bir tarmoq o'yinlari uchun mos bo'lganligi va yanada jiddiy dastur sifatida o'zini ko'rsatishi mumkin emas degan xulosaga keldik. Ikkala muammo ham zamonaviy kriptografik ma'lumotlarni himoya qilish vositalari yordamida hal qilinmoqda. Tunnel orqali o'tayotganda ma'lumotlar paketidagi ruxsatsiz o'zgarishlarning oldini olish uchun elektron raqamli imzo usuli () qo'llaniladi. Usulning mohiyati shundan iboratki, har bir uzatiladigan paketga qo'shimcha ma'lumotlar bloki beriladi, ular assimetrik kriptografik algoritmga muvofiq hosil qilinadi va paketlar tarkibi va jo'natuvchining ERI maxfiy kaliti uchun noyobdir. Ushbu ma'lumot bloki paketning ERI hisoblanadi va qabul qiluvchiga ma'lumotlarning haqiqiyligini tasdiqlash imkonini beradi, u jo'natuvchining ERI ochiq kalitini biladi. Tunnel orqali uzatiladigan ma'lumotlarni ruxsatsiz ko'rishdan himoya qilish kuchli shifrlash algoritmlari yordamida amalga oshiriladi.

3.2 Autentifikatsiya

Xavfsizlik - bu asosiy VPN funktsiyasi. Mijoz kompyuterlaridan olingan barcha ma'lumotlar Internet orqali VPN-serverga o'tadi. Bunday server mijoz kompyuteridan juda uzoq masofada joylashgan bo'lishi mumkin va tashkilot tarmog'iga yo'lda ma'lumotlar ko'plab provayderlarning uskunalari orqali o'tadi. Ma'lumotlar o'qilmagan yoki o'zgartirilmaganligiga qanday ishonch hosil qilish kerak? Buning uchun har xil autentifikatsiya va shifrlash usullari qo'llaniladi.

PPTP foydalanuvchilarni tasdiqlash uchun PPP uchun ishlatiladigan har qanday protokollardan foydalanishi mumkin

- EAP yoki kengaytirilgan autentifikatsiya protokoli;

- MSCHAP yoki Microsoft Challenge Handshake autentifikatsiya protokoli (1 va 2 versiyalari);

- CHAP yoki Challenge Handshake autentifikatsiya protokoli;

- SPAP yoki Shiva parolini tasdiqlash protokoli;

- PAP yoki parolni tasdiqlash protokoli.

Eng yaxshi protokollar MSCHAP versiyasi 2 va Transport Layer Security (EAP-TLS), chunki ular o'zaro autentifikatsiyani ta'minlaydi, ya'ni. VPN-server va mijoz bir-birini aniqlaydi. Boshqa barcha protokollarda faqat server mijozlarni tasdiqlaydi.

PPTP o'rtacha darajadagi xavfsizlikni ta'minlasa ham, IPSec orqali L2TP yanada ishonchli. IPSec orqali L2TP foydalanuvchi va kompyuter darajasida autentifikatsiya, autentifikatsiya va ma'lumotlarni shifrlashni ta'minlaydi.

Autentifikatsiya ochiq test (aniq matn paroli) yoki sinov / javob sxemasi yordamida amalga oshiriladi. To'g'ridan-to'g'ri matn bilan hamma narsa aniq. Mijoz serverga parol yuboradi. Server buni benchmark bilan taqqoslaydi va kirishni rad etadi yoki "xush kelibsiz" deb aytadi. Ochiq autentifikatsiya deyarli uchramaydi.

So'rov / javoblar sxemasi ancha rivojlangan. Umuman olganda, shunday ko'rinadi:

- mijoz serverga autentifikatsiya qilish to'g'risida so'rov yuboradi;

- server tasodifiy javobni qaytaradi (chaqiriq);

- mijoz xashni parolidan olib tashlaydi (xash - bu o'zboshimchalik uzunlikdagi ma'lumotlarni kiritish qatorini sobit uzunlikning chiqish bitli qatoriga aylantiruvchi xash funktsiyasi natijasidir), javobni u bilan shifrlaydi va serverga yuboradi;

- olingan natijani mijozning javobi bilan taqqoslab, server ham xuddi shunday qiladi;

- agar shifrlangan javob mos keladigan bo'lsa, autentifikatsiya muvaffaqiyatli bo'ladi;

VPN mijozlari va serverlarini autentifikatsiya qilishning birinchi bosqichida IPSec orqali L2TP sertifikat markazidan olingan mahalliy sertifikatlardan foydalanadi. Mijoz va server sertifikatlarni almashadi va xavfsiz ESP SA (xavfsizlik assotsiatsiyasi) yaratadi. L2TP (IPSec orqali) kompyuterni autentifikatsiya qilish jarayonini tugatgandan so'ng, foydalanuvchi darajasida autentifikatsiya qilish amalga oshiriladi. Autentifikatsiya qilish uchun har qanday protokoldan foydalanish mumkin, hatto foydalanuvchi nomi va parolni aniq matnda uzatadigan PAP. Bu juda xavfsiz, chunki IPSec orqali L2TP butun sessiyani shifrlaydi. Ammo kompyuter va foydalanuvchini tasdiqlash uchun turli xil shifrlash kalitlaridan foydalanadigan MSCHAP bilan foydalanuvchini autentifikatsiya qilish xavfsizlikni kuchaytirishi mumkin.

3.3. Shifrlash

PPTP shifrlash Internet orqali yuborilganda hech kim ma'lumotlarga kira olmasligini ta'minlaydi. Hozirda ikkita shifrlash usuli qo'llab-quvvatlanmoqda:

- Shifrlash protokoli MPPE yoki Microsoft Point-to-Point shifrlash faqat MSCHAP bilan mos keladi (1 va 2 versiyalari);

- EAP-TLS va mijoz va server o'rtasida parametrlarni muhokama qilishda avtomatik ravishda shifrlash kaliti uzunligini tanlashga qodir.

MPPE 40, 56 yoki 128 bitli kalitlarni qo'llab-quvvatlaydi. Qadimgi Windows operatsion tizimlari faqat 40 bitli kalit uzunligini shifrlashni qo'llab-quvvatlaydi, shuning uchun aralash Windows muhitida minimal kalit uzunligini tanlang.

PPTP har bir qabul qilingan paketdan so'ng shifrlash kalitining qiymatini o'zgartiradi. MMPE paketlar ketma-ket uzatiladigan va ma'lumotlar yo'qotilishi juda kam bo'lgan nuqta-nuqta havolalari uchun ishlab chiqilgan. Bunday vaziyatda keyingi paket uchun asosiy qiymat oldingi paketning parolini hal qilish natijalariga bog'liq. Umumiy foydalanish tarmoqlari orqali virtual tarmoqlarni qurishda ushbu shartlarga rioya qilish mumkin emas, chunki ma'lumotlar paketlari ko'pincha qabul qiluvchiga yuborilgan tartibda noto'g'ri keladi. Shuning uchun PPTP shifrlash kalitini o'zgartirish uchun paketlar ketma-ketlik raqamlaridan foydalanadi. Bu parolni ochishni avval qabul qilingan paketlardan mustaqil ravishda amalga oshirishga imkon beradi.

Ikkala protokol ham Microsoft Windows-da, ham undan tashqarida (masalan, BSD-da) amalga oshiriladi; VPN algoritmlari sezilarli darajada farq qilishi mumkin.

Shunday qilib, "tunneling + autentifikatsiya + shifrlash" to'plami xususiy (lokal) tarmoq ishini simulyatsiya qilib, ma'lumotni umumiy tarmoq orqali ikki nuqta o'rtasida uzatish imkonini beradi. Boshqacha qilib aytganda, ko'rib chiqilgan vositalar virtual xususiy tarmoq yaratishga imkon beradi.

VPN ulanishining qo'shimcha yoqimli effekti - bu mahalliy tarmoqda qabul qilingan adreslash tizimidan foydalanish qobiliyati (va hatto ehtiyoj).

Amaliyotda virtual xususiy tarmoqni amalga oshirish quyidagicha. VPN-server firma ofisining mahalliy tarmog'iga o'rnatiladi. Masofadan foydalanuvchi (yoki yo'riqnoma, agar ikkita ofis ulangan bo'lsa), VPN mijoz dasturidan foydalanib, serverga ulanishni boshlaydi. Foydalanuvchining autentifikatsiyasi amalga oshiriladi - VPN ulanishini o'rnatishning birinchi bosqichi. Avtorizatsiyani tasdiqlagan taqdirda, ikkinchi bosqich boshlanadi - mijoz va server o'rtasida ulanishni ta'minlash tafsilotlari muhokama qilinadi. Shundan so'ng, har bir ma'lumot to'plami shifrlash / parol hal qilish va yaxlitlikni tekshirish protseduralari - ma'lumotlar autentifikatsiyasidan o'tganda, mijoz va server o'rtasida ma'lumotlar almashinuvini ta'minlaydigan VPN ulanishi tashkil etiladi.

VPN-lar bilan bog'liq asosiy muammo - autentifikatsiya qilish va shifrlangan ma'lumot almashish uchun o'rnatilgan standartlarning etishmasligi. Ushbu standartlar hali ishlab chiqilmoqda va shuning uchun turli ishlab chiqaruvchilarning mahsulotlari VPN ulanishlarini o'rnatolmaydi va kalitlarni avtomatik ravishda almashtira olmaydi. Ushbu muammo VPN tarqalishining sekinlashuviga olib keladi, chunki turli xil kompaniyalarni bir xil ishlab chiqaruvchilarning mahsulotlaridan foydalanishga majbur qilish qiyin, shuning uchun sherik kompaniyalarning tarmoqlarini tashqi tarmoq deb ataladigan tarmoqlarga birlashtirish jarayoni qiyin kechmoqda.

VPN texnologiyasining afzalliklari shundaki, masofadan turib kirishni tashkil qilish telefon liniyasi orqali emas, balki Internet orqali amalga oshiriladi, bu ancha arzon va yaxshi. VPN texnologiyasining kamchiligi shundaki, VPN qurish vositalari to'liq hujumni aniqlash va blokirovka qilish vositalari emas. Ular bir qator ruxsatsiz harakatlarning oldini olishlari mumkin, ammo korporativ tarmoqqa kirish uchun ishlatilishi mumkin bo'lgan barcha imkoniyatlarni emas. Ammo, shunga qaramay, VPN texnologiyasining keyingi rivojlanish istiqbollari mavjud.

Kelajakda VPN texnologiyasini rivojlantirish nuqtai nazaridan nimani kutish mumkin? Shubhasiz, bunday tarmoqlarni qurish bo'yicha yagona standart ishlab chiqiladi va tasdiqlanadi. Ehtimol, ushbu standartning asosi allaqachon tasdiqlangan IPSec protokoli bo'lishi mumkin. Keyinchalik, sotuvchilar o'z mahsulotlarining ish faoliyatini yaxshilashga va foydalanuvchilar uchun qulay VPN boshqaruvlarini yaratishga e'tibor berishadi. Ehtimol, VPN qurilish vositalarini ishlab chiqish yo'riqchilar asosida VPN yo'nalishi bo'yicha amalga oshiriladi, chunki bu echim juda yuqori ishlash, VPN integratsiyasi va bitta qurilmada marshrutlashni birlashtiradi. Biroq, kichik tashkilotlar uchun arzon narxlardagi echimlar ham rivojlanadi. Xulosa qilib aytish kerakki, VPN texnologiyasi hali juda yosh bo'lsa-da, uni katta kelajak kutmoqda.

Fikringizni qoldiring!

Keling, VPN-ni biroz bilib olaylik, asosiy savollarni bilib oling va ushbu uchta harfdan bizning manfaatimiz uchun foydalaning.

VPN nima?

Mening noutbukim va uning yonidagi smartfon o'rtasida qanday marshrutni kuzatish deb nomlangan ma'lumotni ko'ring. Va har doim ma'lumotni ushlab qolish mumkin bo'lgan zaif bog'lanish mavjud.

VPN nima uchun?

Tarmoq ichidagi tarmoqlarni tashkil qilish va ularni himoya qilish uchun. VPN yaxshi ekanligini tushunaylik. Nima uchun? Chunki sizning ma'lumotlaringiz yanada xavfsizroq bo'ladi. Biz quramiz xavfsiz tarmoq Internet yoki boshqa tarmoq orqali. Bu ko'chadan bankdan boshqa bankka pul tashish uchun zirhli mashinaga o'xshaydi. Siz oddiy mashinada yoki zirhli mashinada pul yuborishingiz mumkin. Zirhli mashinada pul har qanday yo'lda xavfsizroq. Majoziy ma'noda VPN - bu sizning ma'lumotlaringiz uchun zirhli mashinadir. Va VPN-server zirhli mashinalarni etkazib berish agentligi. Qisqasi, VPN yaxshi.

Ma'lumotlar xavfsizligi:

Virtual xususiy tarmoqdan foydalaning (VPN ulanish)

VPN ulanishidan foydalanib, siz umumiy Wi-Fi tarmog'iga ulanganingizda tarmoq bo'ylab harakatlanayotganda ma'lumotlar uchun shifrlash texnologiyalaridan samarali foydalanishingiz mumkin. Bu tarmoqni kuzatayotgan kiberjinoyatchilarning sizning ma'lumotlaringizga to'sqinlik qilishi mumkin.

Hali ham ishonmayapsizmi? Masalan, tenderlardan birining sarlavhasi:

Rossiya Ichki ishlar vazirligining Qozon shahridagi bo'linmalari o'rtasida ma'lumotlarni uzatishni tashkil qilish uchun VPN texnologiyasidan foydalangan holda aloqa kanallarini taqdim etish bo'yicha xizmatlar ko'rsatish

Politsiya ularning xavfsizligi haqida qayg'uradi, davlat kompaniyalari va korporatsiyalari bu haqda qayg'uradi va bunday kanallarni talab qiladi va nega biz yomonroqmiz? Biz bundan ham yaxshiroqmiz, chunki biz byudjet mablag'larini sarflamaymiz, lekin hamma narsani tezda, sodda va bepul o'rnatamiz.

Shunday qilib, ketaylik. Ochiq Wi-Fi tarmoqlaridan foydalanishda biz VPN-dan foydalangan holda hisoblarni, parollarni himoya qilamiz. Odatda bu eng zaif bog'lanishdir. Albatta, butun dunyodagi razvedka idoralari, jinoiy guruhlar nafaqat Wi-Fi tarmoqlari, balki sun'iy yo'ldosh va uyali aloqa tarmoqlari orqali ham trafikni almashtiradigan va ushlab turadigan uskunalarni sotib olishlari mumkin. Bu yana bir daraja va ushbu xabar doirasidan tashqariga chiqadi.  O'zingizning VPN-serveringiz bo'lganida eng yaxshi variant. Agar yo'q bo'lsa, unda siz ushbu xizmatlarni taqdim etadiganlarning halolligiga ishonishingiz kerak. Shunday qilib, VPN-ning pulli versiyalari va bepul versiyalari mavjud. Keling, ikkinchisidan o'taylik. Ha, VPN-serverni uy kompyuterida sozlash mumkin, ammo bu haqda ko'proq alohida postda.

O'zingizning VPN-serveringiz bo'lganida eng yaxshi variant. Agar yo'q bo'lsa, unda siz ushbu xizmatlarni taqdim etadiganlarning halolligiga ishonishingiz kerak. Shunday qilib, VPN-ning pulli versiyalari va bepul versiyalari mavjud. Keling, ikkinchisidan o'taylik. Ha, VPN-serverni uy kompyuterida sozlash mumkin, ammo bu haqda ko'proq alohida postda.

VPN-ni qanday o'rnatish kerak

Ko'rib chiqing Android uchun bepul VPN Opera VPN misolida - Cheksiz VPN.

Bepul VPN mijozini yuklab olish. Sozlamalar minimal va VPN-ni yoqish uchun qaynab ketadi, sukut bo'yicha mamlakatni tanlaydi - yaqin atrofda, tarmoq sinov bo'limi. VPN-ni yoqish uchun sozlamalar ham mavjud.

Ilovani o'rnatgandan so'ng, VPN elementi Android sozlamalari menyusida paydo bo'ladi. Ushbu kalit Opera VPN asosiy ekranini chiqaradi (agar sizda faqat bitta VPN ulanish usuli bo'lsa).

VPN-ni o'chirishni va faollashtirishni boshqarish uchun Android sozlamalarida dastur ikonkalarini yoqishingiz mumkin.

Sozlamalar-\u003e Bildirishnomalar va holat paneli -\u003e Ilova bildirishnomalari-\u003e Opera VPN

VPN tunnel rejimidagi ba'zi ilovalar sizning holatingizni tasdiqlashingizni so'rashiga tayyor bo'ling. Shunday qilib, VPN yoqilgan VKontakte ilovasi sizning telefon raqamingizni so'raydi, chunki Germaniya yoki Gollandiyadan kelgan tajovuzkor sizning hisobingizga kirishga harakat qilmoqda, siz odatda Moskvadan kirasiz. Raqamni kiriting va undan foydalanishda davom eting.

Android qurilmangizda VPN-dan foydalanishning eng oson usuli bu erda. Shuningdek, siz o'zingizning yo'riqnoma asosida virtual shaxsiy tarmoqni o'rnatishingiz va dunyoning istalgan nuqtasidan o'zingizning shaxsiy kompyuteringizga xavfsiz kanal orqali bog'lanishingiz, shaxsiy ma'lumotlarni erkin almashishingiz mumkin. Ammo men ushbu murakkab usul haqida, shuningdek boshqa xabarlarda pullik dasturlar va xizmatlarning sozlamalari haqida gaplashaman.

(8 taxminlar, o'rtacha: 4,75 5 dan)

Anton Tretyak Anton Tretyak [elektron pochta bilan himoyalangan] Ma'mur sayt - sharhlar, ko'rsatmalar, layf-xaklar

Virtual Private Network - bu korporativ ulanishlar va Internetga ulanish doirasidagi xavfsiz ulanishlarni ta'minlash uchun ishlatiladigan virtual xususiy tarmoq. VPN-ning asosiy plyusi - bu ichki trafikni shifrlash tufayli yuqori xavfsizlik, bu ma'lumotlarni uzatishda muhim ahamiyatga ega.

VPN ulanish nima?

Ko'pchilik, ushbu qisqartma bilan duch kelganda, savol berishadi: VPN - bu nima va nima uchun kerak? Ushbu texnologiya boshqasi orqali tarmoq ulanishini yaratish imkoniyatini ochadi. VPN bir necha rejimlarda ishlaydi:

- tugun tarmog'i;

- tarmoq-tarmoq;

- tugun-tugun.

Tarmoq darajalarida xususiy virtual tarmoqni tashkil qilish TCP va UDP protokollaridan foydalanishga imkon beradi. Kompyuterlar orqali o'tadigan barcha ma'lumotlar shifrlangan. Bu sizning ulanishingiz uchun qo'shimcha himoya. VPN nima ekanligini va nima uchun undan foydalanish kerakligini tushuntiradigan ko'plab misollar mavjud. Quyida ushbu masala batafsil muhokama qilinadi.

Nima uchun sizga VPN kerak

Har bir provayder tegishli organlarning talabiga binoan foydalanuvchi faoliyati jurnallarini taqdim etishi mumkin. Sizning internet-kompaniyangiz Internetda qilgan barcha harakatlaringizni qayd etadi. Bu provayderni mijoz tomonidan qilingan harakatlar uchun har qanday javobgarlikdan xalos etishga yordam beradi. Ma'lumotlaringizni himoya qilish va erkinlikka ega bo'lishingiz kerak bo'lgan ko'p holatlar mavjud, masalan:

- VPN xizmati filiallar o'rtasida kompaniyaning maxfiy ma'lumotlarini yuborish uchun ishlatiladi. Bu maxfiy ma'lumotlarni tinglashdan himoya qilishga yordam beradi.

- Agar siz xizmatning geografik joylashuvini chetlab o'tishingiz kerak bo'lsa. Masalan, Yandex Music xizmatidan faqat Rossiya aholisi va sobiq MDH mamlakatlari aholisi foydalanishi mumkin. Agar siz AQShning rus tilida so'zlashadigan fuqarosi bo'lsangiz, unda siz yozuvlarni tinglay olmaysiz. VPN xizmati ushbu manzilni chetlab o'tishga yordam beradi.

- Provayderdan veb-saytga tashriflarni yashirish. Har bir inson o'z faoliyatini Internetda baham ko'rishga tayyor emas, shuning uchun ular tashriflarini VPN yordamida himoya qiladi.

VPN qanday ishlaydi

Boshqa VPN kanalidan foydalanganda sizning IPingiz ushbu xavfsiz tarmoq joylashgan mamlakatga tegishli bo'ladi. Ulanganida VPN-server va sizning kompyuteringiz o'rtasida tunnel hosil bo'ladi. Shundan so'ng, provayder jurnallari (yozuvlari) tushunarsiz belgilar to'plamini o'z ichiga oladi. Maxsus dastur tomonidan ma'lumotlarni tahlil qilish natija bermaydi. Agar siz ushbu texnologiyadan foydalanmasangiz, u holda HTTP protokoli qaysi saytga ulanayotganingizni darhol ko'rsatadi.

VPN tuzilishi

Ushbu ulanish ikki qismdan iborat. Birinchisi "ichki" tarmoq deb nomlanadi, ulardan bir nechtasini yaratishingiz mumkin. Ikkinchisi "tashqi" bo'lib, u orqali kapsulali ulanish amalga oshiriladi, odatda Internet ishlatiladi. Shuningdek, alohida kompyuter tarmog'iga ulanish mumkin. Foydalanuvchi tashqi va ichki tarmoqlarga bir vaqtning o'zida ulangan kirish serveri orqali ma'lum bir VPN-ga ulangan.

VPN dasturi masofaviy foydalanuvchini ulaganda, server ikkita muhim jarayonni talab qiladi: avval identifikatsiyalash, so'ngra autentifikatsiya. Ushbu ulanishdan foydalanish huquqini olish uchun bu zarur. Ushbu ikki bosqichni to'liq muvaffaqiyatli bajarganingizda, sizning tarmog'ingiz ishlashga qodir. Aslida, bu avtorizatsiya jarayoni.

VPN tasnifi

VPNlarning bir nechta turlari mavjud. Xavfsizlik darajasi, amalga oshirish usuli, ISO / OSI modeliga muvofiq ish darajasi, kiritilgan protokol uchun variantlar mavjud. Siz Google-dan pullik xizmat yoki bepul VPN xizmatidan foydalanishingiz mumkin. Xavfsizlik darajasidan kelib chiqib, kanallar "xavfsiz" yoki "ishonchli" bo'lishi mumkin. Ikkinchisiga ulanishning o'zi kerakli himoya darajasiga ega bo'lsa kerak. Birinchi variantni tashkil qilish uchun quyidagi texnologiyalardan foydalanish kerak:

- PPTP;

- OpenVPN;

- IPSec.

VPN-serverni qanday yaratish kerak

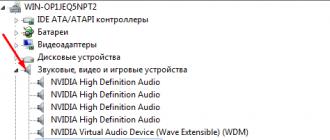

Barcha kompyuter foydalanuvchilari uchun VPN-ni o'zingiz qanday ulashingiz mumkin. Quyida Windows operatsion tizimidagi variant ko'rib chiqiladi. Ushbu qo'llanmada qo'shimcha dasturlardan foydalanish ko'zda tutilmagan. Sozlama quyidagicha amalga oshiriladi:

- Yangi ulanish uchun siz tarmoqqa kirish panelini ochishingiz kerak. Qidiruvingizda "Tarmoq ulanishlari" so'zini yozishni boshlang.

- "Alt" tugmasini bosing, menyuda "Fayl" bo'limiga bosing va "Yangi kiruvchi ulanish" -ni tanlang.

- Keyin VPN orqali ushbu kompyuterga ulanish ta'minlanadigan foydalanuvchini o'rnating (agar sizning kompyuteringizda bitta hisob bo'lsa, buning uchun parol yaratishingiz kerak). Qushni o'rnating va "Keyingi" tugmasini bosing.

- Keyin ulanish turini tanlash talab qilinadi, siz "Internet" oldida belgi qo'yishingiz mumkin.

- Keyingi qadam ushbu VPN-da ishlaydigan tarmoq protokollarini yoqish bo'ladi. Ikkinchisidan tashqari barcha katakchalarni belgilang. Agar xohlasangiz, maxsus IP, DNS shlyuzlari va IPv4 portlarini o'rnatish mumkin, ammo avtomatik topshiriqni tark etish osonroq.

- "Kirish uchun ruxsat berish" tugmachasini bosganingizda operatsion tizim mustaqil ravishda server yaratadi, kompyuter nomi yozilgan oynani aks ettiradi. Ulanish uchun sizga kerak bo'ladi.

- Bu uy VPN-serverini yaratishni yakunlaydi.

Android-da VPN-ni qanday o'rnatish kerak

Yuqorida shaxsiy kompyuterda VPN ulanishini yaratish usuli tasvirlangan. Biroq, ko'pchilik telefon yordamida barcha harakatlarni uzoq vaqt davomida amalga oshirgan. Agar siz Android uchun VPN nima ekanligini bilmasangiz, ushbu ulanish turi haqidagi barcha yuqoridagi faktlar smartfon uchun ham to'g'ri keladi. Zamonaviy qurilmalarning konfiguratsiyasi yuqori tezlikda Internetdan qulay foydalanishni ta'minlaydi. Ba'zi hollarda (o'yinlarni boshlash, saytlarni ochish uchun) proksi almashtirish yoki anonimayzerlar ishlatiladi, ammo VPN barqaror va tezkor ulanish uchun yaxshiroqdir.

Agar siz telefonga VPN nima ekanligini tushunsangiz, siz to'g'ridan-to'g'ri tunnel yaratishga o'tishingiz mumkin. Buni Android-ga mos keladigan har qanday qurilmada qilish mumkin. Ulanish quyidagicha amalga oshiriladi:

- Sozlamalar bilan bo'limga o'ting, "Tarmoq" bo'limiga bosing.

- "Kengaytirilgan sozlamalar" deb nomlangan elementni toping va "VPN" bo'limiga o'ting. Keyinchalik, sizga tarmoq yaratish qobiliyatini ochadigan pin-kod yoki parol kerak bo'ladi.

- Keyingi qadam VPN ulanishini qo'shishdir. "Server" maydonida ismni, "foydalanuvchi nomi" maydonida ismni ko'rsating, ulanish turini o'rnating. "Saqlash" tugmasini bosing.

- Shundan so'ng, ro'yxatda standart ulanishni o'zgartirish uchun foydalanishingiz mumkin bo'lgan yangi ulanish paydo bo'ladi.

- Ekranda ulanish mavjudligini ko'rsatuvchi belgi paydo bo'ladi. Agar siz uni bosgan bo'lsangiz, sizga olingan / uzatilgan ma'lumotlar statistikasi taqdim etiladi. Siz shu erda VPN ulanishini o'chirib qo'yishingiz mumkin.

Video: bepul VPN xizmati