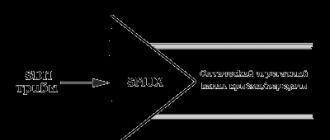

Xavfsizlik devori yoki xavfsizlik devori (nemis tilida. brendmauer, ingliz tilida. , rus tilida. olov chegarasi) - bu tarmoqni ikki yoki undan ortiq qismga ajratish va paketlarning bir qismdan boshqasiga o'tish shartlarini belgilaydigan qoidalar to'plamini amalga oshirishga imkon beradigan tizim yoki tizimlarning kombinatsiyasi (1-rasmga qarang). Ko'pincha, bu chegara o'rtasida belgilanadi mahalliy tarmoq korxonalar va INTERNET, garchi u korxonaning mahalliy tarmog'i ichida amalga oshirilishi mumkin. Shunday qilib, xavfsizlik devori barcha trafikni o'tkazishga imkon beradi. Har bir o'tgan paket uchun xavfsizlik devori uni o'tkazib yuborishga yoki tashlab yuborishga qaror qiladi. Xavfsizlik devori ushbu qarorlarni qabul qilishi uchun bir qator qoidalarni belgilashi kerak. Ushbu qoidalar qanday tavsiflanadi va ularning tavsifida qanday parametrlardan foydalaniladi, birozdan keyin muhokama qilinadi.

shakl.1

Odatda, xavfsizlik devorlari ba'zi UNIX platformalarida ishlaydi - ko'pincha BSDI, SunOS, AIX, IRIX va boshqalar, kamroq - DOS, VMS, WNT, Windows NT. Uskuna platformalariga INTEL, Sun SPARC, RS6000, Alpha, HP PA-RISC, RISC protsessorlarining R4400-R5000 oilasi kiradi. Ethernetdan tashqari ko'plab xavfsizlik devorlari FDDI, Token Ring, 100Base-T, 100VG-AnyLan, turli xil ketma-ket qurilmalarni qo'llab-quvvatlaydi. RAM va qattiq disk maydoniga qo'yiladigan talablar himoyalangan tarmoq segmentidagi mashinalar soniga bog'liq.

Odatda, xavfsizlik devorining o'zini himoya qilishni yaxshilash uchun xavfsizlik devori ishlaydigan operatsion tizimga o'zgarishlar kiritiladi. Ushbu o'zgarishlar OS yadrosi va tegishli konfiguratsiya fayllariga ta'sir qiladi. Xavfsizlik devorida foydalanuvchi qayd yozuvlariga (va shuning uchun potentsial teshiklarga) ega bo'lishga yo'l qo'yilmaydi, faqat administrator hisob qaydnomasi. Ba'zi xavfsizlik devorlari faqat bitta foydalanuvchi rejimida ishlaydi. Ko'pgina xavfsizlik devorlarida kodlarning yaxlitligini tekshirish tizimi mavjud. Bunday holda, dastur kodlarining chexlari himoyalangan joyda saqlanadi va dasturni almashtirishni oldini olish uchun dastur boshlanganda taqqoslanadi.

Barcha xavfsizlik devorlarini uch turga bo'lish mumkin:

Barcha turlar bir vaqtning o'zida bitta xavfsizlik devorida uchrashishi mumkin. Ommaviy filtrlar

Paket filtri xavfsizlik devorlari ushbu paketning sarlavhasidagi IP-manzillar, bayroqchalar yoki TCP port raqamlariga qarab paketni uzatish yoki olib tashlash to'g'risida qaror qabul qiladi. IP-manzil va port raqami navbati bilan tarmoq va transport qatlami to'g'risidagi ma'lumotdir, ammo paketli filtrlar dastur sathidan ham foydalanadi. TCP / IP-dagi barcha standart xizmatlar ma'lum bir port raqami bilan bog'liq.

Paketlarni o'tkazish qoidalarini tavsiflash uchun quyidagi jadvallar tuziladi:

"Harakat" maydoni qoldirilishi yoki tashlanishi mumkin.

Paket turi - TCP, UDP yoki ICMP.

Bayroqlar - IP-paket sarlavhasidagi bayroqlar.

"Manba porti" va "manzil porti" maydonlari faqat TCP va UDP paketlari uchun ahamiyatga ega. Dastur serverlari

Ilova-server xavfsizlik devorlari serverga xosdir xizmatlar (proksi-server) - xavfsizlik devorida ishga tushirilgan va ushbu xizmat bilan bog'liq barcha trafikning o'zi orqali o'tishiga imkon beruvchi TELNET, FTP va boshqalar. Shunday qilib, mijoz va server o'rtasida ikkita aloqa hosil bo'ladi: mijozdan xavfsizlik devoriga va xavfsizlik devoridan manzilga.

Qo'llab-quvvatlanadigan serverlarning to'liq to'plami har bir maxsus xavfsizlik devori uchun farq qiladi, ammo quyidagi xizmatlarning eng keng tarqalgan serverlari:

- terminallar (Telnet, Rlogin);

- fayllarni uzatish (Ftp);

- elektron pochta (SMTP, POP3);

- WWW (HTTP);

- Gopher;

- Vais;

- X oyna tizimi (X11);

- tarmoqni bosib chiqarish (LP);

- vazifani masofadan bajarish (Rsh);

- Barmoq;

- usenet yangiliklari (NNTP);

- Kim;

- RealAudio.

Ilova darajasidagi serverlardan foydalanish muhim muammoni hal qilishga imkon beradi - tashqi tarmoq foydalanuvchilaridan lokal tarmoq tuzilishini, shu jumladan pochta paketlari sarlavhalarida yoki domen nomlari xizmatida (DNS) ma'lumotlarni yashirishga imkon beradi. Yana bir ijobiy sifat - bu foydalanuvchi darajasida autentifikatsiya qilish qobiliyati (esda tutingki, autentifikatsiya - bu biron bir narsaning shaxsini tasdiqlash jarayoni; bu holda, bu foydalanuvchi haqiqatan ham o'zini o'zi da'vo qiladimi yoki yo'qligini tasdiqlash jarayoni).

- Kirish qoidalarini tavsiflashda bunday parametrlar sifatida ishlatiladi

- xizmat nomi,

- foydalanuvchi nomi,

- xizmatdan foydalanish uchun ruxsat berilgan vaqt oralig'i,

- xizmatidan foydalanishingiz mumkin bo'lgan kompyuterlar,

- autentifikatsiya sxemalari.

Ilova darajasidagi serverlar eng yuqori darajadagi himoyani ta'minlaydi, chunki tashqi dunyo bilan o'zaro aloqalar barcha kiruvchi va chiquvchi trafikni to'liq boshqaradigan kam sonli amaliy dasturlar orqali amalga oshiriladi. Aloqa qatlami serverlari

Ulanish qatlami serveri TCP ulanishining tarjimoni. Foydalanuvchi xavfsizlik devoridagi ma'lum bir portga ulanadi va keyin xavfsizlik devorining boshqa tomonidagi manzilga ulanadi. Sessiya davomida ushbu tarjimon simlar singari harakat qilib, har ikki yo'nalishda ham baytlarni ko'chiradi.

Odatda, manzil oldindan belgilanadi, shu bilan birga ko'plab manbalar bo'lishi mumkin (ulanish turi birinchi - ko'p). Turli xil portlar yordamida turli xil konfiguratsiyalar yaratilishi mumkin.

Ushbu turdagi serverlar foydalanuvchi tomonidan belgilangan har qanday TCP-ga asoslangan xizmat uchun tarjimon yaratishga, ushbu xizmatga kirishni boshqarishga va undan foydalanish statistikasini to'plashga imkon beradi.

Paket filtrlari va dastur serverlarining qiyosiy xususiyatlari

Quyida paket filtrlari va dastur serverlarining bir-biriga nisbatan asosiy afzalliklari va kamchiliklari keltirilgan.

- Paketli filtrlarning afzalliklari:

- nisbatan arzon narx;

- filtrlash qoidalarini belgilashda moslashuvchanlik;

- paketlarning o'tishidagi kichik kechikish.

- Paket filtrlarining kamchiliklari:

- mahalliy tarmoq INTERNETdan ko'rinadi (yo'naltiriladi);

- paketlarni filtrlash qoidalarini ta'riflash qiyin, TCP va UDP texnologiyalarini juda yaxshi bilish talab etiladi;

- agar xavfsizlik devori noto'g'ri ishlayotgan bo'lsa, uning orqasidagi barcha kompyuterlar to'liq himoyasiz yoki ularga kirish imkoni bo'lmaydi;

- iP-manzildan foydalangan holda autentifikatsiyani IP-soxtalashtirish yordamida aldash mumkin (hujum qiluvchi tizim o'z IP-adresidan foydalanib boshqasini taqlid qiladi);

- foydalanuvchi darajasida autentifikatsiya yo'q.

- Ilova serverlarining afzalliklari:

- mahalliy tarmoq INTERNETdan ko'rinmaydi;

- agar xavfsizlik devori ishlamay qolsa, paketlar xavfsizlik devori orqali o'tishni to'xtatadi, shu sababli u himoya qiladigan mashinalar uchun hech qanday xavf tug'dirmaydi;

- dastur darajasida himoya qilish ko'plab qo'shimcha tekshiruvlarga imkon beradi va shu bilan dasturiy ta'minotdagi teshiklar yordamida buzish ehtimolini kamaytiradi;

- foydalanuvchi darajasida autentifikatsiya qilish xakerlik hujumi uchun darhol ogohlantirish tizimi tomonidan amalga oshirilishi mumkin.

- Ilova serverlarining kamchiliklari:

- paketli filtrlarga qaraganda yuqori narx;

- rPC va UDP protokollaridan foydalana olmaslik;

- ishlashi paketli filtrlarga qaraganda pastroq.

Virtual tarmoqlar

Bir qator xavfsizlik devorlari virtual korporativ tarmoqlarni tashkil qilishga imkon beradi ( Virtual xususiy tarmoq), ya'ni INTERNETga kiritilgan bir nechta mahalliy tarmoqlarni bitta virtual tarmoqqa birlashtirish. VPN shifrlash yordamida uzatilayotgan ma'lumotlarning maxfiyligi va yaxlitligini saqlagan holda, foydalanuvchilar uchun mahalliy tarmoqlarning shaffof ulanishini tashkil qilishga imkon beradi. Shu bilan birga, INTERNET orqali uzatish paytida nafaqat foydalanuvchi ma'lumotlari, balki tarmoq ma'lumotlari - tarmoq manzillari, port raqamlari va boshqalar shifrlanadi.

Xavfsizlik devorlari uchun ulanish sxemalari

Xavfsizlik devorlarini ulash uchun turli xil sxemalar qo'llaniladi. Xavfsizlik devori tashqi tarmoqqa ulanish uchun qo'llab-quvvatlanadigan qurilma turlaridan foydalangan holda tashqi yo'riqnoma sifatida ishlatilishi mumkin (1-rasmga qarang). Ba'zan 2-rasmda ko'rsatilgan sxemadan foydalaniladi, ammo uni faqat so'nggi chora sifatida ishlatish kerak, chunki bu yo'riqnoma uchun juda ehtiyotkorlik bilan sozlashni talab qiladi va kichik xatolar jiddiy xavfsizlik teshiklarini hosil qilishi mumkin.

shakl 2

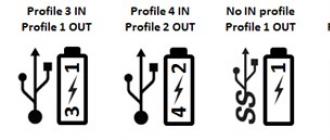

Ko'pincha, ulanish ikkita chekilgan interfeysni qo'llab-quvvatlaydigan tashqi yo'riqnoma orqali amalga oshiriladi (ikkita tarmoqli xavfsizlik devori deb ataladi) (bitta kompyuterdagi ikkita tarmoq kartasi) (3-rasmga qarang).

shakl.3

Biroq, tashqi yo'riqnoma va xavfsizlik devori o'rtasida faqat bitta yo'l bor, u bo'ylab barcha trafik ketadi. Odatda, yo'riqnoma xavfsizlik devori tashqaridan ko'rinadigan yagona mashina bo'lishi uchun tuzilgan. Ushbu sxema xavfsizligi va himoyasining ishonchliligi nuqtai nazaridan eng maqbuldir.

Boshqa diagramma 4-rasmda keltirilgan.

shakl.4

Bunday holda, xavfsizlik devori yo'riqchidan chiqadigan bir nechta subnetni himoya qiladi. Xavfsizlik devori bilan himoyalanmagan hududda ko'pincha tashqi tomondan ko'rinadigan serverlar mavjud (WWW, FTP va boshqalar). Ko'pgina xavfsizlik devorlari ushbu serverlarni o'z-o'zidan joylashtirishga imkon beradi - bu mashina yuki va xavfsizlik devorining xavfsizligi jihatidan eng yaxshi echim.

Tashqi tomondan ko'rinadigan bo'lishi kerak bo'lgan serverlar uchun uchinchi tarmoqni tashkil qilishga imkon beradigan echimlar mavjud (5-rasmga qarang); bu asosiy tarmoqdagi mashinalar uchun zarur bo'lgan himoya darajasini saqlab, ularga kirishni boshqarish imkonini beradi.

shakl.5

Shu bilan birga, ichki tarmoq foydalanuvchilari ushbu serverlar orqali tasodifan yoki qasddan mahalliy tarmoqdagi teshikni ocholmasligini ta'minlashga katta e'tibor qaratilmoqda. Xavfsizlik darajasini oshirish uchun bitta tarmoqda bir-birining orqasida bir nechta xavfsizlik devorlarini ishlatish mumkin.

Ma'muriyat

Ma'muriyatni boshqarish qulayligi samarali va ishonchli xavfsizlik tizimini yaratishning muhim jihatlaridan biridir. Kirish qoidalarini aniqlashdagi xatolar tizimni buzish orqali teshik yaratishi mumkin. Shuning uchun, xavfsizlik devorlarining aksariyati qoidalar to'plamini kiritishni, o'chirishni va ko'rishni osonlashtiradigan xizmat dasturlarini amalga oshirdi. Ushbu yordam dasturlarining mavjudligi, shuningdek, qoidalarni kiritish yoki tahrirlashda sintaksis yoki mantiqiy xatolarni tekshirishga imkon beradi. Qoida tariqasida, ushbu yordam dasturlari ba'zi bir mezonlarga muvofiq guruhlangan ma'lumotlarni, masalan, ma'lum bir foydalanuvchi yoki xizmat bilan bog'liq bo'lgan barcha narsalarni ko'rishga imkon beradi.

Statistik ma'lumotlarni to'plash va hujumlar to'g'risida ogohlantirish tizimlari

Xavfsizlik devorining yana bir muhim tarkibiy qismi bu statistik ma'lumotlarni yig'ish va hujum haqida ogohlantirish tizimidir. Barcha voqealar haqida ma'lumot - rad etishlar, kiruvchi va chiquvchi ulanishlar, o'tkazilgan baytlar soni, ishlatilgan xizmatlar, ulanish vaqti va boshqalar. - statistika fayllarida to'planadi. Ko'pgina xavfsizlik devorlari ro'yxatga olinadigan voqealarni moslashuvchan ravishda aniqlashga, hujumlar yoki ruxsatsiz kirishga urinishlar paytida xavfsizlik devorining harakatlarini tavsiflashga imkon beradi - bu konsolga xabar, tizim ma'muriga pochta xabarlari va hk. Konsolda yoki administrator ekranida xakerlik hujumi to'g'risida xabarni darhol ko'rsatish, agar urinish muvaffaqiyatli bo'lsa va tajovuzkor tizimga allaqachon kirgan bo'lsa, yordam berishi mumkin. Ko'pgina xavfsizlik devorlari statistikani boshqarish uchun hisobot generatorlarini o'z ichiga oladi. Ular sizga aniq foydalanuvchilar tomonidan resurslardan foydalanish, xizmatlardan foydalanish, rad etish, ruxsatsiz kirish urinishlari qilingan manbalar va h.k.lar bo'yicha statistik ma'lumotlarni to'plash imkonini beradi.

Autentifikatsiya

Autentifikatsiya xavfsizlik devorlarining muhim qismlaridan biridir. Foydalanuvchiga u yoki bu xizmatdan foydalanish huquqi berilishidan oldin, u haqiqatan ham o'zini o'zi da'vo qilgan shaxs ekanligiga ishonch hosil qilish kerak.

Qoida tariqasida, "u biladigan narsa" deb nomlangan printsip ishlatiladi - ya'ni. foydalanuvchi uning so'roviga binoan autentifikatsiya serveriga yuboradigan maxfiy so'zni biladi.

Autentifikatsiya sxemalaridan biri standart UNIX parollaridan foydalanishdir. Ushbu sxema xavfsizlik nuqtai nazaridan eng zaif hisoblanadi - parolni boshqa odam ushlab qolishi va ishlatishi mumkin.

Xavfsizlik devori xavfsizligi darslari

Maxfiy ma'lumotlarni qayta ishlashga kelsak, avtomatlashtirilgan tizimlar (AS) uch guruhga bo'linadi:

- Turli xil maxfiylik ma'lumotlarini qayta ishlaydigan ko'p foydalanuvchi AS.

- Ko'p foydalanuvchi AS, unda barcha foydalanuvchilar turli xil maxfiylik darajalarida joylashgan barcha qayta ishlangan ma'lumotlarga teng kirish huquqiga ega.

- Bitta foydalanuvchi AS, unda foydalanuvchi har xil maxfiylik darajasidagi ommaviy axborot vositalarida joylashgan barcha qayta ishlangan ma'lumotlarga haqiqiy kirish huquqiga ega.

Birinchi guruhda 5 ta AC himoya sinflari mavjud: 1A, 1B, 1B, 1G, 1D, ikkinchi va uchinchi guruhlarda - 2 ta himoya sinflari: mos ravishda 2A, 2B va 3A, 3B. A klassi maksimal, D klassi - karnayning minimal himoyasiga to'g'ri keladi.

Xavfsizlik devorlari tashqi tomondan ruxsatsiz so'rovlarni e'tiborsiz qoldirib, ichki sohadagi ob'ektlarning xavfsizligini ta'minlashga imkon beradi, ya'ni. amalga oshirmoq himoya qilish... Natijada, ichki ob'ektlarning zaifligi pasayadi, chunki dastlab uchinchi tomon bosqinchi himoya mexanizmlari ayniqsa ehtiyotkorlik va qat'iy tarzda tuzilgan xavfsizlik devorini engib o'tishi kerak. Bundan tashqari, ekranlash tizimi, universaldan farqli o'laroq, sodda va shuning uchun xavfsizroq tarzda ishlab chiqilgan. U faqat ekranlash funktsiyalarini bajarish uchun zarur bo'lgan tarkibiy qismlardan iborat. Himoyalash, shuningdek, tashqi sohaga yo'naltirilgan axborot oqimlarini boshqarish imkonini beradi, bu ichki sohada maxfiylikni saqlashga yordam beradi. Kirishni boshqarish funktsiyalaridan tashqari, xavfsizlik devorlari ma'lumot oqimlarini ro'yxatdan o'tkazadilar.

Xavfsizlik darajasiga ko'ra, xavfsizlik devorlari 5 sinfga bo'linadi. Eng past xavfsizlik darajasi beshinchi. U 1D AS sinfining tashqi muhit bilan xavfsiz o'zaro aloqasi uchun, to'rtinchisi 1G uchun, uchinchisi 1V uchun, ikkinchisi 1B uchun, eng yuqori - birinchisi 1A uchun ishlatiladi.

2B, 3B sinfidagi karnaylar uchun kamida beshinchi sinfning xavfsizlik devorlari ishlatiladi.

AS sinf 2A, 3A uchun, qayta ishlangan ma'lumotlarning ahamiyatiga qarab, quyidagi sinflarning xavfsizlik devorlari ishlatiladi:

- "maxfiy" deb tasniflangan ma'lumotlarni qayta ishlashda - uchinchi sinfdan past bo'lmagan;

- "o'ta maxfiy" deb tasniflangan ma'lumotlarni qayta ishlashda - ikkinchi darajadan past bo'lmagan;

- "alohida ahamiyatga ega" shtampi bilan ma'lumotlarni qayta ishlashda - faqat birinchi sinf.

Xavfsizlik ko'rsatkichlari 1-jadvalda umumlashtirilgan.

Afsona:

| Xavfsizlik ko'rsatkichlari | Xavfsizlik darslari | ||||

| 5 | 4 | 3 | 2 | 1 | |

| Kirish nazorati (ma'lumotlarni filtrlash va manzil tarjimasi) | + | + | + | + | = |

| Identifikatsiya va autentifikatsiya | - | - | + | = | + |

| ro'yxatdan o'tish | - | + | + | + | = |

| Ma'muriyat: identifikatsiya va autentifikatsiya | + | = | + | + | + |

| Ma'muriyat: ro'yxatdan o'tish | + | + | + | = | = |

| Ma'muriyat: foydalanish qulayligi | - | - | + | = | + |

| Halollik | + | = | + | + | + |

| Qayta tiklash | + | = | = | + | = |

| Sinov | + | + | + | + | + |

| Xavfsizlik ma'muri qo'llanmasi | + | = | = | = | = |

| Sinov hujjatlari | + | + | + | + | + |

| Loyihalash (loyiha) hujjatlari | + | = | + | = | + |

Xavfsizlik devorini sotib olish bo'yicha qo'llanma

TruSecure tadqiqot guruhi ICSA Labs xavfsizlik devori xaridorlari uchun qo'llanma ishlab chiqdi. Ushbu hujjatning bo'limlaridan biri xaridorni baholash uchun quyidagi shaklni taqdim etadi:

- Aloqa ma'lumotlari - manzil va mas'ul shaxslar.

- Ishbilarmonlik muhiti:

- korxonaning alohida muassasalari (binolari) soni va joylashishi;

- cheklangan xarakterdagi birliklar va ma'lumotlarning ko'rsatkichlari va birliklarning o'zaro ta'siri uchun ma'lumotlarning mavjudligi, ularning joylashuvi muhim bo'lgan ma'lumotlar;

- O'zaro aloqalarni tashkil qilish zarur bo'lgan tashqi sheriklarning ko'rsatmasi;

- jamoatchilik uchun ochiq bo'lgan xizmatlarning tavsifi;

- korxonaning ichki axborot maydoniga masofadan turib kirishni tashkil etishga qo'yiladigan talablar;

- ommaviy aloqa kanallaridan foydalangan holda elektron xizmatlarning xizmatlari (masalan, elektron tijorat).

- Ro'yxatdagi parametrlarga muvofiq biznes muhitida rejalashtirilgan o'zgarishlar.

- Axborot muhiti:

- apparat, tizim va dasturiy ta'minotni ko'rsatadigan foydalanuvchi ish stantsiyalarining soni;

- topologiyani, ma'lumotlarni uzatish vositasini, ishlatilgan qurilmalarni va protokollarni ko'rsatadigan tarmoq tuzilishi;

- ishlatilgan qurilmalarni ko'rsatadigan masofadan turib kirish tuzilishi, shuningdek autentifikatsiya qilish usullari;

- apparat, tizim va dasturiy ta'minotni ko'rsatadigan serverlar soni;

- etkazib beruvchilar tomonidan ko'rsatilishi va faoliyat doirasi bilan qo'llab-quvvatlanadigan mavjud axborot tizimlari tizimi;

- virusga qarshi tizimlar va boshqa dasturiy ta'minotni boshqarish tizimlari;

- tarmoq va axborot tizimlarini boshqarish texnologiyasi;

- autentifikatsiya texnologiyalari - ro'yxat va tavsif.

- Ro'yxatdagi parametrlar bo'yicha axborot muhitida rejalashtirilgan o'zgarishlar.

- Internetga ulanish:

- internetga ulanish turi;

- mavjud xavfsizlik devorlari (agar mavjud bo'lsa);

- Ichki tizimlar foydalanadigan tashqi muhit bilan aloqa vositalari;

- tashqaridan kirish mumkin bo'lgan ichki tizimlar va xizmatlar;

- elektron tijorat va boshqa tranzaktsion tizimlar uchun serverlar;

- internetga kirish va undan foydalanish bo'yicha tasdiqlangan xavfsizlik siyosati mavjudligidan dalolat beradi.

- Rejalashtirilgan tadbirlar (ular uchun xavfsizlik devori sotib olinadi):

- internetga kirish va korxona xavfsizligi siyosatidagi o'zgarishlar;

- ichki foydalanuvchilar, masofaviy kirish huquqi bo'lgan foydalanuvchilar yoki jamoatchilik uchun ochiq bo'lgan maxsus foydalanuvchilar uchun alohida saqlanishi kerak bo'lgan yangi protokollarning paydo bo'lishi.

- Kerakli xavfsizlik devorining ishlashi:

- kirishni boshqarish;

- chiqarilgan xabarlar;

- autentifikatsiya;

- konfiguratsiyani boshqarish;

- o'tayotgan trafik tarkibini nazorat qilish;

- ro'yxatga olish jurnallari;

- hujumlarni tan olish;

- tarmoq imkoniyatlari (interfeyslar soni, kirish usuli);

- masofadan boshqarish;

- tizim talablari (kalit kalit, boshqa mahsulotlar bilan integratsiya va boshqalar).

- Boshqa shartlar:

- xavfsizlik devorining taxminiy qiymati (korxona qancha pul sarf qilishi mumkin);

- mahsulotni ishga tushirishning taxminiy sanasi;

- mahsulot sertifikatlariga qo'yiladigan talablar;

- belgilangan mahsulot ma'muri va qo'llab-quvvatlash guruhiga qo'yiladigan talablar;

- shartnomaning maxsus shartlari (agar mavjud bo'lsa);

- ushbu shaklga kiritilmagan boshqa yozuvlar.

Taxmin qilinishicha, kompaniya ushbu shaklni to'ldirib va \u200b\u200buni ishlab chiqaruvchiga yuborib, ikkinchisiga xaridor uchun eng yuqori sifatli taklifni shakllantirishga imkon beradi. Biroq, ushbu shaklni to'ldirish va uni birovga yubormasdan, tashkilotga qanday echim kerakligini yaxshiroq tushunishga imkon beradi.

Jahon kompyuter tarmoqlarining jadal rivojlanishi, axborot qidirishning yangi texnologiyalarining paydo bo'lishi Internetga shaxslar va turli tashkilotlarning e'tiborini tobora ko'proq jalb qilmoqda. Ko'pgina tashkilotlar o'zlarining mahalliy va korporativ tarmoqlarini Internetga qo'shish to'g'risida qaror qabul qilishadi. Tijorat maqsadlarida, shuningdek maxfiy ma'lumotlarni o'z ichiga olgan ma'lumotlarni uzatishda Internetdan foydalanish samarali ma'lumotlarni himoya qilish tizimini yaratish zaruratini keltirib chiqaradi. Global Internetdan foydalanish inkor etilmaydigan afzalliklarga ega, ammo boshqa ko'plab yangi texnologiyalar singari uning kamchiliklari ham mavjud. Global tarmoqlarning rivojlanishi nafaqat foydalanuvchilar, balki Internetga ulangan kompyuterlarga hujumlar sonining ham ko'payishiga olib keldi. Kompyuter xavfsizligining etarli emasligi sababli yillik yo'qotishlar o'n millionlab dollarga baholanmoqda. Shu sababli, mahalliy yoki korporativ tarmoq bo'lgan Internetga ulanishda siz uning axborot xavfsizligini ta'minlash haqida g'amxo'rlik qilishingiz kerak.

global Internet erkin ma'lumot almashish uchun ochiq tizim sifatida yaratilgan. O'zining mafkurasining ochiqligi tufayli Internet tajovuzkorlarga axborot tizimlariga kirish uchun ancha katta imkoniyatlar beradi. Internet orqali tajovuzkor:

- korxonaning ichki tarmog'ini bosib olish va maxfiy ma'lumotlarga ruxsatsiz kirishni olish;

- kompaniya uchun muhim va qimmatli ma'lumotlarni noqonuniy ravishda nusxalash;

- parollarni, server manzillarini va ba'zida ularning tarkibini olish;

- ro'yxatdan o'tgan foydalanuvchi sifatida korxona axborot tizimiga kirish va h.k.

Hujumchi tomonidan ma'lumot olish orqali korxonaning raqobatbardoshligi va mijozlarining ishonchini jiddiy ravishda buzish mumkin.

Ichki tarmoqlarga tahdidlarni aks ettirish uchun bir qator vazifalarni xavfsizlik devorlari yordamida hal qilish mumkin. Xavfsizlik devori - bu har bir tarmoqni ikki yoki undan ortiq qismga ajratish va ma'lumotlar paketlarini umumiy tarmoqning bir qismidan boshqasiga chegaradan o'tishi shartlarini belgilaydigan qoidalar to'plamini amalga oshirishga imkon beruvchi xavfsizlik devori tizimi. Qoida tariqasida, ushbu chegara korxonaning korporativ (mahalliy) tarmog'i va global Internet o'rtasida o'rnatiladi, garchi u korxonaning korporativ tarmog'ida ham bo'lishi mumkin. Xavfsizlik devorlarini ishlatish butun tarmoqni segmentlarga ajratib, korxona tarmog'ining ichki xavfsizlik siyosatini tashkil etishga imkon beradi. Bu bizga korporativ tarmoq xavfsizligi arxitekturasining asosiy tamoyillarini shakllantirishga imkon beradi:

- Maxfiylikning N toifalarini joriy etish va foydalanuvchilarning mos ravishda N ajratilgan tarmoq segmentlarini yaratish. Bundan tashqari, tarmoq segmentidagi har bir foydalanuvchi bir xil xavfsizlik darajasiga ega (bir xil xavfsizlik darajasidagi ma'lumotlarga qabul qilinadi). Bu ishni maxfiy zavod bilan taqqoslash mumkin, bu erda barcha xodimlar o'zlarining kirish darajalariga ko'ra faqat ma'lum bir qavatlargacha kirish huquqiga ega. Ushbu tuzilma hech qanday holatda turli xil maxfiylik darajasidagi axborot oqimlarini aralashtirmaslik kerakligi bilan izohlanadi. Barcha foydalanuvchilarni N, ajratilgan segmentlarga ajratish uchun bir xil ravshan tushuntirish - bu bitta tarmoq segmentida hujumni amalga oshirishning qulayligi.

- Kompaniyaning barcha ichki serverlarini alohida segmentga ajratish. Ushbu o'lchov, shuningdek, turli xil kirish darajalariga ega foydalanuvchilar o'rtasida axborot oqimini ajratishga imkon beradi.

- Kompaniyaning barcha serverlarini Internetga kirish ta'minlanadigan alohida segmentga ajratish (tashqi manbalar uchun demilitarizatsiya zonasini yaratish).

- Ma'muriyatning maxsus segmentini yaratish.

- Maxsus xavfsizlikni boshqarish segmentini yaratish.

Xavfsizlik devori barcha trafikni o'zi orqali o'tib, har bir o'tgan paketga nisbatan qaror qabul qiladi: uni o'tishiga ruxsat berish yoki bermaslik. Xavfsizlik devori ushbu operatsiyani bajarishi uchun filtrlash qoidalari to'plamini belgilashi kerak. Muayyan protokollar va manzillarni filtrlash uchun xavfsizlik devoridan foydalanish to'g'risida qaror himoyalangan tarmoqning xavfsizlik siyosatiga bog'liq. Xavfsizlik devori - bu tanlangan xavfsizlik siyosatini amalga oshirish uchun tuzilgan tarkibiy qismlar to'plami.

Har bir tashkilotning tarmoq xavfsizligi siyosati ikkita komponentni o'z ichiga olishi kerak:

- Tarmoq xizmatlariga kirish siyosati.

- Xavfsizlik devorini amalga oshirish siyosati.

Tarmoq xizmatidan foydalanish siyosati tashkilotning axborot resurslarini himoya qilish bo'yicha tashkilotning umumiy siyosatiga aniqlik kiritishi kerak. Xavfsizlik devori tashkilotning resurslarini muvaffaqiyatli himoya qilishi uchun tarmoq xizmatlariga foydalanuvchi kirish siyosati real bo'lishi kerak. Bu tashkilot tarmog'ini ma'lum xatarlardan himoya qilish va foydalanuvchilarning tarmoq xizmatlaridan foydalanishga bo'lgan ehtiyojlari o'rtasida uyg'un muvozanat o'rnatiladigan siyosat deb hisoblanadi. Tarmoq xizmatlaridan foydalanishning qabul qilingan siyosatiga muvofiq, foydalanuvchilar cheklangan kirish huquqiga ega bo'lishi kerak bo'lgan Internet xizmatlarining ro'yxati belgilanadi. Shuningdek, foydalanuvchilarning aylanma yo'llar bilan taqiqlangan Internet xizmatlaridan foydalanishiga yo'l qo'ymaslik uchun zarur bo'lgan kirish usullariga cheklovlar o'rnatilgan.

Xavfsizlik devori bir qator xizmatlardan foydalanish qoidalarini bajarishi mumkin. Ammo odatda tarmoq xizmatlaridan foydalanish siyosati quyidagi printsiplardan biriga asoslanadi:

- Internetdan ichki tarmoqqa kirishni rad eting va ichki tarmoqdan Internetga kirishga ruxsat bering.

- Faqat ma'lum vakolatli tizimlar, masalan, axborot va pochta serverlarining ishlashini ta'minlab, Internetdan ichki tarmoqqa cheklangan kirishga ruxsat bering.

Xavfsizlik devorlarini amalga oshirish siyosatiga muvofiq ichki tarmoq resurslaridan foydalanish qoidalari belgilanadi. Avvalo, himoya qilish tizimining qanchalik "ishonchli" yoki "shubhali" bo'lishi kerakligini aniqlash kerak. Boshqacha qilib aytganda, ichki resurslardan foydalanish qoidalari quyidagi tamoyillardan biriga asoslangan bo'lishi kerak:

- Ochiq yo'l qo'yilmagan har qanday narsani taqiqlang.

- Ochiq taqiqlanmagan narsalarga ruxsat bering.

Xavfsizlik devorlaridan foydalangan holda ichki tarmoqni himoya qilish samaradorligi nafaqat tarmoq xizmatlari va ichki tarmoq manbalariga kirishning tanlangan siyosatiga, balki xavfsizlik devorining asosiy tarkibiy qismlarini tanlash va ulardan foydalanishning oqilonasiga ham bog'liqdir.

Xavfsizlik devorlariga qo'yiladigan funktsional talablar quyidagi yo'nalishlarni o'z ichiga oladi:

- tarmoq darajasida filtrlash;

- dastur darajasida filtrlash;

- filtrlash qoidalarini va boshqaruvini o'rnatish;

- tarmoqni autentifikatsiya qilish vositalari;

- jurnallar va buxgalteriya hisobini yuritish.

Xavfsizlik devori tasnifi

Hozirgi vaqtda xavfsizlik devorlarining yagona va umuman qabul qilingan tasnifi mavjud emas. Quyidagi xavfsizlik devorlarining sinflarini tanlaymiz:

- Routerlarni filtrlash.

- Sessiya darajasidagi shlyuzlar.

- Ilova qatlami shlyuzlari.

Ushbu toifalarni haqiqiy xavfsizlik devorlarining asosiy tarkibiy qismlari deb hisoblash mumkin. Bir nechta xavfsizlik devorlari ushbu toifalardan faqat bittasini o'z ichiga oladi. Biroq, ushbu komponentlar xavfsizlik devorlarini bir-biridan ajratib turadigan asosiy qobiliyatlarni aks ettiradi.

Routerlarni filtrlash

Filtrlovchi yo'riqnoma - bu kiruvchi va chiquvchi paketlarni filtrlash uchun tuzilgan yo'riqnoma yoki server tomonidagi dastur. Paketlarni filtrlash paketlarning TCP va IP sarlavhalarida joylashgan ma'lumotlar asosida amalga oshiriladi.

Filtrlaydigan yo'riqnoma odatda quyidagi paket sarlavhasi maydonlari guruhiga asoslangan IP-paketlarni filtrlashi mumkin:

- Yuboruvchining IP-manzili;

- Qabul qiluvchining IP-manzili;

- jo'natuvchi port;

- qabul qiluvchi porti.

Ba'zi marshrutizatorlar paketning yo'riqchisida qaysi tarmoq interfeysi kelganligini tekshirib ko'rishadi va keyin ushbu ma'lumotlarni qo'shimcha filtrlash mezonlari sifatida ishlatishadi.

Filtrni muayyan kompyuterlarga yoki portlarga ulanishni blokirovka qilishning turli usullari bilan amalga oshirish mumkin. Masalan, dushmanlarcha yoki ishonchsiz deb hisoblangan kompyuterlar va tarmoqlarning aniq manzillaridan ulanishlarni bloklashingiz mumkin.

Paketlarni filtrlash qoidalarini shakllantirish qiyin va odatda ularning sekin-asta qo'lda tekshirilishidan tashqari ularning to'g'riligini tekshirishning iloji yo'q. Shu bilan birga, filtrlaydigan yo'riqnoma, jurnalni yozish vositalari yo'q bo'lganda (agar paketlarni filtrlash qoidalari hali ham xavfli paketlarni yo'riqchidan o'tishiga imkon beradigan bo'lsa), bunday paketlarni penetratsiya natijalari aniqlanmaguncha aniqlash mumkin emas. Tarmoq ma'muri samarali filtrlash qoidalarini yaratishga muvaffaq bo'lsa ham, ularning imkoniyatlari cheklangan bo'lib qoladi. Masalan, ma'mur qoida belgilaydi, unga ko'ra yo'riqnoma noma'lum manba manzili bo'lgan barcha paketlarni yo'q qiladi. Biroq, bu holda, xaker himoyalangan tarmoqqa kirish uchun firibgarlik deb nomlangan hujumni amalga oshirishi mumkin. Bunday sharoitda filtrlash yo'riqchisi soxta paketni haqiqiy paketdan ajrata olmaydi va unga ruxsat beradi.

Routerlarni filtrlashning ijobiy fazilatlari quyidagilarni o'z ichiga oladi:

- nisbatan arzon narx;

- filtrlash qoidalarini belgilashda moslashuvchanlik;

- paketlarning o'tishidagi kichik kechikish.

Routerlarni filtrlashning kamchiliklari:

- ichki tarmoq Internetdan ko'rinadi (yo'naltiriladi);

- paketlarni filtrlash qoidalarini ta'riflash qiyin va TCP va UDP texnologiyalarini juda yaxshi bilishni talab qiladi;

- paketli filtrlash xavfsizlik devori ishlamay qolsa, uning orqasidagi barcha kompyuterlar to'liq himoyasiz yoki ularga kirish imkoni bo'lmaydi;

- foydalanuvchi darajasida autentifikatsiya yo'q.

Sessiya darajasidagi shlyuzlar

Ushbu yo'riqnoma klassi TCP ulanishlarining tarjimoni hisoblanadi. Shlyuz vakolatli mijozning ma'lum xizmatlar uchun so'rovini qabul qiladi va so'ralgan seansni tasdiqlaganidan so'ng, manzilga (tashqi xost) ulanishni o'rnatadi. Keyin shlyuz paketlarni filtrlashsiz ikkala yo'nalishda ham nusxa ko'chiradi. Odatda, boradigan joy oldindan belgilanadi, shu bilan birga ko'plab manbalar bo'lishi mumkin. Turli xil portlardan foydalanib siz turli xil ulanish konfiguratsiyalarini yaratishingiz mumkin. Ushbu turdagi shlyuz sizga foydalanuvchi tomonidan belgilangan har qanday TCP-ga asoslangan xizmat uchun TCP ulanish tarjimonini yaratishga, ushbu xizmatga kirishni boshqarishga va undan foydalanish statistikasini to'plashga imkon beradi.

Shlyuz vakolatli mijoz va tashqi xost o'rtasidagi aloqani tasdiqlashni (qo'l uzatishni) kuzatib boradi va so'ralgan aloqa seansining haqiqiyligini aniqlaydi. Shlyuz sessiya so'rovining haqiqiyligini aniqlash uchun quyidagi protsedurani bajaradi. Vakolatli mijoz ba'zi bir xizmatni talab qilganda, shlyuz mijozning asosiy filtrlash mezonlariga javob berishini tekshirib, ushbu so'rovni qabul qiladi. Keyinchalik, mijoz nomidan ish yuritadigan shlyuz tashqi xost bilan aloqani o'rnatadi va TCP aloqasini qo'l siqish protsedurasining bajarilishini nazorat qiladi. Ushbu protsedura TCP paketlarini almashishdan iborat bo'lib, ular SYN (sinxronizatsiya) va ACK (tasdiqlash) bayroqlari bilan belgilanadi.

SYN bayrog'i bilan belgilangan va o'zboshimchalik bilan raqamni o'z ichiga olgan, masalan, 500 ta TCP sessiyasining birinchi to'plami sessiyani ochish uchun mijozning so'rovidir. Ushbu paketni olgan tashqi xost, javob sifatida ACK bayrog'i bilan belgilangan va qabul qilingan paketga qaraganda ko'proq raqamni o'z ichiga olgan boshqasini yuboradi (bizning holatimizda, 501), shu bilan mijozdan SYN paketini olganligini tasdiqlaydi.

Keyin teskari protsedura amalga oshiriladi: uy egasi mijozga dastlabki raqam bilan SYN paketini yuboradi, masalan, 700, va mijoz 701 raqamini o'z ichiga olgan ACK paketini yuborish orqali uni qabul qilganligini tasdiqlaydi. Bu qo'l siqish jarayonini yakunlaydi.

Sessiya darajasidagi shlyuz tugallangan ulanishni faqat SYN va ACK bayroqlari, shuningdek TCP paketlaridagi raqamlar, qo'l siqish protsedurasi davomida bir-biri bilan mantiqiy bog'liq bo'lgan taqdirda tan oladi.

Shlyuz ishonchli mijoz va tashqi xost TCP sessiyasining vakolatli ishtirokchilari ekanligini aniqlagandan so'ng va uning haqiqiyligini tekshirgandan so'ng, u ulanishni o'rnatadi. Shu vaqtdan boshlab, shlyuz hech qanday filtrlashsiz paketlarni oldinga va orqaga ko'chiradi va yo'naltiradi. U ushbu jadvalda qayd etilgan aloqa seanslaridan biriga tegishli ma'lumotlarni o'tkazib yuborib, o'rnatilgan ulanishlar jadvalini saqlaydi. Seans tugagandan so'ng, shlyuz jadvaldagi tegishli yozuvni olib tashlaydi va joriy seansda ishlatiladigan tarmoqni buzadi.

Sessiya darajasidagi shlyuzlarning kamchiliklari shundaki, ular uzatilgan paketlarning tarkibini tekshirmaydilar, bu esa tajovuzkorga bunday shlyuzdan o'tishga imkon beradi.

Ilova qatlami shlyuzlari

Routerlarni filtrlashga xos bo'lgan ba'zi zaifliklarni himoya qilish uchun xavfsizlik devorlari Telnet va FTP kabi xizmatlarga ulanishlarni filtrlash uchun dastur dasturlaridan foydalanishi kerak. Bu kabi dastur proksi-server, proksi-server xizmatini boshqaruvchi xost esa dastur qatlami shlyuzi deb ataladi. Ushbu shlyuz vakolatli mijoz va tashqi xost o'rtasidagi to'g'ridan-to'g'ri aloqani yo'q qiladi. Shlyuz barcha kiruvchi va chiquvchi paketlarni dastur qatlamida filtrlaydi.

Tarmoq seansini aniqlagandan so'ng, Application Gateway uni to'xtatadi va bekor qilingan xizmatni ko'rsatish uchun vakolatli dasturni chaqiradi. Ilova shlyuzlari va filtrlash routerlari xavfsizlik va moslashuvchanlikni ta'minlash uchun xavfsizlik devorida birlashtirilishi mumkin.

Ilova darajasidagi shlyuzlar kuchli xavfsizlikni ta'minlaydi, chunki tashqi dunyo bilan aloqa barcha kiruvchi va chiquvchi trafikni to'liq boshqaradigan oz sonli vakolatli dasturlar orqali amalga oshiriladi. Shuni ta'kidlash kerakki, dastur qatlami shlyuzlari har bir tarmoq xizmati uchun alohida dasturni talab qiladi.

Ilova shlyuzlari odatdagi rejimda ishlaydiganlardan bir nechta afzalliklarga ega, bunda dastur trafigi to'g'ridan-to'g'ri ichki xostlarga uzatiladi:

- himoyalangan tarmoq tuzilmasining global Internetdan ko'rinmasligi. Ichki tizimlarning nomlarini DNS orqali tashqi tizimlarga etkazishning hojati yo'q, chunki dastur qatlami shlyuzi tashqi tizimlarga nomi ma'lum bo'lgan yagona xost bo'lishi mumkin;

- kuchli autentifikatsiya va ro'yxatdan o'tish. Ilova trafigi ichki xostlarga etib borguncha va standart jurnalga qaraganda samaraliroq tizimga yozilishidan oldin autentifikatsiya qilinishi mumkin;

- o'rtacha narx-navoning nisbati. Haqiqiylikni tasdiqlash yoki ro'yxatdan o'tkazish uchun qo'shimcha dasturiy ta'minot yoki dastur faqat dastur qatlami shlyuziga o'rnatilishi kerak;

- oddiy filtrlash qoidalari. Filtrlash yo'riqchisidagi qoidalar o'z-o'zidan dastur trafigini filtrlaydigan va ko'p sonli ichki tizimlarga yuboradigan yo'riqchiga qaraganda unchalik murakkab emas. Router faqat dastur qatlami shlyuzi uchun mo'ljallangan dastur trafigini o'tkazishi va boshqa hamma narsani bloklashi kerak;

- ko'p sonli tekshiruvlarni tashkil qilish imkoniyati. Ilova darajasida himoya qilish ko'plab qo'shimcha tekshiruvlarni o'tkazishga imkon beradi, bu dasturiy ta'minotdagi "teshiklar" yordamida buzish ehtimolini kamaytiradi.

Ilova qatlami shlyuzlarining kamchiliklari:

- filtrlash yo'riqchilariga nisbatan nisbatan past ko'rsatkich. Xususan, Telnet kabi mijoz-server protokollaridan foydalanilganda, kirish va chiqish ulanishlari uchun ikki bosqichli protsedura talab qilinadi;

- filtrlash yo'riqchilariga nisbatan yuqori narx.

Xavfsizlik devori tushunchasining muhim elementlaridan biri bu autentifikatsiya (foydalanuvchi autentifikatsiyasi), ya'ni foydalanuvchi u yoki bu xizmatdan haqiqatan ham o'zini o'zi da'vo qilishi aniqlangandan keyingina foydalanish huquqini oladi. Bunday holda, ushbu xizmatga ma'lum bir foydalanuvchi uchun ruxsat berilgan deb hisoblanadi (ma'lum bir foydalanuvchi uchun qaysi xizmatlarga ruxsat berilishini aniqlash jarayoni avtorizatsiya deb ataladi).

Xizmatdan foydalanuvchi nomidan foydalanish to'g'risida so'rov olayotganda, xavfsizlik devori ushbu mavzu uchun qaysi autentifikatsiya qilish usuli aniqlanganligini tekshiradi va boshqaruvni autentifikatsiya serveriga o'tkazadi. Autentifikatsiya serveridan ijobiy javob olgandan so'ng, xavfsizlik devori foydalanuvchi tomonidan so'ralgan ulanishni amalga oshiradi. Odatda, aksariyat tijorat xavfsizlik devorlari bir necha xil autentifikatsiya sxemalarini qo'llab-quvvatlaydi, bu esa tarmoq xavfsizligi ma'muriga hozirgi sharoitda eng mos sxemani tanlash imkoniyatini beradi.

Xavfsizlik devorlarini korporativ tarmoqlarda joylashtirishning asosiy usullari

korporativ yoki mahalliy tarmoqni global tarmoqlarga ulashda tarmoq xavfsizligi ma'muri quyidagi vazifalarni hal qilishi kerak:

- korporativ yoki mahalliy tarmoqni global tarmoqdan ruxsatsiz masofaviy kirishdan himoya qilish;

- tarmoqning tuzilishi va uning tarkibiy qismlari haqidagi ma'lumotlarni global tarmoq foydalanuvchilaridan yashirish;

- himoyalangan tarmoqqa global va himoyalangan tarmoqdan globalga chegaralanish.

Masofaviy foydalanuvchilar bilan ishlash zarurati himoyalangan tarmoqning axborot resurslariga kirish uchun qat'iy cheklovlarni belgilashni talab qiladi. Shu bilan birga, tashkilot ko'pincha korporativ tarmoq tarkibida turli xil xavfsizlik darajalariga ega bo'lgan bir nechta segmentlarga ega bo'lishi kerak:

- erkin kirish mumkin bo'lgan segmentlar;

- cheklangan segmentlar;

- yopiq segmentlar.

Korporativ yoki mahalliy tarmoqni himoya qilish uchun quyidagi asosiy xavfsizlik devorlari sxemalari qo'llaniladi:

- Xavfsizlik devori, filtrlash yo'riqchisi sifatida taqdim etilgan.

- Ikki portli shlyuzga asoslangan xavfsizlik devori.

- Himoyalangan shlyuzga asoslangan xavfsizlik devori.

- Himoyalangan ichki tarmoq xavfsizlik devori.

Xavfsizlik devori filtrlash yo'riqchisi sifatida taqdim etilgan

Paketni filtrlaydigan xavfsizlik devori himoyalangan tarmoq va Internet o'rtasida joylashgan filtrlash yo'riqchisi bo'lgan eng keng tarqalgan va eng sodda dastur hisoblanadi.

Filtrlash yo'riqchisi kiruvchi va chiquvchi paketlarni ularning manzillari va portlarini tahlil qilish asosida bloklash yoki filtrlash uchun tuzilgan.

Himoyalangan tarmoqdagi kompyuterlar Internetga to'g'ridan-to'g'ri kirish huquqiga ega, ularga ulanishning aksariyat qismi bloklangan. Printsipial ravishda, filtrlash yo'riqchisi ilgari tavsiflangan xavfsizlik siyosatidan birini amalga oshirishi mumkin. Ammo, agar yo'riqnoma paketlarni manba porti va kiruvchi va chiquvchi port raqamlari bo'yicha filtrlamasa, "ruxsat berilmagan hamma narsani taqiqlash" siyosatini aniq bajarish qiyin bo'lishi mumkin.

Paketlarni filtrlaydigan xavfsizlik devorlari filtrlash yo'riqchilari bilan bir xil kamchiliklarga ega.

Ikkala portli shlyuzli xavfsizlik devori

Ikki portli dastur shlyuzining xavfsizlik devori - bu ikkita tarmoq interfeysiga ega bo'lgan xost. Ushbu interfeyslar o'rtasida ma'lumot uzatishda asosiy filtrlash amalga oshiriladi. Qo'shimcha xavfsizlikni ta'minlash uchun dastur shlyuzi va Internet o'rtasida filtr yo'riqchisi joylashtiriladi. Bu dastur shlyuzi va yo'riqnoma o'rtasida ichki ekranlangan pastki tarmoq yaratadi. Undan tashqarida mavjud bo'lgan axborot serverini joylashtirish uchun foydalanish mumkin. Axborot serverini joylashtirish tarmoq xavfsizligini oshiradi, chunki tajovuzkor unga kirsa ham, tajovuzkor ikki interfeysli shlyuz orqali tarmoq tizimlariga kira olmaydi.

Filtrlash yo'riqchining xavfsizlik devori sxemasidan farqli o'laroq, dastur shlyuzi Internet va himoyalangan tarmoq o'rtasidagi IP-trafikni to'liq bloklaydi. Faqat dastur shlyuzida joylashgan vakolatli dasturlar xizmatlarni taqdim etishi va foydalanuvchilarga kirishi mumkin.

Xavfsizlik devorining ushbu versiyasi "aniq ruxsat etilmagan hamma narsaga taqiq qo'yilgan" tamoyiliga asoslangan xavfsizlik siyosatini amalga oshiradi; bu holda foydalanuvchi uchun faqat tegishli ruxsatnomalar aniqlangan xizmatlar mavjud. Ushbu yondashuv yuqori darajadagi xavfsizlikni ta'minlaydi, chunki himoyalangan ichki tarmoqqa yo'nalishlar faqat xavfsizlik devoriga ma'lum va tashqi tizimlardan yashiringan.

Xavfsizlik devorini tashkil etishning ko'rib chiqilgan sxemasi nisbatan sodda va juda samarali. Xavfsizlik devori xostdan foydalanganligi sababli, unga kuchli foydalanuvchi autentifikatsiyasi uchun dasturlar o'rnatilishi mumkin. Xavfsizlik devori kirish huquqini, tekshiruv urinishlarini va tizim hujumlarini ham qayd qilishi mumkin, bu bosqinchilarni aniqlashga yordam beradi.

Himoyalangan shlyuz xavfsizlik devori

Himoyalangan shlyuz xavfsizlik devori ikki tomonlama interfeysli shlyuz xavfsizlik devoriga qaraganda ancha moslashuvchan, ammo bu moslashuvchanlik xavfsizlikni biroz pasayishiga olib keladi. Xavfsizlik devori ichki tarmoq tomonida joylashgan filtrlovchi yo'riqnoma va dastur shlyuzidan iborat. Dastur shlyuzi xostda amalga oshiriladi va faqat bitta tarmoq interfeysiga ega.

Ushbu sxemada asosiy xavfsizlik potentsial xavfli protokollarni dastur shlyuzi va ichki tizimlariga etib bormasligi uchun filtrlaydigan yoki bloklaydigan filtrlovchi yo'riqnoma tomonidan ta'minlanadi. Paketni filtrlash yo'riqchisida filtrlash quyidagi usullardan birida amalga oshirilishi mumkin:

- ichki xostlarga ma'lum xizmatlar uchun Internetdagi xostlarga ulanishlarni ochishga ruxsat beriladi (ularga kirish paketli filtrlash muhitida ruxsat etiladi);

- ichki xostlardan barcha ulanishlar taqiqlanadi (ular dastur shluzisida proksi-dasturlardan foydalanishlari kerak).

Ushbu konfiguratsiyada xavfsizlik devori ikkita siyosatning kombinatsiyasidan foydalanishi mumkin, bu munosabatlar o'zaro bog'liqlik ichki tarmoqda qabul qilingan xavfsizlik siyosatiga bog'liq. Xususan, filtrlash yo'riqchisida paketli filtrlashni dastur shlyuzi o'zining vakolatli dasturlaridan foydalangan holda himoyalangan tarmoq tizimlari uchun Telnet, FTP, SMTP kabi xizmatlarni taqdim etadigan tarzda tashkil qilish mumkin.

Himoyalangan shlyuzning xavfsizlik devori sxemasining asosiy kamchiligi shundaki, agar tajovuzkor xostga kirishni uddalasa, ular ichki tarmoq tizimlariga duch kelishadi. Yana bir kamchilik, yo'riqchining mumkin bo'lgan murosasi bilan bog'liq. Agar yo'riqnoma buzilgan bo'lsa, ichki tarmoq tajovuzkor uchun mavjud bo'ladi.

Himoyalangan ichki tarmoq xavfsizlik devori

Himoyalangan ichki tarmoq xavfsizlik devori - bu himoyalangan shlyuzning xavfsizlik devori sxemasining rivojlanishi. Himoyalangan pastki tarmoqni yaratish uchun ikkita ekranlashtiruvchi yo'riqnoma ishlatiladi. Tashqi yo'riqnoma Internet va ekranlangan ichki tarmoq o'rtasida, ichki yo'riqnoma esa himoyalangan ichki tarmoq va ekranlangan ichki tarmoq o'rtasida joylashgan. Himoyalangan pastki tarmoq dastur shlyuzini o'z ichiga oladi va axborot serverlari va boshqariladigan kirishni talab qiladigan boshqa tizimlarni o'z ichiga olishi mumkin. Ushbu xavfsizlik devori sxemasi ichki himoyalangan tarmoqni Internetdan ajratib turadigan ekranlangan ichki tarmoqni tashkil qilish orqali yuqori darajadagi xavfsizlikni ta'minlaydi.

Tashqi yo'riqnoma ham himoyalangan ichki tarmoqni, ham ichki tarmoqni Internetning kirib kelishidan himoya qiladi. Tashqi yo'riqnoma WAN-dan ichki tarmoq tizimlariga kirishni rad etadi va Internetga ulanishni boshlamasligi kerak bo'lgan barcha trafikni bloklaydi.

Ushbu yo'riqnoma ichki tarmoqdagi xostlarga yoki undan uzatilmasligi kerak bo'lgan boshqa zaif protokollarni blokirovka qilish uchun ham ishlatilishi mumkin.

Ichki yo'riqnoma ichki tarmoqni Internetdan va himoyalangan pastki tarmoq ichidan ruxsatsiz kirishdan himoya qiladi. Bundan tashqari, u paketlarni filtrlashning ko'p qismini amalga oshiradi, shuningdek, ichki tarmoqdagi tizimlarga va undan chiqadigan trafikni boshqaradi.

Himoyalangan ichki tarmoq xavfsizlik devori yuqori trafik hajmi yoki yuqori tezlikni ta'minlovchi tarmoqlarni himoya qilish uchun juda mos keladi.

Kamchiliklari shundan iboratki, xavfsizlikni talab qilinadigan darajasini ta'minlash uchun bir juft filtrlash yo'riqchisi katta e'tiborga muhtoj, chunki ularning konfiguratsiyasidagi xatolar butun tarmoqning xavfsizlik tizimida ishlamay qolishi mumkin. Bundan tashqari, dastur shlyuzini chetlab o'tishning asosiy imkoniyati mavjud.

Xavfsizlik devorlaridan foydalanishning kamchiliklari

xavfsiz virtual shaxsiy tarmoqlarni tashkil qilish uchun xavfsizlik devorlari ishlatiladi. Global tarmoqqa ulangan bir nechta mahalliy tarmoqlar bitta xavfsiz virtual xususiy tarmoqqa birlashtirilgan. Ushbu mahalliy tarmoqlar o'rtasida ma'lumotlarni uzatish foydalanuvchilar uchun ko'rinmas bo'lib, uzatilayotgan ma'lumotlarning maxfiyligi va yaxlitligi shifrlash, raqamli imzolardan foydalanish va h.k. Ma'lumotlarni uzatishda nafaqat paket tarkibini, balki ba'zi bir sarlavha maydonlarini ham shifrlash mumkin.

Xavfsizlik devori korporativ tarmoqning barcha xavfsizlik muammolarini hal qila olmaydi. Yuqorida tavsiflangan xavfsizlik devorlarining afzalliklaridan tashqari, ulardan foydalanishda bir qator cheklovlar mavjud va xavfsizlik devorlari himoya qila olmaydigan xavfsizlik tahdidlari ham mavjud. Xavfsizlik devorlarini ishlatishda eng muhim cheklovlarni qayd etamiz:

- qolgan zaifliklarning katta qismi. Xavfsizlik devorlari tarmoqdagi orqa eshiklardan (lyuklardan) himoya qilmaydi. Masalan, xavfsizlik devori bilan himoyalangan tarmoqqa modemga cheklovsiz kirish mumkin bo'lsa, tajovuzkorlar xavfsizlik devorini samarali ravishda chetlab o'tishlari mumkin;

- kompaniya xodimlarining hujumlaridan qoniqarsiz himoya. Xavfsizlik devorlari odatda ichki tahdidlardan himoya qilmaydi;

- kerakli xizmatlarga kirishni cheklash. Xavfsizlik devorining eng aniq kamchiliklari shundaki, u foydalanuvchilar foydalanadigan bir qator xizmatlarni - Telnet, FTP va boshqalarni to'sib qo'yishi mumkin.Bunday muammolarni hal qilish uchun xavfsizlik talablarini foydalanuvchi ehtiyojlari bilan muvozanatlashtiradigan chuqur o'ylangan xavfsizlik siyosati talab etiladi;

- xavfsizlik uskunalarini bir joyga jamlash. Bu xavfsizlik devori ishini boshqarishni osonlashtiradi;

- tarmoqli kengligini cheklash.

Korporativ tarmoqni kompleks himoya qilishni tashkil etish

axborot resurslarini himoya qilish va tarqatilgan korporativ axborot tizimlarining maqbul ishlashini ta'minlash uchun xavfsizlik devorlarining afzalliklaridan samarali foydalanadigan va boshqa xavfsizlik vositalaridan foydalangan holda ularning kamchiliklarini qoplaydigan birlashtirilgan axborot xavfsizligi tizimidan foydalanish zarur.

Korporativ tarmoqni to'liq himoya qilish quyidagilarni ta'minlashi kerak:

- extranet va intranet tarmoqlarida joylashgan foydalanuvchilar va axborot resurslarining tashqi tarmoqlar bilan, masalan, Internet bilan xavfsiz o'zaro aloqasi;

- korxona bo'linmalarining tarqatilgan va segmentlangan mahalliy tarmoqlarini himoya qilishning texnologik jihatdan birlashtirilgan to'plami;

- turli xil shaxsiy hayot darajalariga ega bo'lgan korporativ tarmoq segmentlari uchun etarli xavfsizlik vositalarini ta'minlovchi ierarxik himoya tizimining mavjudligi.

Internet / intranet korporativ tizimlarida zamonaviy ma'lumotlarni qayta ishlash xususiyati xavfsizlik devorlarining quyidagi asosiy sifatlarini talab qiladi:

- turli xil apparat va dasturiy ta'minot platformalariga nisbatan harakatchanlik va ko'lamlilik;

- boshqa ishlab chiqaruvchilarning apparat va dasturiy ta'minotlari bilan integratsiya qilish qobiliyati;

- o'rnatish, sozlash va ishlash qulayligi;

- markazlashtirilgan xavfsizlik siyosatiga muvofiq boshqarish.

Tashkilot hajmi va korxona tomonidan qabul qilingan xavfsizlik siyosatiga qarab turli xil xavfsizlik devorlari qo'llanilishi mumkin. O'nlab tugunlarga ega bo'lgan kichik biznes uchun markazlashtirilgan boshqaruvdan foydalanmasdan mahalliy konfiguratsiyaga imkon beradigan, foydalanuvchilar uchun qulay grafik interfeysga ega xavfsizlik devorlari mos keladi. Katta korxonalar uchun mahalliy xavfsizlik devorlarini tezkor boshqarish va virtual xususiy tarmoqlarni qo'llab-quvvatlashni ta'minlaydigan konsollar va menejment menejerlari bo'lgan tizimlar afzalroqdir.

Kompaniyalar va xususiy foydalanuvchilar tomonidan Internet orqali uzatiladigan ma'lumotlar oqimining ko'payishi, shuningdek, korporativ tarmoqlarga masofadan turib kirish zarurati korporativ tarmoqlarni Internetga ulash texnologiyalarini doimiy ravishda takomillashtirish uchun sababdir.

Shuni ta'kidlash kerakki, hozirgi vaqtda yuqori konfiguratsion xususiyatlarga ega bo'lgan ulanish texnologiyalarining hech biri korporativ tarmoqni to'liq himoya qilishni ta'minlay olmaydi. Ushbu muammoni hal qilish faqat tashqi muhit bilan xavfsiz ta'sir o'tkazishni tashkil etuvchi xavfsizlik devori texnologiyasidan foydalangan holda mumkin bo'ladi.

Xavfsizlik devori texnologiyalarini batafsil ko'rib chiqamiz.

Korporativ tarmoqni Internetdan ruxsatsiz kirishdan himoya qilish

O'zingizning korporativ tarmog'ingizni Internetga ulaganda, quyidagi echimlardan birini qo'llash orqali o'zingizning korporativ tarmog'ingizni ruxsatsiz kirishdan himoya qilishingiz mumkin:

- apparat / dasturiy ta'minot yoki xavfsizlik devori;

- o'rnatilgan paketli filtrga ega yo'riqnoma;

- kirish ro'yxatlariga asoslangan xavfsizlik mexanizmini amalga oshiradigan ixtisoslashtirilgan yo'riqnoma;

- paketli filtrlashni amalga oshiradigan maxsus yordam dasturlari tomonidan takomillashtirilgan UNIX oilasi yoki kam hollarda MS Windows operatsion tizimi.

Xavfsizlik devori asosida korporativ tarmoqni himoya qilish yuqori darajadagi xavfsizlikni ta'minlash va quyidagi funktsiyalarni amalga oshirishga imkon beradi:

- aylanma ma'lumotlar oqimlarini semantik filtrlash;

- jo'natuvchi va qabul qiluvchining tarmoq manzillari asosida filtrlash;

- virtual ulanishlarni o'rnatish uchun transport darajasida so'rovlarni filtrlash;

- ilova darajasidagi so'rovlarni dastur xizmatlariga filtrlash;

- filtrlash qoidalarini buzishga urinishlar to'g'risida mahalliy signalizatsiya;

- noma'lum sub'ekt yoki autentifikatsiya paytida haqiqiyligi tasdiqlanmagan sub'ektning kirish huquqini taqiqlash;

- nuqta-nuqta xavfsizligi: xavfsizlik devori, marshrutizator va yo'riqnoma avtorizatsiyasi, marshrut tunnel va ma'lumotlarni shifrlash va boshqalar.

Shuni ta'kidlash kerakki, xavfsizlik devorlari aksariyat Windows va UNIX operatsion tizimlari tomonidan amalga oshiriladigan boshqariladigan ma'lumotlar oqimlarini an'anaviy sintaktik (IP-paketli) filtrlash asosida va faqat tijorat uchun mavjud bo'lgan semantik (kontent) filtrlash asosida korporativ tarmoqni ruxsatsiz kirishdan har tomonlama himoya qilishni tashkil qilishga imkon beradi. maxsus echimlar.

Hozirgi vaqtda barcha ishlab chiqarilgan xavfsizlik devorlari quyidagi asosiy xususiyatlarga ko'ra tasniflanishi mumkin:

- ijro tomonidan:

- - apparat va dasturiy ta'minot,

- - dasturiy ta'minot;

- oSI modeli darajasida ishlash to'g'risida:

- - mutaxassis darajasidagi shlyuz,

- - himoya shlyuzi (dastur shlyuzi),

- - himoya qiluvchi transport (sessiya darajasidagi shlyuz),

- - ekranlashtiruvchi yo'riqnoma (paketli filtr);

- ishlatiladigan texnologiya bo'yicha:

- - protokol holatini kuzatish,

- - proksi-modullar asosida;

- ulanish diagrammasi bo'yicha:

- - tarmoqni yagona himoya qilish sxemasi,

- - himoyalangan yopiq va himoyalanmagan ochiq tarmoq segmentlari bilan sxema,

- - yopiq va ochiq tarmoq segmentlarini alohida himoya qilish sxemasi.

Bugungi kunda keng tarqalgan bo'lib kiradigan ro'yxat yo'riqnoma asosida korporativ tarmoqni himoya qilish ixtisoslashtirilgan routerlardan foydalanishga asoslangan. Ushbu sxema yuqori samaradorlik va xavfsizlikning etarli darajasiga ega. Bunday echim sifatida 12000, 7600 seriyali Cisco routerlaridan keng foydalaniladi.Korporativ tarmoqni Internetga ulash uchun siz ushbu kompaniyaning avvalgi seriyali routerlaridan ham foydalanishingiz mumkin.

Paketlarni filtrlash funktsiyalari bilan takomillashtirilgan operatsion tizimlarga asoslangan korporativ tarmoqni himoyasi shundan iboratki, tizim dasturiy ta'minoti marshrutlash, filtrlash, xizmat ko'rsatish va hokazo funktsiyalarni bajaradi, ishonchliligi, xavfsizligi va ishlashi jihatidan UNIXga o'xshash operatsion tizimga asoslangan echimlar eng afzal ko'riladi.

Korporativ tarmoqning ichki xavfsizlik siyosatini tashkil etish

Zamonaviy sharoitda turli xil hujumlarning 50% dan ortig'i va ma'lumotlarga kirish urinishlari mahalliy tarmoqlar ichidan amalga oshirilmoqda. Internet tarmog'idan kirish nuqtalarini himoya qiluvchi vositalar va alohida kompyuterlar, korporativ serverlar va korxona mahalliy tarmog'ining xavfsizligini ta'minlaydigan echimlarni o'z ichiga olgandagina, korporativ tarmoqni ruxsatsiz kirishdan chinakam himoyalangan deb hisoblash mumkin. Shaxsiy kompyuterlar, korporativ serverlar va mahalliy tarmoq fragmentlarining xavfsizligi tarqatilgan yoki shaxsiy xavfsizlik devorlariga asoslangan echimlar bilan ta'minlanadi.

Kompaniyaning ichki korporativ serverlari, qoida tariqasida, Windows NT / 2000 operatsion tizimi, NetWare yoki ko'pincha UNIX oilasi ostida ishlaydigan dasturlardir. Shu sababli, korporativ serverlar turli xil hujumlarga nisbatan zaif bo'lishi mumkin.

Serverlarni himoya qilishning eng oddiy usuli - bu serverlar va Internet o'rtasida Checkpoint's Firewall-1 kabi xavfsizlik devorini o'rnatish. To'g'ri sozlanganda, xavfsizlik devorlarining aksariyati ichki serverlarni tashqi tajovuzkorlardan himoya qilishi mumkin, ba'zilari esa xizmat hujumlarini aniqlay oladi va rad etishni oldini oladi. Biroq, ushbu yondashuv ba'zi kamchiliklarga ega. Korporativ serverlar bitta xavfsizlik devori bilan himoyalangan bo'lsa, kirishni boshqarish bo'yicha barcha qoidalar va ma'lumotlar bir joyda to'plangan. Shunday qilib, xavfsizlik devori to'siq bo'lib qoladi va yuk ortishi bilan u ishlashni sezilarli darajada yo'qotadi.

Oldingi sxemaga alternativa qo'shimcha serverlarni sotib olish va har bir server oldida Checkpoint Firewall-1 yoki Cisco PIX-ni o'rnatishdir. Xavfsizlik devorini maxsus server resursiga aylantirish orqali to'siq muammosi hal qilinadi va bitta xavfsizlik devori buzilishining umumiy tarmoq sog'lig'iga ta'siri kamayadi. Biroq, ushbu yondashuvni ideal deb atash mumkin emas, chunki kompaniyaning uskunalarni sotib olish xarajatlari keskin oshib bormoqda. Bundan tashqari, tarmoq ma'muriyati va texnik xizmat ko'rsatish xarajatlari oshadi.

Korporativ serverlarni himoya qilish muammosining eng muvaffaqiyatli echimi xavfsizlik vositalarini ular himoya qiladigan server bilan bitta platformaga joylashtirish kabi ko'rinadi. Ushbu vazifa Network-1 Security Solution-dan CyberwallPLUS kabi tarqatilgan yoki shaxsiy xavfsizlik devorlari yordamida amalga oshiriladi. Ushbu echimlar an'anaviy (perimetr) xavfsizlik devorlarining funktsiyalarini sezilarli darajada to'ldiradi va ichki va Internet-serverlarni himoya qilish uchun ishlatilishi mumkin.

Odatda, muhim korporativ axborot resurslariga kirishni boshqarish uchun mahalliy "nazorat punktlari" bo'lgan an'anaviy xavfsizlik devorlaridan farqli o'laroq, tarqatilgan xavfsizlik devorlari Internet-server kabi korporativ serverlarni ishonchli himoya qiladigan qo'shimcha dasturiy ta'minotdir.

Keling, an'anaviy va taqsimlangan xavfsizlik devorlarini bir necha jihatdan taqqoslaylik.

Samaradorlik. An'anaviy xavfsizlik devori ko'pincha perimetrga asoslangan bo'lib, faqat bitta qatlam himoya qiladi. Shaxsiy xavfsizlik devori operatsion tizimning yadro darajasida ishlaydi va barcha kiruvchi va chiquvchi paketlarni tekshirish orqali korporativ serverlarni ishonchli himoya qiladi.

O'rnatish oson. Korporativ tarmoq konfiguratsiyasi doirasida an'anaviy xavfsizlik devori o'rnatilishi kerak. Tarqatilgan xavfsizlik devori - bu bir necha daqiqada o'rnatilishi va olib tashlanishi mumkin bo'lgan dasturiy ta'minot.

Boshqaruv. An'anaviy xavfsizlik devori tarmoq ma'muri tomonidan boshqariladi. Taqsimlangan xavfsizlik devori tarmoq ma'muri yoki mahalliy tarmoq foydalanuvchisi tomonidan boshqarilishi mumkin.

Ishlash. An'anaviy xavfsizlik devori - bu sekundiga sobit paketli xavfsizlik devori va mahalliy kommutatsiya qilingan tarmoqlar bilan o'zaro bog'langan server parklarini ko'paytirish uchun mos emas. Tarqatilgan xavfsizlik devori qabul qilingan xavfsizlik siyosatiga ziyon etkazmasdan server parklarini ko'paytirishga imkon beradi.

Narxi. An'anaviy xavfsizlik devorlari doimiy ishlaydigan tizimlar bo'lib, ular juda qimmat. Tarqatilgan xavfsizlik devorlari odatda an'anaviy ekranlar narxining 20 dan 10% gacha bo'lgan dasturiy ta'minotdir. Masalan, Network-1 Security Solution-ning CyberwallPLUS tarqatilgan xavfsizlik devori 6000 dollar turadi, Cisco-dan Cisco PIX 535 xavfsizlik devori esa 50000 dollar turadi.

Tarqatilgan xavfsizlik devorlari tarmoqqa kirishni boshqarishni ichki buzilishni aniqlash bilan birlashtiradi va yadro rejimida ishlaydi, har bir ma'lumot paketini tarmoqdan kelib chiqqan holda tekshiradi. Hack va ruxsatsiz kirishga urinishlar kabi harakatlar ushbu dastur tomonidan server dastur qatlamiga o'tguncha bloklanadi.

Tarqatilgan xavfsizlik devorlarining asosiy afzalliklari quyidagilardan iborat:

- kiruvchi va chiquvchi trafik xavfsizligini ta'minlash;

- xavfsizlik devori himoyasini bir nechta serverlarga kengaytirish orqali kengaytirilgan arxitekturani ta'minlash;

- ishlamaydigan yagona joy sifatida an'anaviy xavfsizlik devorini yo'q qilish;

- xavfsizlik echimini amalga oshirish va boshqarish uchun qulay narxlarni taqdim etish.

Shunday qilib, CyberwallPLUS xavfsizlik devorlari Internet-server kabi korporativ dasturlar o'rnatilgan Windows NT / 2000 operatsion tizimlarida ishlaydigan platformalar uchun qo'shimcha himoya darajasini ta'minlaydi. Bundan tashqari, CyberwallPLUS xavfsizlik devori taniqli hujum turlarini muhim kompaniya serverlariga kirib kelishining oldini oladi va xavfsizlik ma'muriga shubhali tarmoq faoliyati to'g'risida xabar beradi.

Shunday qilib, xavfsizlik devori:

- ma'lumotlarni uzatish vositasi va vositasidan qat'iy nazar uzatiladigan axborotni himoya qiladi (sun'iy yo'ldosh kanallari, optik aloqa liniyalari, telefon aloqalari, radiorele liniyalari);

- har qanday dasturni o'zgartirishni talab qilmasdan himoya qiladi;

- oxirgi foydalanuvchilar uchun shaffof;

- tashkilotlarning o'sishi va xavfsizlik siyosati talablarini takomillashtirishi bilan o'lchovli xavfsizlik tizimlarini yanada o'sishi va murakkablashishi bilan amalga oshirishga imkon beradi;

- foydalanadigan tarmoqlarning topologiyasidan qat'i nazar, alohida tarmoq axborot tizimlari va dasturlarini himoya qiladi;

- korporativ axborot tizimini tashqi muhit hujumlaridan himoya qiladi;

- nafaqat tashqi ochiq ulanishlarda, balki korporatsiya ichki tarmoqlarida ham ma'lumotni ushlab qolish va o'zgartirishdan himoya qiladi;

- korporativ axborot xavfsizligi siyosati ishlab chiqilishi, resurslar qo'shilishi, texnologiyalarning yangilanishi va korporativ tarmoq o'sishi bilan osonlikcha qayta tuzilishi mumkin.

Xavfsizlik devorini amalga oshirish

Hozirgi vaqtda ko'plab xorijiy va mahalliy kompaniyalar xavfsizlik devorlarini turli xil dasturiy ta'minot va dasturiy ta'minotlarini taklif qilishadi. Quyida bugungi kunda etakchi xorijiy ishlab chiqaruvchilar tomonidan chiqarilgan ba'zi mahsulotlarning qisqacha tavsifi keltirilgan.

NetScreen Technologies alohida foydalanuvchilarga xavfsiz kanal orqali korxona korporativ tarmog'iga kirishni ta'minlaydigan qurilmalardan tortib, yirik korxonalarda amalga oshirish uchun mo'ljallangan va yuqori tarmoqli xavfsizlik tizimlarini yaratadigan modellarga qadar turli xil mahsulotlarni taklif etadi. Har bir NetScreen mahsuloti xavfsizlik devori va virtual xususiy tarmoq (VPN) qurilmasining kombinatsiyasidir.

NetScreen-5 seriyali mahsulotlar NetScreen-5XT modeli uchun 70 Mbit / s va NetScreen-5XP modeli uchun 20 Mbit / s, shuningdek, mos ravishda 20 Mbit / s va 13 Mbit / s VPN-ni yaratishga imkon beradi. Beshgacha 10Base-T portini qo'llab-quvvatlaydigan NetScreen-5XP-dan farqli o'laroq, NetScreen-5XT beshta Fast Ethernet interfeysini taqdim etadi.

Ikkala mahsulot ham 2K gacha bo'lgan VPN tunnellarini va 2K gacha bo'lgan TCP ulanishlarini qo'llab-quvvatlaydi. Ular xavfsizlik talablariga muvofiq jismoniy va virtual interfeyslarni sozlash uchun ishlatiladigan NetScreen ScreenOS 4.0 operatsion tizimi bilan jihozlangan.

NetScreen-5 seriyali mahsulotlar foydalanuvchining uy kompyuteri va Internet o'rtasida o'rnatilishi yoki korporativ LAN-ga xavfsiz kirishini ta'minlash uchun juda mos keladi.

Kichik va o'rta korxonalarda amalga oshirish uchun NetScreen Technologies NetScreen-25, -50, -100, -200 seriyali mahsulotlarini ishlab chiqdi. Ular sizga tarmoq o'tkazuvchanligi 100 dan 550 Mbit / s gacha bo'lgan xavfsizlik devorlarini yaratishga imkon beradi. Bundan tashqari, 168 bitli kalit bilan Triple DES protokoli yordamida shifrlangan ma'lumotlar VPN tunnelidagi tugunlar o'rtasida 20 dan 200 Mbit / s gacha tezlikda uzatiladi. Ushbu mahsulot seriyalari to'rtdan sakkiztagacha tezkor chekilgan portlarini qo'llab-quvvatlaydi.

NetScreen-500, NetScreen-1000 va NetScreen-5000 qurilmalar oilasi ajoyib tarmoq o'tkazuvchanligini taklif qiladi, bu esa uni yirik korporativ tarqatish uchun eng yaxshi echimga aylantiradi. NetScreen-500 deyarli 750 Mbit / s tezlikni va 240 Mbit / s VPN-ni taqdim etadi.

NetScreen-5200 4 Gbit / s xavfsizlik devori va 2 Gbit / s VPN bilan ta'minlaydi. U sakkiztagacha Gigabit chekilgan portini yoki ikkita Gigabit chekilgan va 24 ta tezkor chekilgan portini qo'llab-quvvatlaydi. NetScreen-5400 12 Gbit / s xavfsizlik devori va 6 Gbit / s VPN bilan ta'minlaydi. U 78 Gigabit chekilgan va tezkor chekilgan portlarini qo'llab-quvvatlaydi.

Ikkala mahsulot ham 25000 ta VPN tunnelini va bir vaqtning o'zida bir million TCP ulanishini qo'llab-quvvatlashga qodir. Ular NetScreen ScreenOS 3.1 operatsion tizimi bilan jihozlangan. Bundan tashqari, NetScreen Technologies mahsulotlari RADIUS protokolini (Remote Authentication Dial-In User Service) qo'llab-quvvatlaydi va masofaviy kirishni talab qilgan foydalanuvchilarning autentifikatsiyasi uchun o'z ma'lumotlar bazasiga ega.

WatchGuard Technologies ham kichik, ham o'rta va yirik korxonalarda amalga oshirish uchun mo'ljallangan modellarni taklif etadi. Firebox III seriyalari (4500, 2500, 1000 va 700) kichik va o'rta biznesda foydalanish uchun mavjud. Firebox 4500 va 2500 xavfsiz yadroga ega Linux-ga asoslangan apparat xavfsizlik devorlari. Paketlarni filtrlash rejimida xavfsizlik devorlarining o'tkazuvchanligi 197 Mbit / s ni va dastur darajasida vositachilik rejimida (shaffof proksi-server) 60 Mbit / s ni tashkil qiladi. Har bir xavfsizlik devori uchta 10/100 Mbps tezkor chekilgan tarmoq interfeyslariga ega.

Ikkala xavfsizlik devori ham 3 mingtagacha VPN-tunnelni qo'llab-quvvatlashi mumkin, ammo FireBox 4500 modeli sizga mos ravishda FireBox 2500 - 100 va 55 Mbit / s ga nisbatan TripleDES algoritmi yordamida yuqori shifrlash tezligiga erishishga imkon beradi.

Kichik va o'rta korxonalar va uzoq ofislar uchun kompaniya Firebox SOHO 6, Firebox SOHO 6 / tc va Firebox 700 mahsulotlarini ishlab chiqaradi.

Firebox 700 bir vaqtning o'zida 250 foydalanuvchiga xizmat ko'rsatishga qodir. Bu ikkala paketli filtrlashni va dastur proksi-server filtrlarini qo'llab-quvvatlaydigan xavfsizlik devori. WatchGuard, Firebox 700 ning ishlashini paketlarni filtrlash rejimida 131 Mbit / s ni va proksi rejimida 43 Mbit / s ni tashkil qiladi. Firebox 700 sizga bir vaqtning o'zida 150 ta tunnelli VPN yaratishga va 5 Mbit / s tezlikda TripleDES shifrlashni amalga oshirishga imkon beradi.

Firebox SOHO 6 tarmoqli kengligi 75 Mbit / s bo'lgan paketli filtrlarning ishlashini qo'llab-quvvatlaydi. Shuningdek, u TripleDES shifrlash yordamida 20 Mbit / s (SOHO / tc modifikatsiyasi) bilan 5-tunnelli VPN-ni qo'llab-quvvatlaydi.

Yirik axborot kompaniyalari uchun yuqori tezlikda o'tkazuvchanlikni ta'minlash uchun Firebox Vclass modeli ishlab chiqilgan bo'lib, u 600 Mbit / s gacha tarmoqli kengligi olishga imkon beradi. Mahsulot 20 mingtagacha VPN tunnelini qo'llab-quvvatlashga qodir. Shifrlash rejimida 300 Mbit / s tezlikka erishiladi.

Cisco Systems yuqori darajadagi xavfsizlik, ishlash va ishonchlilikni ta'minlaydigan bir qator Cisco PIX xavfsizlik devorlarini taqdim etadi. Xavfsizlik devorlari qatori quyidagi mahsulotlar bilan namoyish etiladi: PIX 506E, 515E, 525 va 535.

Cisco PIX 506E va 515E xavfsizlik devorlari navbati bilan Cisco PIX 506 va 515-ga yangilangan. Ushbu modellar kichik kompaniyalarning korporativ tarmoqlarida foydalanish uchun, shuningdek korporativ korporativ tarmoqlarning uzoqdan mijozlarini himoya qilish uchun mo'ljallangan. 506E modeli 20 Mbit / s, 515E modeli esa 188 Mbit / s ni tashkil qiladi. Ma'lumotlar oqimini shifrlash 56-bitli DES yoki 168-bitli TripleDES yordamida amalga oshirilishi mumkin. DES shifrlash bilan Cisco PIX 506E o'tkazuvchanligi 20 Mbit / s, TripleDES - 16 Mbit / s. TripleDES algoritmidan foydalangan holda 515E modeli uchun shifrlash tezligi 63 Mbit / s ni tashkil qiladi. 515E modeli 2000 VPNgacha bo'lgan tunnellarni qo'llab-quvvatlaydi.

O'rta va yirik korxonalarda foydalanish uchun Cisco 525 va 535 modellarini taklif qiladi, 525 o'tkazuvchanligi 370 Mbit / s ni tashkil qiladi. Ushbu model bir vaqtning o'zida 280 minggacha seansga xizmat qilishi mumkin. Cisco PIX 535 1 Gbit / s tezlikka ega va 100 Mbit / s VPN-ni qo'llab-quvvatlaydi. Bundan tashqari, ushbu model 2Kgacha bo'lgan VPN tunnellarini va 500K gacha bo'lgan TCP ulanishlarini qo'llab-quvvatlaydi.

Xavfsizlik usuli sifatida Cisco xavfsizlik devorlari Internetning mumkin bo'lgan hujumlaridan yuqori ishonchliligi va xavfsizligini ta'minlash uchun Adaptiv xavfsizlik algoritmi (ASA) va PIX OS ichki operatsion tizimining o'zgarishini qo'llaydi.

ESoft, Inc. 2002 yil noyabr oyida InstaGate xSP mahsulotlarining yangi seriyasi taqdim etildi, ular avvalgi InstaGate EX2 va InstaGate PRO modellarini almashtirdilar. InstaGate xSP brendi ostida eSoft kichik va tarqatilgan ofislar uchun InstaGate xSP filialini va o'rta va katta ofislar uchun InstaGate xSP Business ishlab chiqaradi. XSP seriyali mahsulotlar SoftPak dasturlari to'plami bilan ta'minlanadi, bu foydalanuvchilarga tez va osonlik bilan butun korporativ tarmoq perimetri uchun ishonchli xavfsizlik tizimini yaratishga imkon beradi. XSP mahsulot liniyasi mavjud InstaGate modellari bilan to'liq mos keladi va IPSec va PPTP asosida VPNlarni yaratishga imkon beradi. InstaGate xSP filiali 10 tagacha foydalanuvchini va 10 ta VPN tunnelini, InstaGate xSP Business 100 ta foydalanuvchisini va 100 ta VPN tunnelini qo'llab-quvvatlaydi. Ushbu seriyadagi mahsulotlar nisbatan arzon.

3Com bozorga ikkita turdagi xavfsizlik devorlarini taqdim etadi: SuperStack 3, korporativ shtab-kvartiralar va yirik ofislar uchun, shuningdek, yuqori samarali VPN-ga ulanishni talab qiladigan mijozlar uchun va OfficeConnect, yuzdan kam ishchisi bo'lgan kichik idoralar uchun, uy ofislar va uy mutaxassislaridan ishlash.

Ishlab chiqaruvchi SuperStack 3 cheksiz korporativ tarmoq foydalanuvchilarini qo'llab-quvvatlaydi va 1000 VPNgacha tunnellarni taqdim etadi. Ushbu modelning TripleDES shifrlash qobiliyati 45 Mbit / s ni tashkil qiladi.

OfficeConnect liniyasi OfficeConnect Internet Firewall 25 va OfficeConnect Internet Firewall DMZ modellari bilan namoyish etiladi. OfficeConnect Internet Firewall DMZ modeli tarmoq manbalariga xavfsiz tashqi kirishni ta'minlash uchun DMZ portidan foydalanadi. OfficeConnect Internet Firewall DMZ 100 foydalanuvchini, OfficeConnect Internet Firewall 25 esa 25 foydalanuvchini qo'llab-quvvatlaydi. OfficeConnect Internet Firewall DMZ va OfficeConnect Internet Firewall 25 kiruvchi veb-saytlarga kirishni filtrlash uchun OfficeConnect veb-sayt filtrini OfficeConnect Internet Firewall DMZ va OfficeConnect Internet Firewall 25 bilan birgalikda ishlatadi. Barcha 3Com xavfsizlik devorlari ICSA tomonidan tasdiqlangan. 3Com oilaviy xavfsizlik devorlari foydalanishda favqulodda qulaylik va moslashuvchan echimlar tanlovini birlashtiradi. 3Com xavfsizlik devorlarini o'rnatish oson va juda yuqori darajadagi xavfsizlikni ta'minlaydi. Plug-and-play o'rnatish xavfsizlik strategiyasining qat'iyligi, to'liqligi va donadorligini buzmasdan murakkab va ko'p vaqt talab qiladigan sozlash va boshqaruvni yo'q qiladi.

Shunday qilib, xavfsizlik devorlaridan foydalanish yuqori samarali, xavfsiz va ishonchli axborot-tahlil tizimlari va korxonalarni avtomatlashtirish tizimlari, moliya tizimlari, tarqatilgan ma'lumotlar bazalari, xodimlar uchun masofaviy kirish tizimlarini korporativ tarmoqlarning ichki resurslariga, korporativ tarmoq segmentlari va umuman korporativ tarmoqni qurishda asosiy element hisoblanadi. ...

Ko'rsatmalar

Windows operatsion tizimining "Ishga tushirish" asosiy menyusiga o'ting. "Boshqarish paneli" bo'limini tanlang va "Windows xavfsizlik devori" ga o'ting. Shuningdek, buyruq satridan uning konfiguratsiyasini quyidagi matnni kiritish orqali ishga tushirishingiz mumkin: "control.exe / name Microsoft.WindowsFirewall".

Ochilgan oynani tekshiring. Chap tomonda shlyuzning turli xil sozlamalari uchun javob beradigan bir nechta bo'limlardan iborat panel mavjud ekrana. "Umumiy profil" va "Xususiy profil" yorlig'iga o'ting, bu erda "Chiquvchi ulanishlar" yozuvi yonida "Bloklash" parametrini olib tashlashingiz kerak. "Ilova" va "OK" tugmachasini bosing, so'ngra oynani yoping. Shundan so'ng siz shaxsiy kompyuteringizda o'rnatilgan turli xil xizmatlar va dasturlar uchun Internetga kirishni sozlashni boshlashingiz mumkin.

Shlyuzni boshlash uchun "Kengaytirilgan sozlamalar" yorlig'iga o'ting ekran yuqori xavfsizlik rejimida. Ko'rsatilgan oyna asboblar paneli va uchta bo'limdan iborat. Chap maydonda "Chiquvchi ulanish qoidalari" bo'limini tanlang, so'ng o'ng tomondagi "Qoida yaratish" bandini tekshiring. Bu qoida yaratish ustasini ochadi.

Xavfsizlik devori sozlamalariga qo'shmoqchi bo'lgan qoida turini tanlang ekrana. Siz barcha kompyuter ulanishlarini tanlashingiz yoki unga yo'lni belgilash orqali ma'lum bir dasturni sozlashingiz mumkin. "Dastur" bandiga o'tish uchun "Keyingi" tugmasini bosing, unda biz yana dasturga yo'lni ko'rsatamiz.

Amalga o'tish. Bu erda siz ulanishga ruxsat berishingiz yoki uni bloklashingiz mumkin. IPSec yordamida tekshiradigan xavfsiz ulanishni o'rnatishingiz mumkin. Bunday holda, "Konfiguratsiya" tugmachasini bosish orqali siz o'zingizning qoidalaringizni o'rnatishingiz mumkin. Keyin sizning qoidangiz uchun "Profil" ni kiriting va unga ism bering. Sozlamalarni saqlash uchun Finish tugmasini bosing.

Ekran yoqilganda miltillovchi miqdori monitordagi yangilanish tezligi parametrlariga bog'liq. "Yangilanish tezligi" tushunchasi lampa monitorlariga taalluqlidir, suyuq kristalli monitorlar uchun bu sozlamalar muhim emas. Ko'pgina chiroq monitorlari ekrani daqiqada bir marta yangilanadi. Agar ushbu sozlamalar sizga mos kelmasa, olib tashlang porlash ekranbir necha qadamni bajarib.

Ko'rsatmalar

"Displey" komponentiga qo'ng'iroq qiling. Buning uchun Boshlash menyusi orqali Boshqaruv panelini oching. "Dizayn va mavzular" toifasida sichqonchaning chap tugmasi bilan "Ekran" belgisini bosing yoki oynaning yuqori qismidagi mavjud vazifalardan birini tanlang. Agar sizning kompyuteringizdagi "Boshqarish paneli" klassik ko'rinishga ega bo'lsa, darhol kerakli belgini tanlang.

Boshqa usul ham bor: fayl va papkalardan xoli bo'lgan "Ish stoli" ning istalgan qismini o'ng tugmasini bosing. Ochilgan menyuda sichqonchaning chap tugmasi bilan bosib, "Xususiyatlar" bandini tanlang. Yangi "Displey xususiyatlari" dialog oynasi ochiladi.

Ochilgan oynada "Options" yorlig'iga o'ting va oynaning pastki qismida joylashgan "Advanced" tugmasini bosing. Ushbu harakat qo'shimcha "Xususiyatlar: Monitor ulagichi va [video kartangizning nomi]" dialog oynasini ochadi.

Yangi oynada "Monitor" yorlig'iga o'ting va markerni "Monitor foydalana olmaydigan rejimlarni yashirish" yozuvi qarshisiga qo'ying. Bu sizga mumkin bo'lgan muammolarni oldini olishga yordam beradi: agar ekran noto'g'ri o'rnatilgan bo'lsa, monitor tasviri beqaror bo'lishi mumkin. Shuningdek, noto'g'ri tanlangan chastota uskunaning ishdan chiqishiga olib kelishi mumkin.

"Monitor parametrlari" bo'limidagi ochiladigan ro'yxatdan foydalanib, "Yangilanish tezligi ekran»Siz xohlagan qiymat. Yangilanish darajasi qanchalik baland bo'lsa ekran, monitor shunchalik ozroq miltilaydi. Sukut bo'yicha 100Hz, sizning monitoringiz boshqa chastotani qo'llab-quvvatlasa ham. Ushbu ma'lumotni hujjatlarda yoki ishlab chiqaruvchining veb-saytida tekshiring.

Kerakli o'zgarishlarni amalga oshirgandan so'ng, monitor xususiyatlari oynasida "Ilova" tugmasini bosing. Yangi parametrlarni tasdiqlash so'ralganda ijobiy javob bering. OK tugmasini bosing. Sizda bitta oyna qoladi "Xususiyatlar: Displey". Uni OK tugmasi yoki oynaning yuqori o'ng burchagidagi [x] belgisi yordamida yoping.

Agar yangilanish tezligini o'zgartirsangiz ekran xususiyatlar oynasida o'rnatilgan ish stolining ko'rinishi o'zgaradi ekran idrok etish qobiliyati uchun qulay, "Ilova" tugmasini bosing va oynani yoping. Monitor korpusidagi sozlash tugmalari yordamida ekrandagi ishchi maydon o'lchamini sozlang. Oxirida Degauss tugmachasini bosishni unutmang.

Internet ishlari ekran, yoki xavfsizlik devori, tarmoqdagi dasturlarning ishlashini boshqarish va operatsion tizim va foydalanuvchi ma'lumotlarini tashqi hujumlardan himoya qilish uchun mo'ljallangan. Shunga o'xshash funktsiyalarga ega ko'plab dasturlar mavjud va ular har doim ham samarali emas. Tarmoq sifatini tekshirish uchun ekrana, 2ip Firewall Tester dasturidan foydalaning.

Ko'rsatmalar

Qidiruv tizimidan foydalangan holda 2ip Firewall Tester yordam dasturini yuklab olish uchun havolani toping. Yuklangan fayllarni antivirus dasturi bilan tekshiring va dasturni ishga tushiring. Qoida tariqasida, dastur kompyuterning qattiq diskida o'rnatilishi kerak. Shundan so'ng, ish stolida yorliq paydo bo'ladi, uning yordamida uni ishga tushirishingiz mumkin.

Dastur oynasi juda sodda bo'lib, unda xabar qatori va ikkita yordam va sinov tugmalari mavjud. Kompyuteringiz Internetga ulanganligiga ishonch hosil qiling va Sinov tugmasini bosing. Yordamchi dastur tashqi server bilan aloqa o'rnatishga harakat qiladi. Agar ulanish o'rnatilsa (bu haqda qizil harflar bilan xabar berilsa), u holda sizning xavfsizlik devoringiz samarasiz bo'ladi. Shuni ham ta'kidlash joizki, bunday dasturlarning aksariyati sukut bo'yicha ingliz tilidagi interfeys bilan o'rnatiladi. Rus tiliga o'tish uchun dastur sozlamalariga o'ting. Dasturga kiritilgan barcha o'zgarishlarni saqlashni unutmang.

Agar ulanish muvaffaqiyatsiz tugasa va shlyuz ekranva ushbu ulanishga ruxsat berish to'g'risida so'rov yuborgan, keyin xavfsizlik devori ishlaydi. Bir martalik ulanishga ruxsat bering. Murakkab xavfsizlik devori tekshiruvi uchun 2ip Firewall Tester yordam dasturini ishga tushirish faylini Internetga kirishga ruxsat berilgan dastur nomiga o'zgartiring. Masalan, Internet Explorer. Buning uchun yordam dasturini nomlang iexplore.exe, uni qayta ishga tushiring va Sinov tugmasini bosing. Agar ulanish o'rnatilsa, u holda sizning shlyuzingiz ekran himoya darajasi ancha past.

Agar ulanish amalga oshmasa, u holda sizning shlyuz dasturingiz ekranva o'z vazifalarini besh punkt bilan bajaradi. Internetda bemalol bemalol yurishingiz mumkin, chunki sizning shaxsiy kompyuteringiz turli tahdidlardan ishonchli himoyalangan. Odatda, bunday dasturiy ta'minot tizimda moslashuvchan sozlamalarga ega.

O'xshash videolar

Ba'zan, kompyuterda o'tirganingizda, ekrandagi tasvir tebranishi, o'ziga xos tarzda "suzib yurishi" yoki kutilmagan tarzda boshlanganini sezishingiz mumkin. Ushbu muammo keng tarqalgan. Ammo uning sabablari boshqacha. Nima uchun ekran titrayotganini aniqlashga arziydi.

Ekranning tebranishining eng keng tarqalgan sababi - bu ish xonasida yoki kvartirada o'zgaruvchan elektromagnit maydonlarning manbasi. Buni monitorni siljitish orqali juda oson tekshirish mumkin. Agar u to'xtab qolsa, muammo elektromagnit maydonlar bilan bog'liq. Ularning ishdagi manbalari turli xil elektr inshootlari, transformator podstansiyalari va elektr uzatish liniyalari. Uyda ularning o'rnini televizor, muzlatgich, mikroto'lqinli pech va boshqa maishiy texnika egallaydi.

Ekranni chayqashning ikkinchi eng keng tarqalgan sababi - bu monitorning kuchi etarli emas. Qoida tariqasida, monitor uchuvchiga ulangan bo'lib, unda o'zidan tashqari, foydalanuvchi didiga qarab tizim bloki, modem, televizor, qandil va boshqa ko'p narsalar ham "quvvatlanadi". Ushbu qurilmalarning bir qismini o'chirishga va monitordagi tasvirning tebranishi kamayganligini ko'rishga harakat qilish kerak. Agar yo'q bo'lsa, unda muammo uchuvchining o'zida, elektrni qanday filtrlashida. Siz shunchaki uni o'zgartirishga urinib ko'rishingiz mumkin.

Kamroq tez-tez (ko'pincha yodga tushadigan bo'lsa ham), tasvirni chayqashning sababi monitorning o'zida ishlamay qolishi, masalan, buzilgan skaner yoki uning quvvat tizimidagi nosozlik bo'lishi mumkin. Bunday hollarda tajribasiz foydalanuvchi monitorga kirmasligi yaxshiroqdir. Bunday vaziyatda eng yaxshi echim malakali mutaxassislarga murojaat qilish bo'ladi.

Ba'zan yuqoridagi muammolarning sababi past yangilanish darajasi bo'lishi mumkin. Odatiy bo'lib, ba'zi monitorlar 60 Gts chastotaga ega. Bu ekranni tebranishini nafaqat sezilarli qiladi, balki ko'rish uchun o'ta zararli hisoblanadi. Shuning uchun "Boshqarish paneli" orqali "Ekran" menyusi elementini toping va u erda chastotani 75 Hz ga sozlang. Ushbu chastotada ekranni silkitishni butunlay yo'q qilish mumkin.

Diqqat: olib tashlash!

Skrinshot olish uchun dasturni ish stolidagi yorliqni bosish orqali (odatda o'rnatish jarayonida u avtomatik ravishda yaratiladi) yoki dasturlar ro'yxatidan topib ("Ishga tushirish" tugmasi orqali) ishga tushiring. Shundan so'ng, ochilgan ish oynasida kerakli funktsiyani tanlang. Ushbu dasturda siz ekranni suratga olishingiz mumkin: to'liq ekran, oyna elementi, o'tish oynasi, tanlangan maydon, belgilangan maydon, o'zboshimchalik maydoni yoki oldingi tanlovdan skrinshot olish.